18 مارس 2025·8 دقيقة

كيفية بناء تطبيق ويب لحملات البريد الإلكتروني وقابلية التسليم

خطط وبنِ تطبيق ويب لإنشاء حملات بريد إلكتروني، الإرسال الآمن، تتبع الأحداث، وتحسين قابلية التسليم عبر المصادقة، قوائم الحظر، والمراقبة.

خطط وبنِ تطبيق ويب لإنشاء حملات بريد إلكتروني، الإرسال الآمن، تتبع الأحداث، وتحسين قابلية التسليم عبر المصادقة، قوائم الحظر، والمراقبة.

قبل أن تختار مزودًا أو تصمم قاعدة بياناتك أو تبني طابور الإرسال، حدد ما يعنيه “النجاح” لتطبيق إدارة حملات البريد الإلكتروني. نطاق واضح يحافظ على فائدة المنتج للمسوقين ويحمِي قابلية التسليم.

كحد أدنى، يجب أن يسمح التطبيق للفريق بإنشاء، جدولة، إرسال، وتحليل حملات البريد مع فرض ضوابط تمنع سلوكيات إرسال سيئة (إرسال جماعي عن طريق الخطأ، تجاهل إلغاءات الاشتراك، أو الإرسال المتكرر إلى عناوين ترتد).

فكر في النتيجة كـ: تسليم موثوق + تقارير موثوقة + امتثال متسق.

يجب أن يتضمن نطاقك صراحةً (أو يستبعد) هذه المسارات، لأنها تختلف في المحتوى، وتواتر الإرسال، والمخاطرة:

إذا دعمت أنواعًا متعددة، قرر مبكرًا هل تشترك في هوية المرسل وقواعد الحظر أم تحتاج إلى تكوينات منفصلة.

عرف الأذونات بعبارات بسيطة حتى لا تتداخل فرق العمل:

تجنّب قياس المظاهر فقط. تتبّع مجموعة صغيرة تعكس كلًا من قابلية التسليم وتأثير الأعمال:

سجّل حدودك الآن:

قابلية تسليم عملية لهذه الجزئية هي “عقد منتج” صفحة واحدة يذكر لمن التطبيق، أنواع الرسائل المرسلة، وما هي المقاييس التي تعرف النجاح.

قبل أن ترسم مربعات على مخطط، قرر ماذا ستبني بالفعل: مدير حملات (واجهة + جدولة + تقارير) أم نظام تسليم بريد (مسؤولية مستوى MTA). معظم الفرق تنجح ببناء تجربة المنتج والتكامل مع بنية تحتية متخصصة.

الإرسال: استخدم واجهة برمجة مزود/SMTP (SES، Mailgun، SendGrid، Postmark، إلخ) ما لم يكن لديك فريق متخصص بقابلية التسليم. المزودون يتعاملون مع سمعة العناوين، حلقات التغذية، أدوات التسخين، وتدفقات أحداث الويبهوكس.

تتبع الروابط والتحليلات: يقدم الكثير من المزودين تتبع النقر/الفتح، لكن قد ترغب بأن تملك نطاق تحويل خاص وسجلات نقرات لتقارير متسقة عبر مزودين. إذا بنيت التتبع، اجعله بسيطًا: خدمة إعادة توجيه + استيعاب أحداث.

القوالب: ابنِ سير عمل التحرير، لكن فكّر في دمج محرر HTML ناضج للبريد الإلكتروني (أو على الأقل رندر MJML). HTML للبريد قاسٍ؛ الاستعانة بمحرر تقلل عبء الدعم.

لـMVP، يعمل مونوليث معياري جيدًا:

قسّم إلى خدمات لاحقًا فقط إذا تطلب الحجم أو حدود المنظمة ذلك.

استخدم قاعدة بيانات علاقية كسجل النظام للـ tenants، المستخدمين، الجماهير، الحملات، القوالب، الجداول، وحالة الحظر.

للتسليم والأحداث، خطط لـ مخزن أحداث قابل للإضافة فقط (مثال: جدول منفصل مقسم باليوم، أو نظام سجل). الهدف هو استيعاب أحداث ذات حجم عالٍ دون إبطاء CRUD الأساسية.

إذا دعمّت عدة علامات/عملاء، حدد التعددية مبكرًا: وصول بيانات مُقيّد بالمستأجر، نطاقات إرسال لكل مستأجر، وقواعد حظر منفصلة لكل مستأجر. حتى إن بدأت مفردة المستأجر، صمّم المخطط بحيث يضيف حقل tenant_id لاحقًا دون إعادة كتابة.

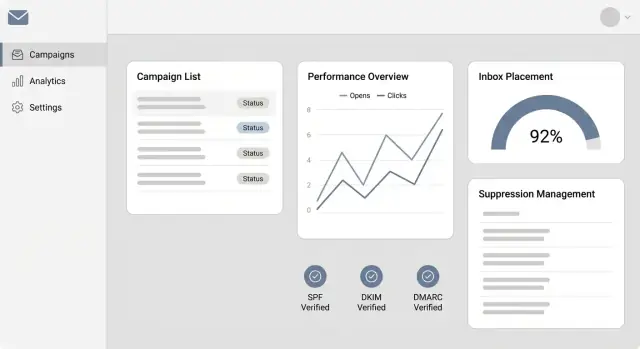

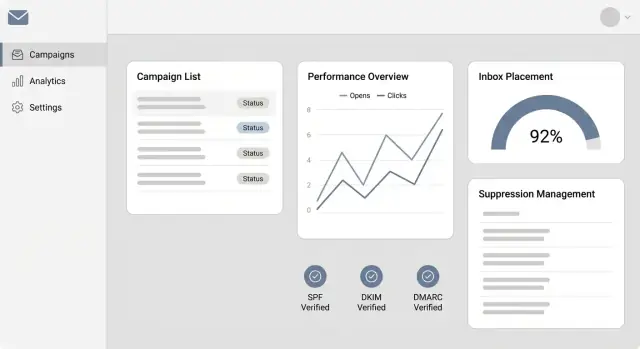

إذا كان هدفك الرئيسي شحن مدير حملات يعمل بسرعة (واجهة، قاعدة بيانات، عمال خلفية، ونقاط ويبهوكس)، يمكن لمنصة إنتاج سريعة مثل Koder.ai مساعدتك في بناء نموذج أولي وتكراره أسرع مع إبقاء السيطرة على البنية. يمكنك وصف النظام في وضع “التخطيط” المدفوع بالدردشة، توليد تطبيق React مع خلفية Go + PostgreSQL، ثم تصدير الشيفرة عندما تكون جاهزًا لامتلاك المستودع وخطوط النشر.

هذا مفيد لبناء أجزاء “الغراء”—واجهة الإدارة، CRUD للتقسيم، مهام الإرسال المدعومة بالطابور، واستيعاب الويبهوكس—بينما تستمر بالاعتماد على مزود متخصص للحالة الحرجة لقابلية التسليم.

نموذج بيانات واضح هو الفرق بين «أرسلنا بريدًا» و«نستطيع شرح بالضبط ماذا حدث، لمن، ولماذا». ستحتاج كيانات تدعم التقسيم، الامتثال، ومعالجة الأحداث الموثوقة—بدون أن تحصر نفسك.

كحد أدنى، نمذج هذه الجداول/المجموعات ككيانات أساسية:

نمط شائع: Workspace → Audience → Contact، وCampaign → Send → Event، مع إشارة Send أيضًا إلى لقطة الجمهور/الاستعلام المستخدمة.

الحقول الموصى بها لجهة الاتصال:

email (مطبعة + أحرف صغيرة)، مع name اختياريstatus (مثل active, unsubscribed, bounced, complained, blocked)source (استيراد، API، اسم النموذج، التكامل)consent (أكثر من بوليان): خزّن consent_status, consent_timestamp, وconsent_sourceattributes (JSON/حقول مخصصة للتقسيم: الخطة، المدينة، الوسوم)created_at, updated_at, ويفضل last_seen_at / last_engaged_atتجنّب حذف جهات الاتصال من أجل “النظافة”. بدلًا من ذلك غيّر الحالة واحتفظ بالسجل للامتثال والتقارير.

للحملات، تتبع:

subject, from_name, from_email, reply_totemplate_version (مرجع لاقتباس ثابت)tracking_options (تتبع فتح/نقر تشغيل/إيقاف، افتراضات UTM)ثم استخدم سجل send للتفاصيل التشغيلية:

scheduled_at, started_at, completed_atخزن الأحداث كسجل قابل للإضافة فقط بشكل متناسق:

event_type: delivered, opened, clicked, bounced, complained, unsubscribedsend_id, contact_id (واختياريًا message_id)للكائنات الأساسية (جهات الاتصال، الحملات، الشرائح)، أضِف created_by, updated_by، وفكّر في جدول سجل التغيير الصغير الذي يلتقط من غيّر ماذا، متى، والقيم قبل/بعد. هذا يسهل الدعم، طلبات الامتثال، والتحقيقات في قابلية التسليم.

إدارة الجماهير هي المكان الذي يكسب فيه تطبيق حملات البريد الثقة—أو يخلق مشكلات. عامل جهات الاتصال كسجلات طويلة الأمد مع قواعد واضحة لكيفية إضافتها، تحديثها، وإمكانية تلقيها للبريد.

يجب أن يكون استيراد CSV بسيطًا للمستخدمين، لكنه صارم خلف الكواليس.

تحقق من الحقول المطلوبة (على الأقل البريد الإلكتروني)، طبع/تحجيم المسافات، ورفض العناوين غير الصالحة بوضوح. أضِف قواعد إزالة التكرار (عادةً حسب البريد المطبّع) وقرّر ماذا يحدث عند التعارض: الكتابة فوق الحقول الفارغة فقط، الكتابة دائمًا، أو “اسأل عند الاستيراد”.

تعيين الحقول مهم لأن جداول البيانات الحقيقية فوضوية. دع المستخدمين يربطون الأعمدة بالحقول المعروفة وينشئون حقولًا مخصصة عند الحاجة.

التقسيم الأفضل يكون كقواعد محفوظة تتحدث تلقائيًا. ادعم مرشحات بناءً على:

اجعل الشرائح قابلة للفهم: عرض عدد معاينة ومفتاح “لماذا مُدرج” لحساب عينة.

خزن الموافقة كبيانات أساسية: الحالة (موافق/ملغي)، الطابع الزمني، المصدر (نموذج، استيراد، API)، وعند الاقتضاء، القوائم أو الأغراض التي تنطبق عليها.

يجب أن تسمح صفحة التفضيلات للأشخاص بإلغاء الاشتراك من فئات محددة مع البقاء مشتركين في أخرى، ويجب أن يكون كل تغيير قابلًا للتدقيق. اربط سير التفضيلات بمدونتك عند الحاجة مثل /blog/compliance-unsubscribe.

الأسماء والعناوين ليست موحّدة. ادعم Unicode، حقول أسماء مرنة، تنسيقات عناوين مراعِية للبلد، ومنطقة زمنية على مستوى جهة الاتصال لجدولة الإرسال “9 صباحًا بالتوقيت المحلي”.

قبل وضع المستلمين في الطابور، صف إلى المؤهلين فقط: غير ملغى الاشتراك، ليس في قوائم الحظر، ولديه موافقة صالحة لنوع الرسالة. اجعل القاعدة مرئية في الواجهة حتى يفهم المستخدمون لماذا بعض جهات الاتصال لن تتلقى الحملة.

يمكن أن يكون مسار الإرسال مثاليًا ولكن الأداء سيئًا إذا كان المحتوى صعب القراءة أو متناقض أو يفتقد عناصر مطلوبة. اعتبر التأليف ميزة منتج: يجب أن يجعل “البريد الجيد” افتراضيًا.

ابدأ بنظام قوالب مبني من كتل قابلة لإعادة الاستخدام—رأس، بانر، نص، زر، شبكة منتجات، تذييل—حتى تبقى الحملات متناسقة بين الفرق.

أضف إصدارًا للقوالب والكتل. يجب أن يستطيع المحررون:

ضمن اختبارات إرسال: أرسل القالب لنفسك قبل إرفاقه بالحملة، وأرسل مسودة الحملة إلى قائمة داخلية صغيرة قبل الجدولة.

غالبًا ما تدعم تطبيقات إدارة الحملات أوضاع تحرير متعددة:

أيًا كان الخيار، خزّن “المصدر” (HTML/Markdown/JSON للكتل) وHTML المُخرَّج منفصلًا حتى تتمكن من إعادة الرندر بعد إصلاحات الأخطاء.

وفّر معاينات لنقاط الكسر الشائعة (سطح المكتب/الجوال) وعيوب عملاء البريد الرئيسيين. حتى أدوات بسيطة تساعد: تبديل العرض، محاكاة الوضع المظلم، وخيار “عرض حدود الجداول”.

دائمًا انشئ واسمح بتحرير نسخة نصية بسيطة. ذلك يساعد على الوصولية، يقلل مشاكل بعض مرشحات البريد، ويحسّن قابلية القراءة لبعض المستخدمين.

إذا تابعت النقرات، أعد كتابة الروابط بطريقة تبقى قابلة للقراءة (حافظ على معلمات UTM وأظهر الوجهة عند المرور). احتفظ بالروابط الداخلية نسبية في واجهة التطبيق (مثل الربط إلى /blog/template-guide).

قبل التمكين، شغل فحوصًا تلقائية:

اجعل الفاحص قابلًا للتنفيذ: إبراز الكتلة المحددة، اقتراح الإصلاحات، وتصنيف المشكلات كـ “يجب الإصلاح” أو “تحذير”.

أنبوب الإرسال هو "نظام المرور" لتطبيق البريد: يقرر كيف يُرسل البريد، متى يُحرّر، ومدى سرعة تصعيد الإرسال دون الإضرار بقابلية التسليم.

تبدأ معظم التطبيقات بمزود عبر API (SendGrid، Mailgun، SES، Postmark) لأنك تحصل على التوسع، ويبهوكس الأحداث، وأدوات السمعة بعمل أقل. يمكن أن تعمل مراسلات SMTP عند الحاجة للتوافق. MTA المُدار ذاتيًا يمنحك أقصى تحكم ولكنه يتطلب عملًا تشغيليًا مستمرًا (تسخين IP، معالجة الارتدادات، التعامل مع الإساءة، والمراقبة).

يجب أن يتعامل نموذج البيانات مع المرسل كـ "قناة توصيل" قابلة للتكوين لتتمكن من تبديل الطرق لاحقًا دون إعادة كتابة الحملات.

لا ترسل مباشرة من طلب ويب. بدلًا من ذلك، ضع مهام على مستوى المستلم (أو دفعات صغيرة) ودع العمال يوصلونها.

آليات رئيسية:

\{campaign_id}:{recipient_id}:{variant_id}``.أدعم الجدولة بحسب المناطق الزمنية (خزن المنطقة المفضلة للمستخدم؛ حول إلى UTC للتنفيذ). وللمهام القابلة للتسليم، قوّم بالحد حسب نطاق المستلم (مثال: gmail.com, yahoo.com). هذا يتيح إبطاء النطاقات "الساخنة" دون حظر الحملة كاملة.

نهج عملي هو الحفاظ على دلاءات نطاقات مع حدود دلو توكن مستقلة وتعديلها ديناميكيًا عند ملاحظة تأخيرات.

حافظ على تدفقات تنفيذية وتسويقية منفصلة (من الناحية المثالية نطاقات فرعية ومجموعات IP منفصلة). هكذا لا تؤثر حملة تسويقية عالية الحجم على رسائل الترانزاكشونال الحيوية.

خزن أثرًا غير قابل للتغيير لكل مستلم: queued → sent → delivered/soft bounce/hard bounce/complaint/unsubscribe. هذا يدعم الدعم، تدقيق الامتثال، وسلوك الحظر الدقيق لاحقًا.

قابلية التسليم تبدأ بإثبات لمزودي صناديق البريد أنك مخول للإرسال باسم نطاقك. الفحوص الأساسية الثلاثة هي SPF, DKIM, DMARC—إضافةً لكيفية إعداد النطاقات.

SPF سجل DNS يذكر الخوادم المسموح لها بالإرسال باسم نطاقك. خلاصة عملية: إذا أرسلت تطبيقك (أو ESP) باسم yourbrand.com، يجب أن يتضمن SPF المزود الذي تستخدمه.

يجب أن تنشئ واجهتك قيمة SPF (أو مقطع include) وتحذر المستخدمين من إنشاء سجلات SPF متعددة (خطأ شائع).

DKIM يضيف توقيعًا تشفيريًا لكل رسالة. المفتاح العام في DNS؛ المزود يستخدم المفتاح للتحقق أن الرسالة لم تُعدّل وتربط بالنطاق.

في التطبيق، اعرض خيار “إنشاء DKIM” لكل نطاق إرسال، ثم بيّن اسم المضيف/القيمة الدقيقة للنسخ واللصق.

DMARC يخبر صناديق البريد ماذا تفعل عند فشل SPF/DKIM—وأين ترسل التقارير. ابدأ بسياسة مراقبة (p=none) لجمع التقارير، ثم شَدّد إلى quarantine أو reject بعد استقرار الإعدادات.

DMARC هو المكان الذي تهم فيه المحاذاة: يجب أن يتوافق النطاق الظاهر في عنوان "From" مع SPF و/أو DKIM.

شجّع المستخدمين على إبقاء نطاق From متوافقًا مع النطاق المصادق عليه. إذا سمح مزودك بتكوين return-path مخصص (نطاق ارتداد)، وجّه المستخدمين نحو نطاق من نفس المؤسسة (مثال: mail.yourbrand.com) لتقليل مشاكل الثقة.

لتتبع النقر/الفتح، ادعم نطاق تتبع مخصص (CNAME مثل track.yourbrand.com). اشترط TLS (HTTPS) وافحص الشهادة تلقائيًا لتجنّب روابط مكسورة وتحذيرات المتصفح.

ابنِ زر “تحقق DNS” الذي يفحص الانتشار ويشخّص:

اربط المستخدمين بقائمة إعداد مثل /blog/domain-authentication-checklist لتسريع الحل.

إذا لم تعامل الارتدادات، الشكاوى، وإلغاءات الاشتراك كميزات أساسية، ستستنزف قابلية التسليم بصمت. الهدف بسيط: استهلك كل حدث من مزود الإرسال، طبّعه إلى صيغة داخلية واحدة، وطبّق قواعد الحظر تلقائيًا—and بسرعة.

معظم المزودين يرسلون ويبهوكس لأحداث delivered, bounced, complained, unsubscribed. يجب أن يكون endpoint الويبهوكس لديك:

نهج شائع: خزّن معرف حدث المزود الفريد (أو هاش من حقول ثابتة) وتجاهل التكرارات. سجل الحمولة الخام للتحقيق/التدقيق.

اختلاف أسماء المزودين لنفس الحدث شائع. طبّع إلى نموذج داخلي موحَّد، مثل:

event_type: delivered | bounce | complaint | unsubscribeoccurred_atprovider, provider_message_id, provider_event_idcontact_id (أو email), campaign_id, send_idbounce_type: soft | hard (إن وُجد)reason / smtp_code / categoryهذا يجعل التقارير والسلوك الحاظ على الحظر متسقًا حتى لو غيرت المزود لاحقًا.

عامل الارتدادات الصلبة (عنوان غير صالح، نطاق غير موجود) كمسبب للحظر الفوري. للـالارتدادات المؤقتة (صندوق ممتلئ، فشل مؤقت)، احظر فقط بعد حد—مثال: “3 ارتدادات مؤقتة خلال 7 أيام” ثم اعمل تبريد أو حظر دائم حسب السياسة.

حافظ على الحظر على مستوى هوية البريد (البريد + النطاق)، وليس فقط لكل حملة، حتى لا يستمر إعادة محاولة عنوان سيئ.

الشكاوى (من حلقات التغذية) إشارة سلبية قوية. طبّق حظر فوري وأوقف أي إرسال مستقبلي لتلك العناوين.

يجب أيضًا أن تكون إلغاءات الاشتراك فورية وعالمية لنطاق القائمة التي وعدت بها. خزّن بيانات إلغاء الاشتراك (المصدر، الطابع الزمني، الحملة) حتى يتمكن الدعم من الإجابة عن “لماذا توقفت عن استلام الرسائل؟”.

إذا رغبت، اربط سلوك الحظر بصفحة إعدادات المستخدم (مثال: /settings/suppression) ليُفهم الفرق ما يحدث خلف الكواليس.

التتبع يساعد مقارنة الحملات واكتشاف المشاكل، لكنه من السهل إساءة تفسير الأرقام. ابنِ تحليلات مفيدة لاتخاذ قرارات—وصادقة بشأن عدم اليقين.

تتبع الفتح عادة عبر صورة بكسل صغيرة. عند تحميل عميل البريد لتلك الصورة، تسجل حدث فتح.

حدود يجب مراعاتها:

النهج العملي: اعتبر الفتحات إشارة اتجاهية (مثال: “هذا الموضوع أدّى أداءً أفضل”)، لا دليلًا على الانتباه.

تتبع النقرات أكثر قابلية للعمل. النمط الشائع: استبدال الروابط بعنوان تتبع (خدمة إعادة توجيه)، ثم إعادة التوجيه إلى الوجهة النهائية.

أفضل الممارسات:

نمذِج التحليلات على مستويين:

كن شفافًا في الواجهة: “الفريد” جهد تقريبي، و"معدل الفتح" ليس مقياس قراءة مطلق.

إذا تتبع التحويلات (شراء، تسجيل)، اربطها عبر معلمات UTM أو نقطة نهاية خفيفة على الخادم. ومع ذلك، النسب ليست مثالية (أجهزة متعددة، إجراءات مؤجلة، مانعات الإعلانات).

وفّر تصديرات CSV وواجهة API للأحداث والإحصاءات المجمعة حتى تستخدم الفرق أدوات BI الخاصة بهم. اجعل نقاط النهاية بسيطة (حسب الحملة، نطاق التاريخ، المستلم) ووثق حدود المعدل في /docs/api.

لا يمكنك تحسين قابلية التسليم إن لم ترَ ما يحدث. يجب أن تجيب المراقبة في تطبيق حملات البريد على سؤالين بسرعة: هل تقبل صناديق البريد الرسائل؟ وهل يتفاعل المستلمون؟. اجعل تقاريرك تساعد المسوّق غير التقني في رصد المشاكل خلال دقائق لا ساعات.

ابدأ بلوحة "صحة القابلية" التي تجمع:

تجنّب المخططات التي تُخفي المشاكل. حملة بفتحات عالية لكن شكاوى متزايدة تُشير لمشكلة مستقبلية.

قياس الموضع الحقيقي في صندوق الوارد صعب. استخدم مقاييس بديلة ترتبط بشدة:

إذا دمجت حلقات تغذية المزود أو أدوات بوستماستر، اعتبرها إشارات لا حقائق مطلقة.

التنبيهات يجب أن تكون قابلة للاتخاذ ومرتبطة بعتبات ونوافذ زمنية:

أرسل التنبيهات إلى البريد + Slack، واربط مباشرةً إلى عرض مُرشَّح (مثال: /reports?domain=gmail.com&window=24h).

فصّل المقاييس بحسب نطاق المستلم (gmail.com, outlook.com, yahoo.com). التقييد أو الحجب عادة يبدأ بنطاق واحد. أظهر معدل الإرسال، التأخيرات، الارتدادات، والشكاوى لكل نطاق لتحديد أين تبطئ أو توقف.

أضف سجل حوادث مع طوابع زمنية، النطاق (حملة/نطاق)، الأعراض، السبب المشتبه به، الإجراءات المتخذة، والنتيجة. مع الوقت يصبح هذا دليل تشغيل ويجعل "لقد أصلحناها مرة" قابلة للتكرار.

الأمان والامتثال ليسا إضافات لتطبيق حملات البريد—إنما يشكلان كيفية تخزين البيانات، طريقة الإرسال، وماذا مسموح لك فعله بمعلومات المستلمين.

ابدأ بأدوار وصلاحيات واضحة: مثال "المالك (Owner)", "المسؤول", "منشئ الحملات", "عارض", ودور "API-only" محدود للتكاملات. اجعل الإجراءات الخطرة صريحة وقابلة للتدقيق (تصدير جهات الاتصال، تغيير نطاقات الإرسال، تعديل قوائم الحظر).

أضف 2FA للمستخدمين التفاعليين، واعتبر وصول API ميزة أساسية: مفاتيح API ذات نطاق، تدوير، انتهاء صلاحية، وصلاحيات لكل مفتاح. للعملاء المؤسساتيين، ضمن قوائم السماح لعناوين IP لكل من واجهة الإدارة وAPI.

شفر البيانات الحساسة في الراحة (خصوصًا معرفات جهات الاتصال، بيانات الموافقة، وأي حقول مخصصة حساسة). أبقِ الأسرار خارج قاعدة البيانات عندما يكون ممكنًا: استخدم مدير أسرار لبيانات SMTP، أسرار توقيع الويبهوكس، ومفاتيح التشفير.

طبق مبدأ أقل الامتيازات في كل مكان: خدمة الإرسال لا يجب أن تقرأ تصديرات جهات الاتصال الكاملة، ووظائف التقارير لا يجب أن تكتب إلى الفوترة. سجّل الوصول إلى نقاط النهاية الحساسة والتصديرات ليمكن للعملاء التحقيق في نشاط مريب.

يجب أن يكون التعامل مع إلغاء الاشتراك فوريًا وموثوقًا. خزن سجلات الحظر (إلغاءات الاشتراك، الارتدادات، الشكاوى) في قائمة حظر دائمة، احتفظ بها طويلًا بما يكفي لمنع إعادة الإرسال بطريق الخطأ، واحتفظ بالأدلة: طابع زمني، المصدر (نقرة رابط، حدث ويبهوكس، إجراء إداري)، والحملة.

تتبَّع الموافقة بطريقة يمكنك إثباتها لاحقًا: ما الذي وافق عليه المستخدم، متى، وكيف (نموذج، استيراد، API). لمزيد عن أسس المصادقة والموثوقية، راجع /blog/email-authentication-basics.

احترم حدود الإرسال ووفّر "وضع آمن" للحسابات الجديدة: حدود يومية منخفضة، جداول تسخين مفروضة، وتحذيرات قبل الإرسالات الكبيرة. زوج هذا بمسارات خطة وترقية شفافة على /pricing.

الإصدار الأول يجب أن يثبت الحلقة الكاملة: أنشئ جمهورًا، أرسل حملة حقيقية، واعمل معالجة صحيحة لما يحدث بعدها. إذا لم تستطع الوثوق بتدفق الأحداث (ارتدادات، شكاوى، إلغاءات)، فليس لديك نظام إنتاجي بعد.

استهدف مجموعة ميزات ضيقة تدعم استخدامًا حقيقيًا:

عامل التقسيم ومعالجة الويبهوكس كمهمتين حاسمتين.

استقرار الإنتاج في الغالب عملياتي:

campaign_id, message_id)ابدأ بحملات داخلية، ثم طيف تجريبي صغير، وزِد الحجم تدريجيًا. فَرِض حدود معدل محافظة في البداية ووسّع فقط إن بقيت معدلات الارتداد/الشكوى ضمن الأهداف. احتفظ بـ "مفتاح إيقاف" لإيقاف الإرسال عالميًا.

بعد الحلقة الأساسية، أضف اختبارات A/B، رحلات الأتمتة، مركز التفضيلات، وقوالب متعددة اللغات. دليل بدء خفيف على /blog/deliverability-basics يقلل أخطاء المرسلين الأوائل.

إذا كنت تتطور بسرعة، ميزات مثل اللقطات والرجوع تقلل المخاطر عند دفع تغييرات للتقسيم، منطق الحظر، أو معالجة الويبهوكس. (مثال: Koder.ai يدعم لقطات ليسمح بالرجوع بسرعة بعد التراجع—مفيد عند التوسع من MVP إلى الإنتاج.)

ابدأ بتعريف “النجاح” كـ تسليم موثوق + تقارير موثوقة + امتثال متسق. عمليًا، يعني هذا أن الفريق يمكنه إنشاء المحتوى، جدولة الإرسال، معالجة الارتدادات/الشكوى/إلغاءات الاشتراك تلقائيًا، وشرح ما حدث لأي مستلم بالتفصيل.

صفحة نطاق موجزة جيدة تتضمن: أنواع الرسائل المدعومة، الأدوار/الأذونات المطلوبة، المقاييس الأساسية، والقيود (الميزانية، الامتثال، حجم النمو).

عاملها كـ «تدفقات» منفصلة لأنها تختلف في المستوى الملح والمخاطرة والحجم:

إذا دعمت عدة تدفقات، خطط لتكوينات منفصلة (ويفضل نطاقات فرعية/مجموعات عناوين IP منفصلة) حتى لا تؤثر الحملات التسويقية على إيصالات النظام كإعادة تعيين كلمات المرور.

معظم الفرق يجب أن تتكامل مع مزود بريد (SES، SendGrid، Mailgun، Postmark) وتركز على تجربة المنتج (الواجهة، الجدولة، التقسيم، التقارير). المزودون يتعاملون مع أدوات السمعة، حلقات التغذية، والتسليم القابل للتهيئة.

عادةً تبني MTA بنفسك فقط إذا كان لديك فريق مخصّص للـ deliverability والعمليات (تسخين IP، معالجة الإساءة، المراقبة، والضبط المستمر).

استخدم قاعدة بيانات علاقية كسجل النظام (المستأجرون، المستخدمون، جهات الاتصال، الجماهير، الحملات، الإرسال، حالة الحظر). للأحداث عالية الحجم (تسليم/فتح/نقر/ارتداد) استخدم سجل أحداث قابل للإضافة فقط (جداول مقسمة بالزمن أو خط أنابيب سجل) حتى لا تبطئ الأحداث عمليات CRUD الأساسية.

احتفظ بالحِمْل الخام لدى المزود للتحقيقات والتدقيق.

صمم كلًا من النية والتنفيذ:

يعزل هذا الأسئلة الداعمة (“ماذا حدث لهذا المستلم؟”) ويحافظ على اتساق التقارير.

قبل وضع المهام في الطابور، صفِّ المستلمين المؤهلين فقط:

اجعل القاعدة مرئية في الواجهة (ويُفضل أن تُظهر “لماذا تم الاستبعاد” لعينات) لتقليل اللبس ومنع الإرسال غير المتوافق.

استخدم ويبهوكس من مزودك، لكن افترض التكرارات وعدم الترتيب. يجب أن:

ثم طبّق قواعد الحظر تلقائيًا (ارتداد صلب، شكوى، إلغاء اشتراك) وحدِّث حالة جهة الاتصال فورًا.

خطِّط لأنبوب يعتمد على الطوابير:

\{campaign_id}:{contact_id}:{variant_id}``افصل قوائم الرسائل التنفيذية عن التسويقية حتى لا تتأخر الرسائل الحرجة.

ادعم SPF, DKIM, DMARC مع إعداد إرشادي:

إذا فعلت تتبع النقر/الفتح، اعرض نطاق تتبع مخصص (CNAME) وأجبِر TLS لمنع روابط مكسورة ومشكلات الثقة.

اعتبر الفتحات إشارة اتجاهية والنقرات أكثر قابلية للعمل:

وضح ذلك في الواجهة: «فريد = محاولة أفضل»، ووفّر تصديرات/واجهة برمجة تطبيقات ليتحقق الفرق في أدوات BI الخاصة بهم.