21 نوفمبر 2025·8 دقيقة

بول موكابتريس وDNS: كيف أعطى الإنترنت أسماء بشرية

تعرف كيف صمّم بول موكابتريس نظام DNS ليحل محل قوائم المضيفين ويقدّم نظام تسمية قابلًا للتوسع. افهم كيف يعمل DNS، لماذا التخزين المؤقت مهم، والأساسيات الأمنية.

تعرف كيف صمّم بول موكابتريس نظام DNS ليحل محل قوائم المضيفين ويقدّم نظام تسمية قابلًا للتوسع. افهم كيف يعمل DNS، لماذا التخزين المؤقت مهم، والأساسيات الأمنية.

في كل مرة تكتب فيها عنوان ويب، تنقر على رابط، أو ترسل بريدًا إلكترونيًا، فإنك تعتمد فكرة بسيطة: يجب أن يتمكن البشر من استخدام أسماء سهلة التذكر، بينما تتولى الحواسيب مهمة العثور على الجهاز الصحيح.

يحل DNS مشكلة يومية: الحواسيب تتواصل باستخدام عناوين رقمية (عناوين IP) مثل 203.0.113.42، لكن الناس لا يريدون حفظ سلاسل من الأرقام. تريد أن تتذكّر example.com، لا أن تحفظ عنوانًا رقميًا قد يتغير غدًا.

نظام أسماء النطاقات (DNS) هو "دفتر العناوين" للإنترنت الذي يترجم أسماء النطاقات الصديقة للإنسان إلى عناوين IP التي تستخدمها الحواسيب للاتصال.

قد تبدو هذه الترجمة بسيطة، لكنها الفرق بين إنترنت يمكن استخدامه وإنترنت يبدو كدليل هاتف مكتوب بأرقام فقط.

هذا جولة غير تقنية—لا حاجة لخلفية شبكات. سنمر عبر:

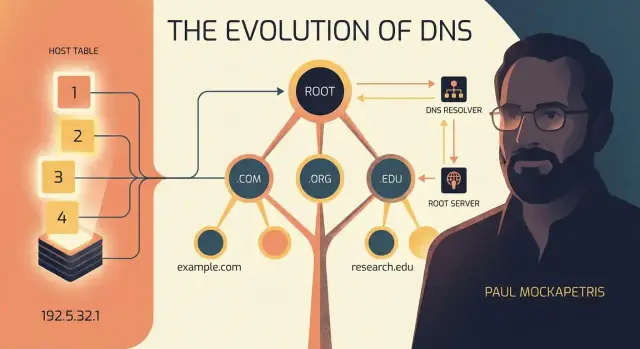

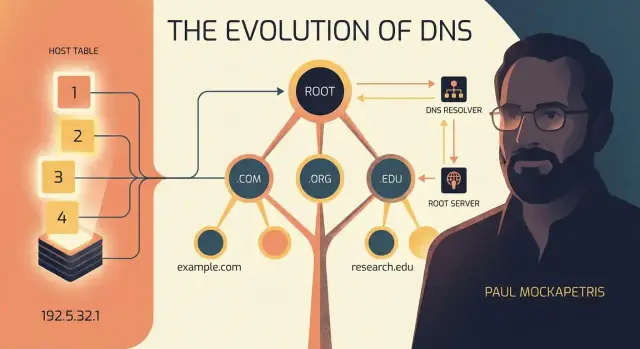

على طول الطريق ستلتقي ببول موكابتريس، المهندس الذي صمم DNS في أوائل الثمانينيات. عمله كان مهمًا لأنه لم يبتكر مجرد صيغة تسمية جديدة—بل صمم نظامًا يمكنه التوسع بينما انتقل الإنترنت من شبكة بحثية صغيرة إلى شيء يستخدمه مليارات الأشخاص.

إذا سبق وأن "تعطّل" موقع، أو انتظرت لـ"انتشار" تغيير نطاق، أو تساءلت لماذا تتضمن إعدادات البريد سجلات DNS غامضة، فقد واجهت DNS من الخارج. يشرح بقية المقال ما يحدث خلف الكواليس—بوضوح ودون مصطلحات معقّدة.

قبل وقت طويل من كتابة أي عنوان ويب مألوف، كانت الشبكات المبكرة تواجه مشكلة أبسط: كيف تصل إلى جهاز محدد؟ كانت الحواسيب تتحدث باستخدام عناوين IP (أرقام مثل 10.0.0.5)، لكن البشر فضلوا أسماء المضيفين—تسميات قصيرة مثل MIT-MC أو SRI-NIC أسهل للحفظ والمشاركة.

في شبكة ARPANET المبكرة، الحل كان ملفًا مشتركًا واحدًا اسمه HOSTS.TXT. كان في الأساس جدول بحث: قائمة بأسماء المضيفين مرتبطة بعناوين IP.

كان كل كمبيوتر يحتفظ بنسخة محلية من هذا الملف. إذا أردت الاتصال بجهاز باسم، كان نظامك يتحقق من HOSTS.TXT ويجد العنوان المطابق.

عمل هذا في البداية لأن الشبكة كانت صغيرة، والتغييرات نادرة نسبيًا، وكان هناك مكان واضح للحصول على التحديثات.

مع انضمام المزيد من المؤسسات، بدأ هذا النهج ينهار تحت وطأة النمو الطبيعي:

المشكلة الجوهرية كانت التنسيق. كان HOSTS.TXT مثل دفتر عناوين واحد مشترك للعالم بأسره. إذا اعتمد الجميع على نفس الكتاب، فإن كل تصحيح يتطلب تحريرًا عالميًا، ويجب على الجميع تنزيل النسخة الأحدث بسرعة. بمجرد أن وصلت الشبكة إلى حجم معين، أصبح هذا النموذج "ملف واحد لكل شيء" بطيئًا ومركزيًا وعرضة للأخطاء.

لم يستبدل DNS فكرة ربط الأسماء بالأرقام—بل استبدل الطريقة الهشة التي تُحفظ وتُوزّع بها تلك الربط.

في أوائل الثمانينيات، كان الإنترنت يتحول من شبكة بحثية صغيرة إلى شيء أكبر وأكثر فوضوية وأكثر مشاركة. انضمت أجهزة أكثر، أردت المؤسسات الاستقلالية، وكان الناس بحاجة إلى طريقة أسهل للوصول إلى الخدمات من حفظ عناوين رقمية.

بول موكابتريس، الذي عمل في ذلك السياق، يُنسب إليه على نطاق واسع تصميم DNS. مساهمته لم تكن منتجًا براّقًا—بل إجابة هندسية لمسألة عملية جدًا: كيف تحافظ على قابلية استخدام الأسماء مع استمرار نمو الشبكة؟

قد تبدو نظامية التسمية بسيطة حتى تتخيل ماذا كان يعني "بسيط" آنذاك: قائمة مشتركة واحدة من الأسماء يجب على الجميع تنزيلها وتحديثها. هذا النهج ينهار بمجرد أن تصبح التغييرات مستمرة. كل مضيف جديد أو إعادة تسمية أو تصحيح يتحول إلى عمل تنسيقي للجميع.

البصيرة الأساسية لموكابتريس كانت أن الأسماء ليست مجرد بيانات؛ إنها اتفاقات مشتركة. إذا توسعت الشبكة، يجب أن يتوسع نظام صنع وتوزيع تلك الاتفاقات أيضًا—دون أن يتطلب من كل كمبيوتر أن يجلب قائمة رئيسية دائمًا.

استبدل DNS فكرة "ملف سلطوي واحد" بتصميم موزع:

وهنا يكمن العبقري الهادئ: لم يُصمم DNS ليكون ذكيًا بشكل مبالغ—بل ليستمر في العمل ضمن قيود حقيقية: عرض نطاق محدود، تغييرات متكررة، العديد من المشرفين المستقلين، وشبكة لا تتوقف عن النمو.

لم يُخترع DNS كاختصار ذكي—بل صُمم لحل مشاكل عملية محددة ظهرت مع نمو الإنترنت المبكر. نهج موكابتريس كان وضع أهداف واضحة أولًا، ثم بناء نظام تسمية قادر على المتابعة لعقود.

المفهوم الأساسي هو التفويض: تدير مجموعات مختلفة أجزاء مختلفة من شجرة الأسماء.

مثال: تدير جهة واحدة ما تحت .com، ويساعدك مسجّل نطاق في المطالبة بـ example.com، ثم تتحكّم أنت (أو مزوّد DNS الخاص بك) في سجلات www.example.com وmail.example.com وما إلى ذلك. هذا يقسم المسؤولية بوضوح، بحيث لا يخلق النمو عنق زجاجة.

يفترض DNS أن المشاكل ستحدث—الخوادم تتعطل، الشبكات تتجزأ، المسارات تتغير. لذا يعتمد على وجود عدة خوادم مصدّرة لنطاق ما وعلى التخزين المؤقت في المحللات، حتى لا يكفي عطل مؤقت إلى قطع كل عمليات البحث فورًا.

DNS يترجم الأسماء الصديقة للإنسان إلى بيانات فنية، أشهرها عناوين IP. إنه ليس "الإنترنت نفسه"—بل خدمة تسمية وبحث تساعد أجهزتك في معرفة أين تتصل.

يجعل DNS الأسماء قابلة للإدارة عن طريق تنظيمها كشجرة. بدلاً من قائمة عملاقة يجب أن تكون كل أسماءها فريدة عالميًا (ويجب على شخص ما مراقبتها)، يقسم DNS التسمية إلى مستويات ويفوّض المسؤولية.

يُقرأ اسم DNS من اليمين إلى اليسار:

www.example.com. تنتهي فعليًا بـ ..com، .org، .net، أو رموز البلدان مثل .ukexample في example.comwww في www.example.comإذًا www.example.com يمكن تفكيكه إلى:

com (TLD)example (النطاق المسجّل تحت .com)www (التسمية التي يخلقها ويسيطر عليها صاحب النطاق)تقلل هذه البنية من التضارب لأن الأسماء تحتاج أن تكون فريدة فقط داخل الأصل الخاص بها. يمكن أن تمتلك منظمات عديدة نطاقًا فرعيًا اسمه www، لأن www.example.com وwww.another-example.com لا تتصادم.

كما توزّع عبء العمل. مشغلو .com لا يحتاجون لإدارة سجلات كل موقع؛ هم فقط يشيرون إلى من مسؤول عن example.com، ومن ثم صاحب example.com يدير التفاصيل.

المنطقة هي ببساطة قطعة قابلة للإدارة من تلك الشجرة—بيانات DNS التي يلتزم شخص ما بنشرها. بالنسبة للفرق، "منطقتنا" تعني عادة "سجلات DNS لـ example.com وأي نطاقات فرعية نستضيفها"، المخزنة على موفّر DNS المصدري الخاص بهم.

عند كتابة اسم موقع في المتصفح، أنت لا تسأل "الإنترنت" مباشرة. هناك بعض المساعدين المتخصصين يقسمون العمل حتى يمكن العثور على الإجابة بسرعة وبموثوقية.

أنت (جهازك والمتصفح) تبدأ بطلب بسيط: "ما عنوان IP المطابق لـ example.com؟" جهازك عادة لا يعرف الجواب بعد، ولا يريد الاتصال بعشرات الخوادم ليعرف.

المُحلل التكراري يقوم بالبحث نيابةً عنك. عادة ما يوفّره موفر الإنترنت، أو قسم تكنولوجيا المعلومات في مكان عملك، أو مزوّد عام. الفائدة الأساسية: يمكنه إعادة استخدام الإجابات المخزّنة مؤقتًا من عمليات بحث سابقة، مما يسرّع الأمور للجميع.

الخوادم المصدرة (Authoritative DNS servers) هي مصدر الحقيقة لنطاق ما. هي لا "تبحث" في الإنترنت؛ بل تملك السجلات الرسمية التي تقول أي عناوين IP، خوادم البريد، أو رموز التحقق تخص ذلك النطاق.

example.com.فكّر في المُحلل التكراري كأمين مكتبة يمكنه البحث نيابةً عنك (ويتذكر الإجابات الشائعة)، بينما الخادم المصدري هو كتالوج الناشر الرسمي: لا يتصفح كتالوجات أخرى—بل يذكر ما هو صحيح لكتبه فقط.

عندما تكتب example.com في متصفحك، المتصفح ليس فعليًا يبحث عن اسم—إنه يحتاج إلى عنوان IP (رقم مثل 93.184.216.34) ليعرف أين يتصل. DNS هو نظام "أوجد لي الرقم لهذا الاسم".

أولًا يسأل متصفحك نظام التشغيل: "هل نعرف بالفعل عنوان IP لـ example.com؟" يفحص النظام ذاكرته المؤقتة قصيرة الأجل (cache). إن وجد إجابة حديثة، تنتهي عملية البحث هنا.

إن لم يجد، يُحوّل السؤال إلى مُحلل DNS—عادة ما يشغّله موفّر الإنترنت أو الشركة أو مزوّد عام. اعتبر المُحلل "البابِا" الذي يقوم بالعمل نيابةً عن جهازك.

إذا لم يكن لدى المُحلل الإجابة مخزّنة مؤقتًا، يبدأ بحثًا موجهًا:

.com). خادم الجذر لا يقدّم IP النهائي—بل يعطي إحالات: "اسأل هذه الخوادم الخاصة بـ .com بعد ذلك.".com): يسأل المُحلل خوادم .com عن أين يدار example.com. مرة أخرى، ليست الإجابة النهائية—بل مزيد من الإحالات: "اسأل هذا الخادم المصدري لـ example.com."A أو AAAA) الذي يحتوي على عنوان IP.يعيد المُحلل العنوان إلى نظام التشغيل، ثم إلى المتصفح، الذي يستطيع أخيرًا الاتصال. يشعر معظم المستخدمين بسرعة الاستجابة لأن المحللات والأجهزة تخزن الإجابات مؤقتًا لفترة يحددها مالك النطاق (TTL).

تذكر المسار البسيط: المتصفح → ذاكرة النظام → ذاكرة المحلل → الجذر (إحالة) → TLD (إحالة) → المصدري (إجابة) → عودة إلى المتصفح.

سيبدو DNS بطيئًا بشكل مؤلم لو أنّ كل زيارة لموقع كانت تتطلب بدءًا من الصفر وسؤال خوادم متعددة لنفس الإجابة. بدلًا من ذلك، يعتمد DNS على التخزين المؤقت—"ذاكرة" مؤقتة لعمليات البحث الحديثة—حتى يحصل معظم المستخدمين على إجابات في أجزاء من الثانية.

عندما يسأل جهازك مُحلل DNS عن example.com، قد يحتاج المحلل إلى بعض العمل في المرة الأولى. بعد أن يعرف الإجابة، يخزنها في ذاكرة مؤقتة. السائل التالي عن نفس الاسم قد يحصل على الإجابة فورًا.

التخزين المؤقت موجود لسببين:

كل سجل DNS يُقدّم مع قيمة TTL (Time To Live). اعتبرها تعليمات تقول: خزن هذه الإجابة لمدة X ثانية ثم تخلص منها واسأل مرة أخرى.

إذا كان السجل يملك TTL قدره 300، قد يعيد المحلل استخدامه حتى 5 دقائق قبل التحقق مجددًا.

TTL هو توازن:

إذا كنت تنقل موقعًا لمضيف جديد، أو تغيّر CDN، أو تقوم بتحويل البريد (تغيير سجلات MX)، يحدد TTL مدى سرعة توقف المستخدمين عن الذهاب إلى المكان القديم.

نهج شائع هو خفض TTL مسبقًا قبل تغيير مخطط، إجراء التغيير، ثم رفع TTL مجددًا بعد استقرار الأمور. هذا سبب كون DNS سريعًا في الاستخدام اليومي—ولماذا يبدو "عنيدًا" بعد تحديث.

عند تسجيل الدخول إلى لوحة تحكم DNS، ستحرّك معظم الوقت عددًا محدودًا من أنواع السجلات. كل سجل هو تعليم صغير يخبر الإنترنت أين يرسل الناس (الويب)، أين يسلّم البريد، أو كيفية التحقق من الملكية.

| السجل | ما الذي يفعله | مثال بسيط |

|---|---|---|

| A | يشير اسمًا إلى عنوان IPv4 | example.com → 203.0.113.10 (خادم موقعك) |

| AAAA | يشير اسمًا إلى عنوان IPv6 | example.com → 2001:db8::10 (نفس الفكرة، عناوين أحدث) |

| CNAME | يجعل اسمًا اسمًا مستعارًا لاسم آخر | www.example.com → example.com (حتى يوجها كلاهما لنفس المكان) |

| MX | يحدد أين يُسلم البريد للنطاق | example.com → mail.provider.com (الأولوية 10) |

| TXT | يخزّن "ملاحظات" يمكن للآلات قراءتها (التحقق، سياسات البريد) | example.com لديه سجل SPF مثل v=spf1 include:mailgun.org ~all |

| NS | يذكر أي خوادم أسماء تنشر DNS لنطاق/منطقة | example.com → ns1.dns-host.com |

| SOA | رأس المنطقة: NS الرئيسي، جهة الاتصال، وقيم التوقيت | سجل SOA لـ example.com يتضمن ns1.dns-host.com وقيم retry/expire |

بعض أخطاء DNS تتكرر:

example.com). العديد من مزوّدي DNS لا يسمحون بذلك لأن الاسم الجذري يجب أن يحمل سجلات مثل NS وSOA. إذا رغبت في "ربط الجذر باسم مضيف"، استخدم سجل A/AAAA أو ميزة "ALIAS/ANAME" إن وفّرها مزودك.www). اختر نهجًا واحدًا.mail.provider.com قد يكسر البريد؛ النقاط الزائدة أو المفقودة ونسخ الحقل الخاطئ (مثلاً استخدام @ بدلًا من www) سبب شائع للانقطاعات.إذا كنت تشارك إرشادات DNS مع فريق، جدول صغير مثل الذي أعلاه في مستنداتك (أو صفحة دليل التشغيل) يجعل المراجعات واستكشاف الأخطاء أسرع بكثير.

يعمل DNS لأن المسؤولية موزعة على عدة منظمات. هذا التوزيع هو أيضًا السبب في أنه يمكنك نقل المزوّدين، تغيير الإعدادات، والحفاظ على اسمك متاحًا دون أن تسأل "الإنترنت" إذنًا.

تسجيل النطاق هو شراء حق استخدام اسم (مثل example.com) لفترة زمنية. اعتبره حجزًا للتسمية حتى لا يطالب بها أحد آخر.

استضافة DNS هي تشغيل الإعدادات التي تخبر العالم أين يشير ذلك الاسم—موقعك، موفّر البريد، سجلات التحقق، وما إلى ذلك. يمكنك تسجيل نطاق مع شركة واستضافة DNS مع شركة أخرى.

.com أو .org أو .uk. تحتفظ بقاعدة بيانات رسمية بمن يملك كل اسم تحت ذلك TLD وأي خوادم أسماء مسؤولة عنه.تقع خوادم الجذر في قمة DNS. لا تعرف عنوان موقعك ولا تخزن سجلات نطاقك. وظيفتها أضيق: تخبر المحللات أين تجد الخوادم المصدرة لكل TLD (مثل أين تُدار .com).

عند تعيين "خوادم الأسماء" لنطاقك عند المسجل، فأنت تنشئ تفويضًا. سيشير سجل .com (عبر خوادمه المصدرة) بعد ذلك إلى خوادم الأسماء التي اخترتها لـ example.com.

من تلك اللحظة، تتحكم خوادم الأسماء تلك في الإجابات التي يتلقاها بقية الإنترنت—حتى تغير التفويض مرة أخرى.

يبنى DNS على الثقة: عندما تكتب اسمًا، تفترض أن الإجابة تشير إلى الخدمة الحقيقية. في معظم الأحيان تكون كذلك—لكن DNS أيضًا هدف شائع للهجوم، لأن تغيير صغير في "إلى أين يذهب هذا الاسم" يمكن أن يعيد توجيه كثير من الناس.

مشكلة كلاسيكية هي التزوير أو تسمم الذاكرة المؤقتة (cache poisoning). إذا تمكن مهاجم من خداع محلل DNS لتخزين إجابة مزورة، فقد يُرسل المستخدمون إلى عنوان IP خاطئ حتى لو كتبوا الاسم الصحيح. النتيجة يمكن أن تكون صفحات تصيّد، تنزيلات برمجيات خبيثة، أو اعتراض حركة المرور.

مشكلة أخرى هي اختطاف النطاق على مستوى المسجل. إذا تمكن شخص من الوصول إلى حساب المسجل الخاص بك، يمكنه تغيير خوادم الأسماء أو سجلات DNS ويأخذ السيطرة على نطاقك دون الحاجة للمساس باستضافة موقعك.

ثم هناك الخطر اليومي: سوء التهيئة. CNAME عشوائي، سجل TXT قديم، أو MX خاطئ يمكن أن يكسر تدفقات تسجيل الدخول، توصيل البريد، أو فحوصات التحقق. تبدو هذه الأعطال غالبًا كأن "الإنترنت معطّل"، لكن السبب الجذري تعديل DNS صغير.

DNSSEC يضيف توقيعات تشفيرية إلى بيانات DNS. ببساطة: يمكن التحقق من أن إجابة DNS لم تُعدّل أثناء النقل وأنها جاءت فعلاً من الخادم المصدري للنطاق. DNSSEC لا يشفّر الاستعلامات أو يُخفي ما تبحث عنه، لكنه يمنع كثيرًا من أنواع الإجابات المزورة من القبول.

استعلامات DNS التقليدية سهلة للمراقبة على الشبكات. DNS-over-HTTPS (DoH) وDNS-over-TLS (DoT) تشفّران الاتصال بين جهازك والمحلل، فتقلل من التنصت وبعض أشكال التلاعب على الخط.

لا تجعلان DNS "مجهولًا" تمامًا، لكنهما يغيران من يمكنه رؤية أو التلاعب بالاستعلامات.

استخدم MFA على حساب المسجل، فعّل أقفال نقل النطاق، وقيّد من يمكنه تعديل DNS. عامل تغييرات DNS كعمليات نشر إنتاجية: افرض مراجعة، احتفظ بسجل للتغييرات، واضبط مراقبة/تنبيهات لتغيّر السجلات أو خوادم الأسماء حتى تعلم بالمفاجآت بسرعة.

يمكن أن يشعر DNS بأنه "اضبِط ثم انسَ"، حتى يكسر تعديل صغير موقعك أو بريدك. الخبر الجيد: بعض العادات تجعل إدارة DNS قابلة للتوقع—حتى للفرق الصغيرة.

ابدأ بعملية خفيفة الوزن يمكنك تكرارها:

معظم مشاكل DNS ليست معقّدة—لكنّها صعبة الاكتشاف سريعًا.

إذا كنتم تنشرون تطبيقات بشكل متكرر، يصبح DNS جزءًا من عملية الإصدار. على سبيل المثال، الفرق التي تطلق تطبيقات عبر منصات مثل Koder.ai (حيث يمكنك بناء ونشر تطبيقات عبر الدردشة، ثم ربط نطاقات مخصصة) ما تزال تعتمد على الأساسيات نفسها: أهداف A/AAAA/CNAME صحيحة، TTL معقول أثناء التحويلات، وطريق واضح لاسترجاع الوضع إن أُشير إلى المكان الخاطئ.

إذا كنت ترسل بريدًا من نطاقك، يؤثر DNS مباشرة على وصول الرسائل إلى صناديق الوارد.

الأسماء الصديقة للبشر جعلت الإنترنت يتوسع إلى ما هو أبعد من مجتمع بحثي صغير. عامل DNS كبُنية تحتية مشتركة—قليل من العناية مقدمًا يحافظ على وصول موقعك وثقة بريدك أثناء نموك.

نظام أسماء النطاقات (DNS) يترجم أسماء سهلة للإنسان مثل example.com إلى عناوين IP مثل 93.184.216.34 حتى يعرف جهازك إلى أين يتصل.

بدون DNS، سيضطر الناس لحفظ العناوين الرقمية لكل موقع وخدمة يستخدمونها.

كانت الشبكات الأولى تستخدم ملفًا مشتركًا واحدًا (HOSTS.TXT) يربط الأسماء بعناوين IP.

مع نمو الشبكة، أصبح هذا الأسلوب غير قابل للإدارة: تحديثات مستمرة، أسماء متضاربة، وانقطاعات عندما تكون النسخ القديمة من الملف مستخدمة. استبدل DNS فكرة "الملف العالمي الواحد" بنظام موزع.

صمم بول موكابتريس نظام DNS في أوائل ثمانينيات القرن الماضي لحل مشكلة توسع التسمية على شبكة سريعة النمو.

الفكرة الأساسية كانت التفويض: تقسيم المسؤولية بين منظمات متعددة حتى لا يصبح هناك قائمة رئيسية واحدة أو مدير مركزي عقبة في الطريق.

أسماء DNS هرمية وتُقرأ من اليمين إلى اليسار:

www.example.com..comexample.comwww.example.comتُسهّل هذه البنية التفويض والإدارة على نطاق عالمي.

المُحلل التكراري (recursive resolver) يبحث عن الإجابات نيابةً عن جهازك ويخزنها مؤقتًا (غالبًا يشغّله موفّر الإنترنت، مكان العمل، أو مزوّد عام).

خادم DNS المصدري (authoritative) هو مصدر الحقيقة لسجلات نطاق معين؛ لا يبحث عن إجابات عبر الإنترنت، بل يجيب عن بيانات منطقته.

المسار النموذجي:

.com) → خوادم النطاق المصدري.A/AAAA).TTL (Time To Live) يخبر المحللات كم من الوقت يجوز لها تخزين إجابة DNS قبل طلبها مرة أخرى.

"الانتشار" غالبًا مجرد انتهاء صلاحية ذاكرات مؤقتة في أوقات مختلفة.

السجلات الشائعة التي ستتعامل معها:

A / : تُشير اسمًا إلى عناوين IPv4/IPv6 (مواقع وخوادم).المسجل (registrar) هو المكان الذي تسجل/تجدد فيه اسم النطاق (حقك في استخدام example.com).

مزوّد الاستضافة DNS (DNS host/provider) يشغّل خوادم الأسماء المصدرة ويخزن سجلات DNS. يمكنك التسجيل مع شركة واستضافة DNS مع أخرى عن طريق تغيير سجلات NS عند المسجل.

أخطار شائعة:

دفاعات عملية:

AAAACNAME: تجعل اسمًا مرادفًا لاسم آخر (شائع لـ www).MX: أين تُسلم رسائل البريد للنطاق.TXT: التحقق ومصادقة البريد (SPF، DKIM، DMARC).NS: أي خوادم الأسماء هي المصدرة للنطاق.قاعدة عملية: لا تضع CNAME وA على نفس الاسم المضيف.