06 مارس 2025·8 دقيقة

كيفية بناء تطبيق ويب لإدارة مراجعات أمان الموردين

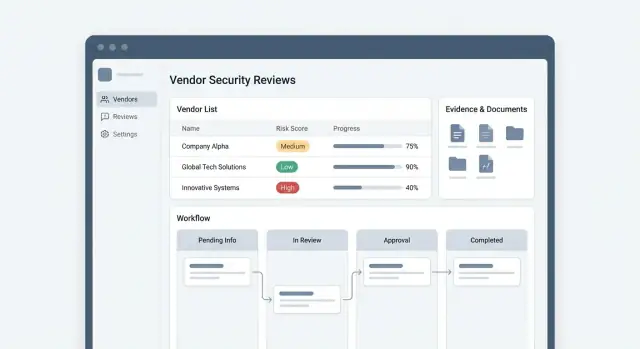

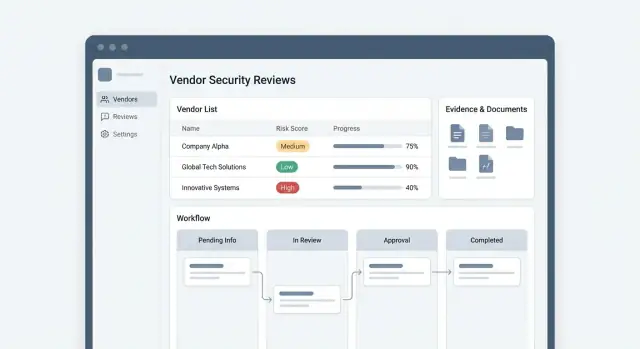

دليل خطوة بخطوة لتصميم وإطلاق تطبيق ويب يبسط مراجعات أمان الموردين: الاستقبال، الاستبيانات، الأدلة، تسجيل المخاطر، الموافقات، والتقارير.

دليل خطوة بخطوة لتصميم وإطلاق تطبيق ويب يبسط مراجعات أمان الموردين: الاستقبال، الاستبيانات، الأدلة، تسجيل المخاطر، الموافقات، والتقارير.

قبل تصميم الشاشات أو اختيار قاعدة البيانات، اتفق على ما ينبغي أن يحققه التطبيق ولمن هو موجه. تفشل برامج مراجعة أمان الموردين غالبًا عندما تستخدم فرق مختلفة نفس المصطلحات ("مراجعة"، "موافقة"، "مخاطرة") بمعانٍ مختلفة.

تحتوي معظم البرامج على أربع مجموعات مستخدمين على الأقل، ولكلٍ احتياجات مختلفة:

تأثير التصميم: أنت لا تبني "سير عمل واحد". أنت تبني نظامًا مشتركًا يرى فيه كل دور عرضًا مخصصًا من نفس المراجعة.

عرّف حدود العملية بلغة بسيطة. على سبيل المثال:

دوّن ما الذي يُشغّل المراجعة (شراء جديد، تجديد، تغيير جوهري، نوع بيانات جديد) وماذا يعني "تم" (موافق، موافق مع شروط، مرفوض، مؤجل).

اجعل نطاقك ملموسًا بذكر ما يعيق العمل اليوم:

تصبح هذه نقاط الألم بمثابة مستودع متطلباتك.

اختر بضعة مقاييس يمكن قياسها من اليوم الأول:

إذا لم يستطع التطبيق الإبلاغ عن هذه المؤشرات بشكل موثوق، فهو لا يدير البرنامج فعليًا — بل يخزن المستندات فقط.

سير عمل واضح هو الفارق بين "تبادل رسائل البريد" وبرنامج مراجعة متوقع. قبل بناء الشاشات، ارسم المسار الشامل الذي يسلكه الطلب وقرّر ما يجب أن يحدث في كل مرحلة للوصول إلى الموافقة.

ابدأ بهيكل خطي بسيط يمكن توسيعه لاحقًا:

Intake → Triage → Questionnaire → Evidence collection → Security assessment → Approval (or rejection).

لكل مرحلة، حدّد ماذا يعني "مكتمل". على سبيل المثال، قد تتطلب "إكمال الاستبيان" إجابة 100% على الأسئلة المطلوبة وتعيين مالك أمني. قد تتطلب "جمع الأدلة" مجموعة وثائق دنيا (تقرير SOC 2، ملخص اختبار الاختراق، مخطط انسياب البيانات) أو استثناء مبرر.

تحتاج معظم التطبيقات إلى ثلاث طرق على الأقل لإنشاء مراجعة:

عامل كل نوع كقالب مختلف: يمكن أن تشارك نفس سير العمل لكن تستخدم افتراضيات مختلفة للأولوية، الاستبيانات المطلوبة، والمواعيد النهائية.

اجعل الحالات صريحة وقابلة للقياس — خاصة حالات "الانتظار". الحالات الشائعة تتضمن بانتظار المورد، قيد مراجعة الأمن، بانتظار الموافقة الداخلية، موافق، موافق مع استثناءات، مرفوض.

اربِط اتفاقيات مستوى الخدمة (SLAs) بصاحب الحالة (المورد مقابل الفريق الداخلي). هذا يسمح للوحة التحكم بإظهار "محجوز بواسطة المورد" بشكل منفصل عن "تراكم داخلي"، مما يغير كيفية تخصيص الموارد والتصعيد.

أتمت التوجيه والتذكيرات وإنشاء التجديدات. احتفظ لنقاط القرار البشري بقرارات قبول المخاطر، الضوابط التعويضية، والموافقات.

قاعدة مفيدة: إذا كانت الخطوة تحتاج سياقًا أو مقايضات، خزّن سجل قرار بدلاً من محاولة اتخاذ قرار تلقائي.

نموذج بيانات نظيف هو ما يسمح للتطبيق بالتوسع من "استبيان لمرة واحدة" إلى برنامج قابل للتكرار مع تجديدات ومقاييس وقرارات متسقة. اعتبر المورد كسجل طويل الأمد، وكل شيء آخر نشاط مرتبط بالزمن.

ابدأ بكيان Vendor يتغير ببطء ويُشار إليه في كل مكان. الحقول المفيدة تشمل:

نَمذج أنواع البيانات والأنظمة كقيم مهيكلة (جداول أو تعداد) وليس نصًا حرًا حتى تظل التقارير دقيقة.

كل Review هي لقطة: متى بدأت، من طلبها، النطاق، الفئة وقتها، تواريخ الاتفاقيات، والقرار النهائي (موافق/موافق مع شروط/مرفوض). خزّن مبرر القرار وروابط أي استثناءات.

فصّل QuestionnaireTemplate عن QuestionnaireResponse. يجب أن تدعم القوالب أقسامًا، أسئلة قابلة لإعادة الاستخدام، والتفرع (أسئلة شرطية اعتمادًا على إجابات سابقة).

لكل سؤال، حدّد ما إذا كانت الأدلة مطلوبة، أنواع الإجابة المسموح بها (نعم/لا، اختيار متعدد، رفع ملف)، وقواعد التحقق.

عامل الرفع والروابط كسجلات Evidence مرتبطة بالمراجعة وربما بسؤال محدد. أضف بيانات وصفية: النوع، الطابع الزمني، من قدّمها، وقواعد الاحتفاظ.

أخيرًا، خزّن مصنوعات المراجعة — ملاحظات، نتائج، مهام التصحيح، والموافقات — ككيانات من الدرجة الأولى. الحفاظ على سجل مراجعة كامل يمكّن التجديدات، تتبع الاتجاهات، ومتابعات أسرع دون إعادة طرح كل شيء.

الأدوار الواضحة والأذونات المحكمة تحافظ على فائدة تطبيق مراجعات أمان الموردين دون تحويله إلى مصدر لتسرب البيانات. صمّم ذلك مبكرًا لأن الأذونات تؤثر على سير العمل، واجهة المستخدم، الإشعارات، وسجل التدقيق.

تنتهي معظم الفرق بالحاجة إلى خمسة أدوار:

احتفظ بفصل الأدوار عن "الأشخاص". قد يكون الموظف نفسه طالبًا في مراجعة ما ومراجعًا في مراجعة أخرى.

ليست كل مصنوعات المراجعة مرئية للجميع. عامل عناصر مثل تقارير SOC 2، نتائج اختبار الاختراق، سياسات الأمان، والعقود كأدلة مقيدة.

نهج عملي:

يجب أن يرى الموردون فقط ما يحتاجون إليه:

تتهاوى المراجعات عندما يغيب شخص رئيسي. ادعم:

هذا يحافظ على تقدم المراجعات مع ضمان مبدأ أقل الصلاحيات.

قد يبدو برنامج مراجعة الموردين بطيئًا عندما يبدأ كل طلب باستبيان طويل. الحل هو فصل الاستقبال (خفيف وسريع) عن التصنيف (تحديد المسار الصحيح).

تحتاج معظم الفرق إلى ثلاث نقاط دخول:

بغض النظر عن القناة، نوّح الطلبات إلى نفس قائمة "الاستقبال الجديد" حتى لا تنشئ عمليات موازية.

يجب أن يكون نموذج الاستقبال قصيرًا بما يكفي حتى لا يتخلى الناس عنه. استهدف حقولًا تمكن التوجيه والتصنيف بالأولوية:

أجّل الأسئلة الأمنية العميقة حتى تعرف مستوى المراجعة.

استخدم قواعد قرار بسيطة لتصنيف المخاطرة والأولوية. على سبيل المثال، علم كـ عالي الأولوية إذا كان المورد:

بعد التصنيف، قم بالتعيين التلقائي:

هذا يحافظ على توقعية اتفاقيات مستوى الخدمة ويمنع "الطلبات المفقودة" في صندوق وارد شخص ما.

تجربة الاستبيانات والأدلة هي المكان الذي تتسارع فيه مراجعات الأمان أو تتعثر. هدفك تدفق متوقع للمراجعين الداخليين وسهل فعلاً للموردين.

أنشئ مكتبة صغيرة من قوالب الاستبيان مرتبطة بفئة المخاطر (منخفض/متوسط/عالي). الهدف هو الاتساق: نفس نوع المورد يجب أن يرى نفس الأسئلة في كل مرة، ولا يعيد المراجعون بناء النماذج من الصفر.

حافظ على تقسيم القوالب:

عند إنشاء مراجعة، اختَر القالب مسبقًا بناءً على الفئة، وأظهر للمورد مؤشر تقدم واضح (مثلاً: 42 سؤالًا، ~20 دقيقة).

غالبًا ما يمتلك الموردون بالفعل مصنوعات مثل تقارير SOC 2، شهادات ISO، سياسات، وملخصات الفحص. ادعم كلًا من رفع الملفات والروابط الآمنة حتى يتمكنوا من تقديم ما لديهم دون عوائق.

لكل طلب، ضع تسمية بسيطة ("ارفع تقرير SOC 2 Type II (PDF) أو شارك رابطًا محدود المدة") وأضف تلميحًا قصيرًا عن "ما الذي يُعتبر جيدًا".

الأدلة ليست ثابتة. خزّن بيانات وصفية بجانب كل ملف —تاريخ الإصدار، تاريخ الانتهاء، فترة التغطية، وملاحظات المراجع— ثم استخدم تلك البيانات لتشغيل تذكيرات التجديد (للمورد والداخلي) حتى تكون المراجعة السنوية القادمة أسرع.

يجب أن تجيب صفحة المورد فورًا على ثلاثة أسئلة: ما المطلوب، متى الموعد النهائي، ومن جهة الاتصال. اجعل المواعيد النهائية واضحة لكل طلب، اسمح بالإرسال الجزئي، وأكد الاستلام بحالة بسيطة ("مُقدّم"، "يحتاج توضيحًا"، "مقبول"). إذا دعمت وصول الموردين، اربطهم مباشرة بقائمة التحقق الخاصة بهم بدلاً من تعليمات عامة.

المراجعة لا تنتهي بإكمال الاستبيان. تحتاج إلى طريقة قابلة للتكرار لتحويل الإجابات والأدلة إلى قرار يمكن أن يثق به أصحاب المصلحة ويمكن للمدقق تتبعه.

ابدأ بتصنيف الدرجة بناءً على أثر المورد (حساسية البيانات + أهمية النظام). التصنيف يحدد المعيار: لست ستقيّم معالج الرواتب وخدمة توصيل الوجبات بنفس المقياس.

ثم قيّم داخل التصنيف باستخدام ضوابط موزونة (التشفير، ضوابط الوصول، الاستجابة للحوادث، تغطية SOC 2، إلخ). اجعل الأوزان مرئية حتى يتمكن المراجعون من شرح النتائج.

أضف أعلامًا حمراء يمكنها تجاوز النتيجة الرقمية — عناصر مثل "لا يوجد MFA لحسابات المسؤول"، "حادث معروف بلا خطة علاج"، أو "لا يدعم حذف البيانات". يجب أن تكون الأعلام الحمراء قواعد صريحة، ليست حدس المراجع.

الاستثناءات واقعية. نمذجها ككيانات من الدرجة الأولى مع:

هذا يتيح للفِرق التقدم مع إبقاء المخاطر تحت رقابة زمنية.

كل نتيجة (موافق / موافق مع شروط / مرفوض) يجب أن تلتقط السبب، الأدلة المرتبطة، ومهام المتابعة مع تواريخ استحقاق. هذا يمنع "المعرفة الشفهية" ويسرّع التجديدات.

اعرض صفحة "ملخص المخاطر" من سطر واحد: الفئة، النتيجة، الأعلام الحمراء، حالة الاستثناء، القرار، والمعالم القادمة. اجعلها مفهومة للمشتريات والقيادة — التفاصيل تبقى نقرة أعمق في سجل المراجعة الكامل.

تتباطأ مراجعات الأمن عندما يتبعثر التعليق عبر البريد واجتماعات الملاحظات. يجب أن يجعل تطبيقك التعاون افتراضيًا: سجل مشترك واحد لكل مراجعة مورد، بملكية واضحة، قرارات، وطوابع زمنية.

ادعم تعليقات متسلسلة على المراجعة، على أسئلة الاستبيان الفردية، وعلى عناصر الأدلة. أضف @الإشارات لتوجيه العمل للأشخاص المناسبين (الأمن، القانون، المشتريات، الهندسة) ولإنشاء موجز إشعارات خفيف.

فصّل الملاحظات إلى نوعين:

هذا الانقسام يمنع الإفشاء العرضي مع الحفاظ على تجربة مورد سريعة.

نمذج الموافقات كتوقيعات صريحة، لا كتغيير حالة يمكن لأي شخص تعديله بسهولة. نمط قوي قد يكون:

للموافقة المشروطة، سجّل: الإجراءات المطلوبة، المواعيد النهائية، من يملك التحقق، وما الأدلة التي ستغلق الشرط. هذا يسمح للأعمال بالتقدم مع إبقاء عمل الحد من المخاطر قابلاً للقياس.

يجب أن يتحول كل طلب إلى مهمة بصاحب وتاريخ استحقاق: "مراجعة SOC 2"، "تأكيد بند الاحتفاظ بالبيانات"، "التحقق من إعدادات SSO". اجعل المهام قابلة للتعيين للمستخدمين الداخليين و(حيثما يلزم) للموردين.

اختياريًا، مزامنة المهام إلى أدوات التذاكر مثل Jira لمطابقة سير العمل القائم — مع الحفاظ على مراجعة المورد كسجل النظام.

حافظ على سجل تدقيق غير قابل للتغيير للأحداث الرئيسية: تعديلات الاستبيان، رفع/حذف الأدلة، تغيّر الحالات، الموافقات، وتوقيعات إغلاق الشروط.

يجب أن يتضمن كل إدخال من قام به، متى حدث، ما تغير (قبل/بعد)، والسبب عند الاقتضاء. عند تطبيقه جيدًا، يدعم ذلك التدقيقات، يقلل إعادة العمل عند التجديد، ويجعل التقارير موثوقة.

التكاملات تحدد ما إذا كان تطبيق مراجعات الموردين يبدو "أداة إضافية" أم امتدادًا طبيعيًا للعمل القائم. الهدف بسيط: قلل إدخال البيانات المكرر، أبقِ الناس في الأنظمة التي يتحققون منها بالفعل، وتأكد أن الأدلة والقرارات سهلة الوصول لاحقًا.

للمراجعين الداخليين، ادعم SSO عبر SAML أو OIDC ليتماشى الوصول مع مزود الهوية (Okta، Azure AD، Google Workspace). هذا يسهل الاستيعاب والإيقاف ويُمكن تعيين الأدوار بناءً على المجموعات (مثلاً "مراجعو الأمن" مقابل "الموافقون").

عادةً لا يحتاج الموردون لحسابات كاملة. نمط شائع هو روابط سحرية مؤقتة مقيّدة لطلب استبيان أو رفع دليل محدد. اقترن ذلك بالتحقق عبر البريد واختصارات انتهاء واضحة لتقليل الاحتكاك مع الحفاظ على التحكم.

عندما تؤدي مراجعة إلى إصلاحات مطلوبة، تتبع الفرق غالبًا الأعمال في Jira أو ServiceNow. ادمج بحيث يتمكن المراجعون من إنشاء تذاكر تصحيح مباشرة من النتيجة، مملوءة مسبقًا بـ:

زامن حالة التذكرة (Open/In Progress/Done) لتطبيقك حتى يرى مالكو المراجعة التقدّم دون مطاردة التحديثات.

أضف إشعارات خفيفة في أماكن عمل الناس:

اجعل الرسائل قابلة للتنفيذ ولكن موجزة، وامكّن المستخدمين من تعديل ترددها لتجنب الإرهاق.

عادةً ما تعيش الأدلة في Google Drive أو SharePoint أو S3. ادمج بتخزين مراجع وبيانات وصفية (معرّف الملف، النسخة، من رفعها، الطابع الزمني) وفرض مبدأ أقل الصلاحيات.

تجنّب نسخ الملفات الحساسة بلا ضرورة؛ عندما تخزّن ملفات، طبّق التشفير، قواعد الاحتفاظ، وأذونات صارمة لكل مراجعة.

نهج عملي: روابط الأدلة تعيش في التطبيق، الوصول محكوم عبر مزود الهوية، وتنُسّجل عمليات التنزيل لأغراض التدقيق.

أداة مراجعة الموردين تصبح سريعًا مستودعًا لمواد حساسة: تقارير SOC، ملخصات اختبار الاختراق، مخططات البنية، استبيانات الأمان، وأحيانًا بيانات شخصية. عاملها كنظام داخلي ذي قيمة عالية.

الأدلة هي أكبر سطح مخاطرة لأنها تقبل ملفات غير موثوقة.

ضع قيودًا واضحة: قوائم السماح لأنواع الملفات، حدود الحجم، ومهلات زمنية لرفع الملفات البطيئة. شغّل فحص برامج ضارة على كل ملف قبل أن يكون متاحًا للمراجعين، وضع المشتبه به في حجر صحي.

خزن الملفات مشفّرة في الراحة (وفضّل المفاتيح لكل وحدة عند تقديم خِدْمات لعدة وحدات). استخدم روابط تنزيل موقعة قصيرة الأجل وتجنّب كشف مسارات تخزين الكائنات المباشرة.

لتكن السلوكيات الآمنة افتراضية لا خيارًا مرهقًا.

استخدم مبدأ أقل الصلاحيات: المستخدمون الجدد يبدأون بأدنى صلاحيات، وحسابات الموردين ترى طلباتهم فقط. احمِ النماذج والجلسات بدفاعات CSRF، ملفات تعريف ارتباط آمنة، وانتهاء جلسات صارم.

أضِف تحديد منسوب ومراقبة إساءة الاستخدام لنقاط الدخول مثل تسجيل الدخول، نقاط رفع الملفات، وصادرات البيانات. تحقق ونقح كل المدخلات، خاصة النص الحر الذي قد يُعرض في الواجهة.

سجّل الوصول إلى الأدلة والأحداث الرئيسية لسير العمل: عرض/تنزيل الملفات، تصدير التقارير، تغيير تسجيلات المخاطر، الموافقات، وتعديل الأذونات.

اجعل السجلات قابلة للكشف عن التلاعب (تخزين مضاف فقط) وقابلة للبحث بحسب المورد، المراجعة، والمستخدم. قدّم واجهة "سجل تدقيق" لغير الفنيين حتى يتمكنوا من الإجابة على "من اطلع على ماذا ومتى؟" دون الحفر في سجلات خام.

عرّف مدة الاحتفاظ بالاستبيانات والأدلة واجعلها قابلة للتنفيذ.

ادعم سياسات احتفاظ بحسب المورد/نوع المراجعة، مسارات حذف تشمل الملفات والتصديرات المشتقة، وسمات "حجز قانوني" التي تتجاوز الحذف عند الحاجة. وثّق هذه السلوكيات في إعدادات المنتج والسياسات الداخلية، وتأكد من أن الحذف قابل للتحقق (استلام حذف وإدخالات تدقيق إدارية).

التقارير هي المكان الذي يصبح فيه برنامج المراجعة قابلاً للإدارة: تتوقف المتابعة باستخلاص الرؤى من البريد وتبدأ توجيه العمل برؤية مشتركة. استهدف لوحات تجيب عن "ما الذي يحدث الآن؟" بالإضافة إلى صادرات تلبي احتياجات المدققين دون عمل يدوي في الجداول.

لوحة البداية المفيدة أقل ارتباطًا بالرسوم البيانية وأكثر بانتظار المهام. اشمل:

اجعل الفلاتر أولية: وحدة العمل، الأهمية، المراجع، مالك المشتريات، شهر التجديد، والتذاكر المدمجة.

للمشتريات ومالكي الأعمال، قدّم عرضًا أبسط "مواردي": ما ينتظرهم، ما محجوز، وما تم الموافقة عليه.

المدققون عادة ما يطلبون إثباتًا وليس ملخصات. يجب أن يظهر تصديرك:

ادعم CSV وPDF، واسمح بتصدير "حزمة مراجعة" لمورد أو فترة محددة.

عامل التجديد كميزة منتَج، لا جدول بيانات.

تتبع تواريخ انتهاء الأدلة (مثل تقارير SOC 2، اختبارات الاختراق، التأمين) وأنشئ تقويم تجديد مع تذكيرات آلية: للمورد أولًا، ثم المالك الداخلي، ثم التصعيد. عند تجديد الدليل، احتفظ بالإصدار القديم للتاريخ وحدّث تاريخ التجديد التالي تلقائيًا.

إطلاق تطبيق مراجعات الموردين أقل عن "بناء كل شيء" وأكثر عن تشغيل سير عمل واحد يعمل من البداية للنهاية، ثم تحسينه باستخدام الاستخدام الحقيقي.

ابدأ بتدفق رقيق وموثوق يحل محل الجداول البريدية:

اجعل MVP موقفًا وحاسمًا: استبيان افتراضي واحد، تقييم مخاطرة واحد، ومؤقّت SLA بسيط.

إذا أردت تسريع التسليم، قد تكون منصة تطوير سريعة مثل Koder.ai مناسبة لهذا النوع من الأنظمة الداخلية: تُمكّن التكرار على تدفق الاستقبال، العروض المبنية على الدور، وحالات سير العمل عبر تنفيذ بواجهة محادثة، ثم تصدير الشيفرة المصدرية عند الاستعداد لأخذها داخليًا. هذا مفيد عندما يحتاج MVP لمتطلبات دنيا حقيقية (SSO، سجل التدقيق، معالجة الملفات، ولوحات التحكم) دون دورة بناء طويلة بالأشهر.

قم بتشغيل تجربة مع فريق واحد (مثلاً: IT، المشتريات، أو الأمن) لمدة 2–4 أسابيع. اختر 10–20 مراجعة نشطة وانقل فقط ما يلزم (اسم المورد، الحالة الحالية، القرار النهائي). قِس:

اعتمد وتيرة أسبوعية مع حلقة تغذية راجعة قصيرة:

اكتب دليلين بسيطين:

خطط لمرحلات بعد MVP: قواعد أتمتة (التوجيه وفق نوع البيانات)، بوابة مورد أكثر اكتمالاً، APIs، وتكاملات.

إذا كان التسعير أو التعبئة يؤثران على التبني (مقاعد، موردون، التخزين)، اربط أصحاب المصلحة بـ /pricing مبكرًا حتى تتطابق توقعات النشر مع الخطة.

ابدأ بمحاذاة التعاريف والحدود المشتركة:

دوّنوا معنى "مكتمل" (موافق، موافق مع شروط، مرفوض، مؤجل) حتى لا تعمل الفرق بأهداف متباينة.

تحتاج معظم البرامج إلى تجارب مخصصة أدوارياً لـ:

صمم النظام كقاعدة مشتركة مع واجهات منتقاة لكل دور بدلاً من شاشة سير عمل واحدة للجميع.

هيكل عام شائع هو:

Intake → Triage → Questionnaire → Evidence collection → Security assessment → Approval (or rejection)

لكل مرحلة، حدّد معايير الاكتمال (مثل إتمام الأسئلة المطلوبة أو توفير أدلة دنيا أو استثناء مبرر). هذا يجعل الحالات قابلة للقياس والتقارير موثوقة.

ادعم على الأقل ثلاث نقاط دخول:

استخدم قوالب لكل نوع دخول بحيث تتناسب الإعدادات الافتراضية (الأولوية، الاستبيانات، المواعيد النهائية) مع الحالة دون إعداد يدوي في كل مرة.

استخدم حالات صريحة وامنح ملكية لكل حالة "في الانتظار"، على سبيل المثال:

اربط اتفاقيات مستوى الخدمة (SLAs) بصاحب الحالة الحالية (المورد مقابل الفريق الداخلي). هذا يسمح للوحة التحكم بتمييز العوائق الخارجية عن تراكم العمل الداخلي.

عامل ملف المورد ككيان دائم وكل شيء آخر كأنشطة زمنية:

هذا التصميم يمكّن التجديدات والقياسات وتاريخ القرارات المتسق.

أنشئ عزلة قوية ومبدأ أقل الصلاحيات:

للوصول منخفض الحواجز، فكر في روابط سحرية قصيرة المدى (magic links) مقصورة على طلب محدد مع قواعد انتهاء واضحة.

اجعل ملف الأدلة ككائن أساسي مع ضوابط واضحة:

هذا يمنع الوثائق القديمة، يدعم التجديدات، ويحسّن الجاهزية للتدقيق.

استخدم نموذجًا بسيطًا قابلًا للتفسير:

دوّن دائمًا سجل القرار (السبب، الأدلة المرتبطة، المتابعات) ليتمكن الأطراف والمدققون من فهم المبررات.

ابدأ بنطاق MVP يستبدل الجداول والبريد الإلكتروني:

جرّب مع 10–20 مراجعة نشطة لمدة 2–4 أسابيع، قِس زمن الدورة ونقاط الانسداد ثم طوّر أسبوعيًا بتحسينات صغيرة تقلل الاحتكاك وتخفض المخاطر.

ملاحظة عملية: قد تكون منصة تطوير سريعة مثل مناسبة للإسراع على هذه النوعية من الأنظمة الداخلية: تتيح تكرار التدفق والواجهات وتصدير الشيفرة لاحقًا عندما تكونون جاهزين لاستيعاب الحل داخل بنية الشركة. إذا كان عرض الأسعار/التسعير جزءًا من خطة النشر، اربط الأطراف المعنية بـ /pricing مبكرًا لتتطابق توقعات النشر مع الخطة.