18 سبتمبر 2025·8 دقيقة

كيفية بناء تطبيق ويب لطلبات الوصول إلى البيانات والخصوصية

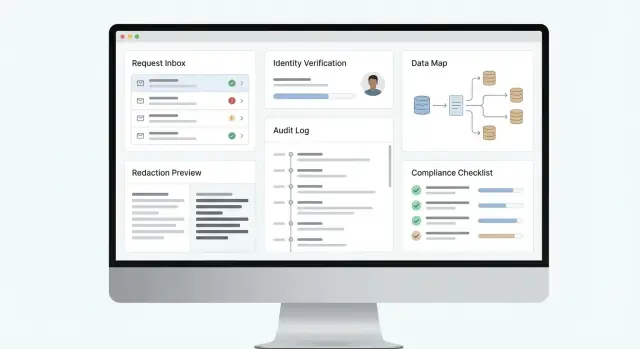

تعلّم كيفية تصميم وبناء تطبيق ويب لاستلام والتحقق وتنفيذ وتتبع طلبات الوصول إلى البيانات مع سجلات تدقيق، وإخفاء البيانات، وتصديرها، وتقارير جاهزة للامتثال.

ما الذي يجب أن يتعامل معه التطبيق (ولماذا)

طلب الوصول إلى البيانات — الذي يُسمى غالبًا DSAR (طلب الوصول من موضوع البيانات) أو SAR — هو عندما يطلب فرد من منظمتك معرفة البيانات الشخصية التي تملكها عنه، وكيف تستخدمها، والحصول على نسخة. إذا كانت شركتك تجمع بيانات عملاء أو مستخدمين أو موظفين أو عملاء محتمَلين، افترض أن هذه الطلبات ستحدث.

التعامل معها بشكل جيد ليس فقط لتجنب الغرامات. إنه يتعلق بالثقة: استجابة واضحة ومتسقة تُظهر أنك تفهم بياناتك وتحترم حقوق الناس.

القوانين وأنواع الطلبات التي تحتاج لدعمها

تصمم معظم الفرق حول GDPR وCCPA/CPRA أولاً، لكن يجب أن يكون التطبيق مرنًا بما يكفي للتعامل مع ولايات قضائية وسياسات داخلية متعددة.

أنواع الطلبات الشائعة تشمل:

- الوصول: تقديم نسخة من البيانات والسياق المطلوب (المصادر، الأغراض، المستلمون، الاحتفاظ حيثما ينطبق).

- الحذف: مسح البيانات حيثما يُسمح بذلك، وتوثيق الاستثناءات (مثل منع الاحتيال، الالتزامات القانونية).

- التصحيح: إصلاح المعلومات الشخصية غير الدقيقة عبر الأنظمة.

- قابلية النقل: تسليم البيانات بصيغة قابلة لإعادة الاستخدام للنقل.

حتى داخل «الوصول»، قد يتفاوت النطاق: قد يطلب عميل «كل ما لديكم»، أو بيانات مرتبطة بحساب محدد، إطار زمني، أو منتج.

من سيتعامل مع سير العمل

يجلس تطبيق DSAR عند تقاطع عدة أصحاب مصلحة:

- الخصوصية/القانون يحدد السياسة والموافقات ومحتوى الرد.

- الدعم يستلم الطلبات ويتواصل مع طالب الطلب.

- الأمن يضمن فحوصات الهوية، التسجيل الآمن، والتسليم الآمن.

- الهندسة/تكنولوجيا المعلومات تحافظ على الوصلات ومصادر البيانات والموثوقية.

كيف يبدو «العمل الجيد»

تطبيق DSAR القوي يجعل كل طلب في الوقت المناسب، قابلًا للتتبع، ومتسقًا. هذا يعني استلام واضح، تحقق هوية موثوق، جمع بيانات متوقع عبر الأنظمة، قرارات موثقة (بما في ذلك الرفض أو التنفيذ الجزئي)، وسجل تدقيق لمن فعل ماذا ومتى.

الهدف هو عملية قابلة للإعادة يمكنك الدفاع عنها — داخليًا وللمنظمين — دون تحويل كل طلب إلى حالة طوارئ.

حدد متطلباتك الأساسية ومؤشرات النجاح

قبل تصميم الشاشات أو اختيار الأدوات، كن واضحًا بشأن ما يعنيه "الانتهاء" لمنظمتك. ينجح تطبيق طلب الوصول إلى البيانات عندما يُنقل كل طلب بشكل موثوق من الاستلام إلى التسليم، ويلتزم بالمهل القانونية، ويترك أثرًا يمكن الدفاع عنه.

ابدأ بسير عمل شامل أدنى

وثّق سير عمل DSAR الأساسي الذي يجب أن يدعمه تطبيقك من اليوم الأول:

- استلام وتتبع الطلب من البداية إلى النهاية: التقاط نوع الطلب (وصول، حذف، تصحيح، قابلية النقل)، الولاية القضائية، قواعد تواريخ الاستحقاق، وتغييرات الحالة من “تم الاستلام” إلى “مُنُفَّذ/مرفوض”.

- التحقق من الهوية وفحوصات الصلاحية: تأكيد أن طالب الطلب هو من يدّعي، والتحقق من أنه مخول بالتصرف (مثل: والد/وصي، وكيل مفوض).

- اكتشاف البيانات عبر الأنظمة وتعبئة الاستجابة المهيكلة: إيجاد البيانات الشخصية في الأنظمة ذات الأولوية، توحيد المكررات، وإنتاج تصدير قابل للقراءة ومتسق.

- قابلية التدقيق: من فعل ماذا ومتى ولماذا: تسجيل كل إجراء (نتائج التحقق، عمليات البحث، الموافقات، الإخفاءات، الاتصالات) حتى تتمكن من تبرير القرارات.

اجعلها عملية عملية: حدد قنوات الطلب التي ستقبلها (نموذج ويب فقط مقابل بريد إلكتروني/إدخال يدوي)، اللغات/المحليات المهمة، وما هي «الحالات الطرفية» التي ستتعامل معها مبكرًا (حسابات مشتركة، موظفون سابقون، قصر).

حدد مقاييس نجاح قابلة للقياس (لتتمكن من التحسين)

حوّل المتطلبات إلى مؤشرات أداء KPI يمكن لفريقك تتبعها أسبوعيًا:

- زمن الإقرار (مثل، الوسيط من التقديم إلى التأكيد)

- زمن الإتمام ومعدل الالتزام بـSLA (النسبة المغلقة ضمن المهل القانونية)

- نتائج التحقق (معدل النجاح، متوسط زمن التحقق، النسبة التي تتطلب مراجعة يدوية)

- تغطية الأتمتة (نسبة الطلبات التي جُهزت فيها الأنظمة الأساسية عبر وصلات مقابل العمل اليدوي)

- مقاييس الجودة (معدل إعادة الفتح بسبب بيانات مفقودة، معدل أخطاء الإخفاء، رضا العميل عند الإغلاق)

- اكتمال التدقيق (نسبة الحالات التي تحتوي على الأدلة المطلوبة والموافقات المسجلة)

وضح النطاق والملكية

اكتب من يملك كل خطوة: فريق الخصوصية، الدعم، الأمن، القانون. حدد الأدوار والأذونات على مستوى عالٍ الآن — ستترجم ذلك لاحقًا إلى ضوابط وصول وسجلات تدقيق.

إن كنت توحّد كيفية الإبلاغ عن التقدم لأصحاب المصلحة، قرر ما هو «مصدر الحقيقة الواحد» (التطبيق) وما الذي يجب تصديره لأدوات التقارير الداخلية.

اختر بنية تتوسع مع احتياجات الامتثال

تطبيق طلب الوصول إلى البيانات أكثر من نموذج وزر تصدير. يجب أن تدعم البنية الزمنية الصارمة، والأدلة للمراجعين، وتغييرات السياسات المتكررة — دون تحويل كل طلب إلى مشروع مخصص.

فصل التجارب: مقدم الطلب، فريق الخصوصية، والأنظمة

تنتهي معظم الفرق بثلاث «واجهات» للمنتج:

- بوابة المستخدم (مقدم الطلب): تقديم الطلب، رفع المستندات عند الحاجة، تتبع الحالة، واستلام الحزمة النهائية.

- بوابة المشرف (فريق الخصوصية): فرز، تحقق الهوية، بحث، مراجعة/إخفاء، موافقة، ونشر الردود.

- واجهات برمجة داخلية: تتيح للأنظمة (CRM، نظام التذاكر، مخزن البيانات) تبادل تحديثات الحالة والأدلة تلقائيًا.

فصلها (حتى لو شاركت قاعدة الشيفرة) يجعل الأذونات، التدقيق، والتغييرات المستقبلية أسهل بكثير.

خدمات أساسية تبقى ثابتة عند إضافة الوصلات

عادةً ما ينقسم سير DSAR القابل للتوسع إلى خدمات أساسية قليلة:

- الاستيعاب (Ingestion): التقاط الطلبات من نماذج الويب، البريد الإلكتروني، أو التذاكر.

- الهوية: التحقق، فحوصات الصلاحية، والتصعيد القائم على المخاطر.

- الوصلات (Connectors): سحب البيانات من الأنظمة الداخلية والموردين.

- التنفيذ (Fulfillment): تجميع النتائج، مطابقة السجلات، وبناء حزمة الاستجابة.

- الإشعارات: تذكيرات المهل، تحديثات لمقدم الطلب، وSLA الداخلية.

اختر مخازن بيانات تتماشى مع واقعيات الامتثال

استخدم:

- قاعدة بيانات تشغيلية لحالة الطلب والمهام.

- تخزين كائنات للمنتجات المصدرة والمرفقات (بضوابط وصول صارمة وانتهاء صلاحية).

- سجل تدقيق غير قابل للتعديل (append-only) لمن فعل ماذا ومتى.

تطبيق واحد أم خدمات مُجزّأة

ابدأ بتطبيق قابل للنشر واحد إذا كان حجم المعاملات منخفضًا وفريقك صغيرًا — أقل تعقيدًا، وتكرارًا أسرع. تحوّل نحو خدمات مُجزّأة عندما يزداد عدد الوصلات أو حركة المرور أو متطلبات التدقيق، حتى تتمكن من تحديث التكاملات دون المخاطرة بسير عمل المشرف.

أين يمكن أن يساعد Koder.ai (دون تغيير متطلبات الامتثال)

إذا كنت تبني داخليًا، أدوات مثل Koder.ai يمكن أن تُسرّع التنفيذ الأولي عبر توليد بوابة إدارة React وواجهة خلفية Go + PostgreSQL من محادثة مُهيكلة.

ميزتان منصتين مفيدتان لعمليات الامتثال:

- وضع التخطيط لرسم الأدوار، حالات القضية، ومتطلبات الأدلة قبل توليد الشاشات وواجهات البرمجة.

- اللقطات والرجوع بحيث يمكن التراجع عن تغييرات الوصلات وتعديلات السياسات بسرعة إذا أثّرت على دقة التنفيذ.

ستظل بحاجة لموافقة الخصوصية/القانون ومراجعة الأمن، لكن تسريع "الانسياب القابل للاستخدام الأولي" يساعد الفرق على التحقق من المتطلبات مبكرًا.

صمم تدفق الاستلام ودورة حياة الحالة

تجربة الاستلام هي المكان الذي ينجح أو يفشل فيه معظم عمل DSAR وخصوصية. إذا لم يتمكن الناس من تقديم الطلب بسهولة — أو إذا لم يستطع فريقك فرزها بسرعة — ستفوت المهل، تجمع بيانات زائدة، أو تفقد تتبع ما وُعد به.

قدّم ثلاث قنوات استلام (تنتهي جميعها في طابور واحد)

تطبيق عملي يدعم نقاط دخول متعددة، لكنه يوحد كل شيء إلى سجل حالة واحد:

- نموذج طلب عام لأي شخص لا يملك حسابًا.

- بوابة مصدق عليها للعملاء المسجّلين، حيث يمكنك تعبئة البيانات مسبقًا والسماح لهم بتتبع الحالة.

- استخلاص البريد إلى تذكرة بحيث تتحول الرسائل المرسلة إلى privacy@… أو support@… إلى حالات تلقائيًا (مع الاحتفاظ بالمرفقات).

المفتاح هو الاتساق: أيًا كانت القناة، يجب أن تكون حقول الحالة نفسها، نفس المؤقتات، ونفس سجل التدقيق.

اجمع ما تحتاجه فقط (ولا شيء زائد)

يجب أن يكون نموذج الاستلام قصيرًا وموجهًا الهدف:

- معلومات الهوية (قدر ما يلزم للتحقق لاحقًا): الاسم، وسيلة الاتصال، وأي معرفات حساب موجودة.

- نطاق الطلب: وصول، حذف، تصحيح، قابلية النقل، "عدم البيع/المشاركة"، بالإضافة إلى تفاصيل نصية اختيارية.

- الولاية القضائية والمهل: اختيار الدولة/الولاية (أو استنتاجه من العنوان) حتى يطبق التطبيق العد التنازلي المناسب.

تجنب طلب تفاصيل حساسة "تحسبًا". إذا احتجت معلومات إضافية، اطلبها لاحقًا كجزء من خطوة التحقق.

عرّف دورة حياة حالة بسيطة يمكن لفريقك اتباعها

اجعل حالات الحالة صريحة ومرئية للموظفين ومقدم الطلب:

تم الاستلام → جارٍ التحقق → قيد المعالجة → جاهز → مُسلم → مغلق

يجب أن يحتوي كل انتقال على قواعد واضحة: من يمكنه نقله، ما الأدلة المطلوبة (مثلاً: اكتمال التحقق)، وما الذي يُسجَّل.

أتمتة SLA، التذكيرات، والتصعيد

من لحظة إنشاء الحالة، ابدأ مؤقتات SLA مرتبطة بالتشريع المنطبق. أرسل تذكيرات مع اقتراب المهل، أوقف العدّ عندما تسمح السياسة (مثلاً عند انتظار توضيح)، وأضف قواعد تصعيد (مثال: إن بقيت الحالة في "جارٍ التحقق" لمدة 5 أيام فأنبه مديرًا).

الاستلام وتصميم دورة الحياة الجيدين يحولان الامتثال من مشكلة صندوق وارد إلى سير عمل متوقع.

نفّذ التحقق من الهوية وفحوصات الصلاحية

التحقق من الهوية هو حيث يصبح امتثال الخصوصية حقيقيًا: أنت على وشك الكشف عن بيانات شخصية، لذا يجب أن تكون واثقًا أن طالب الطلب هو موضوع البيانات (أو مخول قانونيًا للتصرف نيابة عنه). اجعل هذا جزءًا أساسيًا من سير العمل، لا فكرة لاحقة.

اختر طرق تحقق تتناسب مع قاعدة المستخدمين

قدّم خيارات متعددة حتى لا يُعرقل المستخدمون الشرعيون، مع الحفاظ على قابلية الدفاع:

- رابط سحري عبر البريد (قاعدة جيدة للحالات منخفضة المخاطر)

- رمز لمرة واحدة عبر SMS (مفيد عندما يكون لديك رقم مُتحقق)

- تسجيل دخول الحساب (قوي عندما يملك المستخدم ملفًا موثَّقًا)

- فحص مستندات (مسح هوية + سيلفي أو مراجعة يدوية، يُستخدم بشكل مقتصد)

اجعل واجهة المستخدم واضحة حول ما سيحدث لاحقًا ولماذا. إن أمكن، عبئ البيانات المعروفة للمستخدمين المسجَّلين، وتجنب طلب معلومات إضافية لا تحتاجها.

دعم الممثلين المعتمدين والقصر

يجب أن يتعامل تطبيقك مع الحالات التي لا يكون فيها طالب الطلب هو موضوع البيانات:

- الوكلاء/الممثلون المصرح لهم: اجمع خطاب تفويض أو توكيل، وتحقق من هويات كل من الوكيل وموضوع البيانات.

- الآباء/الأوصياء للقصر: اطلب إثبات الوصاية حيثما يلزم، وتأكد من أن الرد يُرسل للطرف الصحيح.

نمذج هذا صراحة في مخطط البيانات (مثل: "مقدم_الطلب" مقابل "موضوع_البيانات"), وسجّل كيف أُثبتت الصلاحية.

استخدم تحققًا قائمًا على المخاطر (وفسره)

ليست كل الطلبات متساوية المخاطر. ضع قواعد ترفع مستوى التحقق تلقائيًا عندما:

- الطلب يتضمن بيانات حساسة (صحة، مالية، موقع دقيق)

- تحتوي الاستجابة على مستندات أو ملاحظات نصية حرة

- الطلب صدر من جهاز جديد، منطقة غير عادية، أو نطاق بريد مريب

عند التصعيد، اعرض سببًا قصيرًا وبسيطًا حتى لا يبدو الإجراء تعسفيًا.

خزّن أدلة التحقق بأمان — ثم احذفها وفق جدول

يجب تشفير آثار التحقق (الهويات، مستندات التفويض، أحداث التدقيق)، تقييد الوصول إليها، وإظهارها فقط لأدوار محددة. خزّن ما تحتاجه فقط، وضع حدًا للاحتفاظ، وأتمت حذفها.

عامل أدلة التحقق كبيانات حساسة بحد ذاتها، مع إدخالات في سجل التدقيق لإثبات الامتثال لاحقًا.

ارسم خريطة بياناتك وابنِ وصلات للأنظمة

أنشئ تطبيق DSAR بسرعة

حوّل سير عمل DSAR إلى تطبيق React جاهز بخلفية Go وPostgreSQL مباشرة من الدردشة.

تطبيق طلب الوصول للبيانات يعتمد على رؤيته لمكان وجود البيانات الشخصية فعلاً. قبل كتابة وصلة واحدة، ابنِ جردًا عمليًا للأنظمة يمكن صيانته مع الوقت.

أنشئ جرد نظام حي

ابدأ بالأنظمة المرجح أن تحتوي معلومات تعريف المستخدم:

- قواعد البيانات الأساسية (الإنتاج، التحليلات، مخزن البيانات)

- أدوات SaaS (CRM، تسويق عبر البريد، الفوترة، تحليلات المنتج)

- أنظمة الدعم (التذاكر، محادثات، تسجيلات المكالمات)

- السجلات وتدفقات الأحداث (سجلات التطبيق، CDN/WAF، سجلات المصادقة)

لكل نظام سجّل: المالك، الغرض، فئات البيانات المخزنة، المعرفات المتاحة (بريد إلكتروني، معرف مستخدم، معرف جهاز)، كيفية الوصول (API/SQL/تصدير)، وأي قيود (معدلات، الاحتفاظ، وقت استجابة البائع). يصبح هذا الجرد "مصدر الحقيقة" عند ورود الطلبات.

ابنِ وصلات تتناسب مع المصدر

لا تحتاج الوصلات أن تكون متقنة؛ بل يجب أن تكون موثوقة:

- استدعاءات API لأدوات SaaS (تزامن تزايدي إن أمكن)

- استعلامات قاعدة بيانات للأنظمة الأولى (استعلامات مُعلمة مفاتيحها المعروفة)

- تصديرات البائعين للأدوات بدون API (شكل الوثيقة، التواتر، ومن يشغّلها)

حافظ على عزل الوصلات عن بقية التطبيق لتتمكن من تحديثها دون كسر سير العمل.

طبع البيانات للمراجعة

تصفّ الأنظمة المختلفة نفس الشخص بطرق مختلفة. طبع السجلات المستردة إلى مخطط ثابت حتى لا يقارن المراجعون تفاحًا مع برتقال. نموذج عملي:

person_identifier(ما طابقتَ عليه)data_category(الملف الشخصي، الاتصالات، المعاملات، Telemetry)field_nameوfield_valuerecord_timestamp

تتبع الأصل لكل حقل

الأصل هو ما يجعل النتائج قابلة للدفاع. خزّن بيانات وصفية مع كل قيمة:

- نظام المصدر والجدول/الكائن

- زمن الاسترجاع والطابع الزمني الأصلي

- طريقة المطابقة (مطابقة دقيقة، تقريبية) ودرجة الثقة

عندما يسأل أحدهم "من أين أتى هذا؟" سيكون لديك جواب دقيق ومسار واضح للتصحيح أو الحذف عند الطلب.

ابنِ محرك الاسترجاع والمطابقة للبيانات

هذا الجزء هو "اعثر على كل شيء عن هذا الشخص" — وهو الجزء الأكثر احتمالًا لإحداث مخاطر خصوصية إذا كان غير دقيق. محرك استرجاع ومطابقة جيد متعمد: يبحث بشكل واسع بما فيه الكفاية ليكون كاملاً، ولكن ضيّقًا بما يكفي لتجنب سحب بيانات غير ذات صلة.

ابدأ باستراتيجية بحث واضحة

صمّم محركك حول المعرفات التي يمكنك جمعها بثقة أثناء الاستلام. نقاط البداية الشائعة: البريد الإلكتروني، رقم الهاتف، معرف العميل، رقم الطلب، وعنوان الشحن.

ثم وسّع إلى معرفات غالبًا ما توجد في أنظمة المنتج والتحليلات:

- الحسابات المرتبطة (حسابات أب/ابن، ملفات أسرية)

- معرفات الأجهزة ومعرفات الإعلانات (عند الاقتضاء والقانوني)

- معرفات الجلسات والكوكيز (عادةً ثقة أقل)

للأنظمة التي لا تشترك بمفتاح ثابت، أضف مطابقة تقريبية (أسماء معروفة + عنوان مُطبع) واعتبر النتائج "مرشحين" يحتاجون للمراجعة.

قلل الإفراط في الجمع بشكل افتراضي

تجنب إغراء "تصدير جدول المستخدمين كاملًا." ابنِ وصلات تستعلم بالمعرف وتعيد الحقول ذات الصلة فقط إن أمكن — خاصة للسجلات وتدفقات الأحداث. جلب أقل يقلل وقت المراجعة ويقلل احتمال الإفصاح عن بيانات طرف ثالث.

نمط عملي: خطوتان: (1) استعلام خفيف "هل يوجد هذا المعرف؟" ثم (2) سحب السجلات الكاملة للمطابقات المؤكدة.

نفّذ عزل متعدد المستأجرين

إذا خدم تطبيقك علامات تجارية أو وحدات أعمال متعددة، يجب أن يحمل كل استعلام نطاق المستأجر. طبّق عوامل تصفية المستأجر في طبقة الوصلات (ليس فقط في الواجهة)، واختبرها لمنع تسرب بين المستأجرين.

تعامل مع الحالات الطرفية الحقيقية

خطط للتكرارات واللبس:

- حسابات مكررة عبر الأنظمة والزمن

- بريد مشترك (صناديق عائلية، عناوين دورية مثل billing@)

- حسابات مدمجة ومعرفات تاريخية

خزن درجة مطابقة، الدليل (أي معرف طابق)، والطوابع الزمنية حتى يتمكن المراجعون من شرح ولماذا أُدرجت أو استُبعدت سجلات ما.

أضف المراجعة، الإخفاء، وتغليف الاستجابة

تتبّع مقاييس نجاح DSAR

أنشئ لوحات بيانات بسيطة لقياسات وقت SLA ونتائج التحقق واكتمال التدقيق.

بمجرد أن يجمع محرك الاسترجاع السجلات ذات الصلة، لا ينبغي إرسالها مباشرة إلى طالب الطلب. تحتاج معظم المؤسسات إلى خطوة مراجعة بشرية لمنع الكشف العرضي عن بيانات طرف ثالث، معلومات أعمال سرية، أو محتوى مقيد بموجب القانون أو العقد.

ابنِ طابور مراجعة يمكن للناس حقًا استخدامه

أنشئ مساحة "مراجعة الحالة" منظمة تتيح للمراجعين:

- رؤية مجموعة البيانات مصنفة حسب نظام المصدر (CRM، الدعم، الفوترة، سجلات المنتج)

- التصفية حسب فئة البيانات (المعرفات، الاتصالات، المعاملات، بيانات الجهاز)

- فتح الأدلة الأساسية (معرفات السجل، الطوابع الزمنية، نظام المصدر)

- إضافة ملاحظات داخلية وطلب إعادة جلب عند عدم الاكتمال

هنا أيضًا توحد القرارات. مجموعة صغيرة من أنواع القرار (تضمين، إخفاء، حجب، يحتاج مراجعة قانونية) تبقي الردود متسقة وأسهل للتدقيق.

الإخفاء والحجب: اعتبرهما ميزات أساسية

يجب أن يدعم تطبيقك كلًا من إزالة أجزاء حساسة من سجل واستبعاد سجلات كاملة عندما لا يُسمح بالكشف.

يجب أن يغطي الإخفاء:

- بيانات الطرف الثالث (أسماء، عناوين بريد، أرقام هاتف في مواضيع المحادثات)

- معلومات أعمال سرية

- الحقول النصية الحرة حيث تختبئ الحساسية (ملاحظات، نصوص، مرفقات)

يمكن استبعاد بيانات كاملة عندما لا يمكن الإفصاح عنها مع توثيق الأسباب في شكل منظم (مثل: مادة مميزة قانونيًا، أسرار تجارية). لا تكتفِ بإخفاء البيانات — سجّل المبرر بشكل مُهيكل لتتمكن من الدفاع عن القرار لاحقًا.

جهّز مخرجات لكل من البشر والآلات

تعمل معظم سير عمل DSAR بشكل أفضل عند إنشاء مخرجين:

- تقرير قابل للقراءة للبشر (HTML/PDF) يلخّص ما وُجد وما حُجب أو أُخفِي

- تصدير قابل للآلة (JSON/CSV) يحتوي البيانات المكشوفة بمخطط متوقع

ضمّن بيانات وصفية مفيدة: المصادر، التواريخ ذات الصلة، تفسيرات الإخفاء/الاستثناءات، وخطوات واضحة تالية (كيفية طرح أسئلة أو الاستئناف أو تصحيح البيانات). هذا يحوّل الاستجابة من تفريغ بيانات إلى نتيجة مفهومة.

استخدم قالب استجابة مُرقّم الإصدار للحفاظ على اتساق المظهر، وادمجه مع سجلات التدقيق لتتبّع أي تغيير على الحزمة.

ضوابط الأمان والأذونات وسجلات التدقيق

الأمن ليس ميزة تضيفها لاحقًا في تطبيق طلب الوصول إلى البيانات — إنه الأساس الذي يمنع تسرب البيانات الحساسة مع إثبات أنك تعاملت مع كل طلب بشكل صحيح. الهدف واضح: الأشخاص المناسبون فقط يرون البيانات المناسبة، كل إجراء قابل للتتبع، والملفات المصدرة لا يمكن إساءة استخدامها.

أذونات قائمة على الأدوار (RBAC)

ابدأ بتحكم واضح بناءً على الأدوار حتى لا تتضخم المسؤوليات. الأدوار التقليدية:

- مسؤول الخصوصية: يكوّن السياسات، الوصلات، القوالب، والتصعيد

- المراجع: يفحص السجلات المستردة ويقترح الإخفاءات

- الموافق: الموافقة النهائية قبل الإفراج

- المدقق: وصول قراءة فقط لسجل الحالة والأدلة

اجعل الأذونات دقيقة: مثلاً، قد يرى المراجع البيانات لكنه لا يغير المهل، بينما يملك الموافق صلاحية الإفراج لكنه لا يغيّر أوراق اعتماد الوصلات.

سجل تدقيق غير قابل للتعديل (أثبت ما حدث)

يجب أن يولد سير DSAR سجل تدقيق قابل للإضافة فقط يغطي:

- من عرض أو غيّر أو صدّر أو حذف شيئًا

- السجلات التي تم الوصول إليها (على الأقل المعرفات ونظام المصدر)

- متى حدثت الأفعال (طوابع زمنية مع المنطقة الزمنية)

- لماذا حدثت (ملاحظات الحالة، رموز القرار)

اجعل مدخلات التدقيق صعبة العبث بها: قيّد كتابة السجل إلى خدمة التطبيق، منع التعديلات، وفكر في تخزين كتابي مرة واحدة أو تجزئة/توقيع دفعات السجل.

التشفير، المفاتيح، والتعامل مع الأسرار

شفر أثناء النقل (TLS) وفي الراحة (قواعد البيانات، تخزين الكائنات، النسخ الاحتياطية). خزّن الأسرار (رموز API، أوراق اعتماد قواعد البيانات) في مدير أسرار مخصص — ليس في الشيفرة أو ملفات التكوين أو تذاكر الدعم.

للتصديرات، استخدم روابط تنزيل موقعة قصيرة الأجل وملفات مشفرة عند الحاجة. قيّد من يمكنه إنشاء التصديرات واضبط انتهاء صلاحية تلقائيًا.

منع الإساءة وتنزيلات آمنة

تجذب تطبيقات الخصوصية محاولات كشط وهندسة اجتماعية. أضف:

- حدود معدلات وبطء في نقاط الدخول والتنزيل

- كشف الشذوذ (ارتفاع مفاجئ في الطلبات، فشل تحقق متكرر، نشاط إداري غير عادي)

- تنزيلات آمنة (فحص فيروسات، وسم مائي، وخيارات "عرض فقط" للمراجعة الداخلية)

تقلل هذه الضوابط المخاطر مع الحفاظ على قابلية الاستخدام للعملاء الحقيقيين والفرق الداخلية.

الإشعارات، المهل، والتواصل مع العملاء

ينجح أو يفشل سير عمل DSAR على شيئين يلاحظهما العملاء فورًا: إن أردت أن تلتزم بالموعد، وإن كانت تحديثاتك واضحة وموثوقة. اعتبر التواصل ميزة أساسية — ليس مجرد بريد إلكتروني مُلحق في النهاية.

رسائل قائمة على القوالب تحافظ على الاتساق

ابدأ بمجموعة صغيرة من القوالب المعتمدة والقابلة للتعريب. اجعلها قصيرة ومحددة وخالية من الحمل القانوني الزائد.

قوالب شائعة للبناء:

- "التحقق مطلوب": ما تحتاجه، كيفية تقديمه، وما سيحدث لاحقًا

- "إشعار تمديد": السبب، التاريخ الجديد، وما العمل الجاري

- "اكتمل": ما تم تقديمه، كيفية الوصول الآمن، وكيفية طرح أسئلة متابعة

أضف متغيرات (معرّف الطلب، التواريخ، رابط البوابة، طريقة التسليم) حتى يملأ التطبيق التفاصيل تلقائيًا مع الحفاظ على صياغة موافق عليها قانونيًا.

تتبع المهل حسب الولاية ونوع الطلب

تختلف المهل حسب القانون (مثلاً GDPR مقابل CCPA/CPRA)، نوع الطلب، وما إذا كان التحقق من الهوية معلقًا. يجب أن يحسب تطبيقك ويعرض:

- تاريخ الاستحقاق الحالي وسبب تحديده (القاعدة + الحالة)

- شروط الإيقاف (مثل انتظار التحقق) وكيف تؤثر على المؤقتات

- أهلية التمديد وإجراء "إرسال إشعار تمديد" الذي يترك بصمة في سجل التدقيق

اجعل المهل مرئية في قائمة الحالات، تفاصيل الحالة، وتذكيرات الموظفين.

التكاملات: البريد، التذاكر، والرسائل

ليس كل مؤسسة تريد صندوق وارد إضافي. قدّم تكاملات webhook وبريد حتى تتدفق التحديثات إلى الأدوات الموجودة (نظام تذاكر الدعم أو الدردشة الداخلية).

استخدم أحداثًا مدفوعة بالحدث مثل case.created, verification.requested, deadline.updated, و response.delivered.

تحديثات بوابة العملاء وروابط تنزيل آمنة

بوابة بسيطة تقلل التبادل غير الضروري: يمكن للعملاء رؤية الحالة ("تم الاستلام"، "جارٍ التحقق"، "قيد المعالجة"، "جاهز"), رفع المستندات، واسترداد النتائج.

عند التسليم، تجنّب المرفقات. قدّم روابط تنزيل مصادق عليها ومحدودة الوقت وإرشادات واضحة عن مدة صلاحية الرابط وما العمل إذا انتهت.

الاحتفاظ، التقارير، ومحاذاة السياسات

أجرِ تغييرات بلا خوف

اختبر تغييرات الموصلات والسياسات باستخدام لقطات واسترجاع، حتى لا تعطل التحديثات القضايا.

هنا يتحول أداة DSAR من "تطبيق سير عمل" إلى نظام امتثال. الهدف واضح: احتفظ بما يجب، احذف ما لا تحتاجه، واثبت ذلك بالأدلة.

حدد قواعد احتفاظ واضحة (لكل أثر)

عرف الاحتفاظ بحسب نوع الكائن، لا فقط "قضية مغلقة". سياسة نموذجية تفصل:

- سجل الحالة (تفاصيل الطلب، المهل، الإجراءات المتخذة)

- أدلة التحقق من الهوية (المستندات، فحوصات الحيوية، رموز التحقق)

- التصديرات وحزم الاستجابة (ZIP/PDF/JSON المرسلة)

- سجلات التدقيق (تاريخ الأحداث غير القابل للتعديل)

اجعل فترات الاحتفاظ قابلة للتكوين بحسب الولاية ونوع الطلب. قد تحتفظ بسجلات التدقيق لفترة أطول من أدلة الهوية، وقد تحذف التصديرات سريعًا بعد التسليم مع الاحتفاظ بتجزئة وبيانات وصفية لإثبات ما أُرسل.

حجز قانوني واستثناءات (إيقاف أو تقييد المعالجة)

أضف حالة حجز قانوني صريحة يمكنها إيقاف مؤقت لمؤقتات الحذف وتقييد ما يمكن للموظفين فعله لاحقًا. يجب أن تدعم:

- رمز سبب (قضية، تحقيق، نزاع تعاقدي)

- نطاق (قضية كاملة مقابل مصادر بيانات محددة)

- تواريخ الموافقة والمراجعة (حتى لا تصبح الحجوزات دائمة بطريق الخطأ)

نموذج الاستثناءات والقيود أيضًا كنتائج مهيكلة (وليس ملاحظات نصية) حتى يمكن الإبلاغ عنها باستمرار.

تقارير تصمد أمام الفحص

المنظمون والمدققون الداخليون عادةً يطلبون اتجاهات، لا حكايات. ابنِ تقارير تغطي:

- الأحجام حسب نوع الطلب (وصول، حذف، تصحيح)

- أزمنة الاستجابة مقابل المهل القانونية

- النتائج (منُفَّذ، مُنفَّذ جزئيًا، رُفض)

- الاستثناءات المستخدمة وتكرارها

صدّر التقارير بصيغ شائعة واحتفظ بتعريفات التقارير مُرقَّمة حتى تبقى الأرقام قابلة للتفسير.

محاذاة مع السياسات (واربطها داخل المنتج)

يجب أن يُشير تطبيقك إلى نفس القواعد التي تنشرها منظمتك. اربط مباشرة إلى موارد داخلية مثل /privacy و /security من إعدادات المشرف وعروض الحالة، حتى يتمكن المشغلون من التحقق من "لماذا" وراء كل خيار احتفاظ.

الاختبار، المراقبة، والعمليات المستمرة

تطبيق DSAR ليس "مكتملًا" عندما تعمل الواجهة فقط. أخطر الإخفاقات تحدث على الحواف: هويات غير مطابقة، انتهاء مهلة الوصلات، وتصديرات تترك أجزاء مفقودة. خطط للاختبار والعمليات كميزات أساسية.

اختبر الحالات التي تضر بالثقة

ابنِ مجموعة اختبار قابلة للتكرار حول مطبات DSAR الحقيقية:

- طلبات الشخص الخطأ: نفس الاسم، عناوين بريد مشتركة، أرقام معاد تدويرها

- مطابقات جزئية: اختلافات الأسماء، عناوين قديمة

- حسابات كبيرة: تاريخ معاملات كبير، تأكد من التعامل مع التجزئة والمهل

- المرفقات: هويات مرفوعة، تفويضات، ومستندات داعمة؛ اختبر فحص البرمجيات الخبيثة وقيود نوع الملف وتشفير التخزين وكيفية ظهور المرفقات في سجل التدقيق

ضمّ "ثوابت ذهبية" لكل وصلة (سجلات عينة + الناتج المتوقع) حتى يتم اكتشاف تغييرات المخطط مبكرًا.

راقب ما يفشل فعليًا في الإنتاج

يجب أن تغطي المراقبة الصحة التطبيقية ونتائج الامتثال:

- زمن استجابة الوصلات ومعدلات الخطأ لكل نظام

- تراكم الطوابير: إن تراكمت وظائف الاسترجاع أو الإخفاء، ستتأخر المهل

- فشل التصدير والتغليف

- أخطاء التنزيل: روابط منتهية، مشاكل الأذونات، محاولات إعادة متكررة

اقترن المقاييس بسجلات مهيكلة لتتمكن من الإجابة: "أي نظام فشل، لأي حالة، وماذا رأى المستخدم؟"

إدارة التغيير وطرح آمن

توقّع التغيير: أدوات جديدة تضاف، أسماء الحقول تتغير، والبائعون يختفون. أنشئ كتابًا للوصلات (المالك، طريقة المصادقة، حدود المعدل، حقول PII المعروفة) وعملية لموافقات تغيير المخطط.

خطة طرح مرحلية عملية:

- تجربة تجريبية بإقليم واحد و2–3 أنظمة أساسية.

- توسيع إلى الأنظمة المتبقية مع تشغيل ظل (توليد استجابات داخليًا قبل الإرسال).

- تشديد بالاختبارات التحملية، مسارات التصعيد، وتوثيق من هو المناوب.

قائمة تحسين مستمر: راجع شهريًا تقارير الفشل، اضبط عتبات المطابقة، حدّث القوالب، أعد تدريب المراجعين، وتخلّ عن الوصلات غير المستخدمة لتقليل المخاطر.

إذا كنت تتطور بسرعة، ففكر في استراتيجية بيئة تدعم نشرات متكررة منخفضة المخاطر (مثل نشرات مرحلية مع قدرة على التراجع). منصات مثل Koder.ai تدعم التكرار السريع مع النشر/الاستضافة وتصدير الشيفرة المصدَر، ما يكون مفيدًا عندما تتغير سير عمل الخصوصية كثيرًا وتحتاج للحفاظ على المحاذاة بين التنفيذ وإثبات التدقيق.

الأسئلة الشائعة

ما هو DSAR/SAR، وماذا يجب أن يفعل تطبيق DSAR؟

طلب الوصول إلى البيانات (DSAR) — المعروف أحيانًا باسم SAR — هو طلب من فرد لمعرفة البيانات الشخصية التي تمتلكها عنه منظمتك، وكيف تُستخدم، وللحصول على نسخة منها.

يساعد تطبيق DSAR على استلام الطلبات والتحقق منها والبحث والمراجعة وتقديم الردود بشكل متسق وفي الوقت المناسب — مع سجل تدقيق يمكنك الدفاع عنه.

ما أنواع الطلبات التي يجب أن يدعمها التطبيق من اليوم الأول؟

خطط لدعم الحد الأدنى التالي:

- الوصول (نسخة من البيانات + السياق المطلوب)

- الحذف (المسح حيثما يُسمح؛ مع توثيق الاستثناءات)

- التصحيح (تصحيح البيانات غير الدقيقة عبر الأنظمة)

- قابلية النقل (تسليم بصيغة قابلة لإعادة الاستخدام مثل JSON/CSV)

حتى طلبات “الوصول” يمكن أن تكون محدودة (فترة زمنية/منتج محدد) أو واسعة (“كل ما تملكونه”).

ما هو الحد الأدنى لسير عمل DSAR الذي يجب تنفيذه أولاً؟

سير عمل عملي أدنى هو:

- الاستلام في سجل حالة واحد (جميع القنوات)

- التحقق من الهوية + فحوصات الصلاحية

- اكتشاف البيانات عبر الأنظمة/الواصلات ذات الأولوية

- المراجعة/الإخفاء + الموافقة

- التسليم الآمن + الإغلاق

- سجل تدقيق قابل للكتابة فقط طوال العملية

إذا لم تتمكن من إكمال هذه الخطوات من البداية إلى النهاية، فستجد صعوبة في الالتزام بالمهل الزمنية بشكل موثوق.

ما مؤشرات النجاح (KPIs) التي يجب تتبعها لمعالجة طلبات DSAR؟

استخدم مؤشرات أداء قابلة للقياس التي تعكس الامتثال وحالة التشغيل، مثل:

- الوسيط الزمني من التقديم إلى الإقرار

- زمن الإتمام ومعدل الالتزام بمستويات الخدمة (SLA)

- معدل نجاح التحقق ونسبة المراجعات اليدوية

- تغطية الأتمتة (الطلبات التي بحثت الأنظمة فيها تلقائيًا مقابل العمل اليدوي)

- معدل إعادة الفتح (بيانات مفقودة)، معدل أخطاء الإخفاء

- اكتمال التدقيق (الأدلة/الموافقات المرفقة)

تتبعها أسبوعيًا لتحسين العملية فعليًا.

كيف يجب هيكلة التطبيق: بوابة مقدم الطلب مقابل بوابة المشرف مقابل واجهات برمجة التطبيقات؟

غالبًا ما يفصل الفرق بين:

- بوابة مقدم الطلب: تقديم الطلب، رفع المستندات، تتبع الحالة، تنزيل النتائج

- بوابة المشرفين: فرز، تحقق، بحث، مراجعة/إخفاء، موافقة، نشر

- واجهات برمجة داخلية/webhooks: مزامنة الحالة والأدلة مع CRM/نظام التذاكر/مستودع البيانات

فصل هذه التجارب يجعل التحكم بالوصول (RBAC)، والتدقيق، وتغييرات السياسات المستقبلية أسهل بكثير.

كيف يجب أن تعمل فحوصات التحقق من الهوية وفحوصات الصلاحية؟

قدّم عدة طرق وارفع مستوى التحقق وفقًا للمخاطر:

- رابط سحري عبر البريد الإلكتروني، رمز لمرة واحدة عبر SMS، أو تسجيل دخول الحساب للحالات منخفضة المخاطر

- فحوصات المستندات (مسح الهوية + سيلفي أو مراجعة يدوية) للحالات عالية المخاطر

- دعم الوكلاء المصرح لهم والأوصياء من خلال نمذجة مقدم الطلب مقابل موضوع البيانات

سجّل ما تحققت منه ولماذا، خزّن الأدلة بأمان، واحذفها وفق جدول مضبوط.

كيف نحدد أين توجد البيانات الشخصية قبل بناء الوصلات (connectors)؟

ابنِ «جردًا حيًا» للأنظمة التي من المرجح أن تحوي بيانات شخصية (قواعد البيانات الإنتاجية، المستودع، CRM، الفواتير، محادثات الدعم، السجلات).

لكل نظام سجّل: المالك، الغرض، فئات البيانات المخزنة، المعرفات المتاحة، طريقة الوصول (API/SQL/تصدير)، حدود المعدل، وقيود الاحتفاظ. يصبح هذا الجرد مصدر الحقيقة عند ورود الطلبات.

ما الذي يجعل تصميم الوصلة (connector) جيدًا لاسترجاع بيانات DSAR؟

فضّل الاعتمادية والاستعلامات المحددة:

- استدعاءات API لأدوات SaaS

- استعلامات SQL مع معاملات للأنظمة الداخلية

- تصديرات البائعين عند عدم توفر API

حافظ على عزل الوصلات عن بقية التطبيق، طبع النتائج في مخطط موحد، وخزّن أصل البيانات (المصدر، الطوابع الزمنية، طريقة المطابقة/الدرجة) ليصبح الناتج قابلًا للدفاع عنه.

كيف نتجنب الإفراط في جمع البيانات أو الكشف عن بيانات الشخص الخطأ؟

استخدم استراتيجية مطابقة محسوبة:

- ابدأ بالمعرفات عالية الثقة (البريد الإلكتروني، الهاتف، معرف العميل، رقم الطلب)

- أضف معرفات أقل ثقة (كوكيز/جلسات) بحذر

- اعتبر المطابقة التقريبية كمترشحين يتطلبون مراجعة يدوية

لمنع الإفراط في الجمع: أجرِ فحوصات «هل يوجد؟» خفيفة أولاً، ثم اسحب السجلات الكاملة فقط للمطابقات المؤكدة—مع فرض نطاق المستأجر في طبقة الوصلات.

كيف يجب أن تعمل المراجعة، الإخفاء، وتغليف الردود؟

اجعل المراجعة خطوة إلزامية في معظم المنظمات:

- وفر مساحة عمل للمراجع تعرض البيانات مجمعة حسب المصدر وفئة البيانات

- ادعم قرارات مُهيكلة (تضمين، إخفاء، حجب، يحتاج لمراجعة قانونية)

- سجّل أسباب الاستبعاد بشكل موثّق (مثل: بيانات طرف ثالث، امتياز قانوني)

قدّم ملفين عند التسليم: تقرير قابل للقراءة (HTML/PDF) وتصدير قابل للآلة (JSON/CSV)، واستخدم روابط تحميل مصادق عليها زمنياً بدل المرفقات البريدية.

ما ضوابط الأمان، الأذونات، وسجلات التدقيق المطلوبة؟

ابدأ بسياسات وصول مبنية على الأدوار (RBAC):

- مسؤول الخصوصية: يكوّن السياسات، الوصلات، القوالب، والتصعيد

- المراجع: يفحص السجلات المسترجعة، يشير للحالات الحدودية، يقترح الإخفاءات

- الموافق: الموافقة النهائية قبل الإفراج عن أي بيانات

- المراجع القانوني/المدقق: وصول قراءة فقط لسجل الحالة والأدلة

أنشئ سجل تدقيق قابلًا للإضافة فقط يغطي من عرض، غيّر، صدّر أو حذف ماذا ومتى ولماذا.

كيف يجب إدارة الإشعارات والمواعيد النهائية والتواصل مع العملاء؟

ابدأ بقوالب رسائل معتمدة وقابلة للتعريب: قصيرة ومحددة وخالية من التعقيد القانوني الزائد.

نماذج شائعة:

- «التحقق مطلوب»: ما المطلوب وكيفية تقديمه وما التالي

- «إشعار تمديد»: السبب، التاريخ الجديد، والعمل الجاري

- «اكتمل»: ماذا تم تقديمه، كيفية الوصول إليه بأمان، وكيفية المتابعة

أظهر المهل الحالية في كل مكان في التطبيق، واحسبها بحسب الولاية ونوع الطلب، وادعم تكاملات البريد/نظام التذاكر/الرسائل عبر webhooks.

كيف ندير الاحتفاظ، التقارير، ومحاذاة السياسات؟

حدد قواعد احتفاظ واضحة بحسب نوع العنصر:

- سجل الحالة (تفاصيل الطلب، المهل، الإجراءات)

- أدلة التحقق من الهوية (المستندات، رموز التحقق)

- التصديرات وحزم الاستجابة (ZIP/PDF/JSON)

- سجلات التدقيق (تاريخ الأحداث غير القابل للتعديل)

اجعل فترات الاحتفاظ قابلة للتكوين حسب الولاية ونوع الطلب. احتفظ بالأدلة اللازمة لإثبات ما أرسلتَه (مثل تجزئة الملف) حتى لو حذفت الملف نفسه بعد مدة قصيرة.

كيف نختبر ونراقب ونشغّل التطبيق باستمرار؟

اختبر السيناريوهات التي تكسر الثقة:

- طلبات الشخص الخطأ: نفس الاسم، عناوين بريد مشتركة، أرقام معاد تدويرها

- مطابقات جزئية: اختلافات الأسماء/العناوين بين الأنظمة

- حسابات كبيرة: حجم معاملات تاريخية كبير والحد من الأخطاء عند التصدير

- المرفقات: فحص الفيروسات، قيود نوع الملف، تشفير التخزين

راقب في الإنتاج: زمن استجابة الوصلات، نسبة الأخطاء، تراكم الطوابير، فشل التصدير، وأخطاء التنزيل. اربط المقاييس بالسجلات المهيكلة لتحدد أي نظام فشل ولأي حالة وماذا رأى المستخدم.