21 يوليو 2025·8 دقيقة

كيفية إنشاء تطبيق ويب للوصول للمستشارين الخارجيين

تعلّم كيف تبني تطبيق ويب يوفّر ويستعرض ويُلغي وصول المستشارين الخارجيين بأمان مع أدوار، موافقات، حدود زمنية، وسجلات تدقيق.

ماذا يعني "وصول المستشارين" فعلاً

"وصول المستشارين" هو مجموعة الأذونات وسير العمل التي تتيح لغير الموظفين إنجاز أعمال فعلية في أنظمتك—دون تحويلهم إلى مستخدمين دائمين تتراكم لديهم الامتيازات مع الوقت.

عادةً ما يحتاج المستشارون إلى وصول يكون:

- خارجي (يسجلون الدخول بهوية منفصلة، وليس بتسجيل فريق مشترك)

- مبرمج بحسب المشروع (مرتبط بعميل أو مشروع أو مهمة محددة)

- محدود زمنياً (ينتهي تلقائياً ما لم يتم تجديده)

- قابل للتدقيق (يمكن تتبع كل إجراء إلى شخص وموافقة)

المشكلة التي تحلها

الموظفون يُدارون عبر دورات حياة الموارد البشرية وعمليات تكنولوجيا المعلومات الداخلية. أما المستشارون فغالباً ما يقعون خارج هذه الآليات، ومع ذلك يحتاجون وصولاً سريعاً—أحياناً لأيام، وأحياناً لثلاثة أشهر.

إذا عاملت المستشارين كموظفين، ستحصل على إدماج بطيء واستثناءات فوضوية. وإذا عاملتهم بلا مبالاة، فستنشأ ثغرات أمان.

المخاطر الشائعة التي يجب التصميم ضِدّها

الإفراط في منح الأذونات هو الفشل الافتراضي: يمنح شخص ما وصولاً "مؤقتاً" واسع النطاق لكي يبدأ العمل، ولا يُقلص أبداً. الحسابات الباقية بعد انتهاء العلاقة هي ثاني خطر: يبقى الوصول فعّالاً بعد انتهاء العقد. بيانات اعتماد مشتركة هي الأسوأ: تفقد المساءلة، لا يمكنك إثبات من فعل ماذا، ويصبح إلغاء الوصول مستحيلًا.

أهداف تطبيق ويب لإدارة وصول المستشارين

يجب أن يُصمّم تطبيقك ليحقق:

- إدماج سريع مع مالك واضح وبتبادل اتصال قليل

- أدنى امتياز بشكل افتراضي (يبدأ الوصول ضيقاً ويتوسع فقط مع تبرير)

- مساءلة واضحة (الطالب، والموافق، وهوية المستشار واضحة)

- إلغاء توظيف سهل يزيل الوصول بأمان في كل مكان

ما الذي ينبغي أن يُدار (نطاق)

كن واضحًا بشأن ما يغطيه مصطلح "وصول" في مؤسستك. النطاق الشائع يشمل:

- التطبيقات (أدوات داخلية، نظام التذاكر، لوحات التحكم)

- البيانات (مجموعات البيانات، الملفات، السجلات، التصديرات)

- البيئات (الإنتاج مقابل الاختبار مقابل التطوير)

- العملاء/المشاريع (أي بيانات عميل يمكن للمستشار رؤيتها وبأي دور)

عرّف وصول المستشار كسطح منتج مع قواعد—لا كعمل إداري عشوائي—وسهّل بذلك باقي قرارات التصميم.

قائمة متطلبات وأصحاب المصلحة

قبل تصميم الشاشات أو اختيار مزود هوية، وضّح من يحتاج الوصول، لماذا، وكيف ينتهي. يفشل الوصول الخارجي للمستشارين عادة لأن المتطلبات افترضت بدل أن تُكتب.

أصحاب المصلحة (وماذا يهتم كل منهم به)

- الراعي الداخلي (مالك المشروع): يريد أن يكون المستشار منتجاً بسرعة، بدون خلق عبء دعم إضافي.

- مسؤول تكنولوجيا المعلومات/الأمن: يحتاج طريقة متسقة لفرض السياسات (توقعات SSO/MFA، التسجيل، الحدود الزمنية) والقدرة على الاستجابة للحوادث.

- المستشار (المستخدم الخارجي): يحتاج تسجيل دخول بسيط والأدوات/البيانات المطلوبة فقط لتسليماته.

- الموافق (المدير، قائد العميل، أو صاحب البيانات): يحتاج أن يثق بأن طلبات الوصول مشروعة ومحددة للمشروع الصحيح.

وضح مبكراً من يملك سلطة الموافقة على ماذا. قاعدة شائعة: يوافق مالك المشروع على الوصول إلى المشروع، بينما يوافق قسم تكنولوجيا المعلومات/الأمن على الاستثناءات (مثل الأدوار المرتفعة).

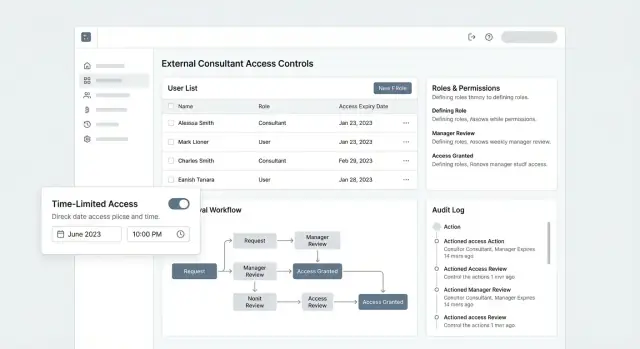

سير العمل الأساسي من البداية للنهاية

اكتب "المسار المثالي" في جملة ثم وسّعها:

طلب → موافقة → تجهيز → مراجعة → إلغاء

لكل خطوة، سجّل:

- ما المعلومات المطلوبة (المشروع، الدور، تاريخ البدء/الانتهاء، التبرير)

- من المسؤول (الطالب مقابل الراعي مقابل تكنولوجيا المعلومات/الأمن)

- زمن الاستجابة المتوقع (نفس اليوم، 24 ساعة، 3 أيام عمل)

- ماذا يحدث عند الفشل (معلومات ناقصة، طلب مرفوض، نافذة منتهية)

القيود التي يجب توثيقها

- عدة عملاء/مشاريع: قد يعمل المستشار على عدة مشاريع—يجب ألا يرى بيانات عابرة للعملاء.

- نوافذ زمنية محدودة: ينبغي أن تنتهي الأذونات تلقائياً، مع عملية تجديد واضحة.

- احتياجات امتثال: حفظ الموافقات وسجل التدقيق، دليل المراجعات الدورية، والإلغاء السريع عند نهاية العقود.

- نموذج الدعم: من يعيد ضبط الوصول، يتعامل مع الحسابات المقفلة، ويجيب على "لماذا لا أرى هذا؟"

مقاييس النجاح (حتى تثبت أنها تعمل)

اختر أهدافاً قابلة للقياس:

- زمن الإدماج (من تقديم الطلب → وصول قابل للاستخدام)

- ٪ الحسابات التي تم مراجعتها حسب الجدول (مراجعات شهرية/ربع سنوية)

- زمن الإلغاء (من إنهاء/انتهاء العقد → إزالة الوصول في كل مكان)

تصبح هذه المتطلبات معايير القبول للبوابة والموافقات والحكومة لاحقًا.

نموذج البيانات: المستخدمون، المشاريع، الأدوار، والسياسات

نموذج بيانات نظيف يمنع "وصول المستشارين" من التحول إلى كومة استثناءات عشوائية. هدفك تمثيل من هو الشخص، ما الذي يمكنه الوصول إليه، ولماذا—مع جعل القيود الزمنية والموافقات مفاهيم أساسية.

الكائنات الأساسية (ما تخزنه)

ابدأ بمجموعة صغيرة من الكائنات الدائمة:

- المستخدمون: الموظفون والمستشارون الخارجيون. شمل سمات الهوية (البريد الإلكتروني، الاسم)، نوع المستخدم (داخلي/خارجي)، والحالة.

- المنظمات: شركة المستشار ووحدات عملك الداخلية إذا لزم الأمر.

- المشاريع: وحدة العمل التي يُمنح الوصول بموجبها (حساب العميل، التعاقد، القضية، الموقع).

- الموارد: ما هو محمي (مستندات، تذاكر، تقارير، بيئات). يمكنك نمذجتها كسجلات مخصصة النوع، أو "مورد" عام مع حقل نوع.

- الأدوار: حزم أذونات بشرية الفهم (مثل "مشاهد مستشار"، "محرر مستشار"، "مُوافق مالي").

- السياسات: القواعد التي تقيد الأدوار (أنواع الموارد المسموح بها، نطاق البيانات، متطلبات IP/الجهاز، الحدود الزمنية).

العلاقات (كيفية التعبير عن الوصول)

معظم قرارات الوصول تُعبر عنها عبر علاقات:

- عضوية المستخدم ↔ المشروع: جدول ربط مثل

project_membershipsيشير إلى أن مستخداً ينتمي إلى مشروع. - تعيينات الأدوار: جدول ربط منفصل مثل

role_assignmentsيمنح دوراً لمستخدم ضمن نطاق (على مستوى المشروع، أو مجموعة موارد محددة). - الاستثناءات: نمذجها صراحة (مثل

policy_exceptions) حتى تتمكن من تدقيقها لاحقاً بدلاً من دفنها في أعلام عشوائية.

هذا الانفصال يتيح الإجابة على أسئلة شائعة: "أي مستشارين يمكنهم الوصول للمشروع A؟" "ما الأدوار التي يملكها هذا المستخدم، وأين؟" "أي الأذونات معيارية وأيها استثناء؟"

الوصول المحدد زمنياً (اجعل المؤقت هو الافتراضي)

الوصول المؤقت أسهل في الحوكمة عندما يفرضه النموذج:

- أضف طوابع بداية/نهاية على العضويات و/أو تعيينات الأدوار.

- خزّن قواعد التجديد (من يملك صلاحية التجديد، الحد الأقصى لمدة، عدد التجديدات).

- أدرج حقل فترة سماح إذا أردت نافذة قصيرة للتسليم (مثل قراءة فقط لمدة 48 ساعة).

تغيّرات الحالة (تتبع دورة الحياة)

استخدم حقل حالة واضح للعضويات/التعيينات (ليس فقط "محذوف"):

- pending (مطلوب، لم يُوافق بعد)

- active

- suspended (محجوز مؤقتاً)

- expired (انقضت تاريخ النهاية)

- revoked (انتهت مبكراً بواسطة مسؤول)

تجعل هذه الحالات سير العمل والواجهة وسجلات التدقيق متسقة—وتمنع بقاء "وصول الأشباح" بعد انتهاء التعاقد.

تصميم التحكم في الوصول (RBAC + ضوابط حماية)

الوصول الجيد للمستشارين نادراً ما يكون "كل شيء أو لا شيء". هو خط أساس واضح (من يستطيع فعل ماذا) بالإضافة إلى ضوابط حماية (متى، وأين، وتحت أي شروط). هنا يفشل كثير من التطبيقات: تنفذ الأدوار، لكنها تتخطى الضوابط التي تحافظ على أمان تلك الأدوار في الواقع.

ابدأ بـ RBAC: أدوار بسيطة لكل مشروع

استخدم التحكم في الوصول بناءً على الأدوار كأساس. اجعل الأدوار مفهومة ومربوطة بمشروع أو مورد محدد، لا عامة عبر التطبيق بأكمله.

خط أساس شائع:

- Viewer: يمكنه قراءة بيانات المشروع وتنزيل المواد المعتمدة.

- Editor: يمكنه إنشاء/تحديث عناصر داخل المشروع (مثل رفع تسليمات، التعليق، تحديث الحالة).

- Admin: يمكنه إدارة إعدادات المشروع وتعيين الأدوار لذلك المشروع.

اجعل "النطاق" صريحاً: Viewer على المشروع A لا يعني شيئًا عن المشروع B.

أضف ضوابط حماية بشروط شبيهة بـ ABAC

RBAC يجيب عن "ماذا يمكنهم أن يفعلوا؟". الضوابط تجيب عن "تحت أى شروط يُسمح بذلك؟". أضف فحوصات قائمة على السمات (أسلوب ABAC) حيثما يكون الخطر أعلى أو المتطلبات متغيرة.

أمثلة على شروط تستحق التنفيذ:

- سمات المشروع: السماح بالوصول فقط للمشاريع ضمن حساب العميل أو المنطقة المخصصة للمستشار.

- الموقع/الشبكة: اشتراط شبكة موثوقة (أو حظر جغرافيات عالية المخاطر) لعمليات التصدير الحساسة.

- وضع الجهاز: تقييد الأفعال ما لم تلبِ الجلسة متطلبات الأمان (مثل إكمال MFA، جهاز مُدار).

- نوافذ زمنية: السماح بالوصول فقط خلال تواريخ التعامل أو ساعات العمل.

يمكن تكديس هذه الشروط: قد يكون المستشار محرراً، لكن التصدير يتطلب أن يكون على جهاز موثوق ومع نافذة زمنية معتمدة.

الأقل امتيازًا افتراضاً، والاستثناءات عبر عملية

افترض كل مستخدم خارجي جديد عند أدنى دور (عادةً Viewer) وبنطاق مشروع محدود. إن احتاج أحدهم للمزيد، اطلب طلب استثناء يتضمن:

- الصلاحيات المحددة المطلوبة,

- المشروع/المشاريع المتأثرة,

- تبرير مكتوب,

- تاريخ انتهاء.

هذا يمنع تحول الوصول "المؤقت" إلى دائم بصمت.

وصول الطوارئ (break-glass) وكيف يُتحكم به

عرّف مسارًا للطوارئ عند الحوادث (مثل حادث إنتاج يحتاج مستشاراً للتصرف سريعاً). اجعله نادراً وصريحاً:

- موافقة من مالك المناوبة المعين (أو موافقة شخصين للإجراءات عالية المخاطر),

- محدد زمنياً (دقائق/ساعات، ليس أيام),

- مُسجل بالكامل بمن فعل ماذا ومتى ولماذا.

يجب أن يكون الوصول الطارئ مزعجاً— لأنه صمام أمان لا اختصار.

المصادقة: SSO، MFA، وإدارة الجلسات الآمنة

المصادقة هي المكان الذي يمكن أن يجعل "الوصول الخارجي" سلساً—أو يصبح مخاطرة مستمرة. للمستشارين، تريد احتكاكًا فقط حيث يقلل المخاطرة الحقيقية.

اختر نهج الهوية: حسابات محلية أم SSO

الحسابات المحلية (بريد إلكتروني + كلمة مرور) سريعة للتسليم وتعمل مع أي مستشار، لكنها تخلق دعم إعادة كلمات مرور وتزيد احتمال كلمات المرور الضعيفة.

SSO (SAML أو OIDC) عادةً ما يكون الخيار الأنظف عندما ينتمي المستشار إلى شركة مزودة لهوية (Okta, Entra ID, Google Workspace). تحصل على سياسات تسجيل مركزي، إلغاء وصول أسهل من جانبهم، وقلة كلمات المرور في نظامك.

نمط عملي:

- افترض SSO افتراضياً عندما تكون شركة المستشار مُعدة.

- ارجع إلى الحسابات المحلية للمستشارين المستقلين.

إذا سمحت بكلاهما، اجعل واضحًا أي طريقة مفعّلة لكل مستخدم لتجنب الالتباس أثناء الاستجابة للحوادث.

MFA بدون "مسرحية أمنية" (وبدون استعادة ضعيفة)

اشترط MFA لكل جلسات المستشار—يفضل تطبيقات المصادقة أو مفاتيح الأمان. يمكن أن يكون SMS كخيار احتياطي، لا الخيار الأول.

الاستعادة هي المكان الذي تُضعف فيه كثير من الأنظمة الأمان عن غير قصد. تجنب تجاوزات مثل "بريد احتياطي" دائم. بدلًا من ذلك، استخدم مجموعة محدودة من الخيارات الأكثر أمانًا:

- رموز استرداد لمرة واحدة تُعرض مرة عند التسجيل

- إعادة تعيين بمساعدة مسؤول تتطلب تحقق هوية ومسجلة بالكامل

- إعادة تسجيل الجهاز التي تُجبر على MFA مجدداً

تدفقات الدعوة: روابط منتهية الصلاحية وضوابط النطاق

ينضم معظم المستشارين عبر دعوة. عامل رابط الدعوة كأنّه بيانات اعتماد مؤقتة:

- صلاحية قصيرة (مثلاً 24–72 ساعة)

- استخدام مرة واحدة، مربوط بعنوان البريد الموجه

- تحديد محاولات ومراسلات أخطاء واضحة

أضف قوائم سماح/منع للنطاقات لكل عميل أو مشروع (مثل السماح بـ @partnerfirm.com؛ حظر نطاقات البريد المجانية عندما يلزم). يمنع ذلك الدعوات المغلوطة من أن تتحول إلى وصول عرضي.

أمان الجلسة: اجعل الرموز قصيرة وقابلة للإبطال

غالباً ما يستخدم المستشارون أجهزة مشتركة، يسافرون، ويبدلون الأجهزة. يجب أن تفترض جلساتك هذا الواقع:

- استخدم رموز وصول قصيرة العمر

- دور مفاتيح التحديث وابطالها عند نشاط مشبوه

- وفر خيار "تسجيل الخروج من كل الأجهزة" للمستخدمين والمسؤولين

اربِط صلاحية الجلسة بتغييرات الأدوار والموافقات: إذا قُلّص وصول المستشار أو انتهى، يجب أن تنتهي الجلسات النشطة بسرعة—لا عند تسجيل الدخول التالي.

سير طلب الموافقة

احتفظ بملكية الكود كاملة

عندما تكون جاهزًا، صدّر الشيفرة المصدرية وانتقل إلى SDLC الخاص بفريقك.

سير طلب وموافقة نظيف يمنع "المجاملة السريعة" من أن تتحول إلى وصول دائم وغير موثق. عامل كل طلب وصول كمَركـــز صغير: نطاق واضح، مالك واضح، تاريخ انتهاء واضح.

نموذج الطلب: التقط النية، لا الهوية فقط

صمّم النموذج بحيث لا يستطيع الطالب أن يكون غامضًا. على الأقل، اشترط:

- المشروع (أو التعاقد) الذي سيعمل عليه المستشار

- الدور المطلوب (مطابق للأدوار المعيارية، لا نص حر)

- المدة (تاريخ البدء + تاريخ الانتهاء، مع ذكر المنطقة الزمنية)

- مبرر الأعمال (فقرة قصيرة تشرح لماذا وما الذي سيتعطل بدون الوصول)

إذا سمحت بعدة مشاريع، اجعل النموذج محددًا لكل مشروع حتى لا تختلط الموافقات والسياسات.

توجيه الموافقات: اجعل الملكية صريحة

يجب أن تتبع الموافقات المساءلة، لا مخططات التنظيم. التوجيه الشائع:

- مالك المشروع (يؤكد أن المستشار ينبغي أن يعمل على هذا المشروع)

- الأمن أو تكنولوجيا المعلومات (يؤكد أن الدور مناسب ويتماشى مع مبدأ الأقل امتياز)

- جهة اتصال العميل (اختياري، إذا كان على العميل ترخيص وصول طرف ثالث)

تجنّب "الموافقة عبر البريد الإلكتروني". استخدم شاشة موافقة داخل التطبيق تُظهر ما سيُمنح ولماذا.

اتفاقيات مستوى الخدمة، تذكيرات، وتصعيد

أضف أتمتة خفيفة حتى لا تتوقف الطلبات:

- تذكيرات للـ موافقات المعلقة (مثلاً بعد 24 ساعة)

- إشعارات للـ انتهاءات المقبلة (مثلاً 7 أيام قبل تاريخ الانتهاء)

- تصعيد لموافق بديل إذا كان الأول غير متاح

سجل كل قرار

يجب أن تكون كل خطوة غير قابلة للتغيير وقابلة للاستعلام: من وافق، متى، ما الذي تغيّر، وأي دور/مدة أُعتمدت. هذه السجلات هي مصدر الحقيقة للمراجعات والحوادث وأسئلة العملاء—وتمنع أن يصبح الوصول "مؤقتاً" غير مرئي.

التجهيز والوصول المحدود زمنياً

التجهيز هو المكان الذي ينتقل فيه "معتمد على الورق" إلى "قابل للاستخدام في المنتج". هدفك سرعة بدون تعرض زائد: امنح فقط ما يلزم، لمدة فقط ما يلزم، واجعل التغييرات سهلة عندما يتغير العمل.

أتمتة المسار الافتراضي

ابدأ بتدفق متوقع ومؤتمت مربوط بالطلب المعتمد:

- تعيين الدور: اربط كل نوع تعاقد مع دور معيّن (مثلاً Finance Analyst – Read Only, Implementation Partner – Project Admin).

- عضوية المجموعات: أضف المستشار إلى المجموعات المناسبة حتى تبقى الأذونات متسقة عبر المشاريع.

- أذونات الموارد: امنح الوصول آلياً فقط للمشاريع أو مساحات العمل أو مجموعات البيانات المحددة—ليس للمستأجر بأكمله.

يجب أن تكون الأتمتة idempotent (آمنة للتشغيل عدة مرات) وأن تنتج "ملخّص تجهيز" يوضح ما مُنح.

دعم الخطوات اليدوية (بقوائم تحقق)

بعض الأذونات خارج تطبيقك (مجلدات مشتركة، أدوات طرف ثالث، بيئات يُديرها العميل). حين لا تستطيع الأتمتة، اجعل العمل اليدوي أكثر أماناً:

- قدّم قائمة تحقق خطوة بخطوة مع مالك، تاريخ استحقاق، والتحقق (مثل "تأكيد وصول المجلد"، "تأكيد ملف تعريف VPN"، "تأكيد شفرة الفوترة").

- اشترط أن يُعلّم المنفّذ كل خطوة مكتملة ويلتقط دليلًا عند الاقتضاء (رابط تذكرة، لقطة شاشة، أو معرف نظام).

وصول محدود زمنياً مع تنبيهات تجديد

يجب أن يملك كل حساب مستشار تاريخ انتهاء عند الإنشاء. نفّذ:

- انتهاء تلقائي: إلغاء الوصول تلقائياً عند تاريخ الانتهاء (ليس مجرد "تعطيل نظري").

- تنبيهات تجديد: إعلام المستشار والراعي الداخلي مسبقاً (مثلاً 14 يومًا و3 أيام قبل) مع زر طلب تجديد بنقرة.

- قواعد سماح: تجنب التمديدات الصامتة؛ إذا استمر العمل، يجب أن يمر من نفس منطق الموافقة.

تغييرات أثناء التعاقد: ترقيات، تغيّر النطاق، التعليق

يتطور عمل المستشار. ادعم تحديثات آمنة:

- ترقيات/تخفيضات الدور مع سبب ومسار الموافقة.

- تغييرات النطاق (إضافة/حذف مشاريع) دون إعادة إدماج من البداية.

- التعليق لفترات التوقف (مراجعة أمن، فجوة عقدية) الذي يحفظ السجل لكنه يزيل الوصول فورًا.

سجلات التدقيق، المراقبة، والتنبيهات

احمِ التغييرات باستخدام لقطات

التقط لقطات قبل تغيير الأذونات لتتمكن من التراجع بسرعة عند الحاجة.

سجلات التدقيق هي "السجل الورقي" لوصول الخارجي: تشرح من فعل ماذا، ومتى، ومن أين. لإدارة وصول المستشارين، هذا ليس مجرد خانة امتثال—إنه كيفية التحقيق في الحوادث، إثبات الأقل امتياز، وحل النزاعات بسرعة.

مخطط سجل تدقيق عملي

ابدأ بنموذج حدث متسق يعمل عبر التطبيق:

- actor: من بدأ الفعل (معرّف المستخدم، الدور، المنظمة)

- target: ما الذي تأثر (معرّف المشروع، معرّف الملف، معرّف المستخدم)

- action: فعل موحد (INVITE_SENT, ROLE_GRANTED, DATA_EXPORTED)

- timestamp: وقت الخادم (UTC)

- ip: عنوان IP المصدر (مع وكيل المستخدم إن توفر)

- metadata: JSON للسياق (معرّف السياسة، القيم السابقة/الحديثة، رموز السبب، تذكرة الطلب)

حافظ على توحيد الأفعال حتى لا يصبح التقرير تخميناً.

أحداث تستحق التسجيل (المجموعة الدنيا)

سجّل كلًا من "أحداث الأمان" و"أحداث تأثير الأعمال":

- الدعوات المرسلة/المقبولة/المنتهية، تفعيل الحساب، إعادة تعيين كلمة المرور

- تسجيلات الدخول/الخروج، تحديث الجلسة، محاولات تسجيل فاشلة

- تسجيل/تغييرات MFA، فشل MFA، فشل تأكيد SSO

- تغييرات الدور/السياسة (مع من وافق ولماذا)

- الوصول إلى العروض الحساسة، التصديرات/التنزيلات، واستخدام مفاتيح API

- إجراءات المشرف: تعطيل المستخدم، إعادة تعيين المشروع، التغييرات الجماعية

المراقبة ومُحفزات التنبيه

سجلات التدقيق أكثر فائدة عند إقرانها بتنبيهات. مُحفزات شائعة:

- أنماط تسجيل دخول غير معتادة (بلد/جهاز جديد، سفر مستحيل، ذروة خارج ساعات العمل)

- محاولة MFA أو تسجيل فاشل متكرر (احتمال استيلاء على الحساب)

- تصعيد امتياز (ترقية دور مستشار، منح مسؤول جديد)

- تصديرات كبيرة أو متكررة، خاصة من مشاريع مقيدة

التصدير وسياسة الاحتفاظ

وفّر تصدير سجلات التدقيق بصيغ CSV/JSON مع فلاتر (نطاق زمني، actor، مشروع، فعل)، وحدد إعدادات الاحتفاظ وفق السياسة (مثلاً 90 يوماً افتراضياً، أطول للفرق المنظمة). وثق وصول تصديرات السجل كإجراء ذو امتياز (وسجّله). للمزيد من الضوابط ذات الصلة، راجع /security.

مراجعات الوصول والحكومة المستمرة

منح الوصول نصف العمل فقط. الخطر الحقيقي يتراكم بصمت مع الوقت: يكمل المستشار مشروعًا، ينتقل فرقًا، أو يتوقف عن تسجيل الدخول—لكن حسابه يظل يعمل. الحوكمة المستمرة هي كيف تُبقي "المؤقت" من أن يصبح دائمًا.

أنشئ لوحات مراجعة سيستخدمها الناس فعلاً

قدّم عرض مراجعة بسيط للراعين ومالكي المشاريع يجيب على نفس الأسئلة كل مرة:

- المستشارون النشطون بحسب المشروع والدور

- آخر نشاط (وآخر إجراء حساس إذا لزم)

- تاريخ انتهاء الوصول والوقت المتبقي

- موافقات/تجديدات واستثناءات معلقة

ابقَ على تركيز اللوحة. ينبغي للمراجع أن يستطيع قول "احتفظ" أو "أزل" دون فتح خمس صفحات.

أضف شهادات (تأكيد المالك)

حدد جدول شهادات—شهري للأنظمة عالية المخاطر، ربع سنوي للأنظمة الأقل—حيث يؤكد المالك أن كل مستشار لا يزال بحاجة للوصول. اجعل القرار صريحًا:

- أعد الموافقة لفترة محددة (مثلاً 30/60/90 يوماً)

- خفّض الدور (أدنى امتياز)

- اسحب الوصول

لتقليل العمل اليدوي، افترض "ينتهي ما لم يؤكد" بدلاً من "يستمر للأبد". اربط الشهادات بالمساءلة بتسجيل من أكد، ومتى، ولأي مدة.

استخدم قواعد الخمول دون تعطيل العمل

الخمول إشارة قوية. نفّذ قواعد مثل "الإيقاف بعد X يومًا دون تسجيل دخول"، لكن أضف خطوة إعلام:

- أعلم الراعي/المالك قبل التعليق أو الإلغاء

- قدّم خيار تمديد بنقرة مع تاريخ انتهاء جديد

- إلغاء تلقائي إذا لم يرد

يمنع ذلك المخاطر الصامتة دون إغراق المستخدمين بقفل مفاجئ.

تتبّع الاستثناءات وأعد النظر بها بجدول زمني

بعض المستشارين سيحتاجون وصولًا غير عادي (مشاريع إضافية، بيانات أوسع، مدد أطول). عامل الاستثناءات كأمر مؤقت: اطلب سببًا، وتاريخًا انتهاءً، ومراجعة مجدولة. يجب أن تبرز لوحة التحكم الاستثناءات بشكل منفصل حتى لا تُنسى.

كمخطوة عملية، اربط مهام الحوكمة من منطقة الإدارة (مثلاً /admin/access-reviews) واجعلها صفحة البداية الافتراضية للراعين.

إيقاف التشغيل: إلغاء الوصول بطريقة تبقى مُلزمة

إيقاف تشغيل المستشارين الخارجيين ليس مجرد "تعطيل الحساب". إذا أزلت دور التطبيق ولكن تركت الجلسات، مفاتيح API، المجلدات المشتركة، أو الأسرار، فقد يبقى الوصول بعد انتهاء التعاقد. يعامل تطبيق جيد إيقاف التشغيل كإجراء متكرر مع محركات تشغيل واضحة، أتمتة، والتحقق.

حدّد محركات إيقاف التشغيل بوضوح

ابدأ بتحديد الأحداث التي يجب أن تبدأ تلقائياً سير إيقاف التشغيل. المحركات الشائعة:

- تاريخ انتهاء العقد (مجدولة مسبقًا)

- إنهاء المشروع (وضع المشروع على "مغلق")

- انتهاكات السياسات (حادث أمني، فشل مراجعة وصول، طلب من HR/القانون)

يجب أن يجعل النظام هذه المحركات صريحة وقابلة للتدقيق. مثلاً: سجل عقد بتاريخ انتهاء، أو تغيير حالة المشروع الذي ينشئ مهمة "مطلوب إيقاف تشغيل".

أتمتة الإلغاء، لا تكتفِ بـ "إزالة الأذونات"

الإلغاء يجب أن يكون شاملاً وسريعًا. على الأقل، أتمت:

- تعطيل حساب المستخدم (أو تمييزه كغير نشط) في تطبيقك

- إزالة كل الأدوار/المجموعات التي تمنح الوصول إلى المشاريع أو البيانات أو الوظائف الإدارية

- إبطال الجلسات والرموز النشطة (جلسات الويب، رموز التحديث، رموز API)

إذا دعمت SSO، تذكّر أن إنهاء SSO وحده قد لا يقتل الجلسات الحالية في تطبيقك. تحتاج لإبطال الجلسات جانب الخادم حتى لا يستمر المستشار بالعمل من متصفح مُصادق سابقاً.

تعامل مع تسليم البيانات وتنظيف الأسرار

إيقاف التشغيل هو أيضاً لحظة نظافة للبيانات. أنشئ قائمة تحقق حتى لا يبقى شيء في صناديق البريد الشخصية أو المخازن الخاصة. البنود النموذجية:

- التسليمات والوثائق: تأكد من رفعها إلى مساحة المشروع وتعيين ملكية داخلية

- تدوير بيانات الاعتماد: دوّر أي بيانات اعتماد قد يكون المستشار على علم بها (كلمات مرور قواعد البيانات، مفاتيح API، حسابات الخدمة)

- تنظيف الأسرار المشتركة: أزلها من المدخلات في الخزائن المشتركة، المجلدات المشتركة، قوائم التوزيع، وقنوات الدردشة

إذا كانت بوابتك تتضمن رفع ملفات أو نظام تذاكر، فكر في خطوة "تصدير حزمة التسليم" تجمع المستندات والروابط ذات الصلة للمالك الداخلي.

تحقق الإغلاق بسجل تدقيق نهائي

إلغاء ملزم يتضمن تحققًا. لا تعتمد على "يجب أن يكون حسناً"—سجل أنه حدث. خطوات التحقق المفيدة:

- تأكيد أن المستشار لديه صفر أدوار نشطة ولا عضويات مشروع

- تأكيد إبطال كل الجلسات/الرموز وعدم وجود رموز صالحة

- إنشاء حدث تدقيق نهائي للإيقاف (من بدأه، متى عمل، ما الذي أُزيل، وأي استثناءات)

هذا السجل النهائي هو ما ستستخدمه أثناء مراجعات الوصول، تحقيقات الحوادث، وفحوصات الامتثال. يحوّل إيقاف التشغيل من مهمة غير رسمية إلى ضابط تحكّم يعتمد عليه.

مخطط التنفيذ: واجهات برمجة التطبيقات، الواجهة، الاختبار، والنشر

حوّل المتطلبات إلى خطة بناء

استخدم وضع التخطيط لتحديد الكيانات والأدوار والحالات الحدّية قبل توليد الكود.

خطة البناء هذه تحوّل سياستك إلى منتج عامل: مجموعة صغيرة من APIs، واجهة إدارة/مراجع بسيطة، وكفاية من الاختبارات وممارسات النشر حتى لا يفشل الوصول بصمت.

إذا كنت تحاول إيصال نسخة أولى إلى أصحاب المصلحة بسرعة، فنهج "vibe-coding" قد يكون فعالًا: تصف سير العمل، الأدوار، والشاشات، وتكرر من برنامج عامل بدل المخططات. على سبيل المثال، يمكن لأداة Koder.ai مساعدة الفرق في نمذجة بوابة مستخدم خارجي (واجهة React، backend بلغة Go، PostgreSQL) من مواصفات محادثية، ثم تحسين الموافقات، مهام الانتهاء، وعروض التدقيق مع لقطات/استرجاع الشيفرة عندما تكون جاهزًا للانتقال إلى SDLC رسمي.

سطح API (اجعله بسيطًا ومتسقًا)

صمّم نقاط نهاية حول الكائنات التي عرّفتها (المستخدمون، الأدوار، المشاريع، السياسات) وسير العمل (الطلبات → الموافقات → التجهيز):

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(قراءة فقط؛ لا تحرير للسجلات)

على جانب الواجهة، استهدف ثلاث شاشات:

- بوابة المستشار (ما يستطيع الوصول إليه، تاريخ الانتهاء، طلب الوصول)

- صندوق وارد للموافقين

- لوحة إدارة (الأدوار، السياسات، المنح، بحث التدقيق)

أساسيات الأمان التي تنفذها في كل مكان

حقّق التحقق من المدخلات على كل نقطة كتابة، فرض حماية CSRF للجلسات المعتمدة على الكوكيز، وأضف تحديد معدل لمحاولات الدخول، إنشاء الطلبات، وبحث التدقيق.

إذا دعمت رفع ملفات (مثل بيانات اتفاقية العمل)، استخدم أنواع MIME المسموح بها، فحص فيروسات، حدود حجم، واحتفظ بالملفات خارج جذر الويب بأسماء عشوائية.

خطة الاختبار (أخطاء الأذونات هي أخطاء منتج)

غطِّ:

- اختبارات الأذونات: "يمكن/لا يمكن" حسب الدور، المشروع، وقيود السياسة

- اختبارات سير العمل: طلب → موافقة → إنشاء منحة → إشعارات

- انتهاء قائم على الزمن: الوصول يتوقف عند الانتهاء، و"التمديد" يتطلب موافقة

ملاحظات النشر

فصّل dev/staging/prod، ادِر الأسرار في خزانة (وليس ملفات env في git)، وشفّر النسخ الاحتياطية. أضف وظيفة مجدولة للانتهاء/الإبطال ونبّه إذا فشلت.

إذا أردت رفيق قائمة تدقيق، اربط فريقك بـ /blog/access-review-checklist، واحتفظ بتفاصيل التسعير/التغليف على /pricing.

قائمة المراجعة النهائية: كيف يبدو "الجيد"

يعمل تطبيق وصول المستشارين بشكل جيد عندما يُنتج نفس النواتج كل مرة:

- لكل مستشار هوية فريدة، MFA، ونطاق مرتبط بالمشروع.

- لكل منحة وصول مالك، موافق، سبب، وتاريخ انتهاء.

- الانتهاء والإبطال مؤتمتان (بما في ذلك إبطال الجلسات/الرموز).

- الاستثناءات مرئية، محددة زمنياً، وتُعاد مراجعتها.

- السجلات متسقة بما يكفي للتحقيق في الحوادث دون تخمين.

ابنِ أصغر نسخة تفرض هذه الثوابت، ثم طوّر ميزات التسهيل (لوحات، عمليات جماعية، سياسات أغنى) دون إضعاف الضوابط الأساسية.