21 Jul 2025·8 menit

Cara Membuat Aplikasi Web untuk Akses Konsultan Eksternal

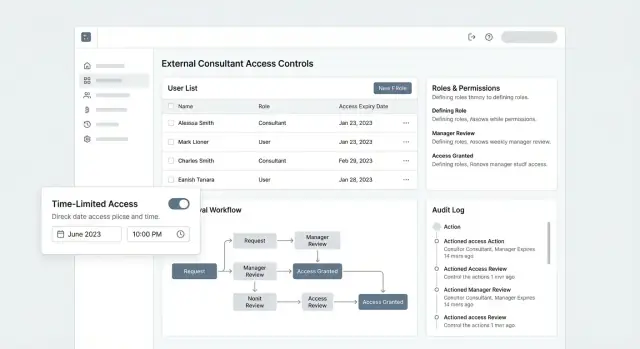

Pelajari cara membangun aplikasi web yang menyuplai, meninjau, dan mencabut akses konsultan eksternal secara aman dengan peran, persetujuan, batas waktu, dan log audit.

Apa arti “Akses Konsultan” Sebenarnya

“Akses konsultan” adalah kumpulan izin dan alur kerja yang memungkinkan pihak non-karyawan melakukan pekerjaan nyata di sistem Anda—tanpa menjadikan mereka pengguna tetap yang seiring waktu mengumpulkan hak akses.

Konsultan biasanya membutuhkan akses yang:

- Eksternal (mereka melakukan autentikasi sebagai identitas terpisah, bukan login tim bersama)

- Terikat proyek (terkait dengan klien, proyek, atau engagement tertentu)

- Berbatas waktu (harus berakhir otomatis kecuali diperpanjang)

- Dapat diaudit (setiap tindakan dapat dilacak ke orang dan persetujuan)

Masalah yang Anda Selesaikan

Karyawan diatur lewat siklus hidup HR dan proses IT internal. Konsultan sering berada di luar mesin tersebut, namun tetap perlu akses cepat—kadang hanya beberapa hari, kadang satu kuartal.

Jika Anda memperlakukan konsultan seperti karyawan, Anda mendapatkan onboarding lambat dan pengecualian berantakan. Jika diperlakukan santai, muncul celah keamanan.

Risiko umum yang harus diantisipasi

Pemberian izin berlebih adalah mode kegagalan default: seseorang memberikan akses “sementara” yang luas agar pekerjaan dapat dimulai, dan akses itu tidak pernah dikurangi. Akun yang kedaluwarsa adalah masalah kedua: akses tetap aktif setelah engagement berakhir. Kredensial bersama adalah kasus terburuk: Anda kehilangan akuntabilitas, tidak dapat membuktikan siapa melakukan apa, dan offboarding menjadi mustahil.

Tujuan untuk aplikasi web akses konsultan

Aplikasi Anda harus mengoptimalkan untuk:

- Onboarding cepat dengan pemilik jelas dan sedikit bolak-balik

- Prinsip hak minimum secara default (akses mulai sempit, meningkat hanya dengan justifikasi)

- Akuntabilitas jelas (pemohon, pemberi persetujuan, dan identitas konsultan eksplisit)

- Offboarding mudah yang secara andal menghapus akses di mana pun

Apa yang harus dikelola aplikasi (ruang lingkup)

Jelaskan secara eksplisit apa yang dimaksud “akses” di organisasi Anda. Ruang lingkup umum meliputi:

- Aplikasi (tools internal, ticketing, dashboard)

- Data (dataset, file, record, ekspor)

- Lingkungan (prod vs staging vs dev)

- Klien/proyek (data klien mana yang bisa dilihat konsultan, dan dengan peran apa)

Definisikan akses konsultan sebagai surface produk dengan aturan—bukan pekerjaan admin ad-hoc—maka keputusan desain lainnya menjadi lebih mudah.

Daftar Persyaratan dan Pemangku Kepentingan

Sebelum merancang layar atau memilih penyedia identitas, pastikan jelas siapa yang butuh akses, mengapa, dan bagaimana akses harus diakhiri. Akses konsultan eksternal sering gagal karena asumsi terhadap persyaratan alih-alih menuliskannya.

Pemangku kepentingan (dan kepentingan masing-masing)

- Sponsor internal (pemilik proyek): ingin konsultan produktif cepat, tanpa kerja dukungan ekstra.

- Admin IT/Keamanan: butuh cara konsisten untuk menegakkan kebijakan (harapan SSO/MFA, logging, batas waktu) dan merespons insiden.

- Konsultan (pengguna eksternal): butuh sign-in sederhana dan hanya tools/data yang diperlukan untuk deliverable mereka.

- Pemberi persetujuan (manajer, lead klien, atau pemilik data): butuh keyakinan bahwa permintaan akses sah dan terbatas ke proyek yang tepat.

Perjelas sejak awal siapa yang boleh menyetujui apa. Aturan umum: pemilik proyek menyetujui akses ke proyek, sementara IT/keamanan menyetujui pengecualian (mis. peran elevated).

Alur inti untuk dukungan end-to-end

Tuliskan “happy path” Anda dalam satu kalimat lalu kembangkan:

Minta → setujui → provisioning → tinjau → cabut

Untuk tiap langkah, tangkap:

- Informasi apa yang harus disediakan (proyek, peran, tanggal mulai/akhir, justifikasi)

- Siapa yang bertanggung jawab (pemohon vs sponsor vs IT/keamanan)

- Perkiraan waktu penyelesaian (hari yang sama, 24 jam, 3 hari kerja)

- Apa yang terjadi saat gagal (info kurang, permintaan ditolak, jendela kedaluwarsa)

Kendala yang harus didokumentasikan

- Banyak klien/proyek: satu konsultan mungkin bekerja pada beberapa proyek—tidak boleh melihat data lintas-klien.

- Jendela waktu terbatas: akses harus kedaluwarsa otomatis, dengan proses perpanjangan yang jelas.

- Kebutuhan kepatuhan: retensi persetujuan dan riwayat audit, bukti tinjauan berkala, dan pencabutan cepat saat kontrak berakhir.

- Model dukungan: siapa yang mereset akses, menangani akun terkunci, dan menjawab “mengapa saya tidak bisa melihat ini?”

Metrik keberhasilan (supaya Anda bisa membuktikan bekerja)

Pilih beberapa target terukur:

- Waktu onboarding (permintaan dikirim → akses dapat dipakai)

- % akun yang ditinjau sesuai jadwal (tinjauan akses bulanan/kuartalan)

- Waktu pencabutan (terminasi/akhir kontrak → akses dihapus di mana pun)

Persyaratan ini menjadi kriteria penerimaan untuk portal, persetujuan, dan tata kelola dalam pembangunan.

Model Data: Users, Projects, Roles, dan Policies

Model data yang rapi adalah yang menjaga “akses konsultan” tidak berubah jadi tumpukan pengecualian ad-hoc. Tujuan Anda adalah merepresentasikan siapa seseorang, apa yang bisa mereka sentuh, dan mengapa—sambil menjadikan batas waktu dan persetujuan sebagai konsep kelas satu.

Objek inti (apa yang Anda simpan)

Mulai dengan sekumpulan objek tahan lama kecil:

- Users: karyawan dan konsultan eksternal. Sertakan atribut identitas (email, nama), tipe pengguna (internal/eksternal), dan status.

- Organizations: firma konsultan dan unit bisnis internal Anda, jika relevan.

- Projects: unit kerja yang aksesnya diberikan (akun klien, engagement, kasus, site).

- Resources: apa yang dilindungi (dokumen, ticket, laporan, lingkungan). Anda bisa memodelkannya sebagai record bertipe, atau resource generik dengan field tipe.

- Roles: bundel izin yang mudah dimengerti (mis. “Consultant Viewer,” “Consultant Editor,” “Finance Approver”).

- Policies: aturan yang membatasi peran (tipe resource yang diizinkan, ruang lingkup data, persyaratan IP/perangkat, batas waktu).

Relasi (bagaimana akses diekspresikan)

Sebagian besar keputusan akses turun ke relasi:

- User ↔ Project membership: tabel join seperti

project_membershipsyang menunjukkan pengguna tergabung ke proyek. - Role assignments: tabel join terpisah seperti

role_assignmentsyang memberi peran kepada user dalam scope (seluruh proyek, atau grup resource spesifik). - Exceptions: modelkan ini secara eksplisit (mis.

policy_exceptions) supaya bisa diaudit nanti, bukan disembunyikan dalam flag ad-hoc.

Pemisahan ini memungkinkan Anda menjawab pertanyaan umum: “Konsultan mana yang bisa akses Proyek A?” “Peran apa yang dimiliki pengguna ini, dan di mana?” “Izin mana yang standar vs pengecualian?”

Akses berbatas waktu (jadikan sementara sebagai default)

Akses sementara lebih mudah diatur ketika model memaksanya:

- Tambahkan timestamp mulai/akhir pada keanggotaan dan/atau penugasan peran.

- Simpan aturan perpanjangan (siapa yang bisa memperpanjang, durasi maksimum, jumlah perpanjangan).

- Sertakan field grace period jika Anda ingin jendela singkat untuk handover (mis. read-only selama 48 jam).

Perubahan status (lacak lifecycle)

Gunakan field status yang jelas untuk membership/assignment (bukan hanya “dihapus”):

- pending (diminta, belum disetujui)

- active

- suspended (diblokir sementara)

- expired (tanggal akhir lewat)

- revoked (diakhiri lebih awal oleh admin)

Status ini membuat workflow, UI, dan log audit konsisten—dan mencegah “akses hantu” tersisa setelah engagement selesai.

Desain Kontrol Akses (RBAC + Guardrail)

Akses konsultan yang baik jarang “semua atau tidak sama sekali.” Ini baseline yang jelas (siapa bisa melakukan apa) plus guardrail (kapan, di mana, dan dalam kondisi apa). Di sinilah banyak aplikasi gagal: mereka mengimplementasikan peran, tapi melewatkan kontrol yang menjaga peran itu aman di dunia nyata.

Mulai dengan RBAC: peran sederhana per proyek

Gunakan kontrol akses berbasis peran (RBAC) sebagai fondasi. Jaga peran mudah dimengerti dan terkait ke proyek atau resource spesifik, bukan global di seluruh aplikasi.

Baseline umum:

- Viewer: bisa membaca data proyek dan mengunduh artefak yang disetujui.

- Editor: bisa membuat/memperbarui item dalam proyek (mis. mengunggah deliverable, memberi komentar, memperbarui status).

- Admin: bisa mengatur pengaturan proyek dan menugaskan peran untuk proyek itu.

Buat “scope” eksplisit: Viewer di Proyek A tidak berarti apa pun untuk Proyek B.

Tambahkan guardrail dengan kondisi bergaya ABAC

RBAC menjawab “apa yang bisa mereka lakukan?” Guardrail menjawab “dalam kondisi apa hal itu diizinkan?” Tambahkan cek atribut (ABAC-style) di tempat risiko tinggi atau kebutuhan bervariasi.

Contoh kondisi yang sering layak diimplementasikan:

- Atribut proyek: izinkan akses hanya ke proyek di akun klien atau wilayah yang ditugaskan ke konsultan.

- Lokasi/jaringan: persyaratkan jaringan tepercaya (atau blokir geografi berisiko tinggi) untuk ekspor sensitif.

- Postur perangkat: batasi aksi kecuali sesi memenuhi persyaratan keamanan Anda (mis. MFA selesai, perangkat terkelola).

- Jendela waktu: izinkan akses hanya selama tanggal engagement atau jam kerja.

Cek ini dapat dilapisi: seorang konsultan mungkin Editor, tetapi ekspor data bisa mensyaratkan berada di perangkat tepercaya dan dalam jendela waktu yang disetujui.

Prinsip hak minimum secara default, pengecualian lewat proses

Default setiap pengguna eksternal baru ke peran terendah (biasanya Viewer) dengan ruang lingkup proyek minimal. Jika seseorang butuh lebih, minta permintaan pengecualian yang mencakup:

- izin spesifik yang dibutuhkan,

- proyek yang terdampak,

- justifikasi tertulis,

- tanggal kedaluwarsa.

Ini mencegah akses “sementara” diam-diam menjadi permanen.

Break-glass (dan bagaimana dikendalikan)

Definisikan jalur break-glass untuk keadaan darurat (mis. insiden produksi di mana konsultan harus bertindak cepat). Jadikan jarang dan eksplisit:

- disetujui oleh pemilik on-call yang ditunjuk (atau persetujuan dua orang untuk aksi berisiko tinggi),

- berbatas waktu (menit/jam, bukan hari),

- terekam penuh siapa, apa, kapan, dan mengapa.

Break-glass harus terasa merepotkan—karena ini katup keselamatan, bukan jalan pintas.

Autentikasi: SSO, MFA, dan Penanganan Sesi Aman

Autentikasi adalah tempat akses “eksternal” bisa terasa mulus—atau menjadi risiko terus-menerus. Untuk konsultan, Anda menginginkan friction hanya di area yang benar-benar mengurangi eksposur.

Pilih pendekatan identitas: akun lokal vs SSO

Akun lokal (email + password) cepat diterapkan dan bekerja untuk semua konsultan, tapi menambah beban reset password dan meningkatkan kemungkinan kredensial lemah.

SSO (SAML atau OIDC) biasanya opsi paling bersih ketika konsultan berasal dari firma dengan identity provider (Okta, Entra ID, Google Workspace). Anda mendapatkan kebijakan login terpusat, offboarding lebih mudah di sisi mereka, dan lebih sedikit password di sistem Anda.

Polanya praktis:

- Default ke SSO ketika perusahaan konsultan sudah di-onboard.

- Kembali ke akun lokal untuk konsultan independen.

Jika membolehkan keduanya, jelaskan metode mana yang aktif untuk tiap user agar tidak membingungkan saat respons insiden.

MFA tanpa “teater keamanan” (dan tanpa recovery lemah)

Wajibkan MFA untuk semua sesi konsultan—utamakan authenticator app atau security keys. SMS bisa jadi fallback, bukan pilihan pertama.

Recovery adalah tempat banyak sistem tanpa sengaja melemahkan keamanan. Hindari bypass permanen lewat “backup email.” Gunakan opsi yang lebih aman terbatas:

- Recovery code sekali pakai yang ditampilkan sekali saat enroll

- Reset dibantu admin yang membutuhkan verifikasi identitas dan tercatat penuh

- Re-enrollment perangkat yang memaksa MFA lagi

Alur undangan: link kedaluwarsa dan kontrol domain

Kebanyakan konsultan bergabung lewat undangan. Perlakukan link undangan seperti kredensial sementara:

- Kedaluwarsa singkat (mis. 24–72 jam)

- Hanya sekali pakai, terikat ke alamat email yang diundang

- Pembatasan percobaan dan pesan error yang jelas

Tambahkan daftar domain yang diizinkan/ditolak per klien atau proyek (mis. izinkan @partnerfirm.com; blokir domain email gratis bila perlu). Ini mencegah undangan salah arah menjadi akses tidak sengaja.

Keamanan sesi: token pendek dan dapat dicabut

Konsultan sering memakai mesin bersama, bepergian, dan berganti perangkat. Sesi Anda harus mengasumsikan realitas itu:

- Gunakan access token berumur pendek

- Rotasi refresh token dan cabut saat aktivitas mencurigakan

- Tawarkan “logout dari semua perangkat” untuk pengguna dan admin

Ikat validitas sesi ke perubahan peran dan persetujuan: jika akses konsultan dikurangi atau kedaluwarsa, sesi aktif harus segera berakhir—bukan menunggu login berikutnya.

Alur Permintaan dan Persetujuan

Tegakkan batas klien yang ketat

Buat akses terbatas per proyek agar konsultan tidak pernah mengakses data klien yang salah.

Alur permintaan-dan-persetujuan yang bersih mencegah “bantuan cepat” berubah menjadi akses permanen dan tidak terdokumentasi. Perlakukan setiap permintaan akses konsultan seperti kontrak kecil: ruang lingkup jelas, pemilik jelas, tanggal akhir jelas.

Form permintaan: tangkap maksud, bukan sekadar identitas

Desain form agar pemohon tidak bisa samar. Minimal minta:

- Proyek (atau engagement klien) tempat konsultan akan bekerja

- Peran yang diminta (dipetakan ke peran standar Anda, bukan teks bebas)

- Durasi (tanggal mulai + tanggal akhir, dengan zona waktu eksplisit)

- Justifikasi bisnis (satu paragraf menjelaskan mengapa dan pekerjaan apa yang terblokir tanpa akses)

Jika membolehkan banyak proyek, buat form per-proyek agar persetujuan dan kebijakan tidak tercampur.

Routing pemberi persetujuan: buat kepemilikan eksplisit

Persetujuan harus mengikuti akuntabilitas, bukan bagan organisasi. Routing umum:

- Pemilik proyek (mengonfirmasi konsultan seharusnya bekerja di proyek ini)

- Tim Keamanan atau IT (mengonfirmasi peran sesuai dan selaras dengan prinsip hak minimum)

- Kontak klien (opsional, jika klien harus mengizinkan akses pihak ketiga)

Hindari “setuju lewat email.” Gunakan layar persetujuan in-app yang menunjukkan apa yang akan diberikan dan berapa lama.

SLA, pengingat, dan eskalasi

Tambahkan automasi ringan supaya permintaan tidak macet:

- Pengingat untuk persetujuan tertunda (mis. setelah 24 jam)

- Notifikasi untuk kedaluwarsa yang akan datang (mis. 7 hari sebelum tanggal akhir)

- Eskalasi ke pemberi persetujuan alternatif bila pemberi persetujuan utama tidak tersedia

Catat setiap keputusan

Setiap langkah harus immutable dan dapat di-query: siapa menyetujui, kapan, apa yang berubah, dan peran/durasi yang disahkan. Jejak audit ini adalah sumber kebenaran Anda saat tinjauan, insiden, dan pertanyaan klien—dan mencegah akses “sementara” menjadi tidak terlihat.

Provisioning dan Akses Berbatas Waktu

Provisioning adalah saat “disetujui di kertas” menjadi “dapat dipakai di produk.” Untuk konsultan eksternal, tujuannya adalah kecepatan tanpa eksposur berlebih: beri hanya yang diperlukan, hanya selama yang diperlukan, dan buat perubahan mudah saat pekerjaan bergeser.

Otomatiskan jalur default

Mulai dengan alur otomatis yang dapat diprediksi terkait permintaan yang disetujui:

- Penugasan peran: petakan tiap tipe engagement yang disetujui ke peran (mis. Finance Analyst – Read Only, Implementation Partner – Project Admin).

- Keanggotaan grup: tambahkan konsultan ke grup yang tepat sehingga izin konsisten antar proyek.

- Izin resource: berikan otomatis hanya ke proyek, workspace, atau dataset yang ditentukan—bukan seluruh tenant.

Automasi harus idempoten (aman dijalankan dua kali) dan harus menghasilkan “ringkasan provisioning” yang jelas menunjukkan apa yang diberikan.

Dukung langkah manual (dengan checklist)

Beberapa izin berada di luar aplikasi Anda (shared drives, tools pihak ketiga, environment yang dikelola pelanggan). Saat tidak bisa otomatis, buat pekerjaan manual lebih aman:

- Sediakan checklist langkah demi langkah dengan pemilik, tanggal jatuh tempo, dan verifikasi (mis. “Konfirmasi akses folder,” “Konfirmasi profil VPN,” “Konfirmasi kode billing”).

- Minta pelaksana menandai tiap langkah selesai dan tangkap bukti bila perlu (link ticket, referensi screenshot, atau ID record sistem).

Akses berbatas waktu dengan prompt perpanjangan

Setiap akun konsultan harus memiliki tanggal akhir saat dibuat. Implementasikan:

- Auto-expiration: akses dicabut otomatis pada tanggal akhir (bukan hanya “dinonaktifkan secara teoritis”).

- Prompt perpanjangan: beri tahu konsultan dan sponsor internal lebih awal (mis. 14 hari dan 3 hari sebelum) dengan opsi permintaan perpanjangan satu-klik.

- Aturan grace: hindari perpanjangan diam-diam; jika pekerjaan harus berlanjut, harus melalui logika persetujuan yang sama.

Perubahan di tengah engagement: upgrade, perubahan scope, suspensi

Pekerjaan konsultan berkembang. Dukung pembaruan aman:

- Upgrade/downgrade peran dengan alasan dan jejak persetujuan.

- Perubahan scope (tambah/hapus proyek) tanpa perlu onboarding ulang.

- Suspensi untuk periode jeda (tinjauan keamanan, gap kontrak) yang menjaga riwayat tapi segera menghapus akses.

Log Audit, Monitoring, dan Alert

Pertahankan kepemilikan penuh kode

Saat siap, ekspor kode sumber dan lanjutkan ke SDLC tim Anda.

Log audit adalah “jejak kertas” Anda untuk akses eksternal: menjelaskan siapa melakukan apa, kapan, dan dari mana. Untuk manajemen akses konsultan, ini bukan hanya kotak kepatuhan—ini cara Anda menyelidiki insiden, membuktikan prinsip hak minimum, dan menyelesaikan sengketa dengan cepat.

Skema log audit praktis

Mulai dengan model event konsisten yang bekerja di seluruh aplikasi:

- actor: siapa yang memulai aksi (user ID, peran, org)

- target: apa yang terkena dampak (project ID, file ID, user ID)

- action: kata kerja kanonik (INVITE_SENT, ROLE_GRANTED, DATA_EXPORTED)

- timestamp: waktu server (UTC)

- ip: IP sumber (plus user agent jika tersedia)

- metadata: JSON untuk konteks (policy ID, nilai lama/baru, kode alasan, tiket permintaan)

Pertahankan tindakan terstandarisasi agar reporting tidak menjadi tebak-tebakan.

Event yang wajib dicatat (setidaknya)

Catat event “keamanan” dan “dampak bisnis”:

- Undangan dikirim/diterima/kedaluwarsa, aktivasi akun, reset password

- Login, logout, refresh sesi, percobaan login gagal

- Enroll/ubah MFA, kegagalan MFA, kegagalan assertion SSO

- Perubahan peran atau kebijakan (termasuk siapa menyetujui dan mengapa)

- Akses ke tampilan sensitif, ekspor/unduhan, dan penggunaan API key

- Aksi admin: deaktivasi user, reasign proyek, perubahan massal

Monitoring dan trigger alert

Log audit lebih berguna bila dipasangkan dengan alert. Trigger umum:

- Pola login tidak biasa (negara/perangkat baru, impossible travel, lonjakan off-hours)

- Percobaan MFA atau login gagal berulang (kemungkinan takeover akun)

- Eskalasi privilese (peran konsultan naik, admin baru diberikan)

- Ekspor besar atau berulang, terutama dari proyek terbatas

Ekspor dan retensi

Sediakan ekspor audit dalam CSV/JSON dengan filter (rentang tanggal, actor, project, action), dan definisikan pengaturan retensi per kebijakan (mis. default 90 hari, lebih lama untuk tim yang diatur). Dokumentasikan akses ke ekspor audit sebagai aksi privilese (dan catat itu). Untuk kontrol terkait, lihat /security.

Tinjauan Akses dan Tata Kelola Berkelanjutan

Memberi akses hanyalah separuh pekerjaan. Risiko nyata terbangun diam-diam: konsultan selesai proyek, pindah tim, atau berhenti login—tetapi akun mereka tetap aktif. Tata kelola berkelanjutan adalah cara menjaga agar akses “sementara” tidak menjadi permanen.

Buat dashboard review yang akan benar-benar dipakai

Buat tampilan review sederhana untuk sponsor dan pemilik proyek yang menjawab pertanyaan yang sama setiap kali:

- Konsultan aktif per proyek dan peran

- Aktivitas terakhir (dan aksi sensitif terakhir, jika relevan)

- Tanggal kedaluwarsa akses dan sisa waktu

- Persetujuan, perpanjangan, dan pengecualian yang tertunda

Jaga dashboard tetap fokus. Reviewer harus bisa memilih “pertahankan” atau “hapus” tanpa membuka lima halaman berbeda.

Tambahkan attestation (konfirmasi pemilik)

Jadwalkan attestation—bulanan untuk sistem berisiko tinggi, kuartalan untuk yang berisiko lebih rendah—di mana pemilik mengonfirmasi setiap konsultan masih membutuhkan akses. Buat keputusan eksplisit:

- Setujui ulang untuk periode tertentu (mis. 30/60/90 hari)

- Turunkan peran (prinsip hak minimum)

- Cabut akses

Untuk mengurangi beban, default ke “kedaluwarsa kecuali dikonfirmasi” daripada “berlanjut selamanya.” Rekam siapa yang mengonfirmasi, kapan, dan untuk berapa lama.

Gunakan aturan tidak aktif tanpa mengganggu kerja

Tidak aktif adalah sinyal kuat. Terapkan aturan seperti “suspend setelah X hari tanpa sign-in,” tetapi tambahkan langkah pemberitahuan:

- Beri tahu sponsor/pemilik sebelum suspensi atau pencabutan

- Berikan opsi satu-klik “perpanjang” dengan tanggal kedaluwarsa baru

- Cabut otomatis jika tidak ada respons

Ini mencegah risiko diam-diam sambil menghindari terkunci secara mengejutkan.

Lacak pengecualian dan tinjau lagi pada jadwal

Beberapa konsultan membutuhkan akses tidak biasa (lebih banyak proyek, data lebih luas, durasi lebih lama). Perlakukan pengecualian sebagai sementara: butuhkan alasan, tanggal akhir, dan pengecekan ulang berjadwal. Dashboard Anda harus menonjolkan pengecualian terpisah agar tidak pernah terlupakan.

Jika Anda butuh langkah praktis berikutnya, tautkan tugas tata kelola dari area admin Anda (mis. /admin/access-reviews) dan jadikan itu halaman default untuk sponsor.

Offboarding: Pencabutan yang Benar-benar Menempel

Offboarding konsultan eksternal bukan sekadar “nonaktifkan akun.” Jika Anda hanya menghapus peran di aplikasi tapi membiarkan sesi, API key, shared folder, atau secret, akses bisa bertahan lama setelah engagement berakhir. Aplikasi web yang baik memperlakukan offboarding sebagai prosedur berulang dengan trigger jelas, automasi, dan verifikasi.

Definisikan trigger offboarding yang jelas

Mulai dengan menentukan event apa yang harus otomatis memulai alur offboarding. Trigger umum meliputi:

- Tanggal akhir kontrak (dijadwalkan sebelumnya)

- Selesainya proyek (proyek ditandai “closed”)

- Pelanggaran kebijakan (insiden keamanan, gagal tinjauan akses, permintaan HR/legal)

Sistem Anda harus membuat trigger ini eksplisit dan dapat diaudit. Misal: record kontrak dengan tanggal akhir, atau perubahan status proyek yang membuat task “Offboarding required.”

Otomatiskan pencabutan, bukan sekadar “hapus izin”

Pencabutan harus komprehensif dan cepat. Minimal, otomatis:

- Nonaktifkan akun pengguna (atau tandai sebagai inactive) di aplikasi Anda

- Hapus semua peran/grup yang memberikan akses ke proyek, data, atau fungsi admin

- Cabut sesi dan token aktif (sesi web, refresh token, API token)

Jika Anda mendukung SSO, ingat bahwa terminasi SSO saja mungkin tidak membunuh sesi aktif di aplikasi Anda. Anda tetap perlu invalidasi sesi server-side sehingga konsultan tak bisa terus bekerja dari browser yang sudah terautentikasi.

Tangani serah terima data dan pembersihan secret

Offboarding juga momen kebersihan data. Buat checklist agar tidak ada yang tertinggal di inbox pribadi atau drive pribadi.

Item umum:

- Deliverable dan artefak kerja: pastikan diunggah ke ruang proyek dan kepemilikan dialihkan ke user internal

- Rotasi kredensial: putar kredensial apa pun yang mungkin diketahui konsultan (password DB, API key, service account)

- Pembersihan secret bersama: hapus dari vault bersama, folder bersama, distribution list, dan channel chat

Jika portal Anda mencakup upload file atau ticketing, pertimbangkan langkah “Export handover package” yang menggabungkan dokumen relevan dan tautan untuk pemilik internal.

Verifikasi penutupan dengan catatan audit final

Pencabutan yang menempel mencakup verifikasi. Jangan mengandalkan “seharusnya sudah ok”—catat bahwa itu benar-benar terjadi.

Langkah verifikasi berguna:

- Konfirmasi konsultan nol peran aktif dan tidak ada keanggotaan proyek

- Konfirmasi semua sesi/token dicabut dan tidak ada token yang masih valid

- Buat event offboarding audit final (siapa memulai, kapan dijalankan, apa yang dihapus, pengecualian apa pun)

Entri audit final ini akan Anda gunakan pada tinjauan akses, investigasi insiden, dan pemeriksaan kepatuhan. Ini mengubah offboarding dari tugas informal menjadi kontrol yang dapat diandalkan.

Cetak Biru Implementasi: API, UI, Testing, dan Deployment

Deploy dengan overhead lebih rendah

Deploy dan hosting portal konsultan Anda dengan pengaturan yang dirancang untuk penggunaan produksi nyata.

Ini adalah rencana pembangunan yang mengubah kebijakan akses Anda jadi produk yang berfungsi: satu set API kecil, UI admin/reviewer sederhana, dan cukup tes serta higiene deployment sehingga akses tidak gagal tanpa terdeteksi.

Jika Anda ingin versi pertama cepat ke tangan pemangku kepentingan, pendekatan vibe-coding bisa efektif: Anda mendeskripsikan workflow, peran, dan layar, lalu iterasi dari perangkat lunak yang bekerja daripada wireframe. Misalnya, Koder.ai dapat membantu tim mem-prototype portal pengguna eksternal (React UI, Go backend, PostgreSQL) dari spesifikasi berbasis chat, lalu memurnikan persetujuan, job expiry, dan view audit dengan snapshot/rollback dan ekspor kode sumber saat siap masuk SDLC formal.

Permukaan API (jaga tetap membosankan dan konsisten)

Rancang endpoint di sekitar objek yang sudah didefinisikan (users, roles, projects, policies) dan workflow (requests → approvals → provisioning):

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(read-only; jangan pernah “edit” logs)

Di sisi UI, targetkan tiga layar:

- Portal konsultan (apa yang bisa mereka akses, tanggal kedaluwarsa, minta akses)

- Inbox pemberi persetujuan

- Konsol admin (roles, policies, grants, pencarian audit)

Dasar keamanan yang diterapkan di mana-mana

Validasi input pada setiap endpoint tulis, terapkan proteksi CSRF untuk sesi berbasis cookie, dan tambahkan rate limiting pada login, pembuatan permintaan, dan pencarian audit.

Jika Anda mendukung upload file (mis. statement of work), gunakan allowlisted MIME type, scanning virus, batas ukuran, dan simpan file di luar web root dengan nama acak.

Rencana pengujian (bug izin adalah bug produk)

Cakup:

- Tes izin: “bisa/tidak bisa” menurut peran, proyek, dan batasan kebijakan

- Tes workflow: request → approve → grant dibuat → notifikasi

- Kedaluwarsa berbasis waktu: akses berhenti pada expiry, dan “extend” memerlukan persetujuan

Catatan deployment

Pisahkan dev/staging/prod, kelola secret di vault (bukan env file di git), dan enkripsi backup. Tambahkan job berkala untuk expiry/revocation dan alert jika gagal.

Jika Anda mau checklist gaya checklist sebagai pendamping, tautkan tim Anda ke /blog/access-review-checklist, dan simpan detail harga/paket di /pricing.

Daftar Periksa Akhir: seperti apa “bagus”

Aplikasi akses konsultan melakukan tugasnya ketika menghasilkan hasil yang sama setiap kali:

- Setiap konsultan memiliki identitas unik, MFA, dan scope terikat proyek.

- Setiap pemberian akses memiliki pemilik, pemberi persetujuan, alasan, dan tanggal akhir.

- Kedaluwarsa dan pencabutan diotomatisasi (termasuk invalidasi sesi/token).

- Pengecualian terlihat, berbatas waktu, dan ditinjau kembali.

- Log konsisten cukup untuk menyelidiki insiden tanpa tebak-tebakan.

Bangun versi paling kecil yang menegakkan invariants itu, lalu iterasi pada fitur kenyamanan (dashboard, operasi massal, kebijakan lebih kaya) tanpa melemahkan kontrol inti.