26 Des 2025·7 menit

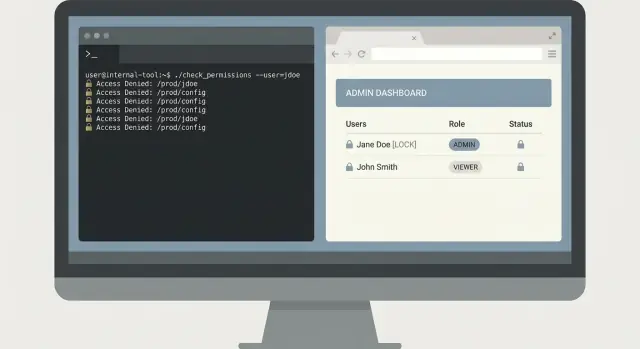

Alat internal untuk pengembang dengan Claude Code: dasbor CLI yang aman

Bangun alat internal pengembang dengan Claude Code untuk menyelesaikan pencarian log, toggle fitur, dan pemeriksaan data sambil menerapkan prinsip least privilege (hak akses minimum) dan batasan yang jelas.

Masalah yang seharusnya diselesaikan oleh alat internal Anda

Alat internal sering dimulai sebagai jalan pintas: satu perintah atau satu halaman yang menghemat tim 20 menit saat insiden. Risikonya adalah jalan pintas yang sama bisa diam-diam berubah menjadi pintu belakang berhak istimewa jika Anda tidak mendefinisikan masalah dan batasannya sejak awal.

Tim biasanya memerlukan alat ketika rasa sakit yang sama berulang setiap hari, misalnya:

- Pencarian log yang lambat, tidak konsisten, atau terpecah di beberapa sistem

- Toggle fitur yang membutuhkan edit manual berisiko atau penulisan langsung ke database

- Pemeriksaan data yang bergantung pada satu orang menjalankan skrip dari laptopnya

- Tugas on-call yang sederhana, tapi mudah salah dilakukan pada jam 2 pagi

Masalah ini terasa kecil sampai alat bisa membaca log produksi, menanyakan data pelanggan, atau mengubah flag. Lalu Anda berurusan dengan kontrol akses, jejak audit, dan penulisan tak sengaja. Alat yang “hanya untuk engineer” tetap bisa menyebabkan outage jika menjalankan query luas, menyentuh environment yang salah, atau mengubah status tanpa langkah konfirmasi yang jelas.

Tentukan keberhasilan dalam istilah yang sempit dan terukur: operasi lebih cepat tanpa memperlebar izin. Alat internal yang baik menghilangkan langkah, bukan pengaman. Alih-alih memberi semua orang akses database luas untuk memeriksa dugaan masalah penagihan, bangun alat yang menjawab satu pertanyaan: “Tunjukkan event penagihan yang gagal hari ini untuk akun X,” menggunakan kredensial read-only yang scoped.

Sebelum memilih antarmuka, putuskan apa yang dibutuhkan orang saat itu. CLI bagus untuk tugas yang bisa diulang saat on-call. Dasbor web lebih baik ketika hasil butuh konteks dan visibilitas bersama. Kadang Anda bisa merilis keduanya, tapi hanya jika keduanya adalah tampilan tipis di atas operasi yang sama yang dijaga. Tujuannya adalah satu kapabilitas yang terdefinisi dengan baik, bukan permukaan admin baru.

Pilih satu masalah dan jaga ruang lingkup kecil

Cara tercepat membuat alat internal berguna (dan aman) adalah memilih satu tugas yang jelas dan melakukannya dengan baik. Jika mencoba menangani log, feature flag, perbaikan data, dan manajemen pengguna sejak hari pertama, itu akan tumbuh perilaku tersembunyi dan mengejutkan orang.

Mulai dengan satu pertanyaan nyata yang ditanyakan pengguna saat bekerja. Contoh: “Dengan ID request tertentu, tampilkan error dan baris sekitarnya di semua layanan.” Itu sempit, dapat diuji, dan mudah dijelaskan.

Jelasakan siapa yang menjadi pengguna alat. Developer yang debugging lokal butuh opsi berbeda dari orang on-call, dan keduanya berbeda dari support atau analis. Ketika Anda mencampur audiens, Anda berakhir menambah perintah “kuat” yang sebagian besar pengguna tak seharusnya sentuh.

Tuliskan input dan output seperti kontrak kecil.

Input harus eksplisit: request ID, rentang waktu, environment. Output harus dapat diprediksi: baris yang cocok, nama layanan, timestamp, jumlah. Hindari efek samping tersembunyi seperti “juga mengosongkan cache” atau “juga mencoba ulang job.” Itu fitur yang menyebabkan kecelakaan.

Standarkan ke read-only. Anda masih bisa membuat alat bernilai dengan pencarian, diff, validasi, dan laporan. Tambahkan aksi tulis hanya ketika Anda bisa menyebutkan skenario nyata yang membutuhkannya dan bisa membatasinya secara ketat.

Pernyataan ruang lingkup sederhana yang menjaga tim tetap jujur:

- Satu tugas utama, satu layar atau perintah utama

- Satu sumber data (atau satu tampilan logis), bukan “semua hal”

- Flag eksplisit untuk environment dan rentang waktu

- Read-only terlebih dahulu, tidak ada aksi latar belakang

- Jika ada penulisan, minta konfirmasi dan catat setiap perubahan

Petakan sumber data dan operasi sensitif sejak awal

Sebelum Claude Code menulis apa pun, tuliskan apa yang akan disentuh oleh alat. Sebagian besar masalah keamanan dan reliabilitas muncul di sini, bukan di UI. Perlakukan pemetaan ini sebagai kontrak: memberi peninjau apa yang termasuk dan apa yang diluar batas.

Mulai dengan inventaris konkrit sumber data dan pemiliknya. Contoh: log (app, gateway, auth) dan lokasi penyimpanannya; tabel atau view database yang tepat yang boleh di-query; penyimpanan feature flag dan aturan penamaannya; metrik dan trace serta label mana yang aman untuk difilter; dan apakah Anda berniat menulis catatan ke sistem tiket atau insiden.

Kemudian sebutkan operasi yang diizinkan untuk alat. Hindari kata “admin” sebagai izin. Sebagai gantinya, definisikan verba yang dapat diaudit. Contoh umum: pencarian read-only dan ekspor (dengan batas), anotasi (menambah catatan tanpa mengubah riwayat), toggle flag tertentu dengan TTL, backfill terbatas (rentang tanggal dan jumlah record), dan mode dry-run yang menunjukkan dampak tanpa mengubah data.

Field sensitif perlu penanganan eksplisit. Tentukan apa yang harus dimask (email, token, session ID, API key, identifier pelanggan) dan apa yang boleh ditampilkan hanya dalam bentuk terpotong. Contoh: tampilkan 4 karakter terakhir ID, atau hash konsisten sehingga orang bisa mengkorelasikan event tanpa melihat nilai mentah.

Terakhir, sepakati aturan retensi dan audit. Jika seorang pengguna menjalankan query atau membalik flag, catat siapa yang melakukannya, kapan, filter yang dipakai, dan jumlah hasil. Simpan log audit lebih lama daripada log aplikasi. Bahkan aturan sederhana seperti “query disimpan 30 hari, catatan audit 1 tahun” mencegah perdebatan menyakitkan saat insiden.

Model akses least-privilege yang tetap sederhana

Least privilege paling mudah ketika Anda menjaga modelnya membosankan. Mulai dengan mencantumkan apa yang alat bisa lakukan, lalu beri label setiap aksi sebagai read-only atau write. Sebagian besar alat internal hanya butuh akses baca untuk kebanyakan orang.

Untuk dasbor web, gunakan sistem identitas yang ada (SSO dengan OAuth). Hindari password lokal. Untuk CLI, lebih baik token berumur pendek yang kadaluarsa cepat dan di-scope hanya untuk aksi yang diperlukan pengguna. Token bersama yang bertahan lama cenderung ditempelkan ke tiket, tersimpan di history shell, atau disalin ke mesin pribadi.

Jaga RBAC kecil. Jika butuh lebih dari beberapa peran, alat itu mungkin melakukan terlalu banyak. Banyak tim baik-baik saja dengan tiga peran:

- Viewer: baca-saja, default aman

- Operator: baca plus sekumpulan aksi berisiko rendah

- Admin: aksi berisiko tinggi, jarang digunakan

Pisahkan environment sejak dini, meskipun UI terlihat sama. Buat sulit untuk “tidak sengaja melakukan di prod.” Gunakan kredensial berbeda per environment, file konfigurasi berbeda, dan endpoint API berbeda. Jika seorang pengguna hanya support staging, mereka bahkan tidak boleh bisa otentikasi ke produksi.

Aksi berisiko tinggi pantas mendapat langkah persetujuan. Pikirkan menghapus data, mengubah feature flag, merestart layanan, atau menjalankan query berat. Tambahkan pemeriksaan orang kedua ketika blast radius besar. Pola praktis termasuk konfirmasi ketik yang menyertakan target (nama layanan dan environment), mencatat siapa yang meminta dan siapa yang menyetujui, dan menambahkan jeda singkat atau jendela terjadwal untuk operasi paling berbahaya.

Jika Anda menghasilkan alat dengan Claude Code, jadikan aturan bahwa setiap endpoint dan perintah menyatakan peran yang diperlukan sejak awal. Kebiasaan itu membuat tinjauan izin tetap mudah saat alat tumbuh.

Guardrail yang mencegah kecelakaan dan query buruk

Iterasi tanpa kejutan

Teruskan eksperimen terpisah saat Anda iterasi pada ruang lingkup, validasi, dan default aman.

Mode kegagalan paling umum untuk alat internal bukanlah penyerang. Itu rekan kerja lelah yang menjalankan perintah “benar” dengan input yang salah. Perlakukan guardrail sebagai fitur produk, bukan sekadar penyelesaian.

Default aman

Mulai dengan sikap aman: read-only secara default. Bahkan jika pengguna adalah admin, alat harus terbuka dalam mode yang hanya mengambil data. Buat aksi tulis opt-in dan jelas.

Untuk setiap operasi yang mengubah status (toggle flag, backfill data, menghapus record), minta konfirmasi ketik eksplisit. “Are you sure? y/N” terlalu mudah jadi kebiasaan. Minta pengguna mengetik ulang sesuatu yang spesifik, seperti nama environment plus target ID.

Validasi input yang ketat mencegah kebanyakan bencana. Terima hanya bentuk yang benar-benar Anda dukung (ID, tanggal, environment) dan tolak sisanya sejak awal. Untuk pencarian, batasi kekuatan: tetapkan batas hasil, paksa rentang tanggal wajar, dan gunakan allow-list daripada membiarkan pola sewenang-wenang mengena ke penyimpanan log Anda.

Untuk menghindari query runaway, tambahkan timeout dan rate limit. Alat yang aman gagal cepat dan menjelaskan alasan, daripada menggantung dan membanjiri database Anda.

Satu set guardrail yang bekerja baik dalam praktik:

- Default read-only, dengan sakelar “write mode” yang jelas

- Ketik-konfirmasi untuk penulisan (sertakan env + target)

- Validasi ketat untuk ID, tanggal, batas, dan pola yang diizinkan

- Timeout query plus rate limit per-user

- Masking secret di output dan di log alat itu sendiri

Kebersihan output

Asumsikan output alat akan disalin ke tiket dan chat. Mask secret secara default (token, cookie, API key, dan email jika perlu). Juga scrub apa yang Anda simpan: log audit harus mencatat apa yang dicoba, bukan data mentah yang dikembalikan.

Untuk dasbor pencarian log, kembalikan preview singkat dan jumlah, bukan payload lengkap. Jika seseorang benar-benar butuh event penuh, buat itu aksi terpisah yang jelas digates dengan konfirmasi sendiri.

Cara bekerja dengan Claude Code tanpa kehilangan kontrol

Perlakukan Claude Code seperti rekan junior yang cepat: membantu, tapi bukan pembaca pikiran. Tugas Anda adalah menjaga pekerjaan terbatas, bisa ditinjau, dan mudah dibatalkan. Itu perbedaan antara alat yang terasa aman dan alat yang mengejutkan Anda pada jam 2 pagi.

Mulai dengan spesifikasi yang bisa diikuti model

Sebelum minta kode, tulis spes kecil yang menamai tindakan pengguna dan hasil yang diharapkan. Fokus pada perilaku, bukan trivia framework. Spes yang baik biasanya muat setengah halaman dan mencakup:

- Perintah atau layar (nama persis)

- Input (flag, field, format, batas)

- Output (apa yang tampil, apa yang disimpan)

- Kasus error (input tidak valid, timeout, hasil kosong)

- Pemeriksaan izin (apa yang terjadi saat akses ditolak)

Contoh: untuk CLI pencarian log, definisikan satu perintah secara menyeluruh: logs search --service api --since 30m --text "timeout", dengan batas keras pada hasil dan pesan “no access” yang jelas.

Minta increment kecil yang bisa Anda verifikasi

Minta skeleton terlebih dahulu: wiring CLI, pemuatan config, dan panggilan data yang di-stub. Lalu minta satu fitur selesai sepenuhnya (termasuk validasi dan error). Perbedaan kecil membuat tinjauan nyata.

Setelah setiap perubahan, minta penjelasan dalam bahasa biasa tentang apa yang berubah dan mengapa. Jika penjelasan tidak cocok dengan diff, hentikan dan nyatakan ulang perilaku serta batasan keamanannya.

Hasilkan tes sejak awal, sebelum menambah fitur. Minimal, cakup jalur bahagia, input tidak valid (tanggal buruk, flag hilang), permission denied, hasil kosong, dan rate limit atau timeout backend.

CLI vs dasbor web: memilih antarmuka yang tepat

CLI dan dasbor web internal dapat menyelesaikan masalah yang sama, tapi mereka gagal dengan cara berbeda. Pilih antarmuka yang membuat jalur aman menjadi jalur termudah.

CLI biasanya terbaik saat kecepatan penting dan pengguna sudah tahu apa yang mereka inginkan. Ia juga cocok untuk alur read-only karena Anda bisa menjaga izin sempit dan menghindari tombol yang tanpa sengaja memicu aksi tulis.

CLI pilihan kuat untuk query on-call cepat, skrip dan otomasi, jejak audit eksplisit (setiap perintah tertulis), dan rollout berbiaya rendah (satu binary, satu config).

Dasbor web lebih baik saat butuh visibilitas bersama atau langkah terbimbing. Ia bisa mengurangi kesalahan dengan mendorong orang ke default aman seperti rentang waktu, environment, dan aksi yang sudah disetujui. Dasbor juga bekerja baik untuk tampilan status tim, aksi yang dijaga memerlukan konfirmasi, dan penjelasan bawaan tentang apa yang dilakukan sebuah tombol.

Jika memungkinkan, gunakan backend API yang sama untuk keduanya. Letakkan auth, rate limits, batas query, dan audit logging di API itu, bukan di UI. Maka CLI dan dashboard menjadi klien berbeda dengan ergonomi berbeda.

Juga putuskan dimana alat dijalankan, karena itu mengubah risiko. CLI di laptop bisa membocorkan token. Menjalankannya di bastion host atau cluster internal bisa mengurangi eksposur dan membuat log serta penegakan kebijakan lebih mudah.

Contoh: untuk pencarian log, CLI bagus untuk engineer on-call yang menarik 10 menit terakhir untuk satu layanan. Dashboard lebih baik untuk ruang insiden bersama di mana semua orang butuh view terfilter yang sama, plus aksi “export untuk postmortem” yang diperiksa izinnya.

Contoh realistis: alat pencarian log untuk on-call

Letakkan logika di balik API

Bangun layanan Go dan PostgreSQL untuk memusatkan operasi yang dijaga di balik satu API.

Jam menunjukkan 02:10 dan on-call mendapat laporan: “Klik Pay kadang gagal untuk satu pelanggan.” Support punya screenshot dengan request ID, tapi tak ada yang ingin menempelkan query acak ke sistem log dengan izin admin.

CLI kecil bisa menyelesaikan ini dengan aman. Kuncinya menjaga sempit: temukan error cepat, tampilkan hanya yang diperlukan, dan biarkan data produksi tetap tak berubah.

Alur CLI minimal

Mulai dengan satu perintah yang memaksa batas waktu dan identifier spesifik. Minta request ID dan jendela waktu, dan default ke jendela pendek.

oncall-logs search --request-id req_123 --since 30m --until now

Kembalikan ringkasan dulu: nama layanan, kelas error, jumlah, dan 3 pesan kecocokan teratas. Lalu beri langkah expand eksplisit yang mencetak baris log penuh hanya ketika pengguna meminta.

oncall-logs show --request-id req_123 --limit 20

Desain dua langkah ini mencegah dump data tak disengaja. Ini juga mempermudah tinjauan karena alat punya jalur aman-bawaan yang jelas.

Aksi lanjutan opsional (tanpa penulisan)

On-call sering perlu meninggalkan jejak untuk orang berikutnya. Alih-alih menulis ke database, tambahkan aksi opsional yang membuat payload catatan tiket atau menerapkan tag di sistem insiden, tapi jangan pernah menyentuh record pelanggan.

Untuk menjaga least privilege, CLI harus memakai token log read-only, dan token terpisah yang di-scope untuk aksi tiket atau tag.

Simpan catatan audit untuk setiap eksekusi: siapa yang menjalankan, request ID mana, batas waktu yang dipakai, dan apakah mereka memperluas detail. Log audit itu jadi jaring pengaman saat terjadi masalah atau ketika akses perlu ditinjau.

Kesalahan umum yang menciptakan masalah keamanan dan reliabilitas

Alat internal kecil sering dimulai sebagai “bantu cepat.” Justru itulah alasan mereka berujung dengan default berisiko. Cara tercepat kehilangan kepercayaan adalah satu insiden buruk, seperti alat yang menghapus data padahal seharusnya hanya baca.

Kesalahan yang sering muncul:

- Memberi akses tulis ke database produksi padahal hanya butuh baca, lalu menganggap “kita akan hati-hati”

- Melewatkan jejak audit, sehingga belakangan tak bisa menjawab siapa menjalankan perintah, input apa yang dipakai, dan apa yang berubah

- Mengizinkan SQL bebas, regex, atau filter adhoc yang tanpa sengaja memindai tabel atau log besar dan menurunkan sistem

- Mencampur environment sehingga aksi staging bisa menjangkau produksi karena config, token, atau base URL yang dibagikan

- Mencetak secret ke terminal, console browser, atau log, lalu lupa bahwa output itu disalin ke tiket dan chat

Kegagalan realistis terlihat seperti ini: engineer on-call menggunakan CLI pencarian log saat insiden. Alat menerima regex apa pun dan mengirimkannya ke backend log. Satu pola mahal menjalankan query selama jam dengan volume tinggi, menaikkan biaya, dan memperlambat pencarian untuk semua orang. Di sesi yang sama, CLI mencetak token API di output debug, dan token itu berakhir ditempel ke dokumen insiden publik.

Default yang lebih aman yang mencegah sebagian besar insiden

Perlakukan read-only sebagai batas keamanan nyata, bukan kebiasaan. Gunakan kredensial terpisah per environment, dan akun layanan terpisah per alat.

Beberapa guardrail yang melakukan sebagian besar pekerjaan:

- Gunakan query yang di-allow-list (atau template) daripada raw SQL, dan batasi rentang waktu serta jumlah baris

- Catat setiap aksi dengan request ID, identitas pengguna, environment target, dan parameter tepatnya

- Wajibkan pemilihan environment eksplisit, dengan konfirmasi keras untuk produksi

- Redact secret secara default, dan nonaktifkan output debug kecuali flag privilegium dipakai

Jika alat tidak bisa melakukan sesuatu yang berbahaya oleh desain, tim Anda tak perlu mengandalkan perhatian sempurna saat insiden jam 3 pagi.

Daftar periksa cepat sebelum merilis alat

Snapshot sebelum perubahan

Ambil keadaan yang diketahui baik sebelum menambahkan aksi berisiko atau akses data baru.

Sebelum alat internal sampai ke pengguna nyata (terutama on-call), perlakukan seperti sistem produksi. Pastikan akses, izin, dan batas keamanan nyata, bukan tersirat.

Mulai dengan akses dan izin. Banyak kecelakaan terjadi karena akses “sementara” menjadi permanen, atau karena alat diam-diam mendapat kemampuan menulis seiring waktu.

- Auth dan offboarding: pastikan siapa yang bisa sign in, bagaimana akses diberikan, dan bagaimana dicabut di hari yang sama seseorang pindah tim

- Peran tetap kecil: jaga 2-3 peran maksimal (viewer, operator, admin) dan tuliskan apa yang boleh dilakukan tiap peran

- Read-only default: buat tampilan default sebagai melihat, dan minta peran eksplisit untuk apa pun yang mengubah data

- Penanganan secret: simpan token dan kunci di luar repo, dan verifikasi alat tidak pernah mencetaknya di log atau pesan error

- Break-glass flow: jika perlu akses darurat, buat terbatas waktu dan tercatat

Lalu validasi guardrail yang mencegah kesalahan umum:

- Konfirmasi untuk aksi berisiko: minta konfirmasi ketik untuk hapus, backfill, atau perubahan konfigurasi

- Batas dan timeout: batasi ukuran hasil, paksa jendela waktu, dan timeout query agar permintaan buruk tidak berjalan selamanya

- Validasi input: validasi ID, tanggal, dan nama environment; tolak apa pun yang terlihat seperti “run everywhere”

- Log audit: catat siapa melakukan apa, kapan, dan dari mana; buat log mudah dicari saat insiden

- Metrik dasar dan error: pantau tingkat keberhasilan, latensi, dan tipe error terbanyak agar Anda cepat melihat kerusakan

Lakukan change control seperti layanan apa pun: peer review, beberapa tes terfokus untuk jalur berbahaya, dan rencana rollback (termasuk cara menonaktifkan alat cepat jika berperilaku salah).

Langkah berikutnya: rollout aman dan terus perbaiki

Perlakukan rilis pertama seperti eksperimen terkendali. Mulai dengan satu tim, satu alur kerja, dan set kecil tugas nyata. Alat pencarian log untuk on-call adalah pilot yang solid karena Anda bisa mengukur waktu yang dihemat dan mendeteksi query berisiko dengan cepat.

Jaga rollout dapat diprediksi: pilot dengan 3–10 pengguna, mulai di staging, batasi akses dengan peran least-privilege (bukan token bersama), tetapkan batas penggunaan, dan catat log audit untuk setiap perintah atau klik tombol. Pastikan Anda bisa rollback konfigurasi dan perubahan izin dengan cepat.

Tuliskan kontrak alat dalam bahasa biasa. Daftar tiap perintah (atau aksi dasbor), parameter yang diizinkan, apa arti sukses, dan apa arti error. Orang berhenti percaya pada alat internal ketika output terasa ambigu, meskipun kodenya benar.

Tambahkan loop umpan balik yang benar-benar Anda cek. Pantau query yang lambat, filter yang sering dipakai, dan opsi yang membingungkan orang. Saat Anda melihat solusi kerja ulang berulang, itu biasanya tanda antarmuka kehilangan default aman.

Pemeliharaan butuh pemilik dan jadwal. Putuskan siapa memperbarui dependency, siapa merotasi kredensial, dan siapa yang dipanggil jika alat rusak saat insiden. Tinjau perubahan yang digenerasi AI seperti Anda meninjau layanan produksi: diff izin, keselamatan query, dan logging.

Jika tim Anda lebih suka iterasi berbasis chat, Koder.ai (koder.ai) bisa menjadi cara praktis untuk menghasilkan CLI kecil atau dasbor dari percakapan, menyimpan snapshot keadaan yang dikenal baik, dan rollback cepat saat perubahan memperkenalkan risiko.