Tujuan, Pengguna, dan Cakupan Tinjauan Keamanan Vendor

Sebelum Anda merancang layar atau memilih database, sepakati apa yang ingin dicapai oleh aplikasi dan untuk siapa. Manajemen tinjauan keamanan vendor paling sering gagal ketika tim berbeda menggunakan kata yang sama (“review,” “approval,” “risk”) untuk arti yang berbeda.

Siapa yang akan menggunakan aplikasi

Sebagian besar program memiliki setidaknya empat kelompok pengguna, masing-masing dengan kebutuhan berbeda:

- Security / GRC: mengelola proses review, pertanyaan, kebutuhan bukti, dan keputusan risiko akhir.

- Procurement / Manajemen Vendor: butuh intake cepat, status yang jelas, dan visibilitas perpanjangan agar pembelian tidak terhambat di menit terakhir.

- Legal / Privacy: fokus pada ketentuan pemrosesan data, DPA/SCC, pemberitahuan pelanggaran, dan lokasi penyimpanan data.

- Kontak vendor: ingin portal sederhana untuk menjawab pertanyaan sekali, mengunggah bukti, dan menanggapi tindak lanjut tanpa rangkaian email panjang.

Implikasi desain: Anda tidak membangun “satu alur kerja.” Anda membangun sistem bersama di mana setiap peran melihat tampilan yang dikurasi dari review yang sama.

Arti “tinjauan keamanan vendor” di perusahaan Anda

Definisikan batas proses dengan bahasa sederhana. Contoh:

- Apakah tinjauan hanya mencakup alat SaaS, atau juga konsultan, agensi, dan penyedia hosting?

- Apakah tujuan untuk mengonfirmasi kontrol dasar, atau untuk mengkuantifikasi risiko dan menyetujui pengecualian?

- Apakah Anda meninjau vendor (perusahaan secara menyeluruh) atau layanan (produk spesifik dan bagaimana Anda menggunakannya)?

Tuliskan apa yang memicu review (pembelian baru, perpanjangan, perubahan material, jenis data baru) dan apa arti “selesai” (disetujui, disetujui dengan kondisi, ditolak, atau ditunda).

Titik sakit saat ini yang harus dihilangkan

Jadikan cakupan Anda konkret dengan mencantumkan apa yang menyusahkan hari ini:

- Status terjebak di thread email dan inbox pribadi

- Spreadsheet yang tidak sinkron, tanpa satu sumber kebenaran

- Bukti (SOC 2, ISO, pen test) hilang atau kadaluarsa dan tanpa pelacakan kedaluwarsa

- Handoff yang tidak jelas antara Security, Procurement, dan Legal

- Tidak ada cara konsisten untuk mencatat keputusan, pengecualian, atau kontrol kompensasi

Titik sakit ini menjadi backlog kebutuhan Anda.

Metrik keberhasilan yang membuat proyek jujur

Pilih beberapa metrik yang bisa Anda ukur sejak hari pertama:

- Cycle time (intake → keputusan) berdasarkan tier vendor

- Tingkat penyelesaian tepat waktu vs SLA

- Jumlah review yang terlambat dan rata-rata hari keterlambatan

- Tingkat perbaikan ulang (review dikirim kembali ke vendor karena info hilang)

Jika aplikasi tidak bisa melaporkan metrik-metrik ini secara andal, itu bukan benar-benar mengelola program—hanya menyimpan dokumen.

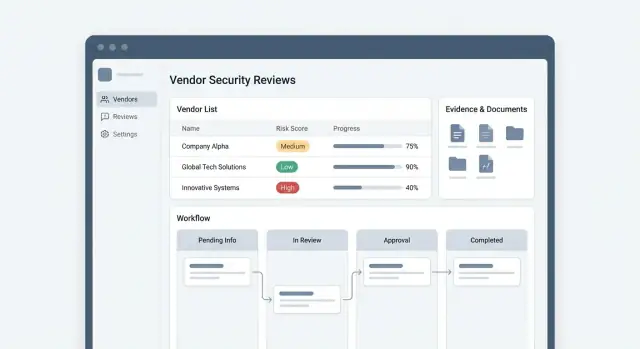

Desain Alur Kerja: Dari Intake hingga Persetujuan

Alur kerja yang jelas adalah perbedaan antara “email ping-pong” dan program review yang dapat diprediksi. Sebelum membangun layar, petakan jalur end-to-end yang ditempuh sebuah permintaan dan tentukan apa yang harus terjadi di setiap langkah untuk mencapai persetujuan.

Petakan alur end-to-end

Mulailah dengan tulang punggung linear sederhana yang bisa Anda perluas nanti:

Intake → Triage → Kuesioner → Pengumpulan bukti → Penilaian keamanan → Persetujuan (atau penolakan).

Untuk setiap tahap, definisikan apa arti “selesai”. Misalnya, “Kuesioner selesai” mungkin mengharuskan 100% pertanyaan wajib terjawab dan seorang pemilik keamanan ditugaskan. “Bukti terkumpul” mungkin memerlukan satu set dokumen minimum (laporan SOC 2, ringkasan pen test, diagram aliran data) atau pengecualian yang berdasar.

Definisikan titik masuk (bagaimana review dimulai)

Sebagian besar aplikasi membutuhkan setidaknya tiga cara untuk membuat review:

- Permintaan vendor baru: dimulai oleh Procurement, IT, atau pemilik bisnis

- Perpanjangan: dibuat otomatis berdasarkan tanggal kedaluwarsa review

- Review karena insiden: dibuat saat terjadi pelanggaran vendor atau perubahan material

Perlakukan ini sebagai template berbeda: mereka bisa berbagi alur kerja yang sama tetapi menggunakan prioritas default, kuesioner yang diperlukan, dan tanggal jatuh tempo berbeda.

Status, SLA, dan kepemilikan

Jadikan status eksplisit dan terukur—terutama status “menunggu”. Beberapa status umum meliputi Menunggu vendor, Dalam peninjauan keamanan, Menunggu approver internal, Disetujui, Disetujui dengan pengecualian, Ditolak.

Lampirkan SLA ke pemilik status (vendor vs tim internal). Itu memungkinkan dashboard Anda menampilkan “terblokir oleh vendor” terpisah dari “backlog internal,” yang mengubah cara Anda mengatur staf dan eskalasi.

Otomasi vs penilaian manusia

Otomasi routing, pengingat, dan pembuatan perpanjangan. Simpan titik keputusan manusia untuk penerimaan risiko, kontrol kompensasi, dan persetujuan.

Aturan berguna: jika sebuah langkah membutuhkan konteks atau trade-off, simpanlah rekaman keputusan daripada mencoba memutuskan otomatis.

Model Data Inti: Vendor, Review, Kuesioner, Bukti

Model data yang bersih memungkinkan aplikasi skala dari “kuesioner sekali pakai” ke program berulang dengan perpanjangan, metrik, dan keputusan konsisten. Anggap vendor sebagai catatan yang bertahan lama, dan semua hal lain sebagai aktivitas berbatas waktu yang terhubung padanya.

Vendor (profil tahan lama)

Mulailah dengan entitas Vendor yang berubah perlahan dan dirujuk di mana-mana. Field yang berguna termasuk:

- Pemilik bisnis (sponsor internal), departemen, dan kontak utama

- Kritikalitas / tier (mis. rendah/menengah/tinggi) dan status “di produksi”

- Jenis data yang ditangani (PII, data pembayaran, data kesehatan, kode sumber, dll.)

- Sistem / integrasi yang disentuh (SSO, data warehouse, tooling dukungan)

- Dasar kontrak (tanggal mulai/akhir) sehingga perpanjangan bisa diotomasi nanti

Modelkan jenis data dan sistem sebagai nilai terstruktur (tabel atau enum), bukan teks bebas, agar pelaporan tetap akurat.

Review (penilaian titik-waktu)

Setiap Review adalah snapshot: kapan dimulai, siapa yang memintanya, ruang lingkup, tier pada saat itu, tanggal SLA, dan keputusan akhir (disetujui/disetujui dengan kondisi/ditolak). Simpan rationale keputusan dan tautan ke pengecualian bila ada.

Kuesioner (template dan respons)

Pisahkan QuestionnaireTemplate dari QuestionnaireResponse. Template harus mendukung bagian, pertanyaan yang dapat digunakan ulang, dan branching (pertanyaan kondisional berdasarkan jawaban sebelumnya).

Untuk setiap pertanyaan, tentukan apakah bukti diperlukan, tipe jawaban yang diizinkan (ya/tidak, multi-select, unggahan file), dan aturan validasi.

Bukti dan artefak

Anggap unggahan dan tautan sebagai catatan Evidence yang diikat ke review dan opsional ke pertanyaan spesifik. Tambahkan metadata: tipe, cap waktu, siapa yang menyediakannya, dan aturan retensi.

Akhirnya, simpan artefak review—catatan, temuan, tugas remediasi, dan persetujuan—sebagai entitas kelas-pertama. Menyimpan riwayat lengkap review memungkinkan perpanjangan, pelacakan tren, dan tindak lanjut lebih cepat tanpa mengajukan ulang semua pertanyaan.

Peran, Izin, dan Akses Vendor

Peran yang jelas dan izin ketat membuat aplikasi tinjauan keamanan vendor berguna tanpa berubah menjadi risiko kebocoran data. Rancang ini sejak awal, karena izin memengaruhi alur kerja, UI, notifikasi, dan jejak audit Anda.

Peran inti yang perlu dimodelkan

Sebagian besar tim membutuhkan lima peran:

- Requester: memulai review (sering Procurement, IT, atau pemilik bisnis), melacak status, dan menjawab pertanyaan konteks (data apa yang disentuh vendor, penggunaan yang dimaksud, nilai kontrak).

- Reviewer: menjalankan penilaian, meminta bukti, menindaklanjuti, dan mengusulkan keputusan.

- Approver: secara formal menerima hasil risiko (setuju, setuju-dengan-kondisi, tolak), biasanya pimpinan Security, Legal, atau Risk.

- Vendor respondent: menyelesaikan kuesioner dan mengunggah bukti.

- Admin: mengelola template, integrasi, penugasan peran, dan pengaturan global.

Pisahkan peran dari “orang”. Karyawan yang sama mungkin menjadi requester pada satu review dan reviewer pada review lain.

Pengaturan izin untuk bukti sensitif

Tidak semua artefak review harus terlihat oleh semua orang. Perlakukan item seperti laporan SOC 2, hasil penetration test, kebijakan keamanan, dan kontrak sebagai bukti terbatas.

Pendekatan praktis:

- Pisahkan metadata review (nama vendor, status, tanggal perpanjangan) dari lampiran terbatas.

- Tambahkan flag visibilitas tingkat-bukti (mis. “Semua pengguna internal”, “Hanya tim review”, “Legal + Security saja”).

- Catat setiap akses ke file terbatas (lihat/unduh) untuk akuntabilitas.

Akses vendor yang aman (dan isolasi)

Vendor hanya boleh melihat yang mereka butuhkan:

- Batasi akun vendor ke organisasi mereka sendiri dan permintaan mereka sendiri.

- Sediakan tampilan portal khusus: kuesioner yang ditugaskan, permintaan unggahan, dan pesan—tidak ada yang lain.

- Nonaktifkan pencarian lintas-vendor dan sembunyikan komentar internal secara default.

Delegasi, backup, dan kontinuitas

Review stagnan ketika orang kunci tidak ada. Dukungan:

- Delegate (cakupan sementara dengan izin yang sama)

- Backup approver (penyetuju sekunder setelah ambang SLA)

- Aksi “reassign review” dengan alasan wajib, dicatat di log audit

Ini menjaga review berjalan sambil mempertahankan prinsip least-privilege.

Program tinjauan vendor terasa lambat ketika setiap permintaan dimulai dengan kuesioner panjang. Solusinya adalah memisahkan intake (ringan, cepat) dari triage (memutuskan jalur yang tepat).

Pilih beberapa saluran intake (dan buat konsisten)

Sebagian besar tim membutuhkan tiga titik masuk:

- Form permintaan internal untuk karyawan (Procurement, Legal, Engineering) untuk memulai review

- Ticket procurement (mis. Jira/Service Desk) yang otomatis membuat record review

- API intake untuk tooling yang sudah tahu ketika vendor baru sedang di-onboard

Apapun salurnya, normalisasi permintaan ke dalam antrian “New Intake” yang sama agar Anda tidak membuat proses paralel.

Form intake harus cukup singkat sehingga orang tidak menebak. Targetkan field yang memungkinkan routing dan prioritisasi:

- Nama vendor dan website

- Pemilik bisnis (requester internal) dan departemen

- Apa yang akan dilakukan vendor (kategori/use case)

- Jenis data yang terlibat (PII, data pembayaran, data kesehatan, tidak ada)

- Level akses (akses produksi, internal-saja, tanpa akses)

- Tanggal go-live / tenggat pembelian

Tunda pertanyaan keamanan mendalam sampai Anda mengetahui level review.

Tambahkan aturan triage yang membuat jalur jelas

Gunakan aturan keputusan sederhana untuk mengklasifikasikan risiko dan urgensi. Misalnya, tandai sebagai prioritas tinggi jika vendor:

- Memproses PII atau data pembayaran

- Mendapat akses produksi atau akses integrasi privilese

- Kritis untuk operasi (penagihan, autentikasi, infrastruktur inti)

Auto-route ke antrian dan approver yang tepat

Setelah ditriage, tetapkan otomatis:

- Template review yang benar (lite vs full)

- Antrian yang tepat (mis. Security, Privacy, Compliance)

- Seorang approver berdasarkan tipe data, wilayah, atau unit bisnis

Ini menjaga SLA dapat diprediksi dan mencegah review “hilang” di inbox seseorang.

UX Kuesioner dan Pengumpulan Bukti

Luncurkan alat internal dengan cepat

Dari obrolan ke alat internal langsung dengan deployment dan hosting bawaan.

UX untuk kuesioner dan bukti adalah tempat tinjauan keamanan vendor bergerak cepat—atau macet. Targetkan alur yang dapat diprediksi untuk reviewer internal dan benar-benar mudah bagi vendor untuk menyelesaikannya.

Mulai dengan template yang dapat digunakan ulang per tier risiko

Buat perpustakaan kecil template kuesioner yang dipetakan ke tier risiko (rendah/menengah/tinggi). Tujuannya konsistensi: tipe vendor yang sama seharusnya melihat pertanyaan yang sama setiap kali, dan reviewer tidak perlu membangun formulir dari awal.

Jaga template modular:

- Set “baseline” pendek (informasi perusahaan, penanganan data, kontrol akses)

- Bagian tambahan untuk kasus berisiko tinggi (respon insiden, SDLC, pentesting, subkontraktor)

Saat review dibuat, pra-pilih template berdasarkan tier, dan tunjukkan indikator progres jelas untuk vendor (mis. 42 pertanyaan, ~20 menit).

Buat pengiriman bukti fleksibel (unggahan + tautan)

Vendor sering sudah memiliki artefak seperti laporan SOC 2, sertifikat ISO, kebijakan, dan ringkasan scan. Dukung unggahan file dan tautan aman sehingga mereka bisa memberikan apa yang dimiliki tanpa hambatan.

Untuk setiap permintaan, beri label dengan bahasa sederhana (“Unggah laporan SOC 2 Type II (PDF) atau bagikan tautan terbatas waktu”) dan sertakan hint singkat “contoh yang baik seperti apa”.

Lacak keterkinian dan otomatisasi pengingat

Bukti bukan statis. Simpan metadata bersamaan setiap artefak—tanggal terbit, tanggal kedaluwarsa, periode cakupan, dan (opsional) catatan reviewer. Gunakan metadata itu untuk menggerakkan pengingat perpanjangan (baik untuk vendor maupun internal) sehingga review tahunan berikutnya lebih cepat.

Ramah vendor: panduan dan tanggal jatuh tempo

Setiap halaman vendor harus langsung menjawab tiga pertanyaan: apa yang dibutuhkan, kapan jatuh tempo, dan siapa yang dihubungi.

Gunakan tanggal jatuh tempo per permintaan, izinkan pengiriman parsial, dan konfirmasi penerimaan dengan status sederhana (“Dikirim”, “Perlu klarifikasi”, “Diterima”). Jika Anda mendukung akses vendor, tautkan vendor langsung ke checklist mereka daripada instruksi umum.

Skoring Risiko, Pengecualian, dan Pencatatan Keputusan

Review tidak selesai hanya karena kuesioner “lengkap.” Anda perlu cara berulang untuk menerjemahkan jawaban dan bukti menjadi keputusan yang dapat dipercaya pemangku kepentingan dan dapat ditelusuri oleh auditor.

Pendekatan skoring yang tetap dapat dipahami

Mulailah dengan penentuan tier berdasarkan dampak vendor (mis. sensitivitas data + kritikalitas sistem). Tier menetapkan batas: pengolah payroll dan layanan pengiriman camilan tidak perlu dinilai sama.

Kemudian beri skor dalam tier menggunakan kontrol berbobot (enkripsi, kontrol akses, respon insiden, cakupan SOC 2, dll.). Tampilkan bobot agar reviewer bisa menjelaskan hasil.

Tambahkan red flags yang bisa menimpa skor numerik—item seperti “tidak ada MFA untuk akses admin,” “pelanggaran diketahui tanpa rencana remediasi,” atau “tidak mendukung penghapusan data.” Red flags harus aturan eksplisit, bukan intuisi reviewer.

Pengecualian tanpa kehilangan kontrol

Kehidupan nyata membutuhkan pengecualian. Modelkan sebagai objek kelas-pertama dengan:

- Tipe: kontrol kompensasi, akses lingkup terbatas, persetujuan sementara

- Pemilik: siapa yang menerima risikonya

- Kedaluwarsa: berbasis tanggal, dengan pengingat perpanjangan

- Kondisi: perubahan yang diperlukan (mis. aktifkan SSO dalam 60 hari)

Ini memungkinkan tim bergerak maju sambil tetap mengetatkan risiko seiring waktu.

Catat keputusan dan tindak lanjut yang diperlukan

Setiap hasil (Approve / Approve with conditions / Reject) harus mencatat rationale, bukti terkait, dan tugas tindak lanjut dengan tanggal jatuh tempo. Ini mencegah “pengetahuan suku” dan mempercepat perpanjangan.

Ringkasan risiko sederhana untuk pemangku kepentingan

Tampilkan satu halaman “ringkasan risiko”: tier, skor, red flags, status pengecualian, keputusan, dan milestone berikutnya. Buat mudah dibaca untuk Procurement dan pimpinan—detail bisa tetap satu klik lebih dalam di record review penuh.

Kolaborasi, Persetujuan, dan Jejak Audit

Uji perubahan dengan snapshot

Gunakan snapshot dan rollback untuk menguji perubahan tanpa mengganggu peninjauan yang aktif.

Review keamanan macet ketika umpan balik tersebar di thread email dan catatan rapat. Aplikasi Anda harus membuat kolaborasi sebagai default: satu record bersama per review vendor, dengan kepemilikan, keputusan, dan timestamp yang jelas.

Komentar, @mention, dan catatan

Dukung komentar ber-thread pada review, pada pertanyaan kuesioner individu, dan pada item bukti. Tambahkan @mention untuk mengarahkan pekerjaan ke orang yang tepat (Security, Legal, Procurement, Engineering) dan untuk membuat feed notifikasi ringan.

Pisahkan catatan menjadi dua jenis:

- Catatan internal (hanya organisasi Anda): pemikiran triage, alasan risiko, poin negosiasi, dan pengingat.

- Catatan terlihat vendor: klarifikasi dan permintaan yang dapat ditindaklanjuti vendor.

Pemecahan ini mencegah oversharing secara tidak sengaja sambil menjaga pengalaman vendor responsif.

Persetujuan, termasuk persetujuan bersyarat

Modelkan persetujuan sebagai tanda tangan eksplisit, bukan perubahan status yang dapat diedit sembarangan. Pola kuat adalah:

- Approve

- Reject

- Approve with conditions (rencana remediasi)

Untuk persetujuan bersyarat, tangkap: tindakan yang diperlukan, tenggat, siapa yang memverifikasi, dan bukti apa yang akan menutup kondisi. Ini memungkinkan bisnis bergerak maju sambil membuat pekerjaan risiko terukur.

Tugas, pemilik, dan sinkron tiket opsional

Setiap permintaan harus menjadi tugas dengan pemilik dan tanggal jatuh tempo: “Review SOC 2,” “Konfirmasi klausul retensi data,” “Validasi pengaturan SSO.” Buat tugas dapat ditugaskan ke pengguna internal dan (jika sesuai) ke vendor.

Opsionalnya sinkronkan tugas ke alat tiket seperti Jira agar sesuai dengan alur kerja yang sudah ada—sementara tetap menjadikan review vendor sebagai sistem pencatatan utama.

Jejak audit lengkap

Pertahankan jejak audit tak dapat diubah untuk: edit kuesioner, unggahan/penghapusan bukti, perubahan status, persetujuan, dan penutupan kondisi.

Setiap entri harus mencakup siapa yang melakukannya, kapan, apa yang berubah (sebelum/setelah), dan alasan jika relevan. Dilakukan dengan baik, ini mendukung audit, mengurangi perbaikan ulang saat perpanjangan, dan membuat pelaporan kredibel.

Integrasi: SSO, Ticketing, Messaging, dan Storage

Integrasi menentukan apakah aplikasi tinjauan keamanan vendor terasa seperti “satu alat lagi” atau perpanjangan alami dari pekerjaan yang ada. Tujuannya sederhana: minimalkan entri data duplikat, pertahankan orang di sistem yang mereka periksa, dan pastikan bukti serta keputusan mudah ditemukan nanti.

SSO untuk pengguna internal (dan akses vendor sederhana)

Untuk reviewer internal, dukung SSO via SAML atau OIDC agar akses selaras dengan identity provider Anda (Okta, Azure AD, Google Workspace). Ini mempermudah onboarding dan offboarding serta memungkinkan pemetaan peran berbasis grup (mis. “Security Reviewers” vs “Approvers”).

Vendor biasanya tidak perlu akun penuh. Pola umum adalah magic link berbatas waktu yang dibatasi ke kuesioner atau permintaan bukti tertentu. Padukan itu dengan verifikasi email opsional dan aturan kedaluwarsa yang jelas untuk mengurangi friksi sambil menjaga akses terkendali.

Ketika review menghasilkan perbaikan yang dibutuhkan, tim sering melacaknya di Jira atau ServiceNow. Integrasikan sehingga reviewer bisa membuat tiket remediasi langsung dari temuan, terisi otomatis dengan:

- nama vendor dan ID review

- sistem/produk yang terdampak

- kontrol yang diperlukan dan tanggal jatuh tempo

- tingkat keparahan dan kriteria penerimaan yang direkomendasikan

Sinkronkan kembali status tiket (Open/In Progress/Done) ke aplikasi Anda agar pemilik review bisa melihat kemajuan tanpa mengejar pembaruan.

Messaging: Slack/Teams untuk tanggal jatuh tempo dan persetujuan

Tambahkan notifikasi ringan dimana orang sudah bekerja:

- tanggal jatuh tempo mendatang untuk kuesioner dan unggahan bukti

- permintaan persetujuan dengan tautan satu-klik ke review

- pengingat ketika SLA mendekati pelanggaran

Buat pesan yang dapat ditindaklanjuti namun minimal, dan izinkan pengguna mengonfigurasi frekuensi untuk menghindari kelelahan notifikasi.

Penyimpanan dokumen (dengan kontrol akses)

Bukti sering disimpan di Google Drive, SharePoint, atau S3. Integrasikan dengan menyimpan referensi dan metadata (file ID, versi, uploader, cap waktu) dan menerapkan akses least-privilege.

Hindari menyalin file sensitif secara tidak perlu; saat Anda menyimpan file, terapkan enkripsi, aturan retensi, dan izin per-review yang ketat.

Pendekatan praktis: tautan bukti hidup di aplikasi, akses diatur oleh IdP Anda, dan unduhan dicatat untuk audit.

Persyaratan Keamanan dan Privasi untuk Aplikasi Web

Alat tinjauan vendor dengan cepat menjadi repositori materi sensitif: laporan SOC, ringkasan pen test, diagram arsitektur, kuesioner keamanan, dan kadang data pribadi (nama, email, nomor telepon). Perlakukan itu seperti sistem internal bernilai tinggi.

Lindungi unggahan bukti

Bukti adalah permukaan risiko terbesar karena menerima file tak tepercaya.

Tetapkan batas yang jelas: allowlist tipe file, batas ukuran, dan timeout untuk unggahan lambat. Jalankan pemindaian malware pada setiap file sebelum tersedia untuk reviewer, dan karantina apa pun yang mencurigakan.

Simpan file terenkripsi saat tidak digunakan (encrypted at rest) —dan idealnya dengan kunci per-tenant jika Anda melayani beberapa unit bisnis. Gunakan tautan unduh bertanda tangan dan jangka pendek dan hindari mengekspos path penyimpanan objek langsung.

Terapkan default aman di mana-mana

Keamanan harus menjadi perilaku default, bukan opsi konfigurasi.

Gunakan prinsip least privilege: pengguna baru mulai dengan akses minimal, dan akun vendor hanya melihat permintaan mereka sendiri. Lindungi formulir dan sesi dengan pertahanan CSRF, cookie aman, dan kedaluwarsa sesi yang ketat.

Tambahkan pembatasan laju dan kontrol penyalahgunaan pada endpoint login, unggahan, dan ekspor. Validasi dan sanitasi semua input, terutama field teks bebas yang mungkin dirender di UI.

Logging dan auditabilitas untuk aksi sensitif

Catat akses ke bukti dan event alur kerja kunci: melihat/men-download file, mengekspor laporan, mengubah skor risiko, menyetujui pengecualian, dan mengubah izin.

Buat log yang mudah menunjukkan tanda-tanda manipulasi (append-only) dan dapat dicari berdasarkan vendor, review, dan pengguna. Sediakan UI “jejak audit” agar pemangku kepentingan non-teknis dapat menjawab “siapa melihat apa, dan kapan?” tanpa menggali log mentah.

Retensi, penghapusan, dan legal hold

Definisikan berapa lama Anda menyimpan kuesioner dan bukti, dan buat itu dapat ditegakkan.

Dukung kebijakan retensi per vendor/review, alur kerja penghapusan yang mencakup file dan ekspor turunan, serta flag “legal hold” yang menimpa penghapusan bila diperlukan. Dokumentasikan perilaku ini di pengaturan produk dan kebijakan internal, dan pastikan penghapusan dapat diverifikasi (mis. tanda terima penghapusan dan entri audit admin).

Pelaporan, Dashboard, dan Manajemen Perpanjangan

Buat alur kerja peninjauan dengan cepat

Ubah alur dari penerimaan hingga persetujuan menjadi aplikasi kerja dengan mengobrol bersama Koder.ai.

Pelaporan adalah tempat program review Anda menjadi dapat dikelola: Anda berhenti mengejar pembaruan di email dan mulai mengarahkan kerja dengan visibilitas bersama. Targetkan dashboard yang menjawab “apa yang terjadi sekarang?” plus ekspor yang memenuhi kebutuhan auditor tanpa kerja spreadsheet manual.

Dashboard yang mendorong tindakan

Dashboard beranda yang berguna lebih sedikit berupa grafik dan lebih banyak tentang antrian. Sertakan:

- Pipeline review berdasarkan status (Intake, Dalam Proses, Menunggu Vendor, Menunggu Approver, Disetujui/Ditolak)

- Item terlambat (kuesioner, permintaan bukti, persetujuan) dengan pemilik dan tanggal jatuh tempo

- Vendor berisiko tinggi dan review “berisiko tinggi + terblokir” yang perlu eskalasi

Buat filter menjadi fitur utama: unit bisnis, kritikalitas, reviewer, pemilik procurement, bulan perpanjangan, dan tiket yang terhubung integrasi.

Untuk Procurement dan pemilik bisnis, sediakan tampilan “vendor saya” yang lebih sederhana: apa yang mereka tunggu, apa yang terblokir, dan apa yang disetujui.

Ekspor siap-audit

Audit biasanya meminta bukti, bukan ringkasan. Ekspor Anda harus menunjukkan:

- Siapa menyetujui apa, kapan, dan mengapa (keputusan, skor risiko saat itu, teks pengecualian)

- Bukti apa yang ditinjau (nama file/tautan, versi, cap waktu)

- Jejak audit lengkap dari event kunci (dikirim, diminta perubahan, dibuka kembali)

Dukung ekspor CSV dan PDF, dan izinkan mengekspor satu “paket review” vendor untuk periode tertentu.

Kalender perpanjangan dan pengingat

Perlakukan perpanjangan sebagai fitur produk, bukan spreadsheet.

Lacak tanggal kedaluwarsa bukti (mis. laporan SOC 2, pen test, asuransi) dan buat kalender perpanjangan dengan pengingat otomatis: vendor dulu, lalu pemilik internal, lalu eskalasi. Ketika bukti diperbarui, simpan versi lama untuk histori dan perbarui tanggal perpanjangan berikutnya secara otomatis.

Rencana Rollout, Cakupan MVP, dan Roadmap Iterasi

Merilis aplikasi tinjauan keamanan vendor kurang tentang “membangun semuanya” dan lebih tentang membuat satu alur kerja berfungsi end-to-end, lalu mengencangkan dengan penggunaan nyata.

Cakupan MVP (apa yang dikirimkan pertama)

Mulailah dengan alur tipis dan andal yang menggantikan spreadsheet dan thread inbox:

- Intake: formulir tunggal untuk meminta review (nama vendor, layanan, jenis data, pemilik bisnis, target go-live)

- Kuesioner: kirim kuesioner standar dan lacak status (terkirim, dalam proses, dikirimkan)

- Unggahan bukti: area bukti dasar per review (SOC 2, pen test, kebijakan) dengan tanggal kedaluwarsa

- Keputusan: catat hasil (setuju/bersyarat/tolak), risiko utama, dan tindak lanjut yang diperlukan

Jadikan MVP opinionated: satu kuesioner default, satu penilaian risiko, dan timer SLA sederhana. Aturan routing canggih bisa menunggu.

Jika ingin mempercepat pengiriman, platform vibe-coding seperti Koder.ai bisa cocok secara praktis untuk sistem internal semacam ini: Anda dapat mengiterasi alur intake, tampilan berbasis peran, dan status alur kerja melalui implementasi berbasis chat, lalu ekspor kode sumber saat siap memindahkannya sepenuhnya ke in-house. Itu berguna ketika MVP masih membutuhkan dasar dunia nyata (SSO, jejak audit, penanganan file, dan dashboard) tanpa siklus build berbulan-bulan.

Pilot dulu, lalu perluas

Jalankan pilot dengan satu tim (mis. IT, Procurement, atau Security) selama 2–4 minggu. Pilih 10–20 review aktif dan migrasikan hanya yang diperlukan (nama vendor, status saat ini, keputusan akhir). Ukur:

- waktu dari intake → keputusan

- % review yang kehilangan bukti saat keputusan diambil

- titik macet reviewer dan vendor (di mana mereka berhenti)

Iterasi mingguan (rilis kecil, kemenangan terlihat)

Adopsi ritme mingguan dengan loop umpan balik singkat:

- cek-in 15 menit dengan pengguna pilot

- satu perbaikan untuk mengurangi friksi (teks template, field lebih sedikit, instruksi vendor lebih jelas)

- satu perbaikan untuk mengurangi risiko (field wajib untuk catatan keputusan, pengingat kedaluwarsa bukti)

Dokumentasi yang mencegah tiket dukungan

Tulis dua panduan sederhana:

- Panduan admin: cara mengedit kuesioner, mengelola pengguna, dan menutup review.

- Panduan vendor: cara menjawab pertanyaan, mengunggah bukti, dan apa arti “disetujui dengan kondisi”.

Roadmap: apa yang ditambahkan selanjutnya

Rencanakan fase setelah MVP: aturan otomasi (routing berdasarkan jenis data), portal vendor yang lebih lengkap, API, dan integrasi.

Jika harga atau paket memengaruhi adopsi (seat, vendor, penyimpanan), hubungkan pemangku kepentingan ke /pricing lebih awal agar ekspektasi rollout sesuai dengan rencana.