Perjelas Tujuan dan Cakupan Aplikasi

Sebelum merancang layar atau memilih stack teknologi, tentukan dengan gamblang apa yang dimaksud dengan “risiko operasional” di organisasi Anda. Beberapa tim menggunakan istilah ini untuk kegagalan proses dan kesalahan manusia; yang lain memasukkan gangguan TI, masalah vendor, penipuan, atau kejadian eksternal. Jika definisi samar, aplikasi Anda akan menjadi tempat pembuangan—dan pelaporan menjadi tidak dapat diandalkan.

Definisikan apa yang akan Anda lacak

Tuliskan pernyataan jelas tentang apa yang dihitung sebagai risiko operasional dan apa yang tidak. Anda bisa mengaturnya menjadi empat bucket (proses, orang, sistem, kejadian eksternal) dan menambahkan 3–5 contoh untuk masing‑masing. Langkah ini mengurangi debat nanti dan menjaga konsistensi data.

Sepakati hasil yang diinginkan

Jangan hanya mengatakan "memperbaiki risiko"—spesifikkan apa yang harus dicapai. Hasil umum meliputi:

- Visibilitas: satu tempat untuk melihat risiko, kontrol, insiden, dan tindakan

- Kepemilikan: setiap item memiliki pemilik bernama dan tanggal jatuh tempo

- Pelacakan remediasi: tindakan bergerak dari “terbuka” ke “terverifikasi” dengan bukti

- Pelaporan dan kesiapan audit: Anda bisa menjelaskan apa yang berubah, kapan, dan mengapa

Jika Anda tidak bisa menggambarkan hasilnya, kemungkinan itu permintaan fitur, bukan kebutuhan.

Identifikasi pengguna utama

Daftar peran yang akan menggunakan aplikasi dan apa kebutuhan utama mereka:

- Pemilik risiko (mengidentifikasi dan memperbarui risiko)

- Pemilik kontrol (menyatakan keefektifan, melampirkan bukti)

- Reviewer (menyetujui perubahan, meminta pembaruan)

- Auditor (akses baca‑saja, traceability)

- Admin (akses pengguna, konfigurasi)

Ini mencegah membangun untuk “semua orang” sehingga tidak memuaskan siapa pun.

Tetapkan cakupan v1 yang realistis

v1 yang praktis biasanya fokus pada: register risiko, penilaian risiko dasar, pelacakan tindakan, dan pelaporan sederhana. Simpan kapabilitas lebih dalam (integrasi lanjutan, manajemen taksonomi kompleks, pembangun alur kerja kustom) untuk fase berikutnya.

Definisikan metrik keberhasilan

Pilih sinyal yang dapat diukur seperti: persentase risiko dengan pemilik, kelengkapan register risiko, waktu untuk menutup tindakan, rasio tindakan terlambat, dan penyelesaian tinjauan tepat waktu. Metrik ini memudahkan menilai apakah aplikasi bekerja—dan apa yang perlu ditingkatkan.

Kumpulkan Kebutuhan dari Pemangku Kepentingan

Aplikasi register risiko hanya sukses jika cocok dengan bagaimana orang benar‑benar mengidentifikasi, menilai, dan menindaklanjuti risiko operasional. Sebelum membicarakan fitur, ajak bicara orang yang akan menggunakan (atau dinilai oleh) keluaran aplikasi.

Siapa yang dilibatkan (dan mengapa)

Mulai dengan kelompok kecil yang representatif:

- Pemilik unit bisnis yang mengangkat dan mengelola risiko sehari‑hari

- Risk/Compliance yang mendefinisikan terminologi, ekspektasi penilaian, dan kebutuhan pelaporan

- Audit internal yang peduli tentang bukti, persetujuan, dan kelengkapan jejak audit

- IT/Security yang akan meninjau kontrol akses, retensi data, dan integrasi

- Eksekutif/liaison dewan yang mengonsumsi ringkasan dan laporan tren

Di workshop, peta alur kerja nyata langkah demi langkah: identifikasi risiko → penilaian → perlakuan → pemantauan → peninjauan. Tangkap di mana keputusan dibuat (siapa menyetujui apa), apa yang berarti “selesai”, dan apa yang memicu peninjauan (berdasarkan waktu, kejadian, atau ambang).

Tangkap titik sakit yang harus diperbaiki

Minta pemangku kepentingan menunjukkan spreadsheet atau jejak email sekarang. Dokumentasikan masalah konkret seperti:

- Kepemilikan hilang (pemilik risiko vs pemilik kontrol vs pemilik tindakan tidak jelas)

- Penilaian tidak konsisten (tim menafsirkan likelihood/impact berbeda‑beda)

- Jejak audit lemah (tidak ada catatan siapa mengubah apa dan mengapa)

- Kebingungan versi (banyak salinan “terbaru” register)

Dokumentasikan alur kerja dan peristiwa yang dibutuhkan

Tuliskan alur kerja minimum yang harus didukung aplikasi:

- Buat risiko baru (dengan bidang wajib dan aturan persetujuan)

- Perbarui risiko (re‑score, ubah status, tambahkan catatan)

- Log insiden dan tautkan ke risiko/kontrol

- Rekam hasil pengujian kontrol dan bukti

- Buat dan lacak rencana tindakan (tanggal jatuh tempo, pengingat, eskalasi)

Definisikan laporan yang dibutuhkan

Sepakati keluaran lebih awal untuk mencegah pengerjaan ulang. Kebutuhan umum termasuk ringkasan untuk dewan, view per unit bisnis, tindakan terlambat, dan risiko teratas berdasarkan skor atau tren.

Catat kendala kepatuhan (tanpa membuat janji sertifikasi)

Daftarkan aturan yang membentuk kebutuhan—mis., periode retensi data, kendala privasi untuk data insiden, pemisahan tugas, bukti persetujuan, dan pembatasan akses menurut wilayah atau entitas. Tetap faktual: Anda mengumpulkan kendala, bukan mengklaim kepatuhan.

Rancang Kerangka Risiko dan Terminologi Anda

Sebelum membangun layar atau alur kerja, sepakati kosakata yang akan ditegakkan aplikasi pelacakan risiko operasional Anda. Terminologi yang jelas mencegah masalah “risiko sama, kata berbeda” dan membuat pelaporan dapat dipercaya.

Mulai dengan taksonomi risiko yang praktis

Definisikan bagaimana risiko akan dikelompokkan dan difilter di register risiko. Jaga agar berguna untuk kepemilikan sehari‑hari sekaligus dashboard dan laporan.

Tingkat taksonomi tipikal meliputi kategori → subkategori, dipetakan ke unit bisnis dan (jika membantu) proses, produk, atau lokasi. Hindari taksonomi yang terlalu rinci sehingga pengguna tidak bisa memilih konsisten; Anda dapat menyempurnakan nanti saat pola muncul.

Standarkan pernyataan risiko dan bidang wajib

Sepakati format pernyataan risiko yang konsisten (mis., “Karena penyebab, kejadian dapat terjadi, menyebabkan dampak”). Lalu putuskan apa yang wajib:

- Penyebab, kejadian, dampak (untuk analisis bermakna)

- Pemilik risiko dan tim yang bertanggung jawab (untuk mendorong tindakan)

- Status (draft, aktif, dalam review, retired)

- Tanggal (teridentifikasi, dinilai terakhir, peninjauan berikutnya)

Struktur ini mengikat kontrol dan insiden ke satu narasi alih‑alih catatan terpecah.

Definisikan dimensi penilaian dan pemodelan skor

Pilih dimensi penilaian yang akan Anda dukung dalam model skor. Likelihood dan impact adalah minimum; velocity dan detectability dapat menambah nilai jika orang akan menilainya secara konsisten.

Putuskan bagaimana menangani inherent vs residual risk. Pendekatan umum: inherent dinilai sebelum kontrol; residual adalah skor pasca‑kontrol, dengan kontrol dihubungkan secara eksplisit sehingga logika tetap dapat dijelaskan saat review dan audit.

Akhirnya, sepakati skala penilaian sederhana (sering 1–5) dan tulis definisi bahasa biasa untuk tiap tingkat. Jika “3 = medium” berarti hal berbeda bagi tim berbeda, alur penilaian risiko Anda akan menghasilkan kebisingan bukannya wawasan.

Buat Model Data (Register Risiko, Kontrol, Tindakan)

Model data yang jelas mengubah register gaya spreadsheet menjadi sistem yang dapat dipercaya. Tujuannya: sejumlah kecil entitas inti, relasi bersih, dan daftar referensi konsisten sehingga pelaporan tetap andal saat penggunaan tumbuh.

Entitas inti (skema minimum viable Anda)

Mulai dengan beberapa tabel yang memetakan langsung ke cara kerja orang:

- Users dan Roles: siapa di sistem dan apa yang dapat mereka lakukan

- Risks: entri register risiko (judul, deskripsi, pemilik, area bisnis, rating inherent/residual, status)

- Assessments: evaluasi titik‑waktu (tanggal, penilai, input skor, catatan). Menyimpan assessment terpisah menghindari menimpa “tampilan saat ini”.

- Controls: pengamanan yang terkait dengan risiko (desain/operasi, siklus pengujian, pemilik kontrol)

- Incidents/Events: apa yang terjadi (tanggal, dampak, akar penyebab, risiko terkait, kegagalan kontrol terkait)

- Actions: tugas remediasi yang terhubung ke risiko, kontrol, atau insiden

- Comments: diskusi dan keputusan, idealnya dengan @mentions dan cap waktu

Relasi yang penting untuk traceability

Modelkan link many‑to‑many penting secara eksplisit:

- Risk ↔ Controls (melalui tabel join) untuk menunjukkan kontrol mana yang mengurangi risiko mana

- Risk ↔ Incidents untuk menghubungkan kerugian/near‑miss kembali ke register

- Actions → Risk/Control/Incident (link polimorfik atau tiga foreign key nullable) sehingga remediasi senantiasa terikat

Struktur ini mendukung pertanyaan seperti “Kontrol mana yang mengurangi risiko teratas kita?” dan “Insiden mana yang mendorong perubahan penilaian risiko?”

Tabel histori dan “mengapa ini berubah?”

Pelacakan perubahan sering dibutuhkan di pelacakan risiko operasional. Tambahkan tabel histori/audit untuk Risks, Controls, Assessments, Incidents, dan Actions dengan:

- siapa yang mengubahnya, kapan, dan bidang apa yang berubah

- alasan perubahan opsional (teks bebas atau kode yang dapat dipilih)

Hindari menyimpan hanya “terakhir diperbarui” jika persetujuan dan audit diharapkan.

Tabel referensi untuk konsistensi

Gunakan tabel referensi (bukan string hard‑coded) untuk taksonomi, status, skala severity/likelihood, jenis kontrol, dan status tindakan. Ini mencegah pelaporan rusak karena typo (“High” vs “HIGH”).

Lampiran (bukti) dengan retensi dalam pikiran

Perlakukan bukti sebagai data kelas pertama: tabel Attachments dengan metadata file (nama, tipe, ukuran, pengunggah, record terkait, tanggal unggah), ditambah bidang untuk tanggal retensi/penghapusan dan klasifikasi akses. Simpan file di object storage, tetapi simpan aturan tata kelolanya di database Anda.

Rencanakan Alur Kerja, Persetujuan, dan Kepemilikan

Aplikasi risiko cepat gagal ketika “siapa melakukan apa” tidak jelas. Sebelum membangun layar, definisikan status alur kerja, siapa yang bisa memindahkan item antar status, dan apa yang harus ditangkap di tiap langkah.

Peran dan izin (jaga sederhana)

Mulai dengan sekumpulan kecil peran dan tumbuh hanya bila perlu:

- Creator: dapat membuat draft risiko, kontrol, insiden, dan tindakan

- Risk owner: bertanggung jawab atas akurasi item dan peninjauan berkelanjutan

- Approver: memvalidasi entri dan dapat menandainya sebagai “resmi”

- Auditor / read‑only: dapat melihat, mengekspor, dan (opsional) memberi komentar, tetapi tidak dapat mengedit

- Admin: mengelola konfigurasi, pengguna, dan izin

Buat izin eksplisit per tipe objek (risk, control, action) dan per kapabilitas (create, edit, approve, close, reopen).

Alur persetujuan: draft → review → approved → re‑review

Gunakan siklus hidup yang jelas dengan gerbang yang dapat diprediksi:

- Draft: dapat diedit; bidang tidak lengkap diizinkan

- In review: perubahan dibatasi; memerlukan komentar reviewer

- Approved: kunci bidang inti; perubahan memerlukan permintaan pembaruan formal

- Periodic re‑review: checkpoint terjadwal (mis., kuartalan) untuk konfirmasi

SLA, pengingat, dan logika keterlambatan

Lampirkan SLA ke siklus review, pengujian kontrol, dan tanggal jatuh tempo tindakan. Kirim pengingat sebelum tanggal jatuh tempo, eskalasi setelah SLA terlewati, dan tampilkan item terlambat secara menonjol (untuk pemilik dan manajer mereka).

Delegasi, penugasan ulang, dan akuntabilitas

Setiap item harus memiliki satu pemilik yang bertanggung jawab plus kolaborator opsional. Dukung delegasi dan penugasan ulang, tetapi minta alasan (dan opsional tanggal efektif) sehingga pembaca mengerti mengapa kepemilikan berubah dan kapan tanggung jawab berpindah.

Rancang Pengalaman Pengguna dan Layar Kunci

Dukung kebutuhan lokasi data

Pilih lokasi jalannya aplikasi untuk memenuhi persyaratan privasi internal dan transfer data.

Aplikasi risiko berhasil bila orang benar‑benar menggunakannya. Untuk pengguna non‑teknis, UX terbaik adalah dapat diprediksi, berfriksi rendah, dan konsisten: label jelas, jargon minimal, dan panduan cukup untuk mencegah entri “lain‑lain" yang samar.

1) Intake risiko: jadikan data yang baik sebagai default

Formulir intake harus terasa seperti percakapan bertahap. Tambahkan teks bantu singkat di bawah field (bukan instruksi panjang) dan tandai field yang benar‑benar wajib.

Cantumkan elemen penting seperti: judul, kategori, proses/area, pemilik, status saat ini, skor awal, dan “mengapa ini penting” (narasi dampak). Jika Anda menggunakan penilaian, sisipkan tooltip di samping tiap faktor agar pengguna memahami definisi tanpa meninggalkan halaman.

2) Tampilan daftar risiko: triase dan tindak lanjut di satu tempat

Kebanyakan pengguna akan hidup di tampilan daftar, jadi buat cepat untuk menjawab: “Apa yang perlu perhatian?”

Sediakan filter dan pengurutan untuk status, pemilik, kategori, skor, tanggal terakhir ditinjau, dan tindakan terlambat. Sorot eksepsi (tinjauan terlambat, tindakan jatuh tempo) dengan badge halus—bukan warna alarm di mana‑mana—supaya perhatian tertuju ke item yang tepat.

3) Halaman detail risiko: satu cerita, rekaman terkait

Layar detail harus terbaca seperti ringkasan dulu, lalu detail pendukung. Pertahankan area atas fokus: deskripsi, skor saat ini, peninjauan terakhir, tanggal peninjauan berikutnya, dan pemilik.

Di bawah itu, tampilkan kontrol, insiden, dan tindakan yang terkait sebagai bagian terpisah. Tambahkan komentar untuk konteks (“mengapa kami mengubah skor”) dan lampiran untuk bukti.

4) Pelacak tindakan: ubah keputusan menjadi penyelesaian

Tindakan perlu penugasan, tanggal jatuh tempo, kemajuan, unggahan bukti, dan kriteria penutupan yang jelas. Jadikan penyelesaian eksplisit: siapa yang menyetujui penutupan dan bukti apa yang diperlukan.

Jika Anda butuh tata letak referensi, jaga navigasi tetap sederhana dan konsisten di layar (mis., /risks, /risks/new, /risks/{id}, /actions).

Terapkan Logika Penilaian Risiko dan Peninjauan

Penilaian risiko adalah tempat aplikasi pelacakan risiko operasional menjadi dapat ditindaklanjuti. Tujuannya bukan “menghakimi” tim, melainkan menstandarkan bagaimana Anda membandingkan risiko, memutuskan yang perlu perhatian pertama, dan mencegah item menjadi usang.

Pilih (dan dokumentasikan) model penilaian

Mulailah dengan model sederhana yang dapat dijelaskan. Default umum adalah skala 1–5 untuk Likelihood dan Impact, dengan skor terhitung:

- Score = Likelihood × Impact

Tulis definisi jelas untuk setiap nilai (apa arti “3”, bukan hanya angka). Letakkan dokumentasi ini di samping field di UI (tooltip atau drawer “How scoring works”) agar pengguna tidak perlu mencarinya.

Buat ambang bermakna dan kaitkan dengan tindakan

Angka sendiri tidak memicu perilaku—ambanglah yang melakukannya. Definisikan batas untuk Low / Medium / High (dan opsional Critical) dan putuskan apa yang dipicu tiap level.

Contoh:

- High: memerlukan pemilik, tanggal target, dan persetujuan manajemen sebelum ditutup

- Medium: memerlukan rencana mitigasi tetapi mungkin tidak perlu persetujuan

- Low: pantau dan tinjau; tidak perlu tindakan segera

Jaga ambang dapat dikonfigurasi, karena apa yang dianggap “High” berbeda menurut unit bisnis.

Lacak inherent vs residual risk

Diskusi operasional risiko sering macet karena orang berbicara saling tidak memahami. Selesaikan itu dengan memisahkan:

- Inherent risk: risiko sebelum kontrol

- Residual risk: risiko setelah mempertimbangkan kontrol yang ada

Di UI, tampilkan kedua skor berdampingan dan tunjukkan bagaimana kontrol memengaruhi residual risk (mis., kontrol dapat mengurangi Likelihood sebesar 1 atau Impact sebesar 1). Hindari menyembunyikan logika di balik penyesuaian otomatis yang tidak bisa dijelaskan pengguna.

Bangun aturan peninjauan yang dapat dikonfigurasi

Tambahkan logika peninjauan berbasis waktu agar risiko tidak kedaluwarsa. Baseline praktis:

- Risiko tinggi: tinjau kuartalan

- Risiko sedang: tinjau setengah tahunan

- Risiko rendah: tinjau tahunan

Buat frekuensi peninjauan dapat dikonfigurasi per unit bisnis dan izinkan override per risiko. Otomatiskan pengingat dan status “review overdue” berdasarkan tanggal peninjauan terakhir.

Hindari scoring kotak hitam

Buat perhitungan terlihat: tunjukkan Likelihood, Impact, setiap penyesuaian kontrol, dan skor residual akhir. Pengguna harus dapat menjawab “Mengapa ini High?” dalam satu pandangan.

Bangun Jejak Audit, Versi, dan Penanganan Bukti

Kurangi biaya pembangunan Anda

Dapatkan waktu build ekstra dengan membuat konten tentang Koder.ai atau mengundang rekan lewat referral.

Alat pelacakan risiko operasional hanya kredibel jika riwayatnya dapat dipertanggungjawabkan. Jika skor berubah, kontrol ditandai “tested”, atau insiden diklasifikasikan ulang, Anda perlu catatan yang menjawab: siapa melakukan apa, kapan, dan mengapa.

Putuskan apa yang diaudit (dan jelaskan)

Mulailah dengan daftar peristiwa jelas supaya Anda tidak melewatkan tindakan penting atau memenuhi log dengan kebisingan. Peristiwa audit umum meliputi:

- Create/update/delete pada objek inti (risks, controls, incidents, actions)

- Keputusan persetujuan (diajukan, disetujui, ditolak) dan penugasan ulang kepemilikan

- Ekspor (CSV/PDF), terutama untuk tim yang diatur

- Peristiwa autentikasi (percobaan login, reset password) dan perubahan izin

Tangkap “siapa/kapan/apa” plus konteks

Simpan setidaknya actor, cap waktu, tipe/ID objek, dan bidang yang berubah (nilai lama → baru). Tambahkan catatan “alasan perubahan” opsional—ini mencegah bolak‑balik membingungkan nanti (“mengubah skor residual setelah tinjauan kuartalan”).

Jaga log audit bersifat append‑only. Hindari mengizinkan edit, bahkan oleh admin; jika perlu koreksi, buat peristiwa baru yang merujuk peristiwa sebelumnya.

Sediakan tampilan log audit read‑only

Auditor dan administrator biasanya memerlukan tampilan khusus yang dapat difilter: menurut rentang tanggal, objek, pengguna, dan tipe peristiwa. Mudahkan ekspor dari layar ini sambil tetap mencatat peristiwa ekspor itu sendiri. Jika Anda punya area admin, tautkan dari /admin/audit-log.

Versi bukti dan cegah penimpaan diam‑diam

File bukti (screenshot, hasil tes, kebijakan) harus versi. Perlakukan setiap unggahan sebagai versi baru dengan cap waktu dan pengunggahnya sendiri, dan simpan file sebelumnya. Jika penggantian diizinkan, minta catatan alasan dan simpan kedua versi.

Definisikan retensi dan akses untuk bukti sensitif

Tetapkan aturan retensi (mis., simpan peristiwa audit selama X tahun; hapus bukti setelah Y kecuali ada hold hukum). Kunci bukti dengan izin yang lebih ketat daripada catatan risiko ketika berisi data pribadi atau detail keamanan.

Tangani Keamanan, Privasi, dan Kontrol Akses

Keamanan dan privasi bukan “tambahan”—mereka membentuk kenyamanan orang untuk mencatat insiden, melampirkan bukti, dan menetapkan kepemilikan. Mulailah dengan memetakan siapa butuh akses, apa yang harus mereka lihat, dan apa yang harus dibatasi.

Autentikasi: SSO vs email/password

Jika organisasi Anda menggunakan penyedia identitas (Okta, Azure AD, Google Workspace), utamakan Single Sign‑On via SAML atau OIDC. Ini mengurangi risiko password, menyederhanakan onboarding/offboarding, dan selaras dengan kebijakan perusahaan.

Jika Anda membangun untuk tim kecil atau pengguna eksternal, email/password bisa bekerja—tetapi padukan dengan aturan kata sandi kuat, pemulihan akun yang aman, dan (jika tersedia) MFA.

RBAC yang mencerminkan cara kerja

Definisikan peran yang mencerminkan tanggung jawab nyata: admin, pemilik risiko, reviewer/approver, kontributor, read‑only, auditor.

Risiko operasional sering membutuhkan batasan lebih ketat dibanding alat internal biasa. Pertimbangkan RBAC yang bisa membatasi akses:

- Menurut unit bisnis/departemen (mis., Finance tidak melihat insiden HR)

- Menurut level record (mis., hanya tim investigasi tertentu yang dapat mengakses insiden sensitif)

Jaga agar izin mudah dimengerti—pengguna harus cepat tahu mengapa mereka dapat atau tidak dapat melihat sebuah record.

Dasar perlindungan data yang tidak bisa ditawar

Gunakan enkripsi in transit (HTTPS/TLS) di mana‑mana dan ikuti prinsip least privilege untuk layanan aplikasi dan database. Sesi harus dilindungi dengan cookie aman, timeout idle singkat, dan invalidasi server‑side saat logout.

Sensitivitas field dan redaksi

Tidak setiap field punya risiko sama. Narasi insiden, catatan dampak pelanggan, atau detail karyawan mungkin perlu kontrol lebih ketat. Dukung visibilitas tingkat field (atau setidaknya redaksi) sehingga pengguna bisa berkolaborasi tanpa mengekspos konten sensitif secara luas.

Pengaman administratif

Tambahkan beberapa pengaman praktis:

- Log aktivitas admin (siapa mengubah izin, ekspor, konfigurasi)

- Opsi allowlist IP untuk lingkungan berisiko tinggi

- MFA untuk admin (meskipun pengguna lain tidak memakai)

Jika dijalankan dengan baik, kontrol‑kontrol ini melindungi data sambil menjaga alur pelaporan dan remediasi tetap lancar.

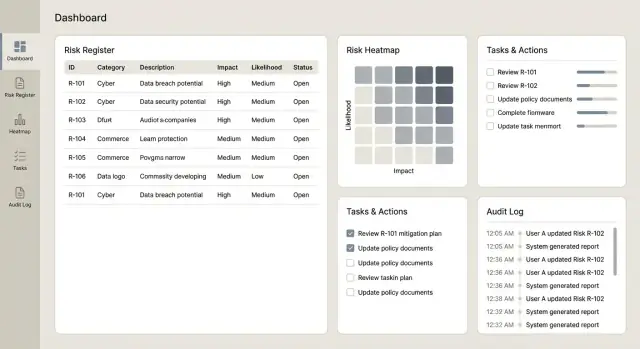

Berikan Dasbor, Pelaporan, dan Ekspor

Dasbor dan laporan adalah tempat aplikasi pelacakan risiko operasional membuktikan nilainya: mereka mengubah register panjang menjadi keputusan yang jelas untuk pemilik, manajer, dan komite. Kuncinya membuat angka dapat ditelusuri kembali ke aturan skor dan record dasar.

Dasbor yang benar‑benar digunakan orang

Mulai dengan set kecil view sinyal tinggi yang menjawab pertanyaan umum dengan cepat:

- Risiko teratas menurut skor residual (dengan kemampuan beralih ke inherent)

- Tren dari waktu ke waktu (mis., tren residual per bulan/kuartal)

- Distribusi residual vs inherent, termasuk tampilan sederhana “sebelum vs setelah kontrol”

- Risk heatmap (likelihood × impact) yang menautkan tiap sel ke risiko dasar

Buat tiap tile dapat diklik sehingga pengguna dapat menggali daftar risiko, kontrol, insiden, dan tindakan yang mendasari grafik.

Tampilan operasional untuk manajemen sehari‑hari

Dasbor keputusan berbeda dari view operasional. Tambahkan layar yang fokus pada apa yang perlu perhatian minggu ini:

- Tindakan terlambat (per pemilik/tim, dengan hari keterlambatan)

- Peninjauan yang akan datang (risiko atau kontrol yang akan ditinjau)

- Tes kontrol yang gagal (kegagalan terbaru, tingkat keparahan, dan remediasi terbuka)

- Frekuensi insiden (count dan rate dari waktu ke waktu, dengan filter proses/kategori)

View ini cocok dipasangkan dengan pengingat dan kepemilikan tugas sehingga aplikasi terasa seperti alat alur kerja, bukan sekadar basis data.

Ekspor yang bekerja untuk komite dan audit

Rencanakan ekspor sejak awal, karena komite sering bergantung pada paket offline. Dukung CSV untuk analisis dan PDF untuk distribusi baca‑saja, dengan:

- Filter (unit bisnis, kategori, pemilik, status)

- Rentang tanggal (insiden dalam periode, tindakan dibuat/ditutup dalam periode)

- Label jelas (inherent vs residual, tanggal versi, dan filter yang diterapkan)

Jika Anda sudah punya template paket tata kelola, cerminkan agar adopsi lebih mudah.

Pastikan definisi laporan cocok dengan aturan skor Anda. Misalnya, jika dashboard mengurutkan “risiko teratas” menurut skor residual, itu harus selaras dengan perhitungan yang sama pada record dan di ekspor.

Untuk register besar, rancang untuk performa: pagination pada daftar, caching untuk agregat umum, dan pembuatan laporan asinkron (generate di background dan beri notifikasi saat siap). Jika nanti menambahkan scheduled report, simpan tautan internal (mis., simpan konfigurasi laporan yang bisa dibuka dari /reports).

Rencanakan Integrasi dan Migrasi Data

Luncurkan pilot dengan aman

Luncurkan beta internal dengan hosting dan deployment bawaan, lalu iterasi berdasarkan masukan.

Integrasi dan migrasi menentukan apakah aplikasi pelacakan risiko menjadi sistem pencatatan—atau hanya tempat lain yang dilupakan orang. Rencanakan lebih awal, tetapi implementasikan secara bertahap agar produk inti tetap stabil.

Mulai dari alur kerja yang sudah dipakai orang

Kebanyakan tim tidak mau “daftar tugas lain”. Mereka ingin aplikasi terhubung ke tempat kerja berlangsung:

- Jira atau ServiceNow untuk membuat dan melacak tindakan remediasi (dan menyinkronkan status kembali)

- Slack atau Microsoft Teams untuk alert saat risiko di‑eskalasi, review jatuh tempo, atau bukti diminta

- Email reminders untuk tinjauan periodik dan persetujuan (berguna untuk pengguna yang jarang)

Pendekatan praktis: biarkan aplikasi risiko menjadi owner data risiko, sementara alat eksternal menangani detail eksekusi (ticket, assignee, due date) dan memberi umpan balik progress.

Seed register risiko dari spreadsheet—dengan aman

Banyak organisasi mulai dengan Excel. Sediakan impor yang menerima format umum, tetapi tambahkan pengaman:

- Aturan validasi (field wajib, format tanggal, rentang numerik)

- Deteksi duplikat (mis., judul risiko + proses + pemilik sama) dengan pilihan “merge/skip”

- Penegakan taksonomi (unit bisnis, proses, kategori risiko) untuk mencegah pelaporan berantakan

Tampilkan preview apa yang akan dibuat, yang akan ditolak, dan kenapa. Satu layar ini bisa menghemat jam komunikasi bolak‑balik.

Dasar API yang mengurangi sakit di masa depan

Bahkan jika memulai hanya dengan satu integrasi, rancang API seolah akan ada beberapa:

- Pertahankan endpoint dan penamaan konsisten (mis., /risks, /controls, /actions)

- Pastikan audit logging pada penulisan (siapa mengubah apa, kapan, dan dari mana)

- Tambahkan rate limiting dan kode error jelas agar integrasi gagal secara elegan

Tangani kegagalan dengan retry dan status terlihat

Integrasi gagal karena alasan biasa: perubahan izin, timeout jaringan, tiket terhapus. Bangun untuk ini:

- Antrian permintaan keluar dan retry dengan backoff

- Catat status integrasi pada tiap item yang ditautkan (“Synced,” “Pending,” “Failed”)

- Beri pesan yang dapat ditindaklanjuti (“Token ServiceNow kedaluwarsa—reconnect”) dan tombol manual “Retry now”

Ini menjaga kepercayaan tinggi dan mencegah drift diam‑diam antara register dan alat eksekusi.

Uji, Luncurkan, dan Tingkatkan Seiring Waktu

Aplikasi pelacakan risiko menjadi berharga saat orang mempercayainya dan menggunakannya secara konsisten. Perlakukan pengujian dan rollout sebagai bagian dari produk, bukan checklist akhir.

Bangun strategi pengujian praktis

Mulai dengan tes otomatis untuk bagian yang harus berperilaku sama setiap saat—terutama scoring dan izin:

- Unit tests untuk scoring: verifikasi perhitungan likelihood/impact, ambang, pembulatan, dan kasus tepi (mis., “N/A”, field hilang, override)

- Workflow tests untuk persetujuan: pastikan perubahan status mengikuti aturan (draft → submitted → approved), termasuk penugasan ulang dan jalur penolakan

- Permission tests: konfirmasi viewer tidak bisa edit, owner tidak bisa menyetujui pengajuan mereka sendiri (jika itu kebijakan Anda), dan admin dapat audit tanpa melanggar segregation of duties

Lakukan UAT dengan skenario nyata

UAT bekerja terbaik bila meniru pekerjaan nyata. Minta tiap unit bisnis menyediakan beberapa contoh risiko, kontrol, insiden, dan tindakan, lalu jalankan skenario tipikal:

- buat risiko, tautkan kontrol, dan ajukan untuk persetujuan

- perbarui setelah insiden dan lampirkan bukti

- selesaikan tindakan dan verifikasi perubahan pelaporan

Tangkap bukan hanya bug, tetapi label yang membingungkan, status yang hilang, dan field yang tidak cocok dengan cara tim berbicara.

Pilot sebelum rollout ke seluruh perusahaan

Luncurkan ke satu tim dulu (atau satu wilayah) selama 2–4 minggu. Jaga cakupan terkontrol: satu alur kerja, sedikit field, dan metrik keberhasilan jelas (mis., % risiko ditinjau tepat waktu). Gunakan masukan untuk menyesuaikan:

- nama field dan field wajib

- langkah persetujuan dan aturan kepemilikan

- jadwal pengingat dan eskalasi

Pelatihan, dokumentasi, dan adopsi

Sediakan panduan singkat dan glosarium satu halaman: apa arti tiap skor, kapan menggunakan tiap status, dan cara melampirkan bukti. Sesi live 30 menit plus klip rekaman biasanya lebih efektif daripada manual panjang.

Bangun lebih cepat dengan Koder.ai (opsional)

Jika ingin mencapai v1 yang kredibel lebih cepat, platform vibe‑coding seperti Koder.ai dapat membantu mem‑prototype dan iterasi alur kerja tanpa siklus setup panjang. Anda dapat mendeskripsikan layar dan aturan (intake risiko, persetujuan, scoring, pengingat, tampilan log audit) lewat chat, lalu menyempurnakan aplikasi yang dihasilkan saat pemangku kepentingan bereaksi terhadap UI nyata.

Koder.ai dirancang untuk pengiriman end‑to‑end: mendukung pembuatan web app (umumnya React), layanan backend (Go + PostgreSQL), dan fitur praktis seperti export source code, deployment/hosting, custom domain, serta snapshot dengan rollback—berguna saat Anda mengubah taksonomi, skala skor, atau flow persetujuan dan butuh iterasi aman. Tim bisa mulai dengan tier gratis dan naik ke pro, business, atau enterprise sesuai kebutuhan tata kelola dan skala.

Jaga kesehatan aplikasi setelah peluncuran

Rencanakan operasi berkelanjutan sejak awal: backup otomatis, monitoring uptime/error dasar, dan proses perubahan ringan untuk taksonomi dan skala skor agar pembaruan tetap konsisten dan auditable dari waktu ke waktu.