Apa yang Dilakukan Aplikasi Peninjauan Akses Terpusat

Permintaan akses cenderung muncul di mana-mana: pesan cepat di Slack untuk “tambahkan saya ke proyek,” email dengan tiga manajer yang di-CC, tiket di salah satu antrean, dan kadang spreadsheet yang diperbarui “sementara.” Hasilnya dapat diprediksi: permintaan terlewat, persetujuan tidak konsisten, dan tidak ada yang bisa menjawab dengan percaya diri siapa yang menyetujui apa (atau kenapa).

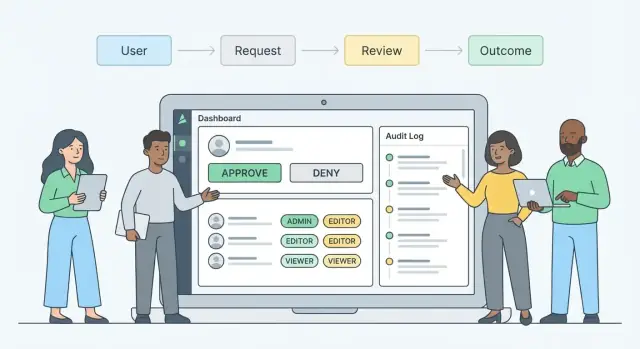

Aplikasi peninjauan akses terpusat memperbaiki ini dengan memberi permintaan akses satu rumah yang terstruktur.

"Peninjauan terpusat" dalam istilah sederhana

Peninjauan terpusat berarti setiap permintaan mengalir ke satu kotak masuk (atau antrean) dengan aturan konsisten tentang informasi yang dibutuhkan, siapa yang harus menyetujui, dan bagaimana keputusan dicatat.

Alih-alih membuat peninjau menafsirkan pesan bebas-bentuk, aplikasi memandu pemohon melalui formulir standar, merutekan permintaan ke penyetuju yang tepat, dan menangkap jejak keputusan yang dapat ditelusuri. Bayangkan: satu sistem catatan untuk keputusan akses, bukan kumpulan tangkapan layar dan riwayat obrolan.

Siapa yang mendapat manfaat (dan bagaimana)

- Pemohon mendapat manfaat karena mereka tahu di mana mengajukan permintaan, detail apa yang diperlukan, dan cara memeriksa status tanpa menanyakan orang.

- Penyetuju mendapat manfaat karena mereka menerima permintaan lengkap dalam format konsisten, dapat membuat keputusan ya/tidak dengan konteks, dan dapat mendelegasikan atau meningkatkan saat diperlukan.

- TI dan keamanan mendapat manfaat karena mereka dapat menegakkan prinsip least privilege, mengurangi pengecualian ad-hoc, dan menstandarkan proses persetujuan antar tim.

- Auditor mendapat manfaat karena aplikasi dapat menghasilkan jejak audit: siapa yang meminta, siapa yang menyetujui, kapan itu terjadi, akses apa yang diberikan, dan kapan berakhir atau dicabut.

Fokus artikel ini

Panduan ini bukan tentang membangun platform identitas penuh dari nol. Fokusnya pada inti praktis: merancang alur permintaan akses, model data di balik sumber daya dan entitlements, serta dasar keselamatan seperti persetujuan, keterlacakan, dan kontrol yang masuk akal. Di akhir, Anda seharusnya memiliki gambaran jelas tentang apa yang diperlukan aplikasi sebelum memilih framework atau mulai ngoding.

Pengguna, Peran, dan Tanggung Jawab

Aplikasi peninjauan akses terpusat hidup atau mati oleh kejelasan: siapa yang terlibat, apa yang boleh mereka lakukan, dan apa yang secara eksplisit dilarang. Mulailah dengan mendefinisikan seperangkat peran kecil, lalu pemetaan setiap layar dan aksi ke peran tersebut.

Aktor inti dalam permintaan akses

Pemohon (karyawan/kontraktor): Mengajukan permintaan, memberikan justifikasi bisnis, dan melacak status. Mereka harus bisa melihat permintaan mereka sendiri, menambahkan komentar, dan membatalkan permintaan yang masih menunggu—tetapi tidak melihat catatan internal peninjau yang dimaksudkan untuk penyetuju.

Manajer: Mengonfirmasi bahwa permintaan sesuai dengan pekerjaan orang tersebut dan waktunya masuk akal. Manajer umumnya bisa menyetujui/menolak, memberi komentar, meminta perubahan, dan melihat permintaan bawahan langsung.

Pemilik sumber daya (pemilik sistem/aplikasi/data): Memvalidasi apakah entitlement yang diminta sesuai untuk sumber daya dan bisa menyetujui/menolak berdasarkan risiko, lisensi, dan kendala operasional.

Admin TI / tim pemenuhan: Melaksanakan akses yang disetujui (atau memicu otomatisasi). Mereka harus dapat melihat permintaan yang disetujui, melakukan langkah pemenuhan, melampirkan bukti (tangkapan layar/ekstrak log), dan menandai pemenuhan selesai—tanpa mengubah persetujuan.

Peninjau Keamanan/Kepatuhan (langkah opsional): Meninjau akses berisiko tinggi (mis. peran admin, dataset sensitif). Mereka bisa menyetujui/menolak, menambahkan kontrol yang diperlukan (MFA, referensi tiket), atau mewajibkan akses berbatas waktu.

Auditor: Akses baca-saja untuk mencari, memfilter, dan mengekspor bukti. Tidak boleh memberi komentar in-line pada permintaan aktif.

Izin: apa yang bisa dilihat dan dilakukan setiap peran

Definisikan izin pada level aksi: lihat, setujui/tolak, delegasikan, komentar, dan ekspor. Jaga ketat: peninjau hanya boleh melihat permintaan yang ditugaskan kepada mereka, ditambah visibilitas yang dipicu kebijakan (mis. manajer melihat timnya).

Pemisahan tugas (SoD)

Hentikan self-approval dan rantai persetujuan sirkular. Aturan umum:

- Pemohon tidak boleh menyetujui permintaan mereka sendiri.

- Manajer tidak boleh menyetujui akses yang memberi mereka kontrol atas persetujuan mereka sendiri (mis. admin sistem persetujuan).

- Untuk peran ber-privilege tinggi, jangan izinkan satu peninjau menjadi satu-satunya gerbang: butuhkan peninjau kedua (keamanan atau pemilik lain).

Cakupan sementara dan delegasi

Rencanakan untuk ketidakhadiran sejak hari pertama. Dukung delegasi berbatas waktu (tanggal mulai/akhir), dengan catatan audit siapa mendelegasikan kepada siapa. Tampilkan delegasi dengan jelas di UI persetujuan dan izinkan penugasan ulang darurat oleh admin—dengan alasan wajib.

Tipe Permintaan Akses dan Data yang Diperlukan

Aplikasi peninjauan akses terpusat bekerja paling baik saat memperlakukan permintaan sebagai objek terstruktur, bukan pesan bebas-bentuk. Input yang distandarisasi membuat routing dapat diprediksi, mengurangi bolak-balik, dan memperbaiki jejak audit Anda.

Tipe permintaan inti

Kebanyakan tim dapat memenuhi sebagian besar kebutuhan dengan empat tipe permintaan:

- Akses baru: memberikan akses kepada pengguna ke sumber daya untuk pertama kali.

- Ubah akses: memodifikasi entitlement yang ada (mis. Reader → Admin).

- Hapus akses: mencabut akses secara proaktif (offboarding, perubahan peran, pembersihan least privilege).

- Perpanjangan: mempertahankan akses berbatas waktu lebih lama dari yang disetujui semula.

Setiap tipe harus dipetakan dengan jelas ke model RBAC Anda (peran, grup, set izin) sehingga pemenuhan tidak ambigu.

Data wajib (dan mengapa itu penting)

Paling tidak, tangkap:

- Pengguna (pemohon vs. subjek): siapa yang membutuhkan akses.

- Sumber daya: sistem/aplikasi/proyek yang relevan.

- Tingkat akses: peran/grup/izin yang diminta.

- Alasan bisnis: justifikasi singkat yang bisa dievaluasi peninjau.

- Durasi: permanen vs. berbatas waktu, dengan tanggal akhir untuk akses sementara.

Untuk sumber daya berisiko lebih tinggi, minta bidang tambahan untuk mendukung tata kelola akses yang konsisten:

- Tautan tiket (mis. insiden/change request): mengaitkan akses dengan pekerjaan yang terdokumentasi.

- Konfirmasi pelatihan: pengakuan bahwa pelatihan keamanan/kepatuhan yang diperlukan sudah dilakukan.

- Sensitivitas data: apakah melibatkan data produksi, PII, atau sistem keuangan.

Model status agar semua pihak selaras

Definisikan siklus hidup yang jelas agar peninjau, pemenuh, dan pemohon selalu tahu langkah selanjutnya:

Draft → Diajukan → Dalam Peninjauan → Disetujui/Ditolak → Pemenuhan Dalam Proses → Dipenuhi → Kadaluarsa/Dicabut

Memisahkan “Dipenuhi” itu penting: persetujuan tidak selesai sampai akses benar-benar diprovisikan (manual atau lewat integrasi SSO/provisioning). “Kadaluarsa” (atau “Dicabut”) membantu menegakkan least privilege untuk pemberian berbatas waktu.

Desain Alur Kerja: Routing, Eskalasi, dan Pengecualian

Alur kerja yang baik melakukan dua hal sekaligus: mempercepat permintaan rutin, dan memperlambat hanya ketika risiko atau ambiguitas tinggi. Kuncinya membuat “siapa menyetujui apa” eksplisit, dapat diprediksi, dan mudah diaudit.

Peta jalur persetujuan yang jelas

Mulailah dengan rantai persetujuan default yang mencerminkan bagaimana keputusan biasanya dibuat. Pola umum:

- Persetujuan manajer (apakah akses ini dibutuhkan untuk peran dan pekerjaan saat ini?)

- Persetujuan pemilik sumber daya (apakah ini sesuai dengan penggunaan sistem?)

- Persetujuan keamanan (kondisional) untuk sumber daya sensitif atau entitlement yang ditinggikan

Tampilkan jalur di tampilan permintaan sehingga peninjau tahu apa langkah selanjutnya dan pemohon tahu apa yang diharapkan.

Routing berbasis aturan (bukan satu ukuran untuk semua)

Hard-code rute persetujuan menyebabkan pengecualian terus-menerus dan kerja admin. Sebagai gantinya, definisikan aturan routing berdasarkan:

- Sumber daya (mis. “Finance ERP” selalu membutuhkan persetujuan pemilik)

- Tingkat risiko (mis. peran admin, akses produksi, hak tulis)

- Atribut pemohon (departemen, lokasi, tipe pegawai)

Aturan harus dapat dipahami oleh non-insinyur. Gunakan editor bergaya “when/then” (atau tabel sederhana) dan sertakan rute fallback yang aman saat tidak ada aturan yang cocok.

SLA, eskalasi, dan auto-expiry

Persetujuan akan terhenti kecuali Anda merancang untuk perilaku manusia. Definisikan SLA per langkah (mis. manajer: 2 hari kerja; pemilik: 3 hari) dan terapkan:

- Pengingat sebelum SLA berakhir

- Eskalasi ke delegasi atau penyetuju level berikutnya

- Penugasan ulang saat peninjau keluar kantor

- Auto-expire permintaan tertunda setelah jangka waktu tertentu, dengan jalur “kirim ulang” yang jelas

Pengecualian yang tetap terkontrol

Anda akan butuh pengecualian, tetapi harus terstruktur:

- Fast-track untuk akses berisiko rendah (tetap dicatat)

- Akses darurat dengan batas waktu dan tinjauan wajib pasca-persetujuan

- Override manual hanya untuk admin tertentu, memerlukan justifikasi dan catatan audit

Perlakukan pengecualian sebagai status alur kerja kelas-utama, bukan percakapan sampingan di chat. Dengan begitu Anda mempertahankan kecepatan tanpa kehilangan akuntabilitas.

UI dan Pengalaman Peninjau

Kurangi biaya pengembangan dengan kredit

Bagikan apa yang Anda bangun dengan Koder.ai atau undang rekan tim untuk mendapatkan kredit waktu pengembangan.

Aplikasi peninjauan terpusat sukses atau gagal berdasarkan seberapa cepat peninjau bisa membuat keputusan yang yakin. UI harus meminimalkan pencarian konteks, mengurangi bolak-balik, dan membuat “pilihan aman” menjadi jelas.

Layar inti yang diperlukan

Formulir permintaan harus terasa seperti checkout terpandu: pilih sumber daya, pilih tingkat akses, tambahkan justifikasi bisnis yang jelas, pilih durasi (jika berlaku), dan lampirkan tautan atau file pendukung. Gunakan progressive disclosure—tampilkan bidang lanjutan hanya saat diperlukan (mis. akses darurat atau akses sementara).

Kotak masuk peninjau adalah ruang kerja harian. Buat agar mudah dipindai: pemohon, sumber daya, entitlement, tanggal jatuh tempo/SLA, dan lencana risiko sederhana. Filter berguna termasuk: “Risiko tinggi,” “Jatuh tempo segera,” “Tim saya,” dan “Menunggu info.”

Detail permintaan adalah tempat keputusan dibuat. Letakkan kontrol keputusan di bagian atas, dan bukti langsung di bawahnya.

Pengaturan admin harus memungkinkan admin mengelola formulir, aturan routing, template, dan label UI tanpa redeploy.

Permudah keputusan dengan konteks yang tepat

Peninjau harus melihat:

- Akses saat ini untuk pemohon (apa yang sudah mereka miliki)

- Petunjuk akses rekan (mis. “8 orang di Finance memiliki peran ini”) dengan agregasi yang aman untuk privasi

- Tag risiko (data sensitif, akses produksi, berbagi eksternal, privilege ditinggikan)

- Prompt kualitas justifikasi (“Tugas apa? Berapa lama? Tiket apa?”)

Sajikan ini dalam panel “Konteks” yang konsisten sehingga peninjau tahu di mana mencari.

Aksi peninjau (selain setuju/tolak)

Dukung hasil dunia nyata yang umum:

- Setujui, Tolak (dengan alasan wajib)

- Minta info (mengirim pertanyaan kembali ke pemohon, menghentikan SLA)

- Delegasikan (dengan pembatasan: hanya ke peninjau yang diizinkan)

- Setujui dengan perubahan (ganti entitlement, perkecil durasi, tambahkan kondisi)

Dasar aksesibilitas dan kegunaan

Gunakan label yang jelas (hindari akronim internal), target klik besar, dan navigasi keyboard untuk triase kotak masuk dan tombol keputusan. Berikan state fokus kuat, lencana status kontras tinggi, dan tata letak yang aman untuk mobile agar persetujuan cepat bisa dilakukan. Buat konfirmasi eksplisit (“Anda menyetujui Admin access ke X”) dan cegah pengiriman ganda tidak sengaja dengan state loading yang terlihat.

Model Data untuk Sumber Daya, Entitlement, dan Permintaan

Model data yang rapi adalah yang menjaga aplikasi peninjauan akses tetap dapat dipahami ketika skala bertambah. Jika peninjau tidak dapat mengetahui apa yang diminta, kenapa, dan apa langkah berikutnya, UI dan jejak audit akan menderita.

Bedakan “sumber daya” vs. “entitlement”

Mulailah dengan memisahkan benda yang dilindungi dari akses spesifik yang bisa Anda berikan:

- Sumber daya: aplikasi, database, folder, tenant SaaS, atau bahkan lingkungan (Prod/Dev).

- Entitlement: grup, peran, set izin, grant database, atau entri ACL folder yang terikat pada sumber daya.

Ini memungkinkan Anda memodelkan pola umum seperti “satu aplikasi, banyak peran” tanpa memaksakan semuanya ke dalam konsep “peran” tunggal.

Model permintaan dan perjalanannya

Setidaknya, Anda ingin relasi inti berikut:

- User → membuat Request untuk satu atau lebih Request items

- Setiap item permintaan menghasilkan satu atau lebih Approvals (manajer, pemilik, keamanan)

- Item yang disetujui membuat Tugas Pemenuhan (provisioning otomatis atau tiket manual)

Jadikan approvals sebagai catatan kelas-utama, bukan field pada request. Itu membuat routing, re-approval, dan pengumpulan bukti jauh lebih mudah.

Akses berbatas waktu: tanggal efektif yang bermakna

Simpan waktu akses pada level item permintaan:

- Tanggal mulai, tanggal akhir, dan alasan

- Riwayat perpanjangan sebagai log append-only (siapa memperpanjang, dari/ke, justifikasi)

Struktur ini mendukung prinsip least privilege dan mencegah akses “sementara” menjadi permanen tanpa sengaja.

Retensi dan ekspor tanpa berantakan

Rencanakan retensi berdasarkan tipe rekaman: permintaan dan approvals sering membutuhkan retensi jangka panjang; notifikasi sementara biasanya tidak. Tambahkan pengenal yang ramah-ekspor (nomor permintaan, kunci sumber daya, kunci entitlement) sehingga auditor dapat memfilter dan merekonsiliasi data tanpa kueri khusus.

Integrasi Identitas dan Direktori

Kuasai basis kode nanti

Pertahankan momentum sekarang, lalu ekspor kode sumber saat Anda siap untuk SDLC Anda.

Aplikasi Anda tidak bisa meninjau permintaan akses secara andal jika tidak tahu siapa orang, posisi mereka di organisasi, dan apa yang sudah mereka miliki. Integrasi identitas dan direktori menjadi sumber kebenaran untuk konteks itu—dan mencegah persetujuan berdasarkan spreadsheet usang.

Pilih sumber identitas yang menjadi rujukan

Mulailah dengan memutuskan sistem mana yang menguasai fakta tertentu:

- Autentikasi (siapa bisa masuk): biasanya penyedia SSO (Okta, Azure AD, Google Workspace) menggunakan SAML/OIDC.

- Status karyawan (siapa yang harus ada): sering HR (Workday, BambooHR) untuk tanggal hire, terminasi, tanggal akhir kontraktor.

- Struktur organisasi dan grup (siapa melapor ke siapa, keanggotaan terkini): biasanya direktori (Azure AD, AD, Google) atau kombinasi HR + direktori.

Banyak tim menggunakan model hybrid: HR untuk status kerja dan departemen, direktori untuk hubungan manajer dan keanggotaan grup.

Impor data org yang Anda perlukan

Setidaknya, sinkronkan:

- Profil pengguna dan pengenal (email, employee ID)

- Manajer dan rantai pelaporan (untuk routing)

- Departemen / cost center (untuk kebijakan berbasis)

- Status kerja (aktif, cuti, terminasi)

- Keanggotaan grup / entitlement saat ini (untuk mendeteksi duplikat dan menegakkan least privilege)

Rancang sinkronisasi sebagai pull delta bila memungkinkan, dan simpan cap waktu “terakhir diverifikasi” sehingga peninjau dapat melihat seberapa segar data tersebut.

Rencanakan untuk event lifecycle

Alur kerja Anda harus bereaksi secara otomatis terhadap perubahan: hire baru mungkin membutuhkan paket akses dasar; transfer dapat memicu peninjauan ulang entitlement yang ada; terminasi dan habisnya kontraktor harus mengantri tugas pencabutan segera dan memblokir permintaan baru.

Tangani kegagalan secara eksplisit

Dokumentasikan apa yang terjadi ketika data berantakan: info manajer kadaluarsa (rutekan ke penyetuju departemen), pengguna hilang (izinkan linking identitas manual), identitas duplikat (aturan gabung dan pemblokiran aman), dan outage direktori (degradasi anggun + antre penjadwalan ulang). Jalur kegagalan yang jelas menjaga agar persetujuan tetap kredibel dan dapat diaudit.

Persetujuan hanyalah setengah pekerjaan. Aplikasi Anda juga membutuhkan jalur jelas dari “Disetujui” ke “Akses benar-benar diberikan,” plus cara andal untuk menghapus akses nanti.

Sebagian besar tim menggunakan salah satu (atau campuran) model ini:

- Buat tiket di Jira/ServiceNow dan biarkan tim admin menindaklanjuti.

- Panggil API untuk provisioning langsung (mis. tambahkan ke grup, tetapkan peran, buat entitlement).

- Kirim tugas ke admin di dalam aplikasi ketika otomatisasi tidak mungkin (dengan tanggal jatuh tempo dan pemilik).

Pilihan terbaik bergantung pada sistem dan toleransi risiko Anda. Untuk akses berdampak tinggi, pemenuhan berbasis tiket dengan pemeriksaan kedua bisa jadi fitur, bukan keterbatasan.

Rancang alur sehingga Disetujui ≠ Diberikan. Lacak pemenuhan sebagai mesin status terpisah, misalnya:

- Diajukan → Disetujui/Ditolak

- Disetujui → Antre Pemenuhan → Dalam Proses → Diberikan (atau Gagal)

Pemishan ini mencegah keyakinan palsu dan memberi pemangku kepentingan pandangan jujur tentang apa yang masih tertunda.

Verifikasi dan bukti

Setelah pemenuhan, tambahkan langkah verifikasi: konfirmasi bahwa akses diterapkan di sistem target. Simpan bukti ringan seperti ID referensi (nomor tiket), cap waktu, dan “diverifikasi oleh” pengguna atau proses otomatis. Ini menjadikan tata kelola akses sesuatu yang bisa Anda buktikan, bukan sekadar klaim.

Pencabutan dan kadaluarsa

Perlakukan pencabutan sebagai fitur kelas-utama:

- Dukung tanggal akhir pada saat permintaan dibuat.

- Jalankan penghapusan otomatis saat tanggal akhir lewat (berbasis API) atau antri tugas pencabutan jika manual.

- Catat hasil pencabutan (Dihapus/Gagal) sama seperti Anda mencatat pemberian.

Ketika pencabutan mudah dan terlihat, prinsip least privilege berubah dari slogan jadi praktik harian.

Jejak Audit dan Bukti untuk Peninjauan

Tambahkan alur mobile ringan

Buat aplikasi pendamping Flutter untuk persetujuan cepat dan pemeriksaan status saat bepergian.

Aplikasi peninjauan akses terpusat hanya seterkenal bukti yang dimilikinya. Persetujuan dan penolakan harus bisa dijelaskan berbulan-bulan kemudian—tanpa bergantung pada ingatan seseorang atau tangkapan layar di email.

Rancang log audit yang tidak bisa diubah

Perlakukan setiap aksi bermakna sebagai event dan tulis ke log audit append-only. Paling tidak, catat siapa yang bertindak, apa yang mereka lakukan, kapan, dari mana, dan kenapa.

Biasanya mencakup:

- Identitas aktor (user ID, nama tampilan, peran saat itu)

- Jenis aksi (diajukan, disetujui, ditolak, ditugaskan ulang, dieskalasi, dicabut)

- Cap waktu (server-side) dan pengenal request/sumber daya

- Detail sumber (alamat IP, user agent, ID sesi SSO)

- Field alasan (rationale keputusan dan komentar bebas)

Tangkap konteks keputusan (bukan hanya keputusannya)

Auditor sering bertanya, “Informasi apa yang dimiliki peninjau saat mereka menyetujui ini?” Simpan konteks keputusan bersama dengan event:

- Komentar dan alasan terstruktur (mis. “onboarding proyek”, “darurat break-glass”)

- Lampiran (tiket, pengecualian kebijakan)

- Kebijakan atau aturan yang diterapkan (pemetaan RBAC, hasil pemeriksaan eligibility, SoD check)

- Override: siapa yang mengoverride, apa yang dibypass, dan justifikasinya

Simpan lampiran berversi dan hubungkan ke langkah permintaan spesifik sehingga tidak terpisah nanti.

Cegah pemalsuan dan jelaskan perubahan admin

Buat log audit bersifat append-only di storage (mis. tabel write-once, object storage immutable, atau layanan logging terpisah). Batasi kemampuan admin untuk menambah event korektif alih-alih mengedit sejarah.

Jika perubahan konfigurasi memengaruhi peninjauan (aturan routing, grup penyetuju, waktu eskalasi), catat juga dengan jelas nilai sebelum/sesudah. Riwayat perubahan itu sering sama pentingnya dengan keputusan akses.

Tampilan audit dan ekspor yang menjawab pertanyaan nyata

Sediakan layar dan ekspor yang ramah-audit dengan filter praktis: berdasarkan pengguna, sumber daya, entitlement, rentang tanggal, status permintaan, dan penyetuju. Ekspor harus konsisten dan lengkap (CSV/PDF), menangani zona waktu, dan mempertahankan pengenal agar catatan dapat dicocokkan ke sistem direktori atau tiket.

Tujuannya sederhana: setiap persetujuan harus menceritakan kisah lengkap, cepat, dengan bukti yang bisa dipercaya.

Kontrol Keamanan dan Privasi

Aplikasi peninjauan akses terpusat cepat menjadi target bernilai: berisi siapa memiliki akses apa, kenapa mereka memintanya, dan siapa yang menyetujui. Keamanan dan privasi tidak bisa “ditambahkan nanti”—mereka membentuk bagaimana Anda merancang peran, layar, dan penyimpanan data.

Prinsip least privilege di dalam aplikasi

Mulailah dengan mengunci visibilitas, bukan hanya aksi. Banyak permintaan berisi konteks sensitif (nama pelanggan, ID insiden, catatan HR).

Definisikan peran aplikasi yang jelas (mis. pemohon, peninjau, pemilik sumber daya, auditor, admin) dan batasi apa yang tiap peran bisa lihat:

- Peninjau hanya melihat permintaan yang dirutekan ke mereka, bukan seluruh antrean.

- Pemilik sumber daya dapat melihat permintaan untuk sumber daya mereka, bukan semua permintaan.

- Auditor mungkin perlu akses baca-saja ke keputusan dan bukti, tetapi tidak semua field teks bebas jika mengandung data pribadi.

Perlakukan akses admin sebagai istimewa: wajibkan MFA, batasi ke grup kecil, dan catat setiap aksi istimewa.

Lindungi data ujung-ke-ujung

Enkripsi in transit (TLS di mana-mana) dan at rest (database dan backup). Simpan rahasia (password DB, kunci signing, token webhook) di secrets manager, bukan file environment yang dikomit ke repo.

Berhati-hatilah tentang apa yang Anda simpan:

- Hindari menyimpan token akses mentah.

- Redaksi atau template-kan bidang justifikasi permintaan bila memungkinkan.

- Pisahkan data identitas dari catatan permintaan untuk mengurangi kebocoran tidak sengaja.

Perlindungan terhadap serangan umum

Tambahkan kontrol dasar sejak awal:

- Batas laju pada login, pencarian, dan endpoint API untuk mengurangi scraping dan brute force.

- Perlindungan CSRF untuk sesi browser; gunakan cookie SameSite dan token anti-CSRF.

- Validasi input ketat (server-side) untuk ID, komentar, dan filter.

- Kontrol upload file jika menerima bukti: allowlist MIME type, scan upload, batasi ukuran, dan simpan file di luar web root.

Kepatuhan dasar: minimalkan, simpan, dan kontrol log

Tetapkan periode retensi untuk permintaan, komentar, dan lampiran berdasarkan kebijakan (mis. 1–7 tahun untuk bukti audit, lebih singkat untuk catatan pribadi). Simpan log audit yang dikontrol akses (who/what/when), dan batasi akses log ke auditor dan staf keamanan saja. Jika ragu, simpan lebih sedikit—dan dokumentasikan alasan menyimpan apa pun.