2025年8月02日·1 分

AIで作るアプリのフィーチャーフラグ:リスクある変更を安全に公開する方法

シンプルなモデル、コホートターゲティング、安全なロールアウトでAIで構築したアプリのフィーチャーフラグを学び、ユーザーを壊さずにリスクある変更を高速に公開する方法を解説します。

なぜAIで高速に作るときにフィーチャーフラグが重要なのか

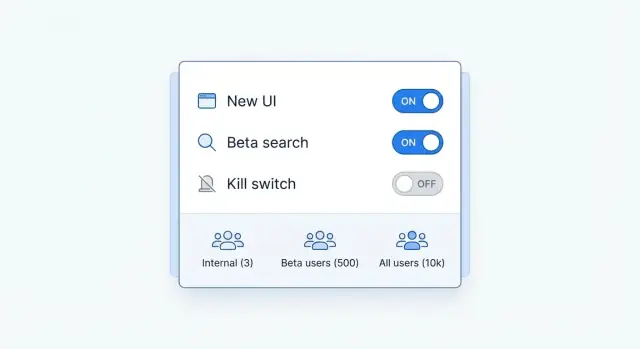

フィーチャーフラグはアプリ内のシンプルなスイッチです。オンにすればユーザーは新しい挙動を受け取り、オフなら受け取りません。スイッチを入れた状態でコードをデプロイしておき、いつ(そして誰に)有効にするかをあとで選べます。

この分離は、AIで素早く開発するときにさらに重要になります。AI支援の開発では、短時間で大きな変更が生まれます:新しい画面、異なるAPI呼び出し、プロンプトの書き直し、モデルの切り替えなど。スピードは強みですが、「ほとんど正しい」ものを出してしまい、実ユーザーの主要なフローを壊してしまうリスクも高まります。

フィーチャーフラグは、よく混同される2つのアクションを分けます:

- コードのリリース:新しいバージョンをデプロイすること。

- 機能の有効化:デプロイしたものを実際にユーザーに使わせること。

この2つの間にある差分が安全バッファです。何か問題が起きたらフラグをオフに(キルスイッチ)して、リリース全体を差し戻す手間なしに戻せます。

フラグは次のような予測可能な場面で時間と手間を節約します:新しいユーザーフロー(サインアップ、オンボーディング、チェックアウト)、価格やプラン変更、プロンプトやモデルの更新、キャッシュやバックグラウンドジョブのようなパフォーマンス作業。真の利点は制御された露出です:まず少数で試し、結果を比較してから指標が良ければ拡大します。

Koder.ai のようなバイブコーディングプラットフォーム上で構築する場合、すべての「高速な変更」にオフスイッチと誰が最初に見るかの明確な計画があれば、その速さはより安全になります。

実際に維持できるシンプルなフラグモデル

フラグはランタイムのスイッチです。新しいビルドを出さずに挙動を変えられ、問題が起きたときに素早く戻せます。

保守性のための最も簡単なルール:フラグチェックをアプリ全体に散らさないこと。機能ごとに1つの判断ポイント(ルーティング付近、サービス境界、単一のUIエントリ)を選び、残りのコードはきれいに保ちます。同じフラグが5つのファイルに現れるなら、その機能境界が明確でないことが多いです。

また、次を分けると便利です:

- 有効になり得るか(適格性):プラン、地域、デバイス種別、アカウントの経過日数、社内テスターなど。

- 有効にすべきか(ロールアウトと安全):0%、10%、50%、100% といった段階、加えて一時停止や即時オフの操作。

フラグは小さく焦点を絞ってください:1つのフラグで1つの挙動。複数の変更が必要なら、名前が明確な複数フラグか、全体パスを切り替える単一のバージョンフラグ(例:onboarding_v2)にまとめます。

所有権は多くのチームが思う以上に重要です。誰がいつフラグを切れるかを事前に決めておきましょう。プロダクトはロールアウト目標とタイミングを管理し、エンジニアリングはデフォルトと安全なフォールバックを担当し、サポートは顧客に影響する問題に対して本当のキルスイッチにアクセスできるべきです。古いフラグを削除する責任者を一人決めてください。

Koder.ai のように素早く作る環境では、この方針が合います:変更は準備でき次第出せますが、誰が見るかを制御し、アプリの半分を書き直すことなく素早くロールバックできます。

よく使うフラグの種類

ほとんどのチームは数パターンで十分です。

ブールフラグが基本:オンかオフです。「新しいものを表示する」「新しいエンドポイントを使う」といった用途に最適です。本当に2択以上が必要なら、多変量フラグ(A/B/C)を使い、値は control や new_copy、short_form のように意味のあるものにしてログが読みやすいようにします。

一部のフラグは 一時的なロールアウト用:リスクあるものを出して検証し、終わったらフラグを外す用途。他は 恒久的な設定フラグ:ワークスペースでSSOを有効にする、ストレージリージョンを選ぶ、など。恒久設定はプロダクト設定として扱い、所有権とドキュメントを明確にしてください。

フラグを評価する場所も重要です:

- サーバーサイドフラグは決定がバックエンド(例:Go API)で行われるため安全です。クライアントは結果だけ受け取ります。

- クライアントサイドフラグ(ReactやFlutter)は低リスクのUI変更には適しますが、ユーザーが検査・改変できる前提で設計してください。

秘密情報、価格ルール、権限チェックをクライアントのみのフラグに置くのはやめましょう。

キルスイッチは迅速なロールバック用に設計された特別なブールフラグです。ログイン、支払い、データ書き込みを壊す可能性がある変更にはキルスイッチを追加してください。

Koder.ai のようなプラットフォームで素早く作る場合、サーバーサイドフラグとキルスイッチは特に有用です:速く動きつつ、実ユーザーがエッジケースを踏んだときにオフにできるきれいなボタンがあるからです。

コホートを複雑にしすぎずにターゲティングする方法

コホートターゲティングはリスクを限定します。コードはデプロイ済みでも、一部の人だけがそれを見る。目標はコントロールであって、完璧なセグメンテーションシステムを作ることではありません。

まず評価単位をひとつ選び、それに従ってください。多くのチームはユーザーレベル(個人が変化を見る)かワークスペース/アカウントレベル(チーム全員が同じ経験を見る)を選びます。共有機能(請求、権限、コラボレーション)ではワークスペースターゲティングが混在体験を避けられるため安全なことが多いです。

必要なルールは小さくて済みます:ユーザー属性(プラン、地域、デバイス、言語)、ワークスペースターゲティング(workspace ID、組織の階層、内部アカウント)、パーセントロールアウト、QAやサポート用のシンプルな許可リスト/ブロックリスト。

パーセントロールアウトは決定論的にしてください。ユーザーがリロードするたびに旧UIと新UIを行き来してはいけません。同じIDの安定したハッシュをウェブ、モバイル、バックエンドで使い、結果が一致するようにします。

実用的なデフォルトは「パーセントロールアウト + 許可リスト + キルスイッチ」です。たとえば Koder.ai では、無料ユーザーの5%に新しいPlanning Modeのプロンプトフローを有効にしつつ、数個のProワークスペースを許可リストに入れてパワーユーザーに早期に試してもらう、という運用ができます。

新しいターゲティングルールを追加する前に問うべきこと:本当にそのスライスが必要か、それはユーザーレベルかワークスペースレベルか、指標が落ちたときに最速でオフにする方法は何か、そしてどのデータを使うのか(それはターゲティングに使ってよいデータか)。

リスクの高い変更に対する段階的ロールアウト手順

Run a small beta first

Test a new onboarding or prompt flow with a small cohort before going to 100%.

リスクの高い変更は大きな機能だけではありません。小さなプロンプトの調整、新しいAPI呼び出し、バリデーションルールの変更でも実ユーザーのフローを壊す可能性があります。

最も安全な習慣は単純です:コードを出すが、最初はオフにしておく。

「デフォルトで安全」つまり新しい経路は無効なフラグの背後にある。フラグがオフならユーザーは古い挙動を受け取り、そのままマージとデプロイができ、全員に強制されることはありません。

ロールアウト前に「良好」を定義しておきます。迅速に確認できるシグナルを2〜3個選びます(例えば、変更したフローの完了率、エラー率、機能にタグ付けされたサポートチケット)。停止ルールも事前に決めておきます(例:「エラーが2倍になったらオフにする」)。

パニックを起こさない高速なロールアウトプラン:

- フラグをオフにして出す。まず本番で古い経路がまだ動くことを確認。\n2. 内部チームにだけ有効化して、実アカウントと実データパターンで確認。\n3. 小さなベータコホート(1〜5%が多い)を開放して成功シグナルを観察。\n4. 段階的に拡大(10%、25%、50%、100%)し、各段階でトレンドを確認するために十分な間隔を置く。\n5. キルスイッチを常に用意して、何かおかしければ即座に無効にできるようにする。

ロールバックは退屈であるべきです。フラグを無効にすると既知の正しい体験に戻るようにし、再デプロイが不要であること。プラットフォームがスナップショットとロールバックをサポートしているなら(Koder.ai はそうした機能を持ちます)、最初の公開前にスナップショットを取っておくと、必要時に素早く復旧できます。

計測:何が変わり誰がそれを見たかを把握する

フラグは、次の2つの質問に素早く答えられるときだけ安全です:ユーザーはどの体験を受けたか、そしてそれは助けになったか害になったか。小さなプロンプトやUIの変更で大きな揺れが起きる場合、これはさらに重要です。

まずフラグ評価を一貫した方法でログに残してください。初日から豪華な仕組みは要りませんが、フィルタや比較ができる一貫したフィールドが必要です:

- フラグキーとフラグバージョン(または設定ハッシュ)\n- バリアント(on/off や A/B 値)\n- コホート識別子(どのルールがマッチしたか)\n- ユーザー/ワークスペースID(擬似匿名で良い)、環境(prod, staging)\n- タイムスタンプとリクエストID(エラーと結合できるように)

次に、フラグに紐づける成功指標と安全指標を少数だけ決めて、時間単位で監視します。良いデフォルトはエラー率、p95レイテンシ、そして変更に合致するプロダクト指標(サインアップ完了率、チェックアウト転換、day-1保持など)です。

アラートは混乱を招くのではなく、停止を促すよう設定します。例:フラグ対象コホートでエラーが20%上がったらロールアウトを停止してキルスイッチを切る。レイテンシが固定閾値を超えたら現状維持で凍結する、など。

最後に簡単なロールアウトログを残してください。パーセンテージやターゲティングを変えるたびに誰が何をなぜ変えたかを記録する習慣は、速く反復するときの自信につながります。

現実的な例:新しいオンボーディングを安全に出す

チャット駆動のビルダー(Koder.ai のような)で作られたアプリに新しいオンボーディングフローを出したいとします。新フローは初回起動UIを変え、「最初のプロジェクトを作る」ウィザードを追加し、スターターコードを生成するプロンプトを更新します。活性化を上げる可能性がありますが、リスクも高い:壊れると新規ユーザーが詰まってしまいます。

新オンボーディングは全体を1つのフラグ、例えば onboarding_v2 の背後に置き、古いフローをデフォルトにしておきます。まずは内部チームと招待ベータユーザー(例:beta=true マークの付いたアカウント)を明確なコホートとして設定します。

ベータのフィードバックが良ければパーセントロールアウトへ移行します。新規サインアップの5%に出してから20%、50%へと進め、各ステップ間で指標を観察します。

もし20%で問題が起きたら(例:ステップ2後に無限スピナーが出るとサポート報告が来た場合)、ダッシュボードで素早く確認できます:フラグ対象ユーザーだけでプロジェクト作成エンドポイントのドロップオフ増加とエラー上昇が見えるはずです。慌ててホットフィックスを出す代わりに、onboarding_v2 をグローバルに無効にしてください。新規ユーザーは即座に古いフローに戻ります。

バグを修正して安定を確認したら、ベータのみに戻し、5%、25%、そして問題がない1日を待ってから100%にするなど小刻みに再稼働します。安定したらフラグを外し、予定日にデッドコードを削除します。

避けるべきよくある失敗と罠

Snapshot before you ramp

Take a snapshot before ramping up, so rollback stays boring when metrics dip.

フィーチャーフラグは高速なリリースを安全にしますが、きちんと扱わないと逆効果になります。

一般的な失敗は フラグの氾濫:不明瞭な名前、所有者不在、削除計画なしのフラグが山のように残ること。これにより特定のコホートだけで発生するバグや混乱が生まれます。

別の罠は、重要な判断をクライアントに置くこと。フラグが価格、権限、データアクセスに影響するならブラウザやモバイルだけで強制しないでください。サーバー側で実行し、UIには結果だけを返すように。

死んだフラグも静かなリスクです。ロールアウトが100%に達しても古い経路が「念のため」に残され、数ヶ月後に誰も理由を覚えておらず、リファクタで壊れることがあります。ロールバックのオプションが必要ならスナップショットや明確な手順を使いつつも、変更が安定したらコードの掃除をスケジュールしてください。

最後に重要なのは、フラグはテストやレビューに代わらないということ。フラグは爆発範囲を減らしますが、誤ったロジック、マイグレーション問題、パフォーマンス問題は防げません。

多くの問題はシンプルなガードレールで防げます:明確な命名規則(領域-目的)、オーナーと有効期限の割当、軽量なフラグ登録(experimenting, rolling out, fully on, removed)、フラグ変更をリリース扱い(ログ、レビュー、監視)にすること。そしてセキュリティに関わる強制はクライアントに置かないでください。

フラグを有効化する前の簡単チェックリスト

小さな変更で主要な経路を全員分壊してしまうまで、スピードは価値を失います。2分の確認で数時間の修復とサポートを防げます。

実ユーザー向けにフラグを有効にする前に:

- 明確な名前を付ける(例:

onboarding_new_ui_webやpricing_calc_v2_backend)。 - オーナーと有効期限を設定し、一時的なフラグが永遠に残らないようにする。

- デフォルト状態と安全なフォールバックを書いておく。オフでも動き続けるようにテストする。

- ロールアウトルールを一文で定義する(内部ユーザー、次に新規サインアップの5%、次に25%、最後に全員、など)。

- キルスイッチを用意して高リスク経路の即時オフ方法と、誰がその操作権限を持つかを確認する。

実用的な習慣として短い「パニックテスト」を行う:このフラグを有効にしてエラー率が跳ね上がったら素早くオフにできるか、そしてユーザーは安全に戻れるか?答えが「多分」なら、公開前にロールバック経路を直してください。

Koder.ai で構築しているなら、フラグをビルドの一部として扱ってください:フォールバックを計画し、変更を取り消すクリーンな方法を用意してから出します。

コホートターゲティングのセキュリティ、プライバシー、コンプライアンスの基本

Ship fast with safer releases

Build your app in Koder.ai, then ship fast changes with clear on off switches.

コホートターゲティングは安全にテストできますが、不注意だと敏感な情報が漏れることがあります。良いルールは、フラグに個人データを必要とさせないことです。

アカウントID、プラン階層、内部テストアカウント、アプリバージョン、ロールアウトバケット(0-99)など、単純なターゲティング入力を優先してください。生のメール、電話番号、正確な住所など規制対象になり得るデータは避けてください。

どうしてもユーザー関連の情報でターゲットする必要がある場合は、beta_tester や employee のような粗いラベルとして保存し、敏感な理由をラベルに含めないでください。また、ユーザーが推測できるターゲティングは注意が必要です。もし設定トグルで突然医療機能や価格差が分かるようになると、コホートの存在を推測される可能性があります。

地域ベースのロールアウトは一般的ですが、コンプライアンス義務を生むことがあります。ある国だけで機能を有効にするならデータが本当にその国に留まるか確認してください。プラットフォームが国ごとにデプロイできるなら(Koder.ai は AWS 上でサポートします)、それをロールアウト計画の一部として扱ってください。

また監査記録を残してください。誰がフラグを変えたか、何を変えたか、いつ、なぜ、が分かる履歴が必要です。

次のステップ:軽量なフラグワークフローを作って速さを維持する

軽量なワークフローがあれば、フィーチャーフラグが第二のプロダクトにならずに済みます。

まず繰り返し使えるコアフラグを少数から始めましょう:新UI用、バックエンド挙動用、緊急キルスイッチ用の3つ。パターンを使い回すと、何がライブで何が無効かを推測しやすくなります。

リスクのある変更を作る前に、どこが壊れ得るかをマップしてください。Koder.ai では Planning Mode を使って認証、請求、オンボーディング、データ書き込みなどの敏感な箇所をマークし、フラグで何を守るかを決められます。目標は単純:問題が起きたらフラグを無効にしてアプリが昨日の挙動に戻ること。

各フラグ変更については小さく繰り返せるリリースノートを残します:フラグ名、誰が対象か(コホートとロールアウト%)、成功指標ひとつ、ガードレイル指標ひとつ、無効化方法(キルスイッチかロールアウトを0%にするか)、監視担当者。

変更が安定したらソースコードをエクスポートしてクリーンなベースラインを固定し、主要なランプ前にスナップショットを取るのを安全ネットとして使ってください。その後クリーンアップをスケジュール:フラグが完全にオン(または完全にオフ)になったら、システムが一目で分かる状態を保つために削除日を設定します。