2025年8月21日·1 分

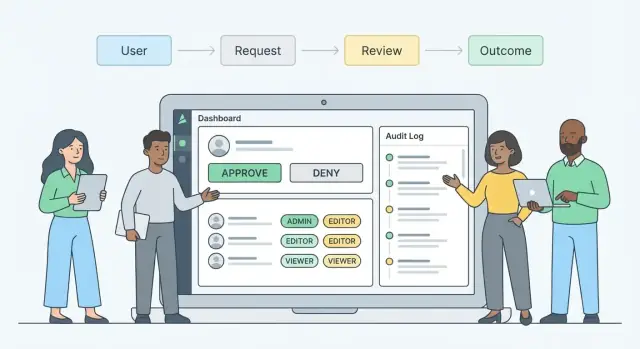

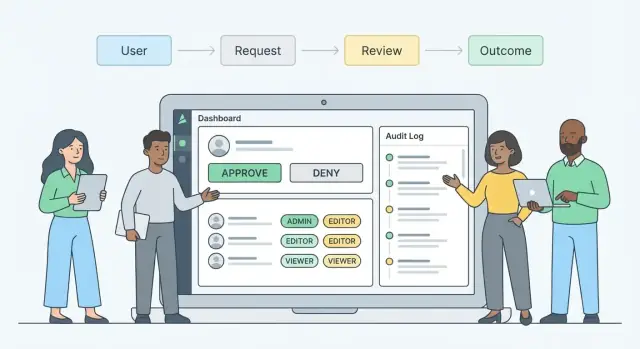

アクセス要求レビューを一元化するウェブアプリの構築

アクセス要求を一元化し、承認ルーティング、決定の記録、監査対応を可能にするウェブアプリの設計と構築方法を解説します。

アクセス要求を一元化し、承認ルーティング、決定の記録、監査対応を可能にするウェブアプリの設計と構築方法を解説します。

アクセス要求はあちこちに現れがちです: 「プロジェクトに追加して」とのSlackの一言、3人のマネージャーがCCされたメールスレッド、いくつかのキューに分かれたチケット、そして時には「ひとまず」のスプレッドシート。結果は予測可能で、要求が見落とされ、承認が不一致になり、誰が何を(あるいはなぜ)承認したかに自信が持てなくなります。

中央集権的なアクセスレビューアプリは、アクセス要求に単一で構造化された居場所を与えることでこれを解決します。

中央集権的レビューとは、すべての要求が一つの受信箱(またはキュー)に集まり、どの情報が必要で、誰が承認すべきか、決定がどのように記録されるかについて一貫したルールがあることを意味します。

レビュアーに自由形式のメッセージを解釈させる代わりに、アプリは申請者を標準フォームに導き、適切な承認者にルーティングし、追跡可能な決定のトレースをキャプチャします。イメージとしては、スクリーンショットやチャット履歴のコレクションではなく、アクセス決定のための単一の記録システムです。

この記事はアイデンティティプラットフォームをゼロから構築する話ではありません。実用的なコア、つまりアクセス要求ワークフローの設計、リソースとエンタイトルメントの背後にあるデータモデル、承認や追跡可能性といった安全対策に焦点を当てます。最後まで読めば、フレームワーク選定や実装に入る前にアプリが何をすべきか明確になります。

中央集権的なアクセスレビューアプリは、関与者が誰で何が許可されているか、何が明確に禁止されているかがはっきりしているかで成功が決まります。まず少数の役割を定義し、各画面とアクションをそれらの役割にマッピングしてください。

Requester(申請者: 社員/契約者): 要求を提出し、ビジネス上の正当性を提供し、ステータスを追跡します。自分の要求を閲覧し、コメントを追加し、保留中の要求をキャンセルできるべきですが、承認者向けの内部ノートは閲覧できないようにします。

Manager(マネージャー): 要求が職務に沿っているか、タイミングが適切かを確認します。マネージャーは通常、承認/却下、コメント、修正要求、直属部下の要求閲覧ができます。

Resource owner(リソース所有者): 要求されたエンタイトルメントがリソースに対して適切かどうか(リスク、ライセンス、運用上の制約)を検討して承認/却下できます。

IT admin / fulfillment team(IT管理者/実施チーム): 承認されたアクセスを実際に付与(または自動化トリガー)します。承認を変更せずに、承認済み要求を閲覧し、実施手順を行い、証拠(スクリーンショットやログ抜粋)を添付し、実施完了をマークできるべきです。

Security/Compliance reviewer(セキュリティ/コンプライアンス、任意): 管理者権限や機微データなど高リスクアクセスをレビューします。承認/却下、必要な制御(MFAやチケット参照)の追加、または時間限定アクセスの要求ができます。

Auditor(監査人): 検索、フィルタ、エクスポートが可能な読み取り専用アクセスを持ちます。ライブリクエストにインラインコメントを付ける権限はありません。

権限はアクションレベルで定義します: 表示(view), 承認/却下(approve/reject), 委任(delegate), コメント(comment), エクスポート(export)。厳格にしておくこと:レビュアーは自分に割り当てられた要求と、ポリシーで決まる可視性(例:マネージャーはチームの要求を見る)以外は見ないようにします。

自己承認や循環承認チェーンを防ぎます。一般的なルール:

最初から不在対応を計画します。時間限定の委任(開始/終了日)をサポートし、誰が誰に委任したかの監査記録を残します。UIで委任を明確に表示し、管理者が緊急再割当を行えるように(理由の入力を必須に)します。

アクセス要求は自由形式メッセージではなく構造化オブジェクトとして扱うと最適に機能します。標準化された入力はルーティングを予測可能にし、往復の削減と監査証跡の向上をもたらします。

ほとんどのチームは以下の4タイプで大多数のニーズをカバーできます:

各タイプはRBACモデル(ロール、グループ、権限セット)にきれいにマップされ、実施が明確になるべきです。

最低限、次をキャプチャします:

高リスクリソースでは、一貫したアクセスガバナンスを支えるための追加フィールドが必要です:

明確なライフサイクルを定義してレビュアー、実施者、申請者が次に何が起こるか常に分かるようにします:

Draft → Submitted → In Review → Approved/Denied → Fulfillment In Progress → Fulfilled → Expired/Revoked

「Fulfilled」を分離しておくことが重要です:承認は実際にアクセスがプロビジョニングされるまで完了ではありません(手動またはSSO/プロビジョニング統合)。「Expired(期限切れ)」または「Revoked(取り消し)」は時限付与の最小権限を強制するために使います。

良いワークフローは二つのことを同時に行います:ルーチンな要求を素早く動かし、リスクや不明確さが高い場合のみ速度を落とす。重要なのは「誰が何を承認するか」を明確・予測可能・監査しやすくすることです。

まず、決定が通常どのように行われているかに合わせたデフォルトの承認チェーンから始めます。一般的なパターンは:

要求ビューにパスを表示してレビュアーが次に何が起こるか分かり、申請者も期待が持てるようにします。

承認ルートをハードコーディングすると例外や管理作業が絶えません。代わりに、次に基づくルーティングルールを定義します:

ルールは非エンジニアでも理解できるようにします。"when/then"スタイルのエディタ(または単純な表)を使い、ルールに一致しない場合の安全なフォールバックを含めてください。

人間の挙動を設計に組み込まないと承認は停滞します。各ステップのSLAを定義し(例:マネージャー 2営業日、所有者 3日)次を実装します:

例外は必要ですが、構造化されていなければなりません:

例外をワークフロー状態として扱い、チャットの横やりではなく第一級のステートとして管理することで速度と責任を両立します。

中央集権レビューアプリの成功は、レビュアーがどれだけ早く確信を持って決定できるかにかかっています。UIは文脈を探し回らせず、往復を減らし、「安全な選択」を明白にする必要があります。

**Request form(申請フォーム)**はガイド付きのチェックアウトのように感じられるべきです:リソースを選び、アクセスレベルを選択し、明確なビジネス理由を入力し、期間を選び、参考リンクやファイルを添付。進行的開示を使い、緊急アクセスや一時アクセスのような場合にのみ詳細フィールドを表示します。

**Reviewer inbox(レビュアー受信箱)**は日々の作業場です。スキャンしやすく:申請者、リソース、エンタイトルメント、期限/SLA、簡単なリスクバッジ。フィルタ例:「高リスク」「期限間近」「自分のチーム」「情報待ち」。

**Request detail(要求詳細)**で決定が行われます。決定コントロールは上部に置き、証拠はその直下に表示します。

**Admin settings(管理設定)**は管理者がフォーム、ルーティングルール、テンプレート、UIラベルを再デプロイなしで管理できるようにします。

レビュアーが見るべき情報:

これらを一貫した“Context”パネルにまとめ、レビュアーが見る場所を学習できるようにします。

現実の結果に対応する機能をサポートします:

内部用略語を避け、明確なラベル、大きなクリックターゲット、受信箱のトリアージや決定ボタンのキーボード操作をサポートします。フォーカス状態と高コントラストのステータスバッジ、モバイル対応レイアウトを用意し、二重送信を防ぐ明示的な確認とローディング状態を表示します。

スケールしてもわかりやすいデータモデルが重要です。レビュアーが何を要求しているのか、なぜか、次に何が起こったかを判断できなければ、UIも監査証跡も破綻します。

保護対象の物と、付与できる具体的なアクセスを分離して始めます:

これにより「1つのアプリに多数のロール」や「1つのDBに多数のスキーマ」といった一般的パターンを自然にモデリングできます。

最低限、次のコア関係を持たせます:

承認をリクエスト上の単なるフィールドではなくファーストクラスのレコードとして扱うと、ルーティングや再承認、証拠収集が容易になります。

アクセスのタイミングはリクエストアイテムレベルで保存します:

この構造は最小権限を支え、一時的なアクセスが意図せず恒久化するのを防ぎます。

レコードタイプごとに保持方針を決めます:リクエストや承認は長期保持、通知は短期など。監査人がフィルタや突合をしやすいように、リクエスト番号、リソースキー、エンタイトルメントキーといったエクスポートに適した識別子を追加してください。

アプリが人を誰か、組織内での位置づけ、既存のアクセスを知らなければ信頼できるレビューはできません。アイデンティティとディレクトリの統合はその文脈の真実の源となり、古いスプレッドシートに基づく承認を防ぎます。

どのシステムがどの事実を管理するか決めます:

多くのチームはハイブリッドモデルを使います:雇用状況はHR、マネージャー関係やグループはディレクトリという具合です。

最低限同期するもの:

同期は可能な限りインクリメンタル(差分)で行い、データの「最終検証日時」を保持してレビュアーが鮮度を確認できるようにします。

ワークフローは変更に自動で反応すべきです:新規採用はベースラインアクセスの付与、異動は既存エンタイトルメントの再レビュー、退職や契約終了は即時撤回タスクのキューと新規要求のブロックを引き起こすべきです。

データが汚れている場合の挙動を文書化します:古いマネージャー情報(部門承認者にルーティング)、ユーザー不在(手動でIDを紐づける)、重複ID(マージルールと安全なブロック)、ディレクトリ障害(優雅な劣化とリトライキュー)。明確な失敗パスがあれば承認は信頼でき監査可能になります。

承認は仕事の半分にすぎません。アプリは「承認」から「実際にアクセスが付与された」までの明確な経路と、後でアクセスを確実に削除する方法を必要とします。

多くのチームは次のモデルのいずれか(または混合)を使います:

最適な選択はあなたのシステムとリスク許容度に依存します。高影響アクセスではチケットベースの実施と第二者確認がむしろ利点になることがあります。

ワークフローを設計する際は Approved ≠ Granted と明確に分けます。例えば:

この分離は誤った安心感を防ぎ、関係者に実際に何が保留かを正直に示します。

実施後、検証ステップを追加します:ターゲットシステムでアクセスが適用されたことを確認します。チケット番号、タイムスタンプ、検証を行ったユーザーまたは自動処理のIDなどの軽量な証拠を保存します。これによりアクセスガバナンスは主張ではなく証明可能になります。

削除は第一級の機能として扱います:

取り消しが簡単で可視化されれば、最小権限はスローガンではなく日常になります。

中央集権的なアクセスレビューアプリは、その証拠が信頼できるかどうかで信頼性が決まります。承認や却下は数か月後にも説明できる必要があります—誰かの記憶やメールのスクリーンショットに頼らずに。

重要な行為はすべてイベントとして扱い、追記専用ログに書き込みます。最低限記録すべきは誰が、何を、いつ、どこから、なぜです。

通常含める項目:

監査人はよく「承認時にレビュアーは何を見ていたか?」と尋ねます。決定コンテキストをイベントに紐づけて保存してください:

添付はバージョン管理され、特定のリクエストステップにリンクされるようにして分離されないようにします。

監査ログはストレージ上で追記専用にし(write-onceテーブル、イミュータブルなオブジェクトストレージ、別のログサービスなど)、管理者は履歴を編集するのではなく是正イベントを追加するだけに制限します。

ルーティングルールや承認グループ、エスカレーションタイマーなど監査に影響する設定変更も、変更前後の値とともにログに残してください。設定変更履歴はアクセス決定と同じくらい重要です。

ユーザー、リソース、エンタイトルメント、日付範囲、リクエストステータス、承認者で実用的にフィルタできる監査向け画面とエクスポートを提供します。エクスポートは一貫性があり完全で(CSV/PDF)、タイムゾーン処理を含み、ディレクトリやチケットシステムと突合できる識別子を保持してください。

目標は明確:各承認が迅速に完全な物語を提示し、信頼できる証拠を伴うことです。

アクセスレビューアプリはすぐに高価値ターゲットになります:誰が何にアクセスできるか、それをなぜ要求したか、誰が承認したかの情報が揃っているためです。セキュリティとプライバシーは「後付け」ではなく、役割、画面、データ保管の設計を規定します。

可視性もアクションと同様に厳しく制御します。多くの要求には機密性の高い文脈(顧客名、インシデントID、HRノート)が含まれます。

アプリ内の明確な役割(申請者、レビュアー、リソース所有者、監査人、管理者)を定義し、それぞれが見られる範囲をスコープします:

管理者アクセスは例外扱いにし、MFAを必須にし、対象者を限定し、特権行為をすべてログに残します。

転送中の暗号化(TLS)と保存時の暗号化(DBやバックアップ)を適用します。DBパスワードや署名キー、Webhookトークンなどのシークレットはシークレットマネージャーに保管し、環境ファイルに平文でコミットしないでください。

保存する内容は慎重に決めます:

初期段階から以下の基本対策を追加します:

保存期間はポリシーに基づいて設定(監査証拠は1〜7年、個人的なノートは短期間など)。アクセス制御された監査ログを用意し、イベントは改ざん防止で保持します。ログへのアクセスは監査人とセキュリティスタッフに限定します。迷ったら保存量を少なくし、保存理由を文書化してください。

通知はアクセス要求ワークフローの神経系です。明確でタイムリーなら要求は素早く動き、レビュアーは安心します。ノイズが多いと人は無視し、承認が停滞します。

最低でも次の3つの瞬間をカバーします:

チャネルによらずメッセージ内容を一貫させ、詳細を探さなくてよいようにします。

段階的アプローチを採用します:

スパム化を避けるため、緊急でない更新はバッチ化(例:日次ダイジェスト)し、リアルタイム通知は承認とエスカレーションに限定します。

リマインダーは予測可能で公平に:定義したSLA経過後に最初のリマインダーを送り、行動がない場合にのみエスカレーションします。勤務時間と現地タイムゾーンを適用して、シドニーのレビュアーが午前2時に「期限切れ」警告を受けないようにします。チームが静音時間や祝日カレンダーを設定できるようにしてください。

通知テンプレートは常に次を含める:

よく設計された通知は往復を減らし、承認プロセスを加速し、監査対応力を上げます。

中央集権的アクセスレビューアプリは、緊急要求、複雑なルーティング、厳格な職務分離の下で予測どおりに動くことで信頼を獲得します。本格導入前に「完了」の定義を決め、全員が同じ目標に向かってテストするようにします。

最初にサポートすべきコアフローを決めます:リクエスト作成 → 適切なレビュアーにルーティング → 承認/却下 → 実施/取り消し → 証拠記録。

次に管理者が不可欠と考える設定(ルーティングルール、承認グループ、委任、エスカレーションタイミング、失効デフォルト)と必要なレポーティングビュー(オープンバックログ、エイジングリクエスト、チーム別サイクルタイム、監査用エクスポート)を列挙します。

承認に関して静かに誤った結果を生むシナリオにテストを集中させます:

“悪意テスト”(重複クリック、部分失敗、リトライ)も少数用意し、二重承認や矛盾状態を作らないことを検証します。

パイロットグループでローンチします:現実を代表するビジネスチーム1つ、IT/実施チーム1つ、少なくとも1つの高リスクリソース所有者を含めます。短いフィードバックループ(週次の痛点レビュー)を保ち、移行期間中にリクエストをどこに出すべきかの簡潔な案内を公開します。

メールやチケットから移行する場合はカットオフルールを計画します:日付X以降は新しい要求はアプリで作成する、古い項目は読み取り専用でインポートするか文書化された決定でクローズするなど。

一貫して追跡する指標を設定します:中央値サイクルタイム、保留リクエスト数、承認/却下率、一般的な却下理由。却下理由は特に有益で、欠けている前提条件、リソース記述の不明確さ、過度に広い要求タイプを示します。

これらの信号を使ってルーティングを洗練し、最小権限のデフォルトを厳格にし、フォームと通知を改善してポリシーを毎週変える必要がないようにします。

ワークフロー、役割、データモデルが明確になれば、主なリスクは実行のずれ(画面の不整合、監査イベントの欠落、「暫定」ショートカットが恒久化)です。

実装を加速しつつアーキテクチャの規律を保つには、vibe-codingワークフローが役立つことがあります。Koder.ai を使えば、構造化された仕様(役割、リクエストステート、ルーティングルール、監査イベント)からチャット駆動インターフェースでアクセスレビューアプリのコアを構築し、Planning Mode、スナップショットとロールバック、およびソースコードのエクスポートで安全に反復できます。Koder.aiのデフォルトスタック(フロントはReact、バックエンドはGo + PostgreSQL)は、受信箱スタイルのUI、強い型付けの承認ワークフロー、追記専用の監査ログといった典型的な要件に適しています。

Koder.aiを使うか従来型で構築するかに関わらず、順序は同じです:役割とSoDルールを固定し、承認と実施を分離し、監査可能性を製品機能として扱うこと。

アクセス要求を一元化するアプリは、すべてのアクセス要求を提出・ルーティング・記録する単一のシステムです。

Slackやメール、チケットのバラバラなやり取りを置き換え、誰が何を要求し、誰がいつなぜ承認/却下したかを明確に答えられるようにします。

チャットやメール、複数のチケットキューに分散したアクセス要求は、見落としや不整合な承認、証拠不備を招きます。

一元化により改善される点:

一般的な役割は次の通りです:

最低限、次をキャプチャします:

高リスクの場合は、チケットリンク、トレーニング確認、データ機微性などの追加フィールドを要求します。

ほとんどのケースは以下のタイプでカバーできます:

タイプを限定することでルーティングと実施が予測可能で監査可能になります。

明確なライフサイクルは次のようにすると混乱を避けられます:

重要な点:Approved ≠ Granted(承認=付与ではない)。実際の付与(フルフィルメント)は別に追跡します。

ルールベースのルーティングを使い、コンテキスト(リソース、リスク、申請者属性)に応じて承認チェーンを変えるのが一般的です。

基本的なパターン:

ルールに合致しない場合の安全なフォールバックも必ず用意してください。

承認が滞らないようにSLAsとエスカレーションを設計します:

エスカレーションは誰がいつなぜ行われたかを監査できるようにしてください。

セルフ承認や循環する承認チェーンを防ぐためのSoDルール:

さらに、開始/終了日を持つ時間限定の委任をサポートし、監査記録を残してください。

強力な監査証跡は追記専用(append-only)で、決定だけでなく決定時点のコンテキストを残す必要があります:

安定した識別子を含むエクスポート可能なビュー(CSV/PDF)を提供し、監査人が突合できるようにします。