2025年8月15日·1 分

ベンダーオンボーディングと検証のためのウェブアプリの作り方

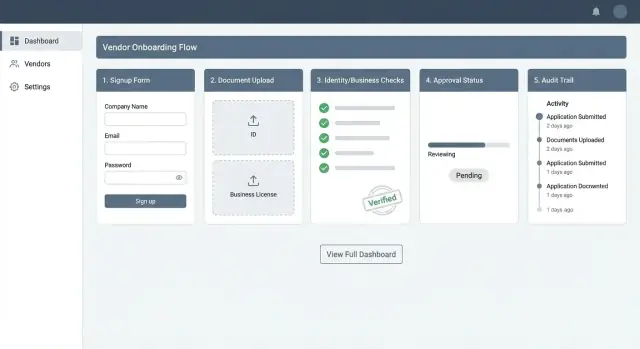

ベンダーのオンボーディングと検証用ウェブアプリを計画・設計・構築する方法:ワークフロー、KYB/KYCチェック、必要書類、承認、監査対応レコードまで。

ベンダーのオンボーディングと検証を行うウェブアプリでできること

ベンダーのオンボーディング&検証用ウェブアプリは、「このサプライヤーと取引したい」を「このサプライヤーは承認され、適切に設定され、支払い準備が整った」状態に変えます。終わりのないメールのやりとり、散在するPDF、手作業のコピペをなくします。

目的:より速く、手作業を減らすこと

主な目的はスピードと管理の両立です。ベンダーは最初から正しい情報を提出し、社内チームは効率的かつ一貫して審査できるべきです。

よく設計されたアプリは通常以下を削減します:

- やり取りの往復メール(「その証明書を再送できますか?」など)

- ERP/会計システムへの重複したデータ入力

- ローリスクで標準的なベンダーの承認までの時間

オンボーディングと検証:含まれるもの

これらの用語はしばしば同義で使われますが、同じフローの別の要素です:

- オンボーディング はベンダー情報の収集と整理:会社情報、担当者、住所、税関連フォーム、銀行情報、保険証明書、必要なポリシー類。

- 検証 はその情報の妥当性確認:事業の実在確認、必要に応じた実質的支配者の確認、制裁リスト等の照合、税IDの確認、銀行情報が妥当で正しい主体に属しているかのチェック。

実務では、アプリは両方をサポートするべきです:構造化されたデータ取得(オンボーディング)と、自動および手動のチェック(検証)。

誰が恩恵を受けるか(そしてどのように)

単一のワークフローは複数のチームが同じ信頼できる情報源で作業するのに役立ちます:

- 調達(Procurement) は明確なステータス(「招待済み/進行中/承認」)を得て遅延が減ります。

- 財務/支払(Finance/AP) は正確な支払情報とクリーンなベンダーマスターを受け取れます。

- コンプライアンス/リスク は一貫したチェックを適用し、決定を文書化し、例外をエスカレートできます。

- ベンダー は情報を提出し、ドキュメントをアップロードし、何が不足しているかを追跡できるシンプルなポータルを得ます。

これから作るもの:ポータル + 管理コンソール + チェック

このガイドの終わりには、次の三つの連携した要素を構築することになります:

- ベンダーポータル:招待、フォーム入力、ドキュメントアップロード用

- 管理者レビュコンソール:提出内容の評価、差戻し依頼、承認/却下、内部メモ

- 検証チェック:可能な限り自動化されたチェックと、アプリがリスクや不足を検知した際の手動レビューの明確なフロー

これらが組み合わさることで、運用しやすく、監査しやすく、ベンダーが完了しやすい繰り返し可能な仕入先オンボーディングワークフローが実現します。

要件から始める:ベンダーの種類、リージョン、成果物

画面設計や検証ツールの選定に入る前に、ベンダーが誰で「完了」がどういう状態かを明確にしてください。ベンダーオンボーディングの成功は、求められる情報を一貫して収集し、明確な意思決定を生み、ベンダーと内部レビュアの双方に期待値を設定することにあります。

1) ベンダータイプをマップする

まずサポートするベンダーのカテゴリを定義します。各タイプが必要なデータや検証手順を左右します:

- 個人/個人事業主:個人の身元情報や支払い受取の証明が必要な場合が多い

- 小規模事業者:書類が限られ、組織形態が緩く、より迅速なサポートが必要な場合がある

- 大企業:通常は書類が多く、複数連絡先や厳格な契約要件がある

最初はこのリストを短く保ち、実際の提出に基づいて例外を後で追加してください。

2) 必要な成果(とその意味)を設定する

承認ワークフローが依存できる少数の一貫したステータスを定義します:

- 承認(Approved):ベンダーは取引可能。残っている手続きがあってもブロックしない

- 却下(Rejected):ベンダーは取引不可。報告用の理由コードを含める

- 追加情報が必要(Needs more info):データや書類が不足または不明確。ベンダーのアクションが必要

「審査中(Under review)」や「検証保留(Pending verification)」のような中間状態が必要かどうかも決めて、期待値を管理してください。

3) ベンダータイプごとの必要書類とデータ項目を選ぶ

ベンダータイプごとにチェックリストを作成します:基本プロファイル、事業情報、所有者/管理者(該当する場合)、税フォーム、支払/銀行情報。

必須/任意フィールド、ファイル形式、地域ごとの代替許容(例:国ごとの登記書類の違い)を明示してください。

4) 制約を特定する:地域、言語、時間

運用する国・地域、サポート言語、応答時間目標(例:「即時事前チェック、手動レビューは24時間以内」)をリストアップします。これらの制約が検証ルール、スタッフ、ユーザーメッセージを形作ります。

コンプライアンスの基本:KYB/KYC、制裁、税務、銀行

コンプライアンス要件は、スムーズなベンダーセットアップと終わりの見えない手戻りの差です。フォームやワークフローを作る前に、どのチェックをいつ実行し、「合格」が何を意味するかを決めてください。

KYBの基本(企業向け)

KYB(Know Your Business)は、ベンダーが実在する法的登録事業体であり、背後に誰がいるかを把握することを検証します。一般的なKYBチェックは:

- 会社登録情報(商号、登記番号、設立日、ステータス)

- 登記住所と営業所在地の確認

- 実質的支配者(beneficial ownership)情報

プロバイダが「verified」と返しても、後で決定を説明できるように利用した証拠(ソース、タイムスタンプ、参照ID)を保存してください。

KYCの基本(事業に関与する個人)

個人(実質的支配者、取締役、認可署名者)が関与する場合、KYC(本人確認)が必要になることがあります。一般的なステップは法的氏名、出生年月日(許可されている場合)、政府発行IDチェックや代替の認証方法などです。

制裁、PEP、ウォッチリストスクリーニング

必要に応じて、事業体と関連個人を制裁リスト、PEP(政治的に影響力のある人物)データベース、その他ウォッチリストと照合してください。

照合時のハンドリングルールを事前に定義します(例:低信頼度の一致は自動クリア、高リスクは手動レビューへ回す)。

税務と銀行の検証

税および銀行情報が有効でなければ支払いができないことが多いです:

- 税:W-9/W-8(米国)、VAT ID(EU/UK)、その他の地域別の相当書類

- 銀行:IBAN/ルーティング番号/口座番号のフォーマット、口座名義の照合(可能な場合)

必須と条件付き(過剰収集を避ける)

地域、ベンダータイプ、支払方法、リスクレベルに基づいてフィールドを条件付きにします。例えば、ローリスクの国内サプライヤーは実質的支配者のIDが不要な場合がありますが、ハイリスクの越境ベンダーは必要です。

これによりポータルが短くなり完了率が向上しつつ、コンプライアンス基準を満たせます。

エンドツーエンドのワークフロー設計(招待から承認まで)

ベンダー側には直線的に感じられ、チーム側には検証と意思決定の明確なチェックポイントがあるワークフローを作るべきです。目的は往復作業を減らし、早期にリスクを検出することです。

1) ベンダー登録:招待のみ、セルフサービス、または両方

多くのチームは二つの入り口をサポートします:

- 招待リンク:既知のサプライヤー向け(調達がレコードを開始し、ベンダーが完了)。招待リンクは使い捨て、期限付き、メールに紐づけるべきです。

- セルフサービス登録:マーケットプレイスやオープンプログラム向け。スパム対策(メール確認、レート制限)を追加し、必要書類を事前に示して期待値を設定します。

両方提供する場合は、下流プロセスを標準化して報告やレビューが一貫するようにしてください。

2) ステップバイステップのオンボーディング(漸進的開示)

進捗を可視化したガイド付きシーケンスを使います。典型的な順序:

- プロファイル:連絡先、役職、優先言語

- 事業情報:商号、登記番号、住所、必要に応じた実質的支配者

- ドキュメント:証明書、ID、住所証明、税フォーム

- 支払情報:銀行口座情報、支払方法、受取人名の一致

下書きを自動保存して途中再開を可能にすると放棄率が大きく下がります。

3) 検証:自動チェック+手動レビュー

十分なデータが揃い次第、自動チェックを実行します(最後まで待たない)。例外は手動レビューに回す:名前不一致、不明瞭なドキュメント、高リスク地域、制裁ヒットなど。

4) 承認フロー:ベンダーとループを閉じる

意思決定を 承認/却下/追加情報要求 としてモデル化します。不足がある場合は「税フォームをアップロードしてください」「銀行受取人名を確認してください」のようなタスクベースのリクエスト(期日付き)を送るべきで、曖昧なメールは避けましょう。

5) 承認後の継続的モニタリング

オンボーディングは承認で終わりではありません。変更(新しい銀行口座、住所変更、所有権の変更)を追跡し、リスクに応じて定期的に再検証をスケジュールします。例:ローリスクは年次、ハイリスクは四半期毎、重要な編集があれば即時再検証。

ユーザー体験:ベンダーポータルと管理レビュコンソール

ベンダーオンボーディングアプリは、ベンダーのセルフサーブ体験(迅速さと明確さ)と内部レビュア用のコンソール(管理と一貫性)という二つの体験で成功が決まります。これらを別製品として扱って、それぞれの目的に最適化してください。

ベンダーポータル:手間を減らし、信頼を高める

ベンダーはPDFをメールでやり取りすることなくすべてを完了できるべきです。コアページは通常:

- アカウント:サインアップ/招待承認、パスワード/SSO、MFA設定

- 会社プロファイル:商号、登記番号、住所、実質的支配者(必要な場合)、連絡先

- ドキュメントアップロード:ベンダータイプ/地域ごとの明確な要件、ファイルサイズの目安、許容形式

- ステータス:シンプルなタイムライン(Submitted → In review → Changes requested → Approved/Rejected)と次のステップ

フォームはモバイルフレンドリーに(大きな入力欄、カメラでのドキュメント撮影、下書き再開)し、アクセシビリティ(ラベル、キーボード操作、修正方法を説明するエラーメッセージ)を考慮してください。

可能なら許容されるドキュメント例を示し、フィールドの必要性を説明して離脱を減らします。

管理レビュコンソール:迅速な意思決定と強い管理

内部ユーザーには目的に合わせたワークスペースが必要です:

- キュー:リスクレベル、地域、SLA経過、欠損項目などで優先付け・フィルタ可能な一覧

- ベンダープロファイル:提出データ、検証結果、ドキュメントを統合表示

- 決定:承認、却下、変更依頼(構造化された理由付き)

- ノート&履歴:レビュアのコメント、添付、フルアクティビティタイムライン

役割、通知、監査用コピー

役割ベースのアクセスで職務を分離します(例:「閲覧者」「レビュアー」「承認者」「財務」)。通知はテンプレート化(メール/SMS/アプリ内)し、明確なCTAを含め、送信内容と時刻の監査コピーを保存します。特に「変更要求」と最終決定は記録が重要です。

データモデル:何を保存するか(そしてその理由)

構築コストを削減

Koder.aiで作ったものを共有したり、チームメンバーを紹介するとクレジットが得られます。

ベンダーオンボーディングアプリはデータモデルに成功がかかっています。もし「アップロードされたドキュメント」だけと単一の「承認/却下」フラグしか保存しないと、要件変更や監査、KYBチェックの拡張時に詰みます。

コアエンティティ(信頼の源)

会社(Organization) と ポータルを使う人(User) を明確に分離して開始します。

- Organization(ベンダー):商号、登記番号、税ID、事業タイプ、営業国

- User:ベンダー側ユーザーと内部レビュアのログインID(役割/権限付き)

- Addresses:登記住所、営業住所、郵送先住所—複数国やフォーマットに対応するため別テーブル

- Documents:まずはメタデータ(種類、発行者、発行/有効期限、ファイルステータス)。ファイル自体はオブジェクトストレージに保存し、DBは参照を保持

この構造により、ベンダーに複数の連絡先、複数拠点、要求ごとに複数ドキュメントを持てます。

検証エンティティ(何がチェックされ何が起きたか)

検証は単一の「結果」ではなく、時間経過でのイベントとしてモデル化します。

- Checks:制裁スクリーニング、商業登記照会、銀行口座検証など

- Results:プロバイダ応答のスナップショット(正規化したフィールド+生のペイロード参照)、一致信頼度、タイムスタンプ

- Risk score:数値スコアとそれを算出するための入力信号を保存

- Reviewer actions:誰がレビューし何を決定したか、理由、利用した証拠

ワークフローエンティティ(作業の流れ)

オンボーディングはキューイングの問題です。

- Tasks and statuses:"税フォーム待ち"、"手動レビュー必要"、"再提出要求"などの細かなステップ

- SLA timers:タスクが開始/一時停止/期限超過/解決した時刻

- Comments:内部メモとベンダーに見せるメッセージを分けて保存し、誤って内部情報を公開しない

統合データ(システム間のトレーサビリティ)

外部プロバイダ呼び出しごとに以下を保存:

- 外部参照ID(プロバイダのベンダーIDなど)

- Webhookイベント(イベントID、署名ステータス、処理結果)

- リクエスト/レスポンスの紐付け(サポートが問題を再現できるように)

変化に備える設計:バージョン管理と履歴

オンボーディングルールは進化します。チェックやアンケートにバージョンフィールドを付け、主要オブジェクトの履歴テーブル(不変な監査記録)を保持してください。

こうすることで、ルール変更後でも「承認時に何を知っていたか」を説明できます。

統合:検証プロバイダ、ストレージ、バックオフィス

統合はフォームから運用システムへの橋渡しです。目標は一度の提出でチームが一度検証し、下流システムと手作業なしで同期されることです。

作るか買うか:頻繁に変わるチェックはアウトソース

多くのチームにとって、KYBチェック、制裁スクリーニング、(必要なら)本人確認は既存プロバイダにアウトソースする方が速く安全です。プロバイダは規制変更やデータソース、稼働要件を追跡しています。

差別化要素(承認ワークフロー、リスク方針、信号の組合せ方法など)だけ社内で作り、統合はモジュラーにして後でプロバイダを差し替えやすくしてください。

ドキュメント収集:保存、スキャン、ファイルルール

ベンダー検証は機密性の高いファイル(W-9/W-8、証明書、銀行レター)を伴います。オブジェクトストレージを暗号化付きで使用し、署名付きの短期アップロードURLを発行してください。

取り込み時にセキュリティのガードレールを入れます:ウイルス/マルウェアスキャン、許可ファイルタイプ(PDF/JPG/PNG)、サイズ制限、基本的な内容チェック(例:パスワード保護されたPDFはレビュアが開けないため拒否)。ドキュメントのメタデータ(種類、発行/有効日、アップローダー、チェックサム)はファイルとは別に保管します。

電子署名(オンボーディングに合意書が必要な場合)

利用規約、DPA、MSAなどを承認前に署名する必要がある場合は、e-signプロバイダと統合し、最終署名済みPDFと署名監査データ(署名者、タイムスタンプ、エンベロープID)をベンダーレコードに保存します。

バックオフィス同期とイベント用Webhook

承認後に「ベンダーマスター」データ(商号、許可される税ID、支払先住所)を会計/ERPに同期する計画を立てます。

ステータス更新(submitted、checks started、approved/declined)のためにWebhookを使い、外部システムがポーリングせずに反応できるよう追記型イベントログを出すと良いです。

セキュリティとプライバシー:PIIと機密文書の保護

オンボーディングポータルをプロトタイプ

チャットでベンダーポータルのフローを説明すると、動作するReactアプリがすぐに生成されます。

ベンダーオンボーディングは最も機密性の高いデータのいくつかを収集します:本人情報、税ID、銀行書類、登記事項。セキュリティとプライバシーはチェックリストではなく製品機能として扱ってください。

認証:なりすましを難しくする

ベンダー向けには、パスワードリスクを下げるためにメールマジックリンク(短期・使い捨て)や、企業ベンダー向けのSSOを提供します。

内部ユーザーには管理者にMFA必須を要求し、ドキュメントを閲覧・エクスポートできる人には特に強い認証を適用します。

リスクの高い操作(銀行情報変更など)にはセッションのステップアップや短いタイムアウト、異常なログイン地域のアラートを検討してください。

認可:最小権限と承認の分離

最小権限のロールを使い、必要なものだけが見えるようにします(例:Viewer、Reviewer、Approver、Finance)。

リクエストを出す人と承認する人を分けるなどの職務分離を実施すると内部不正を防げます。

暗号化:転送中と保存時の両方

通信には常にHTTPS/TLSを使用。保存データはDBやファイルストレージともに暗号化してください。

鍵はマネージドキーサービスで管理し、定期的にローテーションし、誰が鍵へアクセスできるかを制限します。バックアップも暗号化対象にしてください。

PIIの扱い:最小化、マスキング、露出制限

KYB/KYCや税務に必要なものだけを収集します。UIではデフォルトでマスキング表示(税IDや銀行番号)にして、「表示」には追加権限と監査イベントを必須にしてください。

安全なアップロード:制御、スキャン、検証

ベンダーがストレージへ直接アップロードできるよう署名付きURLを使います。ファイルサイズ制限と許可タイプを強制し、アップロード時にマルウェアをスキャンします。ドキュメントはプライベートバケットに保存し、表示は短期の署名付きリンクで提供します。

セキュリティ方針をポータル内の /security などで公開すると、ベンダーがデータ保護を理解できます。

検証ロジック:ルール、リスクスコア、手動レビュー

検証ロジックは「アップロードされたドキュメント」を説明可能な承認判断に変える部分です。すべてを自動化することが目的ではなく、容易な判断は速く、自力で判断が難しいケースは一貫して処理することが目的です。

自動ルール(速く、予測可能なチェック)

進行を阻止したりレビューへ回す明確で決定的なルールから始めます。例:

- 必須フィールド/ドキュメントの欠如:必要な商号、登記番号、実質的支配者情報、税フォーム、銀行証明

- 国別制限:対応外国、ハイリスク管轄、登録国と営業国の不一致

- 重複ベンダー:同一登記番号、税ID、銀行口座、メールドメインの重複

検証メッセージは具体的に(「過去90日以内の日付が入った銀行レターをアップロードしてください」)し、ベンダーが進行中に失わないよう**保存して続ける(Save & continue later)**をサポートします。

リスクスコア(説明可能な簡易ティア)

まずは理解しやすいモデルを使います:Low / Medium / High。各ティアは透明なシグナルから算出され、理由をレビュアに表示します。

例となるシグナル:

- ハイ:制裁一致(部分一致でも)、高リスク国、不整合な所有構造、検証不能な登録

- ミディアム:新設会社、ウェブ上の痕跡が乏しい、軽微なドキュメント不一致

- ロー:登記データが検証済み、制裁スクリーニングがクリーン、ドキュメント整合

スコアと理由コード(例:COUNTRY_HIGH_RISK、DOC_MISMATCH_NAME)を保存して、結果説明を容易にします。

手動レビューのチェックリスト(一貫した判断のため)

レビュアには構造化されたチェックリストを提示します:本人同一性、登記の有効性、実質的支配者、制裁結果、税準拠、銀行証明、例外時のメモ。

例外処理(説明責任のある上書き)

上書きを許可する場合は必須の理由記入と、必要なら二次承認を求めます。これにより監査時の説明責任が担保され、黙認によるリスク増加を防げます。

監査性とレポーティング:レビューを立証しやすくする

ベンダーオンボーディングの判断は、後で再構築できる証拠のあり方でしか防御可能ではありません。監査性は規制向けだけでなく、財務・調達・コンプライアンスが承認理由を理解する際の内部摩擦を減らします。

信頼できる監査トレイルを作る

プロフィール編集、ドキュメントアップロード、検証結果の受信、リスクスコア変更、ステータス遷移など、意味のあるイベントごとに「誰がいつ何を変えたか」を捕捉します。

監査エントリは追記専用にして編集不可にし、タイムスタンプとアクター(管理者、ベンダーユーザー、システム)を紐付けます。重要な文脈も記録してください:前の値→新しい値、ソース(手動か統合か)、ベンダーレコードの不変識別子。

意思決定記録:なぜそうしたかを文書化

各承認/却下には決定記録を保存します:

- 最終決定とタイムスタンプ

- 決定者(またはエスカレーションチェーン)

- 補助証拠:プロバイダ結果、照合データ、メモ、ドキュメント参照

- 当時使われたポリシー/ルールのバージョン

これにより属人的な知識が明確でレビュー可能な履歴になります。

保持と削除のポリシー

PII、税フォーム、銀行情報、ドキュメント、監査ログなどのデータ型ごとに保持期間を定義し、法的要件と内部リスク方針に合わせます。削除は自動化されたスケジュールで実行可能にしてください。

削除が必要な場合は、監査に必要な最小限のメタデータは残してドキュメントや機密フィールドを選択的に赤字化(redact)することを検討します。

スループット向上に役立つレポーティング

運用レポートはボトルネックを明らかにするべきです:招待から開始率、ドキュメント収集ポータルの離脱ポイント、承認までの中央値(ベンダータイプ/地域別)、手動レビューの量。

監査向けエクスポート(制御付き)

CSV/PDFエクスポートをケースや期間で提供しますが、役割ベースのアクセスとバルクエクスポートの承認ワークフロー、エクスポートログでガードしてください。監査人には必要なデータを渡しつつ、情報漏洩リスクを下げます。

ビルド計画:技術スタック、アーキテクチャ、API、テスト

安心して反復できる

スナップショットとロールバックで、要件変更時も安全に試行できます。

ベンダーオンボーディングアプリは扱いやすく、悪用が難しい設計で成功します。ビルド計画は安全なデータ扱い、明確なワークフローステータス、予測可能な統合(検証プロバイダ、ストレージ、メール/SMS)を優先してください。

技術スタックの例(シンプルな選択)

- React(フロントエンド):フォーム、アップロード、進捗表示の滑らかなポータルと管理コンソールに最適

- Django(Python):認証、管理ツール、ワークフローモデルが得意

- Laravel(PHP):CRUD中心のアプリで生産性が高く、キューや通知周りのエコシステムが充実

- Node.js(例:NestJS/Express):エンドツーエンドをJavaScriptで統一したいチーム向けで柔軟な統合が可能

チームが運用できるものを選んでください。オンボーディングアプリは長期運用です。

フローを素早く検証したい場合は、Koder.ai のようなツールでチャット駆動の仕様からプロトタイプを作り、ReactフロントとGo/PostgreSQLバックエンドを生成して早期に役割・キュー・ステータス遷移を試せます。

アーキテクチャ:モノリス vs モジュラサービス

多くのチームはモジュラモノリスで始めるのが良い:一つのアプリ、一つのDB、明確なモジュール(vendors、documents、checks、reviews)。早く出荷でき、監査も単純です。

検証トラフィックが増え、統合が増え、独立デプロイが必要になったら(例:専用の"checks"サービス)で分割を検討してください。早期分割はコンプライアンス変更を遅らせるので避けるべきです。

API設計:ワークフローに沿った実用的なRESTエンドポイント

エンドポイントはワークフローに合わせます:

POST /vendors(ベンダーレコード作成)、GET /vendors/{id}POST /vendors/{id}/invite(ポータルリンク送信)POST /vendors/{id}/documents(メタデータアップロード)、GET /documents/{id}POST /vendors/{id}/checks(KYB/KYC/制裁チェック開始)、GET /checks/{id}POST /vendors/{id}/submit(ベンダーによる完了宣誓)POST /vendors/{id}/decision(承認/却下/差戻し)

ステータス遷移を明示的にモデル化して、承認ワークフローを保護してください。

バックグラウンドジョブ:検証とリマインダー

プロバイダ呼び出し、リトライ、Webhook処理、期日リマインダー(例:「税フォームをアップロードしてください」)はキューで処理します。ジョブはUIを遅くしないようドキュメントのウイルススキャンやOCRも担当します。

テスト計画で重大インシデントを防ぐ

重点は:

- フォーム検証(地域/ベンダータイプ別の必須書類)

- 権限テスト(ベンダー vs レビュアー vs 管理者;最小権限)

- 統合モック(検証プロバイダやストレージのモック)

- ワークフローテスト(必須チェックなしで承認できない、監査履歴が常に書かれる)

デプロイ時の運用チェックリストが必要なら /blog/security-privacy-pii と合わせてください。

ローンチ、運用、改善:実践的ロードマップ

ベンダーが完了し、レビュアが滞留なくケースを処理できるようになって初めてアプリは機能します。ローンチは単なるデプロイではなく運用変化として計画してください。

フェーズ1:最小実用フローを出す

ドキュメント収集+手動レビューから始めます。つまり:招待、必須会社情報の取得、ドキュメントアップロード、チームによる明確な承認/却下ループ(メモ付き)。最初はルールを最小限にして、レビュアが実際に何を必要とするかを学びます。

スコープを限定する場合は、最初のリリースを一地域、一ベンダータイプ、もしくは一事業部に絞ってください。

パイロット:実際の少数ベンダーで試す

典型的な混合(新規、国際、ハイ/ローリスク)を代表する少数のベンダーでパイロットを実施し、以下を追跡します:

- 完了率(開始→提出)

- 提出までの時間(中央値を見る)

- 離脱が多いステップ

フィードバックで曖昧なフィールドを修正し、重複アップロードを減らし、差戻しメッセージを明確にします。

運用2日目:プレイブックを作る

すぐに洪水を開ける前に運用プレイブックを定義します:

- SLA(例:「2営業日以内にレビュー」)

- エスカレーション経路(詐欺フラグ、緊急サプライヤー、経営陣承認要)

- レビュアトレーニング(良い/悪いドキュメントの例、却下理由、トーンガイドライン)

監視で驚きを防ぐ

オンボーディングのエラー率、レビューキュー時間、検証プロバイダの稼働率を監視します。キューが増えたりプロバイダが落ちたらアラートを出し、フェイルオーバー計画(自動チェックを一時停止して手動へ切替える等)を用意します。

次に取り組むと効果が高い改善

安定後の優先事項は:多言語サポート、期限ベースの再検証、変更履歴付きのベンダー自己更新とレビュアの再承認フローです。