2025年3月06日·1 分

ベンダーのセキュリティレビュー管理用ウェブアプリの構築方法

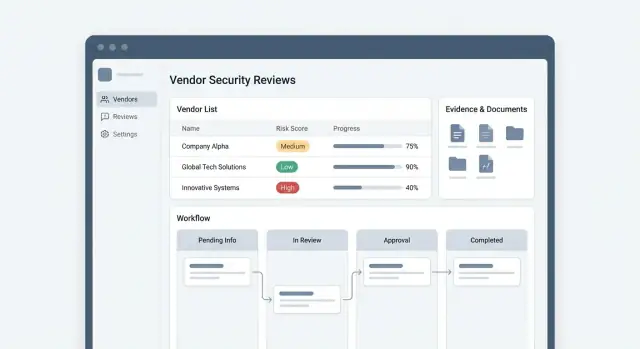

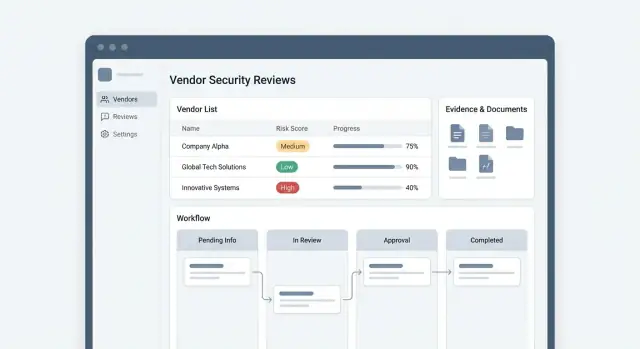

ベンダーのセキュリティレビューを効率化するウェブアプリの設計とローンチ手順:インテーク、質問票、証拠管理、リスクスコア、承認、レポートの構築方法をステップで解説します。

ベンダーのセキュリティレビューを効率化するウェブアプリの設計とローンチ手順:インテーク、質問票、証拠管理、リスクスコア、承認、レポートの構築方法をステップで解説します。

画面設計やデータベース選定の前に、アプリが何を達成すべきかと誰のためかを揃えてください。ベンダーセキュリティレビュー管理が失敗する最も多い原因は、異なるチームが同じ言葉(「レビュー」「承認」「リスク」など)を別の意味で使っていることです。

ほとんどのプログラムには少なくとも4つのユーザーグループがあり、それぞれニーズが異なります:

設計上の含意:あなたが作るのは「ひとつのワークフロー」ではありません。各役割が同じレビューのキュレーションされたビューを見られる共有システムです。

プロセスの境界を平易に定義してください。例えば:

レビューを起動する条件(新規購入、更新、重要な変更、新しいデータ種別)と「完了」を何と見なすか(承認、条件付き承認、却下、保留)を書き出してください。

スコープを明確にするため、現状の困りごとを列挙します:

これらの痛点が要件バックログになります。

初日から測定できる指標をいくつか選んでください:

アプリがこれらを信頼性を持って報告できなければ、それは単に文書を保存しているだけで、プログラムを実際に管理しているとは言えません。

明確なワークフローは「メールのピンポン」から予測可能なレビューに変えます。画面を作る前に、リクエストが通る終端までのパスをマップし、承認に至るために各ステップで何が必須かを決めてください。

まずは後で拡張できるシンプルな線形バックボーンから始めます:

Intake → Triage → Questionnaire → Evidence collection → Security assessment → Approval(もしくはReject)

各ステージで「完了」が何を意味するかを定義します。例えば「Questionnaire complete」は必須質問の100%回答と責任者の割当を必要とするかもしれません。「Evidence collected」は最小限のドキュメント(SOC 2報告、ペンテスト概要、データフローダイアグラム等)または正当化された例外を必要とすることがあります。

ほとんどのアプリは少なくとも三つのレビュー作成方法を必要とします:

これらを異なるテンプレートとして扱ってください:同じワークフローを共有できますが、デフォルトの優先度、必要な質問、期日はエントリタイプごとに変えられます。

「待ち」状態を特に明確かつ測定可能にします。一般的なステータスはWaiting on vendor、In security review、Waiting on internal approver、Approved、Approved with exceptions、Rejectedなどです。

SLAはステータスのオーナー(ベンダー対内部チーム)に紐付けましょう。これによりダッシュボードで「ベンダーでブロックされている」ものと「内部のバックログ」を個別に表示でき、スタッフ配置やエスカレーションの仕方が変わります。

ルーティング、リマインダー、更新作成は自動化し、リスク受容や代替コントロール、承認等の判断は人が行うべきです。

実用的なルール:ステップが文脈やトレードオフを必要とするなら、自動決定を試みるのではなく、意思決定記録を残してください。

クリーンなデータモデルがあれば、アプリは「一度限りの質問票」から更新、指標、一貫した決定を備えた拡張可能なプログラムへと成長します。ベンダーを長期的なレコードとし、その他はそれに紐づく時間限定の活動として扱ってください。

ゆっくり変わるVendorエンティティから始め、あらゆる所で参照します。便利なフィールド例:

データ種別やシステムはフリーテキストではなく、テーブルや列挙値としてモデル化してください。そうすればレポート精度が保たれます。

各Reviewはスナップショットです:開始時刻、依頼者、スコープ、その時点でのティア、SLA日、最終決定(承認/条件付き承認/却下)。決定の理由と例外へのリンクを保存してください。

QuestionnaireTemplateとQuestionnaireResponseを分離します。テンプレートはセクション、再利用可能な質問、分岐(前の回答に基づく条件付き質問)をサポートすべきです。

各質問に対して、証拠が必要か、許容される回答タイプ(はい/いいえ、複数選択、ファイルアップロード)、検証ルールを定義します。

アップロードやリンクはレビューに紐づくEvidenceレコードとして扱い、任意で特定の質問に紐づけます。メタデータを付与:タイプ、タイムスタンプ、提供者、保持ルールなど。

最後に、ノート、所見、修復タスク、承認をファーストクラスのエンティティとして保存してください。完全なレビュー履歴を保持することで、更新時のトレンド追跡や再レビューの効率化が可能になります。

明確な役割と厳格な権限設計は、ベンダーセキュリティレビューアプリを有用に保ちつつデータ漏洩リスクを避けるために重要です。権限設計はワークフロー、UI、通知、監査証跡に影響するため早期に設計してください。

多くのチームは次の五つのロールを必要とします:

ロールは「人」と切り離して扱ってください。同じ社員があるレビューではRequester、別のレビューではReviewerになることは普通にあります。

すべてのレビューアーティファクトが全員に見えるべきではありません。SOC 2報告、ペンテスト結果、セキュリティポリシー、契約などは制限付き証拠として扱ってください。

実践的なアプローチ:

ベンダーは必要なものだけを見られるように:

キー担当者不在でレビューが滞らないように:

これにより最小権限を保ちつつレビューを前に進められます。

すべてのリクエストが長い質問票で始まるとプログラムは遅く感じられます。対処法はインテーク(短く簡潔)とトリアージ(適切なパスを決める)を分離することです。

多くのチームは次の三つのエントリポイントを必要とします:

どのチャネルでも、リクエストを同じ「New Intake」キューに正規化して並列プロセスが生まれないようにします。

インテークフォームは回答者が推測しない程度に短くしてください。ルーティングと優先付けに必要なフィールドを目標に:

深いセキュリティ質問はレビューのレベルが分かってから行います。

単純な判定ルールでリスクと緊急度を分類します。例えば次の条件で高優先度にフラグを立てる:

トリアージ後に自動で割当てします:

これによりSLAが予測可能になり、誰かの受信箱に“放置”されることを防げます。

質問票と証拠のUXが、レビューを速く進めるか停滞させるかを決めます。内部レビュアーにとって予測可能で、ベンダーにとって本当に簡単なフローを目指してください。

リスクティア(低/中/高)に紐づく小さなテンプレートライブラリを作成します。目的は一貫性:同じベンダータイプは毎回同じ質問を受け、レビュアーがフォームを都度作り直す必要がないようにします。

テンプレートはモジュール式に保ちます:

レビュー作成時にティアに基づくテンプレートを事前選択し、ベンダーに明確な進捗指標(例:全42問、所要約20分)を表示します。

ベンダーは既にSOC 2報告やISO証明、ポリシー、スキャン概要などを持っていることが多いです。ファイルアップロードと安全なリンクの両方をサポートして、持っているものを摩擦なく提供できるようにします。

各リクエストには平易なラベル(「SOC 2 Type II報告書(PDF)をアップロード、または期限付きリンクを共有」)と短い「良い例」ヒントを添えてください。

証拠は静的ではありません。各アーティファクトに発行日、有効期限、カバレッジ期間、(任意の)レビュアーノートといったメタデータを保存し、そのメタデータを更新リマインダー(ベンダーと内部両方)に使って次回の年間レビューを速くします。

各ベンダーページは次の三つの質問に即答するべきです:何が必要か、いつまでか、誰に連絡するか。

明確な期日をリクエストごとに設定し、部分提出を許可し、受領確認をシンプルなステータス(「Submitted」「Needs clarification」「Accepted」)で示してください。ベンダーアクセスをサポートする場合は、一般的な指示ではなく、そのベンダーのチェックリストに直接リンクしてください。

質問票が「完了」しただけではレビューは終わりません。回答と証拠を信頼できる決定に変換する再現可能な方法が必要です。

まずはティア付け(データ感度+システム重要度に基づく影響)を行います。ティアで評価基準を定めると、給与処理システムと軽微なサプライヤーを同じ基準で評価することを避けられます。

その後、重み付けされたコントロール(暗号化、アクセス制御、インシデント対応、SOC 2のカバレッジ等)でスコアを計算し、重みはレビュアーに見えるようにして結果の説明ができるようにします。

さらに数値スコアを覆すレッドフラグ(例:「管理者のMFAなし」「既知の侵害で是正計画なし」「データ削除に対応不可」)を明示的なルールとして設けます。レッドフラグはレビュアーの直感ではなく明確なルールであるべきです。

現実には例外が必要です。例外をファーストクラスのオブジェクトとしてモデル化してください:

これにより、チームは前に進みつつも時間をかけてリスクを是正できます。

すべての結果(承認/条件付き承認/却下)は根拠、紐付けた証拠、期日付きフォローアップタスクをキャプチャするべきです。これにより「暗黙知」を防ぎ、更新が速くなります。

ティア、スコア、レッドフラグ、例外状況、決定、次のマイルストーンを一目で示す一ページの「リスクサマリ」ビューを用意します。調達や経営陣には読みやすい要約を表示し、詳細はレビュー詳細で1クリックで深掘りできるようにします。

フィードバックがメールスレッドや会議ノートに散らばっているとレビューは止まります。アプリはコラボレーションをデフォルトにして、一つの共有レコードに所有権、決定、タイムスタンプを集約するべきです。

レビュー全体、個々の質問、証拠アイテムにスレッド付きコメントをサポートし、@メンションで作業を適切な人(セキュリティ、法務、調達、エンジニア)にルーティングできるようにします。軽量な通知フィードを作ると便利です。

ノートは二種類に分けます:

この分離により誤って過剰共有することを防ぎ、ベンダー体験は良好に保てます。

承認を単なるステータス変更ではなく明示的なサインオフとしてモデル化します。推奨パターン:

条件付き承認では、必要なアクション、期日、検証の責任者、条件を閉じるための証拠を記録してください。これによりビジネスは前に進めつつ、リスク作業が測定可能になります。

各リクエストは「SOC 2をレビューする」「データ保持条項を確認する」「SSO設定を検証する」等のタスクになり、所有者と期日を持つべきです。タスクは内部ユーザーと(適切なら)ベンダーに割り当て可能にします。

必要に応じてJira等のチケッティングツールと同期して既存ワークフローに合わせられるようにしますが、ベンダーレビューをシステム・オブ・レコードとして保持してください。

質問票の編集、証拠のアップロード/削除、ステータス変更、承認、条件終了などの主要イベントについて不変の監査証跡を維持します。

各エントリには誰がいつ何を変更したか(前後の状態)と、関連する場合は理由を含めてください。これがしっかりしていると監査に耐え、更新時のやり直しを減らし、レポートの信頼性が高まります。

統合により、あなたのアプリが「もう一つのツール」ではなく既存業務の自然な延長になります。目標は重複入力を減らし、人々が普段見るシステム内で作業できるようにすること、そして後で証拠や決定を簡単に見つけられることです。

内部レビュアー向けにはSAMLやOIDCを介したSSOをサポートし、IdP(Okta、Azure AD、Google Workspace)とアクセスを揃えてください。グループベースのロールマッピング(例:「セキュリティレビュアー」「承認者」)を使うとオン/オフボーディングが確実になります。

ベンダーは通常フルアカウントを不要とします。一般的なパターンは特定の質問票や証拠リクエストにスコープされた期限付きマジックリンクです。これにメール検証と明確な有効期限ルールを組み合わせると摩擦が少なく管理されたアクセスが可能です。

レビューで修復が必要になったらJiraやServiceNowで管理したくなることが多いです。発見から修復チケットを作成する際に次の情報を事前入力して統合してください:

チケットの状態(Open/In Progress/Done)をアプリ側に同期しておくと、レビュー担当者は進捗を追うために別ツールを追いかける必要がなくなります。

人々が普段使う場所に軽量通知を追加します:

メッセージは実行可能かつ最小限にし、ユーザーが頻度を設定できるようにしてアラート疲れを避けてください。

証拠はGoogle Drive、SharePoint、S3等に保存されることが多いです。アプリ側では参照とメタデータ(ファイルID、バージョン、アップローダー、タイムスタンプ)を保存し、最小権限アクセスを強制する統合を行ってください。

敏感ファイルを無駄にコピーしないことを推奨します。保存する場合は暗号化、保持ルール、厳格なレビュー単位の権限を適用してください。実用的なアプローチは、証拠リンクをアプリに保持し、アクセスはIdPで制御し、ダウンロードは監査ログに残すことです。

ベンダーレビュー・ツールはすぐに機密資料のリポジトリになります:SOC報告、ペンテスト概要、設計図、質問票、時には個人データ(氏名、メール、電話)が含まれます。高価値内部システムとして扱ってください。

証拠は最大のリスク面です。制約を設けてください:許可ファイルタイプのホワイトリスト、サイズ制限、遅いアップロードのタイムアウト。すべてのファイルにマルウェアスキャンを実行し、安全になるまで隔離します。

ファイルは保存時に暗号化し、複数事業単位を相手にする場合はテナント別の鍵を使うことが理想です。短期の署名付きダウンロードリンクを使用し、直接オブジェクトストレージのパスを露出しないでください。

セキュリティは設定ではなくデフォルトにしてください。新規ユーザーは最小権限で開始し、ベンダーアカウントは自分のリクエストのみ見られるようにします。フォームとセッションにはCSRF対策、安全なクッキー、厳格なセッション期限を適用します。

ログイン、アップロードエンドポイント、エクスポートに対してレートリミットと乱用制御を実装し、特にUIにレンダリングされる自由テキストフィールドは検証とサニタイズを行ってください。

証拠のアクセス、主要ワークフローイベント(ファイルの閲覧/ダウンロード、エクスポート、リスクスコアの変更、例外承認、権限変更)をログに記録します。

ログは改ざん検知可能(追記のみの保存)かつベンダー、レビュー、ユーザーで検索可能にし、非技術的な関係者が「誰がいつ何を見たか」をUIから確認できる監査トレイルを用意します。

質問票と証拠をどれくらい保持するかを定義し、強制できるようにします。

ベンダー/レビュー種別ごとの保持ポリシー、ファイルと派生エクスポートを含む削除ワークフロー、削除を無効化する「リーガルホールド」フラグをサポートしてください。これらの挙動は製品設定と内部ポリシーに文書化し、削除が行われた証跡(削除受領書や管理者監査項目)を残せるようにします。

レポーティングが整うとレビュー運用が管理可能になります:メール追跡をやめ、共有の可視性で業務を舵取りします。ダッシュボードは「今何が起きているか」を答えるものにし、監査向けのエクスポートをスプレッドシート作業なしに提供してください。

有用なホームダッシュボードはチャートよりもキュー志向です。含めると良いもの:

フィルターは第一級機能に:事業部、重要度、レビュアー、調達担当、更新月、統合先チケットなどで絞り込めるようにします。

調達や事業オーナー向けにはシンプルな「自分のベンダー」ビューを提供してください:何を待っているか、何がブロックされているか、何が承認済みか。

監査は要約ではなく証拠を求めます。エクスポートは次を示すべきです:

CSVとPDFをサポートし、特定期間の単一ベンダーの「レビュー・パケット」をエクスポートできるようにします。

更新は製品機能として扱ってください。証拠の有効期限(SOC 2、ペンテスト、保険等)を追跡し、更新カレンダーと自動リマインダーを用意します:まずベンダーへ、その後内部オーナー、さらにエスカレーション。

証拠が更新されたら古いバージョンは履歴として保持し、次回の更新日を自動で置き換えます。

ベンダーセキュリティレビューアプリを出すことは「すべてを作る」ことではなく、ひとつのワークフローを確実に動かして実運用から改善することです。

スプレッドシートと受信箱を置き換える薄くて信頼できるフローから始めます:

MVPは意見を強く持たせて単純に:一つのデフォルト質問票、一つのリスク評価、シンプルなSLAタイマで十分です。

迅速に出したければ、Koder.aiのようなvibe-codingプラットフォームは内部システムのこの種の開発に実用的です:チャット駆動でインテークフロー、役割別ビュー、ワークフローステートを反復し、準備が整えばソースコードをエクスポートできます。SSO、監査証跡、ファイル処理、ダッシュボードなどの実務的な基盤を短期間で整えたい場合に特に有用です。

まずは1チーム(例:IT、調達、セキュリティ)で2–4週間のパイロットを実施します。10–20件のアクティブレビューを選び、移行するのは必要最小限のデータ(ベンダー名、現在のステータス、最終決定)に留めます。測定すべき指標:

週次の短いフィードバックループを採用します:

二つの簡潔なガイドを書いてください:

MVP後のフェーズには、ルールによる自動化(データ種別でのルーティング)、より充実したベンダーポータル、API、さらに多くの統合を計画してください。

価格設定やパッケージング(シート数、ベンダー数、ストレージ)が採用に影響する場合は、ロールアウト期待値を合わせるために早めに**/pricing**への案内を関係者に出しておくと良いでしょう。

まずは共通の定義とプロセスの境界を揃えることから始めてください:

「完了」を何と定義するか(承認、条件付き承認、却下、保留)を書き出し、チーム間で期待を一致させましょう。

多くの場合、役割ごとに異なるビューと操作が必要です。典型的なユーザーは:

単一の共有システムを作り、役割ごとにキュレーションされたビューを提供する設計にしましょう。

一般的なバックボーンは次の通りです:

Intake → Triage → Questionnaire → Evidence collection → Security assessment → Approval(またはReject)

各ステージで完了基準を定義します(例:必須質問の全回答、最小限の証拠提出、または例外の承認など)。これによりステータスが測定可能になり、レポーティングが信頼できるものになります。

少なくとも次の三つの作成方法をサポートします:

エントリタイプごとにテンプレートを用意し、優先度、質問セット、期限などのデフォルトを状況に合わせて設定できるようにします。

各「待ち」状態にオーナーを割り当て、ステータスを明確にします。例:

現在のステータスの所有者(ベンダーか内部か)にSLAを紐付けると、ダッシュボード上で外部ブロッカーと内部バックログを区別でき、対応やエスカレーションが変わります。

ベンダー情報を長期プロファイルとし、その他を時間軸上の活動として扱うと拡張性が高まります:

この構造があれば更新や指標、決定履歴の一貫性を保てます。

データ漏洩リスクを避けるため、分離と最小権限を徹底します:

摩擦を減らすために、特定リクエストに限定された期限付きマジックリンクを使うパターンが有効です。

証拠はファーストクラスのオブジェクトとして扱い、鮮度を管理します:

これにより古い文書の混乱を防ぎ、更新と監査対応が楽になります。

分かりやすく説明できるモデルを使います:

決定は必ず記録(根拠、紐付けた証拠、フォローアップ)して、関係者と監査人が理由を追えるようにします。

まずはスプレッドシートとメールの代替となるMVPを目指します:

10~20件のアクティブレビューで2~4週間のパイロットを実施し、サイクルタイムや滞留ポイントを測定してから週次で繰り返し改善します。