2025年5月21日·1 分

エンタープライズ向け多段承認のウェブアプリ構築ガイド

ルーティングルール、役割、通知、監査トレイルを備えたエンタープライズ向け多段承認のウェブアプリを設計・構築・導入する方法を学ぶ。

ルーティングルール、役割、通知、監査トレイルを備えたエンタープライズ向け多段承認のウェブアプリを設計・構築・導入する方法を学ぶ。

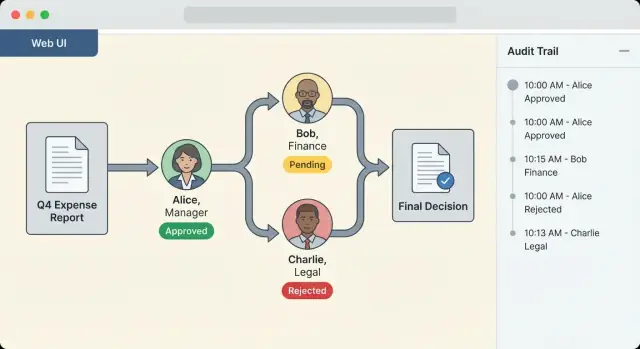

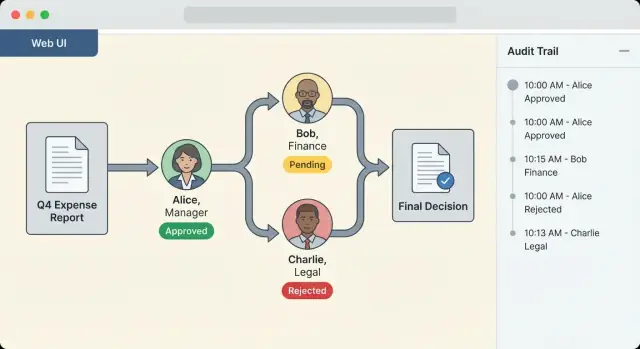

多段承認チェーンは、リクエストが前進する前に通過しなければならない一連の意思決定を構造化したものです。場当たり的なメールや"見たところ問題ない"のメッセージに頼る代わりに、承認チェーンは意思決定を再現可能なワークフローに変え、明確な所有者、タイムスタンプ、結果を残します。

基本的に、アプリは各リクエストに対して次の3つの問いに答えます:

承認チェーンは通常、次の2つのパターンを組み合わせます:

優れたシステムは両方に対応し、さらに「この承認者のうち誰か1人で良い」や「全員の承認が必要」といったバリエーションもサポートします。

多段承認は、トレーサビリティを伴う管理された変更が必要なあらゆる場面で登場します:

リクエストの種類が異なっても、必要なことは同じです:担当者に依存せず一貫した意思決定を行うこと。

よく設計された承認ワークフローは単なる「管理強化」ではありません。実務的に次の4つの目標を両立するべきです:

承認チェーンが失敗する原因は技術よりも不明確なプロセスにあります。よくある問題は:

このガイドの残りは、承認をビジネスにとって柔軟に、システムにとって予測可能に、必要なときに監査可能に保つためのアプリ構築に焦点を当てます。

画面設計やワークフローエンジン選定の前に、要件を平易な言葉で整合させてください。エンタープライズの承認チェーンは多くのチームに関わり、委任機能が欠けるなどの小さな差異がすぐに運用上の抜け穴になります。

システムを使用または監査する人々を挙げてください:

実務的なアドバイス:少なくとも各グループから1人を集め、「典型的なリクエスト」と「最悪ケースのリクエスト(エスカレーション、再割当、ポリシー例外)」の45分のウォークスルーを行ってください。

これらはテスト可能な文として書き出してください(各項目が機能することを証明できるべきです):

良いUXの参考が必要なら、後でこれらを /blog/approver-inbox-patterns のUI要件にマッピングできます。

希望ではなく目標値を定義してください:

最初に制約を記録してください:規制対象データの種類、地域ごとの保存ルール、リモートワーク(モバイル承認、タイムゾーン)など。

最後に成功指標を合意します:承認までの時間(time-to-approve)、期限超過率(% overdue)、やり直し率(rework rate:情報不足で差し戻される頻度)。これらは優先順位付けや展開の正当化に役立ちます。

明確なデータモデルは「謎の承認」を防ぎます—誰が何をいつ承認したか説明できるようにするためです。ビジネスオブジェクト(Request)とプロセス定義(Template)を分離して考え始めてください。

Request は依頼者が作成するレコードです。依頼者のID、ビジネスフィールド(金額、部門、ベンダー、日付)、サポート資料へのリンクを含みます。

Step はチェーンの一段階を表します。ステップは通常、送信時にテンプレートから生成されるため、各Requestは不変のシーケンスを持ちます。

Approver は通常ステップに紐付くユーザー参照(またはグループ参照)です。動的ルーティングをサポートする場合は、解決された承認者とそれを生成したルールの両方を保存してトレーサビリティを確保します。

Decision はイベントログ:承認/却下/差し戻し、アクター、タイムスタンプ、およびオプションのメタデータ(例:delegated-by)です。これは追記のみ(append-only)としてモデル化して、変更を監査できるようにします。

Attachment はオブジェクトストレージにファイルを保存し、ファイル名、サイズ、コンテンツタイプ、チェックサム、アップローダーなどのメタデータを保持します。

小さく一貫したRequestステータスセットを使います:

一般的なステップの意味合いをサポートしてください:

ワークフローテンプレートをバージョン管理として扱ってください。テンプレートが変更された場合、新しいリクエストは最新バージョンを使い、進行中のリクエストは作成時のバージョンを保持します。

各Requestに template_id と template_version を保存し、提出時に重要なルーティング入力(部門やコストセンターなど)をスナップショットとして保存してください。

コメントはRequest(およびオプションでStep/Decision)に結びつく別テーブルとしてモデル化し、可視性(依頼者のみ、承認者、管理者)を制御できるようにします。

ファイルについては:サイズ制限(例:25–100 MB)を設け、アップロードをマルウェアスキャン(非同期隔離+解放)し、データベースには参照のみを保存してください。これによりコアワークフローデータを高速に保ち、ストレージをスケーラブルにできます。

承認ルーティングルールは、"誰が"何を承認し"どの順序で"行うかを決めます。エンタープライズでは、厳格なポリシーと現実の例外をバランスさせることが難点です—すべてのリクエストをカスタムワークフローにしてしまわないように注意してください。

ほとんどのルーティングはリクエスト上のいくつかのフィールドから導き出せます。一般例:

これらはハードコーディングではなく設定可能なルールとして扱い、管理者がデプロイなしでポリシーを更新できるようにします。

静的リストはすぐ陳腐化します。代わりにディレクトリや組織データを使って実行時に承認者を解決してください:

リゾルバを明示的にし、承認者がどのように選ばれたか(例:「manager_of: user_123」)を保存します。

企業はしばしば複数の承認を同時に必要とします。並列ステップを次のようにモデリングし、明確なマージ動作を定義してください:

また、却下時にどうするかも決めてください:直ちに停止するのか、"再作業して再提出"を許すのか。

エスカレーションルールをファーストクラスのポリシーとして定義します:

例外(不在、委任、代替承認者)を事前に計画し、再ルートの理由を監査可能に記録します。

多段承認アプリの成功は1つの要素にかかっています:ワークフローエンジンが、ユーザーが二度押ししても、統合が遅延しても、承認者が不在でも、リクエストを予測可能に前進させられるかどうか。

承認チェーンが主に線形(Step1 → Step2 → Step3)で条件分岐が少ないなら、シンプルな自作エンジンが最速のことが多いです。データモデルを制御でき、監査イベントを調整でき、不要な概念を持ち込まずに済みます。

複雑なルーティング(並列承認、動的ステップ挿入、補償アクション、長時間タイマー、バージョン管理された定義)を想定するなら、ワークフローライブラリやサービスを採用することでリスクを減らせます。トレードオフは運用の複雑さと、あなたの承認概念をライブラリのプリミティブにマッピングする手間です。

「素早く社内ツールを出荷する必要がある」フェーズなら、Koder.ai のようなバイブコーディングプラットフォームはプロトタイプ作成に便利です(リクエストフォーム → 承認者インボックス → 監査タイムラインのエンドツーエンドを計画モードで反復しつつ、実際にエクスポート可能なReact + Go + PostgreSQLのコードベースを生成できます)。

すべてのリクエストを明示的に検証されるステートマシンとして扱ってください。例:DRAFT → SUBMITTED → IN_REVIEW → APPROVED/REJECTED/CANCELED。

各遷移は「誰が実行できるか」「必須フィールド」「許される副作用」を持つべきです。遷移検証はサーバー側で行い、UIが制御をバイパスできないようにしてください。

承認アクションは冪等にする必要があります。承認者が「承認」を2回押したり、遅い応答の間にリフレッシュした場合でも、APIは重複を検出し同じ結果を返すべきです。

一般的な対策は、アクションごとの冪等キー、または"ステップごと/アクターごとの1決定"のユニーク制約などです。

タイマー(SLAリマインダー、48時間後のエスカレーション、有効期限後の自動キャンセル)はバックグラウンドジョブで処理してください。これによりUIの応答が速く保たれ、トラフィックの急増時でもタイマーが確実に発火します。

ルーティング、遷移、監査イベントを専用のワークフローモジュール/サービスに置いてください。UIは「submit」や「decide」を呼び、統合(SSO/HRIS/ERP)は入力を提供するだけでワークフロールールを埋め込まないようにします。これにより変更が安全になり、テストも簡単になります。

エンタープライズの承認は支出やアクセス、ポリシー例外を制御するため、セキュリティは後付けにできません。良いルールは:すべての決定は実在する人物(またはシステム識別子)に帰属し、そのリクエストに対して認可され、証明可能に記録されることです。

SSOを導入してアイデンティティ、プロビジョニング解除、パスワードポリシーを集中管理してください。多くの企業はSAMLまたはOIDCを期待し、MFAを併用します。

高リスクアクション(最終承認など)には短時間のセッション、デバイスベースの「記憶する」は許可された場合のみ、役割変更時の再認証などのポリシーを追加します。

広域的な権限にはRBACを使い(Requester、Approver、Admin、Auditorなど)、その上にリクエスト単位の権限を重ねます。

例:承認者は自分のコストセンター、地域、直下の部下に対するリクエストのみ見られる、といった制約を課し、読み取りと書き込みの両方でサーバー側で強制してください。

転送中の暗号化(TLS)と保存時の暗号化(可能なら管理キー)を徹底します。SSO証明書やAPIキーなどのシークレットは環境変数散在ではなくシークレットマネージャーに保管してください。

ログに何を残すかは慎重に判断してください。リクエストの詳細は機密HR情報や財務情報を含む可能性があります。

監査人は「誰が何をいつどこからやったか」を見ます。各状態変更(提出、閲覧、承認/否認、委任)をタイムスタンプ、アクターID、リクエスト/ステップID付きで記録してください。可能ならIPやデバイスコンテキストも残し、ログは追記のみで改ざん検出可能にします。

承認アクションに対してレート制限をかけ、CSRF対策を行い、メールで受け取る承認リンクにはサーバー生成の一回限りトークンを要求して偽造やリプレイを防ぎます。

一括承認や短時間での大量承認、異常な地理的パターンなどの疑わしい動きをアラートにしてください。

エンタープライズ承認は明快さで成功するか失敗するかが決まります。人が何を、なぜ承認するのかを素早く理解できないと、遅延、委任、あるいは保守的な却下が増えます。

リクエストフォーム は依頼者が最初に正しい文脈を提供できるように導きます。スマートデフォルト(部門、コストセンター)、インライン検証、そして「次に何が起こるか」の短い説明があると良いです。

承認者インボックス は瞬時に2つの問いに答えられる必要があります:今私が注力すべきものは何か と 放置するとどのくらいリスクか。アイテムを優先度/SLAでグループ化し、素早いフィルタ(チーム、依頼者、金額、システム)を追加し、安全な場合のみ一括操作を可能にします(低リスクのリクエスト等)。

リクエスト詳細 は意思決定が行われる場所です。上部に明確な要約(誰、何、コスト/影響、発効日)を置き、その下に添付やリンク、アクティビティタイムラインを表示します。

管理者ビルダー(テンプレートとルーティング)は図よりもポリシーのように読めるべきです。平易な言葉のルール、プレビュー(「このリクエストはFinance → Legalにルーティングされます」)、変更ログを用意してください。

前のステップからの差分(フィールドレベルの差分、更新された添付、新しいコメント)を強調表示し、ワンクリックアクション(承認 / 却下 / 変更要求)と、却下時は必須の理由を用意してください。

現在のステップ、次の承認グループ(必ずしも個人名ではない)、SLAタイマーを表示します。簡単な進捗インジケーターで「自分のリクエストはどこにあるか?」の問い合わせを減らせます。

モバイルで迅速に承認できるようにしつつコンテキストを保持します:折りたたみセクション、固定要約、添付プレビュー。アクセシビリティの基本も満たしてください:完全なキーボード操作、フォーカスの可視化、十分なコントラスト、スクリーンリーダー向けのステータスとボタンラベル。

人々が承認に気づかないと承認は静かに停滞します。良い通知システムはノイズを増やさずに作業を動かし、誰がいつどのように促されたかの明確な記録を作ります。

ほとんどの企業では少なくともメールとアプリ内通知が必要です。チャットツール(例:SlackやMicrosoft Teams)がある場合はオプションチャネルとしてミラーすることが多いです。

チャネルごとの挙動は一貫させてください:同じイベントはメールでもチャットでも同じ“タスク”を生成するべきです。

細かな変更ごとに通知を送るのではなく、活動をまとめます:

静音時間、タイムゾーン、ユーザーの設定を尊重してください。メールをオプトアウトした承認者でも /approvals のアプリ内キューは確実に見えるべきです。

すべての通知は3つの問いに答えるべきです:

承認者が素早くトリアージできるように、リクエストタイトル、依頼者、金額、ポリシータグなどの主要コンテキストをインラインで追加してください。

デフォルトの間隔を定義(例:最初のリマインダーは24時間後、その後は48時間ごと)し、テンプレート単位で上書きできるようにします。

エスカレーションは明確な所有先が必要です:マネージャーロール、バックアップ承認者、運用キューのいずれかにエスカレーションし、エスカレーション発生時には理由とタイムスタンプを監査証跡に記録します。

通知テンプレート(チャンネルごとの件名/本文)を中央管理し、バージョン管理して変数を許可してください。ローカリゼーションのためにテンプレートと翻訳を並べて保管し、欠落時はデフォルト言語にフォールバックする仕組みにします。

これにより「半分だけ翻訳された」メッセージを防ぎ、コンプライアンス文言の一貫性を保てます。

エンタープライズの承認は単一アプリに閉じません。手作業や“他のシステムを更新したか?”という問題を減らすため、統合を第一級機能として設計してください。

まずは組織が既に信頼しているソースオブトゥルースから始めます:

すべてをローンチ当日に統合できなくても、データモデルと権限で将来の統合を想定しておいてください(参照:/security)。

コアアクション(リクエスト作成、ステータス取得、決定一覧取得、完全な監査証跡取得)用の安定したREST API(またはGraphQL)を提供してください。

アウトバウンド自動化にはwebhookを追加し、他システムがリアルタイムで反応できるようにします。

推奨イベントタイプ:

request.submittedrequest.step_approvedrequest.step_rejectedrequest.completedWebhookは信頼性を持たせてください:イベントID、タイムスタンプ、バックオフ付きリトライ、署名検証を含めます。

多くのチームはERP画面やチケットフォーム、社内ポータルから承認を開始したいと考えます。サービス間認証をサポートし、外部システムが:

ことを可能にしてください。

アイデンティティは共通の失敗ポイントです。代表識別子(多くは社員ID)を決め、メールをエイリアスとしてマッピングしてください。

氏名変更、社員IDを持たない契約者、重複メールなどのエッジケースを扱い、管理者が問題を速やかに解決できるようにマッピング決定をログに残し、管理レポートで状況を見せてください(統合の差異によるプラン差などは /pricing を参照)。

エンタープライズ承認アプリは2日目の運用で成功するか失敗するかが決まります:テンプレートをどれだけ速く調整できるか、キューを動かせるか、監査時に何が起きたかを証明できるか。

管理コンソールはコントロールルームのように感じられるべきです—強力だが安全。

明確な情報アーキテクチャから始めます:

管理者はビジネスユニット、地域、テンプレートバージョンで検索・フィルタできる必要があり、誤編集を防ぎます。

テンプレートをリリース可能な設定として扱います:

これにより運用上のリスクを減らしつつ、必要なポリシー更新を遅らせません。

責任を分離します:

これを不変のアクティビティログ(誰がいつ何を変更したか)と組み合わせます。

実務的なダッシュボードは次をハイライトします:

エクスポートはオペレーション用CSVと監査パッケージ(リクエスト、決定、タイムスタンプ、コメント、添付参照)を提供し、保持ウィンドウを設定可能にしてください。

レポートから /admin/templates や /admin/audit-log へリンクして迅速にフォローアップできるようにします。

エンタープライズ承認は現実世界で厄介な失敗をします:人が役割を変える、システムがタイムアウトする、リクエストが急増する。信頼性をプロダクト機能として扱ってください。

まず承認ルールの単体テストを高速に回してください:依頼者、金額、部門、ポリシーが与えられたときにワークフローが常に正しいチェーンを選ぶか。これらはテーブル駆動テストにしてビジネスルールの拡張を容易にします。

次にワークフローエンジン全体を検証する統合テストを追加します:リクエスト作成、ステップを順に進める、決定を記録、最終状態(承認/却下/キャンセル)と監査証跡を検証します。

権限チェック(誰が承認/委任/参照できるか)も含め、データ露出の防止を確認してください。

いくつかのシナリオは“必須合格”テストであるべきです:

template_version を使い続ける)インボックスビューと通知を突発的な送信負荷下で負荷テストし、添付ファイルが大きい場合の影響を測定してください。キュー深度、ステップごとの処理時間、最大承認レイテンシを測ること。

観測性のために、すべての状態遷移に相関IDを付けてログに残し、「停滞」ワークフローのメトリクスを出し、非同期ワーカーのトレースを行ってください。

アラート対象:リトライ増加、デッドレターキューの増加、ステップ期待時間を超えるリクエスト。

本番に変更を出す前に、セキュリティレビューを必須にし、バックアップ/リストア演習を行い、イベント再生で正しいワークフローステートが再構築できることを検証してください。

これが監査を"退屈にする"カギです—良い意味で。

優れた承認アプリでも、一晩で全員に展開すると失敗することがあります。展開はプロダクトローンチとして扱い、段階的に、測定し、サポートを付けて進めてください。

まず実世界の複雑さを代表するパイロットチーム(マネージャー、ファイナンス、法務、1人の経営層承認者)で開始します。初回リリースはテンプレートを絞り、ルーティングルールを1〜2個に限定します。

パイロットが安定したら数部門へ拡大し、その後全社導入へ進めます。

各フェーズで成功基準を定義してください:完了リクエストの割合、中央値の意思決定時間、エスカレーション数、却下理由トップなど。

「何が変わるか」の短い案内と更新の集約先(例:/blog/approvals-rollout)を公開します。

承認が現在メールスレッドやスプレッドシートで行われている場合、移行はすべてを移すことよりも混乱を避けることが重要です:

役割別の短いトレーニングとクイックガイド(依頼者、承認者、管理者)を用意してください。

「承認マナー」も含める:いつ文脈を追加するか、コメントの使い方、期待される応答時間など。

最初の数週間はライトなサポート経路(オフィスアワー+専用チャネル)を提供し、管理コンソールに「既知の問題と回避策」パネルを用意します。

誰がテンプレートを作れるか、ルーティングルールを変更できるか、変更を承認するのは誰かを定義します。

テンプレートをポリシー文書として扱い、バージョン管理し、変更理由を要求し、四半期途中での突発的な挙動変更を避けるために更新スケジュールを設けます。

各展開フェーズ後にメトリクスとフィードバックをレビューし、四半期ごとのレビューでテンプレートの調整、リマインダー/エスカレーションの最適化、未使用ワークフローの廃止を行ってください。

小さく定期的な調整がチームの実際の働き方に合わせ続ける鍵です。

多段承認チェーンとは、リクエストが完了する前に1つ以上の承認ステップを順に通過する定義済みのワークフローです。

重要なのは、繰り返し適用できるルール(毎回同じ手順)、明確な責任(誰が何を承認するか)、監査対応可能なトレーサビリティ(誰が、いつ、なぜ決定したか)を生み出す点です。

順序が重要な場合(例:マネージャーの承認が先に必要で、その後にファイナンスがレビューする)には**逐次(Sequential)**を使います。

複数チームが同時にレビューできる場合(例:法務とセキュリティが並列にレビューする)には**並列(Parallel)**を使い、次のようなマージルールを定義します:

最低限、次を揃えてください:

素早い検証方法は、各グループの代表者と「典型的なリクエスト」と「最悪ケースのリクエスト」をウォークスルーすることです。

実務的なコアモデルには以下が含まれます:

テンプレートはポリシー変更で履歴を書き換えないようバージョン管理します:

template_id と template_version を保存するこれにより進行中のリクエストが突然別のルートに乗ることを防げます。

ルーティングは少数の“シグナル”で決められるようにし、ハードコーディングは避けます。代表的なシグナル:

承認者はディレクトリやHRIS、ERPなどのシステムからランタイムで解決し、その解決方法(例:「manager_of: user_123」)と最終的な承認者の両方を保存してトレーサビリティを担保します。

リクエストのライフサイクルを明示的なステートマシンとして扱います(例:Draft → Submitted → In Review → Approved/Rejected/Canceled)。

実運用で信頼できるものにするために:

重層的な対策を講じます:

さらに、アクションエンドポイントのレート制限、CSRF対策、メールリンク用の一回限りトークンなどで不正利用を防ぎます。

決定までの時間を短くしつつコンテキストを保持することに重点を置きます:

モバイルでは折りたたみ可能なセクション、固定された要約を使い、アクセシビリティ(キーボード操作、コントラスト、スクリーンリーダーラベル)を満たします。

通知は単なるメッセージではなく“タスク配信”として設計します:

各通知は「何が変わったか」「何をすべきか(いつまでに)」「どこに行くか(例:/requests/123?tab=decision)」を答えるべきです。

監査とデバッグのために**Decisionは追記のみ(append-only)**にすることが重要です。