2025年11月17日·1 分

エンタープライズ準備チェックリスト:VMwareのように信頼性高くソフトウェアをスケールする

このエンタープライズ準備チェックリストを使って、大口顧客向けに製品をスケールするための実践的な信頼性の教訓(Diane GreeneとVMwareに学ぶ)を確認しましょう。

このエンタープライズ準備チェックリストを使って、大口顧客向けに製品をスケールするための実践的な信頼性の教訓(Diane GreeneとVMwareに学ぶ)を確認しましょう。

小さなチーム向けに売るのは主に機能とスピードの問題です。エンタープライズに売ると「良い」の定義が変わります。たった一度の障害や分かりにくい権限バグ、監査証跡の欠落で何か月分の信頼が失われることがあります。

平たく言えば、信頼性は三つのことを意味します:アプリが稼働し続けること、データが安全であること、挙動が予測可能であること。最後の点は見た目以上に重要です。エンタープライズユーザーはあなたのシステムに仕事を組み込みます。今日も来週も次のアップデート後も同じ結果を期待します。

通常最初に壊れるのは単一のサーバーではありません。少数のユーザー向けに作ったものと、大口顧客が当たり前だと期待するもののギャップです。彼らはより多いトラフィック、複雑な役割、様々な統合、そしてセキュリティやコンプライアンスからのより厳しい監視を持ち込みます。

初期のストレスポイントは予測可能です。稼働率への期待は「大抵問題ない」から「退屈なほど安定している」に跳ね上がり、明確なインシデント対応が求められます。データ安全性は取締役会レベルの関心事になります:バックアップ、復旧、アクセスログ、所有権。権限は急速に複雑になります:部門、外注、最小権限アクセス。変更はリスクになります:リリースにはロールバックと予期せぬ挙動を防ぐ手段が必要です。サポートは「助ける」だけでなく製品の一部になり、応答時間とエスカレーション経路が求められます。

スタートアップの顧客は2時間の障害と簡単な謝罪を受け入れるかもしれません。エンタープライズ顧客は原因の要約、再発しない証拠、類似障害を防ぐ計画を求めるかもしれません。

エンタープライズ準備チェックリストは「完璧なソフトウェア」の話ではありません。製品設計、チーム習慣、日々の運用を同時にアップグレードして、信頼を壊さずにスケールすることです。

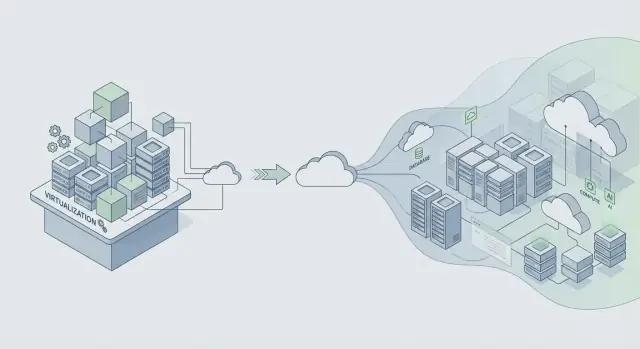

Diane GreeneはVMwareを共同設立したとき、エンタープライズITは痛みを伴うトレードオフに直面していました:速く動くと障害のリスクがあり、安定を取ると変化が遅くなる。VMwareが重要だったのは、サーバーを信頼できるビルディングブロックのように振る舞わせたことです。それにより統合、より安全なアップグレード、より早い復旧が可能になり、各アプリチームに全てを書き換えるよう要求しませんでした。

コアとなるエンタープライズの約束はシンプルです:まず安定、次に機能。エンタープライズは新機能を望みますが、パッチ適用、スケーリング、日常的なミスの間も動き続けるシステムの上にそれを望みます。製品がビジネスクリティカルになると、「来週直します」は収益の損失、期限の遅れ、コンプライアンスの頭痛に変わります。

仮想化は単なるコスト削減ではなく、実用的な信頼性ツールでした。障害を隔離する境界を作りました。あるワークロードがクラッシュしてもマシン全体を落とさない。一つのワークロードをスナップショット、クローン、移動できれば、変更をテストし、何か起きたときにより早く復旧できます。

この考え方はいまでも通用します:ダウンタイムなしでの変更を設計する。コンポーネントはいつか壊れる、要件は変わる、アップグレードは実際の負荷下で起きる前提で設計し、変更を安全にする習慣を築くのです。

VMwareの考え方を要約すると、障害を隔離して問題が広がらないようにし、アップグレードを日常にし、ロールバックを速くし、賢いトリックより予測可能な挙動を好む、ということです。信頼は地味な信頼性を日々積み重ねることで作られます。

現代のプラットフォーム上で構築する場合(またはKoder.aiのようなツールでアプリを生成する場合)でも、この教訓は有効です:顧客の運用を壊さずに配備、監視、元に戻せる方法でしか機能を出荷しないでください。

VMwareはパッケージソフトの世界で育ち、「リリース」は大きなイベントでした。クラウドプラットフォームはリズムを変え、小さな変更をより頻繁に出すようになりました。それはより安全になり得ますが、変更を制御できている場合に限ります。

箱入りインストーラを出そうとクラウドデプロイを押そうと、大半の障害は同じやり方で始まります:変更が入って、隠れた前提が壊れ、影響範囲が予想以上に大きくなる。より速いリリースはリスクをなくしません。ガードレールがないとチャンスを増やすだけです。

信頼性を保つチームは、どのリリースでも失敗する可能性があると想定し、安全に失敗するようにシステムを作ります。

簡単な例:無害に見えるデータベースのインデックス変更がステージングでは問題なくても、本番では書き込みレイテンシを増やし、リクエストを溜めてタイムアウトをランダムなネットワークエラーのように見せることがあります。頻繁なリリースはこの種の驚きを生む機会を増やします。

クラウド時代のアプリは多くの顧客を共有システムでさばくことが多いです。マルチテナントは新たな問題をもたらしますが、原則は同じ:障害を隔離する。

ノイジーネイバー(ある顧客のスパイクが他を遅くする)や共有障害(間違ったデプロイで全員に影響)が現代版の「一つのバグがクラスタを落とす」です。対策は見慣れたものを継続的に適用すること:段階的ロールアウト、テナント毎の制御、リソース制限(クォータ、レート制限、タイムアウト)、部分的障害を扱える設計。

可観測性も不変です。何が起きているか見えなければ信頼性は守れません。良いログ、メトリクス、トレースはロールアウト中の回帰を素早く見つける手助けになります。

ロールバックももはや稀な緊急手段ではありません。普通のツールです。多くのチームはロールバックをスナップショットやより安全なデプロイ手順と組み合わせます。Koder.aiのようなプラットフォームはスナップショットとロールバックを含み、リスクの高い変更を素早く元に戻すのに役立ちますが、より重要なのは文化です:ロールバックは慌てて行うものではなく、日常的に練習するものです。

エンタープライズ契約がテーブルに上がってから信頼性を定義すると、「大丈夫そうだ」という感覚論で議論する羽目になります。大口顧客は社内で繰り返せる明確な約束を求めます:「アプリは稼働し続ける」「ピーク時にページが十分速く表示される」など。

まずは少数の簡潔な目標を書いてください。多くのチームがすぐ合意できるのは可用性(サービスがどれだけ利用可能か)と応答時間(主要操作がどれだけ速く感じられるか)です。目標は単一のサーバーメトリクスではなく、ユーザーの行動に結びつけてください。

エラーバジェットを設定すると日常運用で目標が使えるものになります。エラーバジェットはある期間に「使ってよい」失敗の量です。バジェット内なら配信リスクを取れます。使い切ったら新機能より信頼性作業を優先します。

目標を正当に保つために、実際のインパクトに結びつくいくつかのシグナルを追跡してください:主要操作のレイテンシ、エラー(失敗リクエスト、クラッシュ、壊れたフロー)、飽和(CPU、メモリ、DB接続、キュー)、そして重要経路全体での可用性。

目標が決まったら、それが意思決定を変えるようにしてください。リリースでエラーが急増したら議論せずに一時停止、修正、またはロールバックです。

Koder.aiのような高速出荷プラットフォームを使っているなら、目標はさらに重要になります。速さは守れる信頼性の枠内でしか役に立ちません。

「自分たちのチームで動く」から「Fortune 500で動く」への信頼性の跳躍は主にアーキテクチャの違いです。考え方の転換はシンプルです:システムの一部は通常の日に失敗すると仮定すること。

依存性は可能な限りオプションにしてください。請求プロバイダ、メールサービス、分析パイプラインが遅くても、コアアプリは読み込み、ログイン、主要な作業を続けられるべきです。

隔離境界は親友です。重要経路(ログイン、主要ワークフロー、メインDBへの書き込み)と、なくても良い機能(おすすめ、アクティビティフィード、エクスポート)を分離します。オプションの部分が壊れてもコアを引きずらないように失敗させるべきです。

実務的にカスケード障害を防ぐ習慣:

データ安全は「後で直せばいい」がダウンタイムに変わる部分です。バックアップ、スキーマ変更、復旧を本当に必要になる前提で計画してください。復旧訓練は避難訓練と同じように実行します。

例:チームがReactフロント、Go API、PostgreSQLを出荷しているとします。新しいエンタープライズ顧客が500万件のレコードをインポートすると、境界がないとインポートが通常トラフィックと競合して全体が遅くなります。適切なガードレールがあれば、インポートはキュー経由でバッチ書き込み、タイムアウトと安全なリトライを使い、日常ユーザーに影響を与えずに一時停止できます。Koder.aiのようなプラットフォームで生成したコードでも同じように扱い、実際の顧客が依存する前にこれらのガードレールを追加してください。

インシデントは失敗の証拠ではありません。使用量が増え、デプロイが頻繁になるほど、本物の顧客向けソフトウェアを運用するコストとして発生します。違いはチームが冷静に対応して原因を直すか、慌てて同じ障害を繰り返すかです。

初期は多くのプロダクトが「知っている数人」に頼っています。エンタープライズはそれを受け入れません。彼らは予測可能な対応、明確なコミュニケーション、失敗から学んだ証拠を求めます。

オンコールは英雄的行為ではなく、深夜2時の推測を取り除くことです。シンプルなセットアップで大半の大口顧客が気にする点をカバーできます:\n\n- 各サービスにプライマリオーナーを名指しする。\n- 上位の故障モードに対する短いランブックを用意する。\n- エスカレーションを定義する:誰に、いつ、どれくらい早く連絡するか。\n- 少なくとも一回は計画された訓練を実行する。\n- 現在のステータスと最近の変更を確認できる一箇所を維持する。

アラートが一日中鳴ると人はミュートしますし、本当に重要なインシデントが見逃されます。アラートはユーザー影響に紐づけてください:サインイン失敗、エラー率上昇、レイテンシが明確な閾値を超える、バックグラウンドジョブの滞留など。

インシデント後は責任追及ではなく修正に焦点を当てたレビューを行ってください。何が起きたか、どのシグナルが足りなかったか、被害を減らすためにどんなガードレールがあればよかったかを記録します。それを1~2件の具体的な変更に落とし込み、オーナーと期限を設定します。

これらの運用の基本が「動くアプリ」と「顧客が信頼できるサービス」を分けます。

大口顧客はまず新機能を求めることは稀です。彼らは「毎日本番で信頼できますか?」と尋ねます。最速の答え方は、約束ではなく作業の証拠を示すことです。

現状で満たしている項目と不足をリストアップする。 稼働目標、アクセス制御、監査ログ、データ保持、データ所在地、SSO、サポート時間など、今日正直にサポートできるエンタープライズ期待を書き出し、それぞれを準備済み、部分的、未対応にマークします。これで漠然としたプレッシャーが短いバックログになります。

これ以上出荷する前にリリースの安全性を追加する。 エンタープライズはどれだけ頻繁にデプロイするかより、インシデントなしにデプロイできるかを重視します。本番に近いステージングを使い、危険な変更はフィーチャーフラグ、段階的ロールアウトを使い、素早く実行できるロールバック計画を持ってください。スナップショットとロールバックをサポートするプラットフォームを使っているなら(Koder.aiは対応しています)、以前のバージョンに復元する練習を筋肉に刻んでください。

データ保護を証明し、さらにもう一度証明する。 バックアップはチェックボックスではありません。自動バックアップをスケジュールし、保持を定義し、復元テストをカレンダーで実行します。主要な操作(管理変更、データエクスポート、権限編集)の監査証跡を追加して、顧客が問題を調査しコンプライアンスに対応できるようにします。

サポートとインシデント対応を平易な言葉で文書化する。 どうやってインシデントを報告するか、期待される応答時間、誰がアップデートを伝えるか、事後報告はどう行うかを一枚の約束文にまとめます。

現実的な負荷テスト計画で準備レビューを実施する。 エンタープライズの様相に近いシナリオを一つ選び、エンドツーエンドでテストします:ピークトラフィック、遅いデータベース、ノード障害、ロールバック。例:月曜朝に新しい顧客が500万件をインポートする一方で2000人がログインしてレポートを走らせる。壊れたものを測定し、最大のボトルネックを直して繰り返します。

この五つをやれば、営業の会話は楽になります。行った作業を示せるからです。

中堅向けSaaSが数百の顧客と小さなチームで運営されていました。そこに最初の規制対象の顧客、地域の銀行を獲得します。契約には厳しい稼働期待、厳格なアクセス制御、セキュリティ質問に迅速に答える約束が含まれます。製品の主な機能は変わりませんが、運用ルールが変わります。

最初の30日で、チームは顧客が感じる「見えない」アップグレードを行います。監視は「稼働しているか?」から「何が、どこで、誰に影響しているか?」にシフトします。サービスごとのダッシュボードを追加し、ユーザー影響に結びついたアラートを設定します。アクセス制御は正式になります:管理操作に対する強い認証、見直されたロール、ログと時間制限付きの本番アクセス。監査性は製品要件になり、ログにはログイン失敗、権限変更、データエクスポート、設定編集が含まれます。

2週間後、リリースが失敗します。データベースのマイグレーションが予想より長くなり、あるサブセットのユーザーに対してリクエストがタイムアウトし始めます。マルチデイのインシデントにならなかったのは基本的な規律があったからです:明確なロールバック計画、単一のインシデントリード、コミュニケーションの台本。

彼らはロールアウトを一時停止し、遅い経路からトラフィックを切り替え、最後の安定バージョンにロールバックしました。プラットフォームがスナップショットとロールバックをサポートしていれば(Koder.aiは対応しています)、これはより速くなりますが、実行手順の練習は依然必要です。復旧中は30分ごとに短いアップデートを送ります:影響範囲、実施中の対応、次のチェックイン時間。

1ヶ月後、成功は良い意味で退屈に見えます。アラートは少ないが重要度が高く、復旧は速くなっています。所有権が明確だからです:1人がオンコール、1人が調整、1人がコミュニケーション。銀行は「制御していますか?」と聞くのをやめ、「いつ展開を拡大できますか?」と聞くようになります。

成長はルールを変えます。ユーザー増、データ増、大口顧客は小さな欠点を障害、騒がしいインシデント、長いサポート対応に変えます。多くの問題は初めは「大丈夫」に見えますが、最初の大きな契約の週に現れます。

よく出る落とし穴:

単純な例:あるチームが大口顧客のためにカスタム統合を追加し、金曜深夜にホットフィックスでデプロイします。速やかなロールバックはなく、アラートは既に騒がしく、オンコールは手探りです。バグ自体は小さくても、復旧経路が未検証なので数時間にわたって回復が遅れます。

エンタープライズ準備チェックリストが技術的項目だけなら、それを拡張してください。ロールバック、復元訓練、エンジニアがいなくてもサポートが実行できるコミュニケーション計画を含めます。

大口顧客が「エンタープライズ向けの準備はありますか?」と聞くとき、彼らが求めているのは通常一つのことです:本番で信頼できますか?デモを見せる前に自己監査用にこれを使ってください。

デモを見せる前に、手で説明せずに指し示せる証拠を集めてください:エラー率とレイテンシを示す監視スクリーンショット、差分を赤くした監査ログの例(「誰がいつ何をしたか」)、短い復元ドリルのノート(何を復元し、どれくらい時間がかかったか)、一ページのリリースとロールバックノート。

Koder.aiでアプリを作る場合でも、これらのチェックは同じように扱ってください。目標、証拠、繰り返せる習慣は使ったツールより重要です。

エンタープライズ準備は大口案件の前の一度きりの頑張りではありません。チーム、トラフィック、顧客期待が成長しても製品を落ち着かせておくためのルーティンとして扱ってください。

チェックリストを短いアクションプランに変えます。最もリスクを生む上位3つのギャップを選び、可視化してオーナーと実際に達成する日付を割り当てます。「完了」の定義を平易に書く(例:「5分でアラートが発火する」や「エンドツーエンドで復元がテスト済み」)。エンタープライズの阻害要因をバックログに小さなレーンで確保して、緊急作業に埋もれないようにします。ギャップを埋めたら何が変わったかを書き残し、新しいメンバーが繰り返せるようにします。

大口見込み客ごとに使い回せる内部の準備ドキュメントを作ります。短く保ち、重大な顧客の会話の後に更新します。簡単なフォーマットが効きます:信頼性目標、セキュリティの基本、データ処理、デプロイとロールバック、誰がオンコールか。

信頼性レビューを毎月の習慣にし、意見ではなく実際のイベントに結びつけます。インシデントやニアミスを議題に使ってください:何が壊れたか、どう検出したか、どう復旧したか、再発を防ぐには何をするか。

Koder.aiで構築するなら、出荷方法に準備を組み込んでください。Planning Modeを早期に使ってエンタープライズ要件をビルド前にマップし、リリース中はスナップショットとロールバックを使って修正のストレスを低く保ちます。ワークフローを一元化したい場合、koder.aiはチャットでの構築と反復を中心に、ソースのエクスポート、デプロイ、ロールバックなどの実務的なコントロールを手元に置けるよう設計されています。

契約が締結される前に始めてください。まず2~3つの測定可能な目標(可用性、主要操作のレイテンシ、許容できるエラー率)を決め、それらを守るための基本を整えます:ユーザー影響に結びついた監視、迅速に実行できるロールバック経路、テスト済みの復元手順。\n\n調達の要求を待ってからでは、証明できない曖昧な約束をせざるを得なくなります。

エンタープライズは予測可能な運用を重視するからです。小さなチームは短時間の障害と素早い修正を許容するかもしれませんが、エンタープライズはしばしば次を求めます:\n\n- 影響の明確な記述(誰に何が起きたか)\n- 根本原因の要約\n- 再発防止の証明(具体的な変更)\n- 監査証跡とタイムライン\n\n振る舞いが予想外だと、バグが小さくても信頼は失われます。

ユーザー向けの約束を短く絞ってください:\n\n- 可用性:サービスがエンドツーエンドで使えること(「サーバーの1台が稼働している」ではない)。\n- レイテンシ:主要な操作が通常時およびピーク時に閾値を下回ること。\n- エラー率:失敗リクエストや破損したフローがある限度未満であること。\n\nその後、一定期間のエラーバジェットを作ります。バジェット内ならリスクを取って出荷できますが、使い切ったら信頼性改善を優先します。

変更を最大のリスクとして扱ってください:\n\n- 本番に近いステージング環境を使う。\n- 段階的な展開(カナリアやフェーズドロールアウト)を行う。\n- 危険な変更はフィーチャーフラグで隠す。\n- 可能ならマイグレーションは可逆にする。\n- ロールバックを練習して、パニック時の対処でなく日常の手順にする。\n\nプラットフォームがスナップショットとロールバックをサポートしているなら(例:Koder.ai)、それを使うと良いですが、人が実行する手順も必ずリハーサルしてください。

バックアップはデータがどこかにコピーされたことを示すだけです。エンタープライズは「意図的に復元できるか」と「どれくらい時間がかかるか」を尋ねます。\n\n最低限の実務的手順:\n\n- 自動化されたバックアップと明確な保持ポリシー。\n- 定期的な復元テスト(カレンダーで管理)。\n- 復旧時間(RTO)と復旧時点(RPO)を文書化。\n- スキーマ変更や長時間かかるマイグレーションの計画。\n\n一度も復元したことのないバックアップは仮定に過ぎません。

シンプルかつ厳格に始めてください:\n\n- デフォルトを最小権限にする。\n- 管理者と通常ユーザーの役割を分ける。\n- 機微な管理操作には強い認証を要求する。\n- 権限変更や特権アクセスをログに残す。\n\n複雑さはすぐに出てきます:部門、外注、期限付きアクセス、誰がデータをエクスポートできるか、などは早期に発生する質問です。

敏感なイベントについて「誰がいつどこから何をしたか」に答えられるものをログに残します:\n\n- ログインと失敗ログイン\n- 権限/ロールの変更\n- データのエクスポートや一括ダウンロード\n- 管理設定の編集\n- サポートやエンジニアの本番アクセス(時間制限付き)\n\nログは改ざん耐性を持たせ、顧客の期待に沿う保持期間を設定してください。

シグナルの質を上げて件数を減らすことを目指してください:\n\n- ユーザー影響に直結する指標でアラートする(サインイン失敗、エラー率上昇、レイテンシ閾値、ジョブキューの滞留)。\n- 上位の故障モードについてのランブックを用意する。\n- オンコールの所有権とエスカレーションを定義する。\n- インシデント後は1~2個の具体的な修正を担当者と期限付きで書き出す。\n\nアラートが多すぎると、本当に重要なものが見落とされます。

分離と負荷制御が鍵です:\n\n- ノイジーネイバー対策としてテナントごとのレート制限/クォータ。\n- タイムアウトとサーキットブレーカーで依存先が全ワーカーを消費しないようにする。\n- キューとバックプレッシャーでスパイクを制御された遅延にする。\n- 段階的なロールアウトで悪いデプロイが全員に当たらないようにする。\n\n目標は、ある顧客の問題が全顧客の障害にならないことです。

現実的なシナリオを一つ選んでエンドツーエンドで実行します:\n\n- ピーク時のログインと重いレポート処理\n- 遅いデータベースや詰まったマイグレーション\n- ノードやサービス依存の障害\n- 最後に正常だったバージョンへのロールバック\n\n壊れたもの(レイテンシ、タイムアウト、キュー深度)を測り、最大のボトルネックを直して繰り返します。一般的なテストは、大量インポートを通常トラフィックと同時に実行し、バッチ処理とキューで分離することです。