2025年6月14日·1 分

顧客の同意と設定を管理するウェブアプリを作る

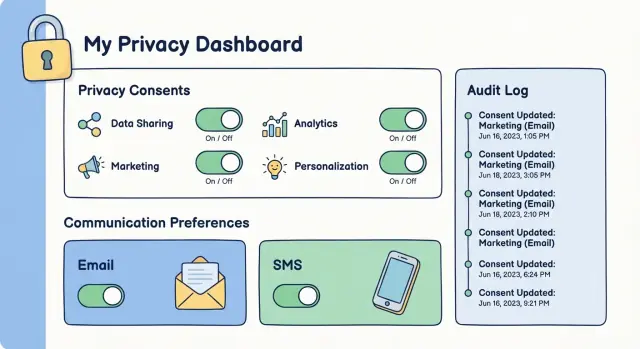

明確なUX、監査ログ、API、強固なセキュリティを備えた同意・設定管理ウェブアプリを設計、構築、デプロイするためのステップバイステップガイド。

明確なUX、監査ログ、API、強固なセキュリティを備えた同意・設定管理ウェブアプリを設計、構築、デプロイするためのステップバイステップガイド。

画面設計やコーディングに入る前に、何を作るのか(そして何を作らないのか)を明確にしてください。「同意」と「プリファレンス」は似て聞こえますが、法的・運用面で意味が異なることが多いです。早い段階でこれらの定義を正しくしておけば、混乱するUXや壊れやすい統合を防げます。

同意は、後で証明できる必要のある許可です(誰が、何に、いつ、どのように同意したか)。例:マーケティングメールの受信同意やトラッキングクッキーの許可。

プリファレンスは、体験や頻度を左右するユーザーの選択(週次か月次か、関心あるトピックなど)です。信頼できる形で保存すべきですが、通常は法的なオプトインとは異なります。

初日から管理する項目を書き出してください:

よくある落とし穴はマーケティング同意と取引上のメッセージ(領収書やパスワードリセットなど)を混同することです。定義、データモデル、UIでこれらを分離してください。

同意管理のウェブアプリは複数チームに関わります:

意思決定のための明確なオーナーを割り当て、ルールやベンダー、メッセージが変わったときの軽量な更新プロセスを定めてください。

測定できる成果をいくつか選びます。例:スパム苦情の減少、誤解による退会の減少、GDPR同意記録の取り出し時間短縮、購読設定に関するサポートチケット減少、同意証明の提供時間短縮など。

プライバシー規則を実務的なプロダクト要件に落とし込んでください。本節は高レベルの案内で、法的助言ではありません—機能設計後は顧問と最終確認を行ってください。

機能面では、同意管理のウェブアプリは通常以下を扱う必要があります:

同意記録には以下を含めるべきです:

同意記録とその監査ログのデータ保持ポリシーを定義してください(監査ログはマーケティングデータより長く保持されることが多い)。必要なデータだけを保持し、保護し、保持期間を文書化してください。不明な点があれば「法務判断が必要」プレースホルダを残し、社内ポリシー文書(公開するなら /privacy)にリンクしてください。

最終的なポリシー決定(「販売/共有」の定義、クッキー分類、保持期間など)は必ず法務と確認してください。

同意管理ウェブアプリはデータモデルが要です。スキーマで「誰がいつどのように何に同意したか」に答えられないと、コンプライアンス、サポート、統合が難しくなります。

まずはシンプルな構成要素から始めてください:

この分離により、プリファレンスセンターは柔軟性を保ちつつ、明確なGDPR同意記録やCCPAオプトアウト信号を生成できます。

各決定に紐づく正確な通知/ポリシーバージョンを保存してください:

notice_id と notice_version(またはコンテンツハッシュ)文言が変わっても過去の同意は立証可能になります。

各同意イベントに対して、リスクレベルに応じた証拠を記録します:

人は二度サインアップします。複数識別子を1人のカスタマーにリンクし、マージ履歴を記録するモデルにしてください。

撤回は明示的に表現します:

status: granted / withdrawnwithdrawn_at と理由(ユーザー操作、管理者リクエスト)do_not_sell/share など)プリファレンスセンターが機能するのは、人が簡単に「何を送るのか、どう変えるのか」を答えられるときだけです。巧妙さより明快さを優先し、決定は可逆的にしてください。

ユーザーがどこで触れても見つけやすく、一貫性のある場所に置きます:

/preferences)どの入口でも同じ文言と構造を使い、ユーザーが違和感を持たないようにします。

「製品の更新」や「ヒントと使い方」のように短いラベルを使い、必要なら1行の説明を添えます。法的な文言は避けてください。

規制やプラットフォームルールで積極的なアクションが求められる場合は、事前チェック済みのボックスは禁止します。複数の許可を求める場合は明確に分けてください(例:メールマーケティングとSMS、パートナーとの共有は別々に)。

ユーザーがトピックごと、必要ならチャネルごとにオプトインできるようにし、常に見える全マーケティング解除を用意します。

良いパターンの例:

メールサインアップでは必要に応じてダブルオプトインを使います:ユーザーが選択したあとに確認メールを送り、リンクをクリックして初めて購読を有効にします。ページ上で次に何が起きるかを説明してください。

すべてがキーボード操作で使えること、明確なフォーカス状態、十分なコントラスト、スクリーンリーダーが解釈できるラベル(例:「週次ダイジェストを受け取る:オン/オフ」)を備えてください。

バックエンドAPIは、顧客が同意したことや受け取りたい内容の真のソースです。クリーンで予測可能なAPIは、プリファレンスセンターをメール、SMS、CRMへ安全に接続するのに役立ちます。

表面積は小さく明確に保ちます。典型的なセット:

GET /api/preferences(または管理用途の GET /api/users/{id}/preferences)PUT /api/preferences(現行セットの置換:部分更新より明確)POST /api/consents/{type}/withdraw(“update”と分離して、偶発的にならないようにする)各同意タイプは平易な名前(例:email_marketing、sms_marketing、data_sharing)にしてください。

ブラウザや統合はリクエストを再試行します。再試行で別の「退会」イベントが増えると監査が煩雑になります。Idempotency-Key ヘッダ(または request_id フィールド)を受け入れ、同じリクエストは同じ結果になるように保存してください。

後で弁護できないものは拒否してください:

granted、denied、withdrawn)と有効な遷移を強制する予測可能なエラー形(例:code、message、field_errors)を返し、詳細情報を漏らさないでください。撤回やアカウント検索などの敏感なエンドポイントはレート制限して乱用を減らします。

フロントエンドや統合向けにコピペ可能なリクエスト/レスポンス例を含む内部APIリファレンスを公開してください。バージョン管理(例:/api/v1/...)してクライアント破壊を回避します。

セキュリティは同意の一部です。アカウント乗っ取りやリクエストの偽装が起きると、許可なくプリファレンスが変更される恐れがあります。まずアイデンティティを守り、次に同意を変更する全てのアクションをロックダウンしてください。

対象ユーザーとリスクに合う方法を採用します:

またアカウント乗っ取り対策として、ログイン試行のレート制限、重要変更の通知、影響の大きい設定変更時のステップアップ認証を検討してください(例:全チャネルでのマーケティングオプトインの一括変更)。

UIは信用しないでください。バックエンドで必ず検証します:

ブラウザ向けエンドポイントは CSRF保護(クッキーセッションの場合)、厳格な CORS(自社オリジンのみ許可)、IDへの明示的チェックで横権限昇格を防いでください。

通信中(HTTPS)と保存時の両方で暗号化してください。プリファレンスセンター運用に必要最小限のフィールドだけを収集します—多くの場合、生IDの保存を避け内部IDやハッシュ化された参照キーを使えます。古いログや非アクティブアカウントに対するデータ保持ポリシーを設定・施行してください。

監査ログは必須ですが、安全に管理してください:フルセッショントークンやマジックリンクトークン、不要な個人データを保存しないでください。公開サブスクリプションフォームには CAPTCHA やスロットリング を入れてボット登録やプリファレンス改ざんを減らします。

監査ログは、ユーザーが許可を与えた(あるいは撤回した)ことの領収書です。苦情対応、規制当局の照会、内部インシデントレビューの際に説明するための記録でもあります。

全ての同意/プリファレンス更新は追記型の監査イベントを生成し、以下を含めます:

この詳細があれば、最新状態だけでなく完全な履歴を再構築できます。

運用ログ(デバッグ、パフォーマンス、エラー)は短期間でローテーションされ、フィルタや削除が容易です。監査ログは証跡として扱ってください:

監査トレイルは取得できなければ役に立ちません。ユーザーID、メール、イベント種別、日付範囲、実行者で検索できるビューを提供し、調査用にCSV/JSONのエクスポートもサポートしてください—エクスポートは透かしやトレース情報をつけた上で出力します。

監査データには識別子やセンシティブなコンテキストが含まれます。厳格なアクセス制御を定義してください:

適切に実装すれば、監査ログは「正しくやったと思う」レベルから「これが証拠です」に変わります。

同意管理ウェブアプリが機能するには、下流のシステム(メール、SMS、CRM、サポートツール)が最新の顧客選択を確実に尊重することが不可欠です。統合は単なるAPI接続ではなく、時間経過で設定がズレない仕組み作りです。

プリファレンス変更を再生可能なイベントとして扱ってください。ペイロードを一貫させると全ツールが理解しやすくなります。実用的な最小限は:

この構造は同意の証拠を残しつつ統合を簡素にします。

ユーザーがプリファレンスセンターを更新したら、変更を即座にメール/SMSプロバイダやCRMにプッシュしてください。プロバイダが自分のタクソノミーをサポートしていない場合は、内部トピックをプロバイダのリスト/セグメントにマッピングし、そのマッピングを文書化します。

どのシステムをソース・オブ・トゥルースにするかを決めてください。通常は同意APIがソースで、ESPやCRMはキャッシュとして扱います。

運用上の細部が重要です:

Webhookがあってもシステムはズレます(失敗したリクエスト、手動編集、障害)。日次のリコンシリエーションジョブを走らせ、同意記録とプロバイダ状態を比較して不一致を修正し、自動修正は監査エントリに記録してください。

同意アプリは実際の顧客要求に安全に応えられることが完成条件です:「持っている情報を見せて」「削除して」「修正して」。これらはGDPRのアクセス/訂正/消去権や、CCPAスタイルの権利(オプトアウト、削除)に対応します。

セルフサービスのエクスポート機能を用意し、ユーザー自身やサポートが簡単に履歴を渡せるようにします。

エクスポートに含めるべき項目:

フォーマットはCSV/JSONで持ち運びやすくし、名前は「Consent history export」のように明確にしてください。

削除要求でも、法的に必要な限りの記録や再連絡防止のための情報は残す必要がある場合があります。2つのパスを用意します:

これをデータ保持ポリシーと組み合わせて、証拠が無期限に残らないようにします。

サポート用の管理ツールを作り:ユーザー検索、現在のプリファレンスの閲覧、変更の申請を可能にします。エクスポート、削除、編集の前には明確な本人確認ステップ(メールチャレンジ、既存セッションの確認、文書化された手動確認)を必須にしてください。

高リスクな操作は承認ワークフロー(二人承認やロールに基づく承認)とし、すべての操作と承認を監査トレイルに残して「誰がいつ何をなぜ変更したか」を説明できるようにしてください。

同意管理のテストは「トグルが動くか」だけではありません。下流アクション(メール、SMS、エクスポート、オーディエンス同期)が最新の顧客選択を尊重することを証明する必要があります。ストレスやエッジケースの下でも機能することを確認してください。

高リスクのルールに関する自動テストから始めます。特に不要な送信を引き起こす可能性のあるルール:

役立つパターンは「同意状態 X が与えられたとき、システムアクション Y は許可される/ブロックされる」という形式で、実際に送信系が呼ぶ同じ判定ロジックをテストすることです。

同意の変更は不都合なタイミングで起きます:ブラウザの別タブで二重操作、ユーザーが二度クリック、Webhookがエージェントの編集中に到達する、など。

プリファレンスセンターは間違いが起きやすい箇所です:

同意データはセンシティブかつアイデンティティに結びつくことが多いです:

エンドツーエンドのテストに、少なくとも1つの「フルジャーニー」スクリプトを含めます:サインアップ → 確認(必要なら)→ プリファレンス変更 → 送信がブロック/許可されることを検証 → 同意証拠のエクスポート。

同意アプリは「作って終わり」ではありません。ユーザーが選択を正しく反映されることを毎回期待します。信頼性は主に運用次第:どうデプロイし、障害を観測し、回復するかです。

**開発(dev)・ステージング(staging)・本番(production)**を明確に分けてください。ステージングは本番に近い構成(同じ統合、同じ設定形)にしますが、実データのコピーは避けます。実態に近いペイロードが必要なら、合成ユーザーや匿名化した識別子を使ってください。

同意履歴は法的記録なので、データベースマイグレーションは慎重に計画してください。履歴行を上書き・破壊する変更は避け、追加的なマイグレーション(列/テーブルの追加)とバックフィルで履歴を保持します。

リリース前に確認する項目:

以下を監視しアラートを出します:

アラートは対応可能であることが重要です:統合名、エラーコード、サンプルのリクエストIDを含めて迅速にデバッグできるようにしてください。

デフォルトが逆転する、プリファレンスセンターが壊れる、オプトアウトを誤処理するなどのリリース事故に備えてロールバック戦略を用意します。一般的なパターンはフィーチャーフラグ、ブルー/グリーンデプロイ、書き込み停止スイッチ(読み取りは継続)です。

高速な反復サイクルで構築する場合、スナップショットやロールバック 機能が便利です。例えば、Koder.ai 上で React のプリファレンスセンターと Go + PostgreSQL の同意APIをプロトタイプし、同意キャプチャや監査ログに影響が出たら安全にロールバックする、といった運用が可能です。

軽量なドキュメント(リリース手順、アラートの意味、オンコール連絡先、インシデントチェックリスト)を維持してください。短いランブックがあれば、障害時の対応が定型化され、迅速かつ一貫した行動を証明できます。

良く作られた同意管理アプリでも、詳細で失敗することがあります。これらは法務レビューや顧客苦情の際に発覚しがちなので、早期に対策を設計してください。

下流ツールが無自覚に選択を上書きする(ESPがインポート後にユーザーを再度「購読」に戻す、CRMのワークフローが文脈なしに同意フィールドを更新する等)はよくある失敗です。

これを避けるには、同意と購読設定のソース・オブ・トゥルースを自分のアプリに置き、統合をリスナーとして扱ってください。定期的な同期よりイベントベース更新(追記型イベント)を好み、どのシステムが何を変更できるか明示的にルール化します。

「万が一のために全部ログを取る」は魅力的ですが、IPアドレスやデバイスフィンガープリント、精密な位置情報を収集するとコンプライアンス負担とリスクが増えます。

GDPR同意記録は通常、ユーザー識別子、目的、タイムスタンプ、ポリシーバージョン、チャネル、アクションに集中させます。IPやデバイスを保存する場合は理由を文書化し、保持期間とアクセス制御を限定してください。

事前チェック済みボックス、紛らわしいトグル、目的をバンドルするデザイン(「マーケ+パートナー+プロファイリング」)や見つけにくいオプトアウトは同意を無効にし信頼を損ないます。

明確なラベル、中立的なデザイン、安全なデフォルトを採用し、オプトアウトをオプトインと同じくらい簡単にしてください。ダブルオプトインを使うなら、確認ステップが同じ目的とポリシーテキストに紐づいていることを確認してください。

ポリシー文言や目的の説明、ベンダー一覧は変わります。システムがバージョンを追えないと、どのユーザーがどの文言に同意したかが不明になります。

各同意イベントにポリシー/バージョン参照を保存してください。重要な変更があれば再同意を促し、古い証拠は改ざんしないで保持します。

自前で作るとコントロールは得られますが、継続的な運用(監査、エッジケース、ベンダー変更対応)が必要です。買う選択は構築時間を短縮しますがカスタマイズ性が制限されることがあります。

要件を先に可視化してから総コストと運用負荷を比較してください。迅速に動かしつつコード所有権を確保したければ、Koder.ai のようなプロトタイピングプラットフォームで React のプリファレンスセンター、Go + PostgreSQL の同意API、監査イベントスキーマを素早く試作し、準備ができたらソースコードをエクスポートして既存パイプラインに取り込む流れもあります。

より早く進めたい場合は /pricing を参照してください。

まず、法的な同意(後で立証する必要がある許可)と設定(プリファレンス)(トピックや頻度に関する選択)を切り分けることから始めます。その後、初日に対応する範囲を定義します:

最後に責任者(プロダクト/マーケティング/法務)を決め、測定可能な成功指標(苦情の減少、証拠提示の高速化など)を選びます。

同意は、法律的に重要な許可で、誰がいつどのように何に同意したかを証明できる必要があります。

**設定(プリファレンス)**は、受け取る内容や頻度に関するユーザーの好みで、確実に保存すべきですが、通常は法的なオプトインとは異なります。

定義とUIで両者を分けておくことで、設定切替を誤って法的な同意と扱うリスクを避けられます。

多くのアプリで最低限備えておくべき項目:

この一覧をプロダクト要件として扱い、最終的な法的解釈は顧問弁護士と確認してください。

同意の「5W」を記録してください:

これらがあれば後で同意を防御的に示せます。

同意はイベント(履歴)として、プリファレンスは現状としてモデリングするのが一般的です。基本的な要素:

重複サインアップに備えてマージ履歴や、withdrawn_at のような明示的な撤回フィールドを用意してください。

ユーザーがどの文言を見て同意したかを正確に残すために:

notice_id と notice_version(またはコンテンツハッシュ)を保存文言が変更されても古い同意は立証可能にし、重要な変更があれば再同意を促せます。

わかりやすい導線と一貫した文言にすることが重要です。典型的なパターン:

/preferences)やアプリ内設定、埋め込みウィジェットを用意決定は可逆的にし、どこから入っても一貫した体験を提供してください。

実務上のコアAPIの例:

GET /api/preferences(現在の状態を取得)PUT /api/preferences(現在のセットを置き換える)POST /api/consents/{type}/withdraw(撤回専用エンドポイント)ポイント:更新は冪等にして(Idempotency-Key ヘッダや )、許容される状態遷移を検証し、不正なフィールドは受け付けないでください。

設定変更はイベントとして扱い、下流ツールが再生できる一貫したペイロードを設計します。最小限の項目:

同意APIを信頼できるソース・オブ・トゥルースにして、ESP/CRM等はキャッシュとして扱い、差分や不整合は日次リコンシリエーションで修正してください。

重要な対策:

セキュリティの欠陥は、同意の改ざんにつながります。

request_id