2025年4月07日·2 分

内部開発者プラットフォーム(IDP)向けWebアプリの作り方

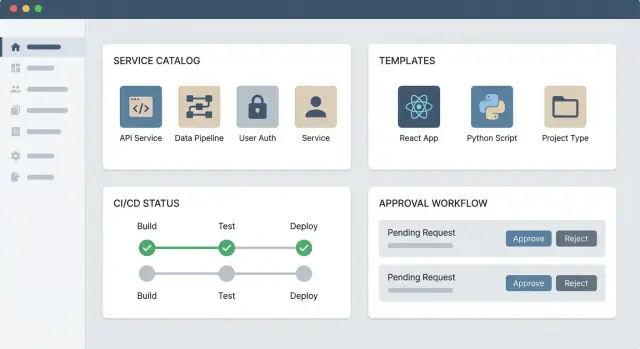

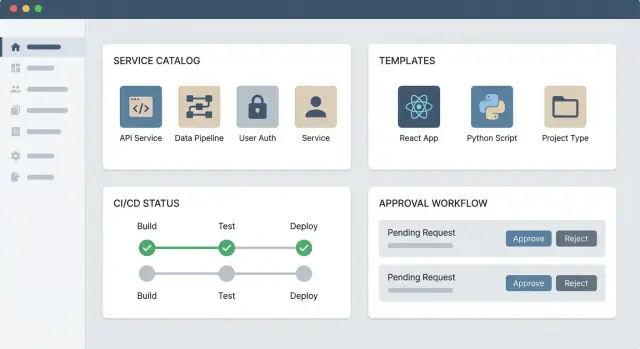

内部開発者プラットフォーム(IDP)向けのWebアプリを計画、構築、出荷する手順ガイド:サービスカタログ、テンプレート、ワークフロー、権限、監査性まで。

内部開発者プラットフォーム(IDP)向けのWebアプリを計画、構築、出荷する手順ガイド:サービスカタログ、テンプレート、ワークフロー、権限、監査性まで。

IDPのWebアプリは、エンジニアリングシステムへの社内の“玄関”です。ここで開発者は既存の資産(サービス、ライブラリ、環境)を発見し、ソフトウェアを構築・運用するための推奨ルートに従い、複数のツールを探し回らずに変更を要求できます。

同時に重要なのは、Git、CI、クラウドコンソール、チケッティングの代替となる“全部入り”を目指すべきではないという点です。目標は既に使っているものをオーケストレーションして摩擦を減らすこと——正しい道を最も簡単にすることです。

多くのチームがIDP Webアプリを作るのは、日常業務が次のような理由で遅くなるからです:

Webアプリはこれらを反復可能なワークフローと明確で検索可能な情報に変えるべきです。

実用的なIDP Webアプリは通常、三つの部分から成ります:

プラットフォームチームは通常ポータル製品を所有します:エクスペリエンス、API、テンプレート、ガードレール。

プロダクトチームは自分たちのサービスを所有します:メタデータの正確性、ドキュメント/ランブックの維持、提供されたテンプレートの採用。健全なモデルは共有責任です:プラットフォームチームが舗装された道を作り、プロダクトチームがその道を走って改善に協力します。

IDP Webアプリは、誰にどのような“ハッピーパス”を提供するかで成功が決まります。ツール選定やアーキテクチャ図を引く前に、誰がポータルを使い、何を達成したいのか、進捗をどう測るかを明確にしてください。

ほとんどのIDPポータルには四つの主要なオーディエンスがあります:

各グループが一文でどう得をするか説明できなければ、ポータルは任意の存在に感じられるでしょう。

週に発生する(年単位でない)ジャーニーを選び、真にエンドツーエンドにします:

各ジャーニーは「トリガー → ステップ → タッチされるシステム → 期待される結果 → フェイラーモード」として書いてください。これはプロダクトバックログであり受け入れ基準になります。

良い指標は時間短縮と摩擦の削減に直結します:

短く見える場所に置いてください:

V1 スコープ: 「承認済みテンプレートから開発者がサービスを作成し、サービスカタログにオーナーと登録し、デプロイ+ヘルス状況を表示するポータル。基本的なRBACと監査ログを含む。カスタムダッシュボード、完全なCMDB置き換え、オーダーメイドワークフローは除外。」

この声明は機能拡張のフィルターでありロードマップのアンカーになります。

内部ポータルは一つの痛みをエンドツーエンドで解決し、それから拡張することで成功します。最短経路は、数四半期ではなく数週間で実際のチームに出す狭いMVPです。

三つのビルディングブロックから始めます:

このMVPは小さいが明確な成果を出します:「サービスを見つけて、Slackで聞かずに重要な1つのアクションを実行できる」。

プロトタイプのUXとワークフローを素早く検証したい場合、Koder.aiのようなvibe-codingプラットフォームは、記述されたワークフロースペックからReactベースのWebアプリとGo + PostgreSQLバックエンドを生成し、ソースコードのエクスポートをサポートするため、チームが素早く反復しつつコードベースの長期所有権を保てるので有用です。

ロードマップを整理するために作業を四つのバケットに分けます:

この構造により「カタログだけ」あるいは「自動化だけ」で何もつながらないポータルを防げます。

自動化は少なくとも以下の基準のいずれかを満たす場合にのみ行ってください:(1) 週次で繰り返される、(2) 手動だとエラーを起こしやすい、(3) マルチチームの調整が必要。その他は適切なツールへのキュレーションされたリンクと明確な指示・所有権で十分です。

ポータルを設計する際、新しいワークフローがサービスや環境ページの追加「アクション」として差し込めるようにします。新しいワークフローごとにナビゲーションの再設計が必要だと採用が停滞します。ワークフローをモジュールとして扱い、入力・ステータス・履歴を一貫させることで、精神モデルを変えずに追加できます。

実用的なIDPポータルアーキテクチャは、ユーザー体験をシンプルに保ちながら、裏側で“面倒な”統合作業を確実に処理します。目標は開発者に一つのWebアプリを提供することですが、実際にはアクションがGit、CI/CD、クラウドアカウント、チケッティング、Kubernetesに跨ります。

三つの一般的パターンがあり、どれが適切かはどれだけ速く出すかと何チームが拡張するかによります:

最低限想定するビルディングブロック:

ポータルが“所有する”ものと単に“表示する”ものを早期に決めてください:

統合は通常の理由で失敗します(レート制限、短時間の障害、部分成功)。次を設計で考慮してください:

サービスカタログは、何があるか、誰が所有しているか、システムの中でどのように位置付けられるかの真の情報源です。明確なデータモデルは“謎のサービス”や重複エントリ、壊れた自動化を防ぎます。

組織で「サービス」が何を意味するか合意してください。多くのチームではデプロイ可能な単位(API、ワーカー、ウェブサイト)でライフサイクルがあります。

最低限モデル化するフィールド:

ポータルを支える実践的メタデータを追加:

関係をテキストフィールドだけにせずファーストクラスに扱ってください:

primary_owner_team_id と additional_owner_team_ids を使う)このリレーショナル構造で「Team Xが所有するすべて」や「このデータベースに触るすべてのサービス」のようなページを作れます。

重複が発生しないよう正準IDを早めに決めてください。一般的なパターン:

payments-api)をユニークに強制github_org/repo)を使う場合、リポとサービスが1:1の組織で有効許可文字、ユニーク性、リネームポリシーを文書化し、作成時に検証してください。

カタログが陳腐化すると失敗します。次の方法を一つまたは組み合わせて選んでください:

service.createdやdependency.updatedのようなイベントを公開)各レコードにlast_seen_atとdata_sourceフィールドを保持して鮮度を表示し、競合のデバッグを容易にします。

信頼されるIDPポータルにするには、認証(あなたは誰か?)、認可(何ができるか?)、監査可能性(何が起き、誰がやったか?)の三つが連携して働く必要があります。早期にこれらを正しく設計すれば、ポータルが本番変更を扱い始めたときの手戻りを避けられます。

多くの企業は既にアイデンティティ基盤を持っています。使いましょう。

OIDCやSAMLによるSSOをデフォルトサインインパスにして、IdP(Okta、Azure AD、Google Workspace等)からグループメンバーシップを取得し、ポータルのロールやチームメンバーシップにマップします。

これによりオンボーディングが簡単になり(ログインすれば適切なチームに入る)、パスワード管理を避け、ITがMFAやセッションタイムアウト等のグローバルポリシーを強制できます。

「admin vs everyone」の曖昧なモデルは避けてください。実用的なロールの例:

ロールは小さく分かりやすく保ってください。混乱したモデルは採用を下げます。必要なら後から拡張できます。

RBACは必要ですが十分ではありません。ポータルはチーム、サービス、環境といったリソース単位の権限も必要です。

例:

これを実装する単純なポリシーパターンは:(principal) can (action) on (resource) if (condition)。最初はチーム/サービスのスコーピングから始めて拡張してください。

監査ログをバックエンドの詳細事項として扱わず、ファーストクラス機能にしてください。ポータルは次を記録すべきです:

監査トレイルはサービスページ、ワークフローの「履歴」タブ、コンプライアンス向けの管理ビューから容易に参照可能にしてください。インシデントレビューの迅速化にも寄与します。

良いIDPポータルUXは派手さではなく、誰かが出荷しようとするときの摩擦を減らすことです。開発者は次の三つに素早く答えられるべきです:何があるか?何を作れるか?今何が注意を要するか?

バックエンドシステム別(「Kubernetes」「Jira」「Terraform」)ではなく、開発者が実際に行う作業に基づいてメニューを構成してください:

このタスクベースのナビゲーションはオンボーディングも容易にします:新メンバーはツールチェーンを知らなくても始められます。

すべてのサービスページは次を明示的に表示すべきです:

この「誰が所有?」パネルはタブの奥ではなく上部に置いてください。インシデント時は秒が重要です。

高速検索がポータルの力になります。チーム、ライフサイクル(experimental/production)、ティア、言語、プラットフォーム、「自分が所有」など、自然に使うフィルタをサポートしてください。健康/劣化、SLO危険、承認待ちなどの明確なステータスインジケータを付けて、ユーザーが一覧をスキャンして判断できるようにします。

リソース作成時は今本当に必要なことだけを聞いてください。テンプレート(ゴールデンパス)とデフォルトで避けられるミスを防ぎます——命名規則、ログ/メトリクスのフック、標準CI設定は事前入力されるべきで再入力させないでください。オプションフィールドは「詳細オプション」の下に隠し、ハッピーパスを速く保ちます。

セルフサービスはIDPが信頼を得る場所です:開発者が一般的なタスクをチケットを開かずに完了できる一方で、プラットフォームチームは安全性、コンプライアンス、コスト管理を維持できます。

頻度が高く摩擦が大きい少数のワークフローから始めます。典型的な「最初の四つ」:

これらは意見を持った(opinionated)ワークフローで、ゴールデンパスを反映しつつも制御された選択肢(言語/ランタイム、リージョン、ティア、データ分類)を許容します。

すべてのワークフローをプロダクトのAPIのように扱ってください。明確な契約でワークフローは再利用可能、テスト可能、ツールチェーンと統合しやすくなります。

実用的な契約には次が含まれます:

UXは開発者が実際に決定できる入力だけを表示し、残りはサービスカタログとポリシーから推論するように保ってください。

承認は避けられない場合があります(本番アクセス、敏感データ、コスト増加)。ポータルは承認を予測可能にするべきです:

重要なのは承認がワークフローエンジンの一部であり、手動の副次チャネルでないことです。開発者はステータス、次のステップ、なぜ承認が必要かを見られるべきです。

すべてのワークフロー実行は恒久的な記録を生成すべきです:

この履歴が“紙の跡”となりサポート手段になります:失敗したときにどこでなぜ起きたかを見て多くはチケットを切らずに解決できます。プラットフォームチームはこのデータでテンプレート改善や繰り返す障害の検出ができます。

ポータルが「実用的」に感じられるのは、開発者が既に使っているシステムを読み書きできるときです。統合はカタログエントリをデプロイ可能、監視可能、サポート可能なものに変えます。

ほとんどのポータルは次の基礎接続を必要とします:

どのデータが読み取り専用(例:パイプライン状況)でどの操作が書き込み(例:デプロイのトリガー)かを明示的にしてください。

APIファースト統合は認可やスキーマ、エラーハンドリングを検証しやすくテストもしやすいです。

Webhooksは近リアルタイムのイベント(PRマージ、パイプライン完了)向けに使い、定期同期はイベントをプッシュできないシステムや最終的整合性が受け入れられる場合に使います(例:クラウドアカウントの夜間インポート)。

ベンダー特有の詳細を安定した内部契約(例:Repository、PipelineRun、Cluster)に正規化する薄い“コネクタ”または“統合サービス”を作ってください。これでツールを移行する際の変更を隔離し、ポータルのUI/APIをクリーンに保てます。

実践パターン:

/deployments/123)を返す各統合には小さなランブックを用意してください:劣化がどう見えるか、UIでどう表示するか、ユーザーは何をすべきか。

例:

これらのドキュメントをプロダクト近傍(例:/docs/integrations)に置き、開発者が推測しなくて済むようにしてください。

IDPポータルは単なるUIではなく、CI/CDジョブのトリガー、クラウドリソースの作成、サービスカタログの更新、承認の強制を行うオーケストレーション層です。可観測性により「何が起きた?」「どこで失敗した?」「次に誰が動くべき?」に迅速かつ自信を持って答えられます。

各ワークフロー実行に相関IDを付与し、ポータルUIからバックエンドAPI、承認チェック、外部ツール(Git、CI、クラウド、チケッティング)まで追跡できるようにします。リクエストトレースを加えて、各ステップの経路と時間を一望できるようにします。

トレースに加えて、構造化ログ(JSON)を使い、workflow name、run ID、step name、target service、environment、actor、outcomeなどを含めてください。これにより「deploy-templateの失敗が多い実行」「Service Xに影響するすべて」をフィルタできます。

基本的なインフラメトリクスだけでは不十分です。ワークフローに紐づくメトリクスを追加してください:

プラットフォームチーム向けに“一目でわかる”ページを用意してください:

各ステータスはドリルダウンと該当実行の正確なログ/トレースへのリンクを持たせてください。

壊れた統合(連続する401/403)、承認が滞っている(N時間アクションなし)、同期失敗などにアラートを設定してください。データ保持も計画し、高ボリュームログは短めに保持しつつ、監査イベントはコンプライアンスと調査のために長めに保持し、アクセス制御とエクスポートオプションを設けます。

IDPポータルのセキュリティは“ゲート”ではなく“ガードレール”として機能するのが理想です。安全な道を最も簡単にすることで危険な選択を減らし、チームの自律性を保ちます。

多くのガバナンスは開発者が何かを要求する瞬間に行えます(新サービス、リポ、環境、クラウドリソース)。すべてのフォームとAPI呼び出しを信頼しない入力として扱ってください。

コードで標準を強制し、ドキュメントだけに頼らないでください:

これによりサービスカタログがきれいに保たれ、監査が格段に楽になります。

ポータルは認証トークンやクラウドキーなどの資格情報に触れることがあります。シークレットは扱いを厳しくしてください:

また監査ログは「誰がいつ何をしたか」を捕らえつつ、シークレット値自体を含めないようにしてください。

現実的なリスクに焦点を当てます:

署名付きWebhook検証、最小権限のロール、読み取りと変更操作の厳格な分離で緩和してください。

ポータルコードと生成テンプレートに対してCIでセキュリティチェック(リンティング、ポリシーチェック、依存性スキャン)を実行し、次を定期的にレビューします:

ガバナンスは一度きりのプロジェクトでなく、定期的で自動化され可視化されることが持続可能です。

ポータルはチームが実際に使ってこそ価値を生みます。ロールアウトをプロダクトローンチとして扱ってください:小さく始め、速く学び、証拠に基づいて拡張します。

モチベーションがあり代表的な1~3チームでパイロットを行ってください(“グリーンフィールド”チーム、レガシー多めチーム、より厳しいコンプライアンス要件を持つチーム)。実際のタスク(サービス登録、インフラ要求、デプロイのトリガー)を観察し、摩擦は即座に修正します。目的は機能完備ではなく、ポータルが時間を節約しミスを減らすことを示すことです。

移行手順を通常のスプリントに収まるようにしてください。例:

“Day 2”のアップグレードは段階的に行えるようにし、チームが徐々にメタデータを追加し、カスタムスクリプトをポータルワークフローに置き換えられるようにします。

「サービスを登録する」「データベースを要求する」「デプロイをロールバックする」のような主要ワークフローについて簡潔なドキュメントを書いてください。フォームフィールド横にインプロダクトヘルプを置き、詳細は /docs/portal や /support へリンクします。ドキュメントはコードのように扱い、バージョン管理、レビュー、刈り込みを行ってください。

最初から継続的な所有を計画してください:誰かがバックログをトリアージし、外部ツールへのコネクタを維持し、自動化が失敗したときにユーザーをサポートする必要があります。ポータル障害のSLAを定義し、コネクタ更新の定期的サイクルを設定し、監査ログを定期的にレビューして繰り返す痛点やポリシーギャップを見つけてください。

ポータルが成熟するにつれて、ポータル設定のスナップショット/ロールバック、確実なデプロイ、リージョン間の環境プロモーションのような機能が欲しくなるでしょう。素早く構築・実験する場合、Koder.aiは計画モード、デプロイ/ホスティング、コードエクスポートを備えた内部アプリを立ち上げる手助けになり、ポータル機能を長期的なプラットフォーム要素に固める前のパイロットに有用です。

IDP(内部開発者ポータル)Webアプリは、既存のツール(Git、CI/CD、クラウドコンソール、チケット、シークレット)を「オーケストレーション」して、開発者が一貫した“ゴールデンパス”に従えるようにする内部ポータルです。これらの記録システムを置き換えるものではなく、一般的な作業を見つけやすく、標準化し、セルフサービス化することで摩擦を減らします。

まずは週単位で発生する問題に取り組んでください:

ポータルが頻繁に行われるワークフローをエンドツーエンドでより速く安全にしない限り、任意のツールに見えて採用が進みません。

V1は小さくても“完結”していること:

これを実際のチームに数週間で提供し、利用状況とボトルネックに基づいて拡張します。

ジャーニーは受け入れ基準として扱ってください:トリガー → ステップ → タッチするシステム → 期待される結果 → フェイラーモード。初期に良いジャーニーの例:

摩擦が減ったことを示す指標を使います:

ワークフロー実行、承認、統合から計測可能な指標を選んでください。アンケートだけに頼らないこと。

よくある役割分担:

UI上で所有権を明示し(チーム、オンコール、エスカレーション)、サービスオーナーがプラットフォームチームにチケットを切らずにエントリを管理できるように権限を整えます。

シンプルで拡張しやすい形から始めてください:

Git/IAM/CI/cloud等の記録システムをソースオブトゥルースに保ち、ポータルはリクエストと履歴を格納します。

重複や陳腐化を避けるためにサービスをファーストクラスエンティティとして扱ってください:

canonical ID(slug + UUIDが一般的)で重複を防ぎ、last_seen_atやdata_sourceのようなフィールドで鮮度を追跡します。

エンタープライズIDをデフォルトに:

ワークフロー入力(シークレットはマスク)や承認、結果変更の監査イベントを記録し、サービスページやワークフローページで参照できるようにします。

統合は回復性を前提に設計する:

また、短いランブック(例:/docs/integrations)を用意し、外部システムが落ちているときの対処法を示しておくと良いです。