2025年5月03日·2 分

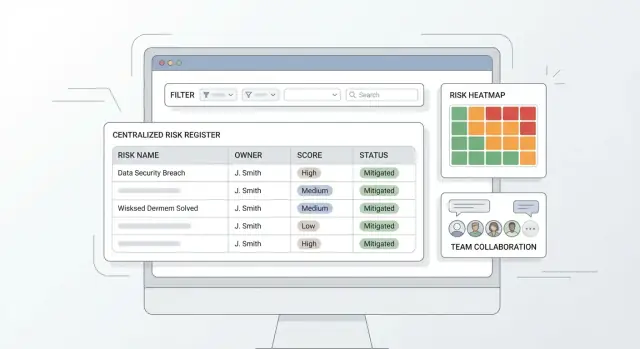

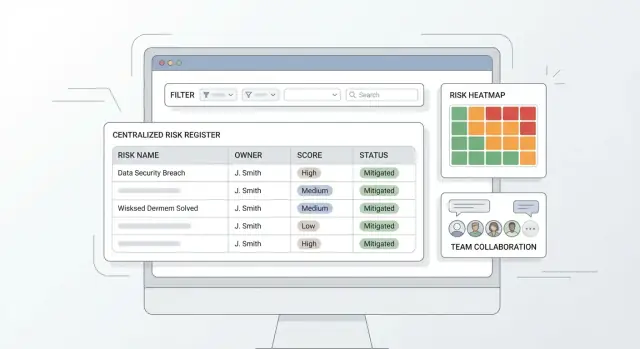

集中型リスクレジスタのWebアプリを作る:実践ガイド

リスクレジスタを一元化するWebアプリを計画・設計・構築する方法:データフィールド、スコアリング、ワークフロー、権限、レポート、導入手順を実践的に解説します。

リスクレジスタを一元化するWebアプリを計画・設計・構築する方法:データフィールド、スコアリング、ワークフロー、権限、レポート、導入手順を実践的に解説します。

リスクレジスタは通常スプレッドシートから始まります—そして、複数のチームが更新する必要が出てくるまでそれで済んでしまいがちです。

スプレッドシートは共有運用の基本課題に弱い:

集中型アプリは、更新を可視化・追跡可能・一貫性のあるものにし、すべての変更を調整ミーティングにすることなく問題を解決します。

良いリスクレジスタWebアプリは次を提供すべきです:

「集中型」は「1人の管理下である」ことを意味しません。意味するのは:

これによりロールアップ報告や横並びの優先付けが可能になります。

集中型リスクレジスタはリスクの記録、スコアリング、追跡、報告に集中します。

フルのGRCスイートはポリシー管理、コンプライアンスマッピング、ベンダーリスクプログラム、証拠収集、継続的なコントロール監視などを追加します。最初のリリースでこの境界を定義すると、人々が実際に使うワークフローにフォーカスできます。

画面やデータベース設計の前に、誰がアプリを使い、運用上の「良い状態」が何かを決めてください。多くのリスクレジスタプロジェクトが失敗するのは、ソフトウェアがリスクを保存できないからではなく、誰が何を変更できるか、期限超過時に誰が説明責任を持つかで合意が取れていないからです。

実際の行動に合う明確な役割をいくつかに絞って始めましょう:

MVPの段階で役割を増やし過ぎると端的なケースの議論に時間を取られます。

アクションレベルで権限を定義してください。実務的なベースラインは:

また、スコア、カテゴリ、期日などの敏感フィールドを誰が変更できるかも決めてください。多くのチームではレビュアーのみが変更可能にし、「スコアの目減り」を防ぎます。

UIがサポートできる、シンプルでテスト可能なルールを書く:

各オブジェクトに対して所有権を別々に記録する:

この明確さが「誰もが担当者」という状況を防ぎ、後のレポートの有用性を高めます。

リスクレジスタアプリはデータモデルで成否が決まります。フィールドが少なすぎると報告が弱く、複雑すぎると利用が止まります。「最低限使える」リスクレコードから始め、レジスタを実用的にする文脈と関係を追加してください。

最低限、各リスクは次を保存するべきです:

これらのフィールドはトリアージ、説明責任、明確な「何が起きているか」ビューを支えます。

組織が業務を表現する小さなコンテキストフィールドを追加する:

これらは多くを任意にして、チームがブロックされずにリスクを登録できるようにします。

次のものはリスクにリンクされた別オブジェクトとしてモデル化する:

この構造は履歴のクリーンさ、再利用性、明確な報告を可能にします。

スチュワードシップを支える軽量メタを含める:

利害関係者検証用のテンプレートを作る場合は、内部ドキュメントに短い「データ辞書」ページを追加するか、/blog/risk-register-field-guide へのリンクを置くと良い。

リスクレジスタは「何を先に対処すべきか」と「処置が効いているか」を素早く答えられるようになると有用になります。それがリスクスコアリングの仕事です。

多くのチームには手軽で説明しやすい次の式が十分です:

リスクスコア = 発生確率 × 影響度

これは説明しやすく、監査しやすく、ヒートマップで視覚化もしやすいです。

組織の成熟度に合わせてスケールを選んでください—一般的には 1–3(シンプル)か 1–5(細かい表現)。重要なのは各レベルを専門用語なしで定義することです。

例(1–5):

影響についても同様に、人が想像しやすい例(例:「軽微な顧客不便」対「規制違反」)を使ってください。複数チームで運用する場合は、カテゴリ別(財務、法務、運用)に影響のガイダンスを出しつつ、最終的には1つの総合スコアを出すようにします。

次の2つのスコアをサポートしてください:

アプリでは、是正が実施済みにマークされたり有効性が更新されたら、残余の発生確率/影響を見直すようユーザーに促してください。これによりスコアリングが一度の推定で終わらず現実に紐づきます。

すべてのリスクが数式に当てはまるわけではありません。スコア設計は次を扱うべきです:

優先付けは「高い残余スコア」や「レビュー期限超過」などのシンプルなルールと組み合わせると、緊急度の高い項目が上位に来ます。

集中型リスクレジスタアプリは「次にやるべきこと」が分かりやすい一方で、現実の例外にも柔軟に対応できることが重要です。

全員が覚えやすい少数のステータスで始めてください:

UIにステータス定義(ツールチップやサイドパネル)を表示しておくと、非技術系のチームが推測しないで済みます。

承認が意味を持つように軽い「ゲート」を設ける:

これらのチェックは空のレコードの防止になり、フォーム地獄にしません。

是正作業をファーストクラスデータとして扱う:

リスクは「何がされているか」を一目で示すべきで、コメントに埋もれてはいけません。

リスクは変化します。定期レビュー(例:四半期ごと)を組み込み、すべての再評価を記録する:

これによりステークホルダーはスコアの変遷と意思決定の理由を追えます。

リスクレジスタアプリは、誰かが素早くリスクを追加し、後で見つけて、次に何をすべきかを理解できるようにすることで成功します。非技術チームには「分かりやすい」ナビゲーション、最小クリック、チェックリストのように読める画面を目指してください。

日常のワークフローをカバーする予測可能な行き先を少数作る:

ナビゲーションは一貫させ(左側サイドバーや上部タブ)、主要アクション(例:「新規リスク」)を常に見える場所に置いてください。

データ入力はレポートを書く感覚ではなく短いフォームを埋める感覚にする:

妥当なデフォルト(例:新規は status = Draft、発生確率/影響は中間値で初期化)やカテゴリ別テンプレート(ベンダーリスク、プロジェクトリスク、コンプライアンスリスク)を使い、テンプレートはカテゴリ、典型的なコントロール、推奨アクションを事前入力できる。

繰り返し入力を避ける工夫:

人々が「自分に関係するものを見せて」を信頼するには、一つのフィルタパターンを作り、リスク一覧、アクショントラッカー、ダッシュボードのドリルダウンで再利用してください。

優先するフィルタは実際に聞かれるもの:カテゴリ、オーナー、スコア、ステータス、期日。タイトル、説明、タグを対象にする簡単なキーワード検索を追加し、フィルタ解除と「My risks」「Overdue actions」などの保存ビューを可能にしてください。

リスク詳細ページは上から下へスキャンできるように:

セクションヘッダは明確に、フィールドラベルは簡潔に、緊急事項(期日超過など)は強調してください。これにより初めての利用者でも集中型リスク管理が理解しやすくなります。

リスクレジスタには機密性の高い情報(財務影響、ベンダー問題、従業員に関する懸念)が含まれることが多いです。明確な権限と信頼できる監査証跡は人々を守り、信頼を高め、レビューを簡単にします。

まずはシンプルなモデルを用意し、必要になったら拡張する。一般的なアクセススコープ:

スコープと役割(Viewer, Contributor, Approver, Admin)を組み合わせ、承認/閉鎖できる人を編集可能な人と分けて説明責任を一貫させてください。

すべての重要な変更は自動で記録されるべき:

これにより内部レビューを支え、監査時のやり取りを減らします。監査履歴はUIで読みやすくし、ガバナンスチーム向けにエクスポート可能にしてください。

セキュリティをインフラの話ではなくプロダクト機能として扱う:

閉鎖リスクと証拠の保持期間、誰がレコードを削除できるか、削除の意味を定義してください。多くのチームはソフトデリート(アーカイブ+復元可能)と時間ベースの保持を好み、法的保留の例外を設けます。

後でエクスポートや統合を追加する場合も、機密リスクは同じルールで保護されるようにしてください。

適切な人が迅速に議論でき、アプリが適切なタイミングで促すときのみリスクレジスタは最新のままになります。コラボレーション機能は軽量で構造化され、意思決定がメールに埋もれないようリスクレコードに紐づけてください。

まずは各リスクにコメントスレッドを付けることから始める。シンプルだが有用にする工夫:

もし監査証跡を別に用意しているなら、ここで重複させないでください—コメントはコラボレーション用、コンプライアンスログ用ではありません。

通知は優先度と責任に影響するイベントに限定する:

通知は人々が実際に使う場所へ:アプリ内受信箱+メール、必要なら後でSlack/Teamsと連携。

重大ではないが定期的なレビューが必要なリスクもある。カテゴリ単位(例:ベンダー、情報セキュリティ、運用)での月次/四半期リマインダーをサポートしてください。

過剰通知は採用を壊す。ユーザーに選択肢を与える:

デフォルトは重要:既定でリスクオーナーとアクションオーナーに通知し、その他はオプトインにする。

ダッシュボードは長いリストを意思決定可能な短いセットに変える場所です。いくつか「常に有用」なタイルを目指し、そこから詳細レコードへドリルダウンできるようにしてください。

共通の問いに答える4つのビューから始める:

ヒートマップは Likelihood × Impact のグリッドです。各リスクは現在の評価に基づいてセルに配置されます(例:1–5)。表示の計算方法例:

行 = 影響度, 列 = 発生確率score = likelihood * impact残余リスクをサポートするなら、Inherent / Residual を切り替えられるようにして、事前対事後のエクスポージャを混同しないようにしてください。

経営層はスナップショットを、監査人は証拠を求めます。フィルタ適用済みで生成日時付きのCSV/XLSX/PDFをワンクリックで出せるようにしてください。

Executive Summary、Risk Owners、Audit Detail のような事前設定フィルタと列を保存できるようにし、相対リンク(例:/risks?view=executive)で共有できるようにしてください。

ほとんどのリスクレジスタは空から始まるわけではありません—スプレッドシートと散在する情報から始まります。インポートと統合を一級機能として扱ってください。これがアプリが単一の真実の源になるか、ただの放置場所になるかを決めます。

通常は次からインポート/参照します:

良いインポートウィザードは3段階を持つ:

インポート後のプレビュー(最初の10–20件)を表示して驚きを防ぎ、信頼を醸成してください。

3つの統合モードを目指す:

管理者向けドキュメントがある場合は /docs/integrations のような簡潔な設定ページへのリンクを置いてください。

複数レイヤーで対応:

リスクレジスタWebアプリを作る方法は大きく3つあります。どれが適切かは必要なスピードと将来の変化量に依存します。

リスクを記録して基本的なエクスポートを出すだけなら短期橋渡しとして有効。安価かつ迅速。しかし細かな権限、監査証跡、信頼できるワークフローが必要になると破綻しやすい。

数週間でMVPを作りたい、既にプラットフォームライセンスがある場合に最適。リスクモデル、簡易承認、ダッシュボードを速く作れる。トレードオフは長期的な柔軟性:複雑なスコアロジック、カスタムヒートマップ、深い統合は扱いづらくコストが嵩む可能性がある。

先行投資は大きいがガバナンスモデルにぴったり合わせられ、将来的にフルGRCに育てられる。厳格な権限、詳細な監査証跡、複数事業部の異なるワークフローが必要な場合は通常これが最善。

地味だが明快に保つ:

一般的で保守しやすい選択は React(フロントエンド)+整理されたAPI層+PostgreSQL(データベース)。人材採用がしやすく、データ重視のアプリに強い。組織がMicrosoftで標準化されていれば .NET + SQL Server も同様に現実的です。

プロトタイプを早く作りたい場合は、重いローコードプラットフォームに縛られずに済む「vibe-coding」パスとして Koder.ai のようなツールを使うチームもあります。リスクワークフロー、役割、フィールド、スコアリングをチャットで記述して画面を素早く反復し、準備ができたらソースコードをエクスポートできます。Koder.ai はこの種のアプリに合う技術スタック(フロントはReact、バックはGo+PostgreSQL、デプロイ・ホスティング・スナップショット/ロールバック)と親和性があります。

最初から dev / staging / prod を計画してください。ステージングは本番を反映して権限やワークフローのテストが安全にできるように。自動デプロイ、日次バックアップ(復元テスト付き)、軽量の監視(稼働監視+エラーアラート)を設定してください。リリース準備チェックリストが必要なら /blog/mvp-testing-rollout を参照すると良いでしょう。

集中型リスクレジスタを出すことは、すべての機能を作ることではなく、実際の人たちにワークフローが効くことを証明することです。小さなMVP、現実的なテスト計画、段階的なロールアウトがスプレッドシート地獄から脱却する鍵です。

チームがリスクを記録し、一貫して評価し、シンプルなライフサイクルで動かし、基本的な概要が見えるまでの最小機能を作ります。

MVP必須項目:

高度な分析、カスタムワークフロービルダー、深い統合は後回しにして、基礎が実際にチームのやり方に合うかを検証してください。

テストは正確性と信頼に重点を置く:人々が登録内容を信頼でき、アクセスが制御されていると確信する必要があります。

テスト領域:

1チーム(やる気があるが“パワーユーザー”ではない方が良い)でパイロットを行い、短期(2–4週間)で次を測定:

フィードバックを使ってテンプレート(カテゴリ、必須項目)を改良し、スケール定義(例:Impact = 4 の意味)を調整してから幅広く展開する。

忙しいチームに配慮した軽量な支援計画を用意:

既に標準スプレッドシート形式があるなら、それを公式のインポートテンプレートとして公開し /help/importing-risks にリンクすると移行がスムーズです。

スプレッドシートは複数チームで同時に編集する状況になると限界が出ます。集中型アプリは次のような共通の問題を解決します:

「集中化」は「一人が全てを管理する」ことを意味しません。むしろ「1つの記録システムと共有ルール」を指します。具体的には:

これにより一貫した優先付けと信頼できる集計レポートが可能になります。

まずは実際の運用に合う少数の役割から始めましょう:

MVPでは役割を最小限に抑え、必要に応じて後で拡張します。

アクション単位の権限と「編集」と「承認」を分離してください。実務的なベースライン例:

また、スコアやカテゴリ、期日など感度の高いフィールドはレビュアーのみ変更可能にして「スコア目減り」を防ぐのが有益です。

「最低限使える」レコードは小さく保つべきです:

その上で、レポート向けに任意のコンテキストフィールド(事業部、プロジェクト、システム、ベンダー等)を追加すると、チームが開始しやすくなります。

多くのチームではシンプルな方法で十分です:

例外には「採点なし(理由必須)」「TBD(期日を設定して再評価)」を設けてシステムが壊れないようにします。

関連項目は別オブジェクトとしてモデル化するのが望ましいです:

これにより巨大な一枚フォームを避け、再利用性と「何が行われているか」の可視化が改善します。

識別から閉鎖まで、小さく覚えやすいステータスと遷移時の軽いゲートを使います。例として:

定期的な再評価と再開機能(理由必須)もサポートして履歴を一貫させます。

監査証跡は自動的にフィールドレベルの変更を記録し、主要な変更に説明を付けるべきです:

これに加え、組織/事業部/プロジェクト/機密といったアクセススコープ、SSO/MFA、暗号化、ソフトデリート等の基本的なセキュリティ対策を組み合わせます。

既存スプレッドシートのインポートと使いやすいレポートがあると、アプリが単一の真実の源になります:

ローンチは1チーム(2–4週間)のパイロットで始め、テンプレートやスケールを調整してからスプレッドシート編集を停止し、ベースラインをインポートして切り替えます。