コンプライアンス管理ウェブアプリを作る際に重要なのは「画面やフォーム」ではなく、監査を再現可能にすることです。製品が成功するのは、意図、権限、トレーサビリティを迅速かつ一貫して、手作業の突合作業なしに立証できるときです。

まずはコンプライアンスのゴールとユーザーストーリーから始める

データベースを選んだり画面を描き始める前に、あなたの組織で「コンプライアンス管理」が実際に何を意味するのかを書き出してください。チームによっては、コントロールと証拠を追跡する構造化された仕組みである場合もあれば、承認、例外、定期レビューのためのワークフローエンジンが主である場合もあります。定義は重要です。というのも、監査時に何を立証する必要があるか—and アプリが何を簡単にしなければならないか—を決めるからです。

平易な言葉でゴールを定義する

良い出発点となる文は次の通りです:

「誰がいつ何を、なぜ、どの権限で行ったかを示し、証拠を素早く取り出せること。」

この一言がプロジェクトを機能ではなく成果にフォーカスさせます。

役割を特定する(各役割が何を必要とするか)

システムに関わる人々と彼らが行う判断を列挙してください:

- 管理者(Admins): ポリシー、ユーザー、連携、保持設定を構成する。

- マネージャー / コントロールオーナー: 変更を承認し、証拠をレビューし、例外にサインオフする。

- エンドユーザー: 証拠を提出し、例外を要求し、割り当てられたタスクを完了する。

- 監査人(内部/外部): 読み取り専用アクセス、エクスポート、明確なトレーサビリティ。

コアワークフローをキャプチャする

「ハッピーパス」とよくある逸脱パターンを文書化してください:

- 承認(ポリシー更新、コントロール変更、アクセス要求)

- 例外(有効期限と正当化を伴う一時的逸脱)

- 証拠収集(アップロード、リンク、宣誓、システム生成ログ)

- レポート(コントロールの状態、期限超過項目、変更履歴)

v1 の成功基準を定義する

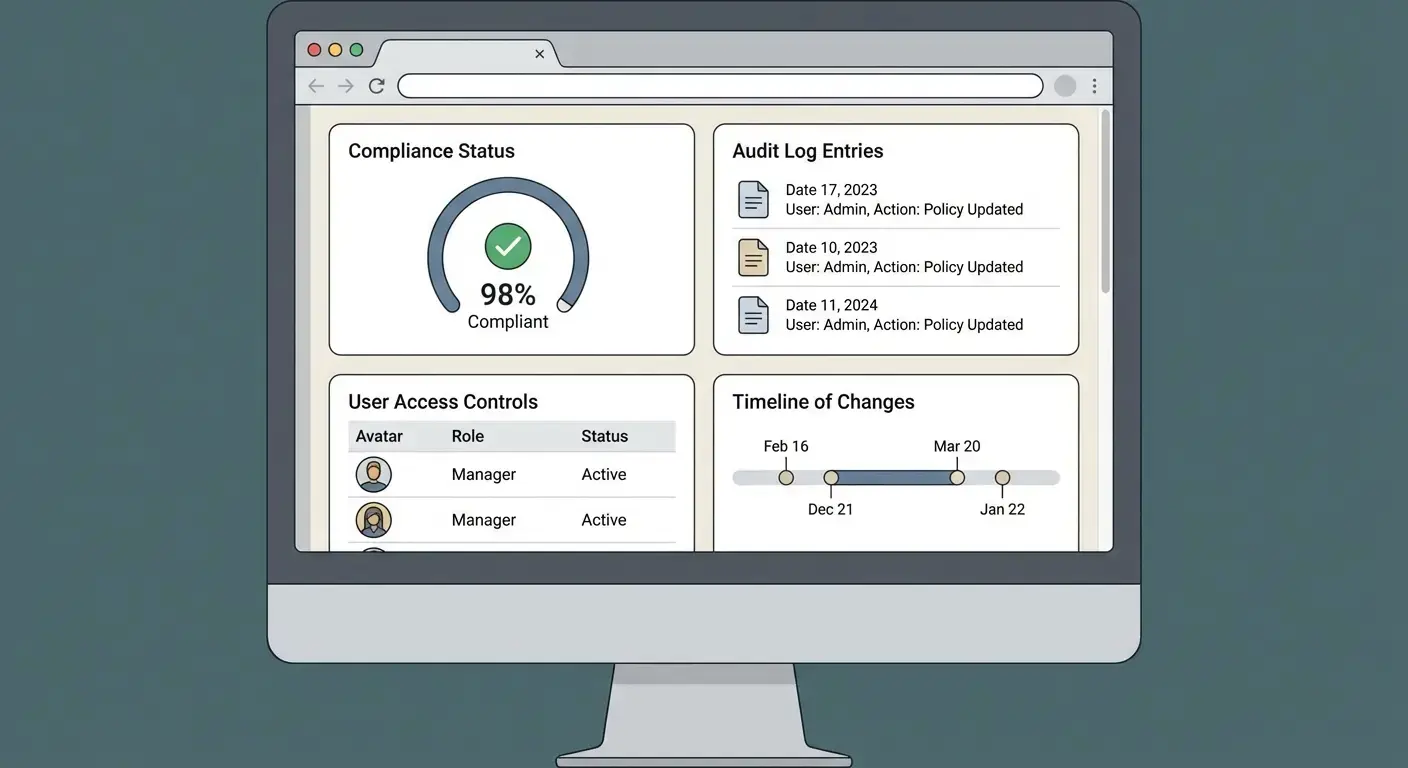

コンプライアンスウェブアプリのv1での成功は通常:

- トレーサビリティ: 完全な変更履歴と責任者の記録

- 検索性: 数秒で意思決定や証拠を見つけられること

- 改ざん耐性: 不正な編集を検出し、元の記録を保持すること

v1は狭く保ってください: 役割、基本ワークフロー、監査トレイル、レポート。高度な分析、カスタムダッシュボード、広範な連携は後回しにし、まず監査人とコントロールオーナーに基本が機能していることを確認してもらいましょう。

規制と標準を具体的なアプリ要件にマッピングする

規制が抽象的なままだとコンプライアンス作業は横に逸れます。このステップの目的は「SOC 2 / ISO 27001 / SOX / HIPAA / GDPR に準拠する」といった抽象的要求を、あなたのアプリが提供すべき機能と生成すべき証拠の明確なバックログに変えることです。

適用範囲(と非適用範囲)をまず決める

組織にとって重要なフレームワークとその理由を列挙してください。SOC 2 は顧客アンケート駆動かもしれませんし、ISO 27001 は認証計画、SOX は財務報告、HIPAA はPHIの取扱い、GDPR はEUユーザーに関連するかもしれません。

次に境界を定義します: どの製品、環境、事業部門、データタイプが範囲内か。監査人が見ないシステムのために無駄に制御を作らないためです。

要件をシステム機能に翻訳する

各フレームワーク要件について、平易な言葉で「アプリ要件」を書いてください。よくある翻訳は:

- ログと監査トレイル: 誰が何を、いつ、どこから行ったかを証明すること。

- アクセス制御: ロールベースのアクセス、最小権限、機密操作の職務分離。

- 保持とライフサイクル: 必要期間のレコード保持、その後のアーカイブや安全な削除。

- 承認とレビュー: サインオフ、定期的アクセスレビュー、コントロールのアテステーションをサポート。

- 証拠収集: エクスポート、スクリーンショット、添付ファイル、操作証明の保存。

実務的な手法として、要件ドキュメントにマッピング表を作ると良いでしょう:

フレームワークコントロール → アプリ機能 → 収集データ → それを証明するレポート/エクスポート

監査対象イベントと保持期間を定義する

監査人はしばしば「完全な変更履歴」を求めますが、正確に定義する必要があります。どのイベントが監査に関連するか(例: ログイン、権限変更、コントロール編集、証拠アップロード、承認、エクスポート、保持操作)と、各イベントで最低限記録すべきフィールドを決めてください。

また、イベント種別ごとの保持期待値を文書化してください。例えば、アクセス変更は通常ルーチンの閲覧イベントより長く保持する必要があり、GDPRの観点では個人データの不必要な長期保持が制限される可能性があります。

証拠ニーズを早期に明確にする

証拠を単なる添付機能の後付けではなく、プロダクト要件の第一級に扱ってください。各コントロールを裏付ける証拠として何が必要か(スクリーンショット、チケットリンク、出力レポート、署名承認、ファイル)を指定します。

監査可能性のために必要なメタデータ(誰がアップロードしたか、それが何を支援するか、バージョン、タイムスタンプ、レビュー・承認済みかどうか)を定義してください。

実装前に監査人と合わせる

内部監査や外部監査人と短いワーキングセッションを予定して、期待値を確認してください: 「良い状態」とは何か、サンプリングはどう行うか、どのレポートが期待されるかを共有します。

この事前のすり合わせは数か月分の手戻りを防ぎ、実際に監査を支えるものだけを作る助けになります。

コントロール、証拠、レビューのためのデータモデルを設計する

コンプライアンスアプリはデータモデルで生き残るか死ぬかが決まります。コントロール、証拠、レビューが明確に構造化されていなければ、レポーティングは困難になり、監査はスクリーンショット探しに終始します。

モデル化すべきコアエンティティ

小さなセットの明確なテーブル/コレクションから始めてください:

- Users と roles(および多対多のジョインテーブル)

- Policies(例: 「アクセス制御ポリシー」などの上位ドキュメント)

- Controls(テストする実務的要件)

- Tasks(例: 「四半期のアクセスレビュー証拠をアップロード」などの作業項目)

- Evidence(ファイル、リンク、レコード、スクリーンショット、チケット)

- Reviews/Tests(コントロール評価のインスタンス: 誰がチェックしたか、いつ、結果)

監査を容易にする関係性

次のように関係を明示的にモデル化して、ワンクエリで「このコントロールが機能していることをどう示すか」を答えられるようにします:

- Control ↔ Evidence: 多くの場合多対多(一つの証拠が複数のコントロールを支援することがある)

- Control ↔ Tests/Reviews: 1対多(各期間で新しいレビューが作成される)

- Owner ↔ Control: ユーザーは複数のコントロールを所有でき、コントロールには主担当とバックアップオーナーがいることがある

- Policy ↔ Controls: 1対多(ポリシーの下にコントロールをグループ化)

識別子とバージョニング

主要レコードには内部UUIDに加え、安定した人間可読ID(例: CTRL-AC-001)を使ってください。

監査人が不変を期待するものはバージョン管理します:

- ポリシーのバージョン(公開日、有効日)

- コントロール定義のバージョン(文言、頻度、範囲)

- 証拠メタデータの変更(上書きではなく変更履歴へのポインタを保持)

添付ファイル: ブロブではなくファイルを保存する

添付ファイルはオブジェクトストレージ(例: S3準拠)に保存し、データベースにはメタデータ(ファイル名、MIMEタイプ、ハッシュ、サイズ、アップローダー、uploaded_at、保持タグ)を保存してください。証拠はURL参照(チケット、レポート、Wikiページ)でも構いません。

レポートとフィルタを支えるフィールド

監査人やマネージャーが実際に使うフィルタを設計してください: フレームワーク/標準のマッピング、対象のシステム/アプリ、コントロール状態、頻度、オーナー、最終テスト日、次回期限、テスト結果、例外、証拠の経過日数など。これにより /reports やエクスポートが後で素直になります。

監査人の質問に答える監査トレイルを定義する

監査人の最初の質問は予測可能です: 「誰が何をいつどの権限で行ったか—それをどう証明するのか?」 実装前にプロダクト内で「監査イベント」が何を意味するかを定義し、エンジニアリング、コンプライアンス、サポートの全チームが同じ記録を残すようにしてください。

最低限の "who/what/when/where/why" を定義する

各監査イベントについて、一貫したコアフィールドを捕捉します:

- Who: ユーザーID、当時のロール、(該当する場合は)代行やサービスアカウント

- What: アクションとオブジェクト(例: 「Control #184 を更新」)

- When: サーバータイムスタンプ(UTC)、表示用に必要ならユーザー現地時刻

- Where: テナント/組織、環境、リクエスト発信元(IP)

- Why: 機微なアクション(権限変更、承認、削除など)の理由/正当化テキスト

レポート対象のイベント型を標準化する

監査人は自由形式のメッセージではなく明確なカテゴリを期待します。最低限、次のイベント型を定義してください:

- 主要レコード(コントロール、証拠、ポリシー、所見)の 作成 / 更新 / 削除

- 認証: ログイン成功/失敗、ログアウト、MFA登録/リセット

- 認可の変更: ロール変更、権限付与/剥奪、グループメンバーシップ

- ワークフローアクション: 承認、却下、レビューのサインオフ、「監査向け準備」提出

変更前/後の値をキャプチャする(安全にマスクして)

重要なフィールドについては before と after の値を保存して、変更内容が推測ではなく説明可能になるようにします。機微な値はマスクまたはハッシュ化して保存し(例: "X から [REDACTED] に変更")、コンプライアンス判断に影響するフィールドに注力してください。

調査のためのリクエストコンテキストを追加する

イベントを実セッションに結び付けるためのリクエストメタデータも含めます:

- IPアドレス、ユーザーエージェント

- セッションID(またはデバイスID)

- 相関ID / リクエストID(サポートがトランザクション全体を追跡できるように)

ログに絶対に記録してはいけないものを明示する

このルールを早期に文書化し、コードレビューで強制してください:

- パスワード、MFAシード、シークレットキー、アクセストークン

- フルの支払カード情報、CVV、または同等に規制されたデータ

{

"event_type": "permission.change",

"actor_user_id": "u_123",

"target_user_id": "u_456",

"resource": {"type": "user", "id": "u_456"},

"occurred_at": "2026-01-01T12:34:56Z",

"before": {"role": "viewer"},

"after": {"role": "admin"},

"context": {"ip": "203.0.113.10", "user_agent": "...", "session_id": "s_789"

追跡可能で改ざん検知可能な監査ログを実装する

監査ログは信頼されて初めて有用です。つまり、追記はできても古いものを「修正」できない書き込み専用レコードとして扱う必要があります。何かが間違っていたなら、修正を説明する新しいイベントを記録してください。

追記専用のイベントストアから始める

各レコードが不変である append-only な監査ログテーブル(またはイベントストリーム)を使ってください。アプリコードで監査行に対して UPDATE / DELETE をしないようにし、可能ならデータベースレベルで不変性を強制してください(権限、トリガー、別ストレージの利用など)。

各エントリは、誰が/何を行ったか、影響を受けたオブジェクト、before/after のポインタ(または差分参照)、発生時刻、発信元(リクエストID、IP/デバイス)を含むべきです。

改ざん検知のための整合性を追加する

改ざんを検出できるように、次のような整合性対策を追加します:

- ハッシュ化と連鎖: エントリのハッシュと前エントリのハッシュを保存してチェーンを作る。

- 署名(適切なら): アプリ実行時以外に保管した鍵でログバッチ/エントリに署名する。

- 書き込み専用ストレージ: 定期的にログセグメントを封印して不変ストレージに保管する。

目標は暗号学そのものではなく、欠落や改ざんがあれば監査人に明白であることを示せるようにすることです。

ユーザー操作とシステム操作を分離する

システム操作(バックグラウンドジョブ、インポート、自動承認、スケジュール同期)を ユーザー操作 とは別にログします。actor type(user/service)とサービスIDを明示して「誰がやったか」が曖昧にならないようにします。

時刻とリトライを予測可能にする

すべてに UTC タイムスタンプ を使い、信頼できる時刻源(データベースタイムスタンプや同期済みサーバー)に依存してください。冪等性 を計画し、ユニークなイベントキー(リクエストID / idempotency key)を割り当ててリトライが混乱を生まないようにしつつ、本当に繰り返された操作は記録できるようにします。

アクセス制御と職務分離を構築する

アクセス制御はコンプライアンス期待値が日常行動に反映される場所です。アプリが誤った操作を簡単に行えるようにしたり、誰が何をしたか証明しにくくすると、監査は議論になります。組織の実際の運用を反映するシンプルなルールを目指し、それを一貫して強制してください。

RBAC と最小権限から始める

ロールベースアクセス制御(RBAC)を使って権限管理を理解しやすくします: Viewer, Contributor, Control Owner, Approver, Admin のようなロールを用意し、それぞれに必要最小限の権限を与えます。例えば Viewer はコントロールや証拠を参照できますが、アップロードや編集はできません。

全員に「スーパーユーザ」ロールを与えるのは避けてください。代わりに一時的に昇格する(時間限定の管理者権限)仕組みを用意し、その昇格は監査可能にしてください。

アクション別かつスコープ別の権限を定義する

権限は明示的にアクションごと(view / create / edit / export / delete / approve)に定義し、スコープで制限します。スコープの例:

- 事業部や部門

- システム/アプリケーション

- フレームワーク(例: SOX と内部統制の区別)

- プロジェクトや監査期間

これにより「正しいアクションだが範囲が広すぎる」という失敗を防げます。

職務分離をコードで強制する

職務分離は方針書に書くだけでなく、実際にコードでルールにしてください。

- 「変更を要求した者はそれを承認できない」

- 「証拠をアップロードした人が同じコントロールでレビューを完了できない」

- 「管理者はユーザーアクセスを管理できるが、セカンドアプローバーなしでコンプライアンス記録を編集できない」

ルールによって操作がブロックされたときは明瞭なメッセージを表示して、ユーザーが回避策を探さないようにします。

ロール/権限変更を高優先度の監査イベントとして扱う

ロール、グループメンバーシップ、権限スコープ、承認チェーンの変更は、誰/何/いつ/なぜ を含む目立つ監査エントリを生成するべきです。前の値と新しい値、可能ならチケットや理由も含めます。

機微な操作に対するステップアップ認証を追加する

(例: 証拠の一括エクスポート、保持設定の変更、管理者権限付与など)高リスク操作には再入力パスワード、MFAプロンプト、SSOの再認証などを要求してください。偶発的な誤用を減らし、監査上の説明責任を強化します。

保存、アーカイブ、削除を安全に扱う

保持は実監査で失敗しがちな領域です: レコードは存在しているが、正しい期間保持されたこと、早期削除から保護されていること、予測可能に廃棄されたことを証明できないケースが多くあります。

レコードタイプごとに保持を定義する(“データベース全体”ではなく)

各レコードカテゴリごとに明確な保持期間を作り、適用ポリシーを各レコードに紐づけて後で監査可能にします。一般的なバケット:

- 監査ログ(通常最も長い): セキュリティ、アクセス、管理アクティビティ

- 証拠と添付: スクリーンショット、PDF、エクスポート、承認

- レビューとサインオフ: コントロールテスト、例外、マネジメントの証明

- ユーザーアカウントとロール: 入退社日とロール履歴

UIに保持ポリシーを表示(例: 「終了から7年間保持」)し、レコードが確定したらポリシーを変更不可能にしてください。

リーガルホールドを第一級の機能にする

リーガルホールドは自動パージを無効化する機能として扱ってください。明確な理由、範囲、タイムスタンプを持った状態として設計します:

- 誰がいつどの理由でホールドをかけたか

- 何をカバーするか(テナント、プロジェクト、特定レコード)

- 誰が解除できるか(通常は限定されたロール)

削除リクエストがある場合、リーガルホールドは削除が保留されている理由を明示するべきです。

保持スケジュール(アーカイブ、エクスポート、パージ)を自動化する

- 古いレコードを安価なストレージに自動アーカイブしつつ検索可能にする

- パージ前に(必要なら)エクスポートを生成して署名付きパッケージを作り、その引き渡しをログに残す

- 定期実行のパージルールはバッチレポートを作成し、各バッチを監査イベントとして記録する

バックアップと復元テストも保持の一部にする

バックアップの保管場所、保持期間、保護方法を文書化し、復元テストをスケジュールして結果(日付、データセット、成功判定)を記録してください。監査人は「復元できる」は口約束以上の証拠を求めます。

プライバシーのための削除 vs 抹消

いつ 削除 し、いつ 抹消(redact) するかを定義し、整合性のために何を残すか(例: 監査イベントは保持して個人フィールドを抹消する)を決めてください。抹消は変更としてログに記録され、理由が捕捉されレビューされるべきです。

監査人が期待するレポート、検索、エクスポート機能を作る

監査人はめったにUIの案内を望みません—迅速に検証できる答えを欲しがります。レポーティングと検索機能はやり取りを減らすべきです:「このコントロールへのすべての変更を見せて」「この例外は誰が承認したのか」「何が期限超過か」「この証拠がどうレビューされたかを示して」など。

調査ツールのような検索可能な監査ログビュー

監査ログビューを、ユーザー、日時範囲、オブジェクト(コントロール、ポリシー、証拠アイテム、ユーザーアカウント)、アクション(作成/更新/承認/エクスポート/ログイン/権限変更)で簡単にフィルタできるようにしてください。キーフィールド(コントロールID、証拠名、チケット番号)に対するフリーテキスト検索も追加します。

フィルタ結果がリンク可能(URLでコピー/貼付可能)であることは重要です。監査人が使った正確なビューを参照できるように「保存済みビュー」機能を作ることも検討してください(例: "過去90日のアクセス変更")。

監査の実際の質問に答えるレポートを小さく用意する

- コントロールステータス(実施済み / 進行中 / 該当なし)、オーナーと最終レビュー日付き

- 期限超過レビュー(チーム別・重要度別)

- 証拠の充足度(必要な証拠 vs 提供された証拠)、レビュー/承認状態込み

各レポートは「何をもって“完了”や“期限超過”とするか」の定義と、データセットの as-of タイムスタンプ を明示してください。

監査人が信頼できるエクスポート

CSV と PDF をサポートしますが、エクスポートは規制された操作として扱ってください。各エクスポートで次を監査イベントとして記録します: 誰がエクスポートしたか、いつ、どのレポート/ビューか、使用したフィルタ、レコード件数、ファイル形式。可能ならエクスポートファイルにチェックサムを含めます。

- 安定したソート(例: ID + 更新時間)を使う

- “as-of” 時刻とクエリパラメータを記録する

- ライブで更新されるデータを1つのエクスポートに混ぜる場合は明示する

「このレコードを説明する」ビュー

任意のコントロール、証拠アイテム、ユーザー権限について、変更履歴を平易な言葉に翻訳する「このレコードを説明する」パネルを追加してください: 何が変わったか、誰が変えたか、いつ、なぜ(コメント/正当化)。これにより監査が推測合戦になるのを防げます。

コンプライアンスを支えるセキュリティ制御を追加する

セキュリティ制御は、あなたのコンプライアンス機能を信頼できるものにします。アプリが適切なチェックなしに編集できたり、データが誤って閲覧されるようなら、監査トレイルはSOX、GxP の期待や内部レビュワーを満足させません。

すべてのリクエストを信頼しないものとして扱う

すべてのエンドポイントで入力を検証してください。UIだけでなくサーバー側で型、範囲、許容値をチェックし、未知のフィールドは拒否します。検証とともにすべての操作(参照、作成、更新、エクスポート)に対する強力な認可チェックを行ってください。シンプルなルール: 「コンプライアンスデータを変更するものは明示的な権限が必要」。

アクセス制御の破損を減らすために、UIで非表示にするだけの「見せかけのセキュリティ」は避け、バックエンドでダウンロードやAPIフィルタに対する強制を行ってください(例: あるコントロールの証拠エクスポートが別のコントロールの証拠を漏らさないようにする)。

一般的なウェブリスク対策を徹底する

- インジェクション: パラメタライズドクエリ、安全なORMの使用、厳格な入力検証

- XSS: 出力エンコーディング、リッチテキストのサニタイズ、Content Security Policy

- CSRF: Cookieベースのセッションに対するアンチCSRFトークン、SameSite クッキー設定

- セッションセキュリティ: 管理者向けの短寿命セッション、機密操作には再認証

暗号化、分離、シークレット管理

TLS を全ての通信で使い(内部サービス間の呼び出しも含む)、機密データは保存時に暗号化(データベースとバックアップ)し、APIキーや識別子などにはフィールドレベル暗号化を検討してください。

シークレットは専用のシークレットマネージャで管理し、ソースコードやビルドログにシークレットを置かないでください。資格情報と鍵はスケジュールでローテーションし、スタッフの変更後は即時ローテーションします。

異常な活動を監視してアラートする

コンプライアンスチームは可視性を重視します。失敗したログインの急増、繰り返しの403/404、権限変更、新しいAPIトークン、異常なエクスポート量についてアラートを作り、アラートには誰/何/いつ/影響対象オブジェクトを含めて実行可能にしてください。

レート制限とロックアウトルール

ログイン、パスワードリセット、エクスポートエンドポイントにレート制限をかけてください。繰り返し失敗に対するアカウントロックアウトやリスクに応じたステップアップ検証を追加し(正当なユーザーのための安全な復旧経路も用意する)ください。

トレーサビリティ、権限、監査準備のテストを行う

コンプライアンスアプリのテストは「動くか?」だけでなく「何が起きたか、誰がやったか、それが許されていたかを証明できるか?」が目的です。監査準備性を第一級の受け入れ基準として扱ってください。

before/after 精度で監査ログを検証する

- 正しいイベントが作成される(例:

CONTROL_UPDATED, EVIDENCE_ATTACHED, APPROVAL_REVOKED)

- 実行者、タイムスタンプ、テナント/組織、オブジェクトIDが常に存在する

- 変更の before/after 値が捕捉される(クリアされたフィールド含む)

- 機微フィールドは方針どおりにマスクまたは除外される

否定ケースもテストしてください: 権限拒否や検証エラーが発生したとき、それが別の「拒否されたアクション」イベントを作るのか、あるいは意図的に除外するのか—方針に沿って一貫性があるかを確認します。

権限は「できる」ではなく「できない」をテストする

権限テストはクロススコープアクセスを防ぐことに重点を置きます:

- ユーザーは自分の組織/プログラム/システム外のデータを閲覧・エクスポート・検索できない

- 承認フローは職務分離を強制する(自己承認を禁止する等)

- ロール変更は即時有効で監査イベントに反映される

監査人は実際の強制点を重視するので、UIだけでなくAPIレベルのテストを含めてください。

トレーサビリティドリル: 事象から物語を再構築する

例えば「このコントロールが“有効”とマークされた」事象から始めて、次を再構築できるかを確認する演習を行ってください:

- そのコントロールを支えた証拠は何か

- 誰がレビューしたか

- どのポリシー/バージョンが適用されたか

- 時系列で何が変わったか

増大するログに対するパフォーマンステスト

監査ログとレポートは急速に増えます。負荷テストを実施して:

- ピーク時のイベント取り込み量

- 大きな時間範囲での検索/レポートクエリ

- 現実的なデータ量でのエクスポート(CSV/PDF)

“監査準備”チェックリストと証拠パッケージを作る

実行可能なチェックリストを運用手順書(例: /docs/audit-readiness)にリンクしておき、サンプル証拠パッケージ(主要レポート、アクセス一覧、変更履歴サンプル、ログ整合性検証手順)を生成できるようにしてください。これにより監査が慌てる作業から定常業務になります。

管理下でアプリをデプロイ、監視、運用する

コンプライアンスウェブアプリを出荷することは「リリースして忘れる」ことではありません。運用が良い意図を再現可能なコントロールにするか、説明できないギャップにするかを左右します。

履歴を保護するための安全な変更管理

スキーマやAPIの変更は古いレコードを上書きしてトレーサビリティを壊すことがあります。

データベースマイグレーションを制御可能でレビュー可能な単位にし、破壊的変更は避けられるなら避け、必要な場合は互換性を維持してください。過去の監査イベントや証拠はバージョンを超えて読み取り可能で一貫性が保たれることが目標です。

環境を分離し、デプロイを制御する

dev/stage/prod の明確な環境分離を維持し、データベース、鍵、アクセス方針を分けてください。ステージングは権限ルール、ログ、エクスポートを検証できる程度に本番を模倣すべきですが、本番の機密データをコピーする場合は明確なサニタイズ手順と承認を用意してください。

デプロイは制御され再現可能であること(CI/CD と承認フロー)。デプロイは監査可能なイベントとして扱い: 誰が承認したか、どのバージョンがいつ出たかを記録してください。

デプロイと設定変更をログに残す

監査人はしばしば「何が変わり、誰が許可したか?」と尋ねます。デプロイ、機能フラグの切替、権限モデルの変更、連携設定の更新を第一級の監査記録として追跡してください。

良いパターンは内部の “system change” イベント型です:

SYSTEM_CHANGE: {

actor, timestamp, environment, change_type,

version, config_key, old_value_hash, new_value_hash, ticket_id

}

コンプライアンスを脅かすものを監視する

リスクに結びつく監視を設定してください: エラー率(特に書き込み失敗)、レイテンシ、キューのバックログ(証拠処理、通知)、ストレージ増加(監査ログテーブル、ファイルバケット)。ログが欠落していないか、イベント量が予期せず減少していないか、権限拒否のスパイクをアラートして、設定ミスや不正利用の兆候を検出します。

整合性とアクセスに関するインシデント対応を準備する

データ整合性問題や不正アクセスが疑われる場合の「最初の1時間」手順を文書化してください: 危険な書き込みを凍結、ログを保全、資格情報をローテーション、監査ログの連続性を検証、タイムラインをキャプチャ。ランブックは短く実用的にして、運用ドキュメント(例: /docs/incident-response)からリンクしてください。

継続的ガバナンスと改善を支援する

コンプライアンスアプリは出荷で完了するものではありません。監査人はコントロールをどう更新し、変更をどう承認し、ユーザーがプロセスにどう整合しているかを問います。ガバナンス機能をプロダクトに組み込み、継続的改善が通常業務になるようにしてください。

変更管理を可視化し監査可能にする

アプリとコントロールの変更を第一級の記録として扱ってください。各変更についてチケット/要求、承認者、リリースノート、ロールバック計画を捕捉し、影響を受けるコントロールに直接紐づけて、監査人が次の流れを辿れるようにします:

なぜ変更したか → 誰が承認したか → 何が変わったか → いつ本番になったか

既にチケットシステムを使っているなら、ID/URL を保存し、外部ツールが変わっても整合が保てるように主要メタデータをアプリにミラーしてください。

ポリシーとコントロールをバージョン管理する(履歴を上書きしない)

コントロールをその場で編集するのは避け、代わりに有効日付きのバージョンを作り、差分(何が、なぜ変わったか)を明確にしてください。ユーザーが証拠を提出したりレビューを完了した際は、当該時点のコントロールバージョンに紐づけます。

これにより、古い要件に基づいて集められた証拠が現行の文言と「合わない」ように見えるという一般的な監査問題を防げます。

トレーニングと証拠提出を分かりやすくする

多くのコンプライアンスの穴はプロセスの穴です。ユーザーが操作する箇所に簡潔なガイダンスを追加してください:

- 良い証拠の例(許容フォーマット)

- 命名規則と必須フィールド

- 提出が却下される一般的な理由

トレーニングの承認(誰が、どのモジュール、いつ)を追跡し、ユーザーに割り当てやレビュー時に適時リマインダーを表示します。

システムを製品として文書化する(束ではなく)

アプリ内(または /help からリンク)で生きたドキュメントを維持してください:

- データフロー(証拠がどこから来て、どこに保存され、誰が見られるか)

- 権限モデルとロール説明

- 監査イベントカタログ(何をログし、どのフィールドを捕捉するか)

これにより監査人との往復が減り、新しい管理者のオンボーディングも速くなります。

ガバナンスの定期レビューをワークフローに組み込む

- アクセスレビュー: ユーザー/ロールを定期的に認証し、承認と例外を記録する

- コントロールレビュー: コントロールオーナー、頻度、証拠期待を確認し、不要なコントロールは文書化された理由で廃止する

これらのレビューをアプリ内で管理すれば、継続的改善が測定可能で示しやすくなります。

迅速にプロトタイプする(ただし監査の筋書きを損なわない)

コンプライアンスツールはしばしば内部ワークフローアプリから始まります。価値を早く出す最短経路は、チームが実際に使える薄いが監査可能なv1です。UI + バックエンド + DB の最初の実装を速めるには、vibe-coding 的なアプローチが実用的な場合があります。

例えば、Koder.ai はチャット駆動のワークフローでウェブアプリを作成しつつ実際のコードベース(フロントは React、バックは Go + PostgreSQL)を出力できます。これは次の点でコンプライアンスアプリに適していることがあります:

- バックエンドで実装された明確なRBACモデルと職務分離

- コントロール、証拠、レビューのための構造化されたエンティティ

- 初日からの append-only 監査ログパターン

- ソースコードのエクスポートや制御された環境へのデプロイ/ホスト機能

重要なのは、実装をどれだけ速く作るかに関わらず、コンプライアンス要件(イベントカタログ、保持ルール、承認、エクスポート)を明確な受け入れ基準として扱うことです。

よくある質問

アプリを作る前に「コンプライアンス管理」をどう定義するのが良いですか?

次のような平易なステートメントから始めてください: 「誰が、いつ、何を、なぜ、どの権限で行ったかを示し、証拠を素早く取り出せること。」

その後、役割ごとのユーザーストーリー(管理者、コントロールオーナー、エンドユーザー、監査人)と短いv1スコープ(役割 + コアワークフロー + 監査トレイル + 基本的なレポート)に落とし込んでください。

コンプライアンスウェブアプリのv1には何を含めるべきですか?

実用的なv1には通常、次が含まれます:

- コントロールとオーナーシップ(誰が何に責任を持つか)

- 証拠収集(ファイル/リンク + 必要なメタデータ)

- レビュー/証明(誰が、いつ、結果)

- 承認/例外(正当化と有効期限付き)

- 監査トレイル(誰/何/いつ/どこ/なぜ)

- 検索 + いくつかの主要レポート(ステータス、期限超過、証拠の充足度)

高度なダッシュボードや広範な連携は、監査人やコントロールオーナーが基本を確認した後に後回しにしてください。

SOC 2 / ISO 27001 / SOX / HIPAA / GDPR をアプリ要件にどう翻訳すればよいですか?

抽象的な規制要件を構築可能な要件に変換するマッピング表を作成してください:

- フレームワークのコントロール → アプリ機能 → 収集するデータ → それを証明するレポート/エクスポート

対象となるプロダクト、環境、データタイプごとにこれを行い、監査人が見ないシステムのために制御を作らないようにします。

コントロール、証拠、定期レビューのためのデータモデルはどうすれば良いですか?

コアエンティティを小さく保ち、関係性を明確にモデル化してください:

- ユーザー、ロール(多対多が多い)

- ポリシー → コントロール(1対多)

- コントロール ↔ 証拠(多対多)

- コントロール → レビュー/テスト(周期ごとの1対多)

- 定期作業用のタスク(例: 四半期レビュー)

CTRL-AC-001 のような安定した人間可読IDを使い、ポリシー/コントロール定義はバージョン管理して、古い証拠が当時の要件に紐づくようにしてください。

監査人が満足する監査トレイルは何を捕捉すべきですか?

「監査イベント」スキーマを定義し、一貫して保持してください:

- Who: 実行者ID + 当時のロール(自動処理ならサービスID)

- What: アクション + リソース種別/ID

- When: サーバータイムスタンプ(UTC)

- Where: テナント/組織 + リクエスト発生元(IP) + 相関/リクエストID

- Why: 機微な操作の正当化

認証、権限変更、ワークフロー承認、主要レコードのCRUDなど標準イベント型を定め、 値を安全にマスクしつつ保存してください。

append-onlyで改ざん検知可能な監査ログはどう実装すべきですか?

監査ログは不変として扱ってください:

- append-only のイベントストアを使い、アプリコードからのUPDATE/DELETEを避ける

- 改ざん検知のためにハッシュ連鎖(エントリのハッシュ + 前エントリのハッシュ)を入れる

- 必要に応じてバッチに署名/封印し、不変ストレージに保存する

- ユーザー操作とシステム操作を別扱いにし、actor type(user/service)を明示する

誤りは既存の履歴を書き換えるのではなく、訂正用の新しいイベントで説明してください。

アクセス制御と職務分離はどう enforce すべきですか?

RBAC と最小権限から始め、スコープで制約してください(例: Viewer, Contributor, Control Owner, Approver, Admin)。

分離のルールはコードで強制します:

- 要求者 ≠ 承認者

- 証拠アップローダー ≠ 同一コントロールのレビュワー

権限変更やエクスポートは重要な監査イベントにし、機密操作にはステップアップ認証を要求してください。

保存、アーカイブ、リーガルホールド、削除はどう扱うべきですか?

レコード種別ごとに保持期間を定義し、適用されたポリシーを各レコードに保存して後で監査可能にしてください。

重要点:

- 長期保持: 監査ログ、アクセス/管理の変更

- 中期: レビュー/署名、例外

- 変動: 証拠/添付ファイル(フレームワークや契約次第)

リーガルホールドを第一級の機能にして自動削除を止め、アーカイブ/エクスポート/パージの各操作をバッチレポートとともにログに記録してください。プライバシー対応では削除と抹消(redact)を区別し、抹消は変更として記録します。

監査人が期待するレポート、検索、エクスポート機能は何ですか?

調査向けの検索と、監査の典型的な質問に応える少数の高信号レポートを用意してください:

- ユーザー/日時範囲/オブジェクト/アクションでフィルタできる監査ログビュー

- レポート: コントロールステータス、期限超過レビュー、証拠の充足度

エクスポート(CSV/PDF)は監査対象操作です。誰がいつ何をどのフィルタでエクスポートしたかをログに残し、可能ならエクスポートファイルのチェックサムも付与してください。

アプリをテスト・運用して監査対応の状態を維持するにはどうすればよいですか?

次を自動テストと運用プロセスの一部にしてください:

- 期待するイベントが発生しているか(例:

CONTROL_UPDATED, EVIDENCE_ATTACHED)

- 実行者、タイムスタンプ、テナント、オブジェクトIDが常に含まれるか

- 変更の before/after が正確に記録されるか

- 禁止アクションがブロックされ、方針どおりに記録されるか

運用面ではデプロイや設定変更を監査可能イベントとして記録し、環境を分離し、短く実用的なランブックを保持してください(例: , )。

,

"correlation_id"

:

"c_abc"

}

,

"reason"

:

"Granted admin for quarterly access review"

}

before/after

/docs/incident-response

/docs/audit-readiness