2025年3月29日·1 分

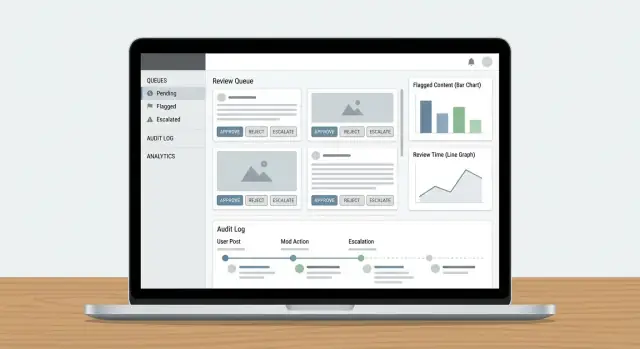

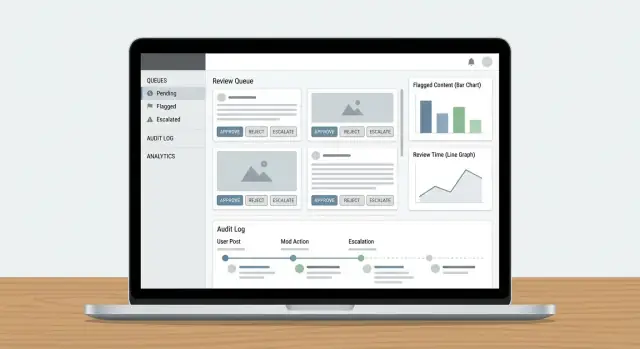

コンテンツモデレーションワークフローを実行するWebアプリの構築

キュー、ロール、ポリシー、エスカレーション、監査ログ、分析、安全な連携などを含む、コンテンツモデレーション用Webアプリの設計と構築方法を解説します。

キュー、ロール、ポリシー、エスカレーション、監査ログ、分析、安全な連携などを含む、コンテンツモデレーション用Webアプリの設計と構築方法を解説します。

モデレーションワークフローを設計する前に、何をモデレートするのか、そして「良い」とは何かを決めてください。明確な範囲があれば、キューがエッジケース、重複、存在すべきでないリクエストで埋まるのを防げます。

リスクやユーザー被害を生む可能性のあるすべてのコンテンツタイプを書き出します。一般的な例としては、ユーザー生成テキスト(コメント、投稿、レビュー)、画像、動画、ライブ配信、プロフィール項目(名前、自己紹介、アバター)、ダイレクトメッセージ、コミュニティグループ、マーケットプレイスの出品(タイトル、説明、写真、価格)などがあります。

また発生源も記録してください:ユーザー提出、自動インポート、既存アイテムの編集、他ユーザーからの報告。これにより「新規投稿だけにしか対応しない」システムを作って、編集や再アップロード、DMの悪用を見逃すような事態を避けられます。

ほとんどのチームは次の4つの目標をバランスさせます:

分野ごとにどの目標が最優先かを明示してください。たとえば高重大度の悪用は、完全な一貫性より速度を優先することがあります。

製品が必要とする結果の全リストを作成します:承認、却下/削除、編集/抹消、ラベリング/年齢制限、表示制限、レビュー保留、リードへのエスカレーション、警告、一時ロック、禁止などのアカウントレベルの措置。

計測可能な目標を定義します:中央値と95パーセンタイルのレビュー時間、バックログサイズ、異議で覆された割合、QAサンプリングからのポリシー精度、高重大度アイテムのSLA内処理割合など。

モデレーター、チームリード、ポリシー担当、サポート、エンジニアリング、法務を含めます。ここでの不整合は後で手戻りを生みます——特に「エスカレーション」の意味と最終判断の担い手についてです。

画面やキューを作る前に、単一コンテンツのライフサイクルをスケッチしてください。明確なワークフローがあれば、レビュアーを混乱させる「謎の状態」、通知の破綻、監査が難しくなる事態を防げます。

まず、図とデータベースに入れられるシンプルなエンドツーエンドの状態モデルから始めます:

Submitted → Queued → In review → Decided → Notified → Archived

状態は相互排他的に保ち、どの遷移が誰によって許可されるかを定義します。たとえば「Queued」は割り当てられたときのみ「In review」に移り、Decided は異議フローを除いて不変であるべきです。

自動分類器、キーワードマッチ、レート制限、ユーザー報告はシグナルとして扱うべきで、決定ではありません。人間を介在させるデザインはシステムを誠実に保ちます:

この分離により、後でモデルを改善してもポリシーロジックを書き換える必要が減ります。

決定は挑戦されます。以下のファーストクラスのフローを追加してください:

異議は履歴の編集ではなく新しいレビューイベントとしてモデル化してください。これにより何が起きたかの全ストーリーを残せます。

監査と紛争のために、どのステップをタイムスタンプと実行者付きで記録する必要があるか定義します:

後で決定を説明できないなら、その決定は存在しなかったとみなすべきです。

アクセス制御が壊れているとモデレーションツールは機能しません。誰でも何でもできると、一貫性の欠如、データ露出、責任の所在不明が発生します。まず実際の運用に合う役割を定義し、それをアプリで強制できる権限に落とし込みます。

多くのチームが必要とする小さく明確なロール:

この分離により「偶発的なポリシー変更」を防ぎ、ポリシーガバナンスを日常的な執行から切り離せます。

各ロールが必要な権限だけを持つようにロールベースアクセス制御を実装します:

can_apply_outcome、can_override、can_export_data)で分割する。後でエクスポートやサードパーティ統合を追加しても、権限に紐づけるだけで済みます。

早期に複数チームを見越して設計してください:言語ポッド、地域別チーム、製品ライン別など。チームを明示的にモデル化し、キュー、コンテンツ可視性、割り当てをチーム単位でスコーピングします。これにより地域を跨ぐ誤レビューや負荷測定がしやすくなります。

管理者が調査のためにユーザーになりすます必要が出ることがあります。なりすましは敏感な操作として扱ってください:

取り返しのつかない高リスク操作には管理者承認や二人承認を追加すると、ミスや内部不正を防ぎつつ日常業務の速度を保てます。

キューがあって初めてモデレーション作業は管理可能になります。一本の終わりのないリストではなく、リスク、緊急性、意図に沿ったキューに分け、アイテムが見落とされないようにします。

まずは実際の運用に合った小さなキューセットから始めます:

可能な限りキューは相互排他的にし、二次的な属性はタグで扱います。

各キュー内でトップに上がるものを決めるスコアリングルールを定義します:

UIで優先順位の根拠を説明できるようにして(「なぜこれが見えているのか?」)、レビュアーが順序を信頼できるようにします。

クレーム/ロックを使います:レビュアーがアイテムを開くと、それが割り当てられて他者から見えなくなります。タイムアウト(例:10~20分)を設定して放置されたアイテムはキューに戻します。クレーム、リリース、完了イベントは必ずログしてください。

速度を報いる仕組みだとレビュアーは簡単なケースばかり選びがちです。対策として:

目標は単なる処理量ではなく、一貫したカバレッジです。

ポリシーがPDFだけだとレビュアーごとに解釈がバラバラになります。決定を一貫させ監査可能にするために、ポリシー文を構造化データとUI選択肢に変換してください。

レビュアーが選べる共有語彙にポリシーを分解します。一般的なタクソノミは:

このタクソノミが後のキュー、エスカレーション、分析の土台になります。

レビュアーに毎回文章を書かせるのではなく、タクソノミに紐づく決定テンプレートを用意します。テンプレートは事前入力できます:

テンプレートは「ハッピーパス」を高速化しつつ例外を許容します。

ポリシーは変わります。ポリシーをバージョン化し発効日を持たせ、どのバージョンがどの決定に適用されたかを記録してください。これにより、古いケースの異議対応時にも混乱せず説明できます。

自由記述は分析しづらく忘れられやすいので、レビュアーにタクソノミから構造化理由コードを選ばせ、任意でメモを付けさせます。構造化理由は異議処理、QAサンプリング、トレンド分析に有効です。

レビュアーダッシュボードは情報探索を最小化し、確信を持てる繰り返し可能な決定を最大化したときに成功します。レビュアーは何が起きたか、なぜ重要か、次に何をすべきかを一目で把握できるべきで、タブを5つも開く必要はありません。

孤立した投稿だけ表示して一貫性を期待しないでください。短いコンテキストパネルを表示してよくある質問に即答できるようにします:

デフォルトの表示は簡潔にし、詳細は展開できるようにします。レビュアーがダッシュボードを離れて判断する必要はほとんどないのが理想です。

アクションバーはCRUDボタンではなくポリシーの結果に対応するべきです。一般的なパターン:

アクションは可視化し、取り返しのつかない操作は明示的にする(必要な場合のみ確認ダイアログ)。短い理由コードと任意のノートを記録して監査に備えます。

大量の作業では摩擦を下げる必要があります。主要操作(承認、却下、次へ、ラベル追加)にキーボードショートカットを用意し、UI内にショートカットのチートシートを表示します。

明らかにスパムなど繰り返し発生するキュー向けに一括選択をサポートしますが、ガードレールを設けます:プレビュー件数の表示、理由コードの必須化、バッチ操作のログ記録。

モデレーションは有害な素材に触れることがあるため、安全デフォルトを追加します:

これらはレビュアーを保護しつつ、決定の正確性と一貫性を保ちます。

監査ログは「この投稿はなぜ削除されたのか?誰が異議を承認したのか?モデルが最終決定を下したのか人が下したのか?」という問いに対するソース・オブ・トゥルースです。トレース可能性がないと調査は推測になり、レビュアーの信頼は低下します。

各モデレーションアクションについて、誰が、何を、いつ、なぜ(ポリシー理由+自由記述)をログします。同様に、関連オブジェクトの変更前/変更後スナップショット(コンテンツテキスト、メディアハッシュ、検出シグナル、ラベル、最終結果)を保存します。アイテムが編集・削除され得る場合、スナップショットがないと記録は変質してしまいます。

実用的なパターンとしては追加のみのイベントレコード:

{

"event": "DECISION_APPLIED",

"actor_id": "u_4821",

"subject_id": "post_99102",

"queue": "hate_speech",

"decision": "remove",

"policy_code": "HS.2",

"reason": "slur used as insult",

"before": {"status": "pending"},

"after": {"status": "removed"},

"created_at": "2025-12-26T10:14:22Z"

}

(上のコードブロックはそのままのイベント例です)

決定以外にも、claimed、released、timed out、reassigned、escalated、auto-routed といったワークフロー動作をログします。これらのイベントは「なぜ6時間かかったのか」や「なぜアイテムがチーム間で行き来したのか」を説明し、レビュアーの都合の良い案件のみを選ぶような不正検出にも必須です。

調査者がアクター、コンテンツID、ポリシーコード、時間範囲、キュー、アクション種別でフィルターできるようにします。ケースファイルへのエクスポート、改ざん不能なタイムスタンプ、関連アイテムへの参照(重複、再アップロード、異議)を含めてください。

監査イベント、スナップショット、レビュアーノートの保持期間を明確に設定します。ポリシーを明記し(例:通常キューのログは90日、法的保留はそれ以上)、削除やマスキング要求が保存証拠にどう影響するかをドキュメント化してください。

モデレーションツールはループを閉じることが重要です:報告はレビュータスクになり、決定は適切な相手に届き、ユーザーレベルのアクションが確実に実行されること。ここで多くのシステムが壊れます——誰かがキューを解消しても、実際のアクションが行われていない、という事態です。

ユーザー報告、自動フラグ(スパム/CSAM/ハッシュマッチ/毒性シグナル)、内部エスカレーション(サポート、コミュニティマネージャー、法務)を同じコアオブジェクトとして扱い、1つの報告から複数のレビュータスクを生むことができるようにします。

単一の報告ルーターで次を行います:

サポートのエスカレーションがある場合、直接リンク(例:/support/tickets/1234)してレビュアーの文脈切替を減らしてください。

モデレーションの決定はテンプレート化された通知を生成するべきです:コンテンツ削除、警告発行、無処置、アカウント措置など。メッセージは一貫して簡潔に——結果の説明、関連ポリシーの参照、異議申立て手順を含めます。

運用的には moderation.decision.finalized のようなイベントを送って、メール/アプリ内通知/プッシュがサブスクライブできるようにするとレビューワークを遅くしません。

決定は単一コンテンツを超えるアクションを伴うことが多いです:

これらの操作は明示的かつ可逆であるべきで、期間と理由を明記します。すべてのアクションは決定と元の報告に紐づけ、異議申立てへの迅速なパスを用意して手動調査を減らしてください。

データモデルは各アイテムに何が起きたかの“真の情報源”です:何がレビューされ、誰が、どのポリシーの下で、どの結果になったか。ここを正しく設計すれば、キュー、ダッシュボード、監査、分析が格段に楽になります。

すべてを一つのレコードに保存するのは避けます。実用的なパターン:

HARASSMENT.H1 や NUDITY.N3 のような参照可能な標準識別子(ポリシーが進化しても履歴を書き換えない)これによりポリシーの執行が一貫し、週次の「最も違反されたポリシーコード」等のレポートが明確になります。

大きな画像や動画をデータベースに直接入れないでください。オブジェクトストレージを使い、コンテンツテーブルにはオブジェクトキー+メタデータのみを保存します。

レビュアー向けには短期限の署名付きURLを生成して、メディアは公開せずにアクセス可能にします。署名付きURLは有効期限やアクセス取り消しも制御できます。

キューと調査は高速検索が必要です。次にインデックスを追加します:

モデレーションを明示的な状態としてモデル化します(例:NEW → TRIAGED → IN_REVIEW → DECIDED → APPEALED)。状態遷移イベント(タイムスタンプとアクター付き)を保存して進捗していないアイテムを検出します。

簡単なガード:last_state_change_at フィールドと SLA 超過のアラート、IN_REVIEW のまま放置されたアイテムを再キューする修復ジョブなど。

信頼と安全ツールは製品内で最も機密性の高いデータ(ユーザー生成コンテンツ、報告、アカウント識別子、場合によっては法的要求)を扱います。モデレーションアプリを高リスクシステムとして扱い、設計段階からセキュリティとプライバシーを組み込んでください。

強力な認証と厳格なセッション管理から始めます:

これにRBACを組み合わせ、レビュアーが必要なものだけ見られるようにします(例:1つのキュー、1地域、1コンテンツタイプのみに限定)。

通信は常時HTTPS、保存は管理された暗号化を用います。その上で露出最小化に注力します:

同意や特別カテゴリのデータを扱う場合は、レビュアーにフラグを表示しUIで強制してください(例:閲覧制限や保持ルール)。

報告と異議のエンドポイントはスパムや嫌がらせのターゲットになりやすいです。次を追加してください:

最後に、すべての敏感な操作は監査トレイルで追跡可能にして(参照 /blog/audit-logs)、レビュアーのミス、アカウントの乗っ取り、組織的な悪用を調査できるようにします。

モデレーションワークフローは測定できて初めて改善できます。分析はキュー設計、エスカレーションルール、ポリシー執行が一貫した決定を生んでいるかどうかを示し、レビュアーを燃え尽きさせずに有害コンテンツを放置しないための指標を提供します。

まずは少数のアウトカムに紐づく指標から始めます:

これらをSLAダッシュボードに入れて、運用リードがどのキューが遅れているか、ボトルネックが人員不足かルールの不明確さか報告の急増かを判断できるようにします。

意見不一致は必ずしも悪ではなく、エッジケースを示すことが多いです。次を追跡します:

監査ログを使って各サンプル決定をレビュアー、適用ルール、証拠に紐づけると、コーチングやUIが一貫性を欠く原因の説明に役立ちます。

分析は「ポリシーで十分カバーされていない事象は何か?」に答えるのに使います。次のようなクラスタを探してください:

これらの信号を具体的なアクションに変えます:ポリシー例の書き直し、レビュアーダッシュボードへの判断ツリー追加、執行プリセットの更新(デフォルトの一時停止 vs 警告など)。

分析は人間を含むシステムの一部と考えてください。チーム内でキューレベルのパフォーマンスは公開しつつ、個人の指標は慎重に扱い、速度が質を優先するようなインセンティブを避けます。定量的KPIを定期的な校正セッションと組み合わせ、少しずつ頻繁にポリシーを更新して、ツールと人が一緒に改善するようにします。

モデレーションツールはエッジケースで最も失敗します:奇妙な投稿、稀なエスカレーションパス、複数人が同じケースに触れる瞬間。テストとロールアウトを単なるチェック項目ではなくプロダクトの一部として扱ってください。

小さな「シナリオパック」を用意し、実作業を模したケースを含めます:

ステージング環境で本番に近いデータボリュームを使い、キューの遅延やページネーション/検索の問題を早期に発見します。

安全なロールアウトパターン:

シャドウモードは自動化ルールや執行を実際に動かすリスクなしに検証できるため特に有用です。

短くタスクベースのプレイブックを書いてください:「報告を処理する手順」「いつエスカレーションするか」「異議への対応」「システムが不確実なときの対処法」など。そして同じシナリオパックでレビュアーを訓練し、実際のフローを繰り返し練習させます。

メンテナンスを継続的な仕事として計画します:新しいコンテンツタイプ、エスカレーションルールの更新、QAの定期サンプリング、キューがスパイクしたときのキャパシティ計画。ポリシー更新のリリースプロセスを明確にしてレビュアーがいつ何が変わったか分かるようにし、変更とモデレーション分析の相関を取れるようにします。

Webアプリとして実装する場合、繰り返しがちな足場作り(RBAC、キュー、状態遷移、監査ログ、ダッシュボード、決定と通知の間のイベント駆動の接着)は工数の大半を占めます。Koder.aiはチャットインターフェースでワークフローを記述すると、反復可能な基盤を生成して高速に立ち上げられる支援をします——通常はReactフロントエンドとGo+PostgreSQLのバックエンドを生成します。

信頼と安全ツールでの実用的な使い方:

基盤が整ったらソースコードをエクスポートし、既存のモデルシグナルを「入力」として接続し、レビュアーの決定を最終的な権威として維持することで、上で述べた人間中心のアーキテクチャに整合させられます。

まず処理するべきすべてのコンテンツタイプを列挙します(投稿、コメント、DM、プロフィール、出品、メディアなど)と、すべての発生源(新規投稿、編集、インポート、ユーザー報告、自動フラグ)を明確にします。次に、範囲外のもの(例:内部管理用メモ、システム生成コンテンツ)を定義して、キューがゴミ箱化しないようにします。

実用的なチェック:コンテンツタイプ、発生源、担当チームを答えられない項目は、まだモデレーションタスクに含めるべきではありません。

スピードと品質の両方を反映する少数の運用KPIを選びます:

キューごとに目標を設定して、低優先の作業を最適化して有害コンテンツを放置してしまう事態を避けてください。

単純で明示的な状態モデルを使い、許可された遷移を強制します。例:

SUBMITTED → QUEUED → IN_REVIEW → DECIDED → NOTIFIED → ARCHIVED状態は相互排他的にし、「Decided」は異議/再審査フローを除いて不変と扱ってください。これにより“謎の状態”や通知の破綻、監査困難を防げます。

自動化はシグナルとして扱い、最終決定は人が行うようにします:

こうすることでポリシーの説明性が保たれ、後でモデルを改善しても決定ロジックを書き換える必要が減ります。

異議は原則として元の決定にリンクする新しいレビューイベントとして扱います:

また、元の決定に適用されたポリシーのバージョンと、異議時に適用されるバージョンを必ず記録してください。

まずは小さく明確なRBACセットから始めます:

その後、 や のように機能ごとの最小権限を付与していくと、新機能追加時にもアクセスモデルが安定します。

複数のキューを用意して「担当の家」を明確にします:

キュー内の優先順位は、重大度、リーチ、ユニークな通報者、SLAタイマーといった説明可能なシグナルで決めます。UI上で「なぜこれが見えているのか?」を表示すれば、レビュアーは順序を信頼しやすく、不正利用も見つけやすくなります。

「クレーム/ロック」とタイムアウトを実装します:

これにより重複作業を減らせますし、ボトルネックやチーム内の偏りを診断するデータも得られます。

ポリシーを構造化しテンプレート化します:

この仕組みで一貫性が高まり、分析・監査・異議対応が容易になります。

事実を再構築できるように、必要なものをすべてログします:

ログはアクター、コンテンツID、ポリシーコード、キュー、時間範囲で検索可能にし、保持ルール(法的保留を含む)を定義してください。

can_export_datacan_apply_account_penalty