2025年11月30日·1 分

サービス障害のコミュニケーション用ウェブアプリの作り方

テンプレート、承認、監査ログ、明確なインシデントタイムラインを備え、複数チャネルで障害情報を管理するウェブアプリを計画・構築・ローンチする方法を学ぶ。

テンプレート、承認、監査ログ、明確なインシデントタイムラインを備え、複数チャネルで障害情報を管理するウェブアプリを計画・構築・ローンチする方法を学ぶ。

サービス障害通信用のウェブアプリは一つの仕事を非常にうまくこなすためにあります:チームが迷わず迅速に、明確で一貫した更新を公開できるようにすることです。どこで何が言われたか、誰が承認したかを推測する必要があってはいけません。

インシデントが発生したとき、技術的な修復は作業の半分に過ぎません。もう半分はコミュニケーションです:顧客は「何が影響を受けているのか」「あなたは何をしているのか」「いつ戻ってくればよいのか」を知りたがっています。内部チームはサポートやカスタマーサクセス、経営陣が場当たりでメッセージを作らないよう、共通の事実ソースが必要です。

アプリは「初回更新までの時間」を短縮し、以降の全ての更新をチャネル間で整合させるべきです。具体的には:

速度は重要ですが、正確さの方がもっと重要です。アプリは「APIリクエストがEUの顧客で失敗している」のように具体的に書くことを促し、「問題が発生しています」のような曖昧さを避けさせるべきです。

読者は一人ではありません。アプリは異なるニーズを持つ複数のオーディエンスをサポートする必要があります:

実務的には、公開のステータスページを「公式のストーリー」として扱い、内部メモやパートナー専用の更新は公開不要にできるようにします。

多くのチームはチャット、場当たりのドキュメント、手作業のメールから始めます。一般的な失敗例は更新が散在すること、文言が一貫しないこと、承認が抜けることです。アプリは次を防ぎます:

このガイドの終わりまでに、MVPの明確な計画が得られます。MVPは次を実現します:

その後、権限強化、オーディエンスターゲティング、統合、レポーティングを追加してv1に拡張します。そうすればインシデントコミュニケーションは「慌てる作業」ではなく「プロセス」になります。

画面設計や技術スタックを選ぶ前に、アプリの利用者、インシデントの流れ(システム内でどのように遷移するか)、メッセージの公開先を定義してください。ここで要件を明確にすると、遅い承認や一貫性のない更新という一般的な失敗を防げます。

多くのチームは次のような少数のロールと予測可能な権限を必要とします:

実務的要件:下書き/承認済み/公開済みの状態が誰によるものか一目でわかるようにしてください。

エンドツーエンドのライフサイクルを明示的な状態としてマッピングします:

検知(detect)→ 確認(confirm)→ 公開(publish)→ 更新(update)→ 解決(resolve)→ レビュー(review)

各ステップには必須フィールド(影響サービス、顧客向けサマリなど)と「次のアクション」を設け、プレッシャー下での即興を防ぎます。

チームが使うすべての配信先を列挙し、それぞれに必要な最小機能を定義します:

ステータスページを「真実のソース」にして他チャネルはミラーするのか、あるいは一部チャネルに追加コンテキストを許容するかを事前に決めてください。

「確認からX分以内に初回公表する」といった内部目標や、必須テンプレート、平易な要約、重大度の高い場合の承認ルールなどの軽量チェックを設定します。これらは保証ではなく、メッセージを一貫かつタイムリーに保つためのプロセス目標です。

明確なデータモデルは障害コミュニケーションの一貫性を保ちます:異なる真実が生まれることを防ぎ、タイムラインを追いやすくし、後のレポーティングを確実にします。

最低限次を明示的にモデリングしてください:

小さく予測可能なインシデント状態を使ってください:調査中 → 特定済み → 監視中 → 解決。

更新は追記オンリーのタイムラインとして扱い、各更新はタイムスタンプ、作成者、当時の状態、表示対象オーディエンス、各チャネルに送信されたレンダリング済みコンテンツを保持します。

更新には「開始検知」「緩和措置適用」「完全回復」といったマイルストーンフラグを付けて、タイムラインを読みやすくし、レポート向けにします。

多対多の関係をモデル化します:

この構造により正確なステータスページ、整合した購読者通知、信頼できる監査ログが実現します。

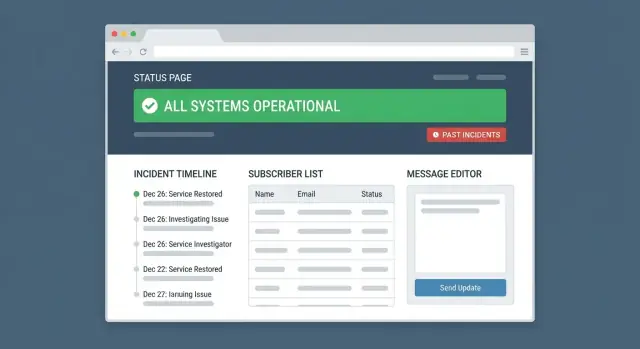

良い障害通信用アプリは、インシデント時でも落ち着いた印象を与えるべきです。重要なのは公開向け消費体験と内部オペレーションを切り分け、各画面で「次に何をすべきか」を明確にすることです。

公開ページは数秒で次の3つの質問に答えられるべきです:『ダウンしていますか?』『何が影響を受けていますか?』『いつ次を確認すればよいですか?』

全体状態(Operational / Degraded / Partial Outage / Major Outage)を明示し、アクティブなインシデントを最新の更新順で表示します。更新文は読みやすく、タイムスタンプと短いインシデントタイトルを付けます。

簡潔な履歴表示を追加して、顧客が繰り返し発生しているかどうかをすぐに確認できるようにします。コンポーネント別フィルタ(例:API、ダッシュボード、決済)もセルフ診断に役立ちます。

ここはコントロールルームです。速度と一貫性を優先します:

主要アクションボタンは文脈依存にします:「更新を投稿」「インシデントを解決」「新しいインシデントを開始」。共通フィールドを事前入力したり、最近の選択を記憶したりして入力を減らします。

購読はシンプルでプライバシーに配慮したものにします。ユーザーは:

受け取る内容を明確に伝えます(例:「APIの重大障害のみ受け取る」)。これにより想定外の通知を防げます。

管理者は設定を行う専用画面が必要です:

有用なUXの小さな工夫:各チャネルで更新がどう見えるかの読み取り専用プレビューを用意し、公開前に書式崩れを検出できるようにします。

障害時に最も難しいのは完璧な文章を書くことではなく、正確な更新を迅速に公開し、混乱や内部チェックの省略を防ぐことです。公開ワークフローは「次の更新を送る」動作をチャット送信のように速く感じさせつつ、必要時には統治をサポートするべきです。

一般的なステージ(Investigating、Identified、Monitoring、Resolved)に合わせた意見を持ったテンプレートから始めます。各テンプレートは次の構造を事前入力します:利用者が体験していること、既知の事実、実施中の対応、次回更新予定。

良いテンプレートシステムは次もサポートします:

すべての更新に承認が必要なわけではありません。承認はインシデント単位または更新単位でトグル可能にします:

フローは軽量に保ちます:下書きエディタ、一つの「レビューを依頼」ボタン、明確なレビューフィードバック。承認後はワンクリックで公開でき、別ツールへ文面をコピペする必要がないようにします。

計画メンテナンスや調整された発表ではスケジューリングが重要です。サポートする機能:

さらに間違いを減らすため、各チャネルで何が公開されるかを最終プレビューで確認できるようにします。

インシデント中の最大のリスクは沈黙ではなく、混合メッセージです。ステータスページで「低下中」と出ているのにソーシャルで「解決」と出ていると顧客の信頼は失われます。アプリは各更新を1つの真実として扱い、全チャネルへ一貫して配信するべきです。

まずは単一の正典的メッセージ(何が起きているか、誰が影響を受けるか、顧客が何をすべきか)を作り、そこからチャネル別のバリアント(ステータスページ、メール、SMS、Slack、ソーシャル)を生成しますが、意味は揃えます。

実用的パターンは**「マスターコンテンツ+チャネル別レンダリング」**です:

マルチチャネル配信にはガードレールが必要です:

インシデントは混乱しやすいので二重送信や履歴編集事故を防ぎます:

チャネルごとの配信結果(送信時刻、失敗、プロバイダからの応答、対象人数)を記録し、「顧客は本当に受け取ったか?」に後で答えられるようにします。

ステータスページは購読者がいなくても有用ですが、購読があることで本格的なコミュニケーションシステムになります。目標はシンプル:人々が何を聞きたいかを選べるようにし、適切な頻度で届け、退会を簡単にすることです。

期待値を設定する明確なオプトインフローから始めます:

文言は具体的に(「PaymentsとAPIの障害のみ受け取る」)して、一般的な表現を避けます。

すべてのインシデントが全員に関係するわけではありません。顧客が製品を理解する方法に合わせたターゲティングルールを作ります:

公開時に送信者が「これが通知する購読者数です:API + EU + Enterprise = 1,240名」などのプレビューを見ると過剰通知のミスは大半防げます。

購読者は通知が多すぎると離れます。2つの保護策が有効です:

退会はワンクリックで即時反映され、チャネルごとに扱います:

退会や設定変更はコミュニケーション監査ログに記録し、サポートが「なぜ通知が来なかったのか」に答えられるようにします。

障害コミュニケーションは影響が大きいので、誤編集一つが顧客や内部に混乱を招きます。MVPからセキュリティとガバナンスをコア機能として扱ってください。

**シングルサインオン(SSO、OIDC/SAML)**を採用し、企業管理アカウントを持つ社員のみがアクセスできるようにします。これによりパスワード管理が楽になり、オフボーディングもアカウント無効化で対処できます。ブレイクグラス用のアカウントはパスワードマネージャーに保管し、使用時は詳細にログを取ります。

ワークフローに合わせたロールを定義します:

権限は細かく設定してください。たとえばEditorsはタイムラインを更新できても、担当チームでなければ「影響サービス」を変更できないようにします。複数プロダクトがある場合はサービスレベルの権限制御を追加します。

監査ログは意味のあるすべての操作を記録します:編集、公開/非公開、スケジュール変更、テンプレート変更、権限更新など。

記録項目:誰が、いつ、何を(変更前/変更後)、どのインシデント/サービスに影響を与えたか、IPアドレスやユーザーエージェントなどのメタデータ。ログは検索・エクスポート可能にし、削除を防ぎます。

保持デフォルト(一般的に12–36か月)を設定し、規制対象顧客向けに長期保持も可能にします。インシデント記録や監査ログはCSV/JSONでエクスポートできるようにし、コンプライアンス対応手順を文書化します。データ削除が必要な場合は自動ポリシーで行い、その削除イベント自体もログに残します。

統合によって単なる手動「タイプして公開」ツールから、確実なインシデント対応の一部へと変わります。MVPでは少数の高レバレッジな接続に注力し、安全に失敗する設計を心がけます。

まずは次の4種類をサポートしてください:

受信Webhookは信頼されたシステムから次を可能にします:

冪等性(例:Idempotency-Keyヘッダ)を最初から実装し、繰り返しアラートで重複インシデントが作られないようにします。

更新が公開、編集、解決されたときにアウトバウンドWebhookを発行します。典型的な用途:

配信失敗は想定内として扱います:

この設計で下流システムが不安定でもメッセージ一貫性を保てます。

過剰設計せずに信頼できる障害通信用アプリをローンチできます。今日の安全性と将来の柔軟性を両立する構造的選択をいくつか行ってください。

公開側は高速でキャッシュ親和性が高く、障害時の大量アクセスに耐えられるようにします。読み取り専用にし、管理用ルートやAPIを公開しないようにします。

管理側は認証下で豊富な操作を許し、別のレート制限・ログを適用します。両方を同じコードベースで運用する場合でも、ルート・権限・インフラ要件は分離してください。

MVPに向く2つの選択肢:

迷ったらSSRが初期段階では優位です。複雑さと運用負荷が下がります。

設計を素早くプロトタイプしたければ、Koder.aiのようなプロトタイピングプラットフォームでReact管理UI、Go API、PostgreSQLデータモデルを素早く生成して検証するのも選択肢です。

リレーショナルDB(Postgres/MySQL)はサービス、インシデント、更新、購読者、監査ログなどの関係を扱うのに向いています。基本方針は追記オンリーで履歴を上書きしないこと。これによりタイムラインの正確性とレポーティングが容易になります。

メール/SMS/プッシュはWebリクエスト内で送らないでください。バックグラウンドジョブで次を処理します:

この設計によりインシデント時の管理UIが応答性を保ち、更新の二重送信を防げます。

インシデント解決後は「放送モード」から「学習と証拠の提示モード」へ移ります。良いレポートは責任あるコミュニケーションを証明し、サポート対応を早め、今後の改善につながります。

コミュニケーション品質を反映する少数の指標に注力してください:

これらを簡単なチャートやインシデントごとの「コミュニケーションスコアカード」にまとめると、チームはログを掘らずとも傾向がわかります。

インシデント履歴ページは外部ユーザーと内部サポートの両方に有用にします。検索とフィルタを用意:

各インシデントページはクリーンなタイムライン(誰がいつ公開したか、どのチャネルに送られたかの内部ビュー含む)を表示し、サポートがチケット対応時に参照する既定リンクになります。

全組織が完全なポストモーテムを公開する必要はありませんが、短い事後ノートを出すだけで質問は大幅に減ります。構造化テンプレート例:

非公開と公開の両方をサポートし、公開する場合は承認フローを通すようにします。

インシデントタイムラインをCSVやPDFで簡単にエクスポートできるようにします。エクスポートには:

これはカスタマーサクセス、コンプライアンスレビュー、サポートチケット添付に便利です。

顧客に公開する前に、本番と同様にテストしてください—なぜならインシデント時には実質的に本番と同じになるからです。

短いテーブルトップ演習で実役割(オンコール、コミュニケーション、承認者)を用いて以下を検証します:

タイムゾーンやモバイル表示、高トラフィック時のキャッシュ挙動もテストします。

アプリを重要システムとして扱ってください:

良い更新は短く一貫しています:

段階的にローンチします:まず内部限定のインシデント、次に公開ステータスページ、最後に購読機能を有効化して退会やレート制限が機能することを確認します。

ワークフローをエンドツーエンドで低摩擦に検証したければ、Koder.aiのようなプラットフォームでMVPを構築・ホストし、プランニング機能やスナップショット/ロールバックを活用して公開ロジックを硬化することも検討できます。

障害通信用ウェブアプリは、ステータスページ、メール/SMS、チャット、ソーシャル、アプリ内バナーなど複数チャネルでのインシデント更新を「単一の真実の情報源」として作成・承認・公開する専用ツールです。初回更新までの時間を短縮し、チャネル間の齟齬を防ぎ、何がいつ誰に伝えられたかの信頼できるタイムラインを保存します。

公開ステータスページを正史(canonical story)として扱い、その更新を他チャネルへミラーリングします。

実践的な対策:

「下書き/承認済み/公開済み」が誰による状態か明確に見えることが重要です。

即興を防ぐために、シンプルで明示的なライフサイクルを実装してください:

各ステップに必須項目(影響サービス、対顧客サマリ、次回更新予定など)を設け、次のアクションを明示しておきます。

まずは次のエンティティを明確にモデル化します:

公開タイムラインに適したシンプルで予測可能なステータスを使いましょう: 調査中(Investigating)→ 特定済み(Identified)→ 監視中(Monitoring)→ 解決(Resolved)。

実装のヒント:

重要な段階に合わせたテンプレート(調査中/特定済み/監視中/解決)を用意し、次のような構造を事前入力します:

さらに、テンプレートは変数プレースホルダー(サービス名、リージョン、ETA、インシデントID)、SMSの文字数制限やメール件名の制約、既定の「次回更新」間隔(例: 15–30分)といったガードレールをサポートすべきです。

承認は重大度やインシデント種別で切り替え可能にします:

ワークフローは軽量に保つことが重要です: 下書きエディタ、単一の「レビューを依頼」アクション、明確なレビューフィードバック。承認後はワンクリックで公開でき、別ツールへ文面をコピーする必要がないようにします。

購読はシンプルかつプライバシー配慮されたものにします:

購読疲れを防ぐために:

送信前に「この通知は1,240名に送信されます」のようなプレビューを表示すると、過剰通知のミスを防げます。

セキュリティとガバナンスはコア機能として扱います:

まずは高レバレッジな統合に注力します:

受信Webhookは信頼できるシステムからインシデントを自動作成し下書き作成、シグナル添付、冪等性(Idempotency-Key)をサポートします。

公開サイトと内部管理画面は分けて考えます。公開側は高速・キャッシュ向け・読み取り専用で、管理側は認証下で豊富な操作を許します。両者を同じコードベースからデプロイしても、ルート・権限・インフラ要件は分離してください。

MVP向けの技術選択:

データベースはリレーショナル(Postgres/MySQL)を推奨。通知送信はバックグラウンドジョブで処理し、再試行や遅延公開に対応します。

(設計を素早くプロトタイプする場合、Koder.aiのようなプラットフォームが役立つ、という記載も参考までに残しています。)

インシデントが終わったら「伝える」モードから「学ぶ/証拠を残す」モードに切り替えます。重要な指標を絞って可視化し、後工程の改善に使います:

インシデント履歴は外部ユーザーとサポート向けに検索・フィルタ可能にし、各インシデントページはタイムライン(誰がいつ公開したか、どのチャネルへ送ったか)を表示します。

短い公開後ノート(ポストインシデントノート)テンプレートも用意すると顧客質問を減らせます。エクスポートはCSV/PDFで、インシデントメタデータ、タイムライン、配信サマリを含められるようにします。

本番に出す前に、実際の役割で短い演習(テーブルトップ)を行ってください。テスト項目例:

運用準備:

このモデルは一貫したタイムライン、ターゲティング通知、信頼できるレポーティングを支えます。

送信側は公開時にアウトバウンドWebhookを飛ばし、配信失敗は再試行、DLQ、手動再送ボタンで扱います。

文面作成のガイドライン:

ローンチは段階的に: まず内部限定で運用、次に公開ステータスページ、最後に購読機能を有効化して反応を確認します。