2025年9月06日·1 分

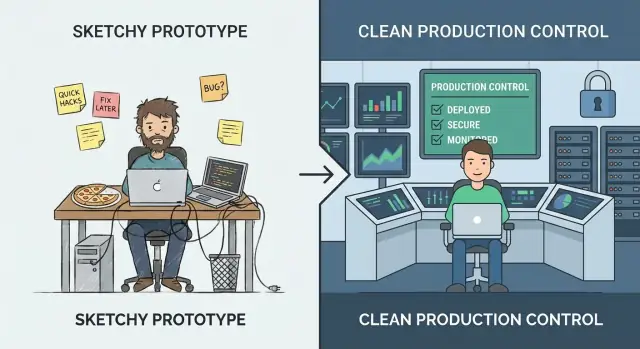

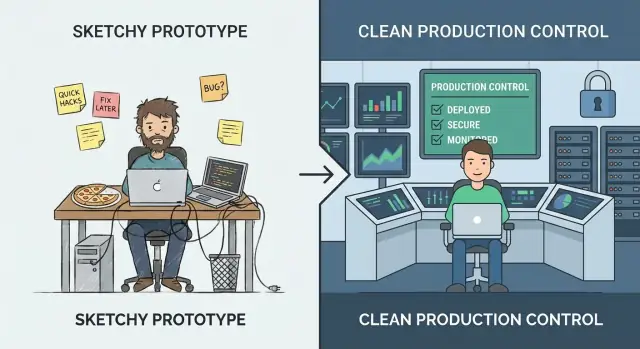

Vibe Codingをやめてシステムを本番向けに強化するタイミング

プロトタイプが現実のプロダクトになりつつある兆候と、本番向けに信頼性・セキュリティ・テスト・運用を強化する実践的チェックリストを紹介します。

プロトタイプが現実のプロダクトになりつつある兆候と、本番向けに信頼性・セキュリティ・テスト・運用を強化する実践的チェックリストを紹介します。

「Vibeコーディング」は速度が精度に勝るフェーズです。何がユーザーに本当に必要かを学び、今週中に消えるかもしれないアイデアを試しています。目標はインサイトの獲得:ワークフローを検証し、バリュープロポジションを証明し、必要なデータが存在するか確認することです。このモードでは、手作業、脆弱なエラーハンドリング、動くことを優先した最適化されたコードなど、粗さが普通です。

「本番強化」は別物です。実際の利用で予測可能な振る舞いにするための仕事です:雑な入力、部分的な停止、ピークトラフィック、予期しない操作などに耐えられるようにします。強化は機能追加というよりも驚きを減らすことに重きを置きます—システムが安全に失敗し、きれいに回復し、次に運用する人が理解できるようにすることです。

早すぎて強化すると学習が遅くなります。来週方針が変わるかもしれない製品方向性に、スケーラビリティや自動化、洗練されたアーキテクチャへの投資をしてしまうかもしれません。費用がかかり、小さなチームが身動きできなくなることもあります。

遅すぎるとリスクを生みます。デモでは許容されていたショートカットが顧客向けのインシデントになり得ます:データの不整合、セキュリティのギャップ、信頼を損なうダウンタイムです。

実用的なアプローチは、実験を続けながらシステムの「薄いウエスト」(依存される少数の主要パス)を強化することです:サインアップ、決済、データ書き込み、重要な統合など、依存度の高い経路を確実にします。周辺機能は引き続き素早く反復できます—ただし実ユーザーが毎日頼る部分にプロトタイプの仮定を許してはいけません。

ここでツール選択が重要になります。迅速な反復向けのプラットフォームは、後でプロフェッショナル化する能力を失わずに「vibe」モードに留まるのに役立ちます。たとえば Koder.ai はチャットでウェブ、バックエンド、モバイルアプリを素早く作れるように設計されていますが、ソースコードのエクスポート、デプロイ/ホスティング、カスタムドメイン、スナップショット/ロールバックなどもサポートしています—これらは「薄いウエスト」思考に直接マッピングする機能です(早く出すが重要経路を保護し迅速に回復する)。

Vibeコーディングは「このアイデアはそもそも成り立つか?」を素早く学ぶときに輝きます。誤りは、同じ習慣が実際に人や業務プロセスが依存するようになったときに通用すると思い込むことです。

強化するべきかを決める実用的な方法は、今どの段階にいるかを名前で言えるようにすることです:

右に進むにつれて問いは「動くか?」から「信頼できるか?」に変わります。これには予測可能なパフォーマンス、明確なエラーハンドリング、監査可能性、変更のロールバック能力などの期待が加わります。また所有権を定義する必要も出てきます:何か壊れたときに誰が責任を負うのか。

アイデア/デモ段階でのバグ修正は安価です。誰も頼っていないコードを変えるだけだからです。ローンチ後は同じバグがサポート対応、データ修復、顧客離れ、期限遅延を引き起こす可能性があります。強化は完璧主義ではなく、避けられないミスの被害半径を減らすことです。

請求を発生させる、リードをルーティングする、アクセスを制御する内部ツールは、ビジネスが依存しているなら既に本番です。障害が作業の停止、データ暴露、金銭的リスクを生むなら、ユーザーが20人でも本番として扱ってください。

プロトタイプは壊れやすくて構いません。アイデアを証明し、会話を開き、素早く学ぶことを助けます。実ユーザーが依存し始める瞬間、クイックフィックスのコストは上がり、リスクは不便からビジネス影響へと変わります。

対象ユーザーが変わっている。 ユーザー数が着実に増えている、課金が始まった、稼働時間や応答に関する合意を結んだら、もはや実験ではなくサービス提供です。

扱うデータが敏感になった。 システムがPII(氏名、メール、住所)、金融データ、資格情報、プライベートファイルに触れ始めたら、強いアクセス制御、監査トレイル、安全なデフォルトが必要です。デモ用の「十分に安全」と本番の「実データを扱う」が同じではありません。

利用が日常化またはミッションクリティカルになった。 ツールが誰かの日常ワークフローの一部になったり、障害が受注・レポーティング・オンボーディング・カスタマーサポートを止めるようになったら、ダウンタイムや奇妙なエッジケースは許容できません。

他チームがあなたの出力に依存している。 内部チームがダッシュボード、エクスポート、Webhook、APIを使ってプロセスを作るなら、あらゆる変更が破壊的変更になる可能性があります。振る舞いを一貫させ、変更を伝える圧力を感じるでしょう。

壊れることが繰り返される。 「壊れた」メッセージ、Slackの通知、サポートチケットが絶え間なく来るなら、あなたは学習よりもリアクションに時間を使っています。これは安定性への投資をする合図です。

1時間の停止が恥ずかしい程度なら、本番に近づいています。1時間の停止が高コスト(収益損失、約束違反、信頼損失)なら、既に本番です。

「アプリが“準備できている”かで議論している」時点で問いが間違っています。正しい問いは:「間違っていたときの代償は何か?」です。本番強化は勲章ではなく、リスクに対する応答です。

失敗がどう見えるかを書き出してください。一般的なカテゴリ:

具体的に書きましょう。「ピーク時の20%のユーザーで検索に12秒かかる」は行動可能です。「パフォーマンス問題」ではありません。

完璧な数値は不要です。レンジで考えます。

影響が定量化しにくければ、次を自問してください: 誰がページを鳴らされる?誰が謝罪する?誰が支払う?

プロトタイプから本番への失敗は大抵いくつかのバケツに集まります:

発生確率×影響でリスクをランク付けしてください。これがあなたの強化ロードマップになります。

完璧を避け、現在の利害に合った目標を選んでください。例:「業務時間内の可用性」、「コアワークフローで99%の成功」、または「1時間以内の復旧」。利用と依存が増えるごとに、パニックでバーを上げるのではなく計画的に引き上げてください。

「本番向け強化」は単純な理由で失敗することが多いです: 誰がエンドツーエンドで責任を持つか言えない、何が“完了”を意味するかが定義されていない。率直に言えば、レート制限や負荷テストやロギングを追加する前に、所有権と範囲を固めてください。これが無限のエンジニアリング作業を管理可能なコミットメントに変えます。

システム全体(コードだけでなく)を誰が所有するかを書き出してください。オーナーは可用性、データ品質、リリース、ユーザー影響に責任を持ちます。すべてをその人がやる必要はありませんが、意思決定し、作業を調整し、問題が起きたときに誰かが対応する体制を作ります。

所有が共有であっても、主要な一本を決めてください:優先順位を一貫させ「はい/いいえ」を言える人/チームが必要です。

主要なユーザージャーニーとクリティカルパスを特定してください。失敗が実害を生むフローです: サインアップ/ログイン、チェックアウト、メッセージ送信、データインポート、レポート生成など。

クリティカルパスがわかれば選択的に強化できます:

今サポートする範囲と後回しにする範囲を文書化して、無限の強化を避けてください。本番準備は「完璧なソフトウェア」ではなく「このユーザー層にとって既知の制限内で十分に安全」であることです。サポートしていない項目(リージョン、ブラウザ、ピークトラフィック、連携など)を明示してください。

軽量なランブック骨子を作ってください:デプロイ方法、ロールバック、デバッグ手順。午前2時でも使える短いチェックリスト、主要ダッシュボード、一般的な故障モード、連絡先を載せておきます。時間をかけて進化させればよいですが、最初のインシデント中に即興で作るのは危険です。

信頼性は失敗を不可能にすることではなく、何かがおかしいときや負荷が高まったときに挙動を予測可能にすることです。プロトタイプは「私のマシンでは動く」ことが多いのは、トラフィックが低く、入力が良好で、同じエンドポイントを叩かれることがないからです。

地味だが高い効果の防御から始めます:

システムがフルジョブを完遂できないときでも、最も安全な仕事をするべきです。キャッシュ値を返す、非クリティカル機能を無効にする、リクエストID付きで「再試行してください」を返すなど。目立たない部分書き込みや混乱を招く汎用エラーより、**グレースフルデグラデーション(段階的劣化)**を優先してください。

負荷下では重複リクエストや重なったジョブは起きます(ダブルクリック、ネットワークリトライ、キュー再配信)。設計段階で対処してください:

信頼性は「データを壊さないこと」も含みます。トランザクションを使った複数ステップの書き込み、制約(ユニークキー、外部キー)、マイグレーションの規律(後方互換な変更、テスト済みロールアウト)を実践してください。

CPU、メモリ、コネクションプール、キューサイズ、リクエストペイロードに制限を設けてください。制限がなければ、騒がしいテナントや重いクエリが全てを枯渇させます。

セキュリティ強化はプロトタイプを要塞に変えることではありません。通常のミス(公開リンク、リークしたトークン、好奇心旺盛なユーザー)が顧客影響を生まないレベルの最低基準を満たすことです。

「1つの環境」なら、Blast radiusは1つです。dev/staging/prod を分け、共有シークレットを最小化してください。ステージングは本番に近くして問題を露出させますが、本番の資格情報や機密データを再利用してはいけません。

多くのプロトタイプは「ログインは動く」で止まります。本番では最小権限が必要です:

APIキーやDBパスワード、署名シークレットはシークレットマネージャーや安全な環境変数に移し、漏洩しないようにします:

価値が高いのは下記のいくつかです:

誰がアップデートを担当し、どの頻度でパッチを当てるかを決めてください。単純な計画(週次チェック+月次アップグレード、緊急は24–72時間対応)が「後でやる」より有効です。

テストは「私のマシンで動いた」を「顧客向けに動き続ける」に変えるものです。目標は完璧なカバレッジではなく、壊れたときの代償が大きい振る舞いに信頼を持てることです:請求、データ整合性、権限、主要ワークフロー、デプロイ後にデバッグが難しいもの。

実用的なピラミッドは通常次の通りです:

アプリがAPI+DB中心ならインテグレーションテストを重視してください。UIが中心なら、ユーザーの成功(と失敗)を反映する少数のE2Eを維持します。

バグがコストを生む場所には即座に回帰テストを追加してください。優先すべき振る舞いの例: 「顧客がチェックアウトできない」、「ジョブが二重請求する」、「更新でレコードが壊れる」。これにより、最高リスク領域に安全網が育ちます。

インテグレーションテストは決定的であるべきです。フィクスチャやシードデータを使い、テストごとに状態をリセットしてください。テストデータは小さく、かつ代表的に保ちます。

フルロードテストはまだ不要でも、主要エンドポイントとバックグラウンドジョブの簡単なパフォーマンスチェックは必要です。閾値ベースのスモークテスト(例: 小さな同時実行でp95応答時間がXms以下)で明らかな回帰を早期に検出できます。

すべての変更は自動ゲートを通すべきです:

自動で実行されないテストは任意になり、いつか本番がそれを証明します。

プロトタイプが壊れたら通常は「もう一度試す」だけで済むことが多いです。本番ではその推測がダウンタイム、チャーン、長い夜を招きます。可観測性は「違和感がある」から「どこがいつ何をしたか」がわかるまでの時間を短くします。

重要なことだけログに残し、機密データをダンプしないでください。

良いルール: すべてのエラーログは「何が失敗したか」と「次に何を確認すべきか」が明らかになるべきです。

メトリクスはライブの脈拍です。最低限、ゴールデンシグナルを追いましょう:

これらで「ユーザー増加」か「何かがおかしいか」を区別できます。

あるユーザー操作が複数サービス、キュー、外部呼び出しを引き起こすなら、トレーシングは謎をタイムラインにします。基本的な分散トレーシングでも時間のどこに時間が使われ、どの依存先が失敗しているかが見えます。

アラートスパムは無視を生みます。定義してください:

即座に答えられるシンプルなダッシュボードを作ってください。それができなければ、飾りに過ぎません。

強化はコード品質だけでなく、人々が依存するシステムをどう変えるかの運用でもあります。プロトタイプは「mainにpushして祈る」でも済みますが、本番はそうはいきません。リリースと運用の慣行は、デプロイを高リスクなイベントではなく定常活動に変えます。

ビルドとデプロイを再現可能、スクリプト化、退屈にしてください。シンプルなCI/CDパイプラインは: チェックを実行し、同じ方法でアーティファクトをビルドし、既知の環境にデプロイし、何が変わったかを正確に記録します。

利点は再現性です:リリースを再現し、二つのバージョンを比較し、「私のマシンで動く」問題を避けられます。

機能フラグはデプロイ(コードを本番に持っていく)とリリース(ユーザーに有効にする)を分離します。小さな変更を頻繁にデプロイし、段階的に有効化し、何かおかしければすぐオフにできます。

フラグは規律を持って管理してください: 名前を明確にし、オーナーを設定し、実験が終わったら削除する。永久的な「謎のフラグ」は新たな運用リスクになります。

ロールバック戦略はテストされて初めて戦略です。あなたのシステムで「ロールバック」が何を意味するかを決めてください:

そして安全な環境でリハーサルしてください。所要時間を計り、正確な手順を文書化します。ロールバックに休暇中の専門家が必要なら、それは戦略ではありません。

Koder.ai のようなプラットフォームが安全な逆転(スナップショットとロールバック)をサポートしていれば、それを活用して「止血」を第一級で反復可能なアクションにしてください。

他システムや顧客がインターフェースに依存し始めたら、変更に対するガードレールが必要です。

APIにはバージョン(/v1 のような簡単なものでも)を導入し、変更点のチangelogを公開して消費者が違いと時期を把握できるようにします。

データ/スキーマ変更は準リリースと見なしてください。後方互換のマイグレーションを優先し(古いフィールドを削除する前に新しいフィールドを追加する)、アプリのリリースとともに文書化します。

「昨日は動いていた」はトラフィックやバッチ、顧客利用の増加で崩れます。

基本的な防護と期待を設定してください:

うまくやれば、リリースと運用の規律は速く動いても安全に感じさせます。

実ユーザーが依存し始めるとインシデントは避けられません。ビジネスに脅威を与える日と単なる悪い日との違いは、事前に「誰が何をするか」「どう伝えるか」「どう学ぶか」を決めているかどうかです。

短いドキュメントにして誰でも見つけられるようにしてください(Slackにピン、READMEにリンク、/runbooksに置くなど)。実用的なチェックリストは通常以下をカバーします:

ポストモーテムは原因追求ではなく対策の生成に集中させます。良いポストモーテムは具体的なフォローアップを生みます: アラートがなかった→アラートを追加、所有権が不明確→オンコールを割り当て、危険なデプロイ→カナリアステップを入れる。書き方は事実ベースにし、貢献しやすくしてください。

同じタイムアウトが毎週起きるなら「運が悪かった」ではなくバックログ作業です。繰り返し問題リストを明確にし、上位のものをオーナーと期限付きで計画作業に変換してください。

SLA/SLOは測定し維持できる準備が整ってから定義してください。安定した監視と応答に責任を持つ人がまだいないなら、まずは内部目標と基本的なアラートから始め、後で正式化してください。

すべてを一度に強化する必要はありません。ユーザー、収益、評判を傷つける可能性のある部分を優先して強化し、残りは学習を続けられるよう柔軟に保ちます。

これらがユーザージャーニーに含まれるなら「本番経路」と見なし、アクセス拡大前に強化してください:

PMF(プロダクトマーケットフィット)を見つける間はこれらを軽めに保ってください:

1–2週間でクリティカルパスに集中するスプリントを試してみてください。出口基準は具体的に:

カオスと過剰設計を行き来しないために、交互に実施してください:

1ページ版が欲しいなら、上の箇条書きをチェックリストにして、ローンチやアクセス拡大のたびにレビューしてください。

Vibeコーディングは速度と学習を最優先します: アイデアを検証し、ワークフローを確認し、要件を発見することが目的です。

本番強化は予測可能性と安全性を最優先します: 入力の雑さや障害、負荷、長期的な保守性に耐えられるようにすることが目的です。

実用的なルール: Vibeコーディングは「これを作るべきか?」に答え、本番強化は「これを毎日信頼して使えるか?」に答えます。

週単位で方向性が変わっており、価値の検証よりもアーキテクチャ作りに時間を使っているなら、強化は早すぎます。

具体的な兆候:

信頼性の問題が顧客向けに露出したり業務を止めるようになったら遅すぎます。

一般的なシグナル:

「薄いウエスト」は、システム全体が依存する少数のコアパスを指します(被害半径が大きいフロー)。

典型的には:

まずこれらを強化し、周辺機能は実験的に保ちます(機能フラグの裏など)。

ステージに応じたリスクに見合う目標を設定すべきで、完璧を目指す必要はありません。

例:

まず失敗モードを平易に書き出し(ダウンタイム、誤った結果、遅延など)、業務影響を見積もってください。

シンプルな手順:

「誤った結果」が起こり得るなら、それを優先してください—無音の誤りはダウンタイムより悪影響を与えることがあります。

最低限、境界と外部依存にガードレールを置いてください:

これらは影響が大きく、アーキテクチャを完璧にする必要がない高レバレッジな対策です。

通常“簡単に起きる事故”を防ぐ最低基準を満たしてください:

PIIや決済データを扱うならこれらは交渉の余地がありません。

壊れると高コストな振る舞いにテストを集中させます:

CIで自動化して、テストが任意にならないようにしてください: lint/型チェック + ユニット/インテグレーション + 基本的な依存性スキャン。

「落ちているか? 遅いか? なぜか?」に答えられるようにします。実用的な初期セット:

これによりインシデントが緊急事態ではなく日常的な運用作業になります。