2025年7月21日·2 分

外部コンサルタント向けアクセス管理ウェブアプリの作り方

外部コンサルタントのアクセスを、安全にプロビジョニング・承認・取り消しするウェブアプリの作り方(ロール、承認、期限、監査ログを含む)

「コンサルタントアクセス」が本当に意味すること

「コンサルタントアクセス」とは、非従業員があなたのシステムで実際の作業を行えるようにするための権限とワークフローの集合であり、時間とともに権限が蓄積される永続的なユーザーにしてしまうことを避ける目的があります。

コンサルタントに必要なアクセスは通常、次のような性質を持ちます:

- 外部(共有チームログインではなく、別個のアイデンティティで認証する)

- プロジェクトに紐づく(特定のクライアント、プロジェクト、または案件に限定される)

- 時間制限付き(更新されない限り自動で終了する)

- 監査可能(すべての操作が人物と承認に遡れる)

解決しようとしている問題

従業員はHRのライフサイクルや社内ITプロセスで管理されます。コンサルタントはしばしばその仕組みの外にいる一方で、迅速にアクセスが必要なことが多い――数日から四半期単位まで様々です。

コンサルタントを従業員扱いするとオンボーディングが遅くなり例外処理が増えます。逆にルーズに扱うとセキュリティの穴が生まれます。

設計で対抗すべき一般的なリスク

過剰な権限付与がデフォルトの失敗モードです:「一時的」に広いアクセスを与えて作業を始め、その後縮小されない。古いアカウントは二次的な問題:契約終了後もアクセスが残る。共有資格情報は最悪で、誰が何をしたかの説明責任が失われ、オフボーディングが不可能になります。

コンサルタントアクセス用ウェブアプリの目標

アプリは次を最適化するべきです:

- 迅速なオンボーディング:明確なオーナーと最小限のやり取りで

- **最小権限(Least privilege)**をデフォルトにする(アクセスは狭く始まり、正当性があれば拡張)

- 明確な説明責任(申請者、承認者、コンサルタント本人の識別が明確)

- 簡単なオフボーディング:どこでも確実にアクセスを削除できること

アプリが管理すべき範囲(スコープ)

組織で「アクセス」が何を含むか明示してください。一般的なスコープは:

- アプリケーション(社内ツール、チケッティング、ダッシュボード)

- データ(データセット、ファイル、レコード、エクスポート)

- 環境(prod / staging / dev)

- クライアント/プロジェクト(どのクライアントのデータにどのロールでアクセスできるか)

コンサルタントアクセスを運用ルールを伴うプロダクト領域として定義すると、残りの設計判断がずっと簡単になります。

要件チェックリストとステークホルダー

画面設計やIDプロバイダー選定の前に、誰が、なぜ、どのように終了するかを明確にしておきましょう。外部コンサルタントのアクセスが失敗する最も一般的な理由は、要件が推測され書き下されていないことです。

ステークホルダー(各々の関心事)

- 社内スポンサー(プロジェクトオーナー):コンサルタントを迅速に生産的にしたいが、サポート作業は増やしたくない

- IT/セキュリティ管理者:ポリシー(SSO/MFA、ログ、期間制限)を一貫して適用し、インシデントに対応できる仕組みが必要

- コンサルタント(外部ユーザー):簡単なサインインと、成果物に必要な最低限のツール/データを望む

- 承認者(マネージャー、クライアントリード、データオーナー):アクセス要求が正当で、正しいプロジェクトに限定されていると確信したい

誰が何を承認できるかを早めに明確にしてください。一般的なルール:プロジェクトオーナーは「プロジェクトへのアクセス」を承認し、IT/セキュリティは例外(昇格など)を承認します。

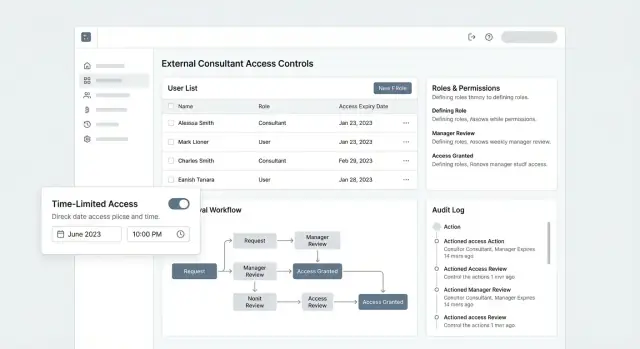

エンドツーエンドでサポートするコアワークフロー

「ハッピーパス」を一文で書き、展開してください:

申請 → 承認 → プロビジョニング → レビュー → 削除(撤回)

各ステップで次を記録します:

- 必要な情報(プロジェクト、ロール、開始/終了日、正当性)

- 誰が責任者か(申請者 vs スポンサー vs IT/セキュリティ)

- 想定されるターンアラウンド(同日、24時間、3営業日など)

- 失敗時の挙動(情報不足、却下、期限切れ)

文書化すべき制約

- 複数クライアント/プロジェクト:一人のコンサルタントが複数プロジェクトに関わることがある—クライアント間でデータが見えないようにする

- 限定された時間ウィンドウ:アクセスは自動で期限切れになるべきで、更新プロセスを明確にする

- コンプライアンス要件:承認・監査履歴の保持、定期レビューの証拠、契約終了時の迅速な失効

- サポートモデル:誰がアクセスをリセットし、ロックされたアカウントを扱い、「なぜ見えないか?」に回答するか

成功指標(有効性を証明するため)

測定可能な目標をいくつか選んでください:

- オンボーディング時間(申請からアクセス可能になるまで)

- 定期レビューを予定通り完了したアカウントの割合(月次/四半期のアクセスレビュー)

- 失効に要する時間(終了/契約切れからアクセスが削除されるまで)

これらはポータル、承認、ガバナンスに対する受け入れ基準になります。

データモデル:ユーザー、プロジェクト、ロール、ポリシー

きれいなデータモデルが「コンサルタントアクセス」をワンオフの例外の山にするのを防ぎます。目的は誰が誰で、何に触れるか、なぜかを表現し、期間制限と承認を第一級概念にすることです。

コアオブジェクト(保存するもの)

小さな耐久性のあるオブジェクト群から始めましょう:

- Users:従業員と外部コンサルタント両方。識別属性(メール、氏名)、ユーザータイプ(内部/外部)、ステータスを含める

- Organizations:コンサルタントの所属会社や内部ビジネスユニット(必要な場合)

- Projects:アクセスが付与される作業単位(クライアントアカウント、案件、ケース、サイト)

- Resources:保護対象(ドキュメント、チケット、レポート、環境)。型付きレコードとして、またはtypeフィールドを持つ汎用resourceとしてモデル化できる

- Roles:人に分かりやすい権限バンドル(例:「Consultant Viewer」「Consultant Editor」「Finance Approver」)

- Policies:ロールを制約するルール(許可されるリソース種別、データスコープ、IP/デバイス要件、時間制限)

リレーションシップ(アクセスの表現方法)

ほとんどのアクセス判断はリレーションに帰着します:

- User ↔ Project membership:ユーザーがプロジェクトに属することを示す

project_membershipsのような結合テーブル - Role assignments:ユーザーにロールを与えるための

role_assignmentsのような別テーブル(プロジェクト全体や特定のリソースグループ単位でスコープ) - Exceptions:

policy_exceptionsのように明示的にモデル化して後で監査できるようにする(フラグで埋めるのではなく)

この分離により「プロジェクトAにアクセスできるコンサルタントは誰か?」「このユーザーはどのロールをどこで持っているか?」「どの権限が標準で例外か?」といった問いに答えやすくなります。

期限付きアクセス(一時をデフォルトにする)

モデルが期限付きアクセスを強制するとガバナンスが容易になります:

- membershipやrole assignmentに開始/終了タイムスタンプを追加する

- 更新規則(誰が更新できるか、最大期間、更新回数)を保存する

- 引き継ぎ用の猶予期間フィールドを設ける(例:読み取り専用で48時間)

状態変化(ライフサイクルを追跡)

membership/assignmentにステータスフィールドを持たせて明確にする(単に「削除」するだけでなく):

- pending(申請済み、未承認)

- active

- suspended(一時的にブロック)

- expired(終了日が経過)

- revoked(管理者によって早期に終了)

これらの状態はワークフロー、UI、監査ログを一貫させ、契約終了後に「幽霊アクセス」が残るのを防ぎます。

アクセス制御設計(RBAC+ガードレール)

良いコンサルタントアクセスはめったに「全部かゼロか」ではありません。基礎となる明確なベースライン(誰が何をできるか)に加え、いつ・どこで・どの条件下で許可されるかというガードレールが必要です。多くのアプリはロールを実装しても、現実でそのロールを安全に保つための制御を省きがちです。

RBACから始める:プロジェクトごとの単純なロール

ロールベースアクセス制御(RBAC)を基盤にしてください。ロールは分かりやすく、特定プロジェクトやリソースに紐づける(アプリ全体でグローバルにならないよう)。

一般的なベースライン:

- Viewer:プロジェクトデータを読み取り、承認された成果物をダウンロードできる

- Editor:プロジェクト内でアイテムを作成/更新できる(例:成果物アップロード、コメント、ステータス更新)

- Admin:そのプロジェクトの設定を管理し、プロジェクト内でロールを割り当てられる

スコープを明示してください:Project AのViewerはProject Bに関する何も意味しません。

ABAC風の条件でガードレールを追加

RBACは「何ができるか?」に答えます。ガードレールは「どの条件で許可されるか?」に答えます。リスクが高い、または要件が変わりやすい箇所には属性ベースのチェック(ABAC風)を追加しましょう。

実装に値する条件の例:

- プロジェクト属性:コンサルタントの割当クライアントアカウントや地域にのみアクセスを許可

- ロケーション/ネットワーク:機密性の高いエクスポートには信頼済みネットワークを要求、リスクの高い地域をブロック

- デバイスポスチャ:アクションを制限(例:MFA完了、管理されたデバイスであること)

- 時間ウィンドウ:契約期間内や営業時間のみアクセスを許可

これらのチェックは重ねて適用できます:コンサルタントがEditorでも、データのエクスポートは信頼済みデバイスかつ承認された時間ウィンドウ内でのみ可能にする等。

デフォルトで最小権限、例外はプロセスで管理

新しい外部ユーザーはすべて最低権限(通常Viewer)かつ最小のプロジェクトスコープにデフォルト設定してください。より多く必要な場合は例外リクエストを要求し、次を必須にします:

- 必要な具体的権限

- 対象プロジェクト

- 書面での正当化

- 期限日

これにより「一時的」アクセスが静かに永続化するのを防げます。

ブレイクグラスアクセス(緊急時)とその管理方法

本番インシデントなどでコンサルタントが迅速に操作する必要がある場合のために、ブレイクグラス経路を定義します。稀で明示的なものにしてください:

- 指定されたオンコールオーナーの承認(高リスクなら二者承認)

- 時間制限(数分/数時間、日単位ではない)

- 誰が、何を、いつ、なぜ行ったかを完全にログに残す

ブレイクグラスは不便に感じられるべきです——それは安全弁であり近道ではありません。

認証:SSO、MFA、セッション管理の安全化

認証は「外部」アクセスがシームレスに感じられるか、あるいは持続的なリスクになるかを分ける箇所です。コンサルタントに対しては、実際の露出を減らすところにのみ摩擦を設けましょう。

アイデンティティの方針:ローカルアカウント vs SSO

ローカルアカウント(メール+パスワード)は素早く導入でき、どんなコンサルタントにも使えますが、パスワードリセットのサポート負荷が増え、弱い資格情報のリスクが高まります。

**SSO(SAMLまたはOIDC)**は、コンサルタントが事業会社のIDプロバイダー(Okta、Entra ID、Google Workspaceなど)に所属している場合、通常は最もクリーンな選択です。ログインポリシーの集中管理、オフボーディングの容易さ、パスワードの削減が得られます。

実務的なパターン:

- コンサルタントの会社がオンボード済みならSSOをデフォルトにする

- 独立系のコンサルタントにはローカルアカウントをフォールバックで許可する

両方を許容する場合は、どの方法がそのユーザーに対して有効かを明確に示しておき、インシデント対応時に混乱しないようにしてください。

「セキュリティ劇場」にならないMFA(回復方法の弱化を避ける)

すべてのコンサルタントセッションに対してMFAを要求してください——認証アプリやセキュリティキーを優先します。SMSは一次選択とせずフォールバックに留めるべきです。

回復処理が多くのシステムを無意識に弱体化させます。永久的な「バックアップメール」によるバイパスは避け、代わりに安全な限定オプションを用意します:

- 登録時に一度だけ表示されるワンタイム回復コード

- 身元確認を伴う管理者支援のリセット(全てログ記録)

- デバイス再登録でMFAを強制する

招待フロー:有効期限付きリンクとドメイン制御

多くのコンサルタントは招待によって参加します。招待リンクを一時的な資格情報として扱ってください:

- 短い有効期限(例:24〜72時間)

- 単回使用かつ招待メールアドレスに紐づく

- 試行回数制限と明確なエラーメッセージ

クライアントやプロジェクトごとのドメイン許可/拒否リスト(例:@partnerfirm.comを許可、必要ならフリーメールドメインをブロック)も追加してください。誤送信によるアクセス付与を防げます。

セッションセキュリティ:トークンは短命で取り消せるように

コンサルタントは共有端末を使ったり移動が多かったりします。セッションはその現実を前提に設計してください:

- 短命なアクセストークンを使用する

- リフレッシュトークンを定期的に回転し、疑わしい活動時に取り消す

- ユーザーと管理者向けに「すべてのデバイスからログアウト」機能を提供する

セッション有効性はロール変更や承認に紐づける:コンサルタントの権限が削減/期限切れになったら、アクティブなセッションはすぐに終了するようにしてください(次回ログインまで放置しない)。

申請と承認ワークフロー

監査ログを組み込む

一貫した監査イベントを実装し、承認やアクセス変更を後で容易にレビューできるようにします。

きれいな申請・承認フローは「ちょっとしたお願い」が文書化されない恒久的アクセスに変わるのを防ぎます。すべてのコンサルタントアクセス申請を小さな契約のように扱ってください:明確なスコープ、明確なオーナー、明確な終了日を持つこと。

申請フォーム:意図を捕まえる(単なるIDではない)

申請者が曖昧になれないようフォームを設計します。最低限要求するもの:

- プロジェクト(または案件)

- 要求ロール(標準ロールにマップし、自由入力は避ける)

- 期間(開始日+終了日、明確なタイムゾーン)

- 業務上の正当化(なぜ必要で、どの作業がアクセスなしでは止まるのかを1段落で)

複数プロジェクトを許す場合、フォームはプロジェクト別にして承認やポリシーが混ざらないようにしてください。

承認ルーティング:オーナーシップを明確に

承認は組織図ではなく説明責任に従うべきです。一般的なルーティング:

- プロジェクトオーナー(コンサルタントがそのプロジェクトで作業すべきかを確認)

- セキュリティ/IT(ロールが適切か、最小権限に合致しているかを確認)

- クライアント連絡先(第三者アクセスにクライアントの承認が必要な場合、オプション)

メール承認は避けてください。付与内容と期間が見えるインアプリの承認画面を使いましょう。

SLA、リマインダー、エスカレーション

申請が止まらないよう軽量の自動化を追加します:

- 保留中承認へのリマインダー(例:24時間後)

- 期限切れ通知(例:終了14日前、3日前)

- 主要承認者が不在の場合の代替承認者へのエスカレーション

すべての決定を記録する

誰が承認したか、いつ、何が変わったか、どのロール/期間が許可されたかを不変で検索可能に保存します。監査トレイルはレビュー、インシデント、クライアント照会時の真実のソースになり、「一時的」アクセスが見えなくなるのを防ぎます。

プロビジョニングと期限付きアクセス

プロビジョニングは「紙上で承認された」ものを「製品で使える」にする工程です。外部コンサルタントの場合、目標は速さと過剰露出の回避:必要なものだけ、必要な期間だけ付与し、作業変化時に変更を簡単にすること。

デフォルトパスを自動化する

承認された申請に結びつく予測可能で自動化されたフローから始めます:

- ロール割当:各承認タイプをロールにマップ(例:Finance Analyst – Read Only、Implementation Partner – Project Admin)

- グループメンバーシップ:コンサルタントを適切なグループに追加し、プロジェクト間で権限の一貫性を保つ

- リソース権限:テナント全体ではなく指定されたプロジェクト/ワークスペース/データセットのみに自動付与

自動化は冪等(何度走らせても安全)で、付与内容を示す明確な「プロビジョニングサマリ」を生成するべきです。

手動ステップをサポート(チェックリスト付き)

いくつかの権限はあなたのアプリの外にあります(共有ドライブ、サードパーティツール、顧客管理の環境)。自動化できない場合は手作業を安全にする:

- ステップごとのチェックリスト:担当者、期限、検証(例:「フォルダアクセスを確認」「VPNプロファイルを確認」「課金コードを確認」)

- 完了した担当者が各ステップを完了済みにし、必要なら証拠(チケットリンク、スクリーンショット、システムの参照ID)をキャプチャすることを要求する

期限付きアクセスと更新通知

すべてのコンサルタントアカウントには作成時に終了日を付与してください。実装例:

- 自動失効:終了日にアクセスを自動的に取り消す(理論上無効にするだけでなく実際に取り消す)

- 更新通知:コンサルタントと内部スポンサーに事前通知(例:14日と3日前)とワンクリック更新リクエスト

- 猶予ルール:黙示の延長を避ける。作業継続が必要なら同じ承認ロジックを通す

途中変更:権限昇格、スコープ変更、停止

コンサルタントの作業は変化します。安全な更新をサポートしてください:

- ロールの昇格/降格は理由と承認履歴を伴う

- スコープ変更(プロジェクトの追加/削除)は再オンボーディング不要で行える

- **停止(suspension)**は履歴を保持しつつ即時にアクセスを取り除く(セキュリティレビューや契約の空白期間)

監査ログ、モニタリング、アラート

要件をビルド計画に落とし込む

コード生成前にPlanning Modeでオブジェクト、ロール、エッジケースを固めてください。

監査ログは外部アクセスの「紙の跡」です:誰がいつどこから何をしたかを説明します。単なるコンプライアンスのチェックボックスではなく、インシデント調査、最小権限の証明、紛争解決に使う重要な手段です。

実用的な監査ログスキーマ

アプリ全体で使える一貫したイベントモデルから始めてください:

- actor:アクションを行った主体(ユーザーID、ロール、組織)

- target:影響を受けた対象(project ID、file ID、user ID)

- action:標準化された動詞(INVITE_SENT、ROLE_GRANTED、DATA_EXPORTED)

- timestamp:サーバー側時刻(UTC)

- ip:発生元IP(可能ならUser Agentも)

- metadata:コンテキスト用のJSON(policy ID、旧/新値、理由コード、リクエストチケット)

アクションを標準化するとレポート作成が容易になります。

ログに残すべきイベント(最低限)

セキュリティイベントとビジネスに影響するイベントの両方を記録してください:

- 招待の送信/受諾/期限切れ、アカウント有効化、パスワードリセット

- ログイン、ログアウト、セッション更新、ログイン失敗

- MFA登録/変更、MFA失敗、SSO断言失敗

- ロールやポリシーの変更(誰が承認し、なぜか)

- 機密ビューへのアクセス、エクスポート/ダウンロード、APIキー使用

- 管理者アクション:ユーザー無効化、プロジェクト再割当、バルク変更

モニタリングとアラートトリガー

監査ログはアラートと組み合わせると有用性が高まります。一般的なトリガー:

- 異常なログインパターン(新しい国・デバイス、移動不可能な距離、深夜のアクセス)

- 繰り返しのMFA失敗やログイン失敗(アカウント乗っ取りの兆候)

- 権限昇格(コンサルタントのロールが昇格された、管理者権限が付与された)

- 大量または繰り返しのエクスポート(特に制限されたプロジェクトから)

エクスポートと保存期間

CSV/JSONでの監査エクスポートを提供し、フィルタ(期間、actor、project、action)を付けてください。保持設定はポリシーに従って定義します(例:デフォルト90日、規制対象チームは長期保存)。監査エクスポートへのアクセスは特権アクションとして扱い、これ自体をログに残してください。関連コントロールは /security を参照。

アクセスレビューと継続的ガバナンス

アクセスを付与することは仕事の半分にすぎません。真のリスクは時間とともに静かに蓄積します:コンサルタントはプロジェクトを終え、チームを移り、ログインしなくなってもアカウントは動き続けるかもしれません。継続的ガバナンスが「一時的」アクセスを恒久化させない方法です。

実際に使われるレビュー用ダッシュボードを作る

スポンサーやプロジェクトオーナー向けに毎回同じ問いに答えられるシンプルなレビュー画面を作ってください:

- プロジェクトとロールごとのアクティブなコンサルタント

- 最終アクティビティ(機密操作の最終日時があればそれも)

- アクセスの終了日と残り日数

- 保留中の承認、更新、例外

ダッシュボードは集中させて、レビュアーが「保持」か「削除」を数ページ開かずに決められるようにします。

確認(アテステーション)を追加する

リスクが高いシステムは月次、低いものは四半期ごとにオーナーが各コンサルタントのアクセス継続を確認するアテステーションをスケジュールします。決定は明確に:

- 再承認(30/60/90日など)

- ロールの降格(最小権限へ)

- アクセスの撤回

手間を減らすために「確認がない限り失効する」をデフォルトにしておき、オーナーが誰がいつ何を確認したかを記録します。

非アクティブルールを利用して仕事を壊さないようにする

非アクティビティは強力なシグナルです。「X日ログインがない場合は停止する」ルールを導入する際は次の優しい手順を踏んでください:

- 停止・撤回前にスポンサー/オーナーへ通知

- ワンクリックで延長できるオプションを提示(新しい終了日を設定)

- 反応がなければ自動撤回

これによりサイレントなリスクを防ぎつつ、驚きのロックアウトを避けられます。

例外を追跡し、期限を設けて見直す

一部のコンサルタントは通常とは異なるアクセスを必要とする(追加プロジェクト、広いデータ、長期化)。例外は一時的であることを前提に扱ってください:理由、終了日、再チェックのスケジュールを必須にします。ダッシュボードは例外を別枠で強調表示し、忘れられないようにしてください。

実用的な次のステップが必要なら、管理エリアの /admin/access-reviews にガバナンスタスクをリンクし、スポンサーのデフォルトの着地ページにしましょう。

オフボーディング:効果的に取り消す仕組み

外部コンサルタントのオフボーディングは単に「アカウントを無効化する」だけではありません。アプリロールを外すだけでセッション、APIキー、共有フォルダ、シークレットが残っていれば、契約終了後もアクセスが続きます。良いウェブアプリはオフボーディングをトリガー、自動化、検証を備えた再現可能な手順として扱います。

明確なオフボーディングトリガーを定義する

どのイベントが自動的にオフボーディングフローを開始するか決めます。一般的なトリガー:

- 契約終了日(事前にスケジュール)

- プロジェクト完了(プロジェクトが「closed」にマークされる)

- ポリシー違反(セキュリティインシデント、アクセスレビュー不合格、HR/法務の要請)

システムはこれらのトリガーを明示的かつ監査可能にするべきです(例:終了日を持つ契約レコード、プロジェクト状態変化で「オフボーディング要」タスクを作成)。

単なる権限削除ではなく自動的な取り消しを実行する

取り消しは包括的かつ迅速である必要があります。最低でも自動化すべき項目:

- ユーザーアカウントを無効化/非アクティブ化

- プロジェクトやデータに対するすべてのロール/グループを削除

- アクティブなセッションやトークンを取り消す(ウェブセッション、リフレッシュトークン、APIトークン)

SSOをサポートしている場合でも、SSOの終了だけではアプリ内の既存セッションを殺せないことがあります。サーバー側でセッション無効化を行い、既に認証済みのブラウザから作業が続かないようにしてください。

データ引き継ぎとシークレットのクリーンアップを扱う

オフボーディングはデータ衛生の機会でもあります。個人の受信箱や私的ドライブに成果物が残らないようチェックリストを用意してください。

典型的な項目:

- 成果物と作業成果:プロジェクトスペースにアップロードし、内部ユーザーに所有権を割り当てる

- 資格情報のローテーション:コンサルタントが知り得た可能性のあるデータベースパスワードやAPIキーをローテーションする

- 共有シークレットのクリーンアップ:共有ボールト、共有フォルダ、配布リスト、チャットチャンネルから削除する

ポータルにファイルアップロードやチケッティングが含まれる場合は、関連ドキュメントとリンクをまとめた「引き継ぎパッケージ」をエクスポートするステップを考えてください。

最終監査レコードで完了を検証する

確実な取り消しには検証が伴います。以下を記録してください:

- コンサルタントがアクティブなロールゼロ、プロジェクトメンバーシップ無しであることを確認

- すべてのセッション/トークンが取り消されたことを確認し、有効なトークンが残っていないこと

- 最終的なオフボーディング監査イベントを作成(誰が開始、いつ実行、何が削除されたか、例外があれば記載)

この最終監査エントリはアクセスレビュー、インシデント調査、コンプライアンスチェックで使う証跡になります。オフボーディングを単なる雑務から信頼できる管理手段に変えます。

実装ブループリント:API、UI、テスト、デプロイ

コードの完全な所有権を維持

準備ができたらソースコードをエクスポートして、チームのSDLCに移行できます。

これはアクセス方針を動くプロダクトに変えるための構築計画です:小さなAPIセット、シンプルな管理/レビューワークフローのUI、十分なテストとデプロイの衛生でアクセスが黙って失敗しないようにします。

ステークホルダーに早く初版を見せたい場合は、vibe-codingのアプローチ(ワイヤーフレームよりも動くソフトウェアから反復)も有効です。例えばKoder.aiは外部ユーザーポータル(React UI、Goバックエンド、PostgreSQL)をチャットベースの仕様からプロトタイプし、承認、期限ジョブ、監査ビューをスナップショット/ロールバック付きで洗練させ、正式なSDLCに移す際にソースエクスポートできます。

APIサーフェス(退屈で一貫したものに)

既に定義したオブジェクト(users、roles、projects、policies)とワークフロー(requests → approvals → provisioning)に基づいてエンドポイントを設計します:

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(読み取り専用;ログを編集してはいけない)

UI側は三つの画面を目標に:

- コンサルタントポータル(自分のアクセス、終了日、アクセス申請)

- 承認者のインボックス

- 管理コンソール(ロール、ポリシー、付与、監査検索)

あらゆるところで実装するセキュリティの基本

すべての書き込みエンドポイントで入力検証を行い、クッキーセッションにはCSRF対策を強制し、ログイン、リクエスト作成、監査検索にレート制限を追加してください。

ファイルアップロードをサポートする場合は、許可されたMIMEタイプ、ウイルススキャン、サイズ制限を適用し、ファイルはウェブルート外にランダム名で保存してください。

テスト計画(権限バグはプロダクトバグ)

カバーすべき項目:

- 権限テスト:「できる/できない」をロール、プロジェクト、ポリシー制約ごとに

- ワークフローテスト:request → approve → grant作成 → 通知

- 時間ベースの失効:終了時にアクセスが止まり、「延長」は承認を必要とする

デプロイに関する注意点

dev/staging/prodを分離し、シークレットは(gitのenvファイルではなく)ボールトで管理し、バックアップは暗号化してください。失効/取り消しの定期ジョブを追加し、失敗時にはアラートを出すようにしてください。

補助的なチェックリストが必要なら /blog/access-review-checklist をチームに共有し、価格/パッケージ詳細は /pricing に置いておくと良いでしょう。

最終チェックリスト:良い状態とは何か

コンサルタントアクセスのウェブアプリが正しく機能しているときに起こる成果は次の通りです:

- すべてのコンサルタントに固有のアイデンティティ、MFA、プロジェクトに紐づくスコープがある

- すべてのアクセス付与にオーナー、承認者、理由、終了日がある

- 期限切れと取り消しが自動化されている(セッション/トークンの無効化含む)

- 例外は可視化され、期限付きで再検討される

- ログは一貫していて、インシデント調査に十分である

これらの不変条件を強制する最小構成をまず構築し、その後ダッシュボード、バルク操作、より豊かなポリシーなどの利便性機能をコアの制御を弱めずに反復していってください。