2025年9月01日·1 分

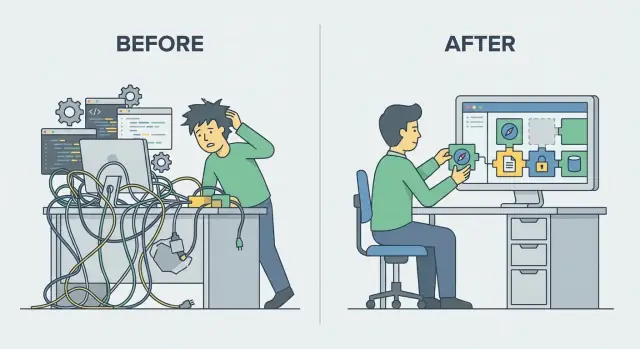

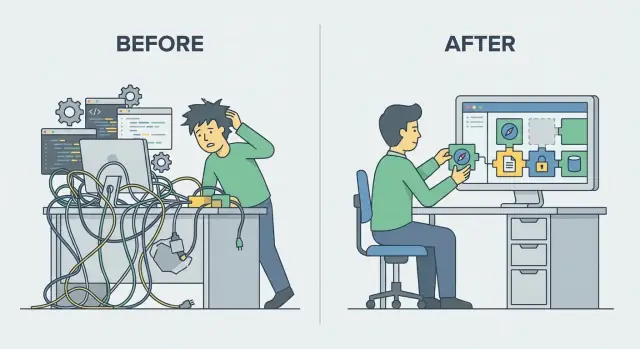

ウェブフレームワークが繰り返し作業を抽象化してより速く提供する方法

ルーティング、データアクセス、認証、セキュリティ、ツールなどの定石を使って、ウェブフレームワークが繰り返し作業を削減し、チームが機能をより速くリリースできる仕組みを解説します。

ルーティング、データアクセス、認証、セキュリティ、ツールなどの定石を使って、ウェブフレームワークが繰り返し作業を削減し、チームが機能をより速くリリースできる仕組みを解説します。

ほとんどのウェブアプリは、リクエストごとに同じ仕事を少数こなします。ブラウザ(あるいはモバイル)がリクエストを送り、サーバはどこに振り分けるかを判断し、入力を読み取り、ユーザーの許可を確認し、データベースとやり取りしてレスポンスを返します。ビジネスのアイデアが独特でも、配管部分は似通っています。

ほとんどのプロジェクトで同じパターンが現れます:

チームはこれらを「小さい」と感じて再実装しがちですが、やがて不一致が蓄積し、各エンドポイントの挙動が微妙に異なるようになります。

ウェブフレームワークは、これらの繰り返し問題に対する実績ある解法をルーティング、ミドルウェア、ORMヘルパー、テンプレーティング、テストツールといった再利用可能な部品として提供します。各コントローラやエンドポイントで同じコードを書き直す代わりに、共通コンポーネントを設定して組み合わせます。

フレームワークは通常、開発を速くしますが代償がありません。慣習を学んだり、“魔法”のデバッグをしたり、同じことをする複数の方法の間で選択する時間が必要になります。目標はゼロコードではなく、重複の少ないコードと避けられるミスの減少です。

以降では、フレームワークが工数を節約する主要領域(ルーティングとミドルウェア、バリデーションとシリアライゼーション、データベース抽象、ビュー、認証、セキュリティのデフォルト、エラー処理と可観測性、依存性注入と設定、スキャフォールディング、テスト、そしてフレームワーク選定時のトレードオフ)を順に見ていきます。

サーバーサイドのウェブアプリは必ず同じ問いに答える必要があります: 「リクエストが来た—どのコードが処理するか?」 フレームワークがないと、チームはアドホックなURL解析や長い if/else チェーン、ファイル間で重複した配線を再発明しがちです。

ルーティングは一見単純な問いに答えます: 「このメソッド(GET/POSTなど)でこのURLに来たら、どのハンドラを実行するか?」

ルーターがあれば、URLチェックがコードベースに散らばる代わりに、読みやすいエンドポイントの“地図”を一箇所で持てます。これがないと、スキャンしづらく、壊れやすく、機能間で一貫性のないロジックが生まれます。

ルーティングでは意図を明示して宣言できます:

GET /users -> listUsers

GET /users/:id -> getUser

POST /users -> createUser

この構造により変更が安全になります。/users を /accounts にリネームする必要があれば、ルーティングテーブル(といくつかのリンク)を更新すればよく、無関係なファイルを探し回る必要がありません。

ルーティングはグルーコードを削減し、全員が同じ慣習に従うのを助けます。また、何を公開しているか、どのメソッドが許可されているか、どのハンドラが責任を持つかを素早く把握でき、可読性が高まります。

一般的にルーティングが無償で提供する機能例:

:id のように)、ハンドラが文字列スライスではなく構造化された値を受け取れる/admin のような共通プレフィックスやルールを複数ルートに適用する/api/v1/...)で既存クライアントを壊さずにAPIを進化させる実際には、良いルーティングはリクエスト処理を繰り返しのパズルから予測可能なチェックリストに変えます。

ミドルウェアは多くのリクエストで同じ手順を実行する方法です—それを各エンドポイントにコピペする代わりに、フレームワークが定義したパイプラインを通過させます。各ルートが手動で「リクエストをログに出し、認証を確認し、ヘッダーを設定し、エラーを処理…」と書く必要はありません。

ミドルウェアは、受信HTTPリクエストと実際のハンドラ(コントローラ/アクション)の間にあるチェックポイントと考えてください。各チェックポイントはリクエストを読み書きしたり、レスポンスを短絡させたり、次のステップ用の情報を付与したりできます。

よくある例:

ミドルウェアパイプラインは共通の振る舞いをデフォルトで一貫させます。APIが常にセキュリティヘッダーを追加すべきなら、常に過大サイズのペイロードを拒否すべきなら、常にタイミングを記録すべきなら、ミドルウェアがそれらを一律に適用します。

ロジックが一箇所にあるため、あるエンドポイントだけトークン検証を忘れる、別のエンドポイントが機密フィールドを誤ってログに残す、というような微妙なずれが起きにくくなります。

ミドルウェアは濫用しないこと。層が多すぎると「このヘッダーはどこで変化したのか?」「なぜこのリクエストは早期に戻ったのか?」といった基本的な疑問に答えにくくなります。少数で明確に名前付けされたミドルウェアを好み、実行順を文書化してください。ルートに特有の処理はパイプラインに無理に押し込まずハンドラに残しましょう。

ウェブアプリはHTMLフォーム、クエリ文字列、JSONボディ、ファイルアップロードといった入力を受け取ります。フレームワークがないと、各ハンドラで同じチェック(「このフィールドは存在するか?」「メール形式か?」「長すぎないか?」「空白をトリムするか?」)を繰り返し、エラー形式も各所でばらばらに作られます。

フレームワークはバリデーションとシリアライゼーションを第一級の機能として提供し、この反復を減らします。

サインアップフォームでも公開JSON APIでもルールは似ています:

email, password)これらのチェックをコントローラに散らばせる代わりに、フレームワークはリクエスト形状ごとに1つのスキーマ(またはフォームオブジェクト)を定義することを推奨します。

良いバリデーション層は不正入力を拒否するだけでなく、正しい入力を一貫して正規化します:

page=1, limit=20)入力が無効な場合はフィールド単位の詳細を含む予測可能なエラーメッセージ/構造を返します。これによりフロントエンドやAPIクライアントは各エンドポイントで特別扱いしなくて済みます。

内部オブジェクトを安全に公開レスポンスに変換する部分です。フレームワークのシリアライザは次を助けます:

バリデーションとシリアライゼーションを組み合わせることで、カスタム解析コードが減り、微妙なバグを防ぎ、アプリが成長してもAPIの一貫性を保てます。

生のSQLをコントローラやバックグラウンドジョブに散りばめると、時間とともに不一致(SQLのスタイル違い)やミス(フィルタ漏れ、危険な文字列連結、型のずれ)が増えます。

多くのフレームワークはORMやクエリビルダを同梱するか、強くサポートします。これらはデータベース作業の反復部分を標準化します:

モデルと再利用可能なクエリがあれば、一般的なCRUDフローを毎回手書きする必要がなくなります。"User"モデルを一度定義すれば、エンドポイントや管理画面、バックグラウンドで再利用できます。

またパラメータ処理も安全になることが多いです。値をSQLに手で挿入する代わりに、ORMやクエリビルダは通常パラメータバインドを行い、SQLインジェクションのリスクを下げ、リファクタリングしやすくします。

抽象化は無料ではありません。ORMは高コストなクエリを隠すことがあり、複雑なレポーティングクエリは表現が難しい場合があります。多くのチームはハイブリッド戦略をとります: 日常操作はORM、パフォーマンス調整や高度なDB機能が必要な箇所は生SQLで慎重に実装します。

アプリが数ページを超えると、同じヘッダー、ナビゲーション、フッター、フラッシュメッセージ、フォームマークアップが繰り返されます。フレームワークはテンプレーティングシステムやコンポーネントを使ってこれらを一度定義し、一貫して再利用できるようにします。

ほとんどのフレームワークはベースレイアウトをサポートし、共通HTML構造、共有スタイル/スクリプト、各ページが固有のコンテンツを注入する場所を提供します。さらにログインフォーム、価格カード、エラーバナーのような繰り返しパターンをパーシャルやコンポーネントとして抽出できます。

これは単なる利便性ではありません。ヘッダーリンクの更新やアクセシビリティ属性の追加が1ファイルで済むため、安全に変更できます。

多くのフレームワークはサーバーサイドレンダリング(SSR)を標準で提供します—テンプレートとデータからサーバー側でHTMLをレンダリングします。中にはプロパティ/パラメータでウィジェットをレンダリングするコンポーネントスタイルの抽象を提供するものもあり、ページ間の一貫性が向上します。

フロントエンドフレームワークを後で使う場合でも、SSRテンプレートはメール、管理画面、簡易なマーケティングページで有用なままです。

テンプレートエンジンは通常、変数を自動でエスケープし、ユーザー提供のテキストを実行可能なマークアップではなく安全なHTMLに変換します。その出力エンコーディングによりXSSのリスクを低減し、未エスケープ文字による表示崩れも防ぎます。

重要なのは、UIパターンを再利用すると同時に安全なレンダリング規則を組み込めることで、どの新しいページも一貫した安全なベースラインから始められる点です。

認証は「あなたは誰か?」に答え、認可は「何が許可されているか?」に答えます。フレームワークは繰り返し発生する配管作業を標準化してくれるので、アプリ固有のルールに集中できます。

ほとんどのアプリはログイン後にユーザーを“覚える”方法を必要とします。

フレームワークはクッキーの署名方法、期限、セッションデータの格納場所などの高レベルな設定を提供するのが一般的です。

フレームワークは手作りする代わりに、再利用可能なログインパターン(サインイン、サインアウト、「remember me」、パスワードリセット、メール確認、セッション固定攻撃対策など)を提供することが多いです。またセッションストレージの選択肢(開発用のインメモリ、実稼働用のDB/Redisなど)をコードをほとんど変えずに切り替えられるようにします。

認可も体系化されます:

その結果、認可チェックは予測可能な場所にまとまり、監査しやすくなります。

フレームワークは「何が許可されるか」を決めません。ルールを定義し、UIとAPIの全てのアクセス経路をレビューし、特に管理操作やデータ所有周りのエッジケースをテストするのはあなたの責任です。

セキュリティ作業は繰り返しです: すべてのフォームは保護が必要、すべてのレスポンスは安全なヘッダーが必要、すべてのクッキーは正しいフラグを持つべき。フレームワークは妥当なデフォルトと集中設定を提供して、何十ものエンドポイントで同じセキュリティ用の接着コードを再発明する必要を減らします。

多くのフレームワークは(または強く推奨して)次のような保護を全体に適用します:

HttpOnly, Secure, SameSite のようなフラグと一貫したセッション処理Content-Security-Policy, X-Content-Type-Options, Referrer-Policy など重要なのは一貫性です。各ルートハンドラに同じチェックを付け忘れる代わりに、一度設定すればフレームワークがアプリ全体に適用します。これによりコピー&ペーストのコードが減り、1つの忘れたエンドポイントが弱点になる確率が下がります。

フレームワークのデフォルトはバージョンやデプロイ方法で異なります。出発点として扱い、保証とは思わないでください。

使用するフレームワークや認証パッケージの公式セキュリティガイドを読み、何がデフォルトで有効かを確認し、依存関係を最新に保ちましょう。セキュリティ修正はしばしばパッチリリースで来るため、更新を追うことが簡単で効果的な対策です。

各ルートが独自に失敗処理をするようになるとエラー処理が散在し、try/catchが広がり、一貫性のないメッセージや見落としが発生します。フレームワークはエラーの捕捉、整形、記録方法を集中化することでその反復を減らします。

ほとんどのフレームワークは最後の境界(グローバルハンドラや最終ミドルウェア)を提供し、ハンドリングされていない例外や既知の失敗をキャッチします。

これによりフィーチャーコードはハッピーパスに集中でき、フレームワークが次のような定型処理を担います:

各エンドポイントが 400, 404, 500 を都度決める代わりに、一度ルールを定義してどこでも使えます。

一貫性は人にも機械にも重要です。フレームワークの慣習により、適切なステータスコードと安定した形状のエラーを返しやすくなります:

400 は無効な入力(フィールド単位の詳細付き)401/403 は認証/認可失敗404 はリソース未検出500 は予期しないサーバーエラーUIページ向けには中央ハンドラで親切なエラースクリーンを描画し、APIルートではJSONを返す、といった切替も重複なく行えます。

フレームワークはリクエストライフサイクル周りにフックを提供し、リクエストID、タイミング、構造化ログ、トレース/メトリクスの統合を容易にします。

これらのフックはすべてのリクエストで動作するため、各コントローラで開始/終了をログする必要がなく、エンドポイント間で比較可能なログが得られ、デバッグやパフォーマンス改善が速くなります。

機密情報を漏らさないように: フルスタックトレースは内部ログに残し、外部には一般的なメッセージを返す。エラーには短いコード(例: INVALID_EMAIL)を付け、可能ならユーザー向けの対処手順を示すと親切です。

依存性注入(DI)は難しく聞こえますがアイデアは単純です: コードが自分で必要なもの(DB接続やメール送信)を作るのではなく、フレームワークから受け取る。

多くのフレームワークはサービスコンテナ(共有サービスの構築方法を知り、必要な場所に渡すレジストリ)を提供します。これにより各コントローラやジョブに同じセットアップコードを繰り返し書く必要がなくなります。

new Database(...) や connect() をアプリのあちこちに散らす代わりに、フレームワークに依存性を提供してもらいます:

EmailService を注入これによりグルーコードが減り、設定が1箇所(通常は単一の設定モジュール + 環境別値)にまとまります。

ハンドラが db や mailer を引数として受け取るなら、テストではフェイクやインメモリ実装を渡せます。本物のメールを送信したり本番DBに当てることなく振る舞いを検証できます。

DIを濫用しないこと。すべてが互いに依存するようになるとコンテナが魔法の箱になりデバッグが難しくなります。境界を明確にし、小さく焦点を絞ったサービスを定義し、循環依存を避け、能力(インターフェース)を注入する方向を選びましょう。

スキャフォールディングは多くのフレームワークが提供するスターターキットで、予測可能なプロジェクト構成と共通コードを自動生成するジェネレータです。慣習(命名法やフォルダ配置、デフォルトの配線)は生成されたコードをアプリ全体に自然にフィットさせ、手動の結線を減らします。

多くのフレームワークは即実行できる新規プロジェクトを立ち上げ、コントローラ/ハンドラ、モデル、テンプレート、テスト、設定のフォルダ構成を用意します。ジェネレータはさらに:

このコードが魔法というわけではなく、アプリの他部分と同じパターンに従うための出発点になるのが重要です。

命名や配置、デフォルトの配線があると新しいメンバーはどこに何があるか推測でき、オンボーディングが速まります。コントローラがここにありマイグレーションはあそこにある、といった統一があればコードレビューは構造論争ではなく振る舞いに集中できます。

大量に似たパーツを作るときに威力を発揮します:

生成コードは出発点であり最終形ではありません。不要なエンドポイントを削除し、バリデーションを厳しくし、認可チェックを追加し、ドメインに合わせて命名をリファクタしてください。「ジェネレータが作ったからそのまま」にしておくと、意図しない抽象や維持コストを抱え込みます。

速く出すためには、出したものを信頼できることが必要です。フレームワークはテストをルーチン化し、毎回新しく作るプロジェクトにすることを防ぎます。

多くのフレームワークにはテストクライアントがあり、実際のサーバを立てずにブラウザと同じようにアプリを呼び出せます。リクエストを送り、リダイレクトを追い、レスポンスを検査するのが数行で済みます。

またフィクスチャ(既知のテストデータ)、ファクトリ(現実的なレコードを生成)、外部サービス(メール、決済、サードパーティAPI)を置き換えるためのモックのフックといった標準化されたセットアップツールもあります。データやスタブを手作りで毎回作る必要がなくなります。

すべてのテストが同じ予測可能な状態(DBクリア、シードデータ、依存のモック)から始まれば、失敗が理解しやすくなります。開発者はテストの揺らぎのデバッグに時間を取られず、本物の問題を修正できます。時間が経てばリファクタの恐怖が減り、速やかな改良がしやすくなります。

フレームワークは高価値なテストへの誘導を助けます:

テストコマンド、環境、設定が標準化されているため、ローカルとCIで同じスイートを実行しやすくなります。1コマンドでテストが回ると、自動チェックをマージ前のデフォルトの一手順にできます。

フレームワークは共通の解をパッケージ化して時間を節約しますが、導入時のコストもあります。

フレームワークは投資です。学習曲線(慣習や「フレームワーク流」)、アップグレードに伴うリファクタの必要性を見込んでください。意見がはっきりした(opinionated)パターンは意思決定の疲労を減らしますが、アプリが特殊な要件を持つと制約に感じることがあります。

またフレームワーク自体のエコシステムとリリースリズムを引き受けることになります。重要なプラグインがメンテされていなかったりコミュニティが小さければ、欠けている部分を自分で書く必要が出るかもしれません。

まずチームを見てください: 既に知っている技術は何か、将来採用しやすいか。次にエコシステムを見ます: ルーティング/ミドルウェア、認証、データアクセス、バリデーション、テスト向けのライブラリが充実しているか。最後にメンテナンス性: ドキュメントの質、アップグレードガイド、バージョニング方針、ローカル/本番での稼働のしやすさ。

選択肢を比較する際は、プロダクトの小さな断片(1ページ+1フォーム+1つのDB書き込み)を作ってみてください。そこで感じる摩擦が次の1年を予測します。

初日から全機能はいりません。コンポーネントを段階的に採用できるフレームワークを選びましょう—まずはルーティング、基本的なテンプレートまたはAPIレスポンス、テストから始め、認証、バックグラウンドジョブ、キャッシュ、高度なORM機能は実際の問題を解決するときに追加します。

フレームワークはコードレベルでの繰り返しを抽象化します。vibe-codingプラットフォームであるKoder.aiは、その一歩手前(プロジェクト作成レベル)で繰り返しを減らせます。

もしあなたが(ウェブにReact、Goサービス、PostgreSQL、典型的な認証+CRUDフローのような)パターンを知っているなら、Koder.ai にチャットでアプリを説明して動くスタートポイントを生成し、準備ができたらソースコードをエクスポートできます。前述の「小さな断片」を評価するのに特に有用です: ルート、バリデーション付きフォーム、DB書き込みを素早くプロトタイプして、フレームワークの慣習や構造がチームに合うか確かめられます。

Koder.ai はプランニングモード、スナップショット、ロールバックをサポートしているため、ルーティングやミドルウェア、モデルに波及するリファクタが必要なフレームワーク重視プロジェクトとも相性が良いです。安全に実験し、アプローチを比較し、構造変更が長い手作業の書き直しになるのを防いで勢いを保てます。

良いフレームワークは繰り返し作業を減らしますが、正しいフレームワークとはチームが継続して使えるものです。

ウェブフレームワークはルーティング、ミドルウェア、バリデーション、データベースアクセス、テンプレート、認証、セキュリティのデフォルト、テストなど、共通で繰り返し現れる「配管」部分をパッケージ化します。各エンドポイントでそれらを再実装する代わりに、設定して組み合わせて使えるビルディングブロックとして提供します。

ルーティングはHTTPメソッドとURL(例: GET /users/:id)を、どのハンドラが実行されるかに集中してマッピングする仕組みです。if/elseでURLを判定する重複を減らし、エンドポイントを一覧で把握しやすくし、パス名の変更などが安全に行えるようになります。

ミドルウェアはリクエスト/レスポンスのパイプラインで、ハンドラの前後に共通処理を挟める仕組みです。

一般的な用途:

個々のルートで重要なチェックを忘れないよう、横断的な動作を一貫して適用できます。

小さく名前のわかりやすいミドルウェア層を作り、実行順をドキュメント化しましょう。ルート固有のロジックはハンドラ内に残すとデバッグしやすいです。

層が多すぎると「どこでヘッダーが変わったか」「なぜ早期にレスポンスが返ったか」が分かりにくくなります。

集中化されたバリデーションは、リクエストごとのスキーマ(必須フィールド、型、フォーマット、範囲)を一度定義して再利用することを促します。

良いバリデーション層は入力の正規化(空白のトリム、数値/日付への変換、デフォルト適用)も行い、フロントエンドやAPIクライアントが頼れる一貫したエラーフォーマットを返します。

シリアライゼーションは内部のオブジェクトを公開可能な安全な出力に変換することです。

フレームワークのシリアライザは通常次を助けます:

これにより各エンドポイントでの変換コードが減り、API全体の整合性が高まります。

ORMやクエリビルダはデータベース作業の反復を標準化します。

これにより日常的なCRUDが再利用可能になり、SQLインジェクションのリスクも低くなります。

ORMには代償があります。高コストなクエリを隠してしまったり、複雑な集計やレポート向けのSQLが表現しづらかったりします。

現実的な方法はハイブリッドです:

脱出経路(raw SQL)を意図的に用意し、レビューを行うことが重要です。

フレームワークはセッション/クッキーやトークンベースの認証、ログイン・ログアウト・パスワードリセット・メール確認などの再利用可能なフローを提供することが多いです。

認可はロールやパーミッション、ポリシー、ルートガードといった形で体系化され、アクセス制御が予測可能な場所に収まるようになります。

中央集約されたエラーハンドリングは、失敗を一箇所で扱い一貫したルールを適用します:

400, 401/403, 404, 500)これにより散在する が減り、可観測性が向上します。

try/catch