2025年3月11日·2 分

運用リスク追跡用のWebアプリを構築する方法

運用リスク追跡用のWebアプリを設計・構築・ローンチするためのステップバイステップ計画:要件、データモデル、ワークフロー、統制、レポート、セキュリティ。

運用リスク追跡用のWebアプリを設計・構築・ローンチするためのステップバイステップ計画:要件、データモデル、ワークフロー、統制、レポート、セキュリティ。

スクリーン設計や技術選定に入る前に、組織内で「運用リスク」が何を意味するかを明確にしてください。あるチームはプロセスの失敗や人的ミスを含めますし、別のチームはIT障害、ベンダー問題、詐欺、外部事象まで含めるかもしれません。定義が曖昧だとアプリは何でも放り込む場所になり、レポートの信頼性が低くなります。

運用リスクに該当するものと該当しないものを明確に宣言してください。4 つのバケット(プロセス、人的要因、システム、外部事象)として整理し、それぞれに 3〜5 の具体例を挙げるとよいでしょう。このステップは後の議論を減らし、データの一貫性を保ちます。

アプリが何を達成すべきか具体的にしてください。一般的なアウトカムは:

アウトカムが説明できない場合、それは要求ではなく機能要望である可能性が高いです。

アプリを使う役割と彼らが最も必要とするものを列挙します:

「全員向け」に作ると誰の期待も満たせません。対象を絞ることで有用性が上がります。

運用リスク追跡の現実的な v1 は通常、リスクレジスタ、基本的なスコアリング、アクショントラッキング、シンプルなレポーティングに集中します。高度な連携、複雑な分類管理、カスタムワークフロービルダーは後回しにします。

測定可能な指標を選びます。例:オーナーが設定されているリスクの割合、リスクレジスタの完全性、アクションのクローズまでの時間、期限超過アクション率、レビュー完了のオンタイム率。これらがアプリが機能しているかを判断する手がかりになります。

リスクレジスタのWebアプリは、人々が実際にリスクを識別・評価・フォローアップする方法に合っていなければ機能しません。機能の前にまず利用者(または出力で評価される人)と話をしてください。

代表的で小さなグループから始めます:

ワークショップで実際のワークフローを一歩ずつマップします:リスク識別 → 評価 → 対処 → 監視 → レビュー。意思決定がどこで行われるか(誰が何を承認するか)、完了の定義、レビューのトリガー(時間ベース、インシデントベース、閾値ベース)をキャプチャします。

ステークホルダーに現在のスプレッドシートやメールのやり取りを見せてもらい、具体的な問題を文書化します:

アプリが最低限サポートすべきワークフローを書き出します:

早い段階で出力を合意しておくと作り直しを防げます。一般的なニーズは 取締役向けサマリー、業務単位ビュー、期限超過アクション、上位リスク(スコア/トレンド別) です。

要件に影響するルールを列挙します。例:データ保持期間、インシデントデータのプライバシー制約、職務分掌の分離、承認証拠、地域/法人別のアクセス制限。これは制約の収集であって、自動的に準拠を保証するものではありません。

画面やワークフローを作る前に、アプリで強制する語彙に合意してください。明確な用語は「同じリスクを別の言葉で書く」問題を防ぎ、レポートの信頼性を高めます。

リスクをグループ化/フィルタする方法を定義します。日常のオーナーシップだけでなくダッシュボードやレポートでも有用であることが重要です。

典型的な階層はカテゴリ → サブカテゴリ、これを業務部門や(必要に応じて)プロセス、製品、地域にマッピングします。ユーザーが一貫して選べないほど細かい分類は避け、パターンが出てきたら精練してください。

一貫したリスク記述フォーマット(例:「原因により 事象 が発生し、影響 をもたらす」)に合意し、必須項目を決めます:

この構造により、統制やインシデントが散在するメモではなく単一のストーリーに結びつきます。

スコアリングモデルでサポートする評価次元を選びます。最小は Likelihood と Impact ですが、Velocity(発生速度)や Detectability(検出可能性)を追加することもできます(ただし一貫して評価できることが前提)。

Inherent(本来的)と Residual(残留)リスクの扱いを決めます。一般的な方法は:統制前の Inherent を評価し、統制を明示的に結びつけて Residual を計算する、というものです。レビューや監査で説明できるロジックにしてください。

最後に、単純な評価尺度(多くは 1–5)を決め、その各レベルを平易な言葉で定義します。「3=中程度」がチームで違う意味を持つとノイズになるためです。

スプレッドシート風のレジスタを信頼できるシステムに変えるには、明確なデータモデルが必要です。コアとなるレコードを少数に絞り、関係を明確にし、リファレンスリストを一貫して使えるようにします。

人々の仕事の流れに直接対応するテーブルから始めます:

多対多のリンクを明示的にモデル化します:

これにより「どの統制が上位リスクを下げているか」「どのインシデントが評価変更を誘発したか」などの問いに答えられます。

運用リスク追跡は説明可能な変更履歴を必要とします。Risks, Controls, Assessments, Incidents, Actions の履歴/監査テーブルを用意し、以下を保存します:

単に「最終更新」だけを残すのは避けてください。承認や監査が期待される場合、追跡できる履歴が必要です。

タクソノミー、ステータス、Severity/Likelihood のスケール、統制タイプ、アクション状態などはリファレンステーブルで管理し、文字列埋め込みやタイプミスでレポートが壊れないようにします。

証拠は第一級データとして扱います:Attachments テーブルにファイルのメタ(名前、タイプ、サイズ、アップローダー、関連レコード、アップロード日)を持たせ、保持/削除日 と アクセス分類 を保持します。ファイル自体はオブジェクトストレージに置き、ガバナンスルールはデータベース側で管理してください。

「誰が何をするか」が不明確だとアプリは早く失敗します。画面を作る前に、ステート遷移、誰がアイテムを動かせるか、各ステップで何を記録するかを定義してください。

まずは少数のロールから始め、必要になったら増やします:

オブジェクトごと(リスク、統制、アクション)と能⼒ごと(作成、編集、承認、完了、再オープン)で権限を明示的にしてください。

明確なライフサイクルと予測可能なゲートを使います:

レビューサイクル、統制テスト、アクション期限に SLA を付与します。期限前のリマインダー、SLA 未達後のエスカレーション、期限超過アイテムの目立たせ方(オーナーとマネージャー向け)を設計してください。

各アイテムには 一人の説明責任者(accountable owner) と任意の協力者を設定します。委任や再割当をサポートする場合、理由(および任意で有効日)を要求して、いつ責任が移ったかが分かるようにします。

人々が実際に使うことが成功の鍵です。非技術系ユーザーにとって優れたUXは予測可能で摩擦が少なく、一貫性があり、曖昧な「その他」入力を防ぐ程度の案内が付いていることです。

入力フォームはガイド付きの会話のように感じさせてください。フィールド下に短いヘルパーテキストを置き(長い説明は避ける)、本当に必須のフィールドだけに必須マークを付けます。

必須の項目例:タイトル、カテゴリ、プロセス/エリア、オーナー、現在のステータス、初期スコア、そして「なぜ重要か」の記述。スコアを使うなら各因子のツールチップを埋め込み、ユーザーがページを離れずに定義を見られるようにします。

多くのユーザーはリストビューに居続けます。だから「何が対応すべきか?」に素早く答えられるようにします。

ステータス、オーナー、カテゴリ、スコア、最終レビュー日、期限超過アクションでフィルタとソートを提供します。例外(期限超過レビュー、期限切れアクション)は目立たせますが、派手な色を多用せずに注意を向ける工夫をします。

詳細画面はまずサマリーを読みやすく、その下に補助情報を並べる構成にします。上部は説明、現在のスコア、最終レビュー、次回レビュー日、オーナーに集中させます。

その下に関連統制、インシデント、アクションを別セクションで表示し、スコア変更の理由(コメント)や証拠の添付を見やすくします。

アクションには割当、期限、進捗、証拠アップロード、明確な完了基準が必要です。完了の承認者や必要な証拠を明示してください。

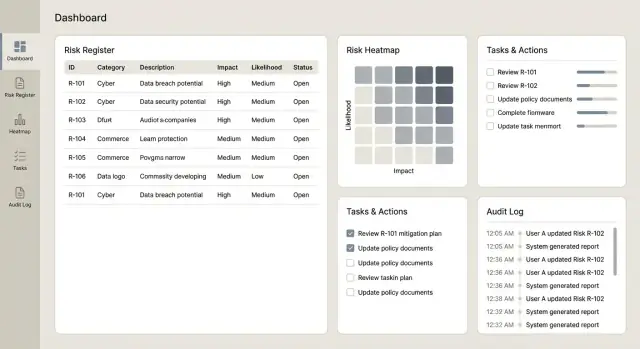

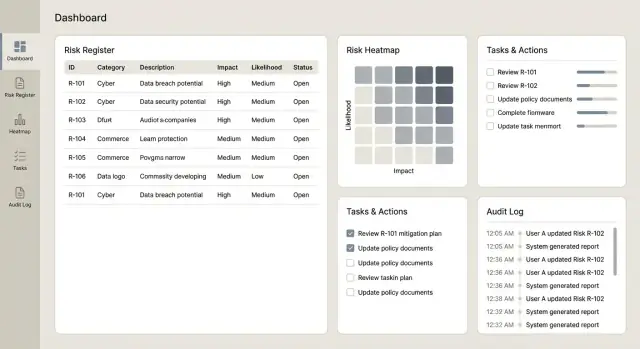

参考レイアウトとして、ナビゲーションは /risks、/risks/new、/risks/{id}、/actions のようにシンプルかつ一貫させます。

スコアリングはアプリを実務に結びつける部分です。目的はチームを評価することではなく、リスクを比較し優先順位を決め、アイテムの陳腐化を防ぐことです。

説明しやすいシンプルなモデルから始めます。一般的なデフォルトは 1–5 の Likelihood と 1–5 の Impact で計算:

各値の定義を平易に書いて UI の横に置く(ツールチップや「スコアの仕組み」ドロワー)とユーザーが定義を探さずに済みます。

数値だけでは行動が生まれません。Low/Medium/High(必要なら Critical) の境界と、それぞれが何をトリガーするかを定義します。

例:

閾値は業務単位ごとに調整可能にしておくと良いです。

議論がかみ合わない場合は、Inherent(統制前)と Residual(統制後)を分けて表示します。UI 上で両方を並べ、統制が Residual にどう寄与しているか(例:統制が Likelihood を 1 つ下げる)を示してください。自動的に数値を隠してしまう黒箱は避けます。

時間ベースのレビューを設定してリスクの陳腐化を防ぎます。実用的なベースライン例:

レビュー頻度は業務単位ごとに設定可能にし、リスク個別のオーバーライドを許可します。リマインダーと「レビュー期限切れ」ステータスは最後のレビュー日から自動的に判定します。

計算過程を見せてください:Likelihood、Impact、統制調整、最終 Residual スコアを表示し、ユーザーが一目で「なぜこれが High なのか」を説明できるようにします。

ツールの信頼性は履歴にかかっています。スコアが変わった、統制が「テスト済み」とマークされた、インシデントが再分類された――これらに対し「誰が、いつ、なぜ」を説明できることが重要です。

ログのノイズを増やしすぎないようにイベント一覧を定義します。一般的な監査イベント:

最低限、アクター、タイムスタンプ、オブジェクト種別/ID、変更されたフィールド(古い値→新しい値)を保存します。任意で「変更理由」を入れることで後の混乱を減らせます。

監査ログは追記のみ(append-only)とし、管理者による編集も避けてください。訂正が必要なら、参照する新しいイベントを作成します。

監査人や管理者は日付範囲、オブジェクト、ユーザー、イベント種別でフィルタできる専用ビューを必要とします。ここからエクスポートできるようにし、エクスポート自体もログに残します。管理領域があるなら /admin/audit-log へのリンクを用意してください。

スクリーンショット、テスト結果、ポリシー類はバージョン管理します。各アップロードを個別のバージョンとして扱い、上書きを許す場合は理由を必須にして両方を保存します。

保持ルールを設定します(例:監査イベントは X 年、証拠は Y 年で削除。ただし法的保留がある場合は除外)。個人情報やセキュリティ詳細を含む証拠は親レコードより厳格な権限で保護してください。

セキュリティとプライバシーは追加機能ではなく、運用リスク追跡アプリの中心要素です。誰がアクセスすべきか、何を見られるべきか、何を制限するべきかを設計段階で決めてください。

組織に既存のIDプロバイダ(Okta、Azure AD、Google Workspace)があるなら SAML や OIDC による SSO を優先します。パスワードリスクが減り、オン/オフボーディングも簡単になります。

小規模チームや外部ユーザー向けに構築する場合は メール/パスワード でも可能ですが、強力なパスワードルール、安全なアカウント回復、可能なら MFA を組み合わせてください。

役割は実際の責務を反映するものにします:管理者、リスクオーナー、レビューア/承認者、コントリビュータ、読み取り専用、監査人。

運用リスクは内部ツールより厳しい境界が必要な場合があります。次のような制限を検討してください:

権限は分かりやすくして、なぜ見られる/見られないかがすぐ分かるようにしてください。

通信は全て 暗号化(HTTPS/TLS)、アプリやDBのサービスは最小特権の原則に従います。セッションは安全な cookie、短いアイドルタイムアウト、ログアウト時のサーバー側無効化を行ってください。

すべてのフィールドが同等にリスクを持つわけではありません。インシデントの記述、顧客影響、従業員情報などはより厳しい制御が必要かもしれません。共同作業をしつつ機微情報を広げないために フィールド単位の可視性(またはマスキング)をサポートしてください。

実務的なガードレールをいくつか追加します:

これらによりデータを保護しつつ報告と是正のフローを滞らせません。

ダッシュボードとレポートはアプリの価値を表現する場です:長いレジスタを意思決定に変えることが目的です。鍵は集計結果が元データと整合し、トレースできることです。

よくある質問に素早く答える高信号のビューから始めます:

各タイルはクリック可能にして、チャートの裏にあるリスク、統制、インシデント、アクションの詳細に辿れるようにします。

意思決定用ダッシュボードとは別に、今週対応すべきことにフォーカスした画面を用意します:

これらはリマインダーやタスク所有と連携すると、単なるデータベース以上の役割を果たします。

エクスポートは早めに計画してください。委員会はオフラインの資料を使うことが多いです。CSV(分析用)と PDF(配布用)をサポートし、以下を満たします:

既存のガバナンスパックテンプレートがあるならそれに合わせると導入がスムーズです。

各レポート定義がスコアリングルールと一致するようにしてください。例えばダッシュボードの「上位リスク」が Residual スコアでランク付けされるなら、レコードやエクスポートでも同じ計算を使う必要があります。

大規模レジスタを想定するなら、リストのページング、集計のキャッシュ、非同期レポート生成(バックグラウンドで生成し準備完了を通知)を設計に組み込みます。スケジュール済みレポートを追加する場合は内部リンク(例:/reports)で設定を保存できるようにしてください。

連携と移行はアプリがシステム・オブ・レコードになるかどうかを左右します。早めに計画しつつ、実装は段階的に進めてコアを安定させてください。

多くのチームは「別のタスクリスト」は望んでいません。彼らが普段使うツールとつなげたいのです:

実務的なアプローチは、リスクアプリをリスクデータの“所有者”にし、外部ツールは実行(チケットや担当、期限)を管理して、進捗をフィードバックするモデルです。

多くは Excel で始まります。インポートは一般対応フォーマットを受け入れつつ、ガードレールを付けてください:

プレビュー画面で作成されるもの、拒否されるもの、理由を示すと数時間分の手戻りが防げます。

たとえ最初は1つの連携だけでも、API は複数を想定して設計します:

連携は権限変更、ネットワーク障害、チケット削除などで失敗します。対策:

これによりレジスタと実行ツールの間の沈黙する乖離を防げます。

人々が信頼し継続的に使うようになって初めて価値が出ます。テストとローンチをプロダクトの一部として扱ってください。

特にスコアリングと権限は毎回同じ振る舞いをすることが重要なので自動テストを重視します:

UAT は実際の業務を模したシナリオが有効です。各業務部門にサンプルのリスク、統制、インシデント、アクションを用意してもらい次のような典型シナリオを実行します:

バグ以外にも分かりにくいラベル、欠けているステータス、現場の言葉と合わないフィールドを拾い上げます。

まずは 1 チーム(または 1 地域)で 2–4 週間のパイロットを行います。範囲を制御し、単一ワークフロー、小数のフィールド、明確な成功指標(例:オンタイムレビュー率)を設定します。フィードバックで:

を調整します。

短いハウツーと用語集(各スコアの意味、ステータスの使い分け、証拠の添付方法)を用意します。30 分のライブセッションと録画クリップは長いマニュアルより効果的です。

短期間で信頼できる v1 に到達したければ、Koder.ai のようなバイブコーディングプラットフォームがプロトタイプと反復を早めます。チャットで画面やルール(リスク入力、承認、スコアリング、リマインダー、監査ログビュー)を記述し、生成されたアプリをステークホルダーとともに洗練できます。

Koder.ai はエンドツーエンドの配信をサポートします:Web アプリ(一般的に React)、バックエンド(Go + PostgreSQL)やソースコードのエクスポート、デプロイ/ホスティング、カスタムドメイン、スナップショットとロールバックなど、分類やスコア、承認フローを安全に変更できる機能があります。チームは無料ティアから始め、ガバナンスやスケール要件に応じて上位プランへ移行できます。

運用の計画を早めに立てます:自動バックアップ、基本的な稼働率/エラーモニタリング、タクソノミーやスコアリング変更の軽量な変更プロセスを用意して、一貫性と監査可能性を保ちます。

まず組織での「運用リスク」が何を指すかを明確にし、範囲外のものも定義してください。

実務的な方法は 4 つのバケット(プロセス、人的要因、システム、外部事象)に分け、それぞれに具体例をいくつか示すことです。これにより利用者が一貫して分類でき、アプリが“何でも入るゴミ箱”になるのを防げます。

v1 は信頼できるデータを作るための最小限のワークフローに集中してください:

複雑な分類管理、カスタムワークフロービルダー、深い連携は使用が定着してから後回しにします。

代表的で小さなステークホルダー群を巻き込みます:

こうすることで実際のワークフローに合った設計ができます。

現在のワークフロー(スプレッドシート+メールでも可)を端から端までマップします:識別 → 評価 → 対処 → モニタリング → レビュー。

各ステップについて:

これらを明確な状態と遷移ルールに落とし込みます。

リスク記述のフォーマットを標準化してください(例:「原因により 事象 が発生し、影響 をもたらす」)と必須項目を決めます。

最低限必要な項目:

これにより曖昧な入力を防ぎ、レポーティングの品質が向上します。

まずは説明可能でシンプルなモデルを採用します(一般的には 1–5 の Likelihood と 1–5 の Impact、計算式:Score = L × I)。

一貫性を保つため:

評価のばらつきが大きければ、次の次元を追加する前にガイダンスを強化してください。

ポイントは「時点評価(Assessments)」を現在のリスクレコードと分けることです。

最小限のスキーマ例:

これで「どのインシデントが評価変更を引き起こしたか?」の追跡が可能になります。

主要イベントに対して 追記のみ(append-only) の監査ログを使います(作成・更新・削除、承認、所有者変更、エクスポート、権限変更など)。

記録すべき内容:

フィルタ可能な読み取り専用の監査ログビューと、そこからのエクスポート(エクスポート自体をログに残す)を提供してください。

証拠はファイルだけではなく一級データとして扱います。

推奨プラクティス:

これにより監査に耐え、情報漏えいのリスクを下げられます。

組織にIDプロバイダがあれば SSO(SAML/OIDC) を優先し、その上で RBAC(ロールベースアクセス)を実装します。

実務的な要件:

権限ルールは分かりやすくして、誰が見られるかが直感的に分かるようにしてください。