21 ਜੁਲਾ 2025·8 ਮਿੰਟ

ਬਾਹਰੀ ਸਲਾਹਕਾਰਾਂ ਲਈ ਪਹੁੰਚ ਸੰਭਾਲਣ ਵਾਸਤੇ ਵੈੱਬ ਐਪ ਕਿਵੇਂ ਬਣਾਈਏ

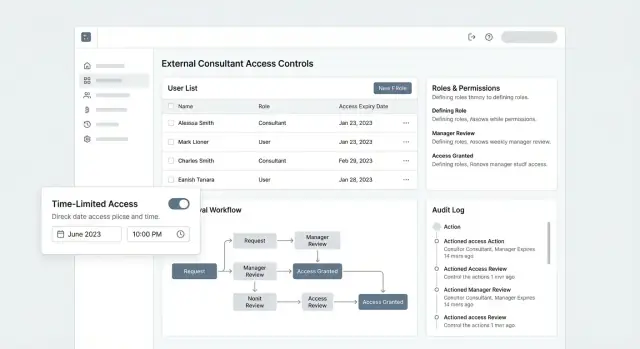

ਜਾਣੋ ਕਿ ਇੱਕ ਵੈੱਬ ਐਪ ਕਿਵੇਂ ਬਣਾਈਏ ਜੋ ਭੂਮਿਕਾਵਾਂ, ਮਨਜ਼ੂਰੀਆਂ, ਸਮਾਂ ਸੀਮਾਵਾਂ ਅਤੇ ਆਡਿਟ ਲੋਗਾਂ ਸਮੇਤ ਬਾਹਰੀ ਸਲਾਹਕਾਰ ਦੀ ਪਹੁੰਚ ਨੂੰ ਸੁਰੱਖਿਅਤ ਢੰਗ ਨਾਲ ਪ੍ਰੋਵਾਈਜ਼ਨ, ਸਮੀਖਿਆ ਅਤੇ ਰਿਵੋਕ ਕਰੇ।

“ਸਲਾਹਕਾਰ ਪਹੁੰਚ” ਦਾ ਅਸਲ ਮਤਲਬ ਕੀ ਹੈ

“ਸਲਾਹਕਾਰ ਪਹੁੰਚ” ਉਹ ਅਧਿਕਾਰ ਅਤੇ ਵਰਕਫਲੋ ਹਨ ਜੋ ਨੌਕਰੀ ਨਾ ਕਰਨ ਵਾਲੇ ਲੋਕਾਂ ਨੂੰ ਤੁਹਾਡੇ ਸਿਸਟਮਾਂ 'ਚ ਅਸਲ ਕੰਮ ਕਰਨ ਦੇ ਯੋਗ ਬਣਾਉਂਦੇ ਹਨ—ਆਪਣੇ ਆਪ ਨੂੰ ਸਥਾਈ ਯੂਜ਼ਰ ਬਣਾਏ ਬਿਨਾਂ ਜੋ ਸਮੇਂ ਦੇ ਨਾਲ ਅਧਿਕਾਰ ਜੁਟਾ ਸਕਦੇ ਹਨ ।

ਸਲਾਹਕਾਰ ਅਕਸਰ ਇਹ ਚਾਹੁੰਦੇ ਹਨ ਕਿ ਉਨ੍ਹਾਂ ਦੀ ਪਹੁੰਚ:

- ਬਾਹਰੀ ਹੋਵੇ (ਉਹ ਇੱਕ ਵੱਖਰੀ ਪਛਾਣ ਨਾਲ.authenticate ਕਰਦੇ ਹਨ, ਸਾਂਝੇ ਟੀਮ ਲੌਗਿਨ ਨਾਲ ਨਹੀਂ)

- ਪ੍ਰੋਜੈਕਟ-ਬਾਊਂਡ ਹੋਵੇ (ਇੱਕ ਵਿਸ਼ੇਸ਼ ਕਲਾਇਟ, ਪ੍ਰੋਜੈਕਟ ਜਾਂ ਐਨਗੇਜਮੈਂਟ ਨਾਲ ਜੁੜੀ)

- ਸਮਾਂ-ਸੀਮਿਤ ਹੋਵੇ (ਇਹ ਆਪਣੇ ਆਪ ਖਤਮ ਹੋ ਜਾਵੇ ਜੇ ਨਵੀਨੀਕਰਨ ਨਾ ਕੀਤਾ ਜਾਵੇ)

- ਆਡਿਟਯੋਗ ਹੋਵੇ (ਹਰ ਕਾਰਵਾਈ ਕਿਸੇ ਵਿਅਕਤੀ ਅਤੇ ਮਨਜ਼ੂਰੀ ਨਾਲ ਜੋੜੀ ਜਾ ਸਕੇ)

ਤੁਸੀਂ ਕਿਹੜੀ ਸਮੱਸਿਆ ਹੱਲ ਕਰ ਰਹੇ ਹੋ

ਕਿਰਮਚਾਰੀ HR ਲਾਈਫਸਾਈਕਲ ਅਤੇ ਅੰਦਰੂਨੀ IT ਪ੍ਰਕਿਰਿਆਵਾਂ ਦੁਆਰਾ ਪ੍ਰਬੰਧਤ ਹੁੰਦੇ ਹਨ। ਸਲਾਹਕਾਰ ਅਕਸਰ ਉਸ ਮਸ਼ੀਨਰੀ ਤੋਂ ਬਾਹਰ ਹੁੰਦੇ ਹਨ, ਫਿਰ ਵੀ ਉਨ੍ਹਾਂ ਨੂੰ ਤੇਜ਼ੀ ਨਾਲ ਪਹੁੰਚ ਦੀ ਲੋੜ ਪੈਂਦੀ ਹੈ—ਕਈ ਵਾਰੀ ਕੁਝ ਦਿਨਾਂ ਲਈ, ਕਈ ਵਾਰੀ ਇੱਕ ਤਿਮਾਹੀ ਲਈ।

ਜੇ ਤੁਸੀਂ ਸਲਾਹਕਾਰਾਂ ਨੂੰ ਕਰਮਚਾਰੀਆਂ ਵਾਂਗ ਐਡ ਕਰਦੇ ਹੋ, ਤਾਂ ਤੁਹਾਨੂੰ ਧੀਮੀ ਓਨਬੋਰਡਿੰਗ ਅਤੇ ਗੁੰਝਲਦਾਰ ਛੁੱਟੀਆਂ ਮਿਲਦੀਆਂ ਹਨ। ਜੇ ਤੁਸੀਂ ਉਨ੍ਹਾਂ ਨੂੰ ਆਲਸੀ ਢੰਗ ਨਾਲ ਸੰਭਾਲਦੇ ਹੋ, ਤਾਂ ਸੁਰੱਖਿਆ ਖਾਮੀਆਂ ਆਉਂਦੀਆਂ ਹਨ।

ਡਿਜ਼ਾਇਨ ਕਰਦਿਆਂ ਆਮ ਖਤਰੇ

ਵੱਧ ਅਧਿਕਾਰ ਦੇਣਾ ਮੁੱਖ ਤੌਰ 'ਤੇ ਨੁਕਸਾਨ ਦਾ ਕਾਰਨ ਹੁੰਦਾ ਹੈ: ਕੋਈ “ਅਸਥਾਈ” ਵਿਆਪਕ ਪਹੁੰਚ ਦਿੰਦਾ ਹੈ ਤांकि ਕੰਮ ਸ਼ੁਰੂ ਹੋ ਜਾਵੇ, ਅਤੇ ਇਹ ਕਦੇ ਘੱਟ ਨਹੀਂ ਹੁੰਦੀ। ਬਾਕੀ ਰਹਿ ਜ਼ਕਦਾ ਖਾਤੇ ਦੂਜੀ ਮੁਸੀਬਤ ਹਨ: ਐਨਗੇਜਮੈਂਟ ਦੇ ਖਤਮ ਹੋਣ ਤੋਂ ਬਾਅਦ ਵੀ ਪਹੁੰਚ ਸક્રਿਆ ਰਹਿੰਦੀ ਹੈ। ਵੰਡੀਆਂ ਹੋਈਆਂ ਕ੍ਰੈਡੈਂਸ਼ਲ ਸਭ ਤੋਂ ਬੁਰੀਂ ਹਨ: ਤੁਸੀਂ ਜ਼ਿੰਮੇਵਾਰੀ ਘਵਾ ਬੈਠਦੇ ਹੋ, ਇਹ ਸਾਬਤ ਨਹੀਂ ਕਰ ਸਕਦੇ ਕਿ ਕਿਸ ਨੇ ਕੀ ਕੀਤਾ, ਅਤੇ ਆਫਬੋਰਡਿੰਗ ਅਸੰਭਵ ਹੋ ਜਾਂਦੀ ਹੈ।

ਸਲਾਹਕਾਰ ਪਹੁੰਚ ਵੈੱਬ ਐਪ ਲਈ ਲਕੜਾਂ

ਤੁਹਾਡੀ ਐਪ ਨੂੰ ਇਹ ਗੱਲਾਂ ਤੇਜ਼ੀ ਨਾਲ ਕਰਨੀਆਂ ਚਾਹੀਦੀਆਂ ਹਨ:

- ਤੇਜ਼ ਓਨਬੋਰਡਿੰਗ ਇੱਕ ਸਪਸ਼ਟ ਮਾਲਕ ਨਾਲ ਅਤੇ ਘੱਟ-ਤੋਂ-ਘੱਟ ਪਿੱਛੇ-ਇੱਕ-ਦੂਜੇ ਦੀ ਲੋੜ ਨਾਲ

- ਘੱਟੋ-ਘੱਟ ਅਧਿਕਾਰ ਡਿਫੌਲਟ ਰੂਪ ਵਿੱਚ (ਪਹੁੰਚ ਸ਼ੁਰੂ ਵਿੱਚ ਤੰਗ ਹੋਵੇ, ਅਤੇ ਸਿਰਫ਼ ਜ਼ਰੂਰਤ 'ਤੇ ਵਧੇ)

- ਸਪਸ਼ਟ ਜ਼ਿੰਮੇਵਾਰੀ (ਰਿਕਵੇਸਟਰ, ਅਨੁਮੋਦਨਕਰਤਾ, ਅਤੇ ਸਲਾਹਕਾਰ ਦੀ ਪਛਾਣ ਸਪਸ਼ਟ ਹੋ)

- ਆਸਾਨ ਆਫਬੋਰਡਿੰਗ ਜੋ ਹਰ ਥਾਂ ਪਹੁੰਚ ਹਟਾ ਦੇਵੇ

ਐਪ ਨੇ ਕੀ ਮੈਨੇਜ ਕਰਨਾ ਚਾਹੀਦਾ ਹੈ (ਦਾਇਰਾ)

ਆਪਣੇ ਸੰਗਠਨ ਵਿੱਚ “ਪਹੁੰਚ” ਕੀ ਕਵਰ ਕਰਦੀ ਹੈ, ਇਸ ਬਾਰੇ ਸਪਸ਼ਟ ਹੋਵੋ। ਆਮ ਦਾਇਰਿਆਂ ਵਿੱਚ ਸ਼ਾਮਿਲ ਹਨ:

- ਐਪਲੀਕੇਸ਼ਨਜ਼ (ਅੰਦਰੂਨੀ ਟੂਲ, ਟਿਕਟਿੰਗ, ਡੈਸ਼ਬੋਰਡ)

- ਡੇਟਾ (ਡੈਟਾਸੈਟ, ਫਾਇਲਾਂ, ਰਿਕਾਰਡ, ਐਕਸਪੋਰਟ)

- ਈਨਵਾਇਰਨਮੈਂਟਸ (ਪ੍ਰੋਡ ਵਿਰੁੱਧ ਸਟੇਜਿੰਗ ਵਿਰੁੱਧ ਡੈਵ)

- ਕਲਾਇਟ/ਪ੍ਰੋਜੈਕਟ (ਕਿਹੜੇ ਕਲਾਇਟ ਡੇਟਾ ਨੂੰ ਸਲਾਹਕਾਰ ਦੇਖ ਸਕਦਾ ਹੈ, ਅਤੇ ਕਿਸ ਭੂਮਿਕਾ ਵਿੱਚ)

ਸਲਾਹਕਾਰ ਪਹੁੰਚ ਨੂੰ ਨਿਯਮਾਂ ਨਾਲ ਇੱਕ ਉਤਪਾਦੀ ਸਰਫੇਸ ਵਜੋਂ ਪਰਿਭਾਸ਼ਿਤ ਕਰੋ—ਅਡ-ਹਾਕ ਐਡਮਿਨ ਕੰਮ ਵਜੋਂ ਨਹੀਂ—ਤਾਂ ਜੋ ਹੋਰ ਡਿਜ਼ਾਇਨ ਫੈਸਲੇ ਆਸਾਨ ਹੋ ਜਾਣ।

ਲੋੜਾਂ ਦੀ ਚੈੱਕਲਿਸਟ ਅਤੇ ਸਟੇਕਹੋਲਡਰ

ਸਕਰੀਨ ਬਣਾਉਣ ਜਾਂ ਕਿਸੇ ਆਈਡੈਂਟੀਟੀ ਪ੍ਰੋਵਾਈਡਰ ਚੁਣਨ ਤੋਂ ਪਹਿਲਾਂ, ਇਹ ਸਾਫ਼ ਕਰੋ ਕਿ ਕੌਣ ਨੂੰ ਪਹੁੰਚ ਚਾਹੀਦੀ ਹੈ, ਕਿਉਂ, ਅਤੇ ਕਿਵੇਂ ਇਹ kh਼ਤਮ ਹੋਏਗੀ। ਬਾਹਰੀ ਸਲਾਹਕਾਰ ਪਹੁੰਚ ਅਕਸਰ ਇਸ ਲਈ ਫੇਲ ਹੁੰਦੀ ਹੈ ਕਿ ਲੋੜਾਂ ਨੂੰ ਮੰਨਿਆ ਜਾਂਦਾ ਹੈ ਬਜਾਏ ਲਿਖੇ ਹੋਏ ਹੋਣ ਦੇ।

ਸਟੇਕਹੋਲਡਰ (ਅਤੇ ਉਹ ਕਿਹੜੀ ਚੀਜ਼ ਦੀ ਪਰਵੀ ਮੰਗਦੇ ਹਨ)

- ਅੰਦਰੂਨੀ ਸਪੋੰਸਰ (ਪ੍ਰੋਜੈਕਟ ਮਾਲਕ): ਚਾਹੁੰਦਾ ਹੈ ਕਿ ਸਲਾਹਕਾਰ ਤੇਜ਼ੀ ਨਾਲ ਉਤਪਾਦਕ ਹੋ ਜਾਵੇ, ਬਿਨਾਂ ਵਧੀਕ ਸਹਾਇਤਾ ਕੰਮ ਦੇ।

- IT/ਸੁਰੱਖਿਆ ਐਡਮਿਨ: ਨੀਤੀਆਂ (SSO/MFA ਮੰਗਾਂ, ਲੌਗਿੰਗ, ਸਮਾਂ ਸੀਮਾਵਾਂ) ਲਾਗੂ ਕਰਨ ਲਈ ਸਥਿਰ ਤਰੀਕਾ ਚਾਹੁੰਦਾ ਹੈ ਤੇ ਘਟਨਾ 'ਤੇ ਜਵਾਬ ਦੇ ਸਕੇ।

- ਸਲਾਹਕਾਰ (ਬਾਹਰੀ ਉਪਭੋਗਤਾ): ਸੌਖਾ ਸਾਇਨ-ਇਨ ਅਤੇ ਸਿਰਫ ਉਹ ਟੂਲ/ਡੇਟਾ ਚਾਹੀਦਾ ਜਿਸ ਨਾਲ ਉਹ ਆਪਣਾ ਕੰਮ ਪੂਰਾ ਕਰ ਸਕੇ।

- ਅਨੁਮੋਦਨਕਰਤਾ (ਮੈਨੇਜਰ, ਕਲਾਇਟ ਲੀਡ, ਜਾਂ ਡੇਟਾ ਮਾਲਕ): ਚਾਹੁੰਦਾ ਹੈ ਕਿ ਰਿਕਵੈਸਟ ਵਾਦੇਹੋ ਅਤੇ ਸਹੀ ਪ੍ਰੋਜੈਕਟ ਤੱਕ ਹੀ ਸੀਮਿਤ ਰਹੇ।

ਸ਼ੁਰੂ ਤੋਂ ਹੀ ਸਪਸ਼ਟ ਕਰੋ ਕਿ ਕੌਣ ਕੀ ਮਨਜ਼ੂਰ ਕਰ ਸਕਦਾ ਹੈ। ਇੱਕ ਆਮ ਨਿਯਮ: ਪ੍ਰੋਜੈਕਟ ਮਾਲਕ ਪ੍ਰੋਜੈਕਟ ਲਈ ਪਹੁੰਚ ਮਨਜ਼ੂਰ ਕਰਦਾ ਹੈ, ਜਦਕਿ IT/ਸੁਰੱਖਿਆ ਛੂਟਾਂ (ਜਿਵੇਂ ਉੱਚ ਭੂਮਿਕਾਵਾਂ) ਮਨਜ਼ੂਰ ਕਰਦੀ ਹੈ।

ਐਂਡ-ਟੂ-ਐਂਡ ਮੁੱਖ ਵਰਕਫਲੋ ਜੋ ਸਮਰਥਨ ਕਰਨੀ ਚਾਹੀਦੀ ਹੈ

ਆਪਣਾ “ਹੈਪੀ ਪਾਥ” ਇੱਕ ਵਾਕ ਵਿੱਚ ਲਿਖੋ ਅਤੇ ਫਿਰ ਵਧਾਓ:

ਰਿਕਵੈਸਟ → ਮਨਜ਼ੂਰੀ → ਪ੍ਰੋਵਿਜ਼ਨ → ਸਮੀਖਿਆ → ਰਿਵੋਕ

ਹਰ ਕਦਮ ਲਈ ਦਰਜ ਕਰੋ:

- ਕਿਹੜੀ ਜਾਣਕਾਰੀ ਮੁਹੱਈਆ ਹੋਣੀ ਲਾਜ਼ਮੀ ਹੈ (ਪ੍ਰੋਜੈਕਟ, ਭੂਮਿਕਾ, ਸ਼ੁਰੂ/ਅਖੀਰ ਦੀ ਮਿਤੀ, ਜਸਟਿਫਿਕੇਸ਼ਨ)

- ਕੌਣ ਜ਼ਿੰਮੇਵਾਰ ਹੈ (ਰਿਕਵੇਸਟਰ ਵਿ. sponsor ਵਿ. IT/ਸੁਰੱਖਿਆ)

- ਉਮੀਦ ਕੀਤੀ ਟਰਨਅਰਾਉਂਡ ਟਾਈਮ (ਉਸੇ ਦਿਨ, 24 ਘੰਟੇ, 3 ਕਾਰੋਬਾਰੀ ਦਿਨ)

- ਅਸਫਲਤਾ 'ਤੇ ਕੀ ਹੁੰਦਾ ਹੈ (ਗੁੰਮ ਜਾਣਕਾਰੀ, ਪ੍ਰੱਤਖਿਆ, ਮਿਆਦ ਖਤਮ ਹੋਣਾ)

ਦਸਤਾਵੇਜ਼ ਕਰਨ ਯੋਗ ਸੀਮਾਵਾਂ

- ਕਈ ਕਲਾਇਟ/ਪ੍ਰੋਜੈਕਟ: ਇੱਕ ਸਲਾਹਕਾਰ ਇੱਕੋ ਸਮੇਂ ਕਈ ਪ੍ਰੋਜੈਕਟਾਂ 'ਤੇ ਕੰਮ ਕਰ ਸਕਦਾ—ਉਹਨਾਂ ਨੂੰ ਕਦੇ ਕ੍ਰਾਸ-ਕਲਾਇਟ ਡੇਟਾ ਨਹੀਂ ਦੇਖਣਾ ਚਾਹੀਦਾ।

- ਸੀਮਿਤ ਸਮਾਂ ਵਿੰਡੋਜ਼: ਪਹੁੰਚ ਆਪਣੇ ਆਪ ਖਤਮ ਹੋ ਜਾਵੇ, ਨਵੀਨੀਕਰਨ ਪ੍ਰਕਿਰਿਆ ਸਪਸ਼ਟ ਹੋਵੇ।

- ਅਨੁਕੂਲਤਾ ਦੀਆਂ ਲੋੜਾਂ: ਮਨਜ਼ੂਰੀਆਂ ਅਤੇ ਆਡਿਟ ਇਤਿਹਾਸ ਰੱਖਣਾ, ਨਿਯਮਤ ਸਮੀਖਿਆਵਾਂ ਦਾ ਸਬੂਤ, ਅਤੇ ਠੇਕੇ ਖਤਮ ਹੋਣ 'ਤੇ ਤੇਜ਼ ਰਿਵੋਕ।

- ਸਹਾਇਤਾ ਮਾਡਲ: ਕੌਣ ਪਹੁੰਚ ਰੀਸੈੱਟ ਕਰਦਾ ਹੈ, ਲਾਕਡ ਖਾਤਿਆਂ ਨੂੰ ਹੈਂਡਲ ਕਰਦਾ ਹੈ, ਅਤੇ “ਮੈਨੂੰ ਇਹ ਕਿਉਂ ਨਹੀਂ ਦਿਖਾਈ ਦੇ ਰਿਹਾ?” ਦੇ ਸਵਾਲਾਂ ਦਾ ਜਵਾਬ ਦਿੰਦਾ ਹੈ।

ਸਫਲਤਾ ਮੈਟ੍ਰਿਕਸ (ਤਾਂ ਜੋ ਤੁਸੀਂ ਸਾਬਤ ਕਰ ਸਕੋ ਕਿ ਇਹ ਕੰਮ ਕਰ ਰਿਹਾ ਹੈ)

ਕੁਝ ਮਾਪਯੋਗ ਟਾਰਗਟ ਚੁਣੋ:

- ਓਨਬੋਰਡ ਕਰਨ ਦਾ ਸਮਾਂ (ਰਿਕਵੇਸਟ ਭੇਜਣ ਤੋਂ → ਪਹੁੰਚ ਵਰਤੋਂਯੋਗ ਹੋਣ ਤੱਕ)

- % ਖਾਤਿਆਂ ਦੀ ਸਮੇਂ ਤੇ ਸਮੀਖਿਆ (ਮਾਸਿਕ/ਤਿਮਾਹੀ ਪਹੁੰਚ ਸਮੀਖਿਆਵਾਂ)

- ਰਿਵੋਕ ਕਰਨ ਦਾ ਸਮਾਂ (ਠੇਕਾ ਖਤਮ/ਟਰਨਮੀਨੇਸ਼ਨ → ਸਾਰੀਆਂ ਥਾਂ ਤੋਂ ਪਹੁੰਚ ਹਟਾਉਣਾ)

ਇਹ ਲੋੜਾਂ ਬਾਅਦ ਵਿੱਚ ਪੋਰਟਲ, ਮਨਜ਼ੂਰੀਆਂ, ਅਤੇ ਗਵਰਨੈਂਸ ਲਈ ਤੁਹਾਡੇ ਐਕਸੈਪਟੈਂਸ ਮਾਪਦੰਡ ਬਣ ਜਾਂਦੀਆਂ ਹਨ।

ਡਾਟਾ ਮਾਡਲ: ਯੂਜ਼ਰ, ਪ੍ਰੋਜੈਕਟ, ਰੋਲ ਅਤੇ ਨੀਤੀਆਂ

ਇੱਕ ਸਾਫ਼ ਡਾਟਾ ਮਾਡਲ ਹੀ ਸਲਾਹਕਾਰ ਪਹੁੰਚ ਨੂੰ ਇਕ-ਆਫ-ਇਤਫਾਕ ਨੁਕਸਾਨ ਵਿੱਚ ਬਦਲਣ ਤੋਂ ਬਚਾਉਂਦਾ ਹੈ। ਤੁਹਾਡਾ ਉਦੇਸ਼ ਇਹ ਦਰਸਾਉਣਾ ਹੈ ਕਿ ਕੋਈ ਵਿਅਕਤੀ ਕੌਣ ਹੈ, ਉਹ ਕੀ ਛੂਹ ਸਕਦਾ ਹੈ, ਅਤੇ ਕਿਉਂ—ਇਸਦੇ ਨਾਲ-ਨਾਲ ਸਮਾਂ ਸੀਮਾਵਾਂ ਅਤੇ ਮਨਜ਼ੂਰੀਆਂ ਪਹਿਲੇ ਦਰਜੇ ਦੀਆਂ ਧਾਰਣਾਵਾਂ ਹੋਣ।

ਮੁੱਖ ਆਬਜੈਕਟ (ਜੋ ਤੁਸੀਂ ਸਟੋਰ ਕਰੋਗੇ)

ਛੋਟੀ ਪਰ ਟਿਕਾਉ ਆਬਜੈਕਟਾਂ ਨਾਲ ਸ਼ੁਰੂ ਕਰੋ:

- Users: ਕਰਮਚਾਰੀ ਅਤੇ ਬਾਹਰੀ ਸਲਾਹਕਾਰ ਦੋਹਾਂ। ਪਛਾਣ ਗੁਣ (ਈਮੇਲ, ਨਾਮ), ਯੂਜ਼ਰ ਕਿਸਮ (ਅੰਦਰੂਨੀ/ਬਾਹਰੀ), ਅਤੇ ਸਥਿਤੀ ਸ਼ਾਮਿਲ ਕਰੋ।

- Organizations: ਸਲਾਹਕਾਰ ਦੀ ਫਿਰਮ ਅਤੇ ਤੁਹਾਡੇ ਅੰਦਰੂਨੀ ਬਿਜ਼ਨਸ ਯੂਨਿਟ, ਜੇ ਲਾਗੂ ਹੋਵੇ।

- Projects: ਉਹ ਕੰਮ ਦੀ ਇਕਾਈ ਜਿਸ ਵਿਰੁੱਧ ਪਹੁੰਚ ਦਿੱਤੀ ਜਾਂਦੀ ਹੈ (ਕਲਾਇਟ ਅਕਾਉਂਟ, ਐਨਗੇਜਮੈਂਟ, ਕੇਸ, ਸਾਈਟ)।

- Resources: ਜੋ ਸੰਰੱਖਿਅਤ ਹੈ (ਦਸਤਾਵੇਜ਼, ਟਿਕਟ, ਰਿਪੋਰਟ, ਈਨਵਾਇਰਨਮੈਂਟ)। ਤੁਸੀਂ ਇਨ੍ਹਾਂ ਨੂੰ ਟਾਈਪ ਕੀਤੇ ਰਿਕਾਰਡ ਵਜੋਂ ਮਾਡਲ ਕਰ ਸਕਦੇ ਹੋ, ਜਾਂ ਇੱਕ ਜਨਰਿਕ “resource” ਜਿਸ ਵਿੱਚ ਇੱਕ ਟਾਈਪ ਫ਼ੀਲ্ড ਹੋ।

- Roles: ਮਨੁੱਖੀ-ਪੜਨਯੋਗ ਪਰਮੀਸ਼ਨ ਬੰਡਲ (ਜਿਵੇਂ “Consultant Viewer,” “Consultant Editor,” “Finance Approver”)।

- Policies: ਉਹ ਨਿਯਮ ਜੋ ਰੋਲਾਂ ਨੂੰ ਸੀਮਿਤ ਕਰਦੇ ਹਨ (ਜੁੜੇ ਰਿਸੋਰਸ ਟਾਈਪ, ਡੇਟਾ ਸਕੋਪ, IP/ਡਿਵਾਈਸ ਦਾਅਵੇ, ਸਮਾਂ ਸੀਮਾਵਾਂ)।

ਰਿਸ਼ਤੇ (ਪਹੁੰਚ ਕਿਸ ਤਰ੍ਹਾਂ ਪ੍ਰਗਟ ਹੁੰਦੀ ਹੈ)

ਜ਼ਿਆਦਾਤਰ ਪਹੁੰਚ ਦੇ ਫੈਸਲੇ ਰਿਸ਼ਤਿਆਂ ਵਿੱਚ ਅੰਕਿਤ ਕੀਤੇ ਜਾਂਦੇ ਹਨ:

- User ↔ Project membership: ਇੱਕ ਜੋਇਨ ਟੇਬਲ ਜਿਵੇਂ

project_membershipsਜੋ ਦਿਖਾਉਂਦੀ ਹੈ ਕਿ ਇੱਕ ਯੂਜ਼ਰ ਕਿਸ ਪ੍ਰੋਜੈਕਟ ਦਾ ਮੈਂਬਰ ਹੈ। - Role assignments: ਇੱਕ ਵੱਖਰੀ ਜੋਇਨ ਟੇਬਲ ਜਿਵੇਂ

role_assignmentsਜੋ ਯੂਜ਼ਰ ਨੂੰ ਇੱਕ ਰੋਲ ਦਿੰਦੀ ਇੱਕ స్కੋਪ ਵਿੱਚ (ਪ੍ਰੋਜੈਕਟ-ਵਿਆਪਕ ਜਾਂ ਖਾਸ ਰਿਸੋਰਸ ਗਰੁੱਪ ਲਈ)। - Exceptions: ਇਨ੍ਹਾਂ ਨੂੰ ਖੁੱਲ੍ਹ ਕੇ ਮਾਡਲ ਕਰੋ (ਉਦਾਹਰਨ ਲਈ,

policy_exceptions) ਤਾਂ ਜੋ ਤੁਸੀਂ ਬਾਅਦ ਵਿੱਚ ਉਹਨਾਂ ਦਾ ਆਡਿਟ ਕਰ ਸਕੋ, ਬਜਾਏ ਕਿ ਉਨ੍ਹਾਂ ਨੂੰ ਐਡ-ਹਾਕ ਫਲੈਗ ਵਿੱਚ ਦਫਨ ਕਰਨ ਦੇ।

ਇਹ ਵੱਖਰਾ ਕਰਨ ਨਾਲ ਤੁਸੀਂ ਆਮ ਸਵਾਲਾਂ ਦੇ ਜਵਾਬ ਦੇ ਸਕੋਗੇ: “ਪ੍ਰੋਜੈਕਟ A ਤੱਕ ਕਿਹੜੇ ਸਲਾਹਕਾਰ ਪਹੁੰਚ ਰੱਖਦੇ ਹਨ?” “ਇਸ ਯੂਜ਼ਰ ਕੋਲ ਕਿਹੜੇ ਰੋਲ ਹਨ, ਅਤੇ ਕਿੱਥੇ?” “ਕਿਹੜੀਆਂ ਪਰਮੀਸ਼ਨ ਸਧਾਰਨ ਹਨ ਅਤੇ ਕਿਹੜੀਆਂ ਛੂਟ ਹਨ?”

ਸਮਾਂ-ਬੰਨ੍ਹੀ ਪਹੁੰਚ (ਡਿਫੌਲਟ ਤੌਰ 'ਤੇ ਅਸਥਾਈ ਬਣਾਓ)

ਜਦੋਂ ਮਾਡਲ ਇਸ ਨੂੰ ਲਾਗੂ ਕਰਦਾ ਹੈ ਤਾਂ ਅਸਥਾਈ ਪਹੁੰਚ ਵਰਤੋਂ ਵਿੱਚ ਅਸਾਨ ਹੁੰਦੀ ਹੈ:

- ਮੈਂਬਰਸ਼ਿਪਾਂ ਅਤੇ/ਜਾਂ ਰੋਲ ਅਸਾਈਨਮੈਂਟਸ 'ਤੇ ਸ਼ੁਰੂ/ਅਖੀਰ ਟਾਈਮਸਟੈਂਪ ਜੋੜੋ।

- ਨਵੀਨੀਕਰਨ ਨਿਯਮ ਸਟੋਰ ਕਰੋ (ਕੌਣ ਨਵੀਨੀਕਰਨ ਕਰ ਸਕਦਾ ਹੈ, ਵੱਧੋਤਮ ਮਿਆਦ, ਨਵੀਨੀਕਰਨ ਦੀ ਗਿਣਤੀ)।

- ਇੱਕ ਗਰੇਸ ਪੀਰੀਅਡ ਫੀਲਡ ਸ਼ਾਮਿਲ ਕਰੋ ਜੇ ਤੁਸੀਂ ਇੱਕ ਛੋਟੀ ਹਵਾਲਾ-ਵਿੰਡੋ ਚਾਹੁੰਦੇ ਹੋ (ਉਦਾਹਰਨ ਲਈ, 48 ਘੰਟਿਆਂ ਲਈ ਰੀਡ-ਓਨਲੀ)।

ਰਾਜ ਬਦਲਾਅ (ਲਾਈਫਸਾਈਕਲ ਨੂੰ ਟਰੈਕ ਕਰੋ)

ਮੇਬਰਸ਼ਿਪ/ਅਸਾਈਨਮੈਂਟ ਲਈ ਇੱਕ ਸਪਸ਼ਟ ਸਥਿਤੀ ਫੀਲਡ ਵਰਤੋ (ਸਿਰਫ “ਡਿਲੀਟ” ਨਾ):

- pending (ਰਿਕਵੇਸਟ ਕੀਤੀ ਗਈ, ਹਾਲੇ ਮਨਜ਼ੂਰ ਨਹੀਂ)

- active

- suspended (ਅਸਥਾਈ ਤੌਰ 'ਤੇ ਬਲਾਕ)

- expired (ਅਖੀਰ ਦੀ ਮਿਤੀ ਗੁਜ਼ਰ ਗਈ)

- revoked (ਐਡਮਿਨ ਨੇ ਅੜ੍ਹੀ ਤਰੀਕੇ ਨਾਲ ਖਤਮ ਕੀਤਾ)

ਇਹ ਸਟੇਟ ਵਰਕਫਲੋ, UI, ਅਤੇ ਆਡਿਟ ਲੋਗਾਂ ਨੂੰ ਸੰਗਠਿਤ ਬਣਾਉਂਦੀਆਂ ਹਨ—ਅਤੇ ਇਹ “ਭੂਤ ਪ੍ਰੇਤ ਪਹੁੰਚ” ਨੂੰ ਰੋਕਦੀਆਂ ਹਨ ਜੋ ਐਨਗੇਜਮੈਂਟ ਖਤਮ ਹੋਣ 'ਤੇ ਰੁਕਦਾ ਹੈ।

ਪਹੁੰਚ ਕੰਟਰੋਲ ਡਿਜ਼ਾਇਨ (RBAC + ਗਾਰਡਰੇਲ)

ਚੰਗੀ ਸਲਾਹਕਾਰ ਪਹੁੰਚ ਆਮ ਤੌਰ 'ਤੇ “ਸਭ ਜਾਂ ਕੁਝ ਨਹੀਂ” ਨਹੀਂ ਹੁੰਦੀ। ਇਹ ਇੱਕ ਸਪਸ਼ਟ ਬੇਸਲਾਈਨ ਹੁੰਦੀ ਹੈ (ਕੌਣ ਕੀ ਕਰ ਸਕਦਾ ਹੈ) ਨਾਲ ਗਾਰਡਰੇਲ (ਕਦੋਂ, ਕਿੱਥੇ, ਅਤੇ ਕਿਸ ਹਾਲਤ 'ਚ)। ਇਹ ਉਹ ਥਾਂ ਹੈ ਜਿੱਥੇ ਬਹੁਤ ਸਾਰੀਆਂ ਐਪ ਫੇਲ ਹੁੰਦੀਆਂ ਹਨ: ਉਹ ਰੋਲ ਲਗਾਉਂਦੀਆਂ ਹਨ, ਪਰ ਉਹ ਕੰਟਰੋਲ ਛੱਡ ਦਿੰਦੀਆਂ ਹਨ ਜੋ ਉਹਨਾਂ ਰੋਲਾਂ ਨੂੰ ਹਕੀਕਤ ਵਿੱਚ ਸੁਰੱਖਿਅਤ ਰੱਖਦੇ ਹਨ।

RBAC ਨਾਲ ਸ਼ੁਰੂ ਕਰੋ: ਹਰ ਪ੍ਰੋਜੈਕਟ ਲਈ ਸਧਾਰਨ ਰੋਲ

ਰੋਲ-ਅਧਾਰਤ ਪਹੁੰਚ ਕੰਟਰੋਲ (RBAC) ਨੂੰ ਆਪਣੀ ਭੂਮਿਕਾ ਵਜੋਂ ਵਰਤੋ। ਰੋਲ ਸਾਦੇ ਰੱਖੋ ਅਤੇ ਇੱਕ ਵਿਸ਼ੇਸ਼ ਪ੍ਰੋਜੈਕਟ ਜਾਂ ਰਿਸੋਰਸ ਨਾਲ ਜੁੜੇ ਹੋਣ ਚਾਹੀਦੇ ਹਨ, ਨਾ ਕਿ ਪੂਰ全 ਟੇਨੈਂਟ ਵਿੱਚ ਗਲੋਬਲ।

ਆਮ ਬੇਸਲਾਈਨ:

- Viewer: ਪ੍ਰੋਜੈਕਟ ਡੇਟਾ ਪੜ੍ਹ ਸਕਦਾ ਹੈ ਅਤੇ ਮਨਜ਼ੂਰ ਕੀਤੇ ਆਰਟੀਫੈਕਟ ਡਾਊਨਲੋਡ ਕਰ ਸਕਦਾ ਹੈ।

- Editor: ਪ੍ਰੋਜੈਕਟ ਵਿੱਚ ਆਈਟਮ ਬਣਾਉਣ/ਅੱਪਡੇਟ ਕਰਨ ਦੀ ਇਜਾਜ਼ਤ (ਜਿਵੇਂ ਡਿਲਿਵਰੇਬਲ ਅਪਲੋਡ, ਟਿੱਪਣੀ, ਸਥਿਤੀ ਅਪਡੇਟ)।

- Admin: ਪ੍ਰੋਜੈਕਟ ਸੈਟਿੰਗਜ਼ ਸੰਭਾਲ ਸਕਦਾ ਹੈ ਅਤੇ ਉਸ ਪ੍ਰੋਜੈਕਟ ਲਈ ਰੋਲ ਅਸਾਈਨ ਕਰ ਸਕਦਾ ਹੈ।

“Scope” ਨੂੰ ਸਪਸ਼ਟ ਬਣਾਓ: Project A ਉੱਤੇ Viewer ਦਾ ਮਤਲਬ Project B ਬਾਰੇ ਕੁਝ ਨਹੀਂ।

ABAC-ਸਟਾਈਲ ਸ਼ਰਤਾਂ ਨਾਲ ਗਾਰਡਰੇਲ ਸ਼ਾਮਿਲ ਕਰੋ

RBAC ਇਹ ਸਵਾਲ ਦਾ ਜਵਾਬ ਦਿੰਦਾ ਹੈ “ਉਹ ਕੀ ਕਰ ਸਕਦੇ ਹਨ?” ਗਾਰਡਰੇਲ ਇਸਦਾ ਜਵਾਬ ਦਿੰਦੇ ਹਨ “ਕਿਹੜੀਆਂ ਹਾਲਤਾਂ ਵਿੱਚ ਇਹ ਮਨਜ਼ੂਰ ਹੈ?” ਜਿੱਥੇ ਖਤਰਾ ਵੱਧ ਹੈ ਜਾਂ ਲੋੜ ਵੱਖਰੀ ਹੈ, ਉਥੇ attribute-based ਚੈੱਕ (ABAC-ਸਟਾਈਲ) ਜੋੜੋ।

ਅਮਲ ਵਜੋਂ ਵਰਤਣ ਯੋਗ ਕੁਝ ਸ਼ਰਤਾਂ:

- ਪ੍ਰੋਜੈਕਟ ਐਟ੍ਰਿਬਿਊਟ: ਸਿਰਫ ਉਹਨਾਂ ਪ੍ਰੋਜੈਕਟਾਂ ਦੀ ਪਹੁੰਚ ਦਿਓ ਜੋ ਸਲਾਹਕਾਰ ਦੀ ਨਿਯੁਕਤਕਿੱਲਾਇਟ/ਰੀਜਨ ਨਾਲ ਮਿਲਦੀਆਂ ਹਨ।

- ਟਿਕਾਣਾ / ਨੈੱਟਵਰਕ: ਸੰਵੇਦਨਸ਼ੀਲ ਐਕਸਪੋਰਟ ਲਈ ਭਰੋਸੇਯੋਗ ਨੈੱਟਵਰਕ ਦੀ ਲੋੜ ਰੱਖੋ (ਜਾਂ ਉੱਚ-ਖਤਰੇ ਵਾਲੇ ਭੂਗੋਲ ਬਲਾਕ ਕਰੋ)।

- ਡਿਵਾਈਸ ਪੋਸਚਰ: ਸੈਸ਼ਨ ਉਸ ਵੇਲੇ ਹੀ ਕੁਝ ਕਾਰਵਾਈਆਂ ਕਰਨ ਦੀ ਆਗਿਆ ਦੇ ਸਕਦਾ ਹੈ ਜਦੋਂ ਸੈਸ਼ਨ ਤੁਹਾਡੇ ਸੁਰੱਖਿਆ ਮਾਪਦੰਡ (MFA ਪੂਰਾ, ਮੈਨੇਜਡ ਡਿਵਾਈਸ) ਨੂੰ ਪੂਰਾ ਕਰਦਾ ਹੋਵੇ।

- ਸਮੇਂ ਦੀਆਂ ਵਿੰਡੋਜ਼: ਸਿਰਫ਼ ਐਨਗੇਜਮੈਂਟ ਦੀਆਂ ਮਿਤੀਆਂ ਜਾਂ ਕਾਰੋਬਾਰੀ ਘੰਟਿਆਂ ਦੌਰਾਨ ਪਹੁੰਚ ਦੀ ਆਗਿਆ ਦਿਓ।

ਇਹ ਚੈੱਕ ਲੇਅਰ ਕੀਤੇ ਜਾ ਸਕਦੇ ਹਨ: ਇੱਕ ਸਲਾਹਕਾਰ Editor ਹੋ ਸਕਦਾ ਹੈ, ਪਰ ਡੇਟਾ ਐਕਸਪੋਰਟ ਕਰਨ ਲਈ ਭਰੋਸੇਯੋਗ ਡਿਵਾਈਸ ਅਤੇ ਮਨਜ਼ੂਰ ਟਾਈਮਵਿੰਡੋ ਦੋਹਾਂ ਦੀ ਲੋੜ ਹੋ ਸਕਦੀ ਹੈ।

ਡਿਫੌਲਟ ਤੌਰ 'ਤੇ ਘੱਟੋ-ਘੱਟ ਅਧਿਕਾਰ, ਛੂਟ ਪ੍ਰਕਿਰਿਆ ਰਾਹੀਂ

ਹਰ ਨਵੇਂ ਬਾਹਰੀ ਯੂਜ਼ਰ ਨੂੰ ਨਿਯਮਤ ਤੌਰ 'ਤੇ ਸਭ ਤੋਂ ਨੀਵਾਂ ਰੋਲ (ਅਕਸਰ Viewer) ਅਤੇ ਘੱਟੋ-ਘੱਟ ਪ੍ਰੋਜੈਕਟ ਸਕੋਪ ਦਿਓ। ਜੇ ਕਿਸੇ ਨੂੰ ਵੱਧ ਦੀ ਲੋੜ ਹੈ, ਤਾਂ ਇੱਕ ਛੂਟ ਰਿਕਵੈਸਟ ਲਾਜ਼ਮੀ ਕਰੋ ਜਿਸ ਵਿੱਚ:

- ਲੋੜੀਂਦੇ ਵਿਸ਼ੇਸ਼ ਪਰਮੀਸ਼ਨ,

- ਪ੍ਰਭਾਵਿਤ ਪ੍ਰੋਜੈਕਟ,

- ਲਿਖਤੀ ਜਸਟਿਫਿਕੇਸ਼ਨ,

- ਇੱਕ ਅਖੀਰ ਦੀ ਮਿਤੀ ਸ਼ਾਮਿਲ ਹੋਵੇ।

ਇਸ ਨਾਲ “ਅਸਥਾਈ” ਪਹੁੰਚ ਚੁੱਪਚਾਪ ਸਥਾਈ ਨਹੀਂ ਹੋਣ ਦਿੰਦੀ।

ਬ੍ਰੇਕ-ਗਲਾਸ ਪਹੁੰਚ (ਅਤੇ ਇਸ ਨੂੰ ਕਿਵੇਂ ਨਿਯੰਤਰਿਤ करेंगे)

ਐਮਰਜੈਂਸੀ ਲਈ ਇੱਕ ਬ੍ਰੇਕ-ਗਲਾਸ ਰਾਹ ਪਰਿਭਾਸ਼ਿਤ ਕਰੋ (ਉਦਾਹਰਨ ਲਈ, ਪ੍ਰੋਡਕਸ਼ਨ ਰੁਕਾਵਟ ਜਿੱਥੇ ਸਲਾਹਕਾਰ ਨੂੰ ਤੁਰੰਤ ਕਾਰਵਾਈ ਕਰਨ ਦੀ ਲੋੜ ਹੋਵੇ)। ਇਹ ਰਾਹ ਸ਼ੁਭਤੇ ਹੀ ਬਣਾਉ:

- ਇੱਕ ਨਿਯੁਕਤ ਆਨ-ਕਾਲ ਮਾਲਕ ਦੁਆਰਾ ਮਨਜ਼ੂਰ ਕੀਤਾ ਜਾਂਦਾ ਹੈ (ਜਾਂ ਉੱਚ-ਖਤਰੇ ਕਾਰਵਾਈਆਂ ਲਈ ਦੋ ਲੋਕਾਂ ਦੀ ਮਨਜ਼ੂਰੀ),

- ਸਮਾਂ-ਸੀਮਿਤ (ਮਿੰਟ/ਘੰਟੇ, ਦਿਨ ਨਹੀਂ),

- ਪੂਰੀ ਤਰ੍ਹਾਂ ਲੌਗ ਕੀਤਾ ਗਿਆ ਹੋਵੇ: ਕੌਣ, ਕੀ, ਕਦੋਂ, ਅਤੇ ਕਿਉਂ।

ਬ੍ਰੇਕ-ਗਲਾਸ ਨੂੰ ਅਸਾਨ ਮਹਿਸੂਸ ਨਹੀਂ ਕਰਾਓ—ਕਿਉਂਕਿ ਇਹ ਸੁਰੱਖਿਆ ਵਾਲ੍ਹਾ ਵੈਨਕ ਹੈ, ਨਾ ਕਿ ਸ਼ੌਰਟਕਟ।

ਪ੍ਰਮਾਣਿਕਤਾ: SSO, MFA, ਅਤੇ ਸੁਰੱਖਿਅਤ ਸੈਸ਼ਨ ਹੈਂਡਲਿੰਗ

ਪ੍ਰਮਾਣਿਕਤਾ ਹੀ ਉਹ ਜਗ੍ਹਾ ਹੈ ਜਿੱਥੇ “ਬਾਹਰੀ” ਪਹੁੰਚ ਜਾਂ ਤਾਂ ਤੀਬਰ ਅਤੇ ਨਰਮ ਮਹਿਸੂਸ ਹੋ ਸਕਦੀ ਹੈ—ਜਾਂ ਇਕ ਲੰਬੇ ਸਮੇਂ ਦਾ ਖਤਰਾ ਬਣ ਸਕਦੀ ਹੈ। ਸਲਾਹਕਾਰਾਂ ਲਈ, ਤੁਹਾਨੂੰ ਉਸ ਸਮੇਂ ਤੇ ਹੀ ਰੁਕਾਵਟ ਰੱਖਣੀ ਚਾਹੀਦੀ ਹੈ ਜਦੋਂ ਉਹ ਵਾਸਤਵਿਕ ਖਤਰੇ ਨੂੰ ਘਟਾਉਂਦੀ ਹੈ।

ਆਪਣੀ ਆਈਡੈਂਟੀਟੀ ਨੀਤੀ ਚੁਣੋ: ਲੋਕਲ ਖਾਤਿਆਂ ਵਿ. SSO

ਲੋਕਲ ਖਾਤੇ (ਈਮੇਲ + ਪਾਸਵਰਡ) ਜਲਦੀ ਸ਼ਿਪ ਕਰਨ ਲਈ ਵਧੀਆ ਹਨ ਅਤੇ ਕਿਸੇ ਵੀ ਸਲਾਹਕਾਰ ਲਈ ਕੰਮ ਕਰਦੇ ਹਨ, ਪਰ ਉਹ ਪਾਸਵਰਡ-ਰੀਸੈੱਟ ਸਪੋਰਟ ਬਣਾਉਂਦੇ ਹਨ ਅਤੇ ਕਮਜ਼ੋਰ ਕ੍ਰੈਡੈਂਸ਼ਲ ਦੇਖਣ ਦੇ ਜੋਖਮ ਵਧਾ ਦਿੰਦੇ ਹਨ।

SSO (SAML ਜਾਂ OIDC) ਅਕਸਰ ਸਾਫ਼ ਵਿਕਲਪ ਹੁੰਦਾ ਹੈ ਜਦੋਂ ਸਲਾਹਕਾਰ ਕਿਸੇ ਫਰਮ ਦੇ ਨਾਲ ਆਈਡੈਂਟੀਟੀ ਪ੍ਰੋਵਾਈਡਰ (Okta, Entra ID, Google Workspace) ਰੱਖਦੇ ਹਨ। ਇਸ ਨਾਲ ਤੁਸੀਂ ਕੇਂਦਰੀਕ੍ਰਿਤ ਲੌਗਿਨ ਨੀਤੀਆਂ, ਆਸਾਨ ਆਫਬੋਰਡਿੰਗ ਉਨ੍ਹਾਂ ਪਾਸੋਂ, ਅਤੇ ਘੱਟ ਪਾਸਵਰਡ ਰੱਖਦੇ ਹੋ।

ਇੱਕ ਵਿਹਾਰਿਕ ਪੈਟਰਨ:

- ਜਦੋਂ ਸਲਾਹਕਾਰ ਦੀ ਕੰਪਨੀ onboard ਹੋ ਚੁੱਕੀ ਹੋਵੇ ਤਾਂ SSO ਡਿਫੌਲਟ ਕਰੋ।

- ਸਵਤੰਤ੍ਰ ਸਲਾਹਕਾਰਾਂ ਲਈ ਲੋਕਲ ਖਾਤਿਆਂ ਨੂੰFallback ਰੱਖੋ।

ਜੇ ਤੁਸੀਂ ਦੋਹਾਂ ਦੀ ਆਗਿਆ ਦਿੰਦੇ ਹੋ, ਤਾਂ ਹਰ ਯੂਜ਼ਰ ਲਈ ਇਹ ਸਪਸ਼ਟ ਰੱਖੋ ਕਿ ਕਿਹੜਾ ਢੰਗ ਸਰਗਰਮ ਹੈ ਤਾਂ ਜੋ ਇੰਸੀਡੈਂਟ ਰਿਸਪਾਂਸ ਦੌਰਾਨ ਗਲਤਫਹਮੀ ਨਾ ਹੋਵੇ।

MFA ਬਿਨਾਂ “ਸੁਰੱਖਿਆ ਨਾਟਕ” ਦੇ (ਅਤੇ ਕਮਜ਼ੋਰ ਰੀਕਵਰੀ ਦੇ ਬਿਨਾਂ)

ਸਾਰੀਆਂ ਸਲਾਹਕਾਰ ਸੈਸ਼ਨਾਂ ਲਈ MFA ਲਾਜ਼ਮੀ ਕਰੋ—ਪਸੰਦੀਦਾ ਹੈ authenticator ਐਪ ਜਾਂ ਸੁਰੱਖਿਆ ਕੁੰਜੀਆਂ। SMS ਇੱਕ fallback ਹੋ ਸਕਦਾ ਹੈ, ਪਹਿਲਾ ਵਿਕਲਪ ਨਹੀਂ।

ਰੀਕਵਰੀ ਹੀ ਉਹ ਜਗ੍ਹਾ ਹੈ ਜਿੱਥੇ ਬਹੁਤ ਸਿਸਟਮ ਅਣਜਾਣੇ ਤੌਰ 'ਤੇ ਸੁਰੱਖਿਆ ਨੂੰ ਕਮਜ਼ੋਰ ਕਰ ਦੇਂਦੇ ਹਨ। ਸਥਿਰ ਵਿਕਲਪ:

- ਏਨਰੋਲਮੈਂਟ ਦੇ ਸਮੇਂ ਇੱਕ ਵਾਰੀ ਦਿਖਾਈ ਜਾ ਰਹੇ ਇੱਕ-ਵਾਰੀ ਰੀਕਵਰੀ ਕੋਡ

- ਐਡਮਿਨ-ਸਹਾਇਤਾ ਵਾਲਾ ਰੀਸੈੱਟ ਜੋ ਪਛਾਣ ਦੀ ਜਾਂਚ ਮੰਗਦਾ ਹੈ ਅਤੇ ਪੂਰੀ ਤਰ੍ਹਾਂ ਲੌਗ ਕੀਤਾ ਜਾਂਦਾ ਹੈ

- ਡਿਵਾਈਸ ਰੀ-ਏਨਰੋਲਮੈਂਟ ਜੋ MFA ਨੂੰ ਫਿਰ ਤੋਂ ਲਾਗੂ ਕਰਦਾ ਹੈ

ਇਨਵਾਈਟ ਫਲੋ: ਮਿਆਦੀ ਲਿੰਕ ਅਤੇ ਡੋਮੇਨ ਨਿਯੰਤਰਣ

ਜ਼ਿਆਦਾਤਰ ਸਲਾਹਕਾਰ ਇੱਕ ਨਿਯੋਤਾ ਰਾਹੀਂ ਜੁੜਦੇ ਹਨ। ਇਨਵਾਈਟ ਲਿੰਕ ਨੂੰ ਅਸਥਾਈ ਕ੍ਰੈਡੈਂਸ਼ਲ ਵਾਂਗ ਵਰਤੋ:

- ਛੋਟੀ ਮਿਆਦ (ਉਦਾਹਰਨ ਲਈ 24–72 ਘੰਟੇ)

- ਇੱਕ-ਵਾਰ ਵਰਤੋਂ ਲਈ, ਨਿਯੋਤ ਕੀਤੀ ਈਮੇਲ ਪਤੇ ਨਾਲ ਜੁੜਿਆ ਹੋਇਆ

- ਰੇਟ-ਲਿਮਿਟ ਕੀਤੇ ਪ੍ਰਯਾਸ ਅਤੇ ਸਪਸ਼ਟ ਗਲਤੀ ਸੁਨੇਹੇ

ਪ੍ਰਤੀ ਪ੍ਰੋਜੈਕਟ ਜਾਂ ਕਲਾਇਟ ਲਈ ਡੋਮੇਨ allow/deny ਸੂਚੀਆਂ ਸ਼ਾਮਿਲ ਕਰੋ (ਉਦਾਹਰਨ ਲਈ @partnerfirm.com ਦੀ ਆਗਿਆ; ਜੇ لازم ਹੋਵੇ ਤਾਂ ਮੁਫ਼ਤ ਈਮੇਲ ਡੋਮੇਨ ਬਲੌਕ ਕਰੋ)। ਇਹ ਗਲਤ ਨਿਯੋਤਾ ਨੂੰ ਅਕਸੀਡੈਂਟਲ ਪਹੁੰਚ ਬਣਨ ਤੋਂ ਰੋਕਦਾ ਹੈ।

ਸੈਸ਼ਨ ਸੁਰੱਖਿਆ: ਟੋਕਨ ਛੋਟੇ ਅਤੇ ਰਿਵੋਕੇਬਲ ਰੱਖੋ

ਸਲਾਹਕਾਰ ਅਕਸਰ ਸਾਂਝੇ ਮਸ਼ੀਨਾਂ ਵਰਤਦੇ ਹਨ, ਯਾਤਰਾ ਕਰਦੇ ਹਨ, ਅਤੇ ਡਿਵਾਈਸ ਬਦਲਦੇ ਹਨ। ਤੁਹਾਡੇ ਸੈਸ਼ਨ ਇਸ ਹਕੀਕਤ ਨੂੰ ਮੰਨਣੇ ਚਾਹੀਦੇ ਹਨ:

- ਛੋਟੇ ਜੀਊਂਦੇ ਐਕਸੈਸ ਟੋਕਨ ਵਰਤੋ

- ਰੀਫਰੇਸ਼ ਟੋਕਨ ਰੋਟੇਟ ਕਰੋ ਅਤੇ ਸ਼ੱਕੀ ਗਤੀਵਿਧੀ 'ਤੇ ਰਿਵੋਕੇਸ਼ਨ ਕਰੋ

- ਯੂਜ਼ਰਾਂ ਅਤੇ ਐਡਮਿਨਾਂ ਲਈ “ਸਾਰੇ ਡਿਵਾਈਸਾਂ ਤੋਂ ਲਾਗ ਆਊਟ” ਦਿਓ

ਸੈਸ਼ਨ ਦੀ ਵੈਧਤਾ ਨੂੰ ਭੂਮਿਕਾ ਬਦਲਾਅ ਅਤੇ ਮਨਜ਼ੂਰੀਆਂ ਨਾਲ ਜੋੜੋ: ਜੇ ਸਲਾਹਕਾਰ ਦੀ ਪਹੁੰਚ ਘਟਾਈ ਜਾਂ ਮਿਆਦ ਖਤਮ ਹੋ ਗਈ, ਤਾਂ ਸਰਗਰਮ ਸੈਸ਼ਨਾਂ ਨੂੰ ਤੁਰੰਤ ਖਤਮ ਕਰ ਦਿੱਤਾ ਜਾਣਾ ਚਾਹੀਦਾ ਹੈ—ਅਗਲੇ ਲੌਗਿਨ ਤੱਕ ਨਹੀਂ।

ਰਿਕਵੈਸਟ ਅਤੇ ਮਨਜ਼ੂਰੀ ਵਰਕਫਲੋ

ਆਡਿਟ ਲੋਗਿੰਗ ਵਿੱਚ ਬੇਸ ਰੱਖੋ

ਇਸ ਤਰ੍ਹਾਂ ਦੇ ਆਡਿਟ ਇਵੈਂਟ ਲਾਗ ਲਗਾਓ ਤਾਂ ਜੋ ਮਨਜ਼ੂਰੀਆਂ ਅਤੇ ਪਹੁੰਚ ਬਦਲਾਅ ਆਸਾਨੀ ਨਾਲ ਸਮੀਖਿਆ ਕੀਤੀਆਂ ਜਾ ਸਕਣ।

ਸਾਫ਼ ਰਿਕਵੈਸਟ-ਅਤੇ-ਮਨਜ਼ੂਰੀ ਫਲੋ ਉਹਨਾਂ “ਝਲਪਾਂ” ਨੂੰ ਰੋਕਦਾ ਹੈ ਜਿਹੜੀਆਂ ਛੇਤੀ-ਮਿਹਰਬਾਨੀਆਂ ਨੂੰ ਸਥਾਈ ਅਣਦੱਖੇ ਪਹੁੰਚ ਵਿੱਚ ਬਦਲ ਦਿੰਦੀਆਂ ਹਨ। ਹਰ ਸਲਾਹਕਾਰ ਪਹੁੰਚ ਰਿਕਵੈਸਟ ਨੂੰ ਇੱਕ ਛੋਟੀ ਠੇਕਾ ਵਾਂਗ ਸੰਭਾਲੋ: ਸਪਸ਼ਟ ਸਕੋਪ, ਸਪਸ਼ਟ ਮਾਲਕ, ਅਤੇ ਸਪਸ਼ਟ ਅਖੀਰ ਦੀ ਮਿਤੀ।

ਰਿਕਵੈਸਟ ਫਾਰਮ: ਮਕਸਦ ਨੂੰ ਕੈਪਚਰ ਕਰੋ, ਸਿਰਫ਼ ਪਛਾਣ ਨਹੀਂ

ਫਾਰਮ ਨੂੰ ਇਸ ਤਰ੍ਹਾਂ ਡਿਜ਼ਾਇਨ ਕਰੋ ਕਿ ਰਿਕਵੇਸਟਰ ਅਸਪਸ਼ਟ ਨਾ ਰਹਿ ਜਾਵੇ। ਘੱਟੋ ਘੱਟ ਮੰਗੋ:

- ਪ੍ਰੋਜੈਕਟ (ਜਿਸ 'ਤੇ ਸਲਾਹਕਾਰ ਕੰਮ ਕਰੇਗਾ)

- ਰਿਕਵੈਸਟ ਕੀਤੀ ਭੂਮਿਕਾ (ਤੁਹਾਡੇ ਸਟੈਂਡਰਡ ਰੋਲਾਂ ਨਾਲ ਮੇਪ ਕੀਤੀ ਹੋਈ, ਖੁੱਲਾ ਟੈਕਸਟ ਨਹੀਂ)

- ਅਵਧੀ (ਸ਼ੁਰੂ ਮਿਤੀ + ਅਖੀਰ ਮਿਤੀ, ਸਪਸ਼ਟ ਟਾਈਮਜ਼ੋਨ)

- ਵਪਾਰਕ ਜਸਟਿਫਿਕੇਸ਼ਨ (ਇੱਕ ਪੈਰਾ ਜਿਸ ਵਿੱਚ ਦੱਸਿਆ ਜਾਵੇ ਕਿ ਕਿਉਂ ਅਤੇ ਕਿਹੜਾ ਕੰਮ ਬਿਨਾਂ ਪਹੁੰਚ ਦੇ ਰੁਕਿਆ ਹੋਇਆ ਹੈ)

ਜੇ ਤੁਸੀਂ ਕਈ ਪ੍ਰੋਜੈਕਟਾਂ ਦੀ ਆਗਿਆ ਦਿੰਦੇ ਹੋ, ਤਾਂ ਫਾਰਮ ਪ੍ਰੋਜੈਕਟ-ਸਪੈਸਿਫਿਕ ਰੱਖੋ ਤਾਂ ਕਿ ਮਨਜ਼ੂਰੀਆਂ ਅਤੇ ਨੀਤੀਆਂ ਮਿਲ ਨਾ ਜਾਵਨ।

ਅਨੁਮੋਦਨ ਰੂਟਿੰਗ: ਮਾਲਕੀ ਸਪਸ਼ਟ ਬਣਾਓ

ਅਨੁਮੋਦਨ ਜ਼ਿੰਮੇਵਾਰੀ ਦਾ ਪਿੱਛਾ ਨਹੀਂ, ਸਪਸ਼ਟਤਾ ਹੋਣੀ ਚਾਹੀਦੀ ਹੈ। ਆਮ ਰੂਟਿੰਗ:

- ਪ੍ਰੋਜੈਕਟ ਮਾਲਕ (ਪੁਸ਼ਟੀ ਕਰਦਾ ਹੈ ਕਿ ਸਲਾਹਕਾਰ ਨੂੰ ਇਸ ਪ੍ਰੋਜੈਕਟ ਉੱਤੇ ਕੰਮ ਕਰਨ ਦੀ ਲੋੜ ਹੈ)

- ਸੁਰੱਖਿਆ ਜਾਂ IT (ਪੁਸ਼ਟੀ ਕਰਦਾ ਹੈ ਕਿ ਭੂਮਿਕਾ ਯੋਗ ਹੈ ਅਤੇ ਘੱਟੋ-ਘੱਟ ਅਧਿਕਾਰ ਨਾਲ ਸਹਿਮਤ ਹੈ)

- ਕਲਾਇਟ ਸੰਪਰਕ (ਚੋਣੀਦਾ, ਜੇ ਕਲਾਇਟ ਨੂੰ ਤੀਜੀ ਪਾਰਟੀ ਪਹੁੰਚ ਦੀ ਮਨਜ਼ੂਰੀ ਲਾਜ਼ਮੀ ਹੈ)

“ਈਮੇਲ ਦੁਆਰਾ ਮਨਜ਼ੂਰੀ” ਤੋਂ ਬਚੋ। ਇੱਕ ਇਨ-ਐਪ ਅਨੁਮੋਦਨ ਸਕ੍ਰੀਨ ਵਰਤੋ ਜੋ ਦਿਖਾਉਂਦੀ ਹੈ ਕਿ ਕੀ ਦਿੱਤਾ ਜਾ ਰਿਹਾ ਹੈ ਅਤੇ ਕਿੰਨੇ ਸਮੇਂ ਲਈ।

SLA, ਯਾਦ ਦਿਵਾਣਾ, ਅਤੇ ਐਸਕਲੇਸ਼ਨ

ਕੈਸੇ ਰਿਕਵੈਸਟ ਅਟਕ ਨਾ ਜਾਣ: ਲਘੂ ਆਟੋਮੇਸ਼ਨ ਜੋ ਰਿਕਵੈਸਟਾਂ ਨੂੰ ਰੁਕਨ ਤੋਂ ਰੋਕਦਾ ਹੈ:

- ਬਾਕੀ ਮਨਜ਼ੂਰੀਆਂ ਲਈ ਯਾਦ ਦਿਵਾਣੇ (ਉਦਾਹਰਨ ਲਈ 24 ਘੰਟਿਆਂ ਬਾਅਦ)

- ਆਗਾਮੀ ਮਿਆਦਾਂ ਲਈ ਸੂਚਨਾਵਾਂ (ਉਦਾਹਰਨ ਲਈ ਅਖੀਰ ਮਿਤੀ ਤੋਂ 7 ਦਿਨ ਪਹਿਲਾਂ)

- ਜਦੋਂ ਪ੍ਰਾਇਮਰੀ ਅਨੁਮੋਦਨਕਰਤਾ ਉਪਲਬਧ ਨਾ ਹੋਵੇ ਤਾਂ ਬਦਲੀ ਅਨੁਮੋਦਨਕਰਤਾ ਤੱਕ ਐਸਕਲੇਸ਼ਨ

ਹਰ ਫੈਸਲੇ ਦਾ ਰਿਕਾਰਡ ਰੱਖੋ

ਹਰ ਕਦਮ ਅਟਲੀ ਹੋ ਕੇ ਅਤੇ ਕਵੈਰੀਯੋਗ ਹੋਣਾ ਚਾਹੀਦਾ ਹੈ: ਕਿਸ ਨੇ ਮਨਜ਼ੂਰ ਕੀਤਾ, ਕਦੋਂ, ਕੀ ਬਦਲਿਆ, ਅਤੇ ਕਿਹੜੀ ਭੂਮਿਕਾ/ਅਵਧੀ ਮਨਜ਼ੂਰ ਕੀਤੀ ਗਈ। ਇਹ ਆਡਿਟ ਟਰੇਲ ਸਮੀਖਿਆਵਾਂ, ਘਟਨਾਵਾਂ ਅਤੇ ਕਲਾਇਟ ਪ੍ਰਸ਼ਨਾਂ ਦੌਰਾਨ ਤੁਹਾਡਾ ਸਰੋਤ-ਹਕ਼ੀਕਤ ਬਣਦਾ ਹੈ—ਅਤੇ ਇਹ “ਅਸਥਾਈ” ਪਹੁੰਚ ਨੂੰ ਅਨਦਿੱਖਾ ਹੋਣ ਤੋਂ ਰੋਕਦਾ ਹੈ।

ਪ੍ਰੋਵਿਜ਼ਨਿੰਗ ਅਤੇ ਸਮਾਂ-ਸੀਮਿਤ ਪਹੁੰਚ

ਪ੍ਰੋਵਿਜ਼ਨਿੰਗ ਉਹ ਜਗ੍ਹਾ ਹੈ ਜਿੱਥੇ “ਕਾਗਜ਼ 'ਤੇ ਮਨਜ਼ੂਰ ਹੋਇਆ” ਨੂੰ “ਉਤਪਾਦ ਵਿੱਚ ਵਰਤੋਂਯੋਗ” ਬਣਾਇਆ ਜਾਂਦਾ ਹੈ। ਬਾਹਰੀ ਸਲਾਹਕਾਰਾਂ ਲਈ ਲਕੜੀ ਦਾ ਮਕਸਦ ਤੇਜ਼ੀ ਨਾਲ ਦੇਣਾ ਬਿਨਾਂ ਵੱਧ ਖ਼ਤਰੇ ਦੇ: ਸਿਰਫ਼ ਲੋੜੀਦਾ ਦਿਓ, ਸਿਰਫ਼ ਲੋੜੀਦੇ ਸਮੇਂ ਲਈ, ਅਤੇ ਜਦੋਂ ਕੰਮ ਬਦਲੇ ਤਾਂ ਬਦਲਣਾ ਆਸਾਨ ਹੋਵੇ।

ਡਿਫੌਲਟ ਪਾਥ ਨੂੰ ਆਟੋਮੇਟ ਕਰੋ

ਮਨਜ਼ੂਰ ਕੀਤੇ ਰਿਕਵੈਸਟ ਨਾਲ ਜੁੜੀ ਇੱਕ ਪੇਸ਼ਗੋਈ, ਆਟੋਮੇਟਿਕ ਫਲੋ ਨਾਲ ਸ਼ੁਰੂ ਕਰੋ:

- ਰੋਲ ਅਸਾਈਨਮੈਂਟ: ਹਰ ਮਨਜ਼ੂਰ ਕੀਤੇ ਐਨਗੇਜਮੈਂਟ ਪ੍ਰਕਾਰ ਲਈ ਇੱਕ ਰੋਲ ਮੈਪ ਕਰੋ (ਜਿਵੇਂ Finance Analyst – Read Only, Implementation Partner – Project Admin)।

- ਗਰੁੱਪ ਮੈਂਬਰਸ਼ਿਪ: ਸਲਾਹਕਾਰ ਨੂੰ ਸਹੀ ਗਰੁੱਪਾਂ ਵਿੱਚ ਪਾਓ ਤਾਂ ਜੋ ਪਰਮੀਸ਼ਨ ਪ੍ਰੋਜੈਕਟਾਂ ਵਿੱਚ ਸਤਤ ਰਹਿਣ।

- ਰਿਸੋਰਸ ਪਰਮੀਸ਼ਨ: ਸਵੈਚਲਿਤ ਤੌਰ 'ਤੇ ਸਿਰਫ਼ ਨਿਰਧਾਰਿਤ ਪ੍ਰੋਜੈਕਟਾਂ, ਵਰਕਸਪੇਸ, ਜਾਂ ਡੈਟਾਸੈਟ ਨੂੰ ਹੀ ਐਕਸੈਸ ਦਿਓ—ਸਾਰੇ ਟੇਨੈਂਟ ਨਹੀਂ।

ਆਟੋਮੇਸ਼ਨ idempotent ਹੋਣੀ ਚਾਹੀਦੀ ਹੈ (ਦੋ ਵਾਰੀ ਚਲਾਉਣ 'ਤੇ ਸੁਰੱਖਿਅਤ) ਅਤੇ ਇੱਕ ਸਪਸ਼ਟ “ਪ੍ਰੋਵਿਜ਼ਨਿੰਗ ਸੰਖੇਪ” ਤਿਆਰ ਕਰਨੀ ਚਾਹੀਦੀ ਹੈ ਜੋ ਦਿਖਾਉਂਦੀ ਹੈ ਕੀ ਦਿੱਤਾ ਗਿਆ।

ਮੈਨੂਅਲ ਕਦਮਾਂ ਦੀ ਸਮਰਥਾ (ਚੈੱਕਲਿਸਟ ਨਾਲ)

ਕੁਝ ਪਰਮੀਸ਼ਨਾਂ ਤੁਹਾਡੇ ਐਪ ਤੋਂ ਬਾਹਰ ਰਹਿੰਦੀਆਂ ਹਨ (ਸਾਂਝੇ ਡਰਾਈਵ, ਤੀਜੀ-ਪੱਖੀ ਟੂਲ, ਕਸਟਮਰ-ਪ੍ਰਬੰਧਿਤ ਈਨਵਾਇਰਨਮੈਂਟ)। ਜਿੱਥੇ ਤੁਸੀਂ ਆਟੋਮੇਟ ਕਰ ਨਹੀਂ ਸਕਦੇ, ਮੈਨੂਅਲ ਕੰਮ ਸੁਰੱਖਿਅਤ ਬਣਾਓ:

- ਇੱਕ ਸਟੈਪ-ਬਾਈ-ਸਟੈਪ ਚੈੱਕਲਿਸਟ ਦਿਓ ਜਿਸ ਵਿੱਚ ਮਾਲਕ, ਨਿਯਤ ਮਿਤੀ, ਅਤੇ ਪੁਸ਼ਟੀ ਹੋਵੇ (ਉਦਾਹਰਨ: “ਫੋਲਡਰ ਪਹੁੰਚ ਦੀ ਪੁਸ਼ਟੀ ਕਰੋ”, “VPN ਪ੍ਰੋਫ਼ਾਈਲ ਪੁਸ਼ਟੀ ਕਰੋ”, “ਬਿਲਿੰਗ ਕੋਡ ਪੁਸ਼ਟੀ ਕਰੋ”)।

- ਭਰਪਾਈ ਕਰਨ ਵਾਲੇ ਨੂੰ ਹਰ ਕਦਮ ਮੁਕੰਮਲ ਮਾਰਕ ਕਰਨ ਦੀ ਲੋੜ ਹੋਵੇ ਅਤੇ ਜ਼ਰੂਰੀ ਸਬੂਤ (ਟਿਕਟ ਲਿੰਕ, ਸਕ੍ਰੀਨਸ਼ਾਟ, ਜਾਂ ਸਿਸਟਮ ਰਿਕਾਰਡ ID) ਕੈਪਚਰ ਕੀਤਾ ਜਾਵੇ।

ਸਮਾਂ-ਸੀਮਿਤ ਪਹੁੰਚ ਅਤੇ ਨਵੀਨੀਕਰਨ ਪ੍ਰੋੰਪਟ

ਹਰੇਕ ਸਲਾਹਕਾਰ ਖਾਤੇ ਨੂੰ ਬਣਾਉਂਦੇ ਸਮੇਂ ਇੱਕ ਅਖੀਰ ਮਿਤੀ ਹੋਣੀ ਚਾਹੀਦੀ ਹੈ। ਲਾਗੂ ਕਰੋ:

- ਆਟੋ-ਐਕਸਪਾਇਰਸ਼ਨ: ਅਖੀਰ ਮਿਤੀ 'ਤੇ ਪਹੁੰਚ ਆਟੋਮੈਟਿਕ ਤੌਰ 'ਤੇ ਰਿਵੋਕ ਹੋ ਜਾਵੇ (ਸਿਰਫ਼ “ਥਿਅਰੀ ਵਿੱਚ ਨਿਸ਼ਕ੍ਰਿਆ” ਨਹੀਂ)।

- ਨਵੀਨੀਕਰਨ ਪ੍ਰੋੰਪਟ: ਸਲਾਹਕਾਰ ਅਤੇ ਅੰਦਰੂਨੀ ਸਪੋੰਸਰ ਨੂੰ ਪਹਿਲਾਂ ਤੋਂ ਸੂਚਿਤ ਕਰੋ (ਉਦਾਹਰਨ 14 ਦਿਨ ਅਤੇ 3 ਦਿਨ ਪਹਿਲਾਂ) ਨਾਲ ਇੱਕ-ਕਲਿੱਕ ਨਵੀਨੀਕਰਨ ਬੇਨਤੀ।

- ਗਰੇਸ ਨਿਯਮ: ਚੁਪਚਾਪ ਵਧਾਉਣ ਤੋਂ ਬਚੋ; ਜੇ ਕੰਮ ਜਾਰੀ ਰੱਖਣਾ ਹੋਵੇ ਤਾਂ ਉਹੀ ਮਨਜ਼ੂਰੀ ਲਾਜ਼ਮੀ ਹੋਵੇ।

ਮੱਧ-ਐਨਗੇਜਮੈਂਟ ਬਦਲਾਅ: ਅਪਗਰੇਡ, ਸਕੋਪ ਸ਼ਿਫਟ, ਸਸਪੈਂਸ਼ਨ

ਸਲਾਹਕਾਰ ਕੰਮ ਵਿਕਸਿਤ ਹੁੰਦਾ ਹੈ। ਸੁਰੱਖਿਅਤ ਅਪਡੇਟਾਂ ਨੂੰ ਸਮਰਥਨ ਦਿਓ:

- ਰੋਲ ਅਪਗਰੇਡ/ਡਾਊਨਗਰੇਡ ਇੱਕ ਕਾਰਨ ਅਤੇ ਮਨਜ਼ੂਰੀ ਟਰੇਲ ਨਾਲ।

- ਸਕੋਪ ਬਦਲਾਅ (ਪ੍ਰੋਜੈਕਟ ਜੋੜ/ਹਟਾਉ) ਬਿਨਾਂ ਮੁੜ-ਓਨਬੋਰਡਿੰਗ ਦੇ।

- ਸਸਪੈਂਸ਼ਨ ਰੋਕ-ਕਾਇਮ ਲਈ (ਸੁਰੱਖਿਆ ਸਮੀਖਿਆ, ਠੇਕਾ ਖਾਮੋਖਾ) ਜੋ ਇਤਿਹਾਸ ਸੰਭਾਲਦਾ ਹੈ ਪਰ ਤੁਰੰਤ ਪਹੁੰਚ ਹਟਾਂਦਾ ਹੈ।

ਆਡਿਟ ਲੋਗ, ਮਾਨੀਟਰਿੰਗ, ਅਤੇ ਅਲਾਰਟ

ਛੋਟੇ ਤੌਰ 'ਤੇ ਸ਼ੁਰੂ ਕਰੋ, ਸੁਰੱਖਿਅਤ ਤਰੀਕੇ ਨਾਲ ਵਧਾਓ

ਪਹਿਲਾ ਸੰસ્કਰਣ ਫ਼ਰੀ ਟੀਅਰ 'ਤੇ ਚਲਾਓ ਅਤੇ ਜਦੋਂ ਵਰਕਫਲੋ ਸਾਬਤ ਹੋਵੇ ਤਾਂ ਅੱਪਗ੍ਰੇਡ ਕਰੋ।

ਆਡਿਟ ਲੋਗ ਤੁਹਾਡਾ “ਕਾਗਜ਼ੀ ਟਰੇਲ” ਹਨ: ਉਹ ਦੱਸਦੇ ਹਨ ਕਿ ਕਿਸ ਨੇ ਕੀ ਕੀਤਾ, ਕਦੋਂ, ਅਤੇ ਕਿੱਥੋਂ। ਸਲਾਹਕਾਰ ਪਹੁੰਚ ਪ੍ਰਬੰਧਨ ਲਈ ਇਹ ਸਿਰਫ਼ ਇਕ ਕੰਪਲਾਇੰਸ ਚੈੱਕਬਾਕਸ ਨਹੀਂ—ਇਹ ਤੁਸੀਂ ਘਟਨਾਵਾਂ ਦੀ ਜਾਂਚ, ਘੱਟੋ-ਘੱਟ ਅਧਿਕਾਰ ਸਾਬਤ ਕਰਨ, ਅਤੇ ਵਿਵਾਦਾਂ ਨੂੰ ਤੇਜ਼ੀ ਨਾਲ suljhਾਣ ਲਈ ਵਰਤਦੇ ਹੋ।

ਇੱਕ ਪ੍ਰਾਇਕਟਿਕ ਆਡਿਟ ਲਾਗ ਸਕੀਮਾ

ਐਪ ਵਿਚ ਇੱਕ ਲਗਾਤਾਰ ਇਵੈਂਟ ਮਾਡਲ ਨਾਲ ਸ਼ੁਰੂ ਕਰੋ:

- actor: ਜਿਸਨੇ ਕਾਰਵਾਈ ਕੀਤੀ (user ID, ਰੋਲ, ਆਰਗ)

- target: ਜਿਸ 'ਤੇ ਕਾਰਵਾਈ ਹੋਈ (project ID, file ID, user ID)

- action: canonical ਕਿਰਿਆ (INVITE_SENT, ROLE_GRANTED, DATA_EXPORTED)

- timestamp: ਸਰਵਰ-ਸਾਈਡ ਸਮਾਂ (UTC)

- ip: ਸਰੋਤ IP (ਜੇਉਂਕਿ ਯੂਜ਼ਰ ਏਜੰਟ ਜੇ ਉਪਲਬਧ ਹੋਵੇ)

- metadata: ਸੰਦਰਭ ਲਈ JSON (policy ID, ਪੁਰਾਣੇ/ਨਵੇਂ ਮੁੱਲ, ਕਾਰਨ ਕੋਡ, ਰਿਕਵੈਸਟ ਟਿਕਟ)

ਕਾਰਵਾਈਆਂ ਨੂੰ ਮਿਆਰੀ ਰੱਖੋ ਤਾਂ ਜੋ ਰਿਪੋਰਟਿੰਗ ਭੁੱਲ-ਗੁੰਜਲ ਨਾ ਬਣੇ।

ਰਿਕਾਰਡ ਕਰਨ ਵਾਲੇ ਘਟਨਾ (ਘੱਟੋ-ਘੱਟ)

“ਸੁਰੱਖਿਆ ਇਵੈਂਟ” ਅਤੇ “ਬਿਜ਼ਨਸ-ਇੰਪੈਕਟ ਇਵੈਂਟ” ਦੋਹਾਂ ਨੂੰ ਲੌਗ ਕਰੋ:

- ਨਿਯੋਤੇ ਭੇਜੇ/ਸਵੀਕਾਰ/ਮਿਆਦ-ਖਤਮ, ਖਾਤਾ ਐਕਟੀਵੇਸ਼ਨ, ਪਾਸਵਰਡ ਰੀਸੈੱਟ

- ਲੌਗਿਨ, ਲੌਗਆਊਟ, ਸੈਸ਼ਨ ਰੀਫ੍ਰੈਸ਼, ਅਸਫਲ ਲੌਗਿਨ ਕੋਸ਼ਿਸ਼

- MFA ਐਨਰੋਲਮੈਂਟ/ਬਦਲਾਅ, MFA ਫੇਲਿਅਰ, SSO assertion ਫੇਲਿਅਰ

- ਰੋਲ ਜਾਂ ਨੀਤੀ ਬਦਲਾਅ (ਜਿਸਨੇ ਮਨਜ਼ੂਰ ਕੀਤਾ ਅਤੇ ਕਿਉਂ)

- ਸੰਵੇਦਨਸ਼ੀਲ ਵਿਊਆਂ ਦੀ ਪਹੁੰਚ, ਐਕਸਪੋਰਟ/ਡਾਊਨਲੋਡ, ਅਤੇ API ਕੁੰਜੀ ਦੀ ਵਰਤੋਂ

- ਐਡਮਿਨ ਕਾਰਵਾਈਆਂ: ਯੂਜ਼ਰ ਡਿਏਕਟਿਵੇਸ਼ਨ, ਪ੍ਰੋਜੈਕਟ ਰੀਅਸਾਈਨਮੈਂਟ, ਬਲਕ ਚੇਂਜ

ਮਾਨੀਟਰਿੰਗ ਅਤੇ ਅਲਾਰਟ ਟ੍ਰਿਗਰ

ਆਡਿਟ ਲਾਗਾਂ ਨੂੰ ਅਲਾਰਟਾਂ ਨਾਲ ਜੋੜਿਆ ਤਾਂ ਜ਼ਿਆਦਾ ਲਾਭਦਾਇਕ ਬਣਦਾ ਹੈ। ਆਮ ਟ੍ਰਿਗਰ:

- ਅਸਧਾਰਨ ਲੌਗਿਨ ਪੈਟਰਨ (ਨਵਾਂ ਦੇਸ਼/ਡਿਵਾਈਸ, ਅਸੰਭਵ ਯਾਤਰਾ, ਘੰਟਿਆਂ ਤੋਂ ਬਾਹਰ ਉਤਾਰ-ਚੜ੍ਹਾਵ)

- ਇਕੱਠੇ ਜਾਂ ਵਾਰ-ਵਾਰ MFA/ਲੌਗਿਨ ਅਸਫਲਤਾ (ਸੰਭਾਵਿਤ ਖਾਤਾ ਤਬਦੀਲੀ)

- ਅਧਿਕਾਰ ਵਧਾਉਣਾ (ਸਲਾਹਕਾਰ ਰੋਲ ਅਪਗਰੇਡ, ਨਵਾਂ ਐਡਮਿਨ)

- ਵੱਡੇ ਜਾਂ ਵਾਰ-ਵਾਰ ਐਕਸਪੋਰਟ, ਖਾਸ ਤੌਰ 'ਤੇ ਸੀਮਤ ਪ੍ਰੋਜੈਕਟਾਂ ਤੋਂ

ਐਕਸਪੋਰਟ ਅਤੇ ਰੀਟੈਂਸ਼ਨ

ਫਿਲਟਰਾਂ (ਤਾਰੀਖ ਰੇਂਜ, actor, project, action) ਦੇ ਨਾਲ CSV/JSON ਆਡਿਟ ਐਕਸਪੋਰਟ ਦਿਓ, ਅਤੇ ਨੀਤੀਆਂ ਅਨੁਸਾਰ ਰੀਟੈਂਸ਼ਨ ਸੈੱਟਿੰਗਾਂ ਨੂੰ ਪਰਿਭਾਸ਼ਿਤ ਕਰੋ (ਉਦਾਹਰਨ 90 ਦਿਨ ਡਿਫੌਲਟ, ਨਿਯਮਤ ਟੀਮਾਂ ਲਈ ਲੰਮਾ)। ਆਡਿਟ ਐਕਸਪੋਰਟ ਦੀ ਪਹੁੰਚ ਨੂੰ ਇੱਕ ਪ੍ਰਿਵਿਲੇਜਡ ਕਿਰਿਆ ਵਜੋਂ ਦਿਖਾਓ (ਅਤੇ ਇਸਨੂੰ ਵੀ ਲੌਗ ਕਰੋ)। ਸਬੰਧਤ ਨਿਯੰਤਰਣਾਂ ਲਈ, ਵੇਖੋ /security.

ਪਹੁੰਚ ਸਮੀਖਿਆਵਾਂ ਅਤੇ ਲਗਾਤਾਰ ਗਵਰਨੈਂਸ

ਪਹੁੰਚ ਦੇਣਾ ਅੱਧਾ ਕੰਮ ਹੈ। ਅਸਲ ਖਤਰਾ ਸਮੇਂ ਨਾਲ ਚੁਪਚਾਪ ਵਧਦਾ ਹੈ: ਸਲਾਹਕਾਰ ਪ੍ਰੋਜੈਕਟ ਖਤਮ ਕਰਦਾ ਹੈ, ਟੀਮ ਬਦਲ ਜਾਂਦੇ ਹਨ, ਜਾਂ ਲੌਗਇਨ ਰੁਕ ਜਾਂਦਾ ਹੈ—ਪਰ ਉਹਨਾਂ ਦੇ ਖਾਤੇ ਕੰਮ ਕਰਦੇ ਰਹਿੰਦੇ ਹਨ। ਲਗਾਤਾਰ ਗਵਰਨੈਂਸ ਹੀ “ਅਸਥਾਈ” ਪਹੁੰਚ ਨੂੰ ਸਥਾਈ ਬਣਨ ਤੋਂ ਰੋਕਦੀ ਹੈ।

ਲੋਕ ਵਾਸਤੇ ਯੋਗ ਸਮੀਖਿਆ ਡੈਸ਼ਬੋਰਡ ਬਣਾਓ

ਸਪਾਂਸਰਾਂ ਅਤੇ ਪ੍ਰੋਜੈਕਟ ਮਾਲਕਾਂ ਲਈ ਸਧਾਰਾ ਸਮੀਖਿਆ ਦ੍ਰਿਸ਼ ਬਣਾਓ ਜੋ ਹਰ ਵਾਰੀ ਉਹੀ ਸਵਾਲ ਜਵਾਬ ਕਰੇ:

- ਪ੍ਰੋਜੈਕਟ ਅਤੇ ਰੋਲ ਦੁਆਰਾ ਸਰਗਰਮ ਸਲਾਹਕਾਰ

- ਆਖਰੀ ਗਤੀਵਿਧੀ (ਅਤੇ ਜੇ ਲੋੜ ਹੋਵੇ ਤਾਂ ਆਖਰੀ ਸੰਵੇਦਨਸ਼ੀਲ ਕਾਰਵਾਈ)

- ਪਹੁੰਚ ਮਿਆਦ ਅਤੇ ਬਾਕੀ ਸਮਾਂ

- ਬਾਕੀ ਮਨਜ਼ੂਰੀਆਂ, ਨਵੀਨੀਕਰਨ, ਅਤੇ ਛੂਟ

ਡੈਸ਼ਬੋਰਡ ਨੂੰ ਕੇਂਦਰਿਤ ਰੱਖੋ। ਸਮੀਖਿਆਕਾਰ ਨੂੰ “ਰੱਖੋ” ਜਾਂ “ਹਟਾਓ” ਕਲਿੱਕ ਕਰਨ ਦੇ ਯੋਗ ਹੋਣਾ ਚਾਹੀਦਾ ਹੈ ਬਿਨਾਂ ਪੰਜ-ਵੱਖਰੇ ਪੰਨਿਆਂ ਨੂੰ ਖੋਲ੍ਹਣ ਦੇ।

ਅਟੈਸਟੇਸ਼ਨ (ਮਾਲਕ ਦੀ ਪੁਸ਼ਟੀ) ਸ਼ਾਮਿਲ ਕਰੋ

ਉੱਚ-ਖਤਰੇ ਸਿਸਟਮਾਂ ਲਈ ਮਾਸਿਕ, ਘੱਟ-ਖਤਰੇ ਲਈ ਤਿਮਾਹੀ ਅਟੈਸਟੇਸ਼ਨ ਸ਼ੈਡਿਊਲ ਕਰੋ—ਜਿੱਥੇ ਮਾਲਕ ਹਰ ਸਲਾਹਕਾਰ ਦੀ ਜ਼ਰੂਰਤ ਨੂੰ ਪੁਸ਼ਟੀ ਕਰਦਾ ਹੈ। ਫੈਸਲਾ ਸਪਸ਼ਟ ਹੋਵੇ:

- ਨਿਰਧਾਰਿਤ ਅਵਧੀ ਲਈ ਮੁੜ-ਮਨਜ਼ੂਰੀ (ਉਦਾਹਰਨ 30/60/90 ਦਿਨ)

- ਰੋਲ ਡਾਊਨਗਰੇਡ (ਘੱਟੋ-ਘੱਟ ਅਧਿਕਾਰ)

- ਪਹੁੰਚ ਰੱਦ

ਬੈਝਤ ਕੰਮ ਘਟਾਉਣ ਲਈ, ਡਿਫੌਲਟ “ਪੁਸ਼ਟੀ ਨਾ ਕਰਨ ਤੱਕ ਮਿਆਦ” ਰੱਖੋ ਨਾ ਕਿ “ਸਥਾਈ ਤੌਰ 'ਤੇ ਚੱਲਦੀ ਰਹੇ”। ਜੋ ਮਾਲਕ ਨੇ ਪੁਸ਼ਟੀ ਕੀਤੀ, ਉਸਦਾ ਰਿਕਾਰਡ ਰੱਖੋ ਕਿ ਕੌਣ, ਕਦੋਂ, ਅਤੇ ਕਿੰਨੇ ਸਮੇਂ ਲਈ ਮਨਜ਼ੂਰ ਕੀਤਾ।

ਇਨਐਕਟਿਵਿਟੀ ਨਿਯਮ ਬਿਨਾਂ ਕੰਮ ਵਿੱਚ ਰੁਕਾਵਟ ਦੇ

ਬਿਨਾ ਸਾਇਨ-ਇਨ ਦੇ ਦਿਨ inactivity ਵੱਡਾ ਸਿਗਨਲ ਹੈ। ਨਿਯਮ ਲਗਾਓ ਜਿਵੇਂ “X ਦਿਨਾਂ ਦੀ ਕੋਈ ਲਾਗਿਨ ਨਾ ਹੋਣ 'ਤੇ ਸਸਪੈਂਡ ਕਰੋ”, ਪਰ ਇੱਕ ਨਰਮ ਕਦਮ ਸ਼ਾਮਿਲ ਕਰੋ:

- ਸਸਪੈਂਸ਼ਨ ਜਾਂ ਰਿਵੋਕ ਤੋਂ ਪਹਿਲਾਂ sponsor/owner ਨੂੰ ਸੂਚਿਤ ਕਰੋ

- ਇੱਕ-ਕਲਿੱਕ “ਵਧਾਓ” ਵਿਕਲਪ ਦਿਓ ਨਵੀਂ ਮਿਆਦ ਦੇ ਨਾਲ

- ਜੇ ਕੋਈ ਜਵਾਬ ਨਾਹ ਹੋਵੇ ਤਾਂ ਆਟੋਮੈਟਿਕ ਤੌਰ 'ਤੇ ਰੱਦ ਕਰੋ

ਇਸ ਨਾਲ ਬਿਨਾ ਸੁਚਨਾ ਦੇ ਜੋਖਮ ਨੂੰ ਰੋਕਿਆ ਜਾ ਸਕਦਾ ਹੈ ਅਤੇ ਸਰਪਰਾਈਜ਼ ਲੌਕਆਊਟ ਤੋਂ ਬਚਾਅ ਕੀਤਾ ਜਾ ਸਕਦਾ ਹੈ।

ਛੂਟਾਂ ਨੂੰ ਟਰੈਕ ਕਰੋ ਅਤੇ ਸਮੇਂ-ਸਿਰ ਦੁਬਾਰਾ ਵੇਖੋ

ਕੁਝ ਸਲਾਹਕਾਰਾਂ ਨੂੰ ਅਸਮਾਨਿਆ ਪਹੁੰਚ ਦੀ ਲੋੜ ਹੋਵੇਗੀ (ਵਧੇ ਪ੍ਰੋਜੈਕਟ, ਵੱਡਾ ਡੇਟਾ, ਲੰਬੇ ਸਮੇਂ)। ਛੂਟਾਂ ਨੂੰ ਡਿਜ਼ਾਈਨ ਦੁਆਰਾ ਅਸਥਾਈ ਰੱਖੋ: ਕਾਰਨ, ਅਖੀਰ ਮਿਤੀ, ਅਤੇ ਨਿਯਤ ਰੀ-ਚੈਕ ਲਾਜ਼ਮੀ ਕਰੋ। ਤੁਹਾਡਾ ਡੈਸ਼ਬੋਰਡ ਛੂਟਾਂ ਨੂੰ ਵੱਖੇ ਤੌਰ 'ਤੇ ਹਾਈਲਾਈਟ ਕਰੇ ਤਾਂ ਉਹ ਕਦੇ ਭੁੱਲੇ ਨਾ ਜਾਣ।

ਜੇ ਤੁਸੀਂ ਕੋਈ ਪ੍ਰਯੋਗਕਾਰੀ ਅਗਲਾ ਕਦਮ ਚਾਹੁੰਦੇ ਹੋ, ਤਾਂ ਆਪਣੇ ਐਡਮਿਨ ਖੇਤਰ ਤੋਂ ਗਵਰਨੈਂਸ ਕਾਰਜ ਲਿੰਕ ਕਰੋ (ਉਦਾਹਰਨ: /admin/access-reviews) ਅਤੇ ਇਸਨੂੰ sponsors ਲਈ ਡਿਫੌਲਟ ਲੈਂਡਿੰਗ ਪੇਜ ਬਣਾਓ।

ਆਫਬੋਰਡਿੰਗ: ਰਿਵੋਕਸ਼ਨ ਜੋ ਸਚਮੁਚ ਟਿਕਦੀ ਹੈ

ਬਾਹਰੀ ਸਲਾਹਕਾਰਾਂ ਦੀ ਆਫਬੋਰਡਿੰਗ ਸਿਰਫ਼ “ਖਾਤਾ ਨਿਰਸਕ੍ਰਿਆ ਕਰੋ” ਨਹੀਂ ਹੁੰਦੀ। ਜੇ ਤੁਸੀਂ ਸਿਰਫ ਆਪਣੀ ਐਪ ਵਿੱਚ ਰੋਲ ਹਟਾਉਂਦੇ ਹੋ ਪਰ ਸੈਸ਼ਨ, API ਕੁੰਜੀਆਂ, ਸਾਂਝੀ ਫੋਲਡਰ, ਜਾਂ ਸिक्रੇਟ ਬਾਕੀ ਰਹਿੰਦੇ ਹਨ, ਤਾਂ ਪਹੁੰਚ ਐਨਗੇਜਮੈਂਟ ਖਤਮ ਹੋਣ ਤੋਂ ਬਾਅਦ ਵੀ ਜਾਰੀ ਰਹਿ ਸਕਦੀ ਹੈ। ਇਕ ਚੰਗੀ ਵੈੱਬ ਐਪ ਆਫਬੋਰਡਿੰਗ ਨੂੰ ਇੱਕ ਦੁਹਰਾਉਣ ਯੋਗ ਪ੍ਰਕਿਰਿਆ ਸਮਝਦੀ ਹੈ ਜਿਸ ਵਿੱਚ ਸਪਸ਼ਟ ਟ੍ਰਿਗਰ, ਆਟੋਮੇਸ਼ਨ, ਅਤੇ ਪੁਸ਼ਟੀ ਹੋਵੇ।

ਆਫਬੋਰਡਿੰਗ ਟ੍ਰਿਗਰ ਸਪਸ਼ਟ ਕਰੋ

ਸ਼ੁਰੂ ਕਰੋ ਇਹ ਨਿਰਧਾਰਨ ਕਰਕੇ ਕਿ ਕਿਹੜੇ ਘਟਨਾਵਾਂ ਆਫਬੋਰਡਿੰਗ ਫਲੋ ਨੂੰ ਆਟੋਮੈਟਿਕ ਤੌਰ 'ਤੇ ਸ਼ੁਰੂ ਕਰਨਗੇ। ਆਮ ਟ੍ਰਿਗਰ:

- ਠੇਕਾ ਅੰਤ ਤਾਰੀਖ (ਪੂਰੇ ਤੌਰ 'ਤੇ ਪਹਿਲਾਂ ਤੋਂ ਸ਼ੈਡਿਊਲ)

- ਪ੍ਰੋਜੈਕਟ ਮੁਕੰਮਲ (ਜਦੋਂ ਪ੍ਰੋਜੈਕਟ "closed" ਮਾਰਕ ਕੀਤਾ ਜਾਂਦਾ)

- ਨੀਤੀ ਉਲੰਘਣਾ (ਸੁਰੱਖਿਆ ਘਟਨਾ, ਅਸਫਲ ਸਮੀਖਿਆ, HR/ਕਾਨੂੰਨੀ ਬੇਨਤੀ)

ਤੁਹਾਡੀ ਸਿਸਟਮ ਇਹ ਟ੍ਰਿਗਰ ਸਪਸ਼ਟ ਅਤੇ ਆਡਿਟਯੋਗ ਬਣਾਏ। ਉਦਾਹਰਨ ਲਈ: ਇੱਕ ਠੇਕਾ ਰਿਕਾਰਡ ਜਿਸ ਵਿੱਚ ਇੱਕ ਅੰਤ ਮਿਤੀ ਹੋਵੇ, ਜਾਂ ਇੱਕ ਪ੍ਰੋਜੈਕਟ ਸਥਿਤੀ ਬਦਲਨਾ ਜੋ “Offboarding required” ਟਾਸਕ ਬਣਾਵੇ।

ਰਿਵੋਕਸ਼ਨ ਆਟੋਮੇਟ ਕਰੋ, ਸਿਰਫ਼ “ਪਰਮੀਸ਼ਨ ਹਟਾਉਣ” ਨਹੀਂ

ਰਿਵੋਕਸ਼ਨ ਵਿਆਪਕ ਅਤੇ ਤੇਜ਼ ਹੋਣੀ ਚਾਹੀਦੀ ਹੈ। ਘੱਟੋ-ਘੱਟ ਆਟੋਮੇਟ ਕਰੋ:

- ਯੂਜ਼ਰ ਖਾਤਾ ਨਿਰਸਕ੍ਰਿਆ/ਇਨਐਕਟਿਵੇਟ ਕਰੋ

- ਸਾਰੀਆਂ ਰੋਲ/ਗਰੁੱਪ ਹਟਾਓ ਜੋ ਪ੍ਰੋਜੈਕਟ/ਡੇਟਾ/ਐਡਮਿਨ ਫੰਕਸ਼ਨ ਤੱਕ ਪਹੁੰਚ ਦਿੰਦੇ ਹਨ

- ਸੈਸ਼ਨਾਂ ਅਤੇ ਟੋਕਨਾਂ ਨੂੰ ਰਿਵੋਕ ਕਰੋ (ਵੈੱਬ ਸੈਸ਼ਨ, ਰੀਫਰੇਸ਼ ਟੋਕਨ, API ਟੋਕਨ)

ਜੇ ਤੁਸੀਂ SSO ਸਮਰਥਨ ਕਰਦੇ ਹੋ, ਧਿਆਨ ਰੱਖੋ ਕਿ ਸਿਰਫ SSO ਟਰਮੀਨੇਸ਼ਨ ਕਈ ਵਾਰੀ ਤੁਹਾਡੀ ਐਪ ਵਿੱਚ ਮੌਜੂਦ ਸਰਗਰਮ ਸੈਸ਼ਨਾਂ ਨੂੰ ਨਹੀਂ ਮਾਰਦਾ। ਫਿਰ ਵੀ ਸਰਵਰ-ਸਾਈਡ ਸੈਸ਼ਨ ਅਣਵੈਧ ਕਰਨ ਦੀ ਲੋੜ ਹੁੰਦੀ ਹੈ ਤਾਂ ਕਿ ਕਿਸੇ ਅਗਲੇ ਲੌਗਿਨ ਤੱਕ ਸਲਾਹਕਾਰ ਇੱਕ ਆਥੇਂਟੀਕੇਟਡ ਬਰਾਊਜ਼ਰ ਤੋਂ ਕੰਮ ਨਾ ਕਰ ਸਕੇ।

ਡੇਟਾ ਹੇਂਡਓਵਰ ਅਤੇ ਸਿਕਰੇਟ ਸਾਫ਼-ਅੱਪ

ਆਫਬੋਰਡਿੰਗ ਡੇਟਾ ਹਾਈਜੀਨ ਮੁਕਾਬਲਾ ਵੀ ਹੈ। ਇੱਕ ਚੈੱਕਲਿਸਟ ਬਣਾਓ ਤਾਂ ਕਿ ਕੁਝ ਵੀ ਨਿੱਜੀ ਇਨਬਾਕਸਾਂ ਜਾਂ ਪ੍ਰਾਈਵੇਟ ਡਰਾਈਵਾਂ ਵਿੱਚ ਨਾ ਰਹਿ ਜਾਏ।

ਆਮ ਆਈਟਮ:

- ਡਿਲਿਵਰੇਬਲ ਅਤੇ ਵਰਕ ਆਰਟੀਫੈਕਟ: ਇਹ ਯਕੀਨੀ ਬਣਾਓ ਕਿ ਉਹ ਪ੍ਰੋਜੈਕਟ ਸਪੇਸ 'ਤੇ ਅਪਲੋਡ ਕੀਤੇ ਗਏ ਹਨ ਅਤੇ ਮਾਲਕੀਅਤ ਇੱਕ ਅੰਦਰੂਨੀ ਯੂਜ਼ਰ ਨੂੰ ਸੌਂਪੀ ਗਈ ਹੈ

- ਕ੍ਰੈਡੈਂਸ਼ਲ ਰੋਟੇਸ਼ਨ: ਕੋਈ ਵੀ ਪਾਸਵਰਡ/API ਕੁੰਜੀ ਜੋ ਸਲਾਹਕਾਰ ਜਾਣਦਾ ਹੋ ਸਕਦਾ ਹੈ, ਉਸਨੂੰ ਰੋਟੇ ਕਰੋ

- ਸਾਂਝੇ ਸਿਕਰੇਟਾਂ ਦੀ ਸਾਫ਼-ਅੱਪ: shared vault entries, shared folders, distribution lists, ਅਤੇ ਚੈਟ ਚੈਨਲਾਂ ਤੋਂ ਹਟਾਓ

ਜੇ ਤੁਹਾਡਾ ਪੋਰਟਲ ਫਾਇਲ ਅਪਲੋਡ ਜਾਂ ਟਿਕਟਿੰਗ ਸ਼ਾਮਿਲ ਕਰਦਾ ਹੈ, ਤਾਂ ਇੱਕ “Export handover package” ਕਦਮ ਵਿਚਾਰੋ ਜੋ ਸੰਬੰਧਤ ਦਸਤਾਵੇਜ਼ ਅਤੇ ਲਿੰਕਾਂ ਨੂੰ ਇੰਟਰਨਲ ਮਾਲਕ ਲਈ ਪੈਕੇਜ ਕਰ ਦੇਵੇ।

ਅਖੀਰਲੀ ਤਸਦੀਕ ਇਕ ਆਖਰੀ ਆਡਿਟ ਰਿਕਾਰਡ ਨਾਲ

ਇਕ ਸਚਮੁਚੀ ਰਿਵੋਕਸ਼ਨ ਪੁਸ਼ਟੀ ਕਰਦੀ ਹੈ। “ਠੀਕ ਹੋ ਜਾਣਾ” 'ਤੇ ਭਰੋਸਾ ਨਾ ਕਰੋ—ਇਸਦੀ ਰਿਕਾਰਡਿੰਗ ਕਰੋ।

ਉਪਯੋਗੀ ਪੁਸ਼ਟੀ ਕਦਮ:

- ਪੁਸ਼ਟੀ ਕਰੋ ਕਿ ਸਲਾਹਕਾਰ ਕੋਲ ਜ਼ੀਰੋ ਸਰਗਰਮ ਰੋਲ ਹਨ ਅਤੇ ਕੋਈ ਪ੍ਰੋਜੈਕਟ ਮੈਂਬਰਸ਼ਿਪ ਨਹੀਂ

- ਪੁਸ਼ਟੀ ਕਰੋ ਕਿ ਸਾਰੇ ਸੈਸ਼ਨ/ਟੋਕਨ ਰਿਵੋਕ ਕੀਤੇ ਗਏ ਹਨ ਅਤੇ ਕੋਈ ਟੋਕਨ ਵੈਧ ਨਹੀਂ ਰਹੀ

- ਇੱਕ ਆਖਰੀ offboarding audit event ਬਣਾਓ (ਕਿਸਨੇ ਸ਼ੁਰੂ ਕੀਤਾ, ਕਦੋਂ ਚਲਾਇਆ, ਕੀ ਹਟਾਇਆ ਗਿਆ, ਕੋਈ ਛੂਟ)

ਇਹ ਆਖਰੀ ਆਡਿਟ ਐਨਟਰੀ ਐਕਸੈਸ ਸਮੀਖਿਆਵਾਂ, ਘਟਨਾ ਜਾਂਚ, ਅਤੇ ਕੰਪਲਾਇੰਸ ਚੈੱਕਾਂ ਦੌਰਾਨ ਕੰਮ ਆਉਂਦੀ ਹੈ। ਇਹ ਆਫਬੋਰਡਿੰਗ ਨੂੰ ਇੱਕ ਆਪਣੀ ਵਰਤੀ ਜਾਣ ਵਾਲੀ ਨਿਯੰਤਰਣ ਬਣਾ ਦਿੰਦੀ ਹੈ।

ਇੰਪਲੀਮੈਂਟੇਸ਼ਨ ਬਲੂਪ੍ਰਿੰਟ: APIs, UI, ਟੇਸਟਿੰਗ, ਅਤੇ ਡਿਪਲੋਯਮੈਂਟ

ਸਾਰੀ ਮਨਜ਼ੂਰੀ ਸੈਟਅੱਪ ਕਰੋ

ਇਸੇ ਤਰੀਕੇ ਅਤੇ ਆਡਿਟ ਲੋੜਾਂ ਨਾਲ ਮੇਲ ਖਾਂਦੇ ਰਿਕਵੈਸਟ, ਮਨਜ਼ੂਰੀ ਅਤੇ ਪ੍ਰੋਵਿਜ਼ਨਿੰਗ ਫਲੋ ਬਣਾਓ।

ਇਹ ਉਹ ਬਿਲਡ ਪਲੈਨ ਹੈ ਜੋ ਤੁਹਾਡੀ ਪਹੁੰਚ ਨੀਤੀ ਨੂੰ ਕੰਮ ਕਰਨ ਵਾਲੇ ਉਤਪਾਦ ਵਿੱਚ ਬਦਲਦਾ ਹੈ: ਕੁਝ APIs, ਇੱਕ ਸਧਾਰਨ ਐਡਮਿਨ/ਸਮੀਖਿਆ UI, ਅਤੇ ਕਾਫ਼ੀ ਟੈਸਟਿੰਗ ਅਤੇ ਡਿਪਲੋਯਮੈਂਟ ਹਾਈਜੀਨ ਤਾਂ ਕਿ ਪਹੁੰਚ ਚੁੱਪਚਾਪ ਫੇਲ ਨਾ ਹੋਵੇ।

ਜੇ ਤੁਸੀਂ ਪਹਿਲੀ ਵਰਜਨ ਨੂੰ ਹਿਸਾਬੀ ਤੌਰ 'ਤੇ ਤੇਜ਼ੀ ਨਾਲ ਹਿੱਸੇਦਾਰਾਂ ਦੇ ਹੱਥਾਂ ਵਿੱਚ ਲਿਆਉਣਾ ਚਾਹੁੰਦੇ ਹੋ, ਤਾਂ ਇਕ vibe-coding ਅਭਿਗਮ ਪ੍ਰਭਾਵਸ਼ালী ਹੋ ਸਕਦਾ ਹੈ: ਤੁਸੀਂ ਵਰਕਫਲੋ, ਰੋਲ ਅਤੇ ਸਕ੍ਰੀਨਾਂ ਵਰਣਨ ਕਰਦੇ ਹੋ, ਅਤੇ ਕੰਮ ਕਰ ਰਹੇ ਸੌਫਟਵੇਅਰ ਤੋਂ ਇਤਰਤੀਬ ਨਾਲ ਇਟਰੇਟ ਕਰਦੇ ਹੋ ਨਾ ਕਿ ਪਹਿਲਾਂ ਵਾਇਰਫਰੇਮ। ਉਦਾਹਰਨ ਲਈ, Koder.ai ਟੀਮਾਂ ਨੂੰ ਇੱਕ ਬਾਹਰੀ ਯੂਜ਼ਰ ਪੋਰਟਲ (React UI, Go backend, PostgreSQL) ਨੂੰ ਚੈਟ-ਆਧਾਰਿਤ ਵਿਸ਼ੇਸ਼ਣ ਤੋਂ ਪ੍ਰੋਟੋਟਾਇਪ ਕਰਨ 'ਚ ਮਦਦ ਕਰ ਸਕਦਾ ਹੈ, ਫਿਰ ਮਨਜ਼ੂਰੀਆਂ, ਮਿਆਦ-ਨੌਕਰੀਆਂ, ਅਤੇ ਆਡਿਟ ਵਿਉਜ਼ਾਂ ਨਾਲ ਸੁਧਾਰ ਕਰਨ ਲਈ ਸੋਰਸ ਕੋਡ ਇਕਸਪੋਰਟ ਕਰਨ ਦੇ ਵਿਕਲਪ ਦੇਂਦਾ ਹੈ।

API ਸਤਹ (ਇਸਨੂੰ ਸਧਾਰਣ ਅਤੇ ਲਗਾਤਾਰ ਰੱਖੋ)

ਆਪਣੇ ਪਹਿਲੇ ਆਬਜੈਕਟਾਂ (users, roles, projects, policies) ਅਤੇ ਵਰਕਫਲੋ (requests → approvals → provisioning) ਦੇ ਆਸ-ਪਾਸ ਐਂਡਪੌਇੰਟ ਡਿਜ਼ਾਇਨ ਕਰੋ:

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(read-only; logs ਨੂੰ ਕਦੇ "edit" ਨਾ ਕਰੋ)

UI ਪਾਸੇ, ਤਿੰਨ ਸਕ੍ਰੀਨਾਂ ਦਾ ਟੀਚਾ ਰੱਖੋ:

- ਸਲਾਹਕਾਰ ਪੋਰਟਲ (ਉਹ ਕੀ ਪਹੁੰਚ ਕਰ ਸਕਦੇ ਹਨ, ਅਖੀਰ ਦੀ ਮਿਤੀ, ਪਹੁੰਚ ਦੀ ਰਿਕਵੇਸਟ)

- ਅਨੁਮੋਦਨਕਰਤਾ ਇਨਬਾਕਸ

- ਐਡਮਿਨ ਕੰਸੋਲ (ਰੋਲ, ਨੀਤੀਆਂ, ਗ੍ਰਾਂਟ, ਆਡਿਟ ਖੋਜ)

ਹਰ ਜਗ੍ਹਾ ਲਾਗੂ ਕੀਤੇ ਜਾਣ ਵਾਲੇ ਸੁਰੱਖਿਆ ਮੂਲਾਂ

ਹਰ ਲਿਖਣ ਐਂਡਪੋਇੰਟ ਤੇ ਇਨਪੁਟ ਦੀ ਪ੍ਰਵਾਨਗੀ ਕਰੋ, cookie-ਅਧਾਰਤ ਸੈਸ਼ਨਾਂ ਲਈ CSRF ਰੱਖੋ, ਅਤੇ ਲਾਗਿਨ, ਰਿਕਵੈਸਟ ਬਣਾਉਣ, ਅਤੇ ਆਡਿਟ ਖੋਜ ਲਈ ਰੇਟ-ਲਿਮਿਟਿੰਗ ਸ਼ਾਮਿਲ ਕਰੋ।

ਜੇ ਤੁਸੀਂ ਫਾਇਲ ਅਪਲੋਡ ਨੂੰ ਸਮਰਥਨ ਕਰਦੇ ਹੋ (ਉਦਾਹਰਨ ਲਈ, ਸਟੇਟਮੈਂਟ ਆਫ਼ ਵਰਕ), ਤਾਂ allowlisted MIME ਕਿਸਮਾਂ, ਵਾਇਰਸ ਸਕੈਨ, ਫਾਈਲ ਸਾਈਜ਼ ਸੀਮਾਵਾਂ ਵਰਤੋ, ਅਤੇ ਫਾਇਲਾਂ ਨੂੰ ਵੈੱਬ ਰੂਟ ਤੋਂ ਬਾਹਰ ਰੱਖੋ ਅਤੇ ਰੈਂਡਮ ਨਾਮਾਂ ਨਾਲ ਸਟੋਰ ਕਰੋ।

ਟੈਸਟਿੰਗ ਯੋਜਨਾ (ਪਰਮੀਸ਼ਨ ਬੱਗ ਪ੍ਰੋਡਕਟ ਬੱਗ ਹਨ)

ਕਵਰ ਕਰੋ:

- ਪਰਮੀਸ਼ਨ ਟੈਸਟ: ਰੋਲ, ਪ੍ਰੋਜੈਕਟ, ਅਤੇ ਨੀਤੀ ਬੰਧਨਾਂ ਦੁਆਰਾ “ਕਰ ਸਕਦਾ ਹੈ/ਨਹੀਂ ਕਰ ਸਕਦਾ” ਟੈਸਟ

- ਵਰਕਫਲੋ ਟੈਸਟ: ਰਿਕਵੈਸਟ → ਮਨਜ਼ੂਰੀ → ਗ੍ਰਾਂਟ ਬਣੀ → ਸੂਚਨਾਵਾਂ

- ਸਮਾਂ-ਆਧਾਰਤ ਮਿਆਦ: ਮਿਆਦ 'ਤੇ ਪਹੁੰਚ ਰੁਕਦੀ ਹੈ, ਅਤੇ “ਵਧਾਓ” ਮਨਜ਼ੂਰੀ ਮੰਗਦੀ ਹੈ

ਡਿਪਲੋਯਮੈਂਟ ਨੋਟਸ

dev/staging/prod ਨੂੰ ਵੱਖਰਾ ਰੱਖੋ, ਗੁਪਤ ਜਾਣਕਾਰੀਆਂ ਨੂੰ ਵੌਲਟ ਵਿੱਚ ਸੰਭਾਲੋ (env फ़ਾਇਲਾਂ ਨੂੰ git ਵਿੱਚ ਨਾ ਰੱਖੋ), ਅਤੇ ਬੈਕਅੱਪ ਇਨਕ੍ਰਿਪਟ ਕਰੋ। expiry/revocation ਲਈ ਰਿਕਰਿੰਗ ਜੌਬ ਸ਼ਾਮਿਲ ਕਰੋ ਅਤੇ ਜੇ ਇਹ ਫੇਲ ਹੋਵੇ ਤਾਂ ਅਲਾਰਟ ਜਨਰੇਟ ਕਰੋ।

ਜੇ ਤੁਸੀਂ ਇੱਕ ਚੈੱਕਲਿਸਟ-ਸਟਾਈਲ ਸਹਿਯੋਗੀ ਚਾਹੁੰਦੇ ਹੋ, ਤਾਂ ਆਪਣੀ ਟੀਮ ਨੂੰ /blog/access-review-checklist 'ਤੇ ਲਿੰਕ ਕਰਵਾਓ, ਅਤੇ ਮੁੱਲ-ਪੈਕੇਜਿੰਗ ਵੇਰਵੇ /pricing 'ਤੇ ਰੱਖੋ।

ਆਖ਼ਰੀ ਚੈੱਕਲਿਸਟ: “ਚੰਗਾ” ਲੱਗਣਾ ਕਿਵੇਂ ਹੈ

ਇਕ ਸਲਾਹਕਾਰ ਪਹੁੰਚ ਵੈੱਬ ਐਪ ਆਪਣਾ ਕੰਮ ਅਗਲੇ ਨਤੀਜੇ ਦੇ ਕੇ ਕਰਦੀ ਹੈ:

- ਹਰ ਸਲਾਹਕਾਰ ਦੀ ਇੱਕ ਵਿਲੱਖਣ ਪਛਾਣ, MFA, ਅਤੇ ਇੱਕ ਪ੍ਰੋਜੈਕਟ-ਬਾਊਂਡ ਸਕੋਪ ਹੁੰਦੀ ਹੈ।

- ਹਰ ਪਹੁੰਚ ਗ੍ਰਾਂਟ ਦਾ ਇੱਕ ਮਾਲਕ, ਇੱਕ ਅਨੁਮੋਦਨਕਰਤਾ, ਇੱਕ ਕਾਰਨ, ਅਤੇ ਇੱਕ ਅਖੀਰ ਦੀ ਮਿਤੀ ਹੁੰਦੀ ਹੈ।

- ਮਿਆਦ ਅਤੇ ਰਿਵੋਕਸ਼ਨ ਆਟੋਮੇਟਿਕ ਹਨ (ਸੈਸ਼ਨ/ਟੋਕਨ ਨਿਰਵਾਸ਼ਨ ਸਮੇਤ)।

- ਛੂਟ ਬੇਨਤੀ ਦਿਖਾਈ ਦਿੰਦੀ ਹੈ, ਸਮਾਂ-ਬੰਨ੍ਹੀ ਹੁੰਦੀ ਹੈ, ਅਤੇ ਮੁੜ ਵੇਖੀ ਜਾਂਦੀ ਹੈ।

- ਲੌਗ ਇੰਨੇ ਸੰਗਠਿਤ ਹਨ ਕਿ ਘਟਨਾ ਦੀ ਜਾਂਚ ਬਿਨਾਂ ਅਨੁਮਾਨ ਦੇ ਕੀਤੀ ਜਾ ਸਕਦੀ ਹੈ।

ਉਹ ਸਭ ਤੋਂ ਛੋਟਾ ਸੰਸਕਰਣ ਬਣਾਓ ਜੋ ਇਨਾਂ ਨਿਯਮਾਂ ਨੂੰ ਲਾਗੂ ਕਰੇ, ਫਿਰ ਸੁਵਿਧਾ ਵਿਸ਼ੇਸ਼ਤਾਵਾਂ (ਡੈਸ਼ਬੋਰਡ, ਬਲਕ ਓਪਰੇਸ਼ਨ, ਧਨੀ ਨੀਤੀਆਂ) 'ਤੇ ਇਟਰੇਟ ਕਰੋ ਬਿਨਾਂ ਕੋਰ ਕੰਟਰੋਲਾਂ ਨੂੰ ਕਮਜ਼ੋਰ ਕੀਤੇ।