ਐਪ ਨੇ ਕੀ ਸੰਭਾਲਣਾ ਚਾਹੀਦਾ ਹੈ (ਅਤੇ ਕਿਉਂ)

ਇੱਕ ਡੇਟਾ ਐਕਸੈਸ ਬੇਨਤੀ—ਜਿਸਨੂੰ ਅਕਸਰ DSAR (Data Subject Access Request) ਜਾਂ SAR ਕਿਹਾ ਜਾਂਦਾ ਹੈ—ਉਸ ਵੇਲੇ ਹੁੰਦੀ ਹੈ ਜਦੋਂ ਕੋਈ ਵਿਅਕਤੀ ਤੁਹਾਡੇ ਸੰਗਠਨ ਤੋਂ ਪੁੱਛਦਾ ਹੈ ਕਿ ਤੁਸੀਂ ਉਸ ਬਾਰੇ ਕਿਹੜਾ ਨਿੱਜੀ ਡੇਟਾ ਰੱਖਦੇ ਹੋ, ਤੁਸੀਂ ਇਸਨੂੰ ਕਿਸ ਤਰ੍ਹਾਂ ਵਰਤਦੇ ਹੋ, ਅਤੇ ਉਸਨੂੰ ਇਕ ਕਾਪੀ ਦੇਣ ਦੀ ਮੰਗ ਕਰਦਾ ਹੈ। ਜੇ ਤੁਹਾਡਾ ਕਾਰੋਬਾਰ ਗਾਹਕ, ਯੂਜ਼ਰ, ਕਰਮਚਾਰੀ, ਜਾਂ ਸੰਭਾਵੀ ਗ੍ਰਾਹਕ ਦਾ ਡੇਟਾ ਇਕੱਠਾ ਕਰਦਾ ਹੈ, ਤਾਂ ਇਹ ਮੰਨੋ ਕਿ ਇਹ ਬੇਨਤੀਆਂ ਹੋਣਗੀਆਂ।

ਇਨ੍ਹਾਂ ਨੂੰ ਚੰਗੇ ਤਰੀਕੇ ਨਾਲ ਹੈਂਡਲ ਕਰਨਾ ਸਿਰਫ ਜੁਰਮਾਨਿਆਂ ਤੋਂ ਬਚਣ ਲਈ ਨਹੀਂ ਹੈ। ਇਹ ਭਰੋਸੇ ਬਾਰੇ ਹੈ: ਇੱਕ ਸਪਸ਼ਟ, ਇੱਕਸਾਰ ਜਵਾਬ ਦਿਖਾਉਂਦਾ ਹੈ ਕਿ ਤੁਸੀਂ ਆਪਣੇ ਡੇਟਾ ਨੂੰ ਸਮਝਦੇ ਹੋ ਅਤੇ ਲੋਕਾਂ ਦੇ ਅਧਿਕਾਰਾਂ ਦੀ ਕਦਰ ਕਰਦੇ ਹੋ।

ਕਾਨੂੰਨ ਅਤੇ ਬੇਨਤੀ ਦੀਆਂ ਕਿਸਮਾਂ ਜਿਹੜਿਆਂ ਦਾ ਸਮਰਥਨ ਕਰੋ

ਜ਼ਿਆਦਾਤਰ ਟੀਮਾਂ ਪਹਿਲਾਂ GDPR ਅਤੇ CCPA/CPRA ਦੇ ਆਸ-ਪਾਸ ਡਿਜ਼ਾਇਨ ਕਰਦੀਆਂ ਹਨ, ਪਰ ਐਪ ਨੂੰ ਵੱਖ-ਵੱਖ ਅਧਿਕਾਰ ਖੇਤਰਾਂ ਅਤੇ ਅੰਦਰੂਨੀ ਨੀਤੀਆਂ ਨੂੰ ਸੰਭਾਲਣ ਲਈ ਲਚਕੀਲਾ ਹੋਣਾ ਚਾਹੀਦਾ ਹੈ।

ਆਮ ਬੇਨਤੀ ਦੀਆਂ ਕਿਸਮਾਂ ਵਿੱਚ ਸ਼ਾਮਲ ਹਨ:

- Access: ਡੇਟਾ ਦੀ ਇੱਕ ਕਾਪੀ ਅਤੇ ਲੋੜੀਂਦਾ ਸੰਦਰਭ ਪ੍ਰਦਾਨ ਕਰੋ (ਸਰੋਤ, ਉਦਦੇਸ਼, ਪ੍ਰਾਪਤਕਰਤਾ, ਰੀਟੇਨਸ਼ਨ ਜਿੱਥੇ ਲਾਗੂ ਹੋਵੇ)।

- Delete: ਜਿੱਥੇ ਤੁਹਾਨੂੰ ਅਧਿਕਾਰ ਹੈ ਉੱਥੇ ਡੇਟਾ ਮਿਟਾਓ, ਅਤੇ ਛੂਟਾਂ (ਜਿਵੇਂ ਧੋਖਾਧੜੀ ਰੋਕਣ, ਕਾਨੂੰਨੀ ਜ਼ਿੰਮੇਵਾਰੀਆਂ) ਨੂੰ ਦਸਤਾਵੇਜ਼ ਬਣਾਓ।

- Correct: ਸਿਸਟਮਾਂ ਵਿੱਚ ਗਲਤ ਨਿੱਜੀ ਜਾਣਕਾਰੀ ਠੀਕ ਕਰੋ।

- Portability: ਡੇਟਾ ਨੂੰ ਇੱਕ ਰੀਯੂਜ਼ੇਬਲ ਫਾਰਮੈਟ ਵਿੱਚ ਦਿਓ ਤਾਂ ਜੋ ਟ੍ਰਾਂਸਫਰ ਕੀਤਾ ਜਾ ਸਕੇ।

“Access” ਦੇ ਅੰਦਰ ਵੀ ਦਾਇਰਾ ਵੱਖ-ਵੱਖ ਹੋ ਸਕਦਾ ਹੈ: ਇੱਕ ਗਾਹਕ “ਤੁਹਾਡੇ ਕੋਲ ਜੋ ਕੁਝ ਵੀ ਹੈ” ਮੰਗ ਸਕਦਾ ਹੈ, ਜਾਂ ਕਿਸੇ ਖਾਸ ਅਕਾਊਂਟ, ਸਮੇਂ-ਸੀਮਾ, ਜਾਂ ਉਤਪਾਦ ਨਾਲ ਜੁੜਿਆ ਡੇਟਾ ਮੰਗ ਸਕਦਾ ਹੈ।

ਕੌਣ ਵਰਕਫਲੋ ਨੂੰ ਛੂਹੇਗਾ

ਇੱਕ DSAR ਐਪ ਇਨ੍ਹਾਂ ਸਟੇਕਹੋਲਡਰਾਂ ਦੇ ਚੌਰਾਹੇ 'ਤੇ ਬੈਠਦਾ ਹੈ:

- Privacy/legal: ਨੀਤੀਆਂ, ਮਨਜ਼ੂਰੀਆਂ, ਅਤੇ ਜਵਾਬ ਦੀ ਸਮੱਗਰੀ ਪਰਿਭਾਸ਼ਿਤ ਕਰਦਾ ਹੈ।

- Support: ਬੇਨਤੀਆਂ ਪ੍ਰਾਪਤ ਕਰਦਾ ਹੈ ਅਤੇ ਬੇਨਤੀਕਰਤਾ ਨਾਲ ਸੰਚਾਰ ਕਰਦਾ ਹੈ।

- Security: ਪਛਾਣ ਜਾਂਚ, ਲਾਗਿੰਗ, ਅਤੇ ਸੁਰੱਖਿਅਤ ਡਿਲਿਵਰੀ ਯਕੀਨੀ ਬਣਾਉਂਦਾ ਹੈ।

- Engineering/IT: ਕਨੈਕਟਰ, ਡੇਟਾ ਸਰੋਤ, ਅਤੇ ਭਰੋਸੇਯੋਗਤਾ ਦਾ ਰਖਵਾਲਾ ਕਰਦਾ ਹੈ।

“ਚੰਗੇ ਤਰੀਕੇ ਨਾਲ ਕੀਤਾ” ਦਾ ਮਤਲਬ ਕੀ ਹੈ

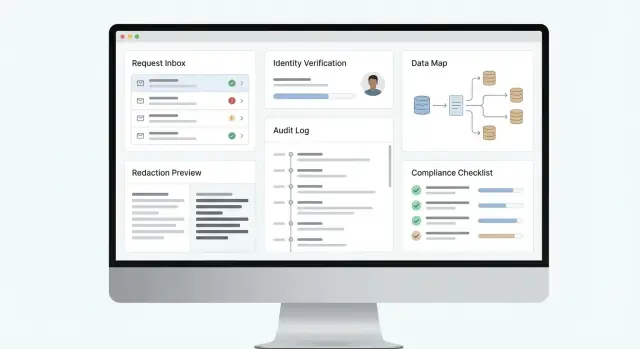

ਇੱਕ ਮਜ਼ਬੂਤ DSAR ਵੈੱਬ ਐਪ ਹਰ ਬੇਨਤੀ ਨੂੰ ਸਮੇਂ ਨਾਲ, ਟ੍ਰੇਸਬਲ, ਅਤੇ ਇੱਕਸਾਰ ਬਣਾਉਂਦਾ ਹੈ। ਇਸਦਾ ਮਤਲਬ ਹੈ ਸਪਸ਼ਟ intake, ਭਰੋਸੇਯੋਗ ਪਛਾਣ ਪ੍ਰਮਾਣਿਕਤਾ, ਸਿਸਟਮ-ਵਿਆਪਕ ਡੇਟਾ ਇਕੱਠਾ ਕਰਨ ਦੀ ਯੋਜਨਾ, ਦਰਖ਼ਤ-ਸ਼ਿਲ੍ਹਾ ਫੈਸਲੇ (ਜ਼ਰੂਰਤ ਪੈਣ 'ਤੇ ਨਾਂ-ਮੰਜ਼ੂਰੀਆਂ), ਅਤੇ ਇਹ ਰਿਕਾਰਡ ਕਿ ਕਿਸਨੇ ਕਿੱਥੇ ਅਤੇ ਕਦੋਂ ਕੀ ਕੀਤਾ।

ਮਕਸਦ ਇੱਕ ਦੁਹਰਾਏ ਜਾਣਯੋਗ ਪ੍ਰਕਿਰਿਆ ਬਣਾਉਣਾ ਹੈ ਜਿਸਨੂੰ ਤੁਸੀਂ ਅੰਦਰੂਨੀ ਤੌਰ ਤੇ ਅਤੇ ਨਿਯੰਤਰਕਾਂ ਨੂੰ ਵੀ ਸਹੀ ਢੰਗ ਨਾਲ ਦਰਸਾ ਸਕੋ—ਬਿਨਾਂ ਹਰ ਬੇਨਤੀ ਨੂੰ ਇੱਕ ਐਮਰਜੈਂਸੀ ਵਿੱਚ ਬਦਲੇ।

ਆਪਣੀਆਂ ਮੁੱਖ ਲੋੜਾਂ ਅਤੇ ਸਫਲਤਾ ਮੈਟਰਿਕ ਪਰਿਭਾਸ਼ਿਤ ਕਰੋ

ਸਕ੍ਰੀਨਾਂ ਡਿਜ਼ਾਇਨ ਕਰਨ ਜਾਂ ਟੂਲ ਚੁਣਨ ਤੋਂ ਪਹਿਲਾਂ, ਆਪਣੇ ਸੰਗਠਨ ਲਈ “ਮੁਕੰਮਲ” ਕੀ ਹੈ, ਇਹ ਸਪਸ਼ਟ ਕਰੋ। ਇੱਕ ਡੇਟਾ ਐਕਸੈਸ ਰਿਕਵੇਸਟ ਵੈੱਬ ਐਪ ਤਦ ਕਾਮਯਾਬ ਮੰਨਿਆ ਜਾਂਦਾ ਹੈ ਜਦੋਂ ਇਹ ਹਰ ਬੇਨਤੀ ਨੂੰ ਨਿਰੰਤਰ ਤਰੀਕੇ ਨਾਲ intake ਤੋਂ ਡਿਲਿਵਰੀ ਤੱਕ ਲਿਆ ਜਾਂਦਾ, ਕਾਨੂੰਨੀ ਸਮੇਂ-ਸੀਮਾਵਾਂ (GDPR, CCPA ਪ੍ਰਕਿਰਿਆਵਾਂ ਆਦਿ) ਨੂੰ ਪੂਰਾ ਕਰਦਾ, ਅਤੇ ਇੱਕ ਬਚਾਅਯੋਗ ਟ੍ਰੇਲ ਛੱਡਦਾ ਹੈ।

ਘੱਟ ਤੋਂ ਘੱਟ end-to-end ਵਰਕਫਲੋ ਨਾਲ ਸ਼ੁਰੂ ਕਰੋ

ਆਪਣੇ ਐਪ ਲਈ ਮੁੱਖ DSAR ਵਰਕਫਲੋ ਦਸਤਾਵੇਜ਼ ਕਰੋ ਜੋ ਪਹਿਲੇ ਦਿਨ ਤੋਂ ਸਪੋਰਟ ਕਰਨਾ ਵੇਖਣਾ ਚਾਹੀਦਾ ਹੈ:

- रिक्वੈਸਟ ਇੰਟੇਕ ਅਤੇ ਟਰੈਕਿੰਗ ਸ਼ੁਰੂ ਤੋਂ ਅੰਤ ਤੱਕ: ਬੇਨਤੀ ਦੀ ਕਿਸਮ (access, deletion, correction, portability), ਅਧਿਕਾਰ ਖੇਤਰ, ਮਿਆਦ ਨਿਯਮ, ਅਤੇ “received” ਤੋਂ “fulfilled/denied” ਤੱਕ ਸਥਿਤੀ ਬਦਲਾਅ ਰਿਕਾਰਡ ਕਰੋ।

- ਪਛਾਣ ਪ੍ਰਮਾਣਿਕਤਾ ਅਤੇ ਅਧਿਕਾਰ ਚੈੱਕ: ਪੁਸ਼ਟੀ ਕਰੋ ਕਿ ਬੇਨਤੀਕਰਤਾ ਉਹੀ ਹੈ ਜਿਸਦਾ ਉਹ ਦਾਊਂਦਾ ਕਰਦਾ ਹੈ, ਅਤੇ ਉਹਨਾਂ ਕੋਲ ਕਾਰਵਾਈ ਕਰਨ ਦਾ ਅਧਿਕਾਰ ਹੈ (ਉਦਾਹਰਣ ਲਈ, ਮਾਪੇ/ਗਾਰਡਿਅਨ, ਅਧਿਕਾਰਤ ਏਜੰਟ)।

- ਸਿਸਟਮਾਂ ਵਿੱਚ ਡੇਟਾ ਖੋਜ ਅਤੇ ਢਾਂਚਾਬੱਧ ਜਵਾਬ ਪੈਕੇਜਿੰਗ: ਪ੍ਰਾਥਮਿਕਤਾ ਵਾਲੇ ਸਿਸਟਮਾਂ ਵਿੱਚ ਨਿੱਜੀ ਡੇਟਾ ਲੱਭੋ, ਡੁਪਲਿਕੇਟ ਸੁਧਾਰੋ, ਅਤੇ ਇਕ ਐਸਾ ਐਕਸਪੋਰਟ ਬਣਾਓ ਜੋ ਪੜ੍ਹਨਯੋਗ ਅਤੇ ਇੱਕਸਾਰ ਹੋਵੇ।

- ਆਡੀਟੇਬਿਲਟੀ: ਕਿਸਨੇ ਕੀ ਕੀਤਾ, ਕਦੋਂ ਅਤੇ ਕਿਉਂ: ਹਰ ਕਾਰਵਾਈ (ਵੈਰੀਫਿਕੇਸ਼ਨ ਨਤੀਜੇ, ਚਲਾਈਆਂ ਖੋਜਾਂ, ਮਨਜ਼ੂਰੀਆਂ, ਰੇਡੈਕਸਨ, ਸੰਚਾਰ) ਨੂੰ ਰਿਕਾਰਡ ਕਰੋ ਤਾਂ ਜੋ ਤੁਸੀਂ ਫੈਸਲਿਆਂ ਨੂੰ ਜਾਇਜ਼ ਕਰ ਸਕੋ।

ਵਿਆਵਹਾਰਿਕ ਰੱਖੋ: ਨਿਰਧਾਰਿਤ ਕਰੋ ਕਿ ਤੁਸੀਂ ਕਿਹੜੇ ਬੇਨਤੀ ਚੈਨਲ ਕਬੂਲ ਕਰੋਂਗੇ (ਸਿਰਫ ਵੈੱਬ ਫਾਰਮ vs. ਈਮੇਲ/ਮੈਨੂਅਲ ਐਂਟਰੀ), ਕਿਹੜੀਆਂ ਭਾਸ਼ਾਵਾਂ/ਲੋਕੇਲ ਮਹੱਤਵਪੂਰਨ ਹਨ, ਅਤੇ ਕਿਹੜੇ “ਐਜ਼-ਕੇਸ” ਤੁਸੀਂ ਪਹਿਲਾਂ ਹੱਲ ਕਰੋਗੇ (ਸ਼ੇਅਰਡ ਅਕਾਊਂਟ, ਪੁਰਾਣੇ ਕਰਮਚਾਰੀ, ਨਾਬਾਲਿਗ)।

ਮਾਪੇ ਜਾ ਸਕਣ ਵਾਲੇ ਸਫਲਤਾ ਮੈਟਰਿਕ ਨਿਰਧਾਰਿਤ ਕਰੋ (ਤਾਕਿ ਤੁਸੀਂ ਸੁਧਾਰ ਕਰ ਸਕੋ)

ਲੋੜਾਂ ਨੂੰ KPIs ਵਿੱਚ ਬਦਲੋ ਜੋ ਤੁਹਾਡੀ ਟੀਮ ਹਫ਼ਤਿਆਨੇ ਟ੍ਰੈਕ ਕਰ ਸਕੇ:

- ਸੁਵੀਕਾਰ ਕਰਨ ਦਾ ਸਮਾਂ (ਉਦਾਹਰਣ ਲਈ, ਦਰਖ਼ਾਸਤ ਤੋਂ ਪੁਸ਼ਟੀ ਤਕ ਮੈਡੀਅਨ ਸਮਾਂ)

- ਪੂਰਾ ਕਰਨ ਦਾ ਸਮਾਂ ਅਤੇ SLA ਅਨੁਕੂਲਤਾ ਦਰ (ਕਾਨੂੰਨੀ ਸਮੇਂ-ਸੀਮਾਵਾਂ ਦੇ ਅੰਦਰ ਬੰਦ ਕੀਤੀ ਗਈ ਪ੍ਰਤਿਸ਼ਤ)

- ਵੈਰੀਫਿਕੇਸ਼ਨ ਨਤੀਜੇ (ਪਾਸ ਦਰ, ਮੀਡianas਼ ਸਮਾਂ ਤੁਸੀਂ ਵੈਰੀਫਾਈ ਕਰਦੇ ਹੋ, ਕਿੰਨੀ ਪ੍ਰਤੀਸ਼ਤ ਮਨੁੱਖੀ ਸਮੀਖਿਆ ਲੋੜੀਂਦੀ)

- ਆਟੋਮੇਸ਼ਨ ਕਵਰੇਜ (ਕਨੈਕਟਰਾਂ ਰਾਹੀਂ ਖੋਜ ਕੀਤੀ ਗਈਆਂ ਰਿਕਵੇਸਟਾਂ ਦੀ ਪ੍ਰਤੀਸ਼ਤਤਾ ਬਨਾਮ ਮੈਨੁਅਲ ਕੰਮ)

- ਗੁਣਵੱਤਾ ਮੈਟਰਿਕਸ (ਮੁੜ-ਖੋਲ੍ਹਣ ਦੀ ਦਰ ਕਾਰਨ ਲਪੇਟੇ ਡੇਟਾ ਦੀ ਘਾਟ, ਰੇਡੈਕਸਨ ਐਰਰ ਦਰ, ਗ੍ਰਾਹਕ ਸੰਤੋਸ਼)

- ਆਡੀਟ ਪੂਰਨਤਾ (ਲੋੜੀਂਦੇ ਸਬੂਤ ਅਤੇ ਮਨਜ਼ੂਰੀਆਂ ਨਾਲ ਮਾਮਲਿਆਂ ਦੀ ਪ੍ਰਤੀਸ਼ਤ)

ਸਕੋਪ ਅਤੇ ਮਲਕੀਅਤ ਸਪਸ਼ਟ ਕਰੋ

ਹਰੇਕ ਕਦਮ ਦੀ ਮਾਲਕੀ ਲਿਖੋ: ਪ੍ਰਾਇਵੇਸੀ ਟੀਮ, ਸਪੋਰਟ, ਸੁਰੱਖਿਆ, ਲੀਗਲ। ਉੱਚ-ਸਤਰ 'ਤੇ ਰੋਲ ਅਤੇ ਅਨੁਮਤੀਆਂ ਨਿਰਧਾਰਿਤ ਕਰੋ—ਤੁਸੀਂ ਬਾਅਦ ਵਿੱਚ ਇਹਨਾਂ ਨੂੰ access controls ਅਤੇ audit logs ਵਿੱਚ ਤਬਦੀਲ ਕਰੋਗੇ।

ਜੇ ਤੁਸੀਂ ਅੱਗੇ ਚੱਲ ਕੇ ਪ੍ਰਗਤੀ ਦੀ ਰਿਪੋਰਟਿੰਗ ਨੂੰ ਸਟੈਂਡਰਡ ਕਰ ਰਹੇ ਹੋ, ਤਾਂ ਨਿਰਧਾਰਿਤ ਕਰੋ ਕਿ “ਸਿੰਗਲ ਸੋਰਸ ਆਫ ਟਰੂਥ” ਕੀ ਹੈ (ਐਪ) ਅਤੇ ਕੀ ਕੁਝ ਅੰਦਰੂਨੀ ਰਿਪੋਰਟਿੰਗ ਟੂਲਾਂ ਵਿੱਚ ਐਕਸਪੋਰਟ ਕੀਤਾ ਜਾਣਾ ਚਾਹੀਦਾ ਹੈ।

ਇੱਕ ਢਾਂਚਾ ਚੁਣੋ ਜੋ ਕੰਪਲਾਇੰਸ ਲੋੜਾਂ ਨਾਲ ਸਕੇਲ ਕਰੇ

ਇੱਕ ਡੇਟਾ ਐਕਸੈਸ ਰਿਕਵੇਸਟ ਵੈੱਬ ਐਪ ਸਿਰਫ ਇਕ ਫਾਰਮ ਅਤੇ ਐਕਸਪੋਰਟ ਬਟਨ ਨਹੀਂ ਹੈ। ਤੁਹਾਡੇ ਆਰਕੀਟੈਕਚਰ ਨੂੰ ਕੜੀਆਂ ਮਿਆਦਾਂ, ਆਡੀਟਰਾਂ ਲਈ ਸਬੂਤ ਅਤੇ ਅਕਸਰ ਨੀਤੀ ਬਦਲਾਅ ਨੂੰ ਸਹਾਰਨ ਲਈ ਬਣਾਇਆ ਜਾਣਾ ਚਾਹੀਦਾ ਹੈ—ਬਿਨਾਂ ਹਰ ਬੇਨਤੀ ਨੂੰ ਇੱਕ ਕਸਟਮ ਪ੍ਰੋਜੈਕਟ ਬਣਾਏ।

ਵੱਖ-ਵੱਖ ਅਨੁਭਵ: ਬੇਨਤੀਕਰਤਾ, ਪ੍ਰਾਇਵੇਸੀ ਟੀਮ ਅਤੇ ਸਿਸਟਮ

ਜ਼ਿਆਦਾਤਰ ਟੀਮਾਂ ਤਿੰਨ "ਚਿਹਰੇ" ਬਣਾਉਂਦੀਆਂ ਹਨ:

- User portal (ਬੇਨਤੀਕਰਤਾ): ਬੇਨਤੀ ਸਬਮਿਟ ਕਰੋ, ਜੇ ਲੋੜ ਹੋਵੇ ਦਸਤਾਵੇਜ਼ ਅਪਲੋਡ ਕਰੋ, ਸਥਿਤੀ ਟਰੈਕ ਕਰੋ, ਅਤੇ ਅਖੀਰਲਾ ਪੈਕੇਜ ਪ੍ਰਾਪਤ ਕਰੋ।

- Admin portal (ਪ੍ਰਾਇਵੇਸੀ ਟੀਮ): ਤ੍ਰਾਇਅਜ, ਪਛਾਣ ਪਰਖੋ, ਖੋਜ ਕਰੋ/ਰੇਡੈਕਟ ਕਰੋ, ਮਨਜ਼ੂਰ ਕਰੋ, ਅਤੇ ਜਵਾਬ ਪ੍ਰਕਾਸ਼ਿਤ ਕਰੋ।

- Internal APIs: ਸਿਸਟਮ (CRM, support desk, data warehouse) ਸਥਿਤੀ ਅਪਡੇਟ ਅਤੇ ਸਬੂਤ ਆਪਸ ਵਿੱਚ ਆਟੋਮੈਟਿਕ ਤੌਰ 'ਤੇ ਸਾਂਝੇ ਕਰਨ।

ਇਨ੍ਹਾਂ ਨੂੰ ਵੱਖਰਾ ਰੱਖਣਾ (ਚਾਹੇ ਕੋਡਬੇਸ ਸਾਂਝਾ ਹੋ) permissions, auditing, ਅਤੇ ਭਵਿੱਖ ਦੇ ਬਦਲਾਅ ਬਹੁਤ ਆਸਾਨ ਬਣਾਉਂਦਾ ਹੈ।

ਉਹ ਮੁੱਖ ਸਰਵਿਸਜ਼ ਜੋ ਕਨੈਕਟਰਾਂ ਵਧਾਉਣ ਵੇਲੇ ਅਟੱਲ ਰਹਿੰਦੀਆਂ ਹਨ

ਇੱਕ ਸਕੇਲ ਕਰਨਯੋਗ DSAR ਵਰਕਫਲੋ ਆਮ ਤੌਰ 'ਤੇ ਕੁਝ ਮੁੱਖ ਸਰਵਿਸਜ਼ 'ਤੇ ਵੰਡਿਆ ਜਾਂਦਾ ਹੈ:

- Ingestion: ਵੈੱਬ ਫਾਰਮ, ਈਮੇਲ, ਜਾਂ ਟਿਕਟਾਂ ਤੋਂ ਬੇਨਤੀਆਂ ਕੈਪਚਰ ਕਰਦਾ ਹੈ।

- Identity: ਵੈਰੀਫਿਕੇਸ਼ਨ, ਅਧਿਕਾਰ ਜਾਂਚ, ਅਤੇ ਰਿਸਕ-ਅਧਾਰਿਤ ਐਸਕੇਲੇਸ਼ਨ।

- Connectors: ਅੰਦਰੂਨੀ ਸਿਸਟਮਾਂ ਅਤੇ ਪ੍ਰੋਸੈਸਰਾਂ ਤੋਂ ਡੇਟਾ ਖਿੱਚਦੇ ਹਨ।

- Fulfillment: ਨਤੀਜੇ ਇਕੱਠੇ ਕਰਦਾ ਹੈ, ਮੈਚਿੰਗ ਚਲਾਉਂਦਾ ਹੈ, ਅਤੇ ਜਵਾਬ ਬੰਡਲ ਬਣਾਉਂਦਾ ਹੈ।

- Notifications: ਡੈਡਲਾਈਨ ਯਾਦ ਦਿਵਾਉਣ, ਬੇਨਤੀਕਰਤਾ ਅਪਡੇਟ, ਅਤੇ ਅੰਦਰੂਨੀ SLA ਸੂਚਨਾਵਾਂ।

ਉਹ ਡੇਟਾ ਸਟੋਰ ਚੁਣੋ ਜੋ ਕੰਪਲਾਇੰਸ ਹਕੀਕਤਾਂ ਨਾਲ ਮੇਲ ਖਾਂਦੇ ਹਨ

ਉਪਯੋਗ ਕਰੋ:

- ਇੱਕ operational database ਬੇਨਤੀ ਰਾਜ ਅਤੇ ਟਾਸਕਾਂ ਲਈ।

- Object storage ਜਨਰੇਟ ਕੀਤੀਆਂ ਐਕਸਪੋਰਟਾਂ ਅਤੇ ਅਟੈਚਮੈਂਟਾਂ ਲਈ (ਕਠੋਰ ਪਹੁੰਚ ਨਿਯੰਤਰਣ ਅਤੇ ਮਿਆਦ ਨਾਲ)।

- ਇੱਕ immutable audit log (append-only) ਕਿ ਕਿਸਨੇ ਕੀ ਕੀਤਾ, ਕਦੋਂ ਅਤੇ ਕਿਉਂ।

ਸਿੰਗਲ ਐਪ vs ਮਾਡਯੂਲਰ ਸਰਵਿਸਜ਼

ਜੇ ਤੁਹਾਡੀ ਵਾਲਿ

0ਯੂਮ ਘੱਟ ਹੈ ਅਤੇ ਟੀਮ ਛੋਟੀ ਹੈ, ਤਾਂ ਇੱਕ ਸਿੰਗਲ ਡਿਪਲੋਏਬਲ ਐਪ ਨਾਲ ਸ਼ੁਰੂ ਕਰੋ—ਘੱਟ ਹਿੱਸੇ, ਤੇਜ਼ ਇਟਰੇਸ਼ਨ। ਜਦੋਂ ਕਨੈਕਟਰਾਂ ਦੀ ਗਿਣਤੀ, ਟਰੈਫਿਕ, ਜਾਂ ਆਡੀਟ ਲੋੜਾਂ ਵਧਣ, ਤਾਂ ਮਾਡਯੂਲਰ ਸਰਵਿਸਜ਼ ਵੱਲ ਵਧੋ ਤਾਂ ਜੋ ਤੁਸੀਂ ਇੰਟਿਗ੍ਰੇਸ਼ਨ ਅਪਡੇਟ ਦੇ ਦੌਰਾਨ ਐਡਮਿਨ ਵਰਕਫਲੋ ਖਤਰੇ ਵਿੱਚ ਨਾ ਪਾਓ।

Koder.ai ਇੱਥੇ ਕਿਵੇਂ ਮਦਦ ਕਰ ਸਕਦਾ ਹੈ (ਬਿਨਾਂ ਕੰਪਲਾਇੰਸ ਲੋੜਾਂ ਬਦਲੇ)

ਜੇ ਤੁਸੀਂ ਇਹ ਘਰ ਵਿੱਚ ਤਿਆਰ ਕਰ ਰਹੇ ਹੋ, ਤਾਂ ਟੂਲਾਂ ਵਾਂਗ Koder.ai ਮੁਢਲੀ ਇੰਪਲੀਮੇਟੇਸ਼ਨ ਨੂੰ ਤੇਜ਼ ਕਰ ਸਕਦਾ ਹੈ ਜਿਵੇਂ ਕਿ structured conversation ਤੋਂ ਇੱਕ React-ਅਧਾਰਿਤ ਐਡਮਿਨ ਪੋਰਟਲ ਅਤੇ Go + PostgreSQL ਬੈਕਐਂਡ ਜਨਰੇਟ ਕਰਕੇ।

ਦੋ ਪਲੇਟਫਾਰਮ ਖਾਸ ਫੀਚਰ ਕੰਪਲਾਇੰਸ-ਭਾਰੇ ਵਰਕਫਲੋਜ਼ ਲਈ ਮੌਜੂਦ ਹਨ:

- Planning mode: ਰੋਲ, ਕੇਸ ਸਟੇਟ, ਅਤੇ ਸਬੂਤ ਲੋੜਾਂ ਨੂੰ ਨਕਸ਼ਾ ਕਰਨ ਲਈ ਪਹਿਲਾਂ ਸਕਰੀਨ ਅਤੇ APIs ਜਨਰੇਟ ਕਰਨ ਤੋਂ।

- Snapshots and rollback: ਕਨੈਕਟਰ ਬਦਲਾਅ ਅਤੇ ਨੀਤੀ ਸਮਝੋਤਿਆਂ ਨੂੰ ਜਲਦੀ ਰੋਲਬੈਕ ਕਰਨ ਲਈ ਤਾਂ ਜੋ ਉਹ fulfillment ਦੀ ਸਹੀਤਾ ਨੂੰ ਪ੍ਰਭਾਵਿਤ ਨਾ ਕਰਨ।

ਤੁਹਾਨੂੰ ਫਿਰ ਵੀ privacy/legal ਦੀ ਮਨਜ਼ੂਰੀ ਅਤੇ security review ਦੀ ਲੋੜ ਹੋਏਗੀ, ਪਰ “ਪਹਿਲਾ ਵਰਤਣਯੋਗ end-to-end ਫਲੋ” ਤੇਜ਼ੀ ਨਾਲ ਤਿਆਰ ਕਰਨ ਨਾਲ ਟੀਮਾਂ ਨੂੰ ਇਹਨਾਂ ਲੋੜਾਂ ਨੂੰ ਜਲਦੀ ਵੈਧ ਕਰਕੇ ਮੁੱਲਾਂਕਣ ਕਰਨ ਵਿੱਚ ਮਦਦ ਮਿਲਦੀ ਹੈ।

ਇੰਟੇਕ ਫਲੋ ਅਤੇ ਕੇਸ ਲਾਈਫਸਾਈਕਲ ਦੀ ਡਿਜ਼ਾਇਨ ਕਰੋ

ਇੰਟੇਕ ਅਨੁਭਵ ਉਹ ਜਗ੍ਹਾ ਹੈ ਜਿੱਥੇ ਅਕਸਰ DSAR ਅਤੇ ਪ੍ਰਾਇਵੇਸੀ ਕੇਸ ਸਫਲ ਜਾਂ ਨਾਕਾਮ ਹੁੰਦੇ ਹਨ। ਜੇ ਲੋਕ ਬੇਨਤੀ ਆਸਾਨੀ ਨਾਲ ਨਹੀਂ ਬੇਨਤੀ ਕਰ ਸਕਦੇ—ਜਾਂ ਤੁਹਾਡੀ ਟੀਮ ਇਸਨੂੰ ਜਲਦੀ ਤਰੀਕੇ ਨਾਲ ਤ੍ਰਾਇਅਜ ਨਹੀਂ ਕਰ ਸਕਦੀ—ਤਾਂ ਤੁਸੀਂ ਮਿਆਦਾਂ ਗੁਆਂਢਿਆ, ਬੇਜਰੂਰ ਡੇਟਾ ਇਕੱਠਾ ਕਰਾਂਗੇ, ਜਾਂ ਜੋ ਵਾਅਦਾ ਕੀਤਾ ਗਿਆ ਹੈ ਉਹ ਭੁਲਾਕੇ ਦੇ ਦੋਗਾ ਹੋ ਜਾਵੇਗਾ।

ਇੱਕ ਕਿਊ ਵਿੱਚ ਖਤਮ ਹੋਣ ਲਈ ਤਿੰਨ ਇੰਟੇਕ ਚੈਨਲ ਪ੍ਰਸਤਾਵਿਤ ਕਰੋ

ਇੱਕ ਵਿਅਵਹਾਰਿਕ ਵੈੱਬ ਐਪ ਕਈ ਐਂਟਰੀ ਪੁਆਇੰਟਾਂ ਨੂੰ ਸਹਾਰਦਾ ਹੈ, ਪਰ ਸਭ ਕੁਝ ਇੱਕ ਇਕਾਈ ਕੇਸ ਰਿਕਾਰਡ ਵਿੱਚ ਨਾਰਮਲਾਈਜ਼ ਕਰਦਾ ਹੈ:

- ਪਬਲਿਕ ਰਿਕਵੇਸਟ ਫਾਰਮ ਉਹਨਾਂ ਲਈ ਜੋ ਖਾਤਾ ਨਹੀਂ ਰੱਖਦੇ।

- Authenticated portal ਲੌਗ-ਇਨ ਗ੍ਰਾਹਕਾਂ ਲਈ, ਜਿੱਥੇ ਤੁਸੀਂ ਜਾਣਕਾਰੀ ਪ੍ਰੀਫਿਲ ਕਰ ਸਕਦੇ ਹੋ ਅਤੇ ਉਹਨਾਂ ਨੂੰ ਸਥਿਤੀ ਟਰੈਕ ਕਰਨ ਦਿੰਦੇ ਹੋ।

- Email-to-ticket ingestion ਤਾਂ ਜੋ privacy@… ਜਾਂ support@… ਤੇ ਭੇਜੇ ਈਮੇਲਾਂ ਆਪੋ-ਆਪ ਇੱਕ ਕੇਸ ਬਣ ਜਾਣ (ਅਟੈਚਮੈਂਟਾਂ ਸੰਭਾਲ ਕੇ)।

ਕੰਜੀ ਹੈ ਇੱਕਸਾਰਤਾ: ਜਿਸ ਵੀ ਚੈਨਲ ਦਾ ਉਪਯੋਗ ਹੋਵੇ, ਨਤੀਜਾ ਉਹੀ ਕੇਸ ਫੀਲਡ, ਉਹੀ ਟਾਈਮਰ, ਅਤੇ ਉਹੀ ਆਡੀਟ ਟ੍ਰੇਲ ਹੋਣਾ ਚਾਹੀਦਾ ਹੈ।

ਸਿਰਫ਼ ਜ਼ਰੂਰੀ ਜਾਣਕਾਰੀ ਇਕੱਠੀ ਕਰੋ (ਅਤੇ ਹੋਰ ਕੁਝ ਨਾ)

ਤੁਹਾਡਾ ਇੰਟੇਕ ਫਾਰਮ ਛੋਟਾ ਅਤੇ ਮਕਸਦੀ-ਚਲਿਤ ਹੋਣਾ ਚਾਹੀਦਾ ਹੈ:

- ਪਛਾਣ ਜਾਣਕਾਰੀ (ਬਾਅਦ ਵਿੱਚ ਵੈਰੀਫਾਈ ਕਰਨ ਲਈ ਸਿਰਫ਼ ਲੋੜੀਂਦਾ): ਨਾਮ, ਸੰਪਰਕ ਢੰਗ, ਅਤੇ ਕੋਈ ਵੀ ਅਕਾਊਂਟ ਪਰਛਾਣਕ ਤੁਸੀਂ ਪਹਿਲਾਂ ਹੀ ਵਰਤਦੇ ਹੋ।

- ਬੇਨਤੀ ਦਾ ਦਾਇਰਾ: access, deletion, correction, portability, “do not sell/share” ਆਦਿ, ਨਾਲ ਇੱਕ ਵਿਕਲਪਕ ਫ੍ਰੀ-ਟੈਕਸਟ ਵੇਰਵਾ।

- ਅਧਿਕਾਰ ਖੇਤਰ ਅਤੇ ਮਿਆਦਾਂ: ਦੇਸ਼/ਰਾਜ ਚੋਣ (ਜਾਂ ਪਤਾ ਤੋਂ ਨਿਕਲਿਆ) ਤਾਂ ਜੋ ਐਪ ਸਹੀ ਕਾਨੂੰਨੀ ਕਲਾਕਾਰ ਖੜਾ ਕਰ ਸਕੇ।

"ਸਿਰਫ਼ ਬਹਾਦੁਰ" ਸਮੱਗਰੀ ਲਈ ਸੰਵੇਦਨਸ਼ੀਲ ਵੇਰਵਾ ਨਾ ਮੰਗੋ। ਜੇ ਤੁਹਾਨੂੰ ਹੋਰ ਜਾਣਕਾਰੀ ਚਾਹੀਦੀ ਹੈ, ਤਾਂ ਇਸਨੂੰ ਬਾਅਦ ਵਿੱਚ verification ਕਦਮ ਵਜੋਂ ਮੰਗੋ।

ਆਪਣੀ ਟੀਮ ਲਈ ਇੱਕ ਸਾਦਾ ਕੇਸ ਲਾਈਫਸਾਈਕਲ ਪਰਿਭਾਸ਼ਿਤ ਕਰੋ

ਕੇਸ ਸਥਿਤੀਆਂ ਨੂੰ ਸਪਸ਼ਟ ਅਤੇ ਸਟਾਫ ਅਤੇ ਬੇਨਤੀਕਰਤਾਂ ਦੋਹਾਂ ਲਈ ਵੀ ਦਿੱਖਣਯੋਗ ਬਣਾਓ:

received → verifying → in progress → ready → delivered → closed

ਹਰੇਕ ਟ੍ਰਾਂਜ਼ਿਸ਼ਨ ਲਈ ਸਪਸ਼ਟ ਨਿਯਮ ਹੋਣ: ਕੌਣ ਇਸਨੂੰ ਮੂਵ ਕਰ ਸਕਦਾ ਹੈ, ਕਿਹੜਾ ਸਬੂਤ ਲੋੜੀਂਦਾ ਹੈ (ਉਦਾਹਰਣ ਲਈ, verification ਪੂਰਾ), ਅਤੇ ਕੀ ਲੌਗ ਕੀਤਾ ਜਾਂਦਾ ਹੈ।

SLA, ਰਿਮਾਈਂਡਰ, ਅਤੇ ਐਸਕਲੇਸ਼ਨ ਨੂੰ ਆਟੋਮੇਟ ਕਰੋ

ਜਦੋਂ ਕੇਸ ਬਣਦਾ ਹੈ, ਤੁਰੰਤ SLA ਟਾਈਮਰ ਸ਼ੁਰੂ ਕਰੋ ਜੋ ਲਾਗੂ ਨਿਯਮ ਦੇ ਅਨੁਸਾਰ ਹੋ। ਡੈਡਲਾਈਨ ਨੇੜੇ ਹੋਣ 'ਤੇ ਰਿਮਾਈਂਡਰ ਭੇਜੋ, ਜਦੋਂ ਬੇਨਤੀਕਰਤਾ ਤੋਂ ਸਪੱਸ਼ਟੀਕਰਨ ਦਾ ਇੰਤਜ਼ਾਰ ਹੋਵੇ ਤਾਂ ਘੜੀ ਨੂੰ ਰੋਕੋ, ਤੇ ਐਸਕਲੇਸ਼ਨ ਨਿਯਮ ਜੋੜੋ (ਉਦਾਹਰਣ ਲਈ, ਜੇ ਕੇਸ "verifying" ਵਿੱਚ 5 ਦਿਨ ਰਹਿ ਜਾਂਦਾ ਹੈ ਤਾਂ ਮੈਨੇਜਰ ਨੂੰ ਸੂਚਿਤ ਕਰੋ)।

ਚੰਗੇ ਤਰੀਕੇ ਨਾਲ, intake ਅਤੇ lifecycle ਡਿਜ਼ਾਇਨ ਕੰਪਲਾਇੰਸ ਨੂੰ ਇੱਕ ਅਿੰਬਾਕਸ ਸਮੱਸਿਆ ਤੋਂ ਇੱਕ ਪੇਸ਼ਗੋਈਯੋਗ ਵਰਕਫਲੋ ਵਿੱਚ ਬਦਲ ਦਿੰਦਾ ਹੈ।

ਪਛਾਣ ਦੀ ਜਾਂਚ ਅਤੇ ਅਧਿਕਾਰ ਚੈੱਕ ਲਾਗੂ ਕਰੋ

ਪਛਾਣ ਜाँच ਉੱਥੇ ਹੀ ਹੈ ਜਿੱਥੇ ਪ੍ਰਾਇਵੇਸੀ ਕੰਪਲਾਇੰਸ ਹਕੀਕਤ ਬਣਦੀ ਹੈ: ਤੁਸੀਂ ਨਿੱਜੀ ਡੇਟਾ ਜਾਰੀ ਕਰਨ ਵਾਲੇ ਹੋ, ਇਸਲਈ ਤੁਹਾਨੂੰ ਪੂਰਵ-ਪੱਕੀ ਯਕੀਨੀ ਹੋਣੀ ਚਾਹੀਦੀ ਹੈ ਕਿ ਬੇਨਤੀਕਰਤਾ ਡੇਟਾ ਵਿਅਕਤੀ ਹੈ (ਜਾਂ ਉਸ ਲਈ ਕਾਨੂੰਨੀ ਤੌਰ 'ਤੇ ਕਾਰਵਾਈ ਕਰਨ ਲਈ ਅਧਿਕਾਰਤ ਹੈ)। ਇਸਨੂੰ ਆਪਣੇ ਵਰਕਫਲੋ ਵਿੱਚ ਪਹਿਲੀ-ਕਲਾਸ ਕਦਮ ਵਜੋਂ ਬਣਾਓ, ਨਾ ਕਿ ਬਾਅਦ ਵਿੱਚ ਇੱਕ ਸੋਚ।

ਆਪਣੀ ਯੂਜ਼ਰ ਆਧਾਰਿਤ verification ਵਿਧੀਆਂ ਚੁਣੋ

ਕਈ ਵਿਕਲਪ ਦਿਓ ਤਾਂ ਕਿ ਮਿਆਰੀ ਯੂਜ਼ਰਾਂ ਨੂੰ ਰੋਕਿਆ ਨਾ ਜਾਵੇ, ਪਰ ਪ੍ਰਕਿਰਿਆ ਹਮੇਸ਼ਾ ਜਾਇਜ਼ ਰਹੇ:

- Email magic link (ਘੱਟ-ਖਤਰੇ ਵਾਲੀਆਂ ਬੇਨਤੀਆਂ ਲਈ ਅੱਛਾ ਬੇਸਲਾਈਨ)

- SMS ਇੱਕ-ਵਾਰ ਕੋਡ (ਉਸ ਵੇਲੇ ਲਾਭਦਾਇਕ ਜਦ ਤੁਹਾਡੇ ਕੋਲ ਪੁਸ਼ਟੀ ਕੀਤੀ ਨੰਬਰ ਹੋਵੇ)

- ਅਕਾਊਂਟ ਲੌਗਇਨ (ਜਦ ਯੂਜ਼ਰ ਕੋਲ ਪਹਿਲਾਂ ਹੀ ਪ੍ਰਮਾਣਿਤ ਪ੍ਰੋਫਾਈਲ ਹੋ)

- ਦਸਤਾਵੇਜ਼ ਜਾਂਚ (ID ਸਕੈਨ + ਸੈਲਫੀ ਜਾਂ ਮੈਨੂਅਲ ਰਿਵਿਊ, ਸੰਭਾਲ ਕੇ ਘੱਟ ਵਰਤੋ)

UI ਨੂੰ ਸਪਸ਼ਟ ਕਰੋ ਕਿ ਅਗਲਾ ਕਦਮ ਕੀ ਹੋਵੇਗਾ ਤੇ ਕਿਉਂ। ਜੇ ਹੋ ਸਕੇ, ਲੌਗ-ਇਨ ਗ੍ਰਾਹਕਾਂ ਲਈ ਪਹਿਲਾਂ ਤੋਂ ਜਾਣਕਾਰੀ ਭਰੀ ਰਹੋ ਅਤੇ ਐਸੀ ਵਾਧੂ ਜਾਣਕਾਰੀ ਨਾ ਮਾਂਗੋ ਜੋ ਲੋੜੀਂਦੀ ਨਹੀਂ।

ਪ੍ਰਤਿਨਿਧੀਆਂ, ਏਜੰਟਾਂ ਅਤੇ ਨਾਬਾਲਿਗਾਂ ਦਾ ਸਮਰਥਨ ਕਰੋ

ਤੁਹਾਡਾ ਐਪ ਉਹ ਕੇਸ ਸੰਭਾਲੇ ਜਿੱਥੇ ਬੇਨਤੀਕਰਤਾ ਡੇਟਾ ਵਿਅਕਤੀ ਨਹੀਂ ਹੈ:

- ਅਧਿਕਾਰਤ ਏਜੰਟ/ਪ੍ਰਤਿਨਿਧੀਆਂ: ਇੱਕ ਅਥਾਰਟੀਜੇਸ਼ਨ ਪੱਤਰ ਜਾਂ ਪਾਵਰ ਆਫ਼ ਅਟਾਰਨੀ ਇਕੱਤਰ ਕਰੋ, ਅਤੇ ਦੋਹਾਂ ਦੀ ਪਛਾਣ ਦੀ ਪੁਸ਼ਟੀ ਕਰੋ (ਏਜੰਟ ਅਤੇ ਡੇਟਾ ਵਿਅਕਤੀ)।

- ਮਾਪਿਆਂ/ਗਾਰਡਿਅਨ ਲਈ ਹੈਲਪ: ਜਿਥੇ ਲੋੜ ਹੋਵੇ ਗਾਰਡਿਅਨਸ਼ਿਪ ਦਾ ਸਬੂਤ ਮੰਗੋ, ਅਤੇ ਯਕੀਨੀ ਬਣਾਓ ਕਿ ਜਵਾਬ ਸਹੀ ਪਾਰਟੀ ਨੂੰ ਜਾ ਰਿਹਾ ਹੈ।

ਇਸਨੂੰ ਖਾਸ ਤੌਰ 'ਤੇ ਆਪਣੇ ਡੇਟਾ ਸਕੀਮਾ (ਉਦਾਹਰਣ ਲਈ, “requester” ਵਿਰੁੱਧ “data subject”) ਵਿੱਚ ਮਾਡਲ ਕਰੋ, ਅਤੇ ਅਧਿਕਾਰ ਕਿਵੇਂ ਸਥਾਪਿਤ ਕੀਤਾ ਗਿਆ ਇਹ ਲੋਗ ਕਰੋ।

ਰਿਸਕ-ਅਧਾਰਿਤ verification ਵਰਤੋ (ਅਤੇ ਇਸਨੂੰ ਸਮਝਾਓ)

ਹਰ ਬੇਨਤੀ ਦਾ ਜ਼ਰੂਰੀ ਜੋਖਮ ਇਕੋ ਨਹੀਂ ਹੁੰਦਾ। ਉਹ ਨਿਯਮ ਸੈਟ ਕਰੋ ਜੋ ਆਪਣੇ ਆਪ verification ਬਾਰ ਨੂੰ ਵਧਾਉਂਦੇ ਹਨ ਜਦੋਂ:

- ਬੇਨਤੀ ਵਿੱਚ ਸੰਵੇਦਨਸ਼ੀਲ ਡੇਟਾ ਸ਼ਾਮਲ ਹੋਵੇ (ਸਿਹਤ, ਵਿੱਤ, ਨਿਯਤ ਥਾਂ)

- ਜਵਾਬ ਵਿੱਚ ਦਸਤਾਵੇਜ਼ ਜਾਂ ਫ੍ਰੀ-ਟੈਕਸਟ ਨੋਟਸ ਸ਼ਾਮਲ ਹੋਣ

- ਬੇਨਤੀ ਇੱਕ ਨਵੇਂ ਡਿਵਾਈਸ, ਅਸਧਾਰਨ ਖੇਤਰ, ਜਾਂ ਸ਼ੱਕੀ ਈਮੇਲ ਡੋਮੇਨ ਤੋਂ ਕੀਤੀ ਗਈ ਹੋਵੇ

ਜਦੋਂ ਤੁਸੀਂ verification ਉੱਪਰ ਚੜ੍ਹਦੇ ਹੋ, ਇੱਕ ਛੋਟਾ, ਸਧਾਰਨ-ਭਾਸ਼ਾ ਕਾਰਨ ਦਿਖਾਓ ਤਾਂ ਜੋ ਇਹ ਯਾਦ ਨਾ ਲੱਗੇ ਕਿ ਇਹ ਮੰਮੂਲੀ ਤੌਰ 'ਤੇ произвольный ਹੈ।

ਵੈਰੀਫਿਕੇਸ਼ਨ ਸਬੂਤ ਨੂੰ ਸੁਰੱਖਿਅਤ ਰੱਖੋ—ਫਿਰ ਸ਼ਡਿਊਲ ਅਨੁਸਾਰ ਹਟਾਓ

ਵੈਰੀਫਿਕੇਸ਼ਨ ਆਰਟੀਫੈਕਟ (IDs, ਅਥਾਰਟੀ ਡਾਕ, ਆਡੀਟ ਘਟਨਾ) ਨੂੰ ਇਨਕ੍ਰਿਪਟ ਕੀਤਾ ਜਾਣਾ ਚਾਹੀਦਾ ਹੈ, ਪਹੁੰਚ ਨਿਯੰਤਰਿਤ ਹੋਵੇ, ਅਤੇ ਕੇਵਲ ਸੀਮਿਤ ਰੋਲ ਲਈ ਦਿੱਖਣਯੋਗ ਹੋਵੇ। ਕੇਵਲ ਜੋ ਲੋੜ ਹੈ ਉਹ ਰੱਖੋ, ਇੱਕ ਸਪਸ਼ਟ ਰੀਟੇਨਸ਼ਨ ਸੀਮਾ ਰੱਖੋ, ਅਤੇ автомੈਟਿਕ ਤੌਰ 'ਤੇ ਮਿਟਾਓ।

ਵੈਰੀਫਿਕੇਸ਼ਨ ਸਬੂਤ ਨੂੰ ਆਪਣੇ ਆਪ ਇੱਕ ਸੰਵੇਦਨਸ਼ੀਲ ਡੇਟਾ ਮੰਨੋ, ਅਤੇ ਆਡੀਟ ਟ੍ਰੇਲ ਵਿੱਚ ਪ੍ਰਵੇਸ਼ ਬਿੰਦੂ ਰੱਖੋ ਤਾਂ ਕਿ ਬਾਅਦ ਵਿੱਚ ਕੰਪਲਾਇੰਸ ਸਬੂਤ ਹੋ ਸਕੇ।

ਆਪਣਾ ਡੇਟਾ ਮੈਪ ਬਣਾਓ ਅਤੇ ਸਿਸਟਮ ਕਨੈਕਟਰ ਤਿਆਰ ਕਰੋ

ਡੇਟਾ ਸੋਰਸ ਕਨੈਕਟਰ ਜ਼ੋੜੋ

ਕਨੈਕਟਰ ਨੌਕਰੀਆਂ ਬਣਾਓ ਜੋ ਪਛਾਣ ਦੁਆਰਾ ਪੁੱਛਗਿੱਛ ਕਰਦੀਆਂ ਅਤੇ ਸਮੀਖਿਆ ਲਈ ਸਕੋਪਡ ਨਤੀਜੇ ਵਾਪਸ ਕਰਦੀਆਂ ਹਨ।

ਇੱਕ ਡੇਟਾ ਐਕਸੈਸ ਰਿਕਵੇਸਟ ਐਪ ਉਸ ਦੀ ਮਨਜ਼ੂਰੀ ਤੱਕ ਹੀ ਤਿੰਦਰਾ ਹੈ ਜਿੱਥੇ ਉਸਨੂੰ ਪਤਾ ਹੋਵੇ ਕਿ ਨਿੱਜੀ ਡੇਟਾ ਅاصل ਵਿੱਚ ਕਿੱਥੇ ਰਿਹਾ। ਇੱਕ ਇਕੱਲਾ ਕਨੈਕਟਰ ਲਿਖਣ ਤੋਂ ਪਹਿਲਾਂ ਇੱਕ ਪ੍ਰਯੋਗਕ ਇਨਵੈਂਟਰੀ ਬਣਾਓ ਜੋ ਤੁਸੀਂ ਸਮੇਂ ਨਾਲ ਰੱਖ ਸਕੋ।

ਇੱਕ ਜੀਊਂਦਾ ਸਿਸਟਮ ਇਨਵੈਂਟਰੀ ਬਣਾਓ

ਉਹ ਸਿਸਟਮਾਂ ਤੋਂ ਸ਼ੁਰੂ ਕਰੋ ਜੋ ਸਭ ਤੋਂ ਜ਼ਿਆਦਾ ਯੂਜ਼ਰ-ਪਹਚਾਣ ਜੋੜਦੇ ਹਨ:

- ਕੋਰ ਡੇਟਾਬੇਸ (ਪ੍ਰੋਡ, ਐਨਾਲਿਟਿਕਸ, ਡੇਟਾ ਵੇਅਰਹਾਊਸ)

- SaaS ਟੂਲ (CRM, ਈਮੇਲ ਮਾਰਕੀਟਿੰਗ, ਬਿਲਿੰਗ, ਉਤਪਾਦ ਐਨਾਲਿਟਿਕਸ)

- ਸਪੋਰਟ ਸਿਸਟਮ (ਟਿਕਟਿੰਗ, ਚੈਟ ਟ੍ਰਾਂਸਕ੍ਰਿਪਟ, ਕਾਲ ਰਿਕਾਰਡਿੰਗ)

- ਲੌਗ ਅਤੇ ਇਵੈਂਟ ਸਟ੍ਰੀਮ (ਐਪ ਲੌਗ, CDN/WAF ਲੌਗ, ਆਥ ਲੌਗ)

ਹਰ ਸਿਸਟਮ ਲਈ ਦਰਜ ਕਰੋ: ਮਾਲਕ, ਉਦੇਸ਼, ਸਟੋਰ ਕੀਤੀ ਡੇਟਾ ਕਿਸਮਾਂ, ਉਪਲਬਧ ਪਰਛਾਣਕ (email, user ID, device ID), ਕਿਵੇਂ ਪਹੁੰਚ (API/SQL/export), ਅਤੇ ਕੋਈ ਸੀਮਾਵਾਂ (ਰੇਟ ਲਿਮਿਟ, ਰੀਟੇਨਸ਼ਨ, ਵੈਂਡਰ ਟਰਨਅਰਾਉਂਡ)। ਇਹ ਇਨਵੈਂਟਰੀ ਜਦ ਬੇਨਤੀ ਆਉਂਦੀ ਹੈ ਤਾਂ ਤੁਹਾਡਾ "ਸੋਰਸ ਆਫ਼ ਟਰਥ" ਬਣ ਜਾਂਦੀ ਹੈ।

ਸਰੋਤ ਦੇ ਅਨੁਰੂਪ ਕਨੈਕਟਰ ਬਣਾਓ

ਕਨੈਕਟਰਾਂ ਨੂੰ ਸ਼ਾਨਦਾਰ ਹੋਣ ਦੀ ਲੋੜ ਨਹੀਂ—ਉਹਨਾਂ ਨੂੰ ਭਰੋਸੇਯੋਗ ਹੋਣਾ ਚਾਹੀਦਾ ਹੈ:

- SaaS ਟੂਲਾਂ ਲਈ API pulls (ਜਿੱਥੇ ਸੰਭਵ ਹੋ incrementally sync)

- ਪਹਿਲੀ-ਪਾਰਟੀ ਸਿਸਟਮਾਂ ਲਈ ਡੇਟਾਬੇਸ ਕੁਇਰੀਜ਼ (ਪਰੈਮੀਟਰਾਈਜ਼ਡ ਕੁਏਰੀਜ਼ ਜੋ ਜਾਣੇ-ਪਛਾਣੇ ਪਰਛاڻਕਾਂ ਦੁਆਰਾ ਕੀਤੇ ਜਾਣ)

- ਜਿਨ੍ਹਾਂ ਟੂਲਾਂ ਕੋਲ API ਨਹੀਂ ਹੈ ਉਹਨਾਂ ਲਈ vendor exports (ਫਾਰਮੈਟ, cadence, ਅਤੇ ਕੌਣ ਟ੍ਰਿਗਰ ਕਰਦਾ ਹੈ)

ਕਨੈਕਟਰਾਂ ਨੂੰ ਐਪ ਤੋਂ ਅਲੱਗ ਰੱਖੋ ਤਾਂ ਕਿ ਤੁਸੀਂ ਉਨ੍ਹਾਂ ਨੂੰ ਅਪਡੇਟ ਕਰ ਸਕੋ ਬਿਨਾਂ ਵਰਕਫਲੋ ਨੂੰ ਭੰਗ ਕੀਤੇ।

ਸਮੀਖਿਆ ਲਈ ਡੇਟਾ ਨਾਰਮਲਾਈਜ਼ ਕਰੋ

ਵੱਖ-ਵੱਖ ਸਿਸਟਮ ਇੱਕੋ ਵਿਅਕਤੀ ਨੂੰ ਵੱਖ-ਵੱਖ ਢੰਗ ਨਾਲ ਵਰਨਨ ਕਰਦੇ ਹਨ। ਖੋਜੇ ਹੋਏ ਰਿਕਾਰਡਾਂ ਨੂੰ ਇੱਕ ਸਾਂਝੇ ਸਕੀਮਾ ਵਿੱਚ ਨਾਰਮਲਾਈਜ਼ ਕਰੋ ਤਾਂ ਜੋ ਸਮੀਖਿਆ ਕਰਨ ਵਾਲੇ ਲੋਕ ਐਪਲ ਨਾਲ ਸੰਤਰੀ ਨਹੀਂ ਕਰ ਰਹੇ। ਇੱਕ ਸਧਾਰਣ, ਕਾਰਜਕਾਰੀ ਮਾਡਲ ਹੋ ਸਕਦਾ ਹੈ:

person_identifier (ਜਿਸ ਤੇ ਤੁਸੀਂ ਮੈਚ ਕੀਤਾ)data_category (profile, communications, transactions, telemetry)field_name ਅਤੇ field_valuerecord_timestamp

ਹਰ ਫੀਲਡ ਲਈ provenance ਟਰੈਕ ਕਰੋ

ਪ੍ਰੋਵੇਨੈਂਸ ਉਹ ਹੈ ਜੋ ਨਤੀਜਿਆਂ ਨੂੰ ਬਚਾਊ ਬਣਾਉਂਦੀ ਹੈ। ਹਰ ਵੈਲਯੂ ਦੇ ਨਾਲ ਮੈਟਾਡੇਟਾ ਸਟੋਰ ਕਰੋ:

- ਸਰੋਤ ਸਿਸਟਮ ਅਤੇ object/table

- retrieval ਸਮਾਂ ਅਤੇ ਮੂਲ ਟਾਈਮਸਟੈਂਪ

- match ਮੈਥਡ (exact, fuzzy) ਅਤੇ confidence ਸਕੋਰ

ਜਦੋਂ ਕਿਸੇ ਨੇ ਪੁੱਛਿਆ "ਇਹ ਕਿੱਥੋਂ ਆਇਆ?", ਤੁਹਾਡੇ ਕੋਲ ਇੱਕ ਠੋਸ ਜਵਾਬ ਹੋਵੇਗਾ—ਅਤੇ ਜਦ ਲੋੜ ਹੋਵੇ ਇਸਨੂੰ ਸਹੀ ਜਾਂ ਮਿਟਾਉਣ ਲਈ ਰਾਹ ਵੀ।

ਡੇਟਾ ਰੀਟਰੀਵਲ ਅਤੇ ਮੈਚਿੰਗ ਇੰਜਣ ਬਣਾਓ

ਇਹ ਤੁਹਾਡੀ ਐਪ ਦਾ "ਇਸ ਵਿਅਕਤੀ ਬਾਰੇ ਸਭ ਕੁਝ ਲੱਭੋ" ਹਿੱਸਾ ਹੈ—ਅਤੇ ਇਹ ਓਹ ਹਿੱਸਾ ਹੈ ਜਿਸ ਨਾਲ ਸਭ ਤੋਂ ਜ਼ਿਆਦਾ ਪ੍ਰਾਈਵੇਸੀ ਖਤਰੇ ਜੁੜੇ ਹੋ ਸਕਦੇ ਹਨ ਜੇ ਇਹ ਲਾਪ਼ਰਵਾਹੀ ਨਾਲ ਕੀਤਾ ਗਿਆ। ਇੱਕ ਵਧੀਆ ਰੀਟਰੀਵਲ ਅਤੇ ਮੈਚਿੰਗ ਇੰਜਣ ਸੋਚ ਸਮਝ ਕੇ ਬਣਾਇਆ ਜਾਂਦਾ ਹੈ: ਇਹ ਪੂਰੀ ਤਰ੍ਹਾਂ ਖੋਜ ਕਰਨ ਲਈ ਕਾਫੀ ਵਿਸਥਾਰ ਕਰਦਾ ਹੈ, ਪਰ ਇੰਨੀ ਹੀ ਤੰਗੀ ਨਾਲ ਤਾਂ ਜੋ ਗੈਰ-ਸਬੰਧਤ ਡਾਟਾ ਨਾ ਖਿੱਚਿਆ ਜਾਏ।

ਇੱਕ ਸਪਸ਼ਟ ਖੋਜ ਰਣਨੀਤੀ ਨਾਲ ਸ਼ੁਰੂ ਕਰੋ

ਆਪਣੇ ਇੰਜਣ ਨੂੰ ਉਹਨਾਂ ਪਰਛਾਣਕਾਂ ਦੇ ਆਸ-ਪਾਸ ਡਿਜ਼ਾਇਨ ਕਰੋ ਜੋ ਤੁਸੀਂ ਇਨਟੇਕ ਦੌਰਾਨ ਭਰੋਸੇਯੋਗ ਤੌਰ 'ਤੇ ਇਕੱਠੇ ਕਰ ਸਕਦੇ ਹੋ। ਆਮ ਸ਼ੁਰੂਆਤੀ ਬਿੰਦੂ ਵਿੱਚ ਸ਼ਾਮਲ ਹਨ email, ਫੋਨ ਨੰਬਰ, customer ID, order number, ਅਤੇ ਮੈਲਿੰਗ ਐਡਰੈਸ।

ਫਿਰ ਉਹ ਪਰਛਾਣਕ ਜੋ ਅਕਸਰ ਉਤਪਾਦ ਅਤੇ ਐਨਾਲਿਟਿਕਸ ਸਿਸਟਮਾਂ ਵਿੱਚ ਮਿਲਦੇ ਹਨ, ਜੋੜੋ:

- Linked accounts (parent/child accounts, household profiles, workplace admins)

- Device IDs ਅਤੇ advertising identifiers (ਜਿੱਥੇ ਵਾਜਿਬ ਅਤੇ ਕਾਨੂੰਨੀ ਤੌਰ 'ਤੇ ਸੰਭਵ)

- Session IDs ਅਤੇ cookie identifiers (ਅਕਸਰ ਘੱਟ confidence)

ਜਿਨ੍ਹਾਂ ਸਿਸਟਮਾਂ ਕੋਲ ਸਥਿਰ ਕੀ ਸਾਂਝਾ ਨਹੀਂ ਹੁੰਦੀ, ਉੱਥੇ fuzzy matching ਸ਼ਾਮਲ ਕਰੋ (ਜਿਵੇਂ ਸਧਾਰਨ ਕੀਤੇ ਨਾਮ + ਪਤਾ) ਅਤੇ ਨਤੀਜਿਆਂ ਨੂੰ "ਉਮੀਦਵਾਰ" ਸਮਝੋ ਜੋ ਸਮੀਖਿਆ ਦੀ ਮੰਗ ਕਰਨ।

ਮੁੱਲ-ਇਕੱਠਾ ਕਰਨ ਨੂੰ ਡਿਫਾਲਟ ਰੂਪ ਵਿੱਚ ਘੱਟ ਰੱਖੋ

"ਪੂਰਾ ਯੂਜ਼ਰ ਟੇਬਲ ਐਕਸਪੋਰਟ" ਕਰਨ ਦੀ ਲਾਲਚ ਤੋਂ ਬਚੋ। ਕਨੈਕਟਰਾਂ ਨੂੰ ਇਸ ਤਰ੍ਹਾਂ ਬਣਾਓ ਕਿ ਉਹ ਸੰਭਵ ਹੋਵੇ ਤਾਂ ਪਰਛਾਣਕ ਦੁਆਰਾ ਕੋਇਰੀ ਕਰਨ ਅਤੇ ਕੇਵਲ ਸਬੰਧਤ ਫੀਲਡ ਵਾਪਸ ਕਰਨ—ਖਾਸ ਕਰਕੇ ਲੌਗ ਅਤੇ ਇਵੈਂਟ ਸਟ੍ਰੀਮਾਂ ਲਈ। ਘੱਟ ਖਿੱਚਣ ਨਾਲ ਸਮੀਖਿਆ ਸਮਾਂ ਘੱਟ ਹੁੰਦਾ ਹੈ ਅਤੇ ਕਿਸੇ ਹੋਰ ਦੀ ਡੇਟਾ ਜਾਰੀ ਕਰਨ ਦਾ ਖਤਰਾ ਵੀ ਘਟਦਾ ਹੈ।

ਇੱਕ ਕਾਰਗਰ ਪੈਟਰਨ ਦੋ-ਕਦਮ ਵਾਲਾ ਹੈ: (1) ਹਲਕਾ "ਕੀ ਇਹ ਪਰਛਾਣਕ ਮੌਜੂਦ ਹੈ?" ਚੈੱਕ ਚਲਾਓ, ਫਿਰ (2) ਪੁਸ਼ਟੀ ਕੀਤੇ ਗਏ ਮਿਲਾਪਾਂ ਲਈ ਫੁਲ ਰਿਕਾਰਡ ਖਿੱਚੋ।

ਮਲਟੀ-ਟੇਨੈਂਟ ਸੀਮੇਤਕਰਨ ਨੂੰ ਲਾਗੂ ਕਰੋ

ਜੇ ਤੁਹਾਡੀ ਐਪ ਕਈ ਬ੍ਰਾਂਡ, ਖੇਤਰ, ਜਾਂ ਕਾਰੋਬਾਰੀ ਇਕਾਈਆਂ ਸੇਵਾ ਕਰਦੀ ਹੈ, ਤਾਂ ਹਰ ਪੁੱਛਗਿੱਛ ਵਿੱਚ ਇੱਕ tenant scope ਹੋਣਾ ਲਾਜ਼ਮੀ ਹੈ। tenant ਫਿਲਟਰਾਂ ਨੂੰ ਕਨੈਕਟਰ ਲੇਅਰ ਵਿੱਚ ਲਾਗੂ ਕਰੋ (ਕੇਵਲ UI ਵਿੱਚ ਨਹੀਂ), ਅਤੇ ਪਰਖਾਂ ਵਿੱਚ ਉਨ੍ਹਾਂ ਦੀ ਸਹੀਤਾ ਦੀ ਪੁਸ਼ਟੀ ਕਰੋ ਤਾਂ ਕਿ ਕ੍ਰਾਸ-ਟੇਨੈਂਟ ਲਿਕੇਜ ਨਾ ਹੋਵੇ।

ਅਸਲ ਦੁਨੀਆ ਦੇ ਗੰਦੇ ਐਜ਼-ਕੇਸਾਂ ਨੂੰ ਸੰبھਾਲੋ

ਨਕਲੀਆਂ ਅਤੇ ਅਸਪੱਸ਼ਟਤਾਵਾਂ ਲਈ ਯੋਜਨਾ ਬਣਾਓ:

- ਡੁਪਲਿਕੇਟ ਪ੍ਰੋਫਾਇਲ ਸਿਸਟਮਾਂ ਅਤੇ ਸਮੇਂ ਦੇ ਨਾਲ

- ਸ਼ੇਅਰ ਕੀਤੇ ਈਮੇਲ (ਪਰਿਵਾਰਕ ਇੰਬਾਕਸ, role-based ਪਤੇ ਜਿਵੇਂ billing@)

- ਮਰਜ ਕੀਤੇ ਅਕਾਊਂਟ ਅਤੇ ਇਤਿਹਾਸਕ ਪਰਛਾਣਕ

ਮੈਚ confidence, ਸਬੂਤ (ਕਿਹੜਾ ਪਰਛਾਣਕ ਮਿਲਿਆ), ਅਤੇ ਟਾਈਮਸਟੈਂਪ ਸਟੋਰ ਕਰੋ ਤਾਂ ਕਿ ਸਮੀਖਿਆ ਕਰਨ ਵਾਲੇ ਵਿਅਕਤੀ ਇਹ ਸਮਝਾ ਸਕਣ—ਅਤੇ ਬਾਅਦ ਵਿੱਚ ਬਚਾਅ ਕਰ ਸਕਣ—ਕਿ ਕਿਉਂ ਰਿਕਾਰਡ ਸ਼ਾਮਿਲ ਜਾਂ ਬਾਹਰ ਰੱਖੇ ਗਏ।

ਸਮੀਖਿਆ, ਰੇਡੈਕਸਨ, ਅਤੇ ਜਵਾਬ ਪੈਕੇਜਿੰਗ ਸ਼ਾਮਲ ਕਰੋ

ਅੰਦਰੂਨੀ ਪਾਇਲਟ ਤੁਰੰਤ ਸ਼ਿਪ ਕਰੋ

DSAR ਐਪ ਡਿਪਲੋਏ ਅਤੇ ਹੋਸਟ ਕਰੋ ਤਾਂ ਕਿ ਹਿੱਸੇਦਾਰ ਅਸਲ ਡੇਟਾ ਫਲੋਜ਼ ਨਾਲ ਸਮੀਖਿਆ ਕਰ ਸਕਣ।

ਜਦੋਂ ਤੁਹਾਡਾ ਰੀਟਰੀਵਲ ਇੰਜਣ ਸਬੰਧਿਤ ਰਿਕਾਰਡ ਇਕੱਠੇ ਕਰ ਲੈਂਦਾ ਹੈ, ਫਿਰ ਵੀ ਤੁਸੀਂ ਉਹਨੂੰ ਸਿੱਧਾ ਬੇਨਤੀਕਰਤਾ ਨੂੰ ਨਹੀਂ ਭੇਜਨਾ ਚਾਹੀਦਾ। ਜ਼ਿਆਦਾਤਰ ਸੰਗਠਨਾਂ ਨੂੰ ਮਨੁੱਖੀ ਸਮੀਖਿਆ ਦੀ ਲੋੜ ਹੁੰਦੀ ਹੈ ਤਾਂ ਜੋ ਤੀਸਰੀ-ਪਾਰਟੀ ਨਿੱਜੀ ਡੇਟਾ, ਗੁਪਤ ਕਾਰੋਬਾਰੀ ਜਾਣਕਾਰੀ, ਜਾਂ ਕਾਨੂੰਨ/ਕੰਟ੍ਰੈਕਟ ਦੁਆਰਾ ਸੀਮਿਤ ਸਮੱਗਰੀ ਦਾ ਐਕਸਪੋਜ਼ਰ ਰੋਕਿਆ ਜਾ ਸਕੇ।

ਇੱਕ ਅਜਿਹਾ ਸਮੀਖਿਆ ਕਿਊ ਬਣਾਓ ਜੋ ਲੋਕ ਵਰਤ ਸਕਣ

ਇੱਕ ਢਾਂਚਾਬੱਧ "ਕੇਸ ਸਮੀਖਿਆ" ਵਰਕਸਪੇਸ ਬਣਾਓ ਜੋ ਸਮੀਖਿਆ ਕਰਨ ਵਾਲੇ ਲੋਕਾਂ ਨੂੰ ਇਹ ਕਰਨ ਦੇਵੇ:

- ਤਿਆਰ ਕੀਤੇ ਡੈਟਾਸੈੱਟ ਨੂੰ ਸਰੋਤ ਸਿਸਟਮ (CRM, support, billing, product logs) ਦੇ ਅਧਾਰ 'ਤੇ ਗਰੁੱਪ ਹੋਕੇ ਵੇਖੋ

- ਡੇਟਾ ਸ਼੍ਰੇਣੀ (identifiers, communications, transactions, device data) ਦੁਆਰਾ ਫਿਲਟਰ ਕਰੋ

- ਮੂਲ ਸਬੂਤ (record IDs, timestamps, ਸਰੋਤ) ਖੋਲ੍ਹੋ

- ਅੰਦਰੂਨੀ ਨੋਟਸ ਜੋੜੋ ਅਤੇ ਜੇ ਕੁਝ ਅਧੂਰਾ ਲਗੇ ਤਾਂ ਦੁਬਾਰਾ ਫੈਚ ਕਰਨ ਦੀ ਬੇਨਤੀ ਕਰੋ

ਇਥੇ ਹੀ ਤੁਸੀਂ ਫੈਸਲਿਆਂ ਨੂੰ ਮਿਆਰੀਕਰਤ ਕਰਦੇ ਹੋ। ਫੈਸਲਿਆਂ ਦੀਆਂ ਇੱਕ ਛੋਟੀ ਸੈੱਟ ਕਿਸਮਾਂ (include, redact, withhold, needs legal review) ਨਾਲ ਜਵਾਬ ਇੱਕਸਾਰ ਅਤੇ ਆਡੀਟ ਲਈ ਆਸਾਨ ਰਹਿੰਦਾ ਹੈ।

ਰੇਡੈਕਸਨ ਅਤੇ ਰੋਕਥਾਮ: ਉਨ੍ਹਾਂ ਨੂੰ ਪਹਿਲੀ-ਕਲਾਸ ਫੀਚਰ ਸਮਝੋ

ਤੁਹਾਡੀ ਐਪ ਨੂੰ ਸੰਵੇਦਨਸ਼ੀਲ ਹਿੱਸਿਆਂ ਨੂੰ ਹਟਾਉਣ ਅਤੇ ਜਦ ਜਾਰੀ ਨਾ ਕੀਤਾ ਜਾ ਸਕੇ ਪੂਰੇ ਰਿਕਾਰਡ ਨੂੰ ਬਾਹਰ ਰੱਖਣ ਦੋਹਾਂ ਦਾ ਸਮਰਥਨ ਕਰਨਾ ਚਾਹੀਦਾ ਹੈ।

ਰੇਡੈਕਸਨ ਵਿੱਚ ਸ਼ਾਮਲ ਹੋਣਾ ਚਾਹੀਦਾ ਹੈ:

- ਤੀਸਰੇ-ਪਾਰਟੀ ਡੇਟਾ (ਸੰਦਸਭਰ, ਈਮੇਲ ਪਤੇ, ਫ਼ੋਨ ਨੰਬਰ ਸੁਨੇਹੇ ਥਰੈਡ ਵਿੱਚ)

- ਗੁਪਤ ਕਾਰੋਬਾਰੀ ਜਾਣਕਾਰੀ (ਅੰਦਰੂਨੀ ਟੂਲਿੰਗ ਵੇਰਵਾ, ਸੁਰੱਖਿਆ-ਸੰਵੇਦਨਸ਼ੀਲ ਪਰਛਾਣਕ)

- "ਫ੍ਰੀ ਟੈਕਸਟ" ਫੀਲਡਾਂ ਜਿੱਥੇ ਸੰਵੇਦਨਸ਼ੀਲ ਸਮੱਗਰੀ ਛੁਪੀ ਰਹਿੰਦੀ ਹੈ (ਨੋਟਸ, ਟ੍ਰਾਂਸਕ੍ਰਿਪਟ, ਅਟੈਚਮੈਂਟ)

ਜਦੋਂ ਡੇਟਾ ਜਾਰੀ ਨਹੀਂ ਕੀਤਾ ਜਾ ਸਕਦਾ, ਤਾਂ ਛੂਟਾਂ ਦਾ ਦਸਤਾਵੇਜ਼ ਬਣਾਓ ਅਤੇ ਕਾਰਨ ਬਚਾਓ (ਉਦਾਹਰਣ: ਕਾਨੂੰਨੀ ਛੁੱਟੀ, ਟਰੇਡ ਸੀਕ੍ਰੇਟ, ਜਾਂ ਹੋਰਾਂਤੇ ਨੁਕਸਾਨ)।

ਕੇਵਲ ਡੇਟਾ ਨੂੰ ਲੁਕਾਉਣਾ ਹੀ ਨਹੀਂ—ਫੈਸਲੇ ਦਾ ਤਰਕ ਇੱਕ ਸੰਰਚਿਤ ਢੰਗ ਨਾਲ ਕੈਪਚਰ ਕਰੋ ਤਾਂ ਕਿ ਤੁਸੀਂ ਬਾਅਦ ਵਿੱਚ ਇਸ ਦਾ ਰੱਖਰਖਾਅ ਕਰ ਸਕੋ।

ਮਨੁੱਖਾਂ ਅਤੇ ਮਸ਼ੀਨਾਂ ਦੋਹਾਂ ਲਈ ਡਿਲਿਵਰੇਬਲ ਪੈਕੇਜ ਬਣਾਓ

ਜ਼ਿਆਦਾਤਰ DSAR ਵਰਕਫਲੋਜ਼ ਸਭ ਤੋਂ ਚੰਗੇ ਤਰੀਕੇ ਨਾਲ ਦੋ ਡਿਲਿਵਰੇਬਲ ਜਨਰੇਟ ਕਰਦੀਆਂ ਹਨ:

- ਇੱਕ ਮਨੁੱਖ-ਪੜ੍ਹਨਯੋਗ ਰਿਪੋਰਟ (HTML/PDF) ਜੋ ਕੀ ਤੁਸੀਂ ਲੱਭਿਆ ਅਤੇ ਜੋ ਰੇਡੈਕਟ/ਛੱਡਿਆ ਗਿਆ ਦਿਖਾਉਂਦੀ ਹੈ

- ਇੱਕ ਮਸ਼ੀਨ-ਪੜ੍ਹਨਯੋਗ ਐਕਸਪੋਰਟ (JSON/CSV) ਜਿਸ ਵਿੱਚ ਜਾਰੀ ਕੀਤੀਆਂ ਡਾਟਾ ਇੱਕ ਭਰੋਸੇਯੋਗ ਸਕੀਮਾ ਵਿੱਚ ਹੋ

ਹਰੇਕ ਵਿੱਚ ਸਹਾਇਕ ਮੈਟਾਡੇਟਾ ਸ਼ਾਮਲ ਕਰੋ: ਸਰੋਤ, ਸੰਬੰਧਿਤ ਤਰੀਖਾਂ, ਰੇਡੈਕਸਨ/ਛੱਡਣ ਦੇ ਵਜ੍ਹਾ, ਅਤੇ ਸਪਸ਼ਟ ਅਗਲੇ ਕਦਮ (ਸਵਾਲ ਪੁੱਛਣ, ਅਪੀਲ ਕਰਨ, ਡੇਟਾ ਸਹੀ ਕਰਨ ਦੀ ਕਾਰਵਾਈ)। ਇਸ ਨਾਲ ਜਵਾਬ ਸਿਰਫ ਇੱਕ ਡੇਟਾ ਡੰਪ ਨਹੀਂ, ਬਲਕਿ ਸਮਝ ਆਉਣ ਵਾਲਾ ਨਤੀਜਾ ਬਣ ਜਾਂਦਾ ਹੈ।

ਜੇ ਤੁਸੀਂ ਕੇਸਾਂ ਵਿੱਚ ਇੱਕ ਸਥਿਰ ਅਨੁਭਵ ਚਾਹੁੰਦੇ ਹੋ, ਤਾਂ ਇੱਕ ਜਵਾਬ ਟੈਂਪਲੇਟ ਵਰਤੋ ਅਤੇ ਇਸਨੂੰ ਵਰਜਨ ਕੀਤਾ ਰੱਖੋ ਤਾਂ ਜੋ ਤੁਸੀਂ ਦਿਖਾ ਸਕੋ ਕਿ ਕਿਸ ਟੈਂਪਲੇਟ ਨੂੰ fulfillment ਸਮੇਂ ਵਰਤਿਆ ਗਿਆ। ਇਹਨੂੰ ਆਪਣੇ ਆਡੀਟ ਲੌਗਾਂ ਨਾਲ ਜੋੜੋ ਤਾਂ ਕਿ ਪੈਕੇਜ ਵਿੱਚ ਹਰ ਬਦਲਾਅ ਟਰੇਸਬਲ ਹੋਵੇ।

ਸੁਰੱਖਿਆ ਕন্ট੍ਰੋਲ, ਅਨੁਮਤੀਆਂ, ਅਤੇ ਆਡੀਟ ਲੌਗ

ਸੁਰੱਖਿਆ ਇੱਕ ਐਸਾ ਫੀਚਰ ਨਹੀਂ ਜੋ ਤੁਸੀਂ "ਬਾਅਦ ਵਿੱਚ ਜੋੜੋ"—ਇਹ ਉਹ ਬੁਨਿਆਦ ਹੈ ਜੋ ਸੰਵੇਦਨਸ਼ੀਲ ਨਿੱਜੀ ਡੇਟਾ ਨੂੰ ਰੋਕਦੀ ਹੈ ਅਤੇ ਇਹ ਸਾਬਤ ਕਰਦੀ ਹੈ ਕਿ ਤੁਸੀਂ ਹਰ ਬੇਨਤੀ ਨੂੰ ਠੀਕ ਢੰਗ ਨਾਲ ਹੈਂਡਲ ਕੀਤਾ। ਮਕਸਦ ਸਪਸ਼ਟ ਹੈ: ਸਿਰਫ ਠੀਕ ਲੋਕ ਹੀ ਠੀਕ ਡੇਟਾ ਵੇਖ ਸਕਣ, ਹਰ ਕਾਰਵਾਈ ਟਰੇਸਬਲ ਹੋਵੇ, ਅਤੇ ਜਨਰੇਟ ਕੀਤੀਆਂ ਫਾਇਲਾਂ ਦੁਰੁਪਯੋਗ ਨਾ ਹੋ ਸਕਣ।

ਰੋਲ-ਅਧਾਰਿਤ ਅਨੁਮਤੀਆਂ (RBAC)

ਸਾਫ਼ ਰੋਲ-ਅਧਾਰਿਤ access control ਨਾਲ ਸ਼ੁਰੂ ਕਰੋ ਤਾਂ ਕਿ ਜ਼ਿੰਮੇਵਾਰੀਆਂ ਬਿਲਕੁਲ ਸਪਸ਼ਟ ਰਹਿਣ। ਆਮ ਰੋਲ ਸ਼ਾਮਲ ਹੁੰਦੇ ਹਨ:

- Privacy admin: ਨੀਤੀਆਂ, ਕਨੈਕਟਰ, ਟੈਂਪਲੇਟ, ਅਤੇ ਐਸਕਲੇਸ਼ਨ ਕੰਫਿਗਰ ਕਰਦਾ ਹੈ।

- Reviewer: ਖਿੱਚੇ ਹੋਏ ਰਿਕਾਰਡਾਂ ਦੀ ਜਾਂਚ ਕਰਦਾ ਹੈ, ਐਜ਼-ਕੇਸਾਂ ਨੂੰ ਫਲੈਗ ਕਰਦਾ ਹੈ, ਰੇਡੈਕਸਨ ਸੁਝਾਅ ਦਿੰਦਾ ਹੈ।

- Approver: ਕਿਸੇ ਵੀ ਡੇਟਾ ਰਿਲੀਜ਼ ਤੋਂ ਪਹਿਲਾਂ ਅੰਤਿਮ ਮਨਜ਼ੂਰੀ ਦਿੰਦਾ ਹੈ।

- Auditor: ਕੇਸ ਇਤਿਹਾਸ, ਸਬੂਤ, ਅਤੇ ਰਿਪੋਰਟਾਂ ਲਈ read-only ਪਹੁੰਚ।

ਅਨੁਮਤੀਆਂ ਨਰਮ ਹੋਣ ਨਾ ਦੇਓ। ਉਦਾਹਰਨ ਲਈ, ਇੱਕ reviewer retrieved data ਵੇਖ ਸਕਦਾ ਹੈ ਪਰ deadlines ਨਹੀਂ ਬਦਲ ਸਕਦਾ, ਜਦਕਿ approver ਜਵਾਬ ਜਾਰੀ ਕਰ ਸਕਦਾ ਹੈ ਪਰ connector credentials ਨਹੀਂ ਬਦਲ ਸਕਦਾ।

ਅਟੱਲ ਆਡੀਟ ਟਰੇਲ (ਕੀ ਹੋਇਆ ਇਹ ਸਾਬਤ ਕਰੋ)

ਤੁਹਾਡਾ DSAR ਵਰਕਫਲੋ ਇੱਕ append-only ਆਡੀਟ ਲੌਗ ਜਨਰੇਟ ਕਰੇ ਜੋ ਕਵਰ ਕਰੇ:

- ਕਿਸਨੇ ਕੁਝ ਵੀ ਵੇਖਿਆ, ਬਦਲਿਆ, ਐਕਸਪੋਰਟ ਕੀਤਾ, ਜਾਂ ਮਿਟਾਇਆ

- ਕਿਸ ਰਿਕਾਰਡ ਨੂੰ ਐਕਸੈਸ ਕੀਤਾ ਗਿਆ (ਘੱਟੋ-ਘੱਟ ਪਰਛਾਣਕ ਅਤੇ ਸਰੋਤ ਸਿਸਟਮ)

- ਕਾਰਵਾਈ ਕਦੋਂ ਹੋਈ (ਟਾਈਮਸਟੈਂਪ ਸਹਿਤ ਟਾਈਮਜ਼ੋਨ)

- ਕਾਰਵਾਈ ਕਿਉਂ ਕੀਤੀ (ਕੇਸ ਨੋਟਸ, ਫੈਸਲਾ ਕੋਡ)

ਆਡੀਟ ਐਂਟਰੀਜ਼ ਨੂੰ ਛੇਤੀ ਤਬਦੀਲ ਨਹੀਂ ਕੀਤਾ ਜਾ ਸਕਣਾ ਚਾਹੀਦਾ: ਐਪਲੀਕੇਸ਼ਨ ਸਰਵਿਸ ਲਈ ਲਿਖਣ ਦੀ ਪਹੁੰਚ ਸੀਮਤ ਕਰੋ, ਸੋਧਾਂ ਰੋਕੋ, ਅਤੇ ਲਾਗ ਬੈਚਾਂ ਨੂੰ ਹੈਸ਼/ਸਾਈਨ ਕਰਨ ਜਾਂ write-once ਸਟੋਰੇਜ 'ਤੇ ਵਿਚਾਰ ਕਰੋ।

ਆਡੀਟ ਲਾਗ ਵੀ ਉਹ ਥਾਂ ਹੈ ਜਿੱਥੇ ਤੁਸੀਂ ਅਧਿਆਤਮਿਕ ਫੈਸਲਿਆਂ ਜਿਵੇਂ ਪਾਰਸ਼ੀਅਲ ਡਿਸਕਲੋਜ਼ਰ ਜਾਂ ਅਸਵੀਕਾਰਤਾ ਦੀ ਰੱਖਿਆ ਕਰਦੇ ਹੋ।

ਇੰਕ੍ਰਿਪਸ਼ਨ, ਕੀਜ਼, ਅਤੇ ਸੀਕ੍ਰੇਟ ਹੇਡਲਿੰਗ

ਟ੍ਰਾਂਜ਼ਿਟ ('TLS') ਅਤੇ ਐਟ-ਰੇਸਟ (ਡੇਟਾਬੇਸ, ਆਬਜੈਕਟ ਸਟੋਰੇਜ, ਬੈਕਅੱਪ) ਵਿੱਚ ਇਨਕ੍ਰਿਪਟ ਕਰੋ। ਸੀਕ੍ਰੇਟ (API ਟੋਕਨ, ਡੇਟਾਬੇਸ ਕ੍ਰੈਡੈਂਸ਼ੀਅਲ) ਨੂੰ ਇੱਕ ਸਮਰਪਿਤ secret manager ਵਿੱਚ ਰੱਖੋ—ਕੋਡ, ਕਨਫਿਗ ਫਾਇਲਾਂ, ਜਾਂ ਸਪੋਰਟ ਟਿਕਟਾਂ ਵਿੱਚ ਨਹੀਂ।

ਐਕਸਪੋਰਟਾਂ ਲਈ, ਛੋਟੇ-ਅਵਧੀ ਵਾਲੀਆਂ signed download links ਅਤੇ ਜਿੱਥੇ ਲੋੜ ਹੋਵੇ ਇਨਕ੍ਰਿਪਟ ਕੀਤੀਆਂ ਫਾਇਲਾਂ ਵਰਤੋਂ। ਐਕਸਪੋਰਟ ਬਣਾਉਣ ਦੀ ਪਹੁੰਚ ਸੀਮਤ ਕਰੋ ਅਤੇ ਆਟੋਮੈਟਿਕ ਮਿਆਦ ਲਗਾਓ।

ਦੁਰਵਰਤੋਂ ਰੋਕਥਾਮ ਅਤੇ ਸੁਰੱਖਿਅਤ ਡਾਊਨਲੋਡ

ਪ੍ਰਾਇਵੇਸੀ ਐਪਸ ਸਕ੍ਰੈਪਿੰਗ ਅਤੇ ਸੋਸ਼ਲ ਇੰਜੀਨੀਅਰਿੰਗ ਕੋਸ਼ਿਸ਼ਾਂ ਆਕਰਸ਼ਿਤ ਕਰਦੀਆਂ ਹਨ। ਇਹ ਜੋੜੋ:

- ਪੋਰਟਲ ਅਤੇ ਡਾਊਨਲੋਡ ਐਂਡਪੋਇੰਟਾਂ 'ਤੇ ਰੇਟ ਲਿਮਿਟਸ ਅਤੇ ਥਰੌਟਲਿੰਗ

- ਅਨੋਮਲੀ ਡਿਟੈਕਸ਼ਨ (ਕੇਸਾਂ ਵਿੱਚ ਅਚਾਨਕ ਵਾਧਾ, ਬਾਰ-ਬਾਰ ਨਾਕਾਮ ਵੈਰੀਫਿਕੇਸ਼ਨ, ਅਜੀਬ ਐਡਮਿਨ ਸਰਗਰਮੀ)

- ਸੁਰੱਖਿਅਤ ਡਾਊਨਲੋਡ (ਵਾਇਰਸ ਸਕੈਨ, ਵਾਟਰਮਾਰਕ, ਅਤੇ ਅੰਦਰੂਨੀ ਸਮੀਖਿਆ ਲਈ "view-only" ਵਿਕਲਪ)

ਇਹ ਨਿਯੰਤਰਣ ਜੋਖਮ ਘੱਟ ਕਰਦੇ ਹਨ ਅਤੇ ਸਿਸਟਮ ਨੂੰ ਅਸਲ ਗਾਹਕਾਂ ਅਤੇ ਅੰਦਰੂਨੀ ਟੀਮਾਂ ਲਈ ਵਰਤਣਯੋਗ ਰੱਖਦੇ ਹਨ।

ਸੂਚਨਾ, ਡੈਡਲਾਈਨ, ਅਤੇ ਗ੍ਰਾਹਕ ਸੰਚਾਰ

DSAR ਵਰਕਫਲੋ ਉਹ ਦੋ ਚੀਜ਼ਾਂ 'ਤੇ ਜੀਉਂਦਾ ਜਾਂ ਮਰਦਾ ਹੈ ਜੋ ਗ੍ਰਾਹਕ ਤੁਰੰਤ ਮਹਿਸੂਸ ਕਰਦੇ ਹਨ: ਕੀ ਤੁਸੀਂ ਸਮੇਂ 'ਤੇ ਜਵਾਬ ਦਿੰਦੇ ਹੋ, ਅਤੇ ਕੀ ਤੁਹਾਡੀਆਂ ਅਪਡੇਟਾਂ ਸਪਸ਼ਟ ਅਤੇ ਭਰੋਸੇਯੋਗ ਲੱਗਦੀਆਂ ਹਨ। ਸੰਚਾਰ ਨੂੰ ਇੱਕ ਪਹਿਲੀ-ਕਲਾਸ ਫੀਚਰ ਸਮਝੋ—ਨਾ ਕਿ ਕੁਝ ਇਮੇਲ ਜੋ ਅੰਤ ਵਿੱਚ ਜੋੜੇ ਗਏ ਹਨ।

ਟੈਂਪਲੇਟ-ਆਧਾਰਤ ਸੁਨੇਹੇ ਜੋ ਇੱਕਸਾਰ ਰਹਿੰਦੇ ਹਨ

ਛੋਟੀ ਸੈਟ ਦੀ ਮਨਜ਼ੂਰਸ਼ੁਦਾ ਟੈਂਪਲੇਟਾਂ ਬਣਾਉ ਜੋ ਤੁਸੀਂ ਦੁਹਰਾ ਸਕਦੇ ਹੋ ਅਤੇ ਲੋਕਲਾਈਜ਼ ਕਰ ਸਕਦੇ ਹੋ। ਉਨ੍ਹਾਂ ਨੂੰ ਛੋਟੇ, ਨਿਰਦਿਸ਼ਟ, ਅਤੇ ਕਾਨੂੰਨੀ ਓਵਰਲੋਡ ਤੋਂ ਮੁਕਤ ਰੱਖੋ।

ਆਮ ਟੈਂਪਲੇਟ ਜੋ ਬਣਾਉਣ:

- "Verification required": ਕੀ ਲੋੜ ਹੈ, ਕਿਸ ਤਰ੍ਹਾਂ ਦੇਣੀ ਹੈ, ਅਤੇ ਅਗਲੇ ਕਦਮ ਕੀ ਹਨ

- "Extension notice": ਕਾਰਨ, ਨਵੀਂ ਮਿਆਦ, ਅਤੇ ਕੀ ਕੰਮ ਚੱਲ ਰਿਹਾ ਹੈ

- "Completion": ਕੀ ਦਿੱਤਾ ਗਿਆ, ਕਿਵੇਂ ਸੁਰੱਖਿਅਤ ਤਰੀਕੇ ਨਾਲ ਪ੍ਰਾਪਤ ਕਰਨਾ ਹੈ, ਅਤੇ ਫਾਲੋ-ਅੱਪ ਪੁੱਛਣ ਦੇ ਤਰੀਕੇ

ਵੈਰੀਏਬਲ ਜੋੜੋ (request ID, ਤਾਰਖ਼ਾਂ, ਪੋਰਟਲ ਲਿੰਕ, ਡਿਲਿਵਰੀ ਮੈਥਡ) ਤਾਂ ਜੋ ਐਪ ਸਵੈਚਾਲਿਤ ਤੌਰ 'ਤੇ ਵੇਰਵਾ ਭਰ ਸਕੇ, ਪਰ wording ਉਹੀ ਹੋ ਜੋ ਤੁਹਾਡੇ ਲੀਗਲ/ਪ੍ਰਾਇਵੇਸੀ ਟੀਮ ਨੇ ਮਨਜ਼ੂਰ ਕੀਤਾ ਹੋਵੇ।

ਅਧਿਕਾਰ ਖੇਤਰ ਅਤੇ ਬੇਨਤੀ ਦੀ ਕਿਸਮ ਮੁਤਾਬਕ ਡੈਡਲਾਈਨ ਟਰੈਕਿੰਗ

ਡੈਡਲਾਈਨਾਂ ਕਾਨੂੰਨ (ਜਿਵੇਂ GDPR vs CCPA/CPRA), ਬੇਨਤੀ ਦੀ ਕਿਸਮ (access, deletion, correction), ਅਤੇ ਇਹ ਕਿ ਪਛਾਣ ਦੀ ਪੁਸ਼ਟੀ ਹੋਈ ਹੈ ਜਾਂ ਨਹੀਂ, ਨਾਲ ਵੱਖ-ਵੱਖ ਹੋ ਸਕਦੀਆਂ ਹਨ। ਤੁਹਾਡੀ ਐਪ ਨੂੰ ਇਹ ਅਕਲਤਹੋਣਾ ਚਾਹੀਦਾ ਹੈ ਕਿ:

- ਮੌਜੂਦਾ ਨਿਰਧਾਰਤ ਮਿਆਦ ਅਤੇ ਕਿਉਂ ਇਹ ਸੈੱਟ ਕੀਤੀ ਗਈ (ਰੂਲ + ਸਥਿਤੀ)

- Pause conditions (ਉਦਾਹਰਨ ਲਈ, verification ਦੀ ਉਡੀਕ) ਅਤੇ ਇਹ ਕਿ ਉਹ ਕਿਵੇਂ ਘੜੀਆਂ 'ਤੇ ਪ੍ਰਭਾਵ ਪਾਂਦੇ ਹਨ

- Extension eligibility ਅਤੇ "send extension notice" ਕਾਰਵਾਈ ਜੋ ਆਡੀਟ ਟਰੇਲ 'ਤੇ ਛਾਪ ਛੱਡੇ

ਡੈਡਲਾਈਨ ਹਰ ਜਗ੍ਹ੍ਹਾ ਦਿੱਖਾਓ: ਕੇਸ ਲਿਸਟ, ਕੇਸ ਡੀਟੇਲ, ਅਤੇ ਸਟਾਫ ਰਿਮਾਈਂਡਰਾਂ।

ਇੰਟੀਗ੍ਰੇਸ਼ਨ: ਈਮੇਲ, ਟਿਕਟਿੰਗ, ਅਤੇ ਮੈਸੇਜਿੰਗ

ਹਰ ਸੰਗਠਨ ਨੂੰ ਇੱਕ ਹੋਰ ਇਨਬਾਕਸ ਨਹੀਂ ਚਾਹੀਦਾ। webhook ਅਤੇ ਈਮੇਲ ਇੰਟੀਗ੍ਰੇਸ਼ਨ ਦਿਓ ਤਾਂ ਕਿ ਅਪਡੇਟ ਮੌਜੂਦਾ ਟੂਲਸ (ਉਦਾਹਰਨ ਲਈ helpdesk ticketing system ਜਾਂ ਅੰਦਰੂਨੀ ਚੈਟ) ਨੂੰ ਜਾਣ।

ਇਵੈਂਟ-ਚਲਿਤ ਹੂਕ ਵਰਗੇ ਪ੍ਰਦਾਨ ਕਰੋ: case.created, verification.requested, deadline.updated, ਅਤੇ response.delivered.

ਗਾਹਕ ਪੋਰਟਲ ਅਪਡੇਟ ਅਤੇ ਸੁਰੱਖਿਅਤ ਡਿਲਿਵਰੀ ਲਿੰਕ

ਇੱਕ ਸਾਦਾ ਪੋਰਟਲ back-and-forth ਨੂੰ ਘਟਾਉਂਦਾ ਹੈ: ਗ੍ਰਾਹਕ ਸਥਿਤੀ ਦੇਖ ਸਕਦੇ ਹਨ ("received," "verifying," "in progress," "ready"), ਦਸਤਾਵੇਜ਼ ਅਪਲੋਡ ਕਰ ਸਕਦੇ ਹਨ, ਅਤੇ ਨਤੀਜੇ ਪ੍ਰਾਪਤ ਕਰ ਸਕਦੇ ਹਨ।

ਡੇਟਾ ਦੇ ਸਮਰਪਣ ਸਮੇਂ, attachments ਤੋਂ ਬਚੋ। ਸਮੇਂ-ਸীমਿਤ, ਪ੍ਰਮਾਣਿਤ ਡਾਉਨਲੋਡ ਲਿੰਕ ਦਿਓ ਅਤੇ ਇਹ ਸਪਸ਼ਟ ਕਰੋ ਕਿ ਲਿੰਕ ਕਿੰਨੀ ਦੇਰ ਲਈ ਵੇਹਦਾ ਰਹੇਗਾ ਅਤੇ ਜੇ ਇਹ ਸਮਾਂ-ਪਾਰ ਹੋ ਜਾਵੇ ਤਾਂ ਕੀ ਕਰਨਾ ਹੈ।

ਰੀਟੇਨਸ਼ਨ, ਰਿਪੋਰਟਿੰਗ, ਅਤੇ ਨੀਤੀਆਂ ਨਾਲ ਬਣਾਉਂ-ਅਨੁਕੂਲਤਾ

ਕੋਰ ਬੈਕਐਂਡ ਸੈੱਟ ਕਰੋ

ਇਨਟੇਕ, ਵੈਰੀਫਿਕੇਸ਼ਨ, ਸਮੀਖਿਆ ਅਤੇ ਡਿਲਿਵਰੀ ਕਦਮਾਂ ਨਾਲ ਮੇਲ ਖਾਂਦੇ APIs ਅਤੇ ਡੇਟਾਬੇਸ ਸਕੀਮਾ ਬਣਾਓ।

ਰਿਟੇਨਸ਼ਨ ਅਤੇ ਰਿਪੋਰਟਿੰਗ ਓਹੁ ਥਾਂ ਹੈ ਜਿੱਥੇ ਇੱਕ DSAR ਟੂਲ "ਵਰਕਫਲੋ ਐਪ" ਤੋਂ ਬਾਹਰ ਆ ਕੇ ਇੱਕ ਕੰਪਲਾਇੰਸ ਸਿਸਟਮ ਬਣ ਜਾਂਦਾ ਹੈ। ਮਕਸਦ ਸਧਾਰਨ ਹੈ: ਜੋ ਰੱਖਣਾ ਲਾਜ਼ਮੀ ਹੈ ਉਹ ਰੱਖੋ, ਜੋ ਨਹੀਂ ਚਾਹੀਦਾ ਉਹ ਮਿਟਾਓ, ਅਤੇ ਸਬੂਤ ਨਾਲ ਇਸਦੀ ਪੇਸ਼ਕਸ਼ ਕਰੋ।

ਸਪਸ਼ਟ ਰੀਟੇਨਸ਼ਨ ਨਿਯਮ (ਹਰ ਆਰਟਿਫੈਕਟ ਲਈ)

ਰਿਟੇਨਸ਼ਨ ਨੂੰ ਔਬਜੈਕਟ ਟਾਈਪ ਮੁਤਾਬਕ ਨਿਰਧਾਰਿਤ ਕਰੋ, ਕੇਵਲ "ਕੇਸ ਬੰਦ" ਹੀ ਨਹੀਂ। ਇੱਕ ਆਮ ਨੀਤੀ ਅਲੱਗ ਕਰਦੀ ਹੈ:

- ਕੇਸ ਰਿਕਾਰਡ (ਬੇਨਤੀ ਵੇਰਵੇ, ਮਿਆਦਾਂ, ਕੀਤੀਆਂ ਕਾਰਵਾਈਆਂ)

- ਪਛਾਣ ਸਬੂਤ (ਦਸਤਾਵੇਜ਼, ਲਾਈਵਨੈੱਸ ਚੈੱਕ, ਵੈਰੀਫਿਕੇਸ਼ਨ ਟੋਕਨ)

- ਐਕਸਪੋਰਟ ਅਤੇ ਜਵਾਬ ਪੈਕੇਜ (ZIP/PDF/JSON ਫਾਇਲਾਂ ਜੋ ਤੁਸੀਂ ਭੇਜਦੇ ਹੋ)

- ਆਡੀਟ ਲਾਗ (ਅਟੱਲ ਘਟਨਾ ਇਤਿਹਾਸ)

ਰੀਟੇਨਸ਼ਨ ਅਵਧੀਆਂ ਨੂੰ ਅਧਿਕਾਰ ਖੇਤਰ ਅਤੇ ਬੇਨਤੀ ਦੀ ਕਿਸਮ ਮੁਤਾਬਕ ਸੰਰਚਿਤ ਕਰੋ। ਉਦਾਹਰਣ ਲਈ, ਤੁਸੀਂ ਆਡੀਟ ਲਾਗ ਨੂੰ identity ਸਬੂਤਾਂ ਨਾਲੋਂ ਲੰਬਾ ਰੱਖ ਸਕਦੇ ਹੋ, ਅਤੇ ਡਿਲਿਵਰੀ ਤੋਂ ਬਾਅਦ ਐਕਸਪੋਰਟ ਨੂੰ ਤੇਜ਼ੀ ਨਾਲ ਹਟਾ ਸਕਦੇ ਹੋ ਪਰ ਜੋ ਕੁਝ ਭੇਜਿਆ ਗਿਆ ਉਸਦੇ ਹੈਸ਼ ਅਤੇ ਮੈਟਾਡੇਟਾ ਰੱਖ ਸਕਦੇ ਹੋ ਤਾਂ ਕਿ ਦੱਸਿਆ ਜਾ ਸਕੇ ਕਿ ਕੀ ਭੇਜਿਆ ਗਿਆ ਸੀ।

ਲੀਗਲ ਹੋਲਡ ਅਤੇ ਛੂਟਾਂ (ਪ੍ਰੋਸੈਸਿੰਗ ਰੋਕੋ ਜਾਂ ਸੀਮਿਤ ਕਰੋ)

ਇੱਕ ਸਪਸ਼ਟ legal hold ਸਥਿਤੀ ਜੋ ਮਿਟਾਉਣ ਵਾਲੇ ਟਾਈਮਰਾਂ ਨੂੰ ਰੋਕ ਸਕੇ ਅਤੇ ਸਟਾਫ ਦੀਆਂ ਅਗਲੀ ਕਾਰਵਾਈਆਂ 'ਤੇ ਪਾਬੰਦੀ ਲਗਾ ਸਕੇ, ਸ਼ਾਮਲ ਕਰੋ। ਇਹ ਸਮਰਥਨ ਕਰੇ:

- ਕਾਰਨ ਕੋਡ (ਲਿਟੀਗੇਸ਼ਨ, ਜਾਂਚ, ਠੇਕੇਦਾਰੀ ਵਿਵਾਦ)

- ਸਕੋਪ (ਪੂਰਾ ਕੇਸ ਵਿਰੁੱਧ ਕਿਸੇ ਖਾਸ ਡੇਟਾ ਸਰੋਤ)

- ਮਨਜ਼ੂਰੀ ਅਤੇ ਸਮੀਖਿਆ ਤਾਰਿਖਾਂ (ਤਾਂ ਜੋ holds ਅਕਸਮਾਤ ਪਰਮਾਨੈਂਟ ਨਾ ਬਣ ਜਾਣ)

ਨਾਲ ਹੀ exemptions ਅਤੇ limitations (ਉਦਾਹਰਨ: ਤੀਸਰੇ-ਪਾਰਟੀ ਡੇਟਾ, privileged communications) ਦਾ ਮਾਡਲ ਰੱਖੋ। ਉਹਨਾਂ ਨੂੰ ਸੰਰਚਿਤ ਨਤੀਜੇ ਵਜੋਂ behandelen, ਨਾ ਕਿ ਜਸਟ ਫ੍ਰੀ-ਟੈਕਸਟ ਨੋਟ।

ਰਿਪੋਰਟਿੰਗ ਜੋ ਪਰਖ ਨੂੰ ਝੱਲੇ

ਨਿਯੰਤਰਕ ਅਤੇ ਅੰਦਰੂਨੀ ਆਡੀਟਰ ਆਮ ਤੌਰ 'ਤੇ ਰੁਝਾਨ ਮੰਗਦੇ ਹਨ, ਕਹਿਂ ਕਿ anecdotes ਨਹੀਂ। ਐਹੋ ਜਿਹੇ ਰਿਪੋਰਟ ਬਣਾਓ:

- ਬੇਨਤੀ ਦੀਆਂ ਪ੍ਰਮਾਣ ਵਿੱਚ ਬੋਲਿਉਮ (access, deletion, correction)

- ਜਵਾਬ ਸਮੇਂ ਬਨਾਮ ਕਾਨੂੰਨੀ ਮਿਆਦਾਂ

- ਨਤੀਜੇ (fulfilled, partially fulfilled, denied)

- ਵਰਤੀ ਗਈ ਛੂਟਾਂ ਅਤੇ ਉਹਨਾਂ ਦੀਆਂ ਗਿਣਤੀਆਂ

ਰਿਪੋਰਟਾਂ ਨੂੰ ਆਮ ਫਾਰਮੈਟਾਂ ਵਿੱਚ ਐਕਸਪੋਰਟ ਕਰੋ ਅਤੇ ਰਿਪੋਰਟ ਦੀਆਂ ਪਰਿਭਾਸ਼ਾਵਾਂ ਨੂੰ ਵਰਜਨ ਕੀਤਾ ਰੱਖੋ ਤਾਂ ਕਿ ਨੰਬਰ ਸਮਝੇ ਜਾ ਸਕਣ।

ਨੀਤੀਆਂ ਨਾਲ ਮਿਲਾਪ (ਅਤੇ ਉਨ੍ਹਾਂ ਨੂੰ ਇਨ-ਪ੍ਰੋਡਕਟ ਲਿੰਕ ਕਰੋ)

ਤੁਹਾਡਾ ਐਪ ਉਹੇ ਨਿਯਮ ਦਰਸਾਉਣਾ ਚਾਹੀਦਾ ਹੈ ਜੋ ਤੁਹਾਡਾ ਸੰਗਠਨ ਪ੍ਰਕਾਸ਼ਿਤ ਕਰਦਾ ਹੈ। admin settings ਅਤੇ ਕੇਸ ਵਿਊਜ਼ ਤੋਂ ਅੰਦਰੂਨੀ ਸਰੋਤਾਂ ਜਿਵੇਂ /privacy ਅਤੇ /security ਨੂੰ ਹਵਾਲਾ ਦਿਓ, ਤਾਂ ਜੋ ਆਪਰੇਟਰ ਹਰ ਰੀਟੇਨਸ਼ਨ ਚੋਣ ਦੇ "ਕਿਉਂ" ਦੀ ਪੁਸ਼ਟੀ ਕਰ ਸਕੇ।

ਟੈਸਟਿੰਗ, ਮਾਨੀਟਰਿੰਗ, ਅਤੇ ਚੱਲਦੀਆਂ ਓਪਰੇਸ਼ਨਾਂ

ਜਦ UI ਕੰਮ ਕਰ

ਦਾ ਹੋਵੇ ਤਾਂ DSAR ਐਪ "ਤਿਆਰ" ਨਹੀਂ ਹੁੰਦਾ। ਸਭ ਤੋਂ ਜੋਖਿਮ ਭਰੇ ਨਾਕਾਰਮਸ਼ ਹਨ: ਗਲਤ-ਵਿਅਕਤੀ ਦੀਆਂ ਬੇਨਤੀਆਂ, ਕਨੈਕਟਰ ਸਮੇਂ-ਆਉਣ ਤੋਂ ਪਿੱਛੇ, ਅਤੇ ਐਕਸਪੋਰਟ ਜੋ ਚੁਪਕੇ-ਚੁਪਕੇ ਡੇਟਾ ਛੱਡ ਦਿੰਦਾ ਹੈ। ਟੈਸਟਿੰਗ ਅਤੇ ਓਪਰੇਸ਼ਨ ਨੂੰ ਪਹਿਲੀ-ਕਲਾਸ ਫੀਚਰ ਸਮਝੋ।

ਉਹ ਕੇਸ ਟੈਸਟ ਕਰੋ ਜੋ ਭਰੋਸਾ ਤੋੜਦੇ ਹਨ

ਇੱਕ ਦੁਹਰਾਏ ਜਾਣਯੋਗ ਟੈਸਟ ਸੂਟ ਬਣਾਓ ਜੋ ਅਸਲ DSAR ਪਿਟਫਾਲਸ 'ਤੇ ਕੇਂਦਰਿਤ ਹੋਵੇ:

- ਗਲਤ-ਵਿਅਕਤੀ ਦੀਆਂ ਬੇਨਤੀਆਂ: ਇੱਕੋ ਨਾਮ, ਸ਼ੇਅਰਡ ਈਮੇਲ ਐਲਿਯਾਸ, ਰੀਸਾਇਕਲਡ ਨੰਬਰ, ਪਰਿਵਾਰਕ ਅਕਾਊਂਟ। ਸਿਸਟਮ ਨੂੰ ਨਾਖੁਸ਼ੀ ਉਤੇ reject ਜਾਂ escalate ਕਰਨਾ ਚਾਹੀਦਾ ਹੈ ਜਦ confidence ਘੱਟ ਹੋਵੇ।

- ਪਾਰਸ਼ੀਅਲ ਮੈਚ: ਇਕ ਸਿਸਟਮ ਵਿੱਚ "Liz", ਦੂਜੇ ਵਿੱਚ "Elizabeth", ਇੱਕ ਕੋਲ ਪੁਰਾਣੇ ਐਡਰੈਸ। ਤੁਹਾਡੀ matching ਲੌਜਿਕ ਮੈਟਾਡੇਟਾ ਦਿਖਾਉਂਦੇ ਹੋਏ evidence ਦਿਖਾਉਣੀ ਚਾਹੀਦੀ ਹੈ ਅਤੇ ਮੈਨੂਅਲ ਸਮੀਖਿਆ ਸਮਰਥਿਤ ਕਰਨੀ ਚਾਹੀਦੀ ਹੈ।

- ਵੱਡੇ ਅਕਾਊਂਟ: ਉੱਚ-ਵਾਲੀਅਮ ਲੈਣਦੈਨ ਇਤਿਹਾਸ ਅਤੇ ਲੰਬੇ ਸੁਨੇਹੇ ਥਰੈਡ। paging, timeout, ਅਤੇ ਐਕਸਪੋਰਟ ਸਾਈਜ਼ ਲਿਮਿਟਾਂ ਸੰਭਾਲੋ।

- ਅਟੈਚਮੈਂਟਸ: ਅਪਲੋਡ ਕੀਤੇ IDs, ਅਥਾਰਟੀ ਦਸਤਾਵੇਜ਼। ਮਾਲਵੇਅਰ ਸਕੈਨਿੰਗ, ਫਾਇਲ ਕਿਸਮ ਰਿਸਟ੍ਰਿਕਸ਼ਨ, ਸਟੋਰੇਜ ਇਨਕ੍ਰਿਪਸ਼ਨ, ਅਤੇ ਆਡੀਟ ਟ੍ਰੇਲ ਵਿੱਚ ਅਟੈਚਮੈਂਟ ਦੀ ਦਿੱਖ ਬਣਾਉਣ ਲਈ ਟੈਸਟ ਕਰੋ।

ਹਰੇਕ ਕਨੈਕਟਰ ਲਈ "golden" ਫਿਕਸਚਰ ਸ਼ਾਮਲ ਕਰੋ (ਸੰਪਲ ਰਿਕਾਰਡ + ਉਮੀਦ ਕੀਤੀ ਨਤੀਜਾ), ਤਾਂ ਜੋ ਸਕੀਮਾ-ਬਦਲਾਅ ਪਹਿਲਾਂ ਪਤਾ ਲੱਗਣ।

ਉਤਪਾਦਨ ਵਿੱਚ असਲ ਫੇਲ੍ਹ ਕਿਵੇਂ ਮਾਨੀਟਰ ਕਰਨਾ

ਓਪਰੇਸ਼ਨ ਮਾਨੀਟਰਨਿੰਗ ਨੂੰ ਐਪ ਹੈਲਥ ਅਤੇ ਕੰਪਲਾਇੰਸ ਨਤੀਜਿਆਂ ਦੋਹਾਂ ਨੂੰ ਕਵਰ ਕਰਨਾ ਚਾਹੀਦਾ ਹੈ:

- ਕਨੈਕਟਰ ਲੇਟੈਂਸੀ ਅਤੇ ਐਰਰ ਦਰਾਂ: ਹਰ ਸਿਸਟਮ ਲਈ ਟਰੈਕ ਕਰੋ। ਇੱਕ ਹੀ ਸਲੋ HR ਜਾਂ CRM ਕਨੈਕਟਰ ਸਾਰੇ ਕੇਸ ਰੋਕ ਸਕਦਾ ਹੈ।

- ਕਿਊ ਬੈਕਲੌਗ: ਜੇ retrieval ਜਾਂ redaction ਨੌਕਰੀਆਂ ਪਾਈਲ ਹੋ ਜਾਵੇ, ਤਾਂ ਡੈਡਲਾਈਨ ਸਲਿੱਪ ਹੋਣਗੀਆਂ। ਉਮਰ ਦੇ ਸਭ ਤੋਂ ਪੁਰਾਣੇ ਜੌਬ 'ਤੇ alert ਦਿਓ, ਕੇਵਲ ਕਿਊ ਲੰਬਾਈ ਨਹੀਂ।

- ਐਕਸਪੋਰਟ ਅਤੇ ਪੈਕੇਜਿੰਗ ਫੇਲਿਅਰ: ਪੈਕੇਜ ਜਨਰੇਸ਼ਨ ਫੇਲਿਅਰ, ਕਰਪਟ ਆਰਕਾਈਵ, ਅਤੇ ਮਿਸਿੰਗ ਸੈਕਸ਼ਨਾਂ ਨੂੰ ਮਾਨੀਟਰ ਕਰੋ।

- ਡਾਊਨਲੋਡ 에ਰਰ: ਸਮਾਂ-ਪਾਰ ਲਿੰਕ, ਅਨੁਮਤੀ ਸਮੱਸਿਆਵਾਂ, ਅਤੇ ਬਾਰ-ਬਾਰ retry ਜੋ ਅਸਮਰੱਥ ਡਿਲਿਵਰੀ ਫਲੋ ਨੂੰ ਦਰਸਾਉਂਦੇ ਹਨ।

ਮੈਟਰਿਕਸ ਨੂੰ ਸੰਰਚਿਤ ਲੌਗਾਂ ਨਾਲ ਜੋੜੋ ਤਾਂ ਜੋ ਤੁਸੀਂ ਜਵਾਬ ਦੇ ਸਕੋ: "ਕਿਹੜਾ ਸਿਸਟਮ ਫੇਲ ਹੋਇਆ, ਕਿਸ ਕੇਸ ਲਈ, ਅਤੇ ਯੂਜ਼ਰ ਨੇ ਕੀ ਦੇਖਿਆ?"।

ਚੇਂਜ ਮੈਨੇਜਮੈਂਟ ਅਤੇ ਸੁਰੱਖਿਅਤ ਰੋਲਆਊਟ

ਬਦਲਾਅ ਦੀ ਉਮੀਦ ਰੱਖੋ: ਨਵੇਂ ਟੂਲ ਜੋੜੇ ਜਾਣਗੇ, ਫੀਲਡ ਨਾਂ ਬਦਲਣਗੇ, ਅਤੇ ਵੈਂਡਰ ਡਾਊਨ ਹੋ ਸਕਦੇ ਹਨ। ਇੱਕ connector playbook ਬਣਾਓ (ਮਾਲਕ, ਓਥ, auth ਮੈਥਡ, ਰੇਟ ਲਿਮਿਟ, ਜਾਣੇ-ਪਛਾਣੇ PII ਫੀਲਡ) ਅਤੇ ਸਕੀਮਾ-ਚੇਂਜ ਮਨਜ਼ੂਰੀ ਪ੍ਰਕਿਰਿਆ।

ਇੱਕ ਵਰਤਣਯੋਗ ਫੇਜ਼ਡ ਰੋਲਆਊਟ ਯੋਜਨਾ:

- ਪਾਇਲਟ ਇੱਕ ਖੇਤਰ ਅਤੇ 2–3 ਮੂਲ ਸਿਸਟਮਾਂ ਨਾਲ।

- ਵਿਸਤਾਰ ਬਾਕੀ ਸਿਸਟਮਾਂ ਵੱਲ ਛੋਟੇ-ਛੋਟੇ ਕਦਮਾਂ ਨਾਲ ਅਤੇ shadow runs (ਜਿਨ੍ਹਾਂ ਵਿੱਚ ਅੰਦਰੂਨੀ ਤੌਰ 'ਤੇ ਜਵਾਬ ਬਣਾਏ ਜਾਂਦੇ ਹਨ ਪਰ ਭੇਜੇ ਨਹੀਂ ਜਾਂਦੇ)।

- ਸخت ਕਰੋ ਲੋਡ ਟੈਸਟਾਂ, ਐਸਕਲੇਸ਼ਨ ਪਾਥ, ਅਤੇ ਦਸਤਾਵੇਜ਼ਿਤ on-call ਮਲਕੀਅਤ ਨਾਲ।

ਨਿਰੰਤਰ ਸੁਧਾਰ ਦੀ ਚੈੱਕਲਿਸਟ: ਮਾਸਿਕ ਫੇਲਿਅਰ ਰਿਪੋਰਟਾਂ ਦੀ ਸਮੀਖਿਆ, matching thresholds ਨੂੰ ਟਿਊਨ ਕਰੋ, ਟੈਂਪਲੇਟ ਅਪਡੇਟ ਕਰੋ, ਸਮੀਖਿਆਕਾਰਾਂ ਨੂੰ ਰੀ-ਟ੍ਰੇਨ ਕਰੋ, ਅਤੇ ਘਟਾਉਣ ਲਈ ਅਣ-ਵਰਤੇ ਗਏ ਕਨੈਕਟਰ ਰੀਟਾਇਰ ਕਰੋ।

ਜੇ ਤੁਸੀਂ ਤੇਜ਼ੀ ਨਾਲ ਇਟਰੇਟ ਕਰ ਰਹੇ ਹੋ, ਤਾਂ ਇਕ ਐਨਵਾਇਰਨਮੈਂਟ ਸਟ੍ਰੈਟਜੀ ਸੋਚੋ ਜੋ ਘੱਟ-ਖਤਰੇ ਰਿਲੀਜ਼ਾਂ ਨੂੰ ਸਮਰਥਨ ਕਰਦੀ ਹੋ (ਉਦਾਹਰਨ ਲਈ, staged deployments ਅਤੇ ਵਾਪਸ ਲੈਣ ਦੀ ਸਮਰੱਥਾ)। Koder.ai ਵਰਗੇ ਪਲੇਟਫਾਰਮ ਤੇਜ਼ ਇਟਰੇਸ਼ਨ, ਡਿਪਲੋਯਮੈਂਟ/ਹੋਸਟਿੰਗ ਅਤੇ ਸਰੋਤ ਕੋਡ ਐਕਸਪੋਰਟ ਨਾਲ ਸਹਾਇਕ ਹੋ ਸਕਦੇ ਹਨ, ਜੋ ਕਿ ਪਾਈਵੇਸੀ ਵਰਕਫਲੋਜ਼ ਅਕਸਰ ਬਦਲਦੀਆਂ ਹਨ ਅਤੇ ਤੁਹਾਨੂੰ ਇੰਪਲੀਮੇਟੇਸ਼ਨ ਅਤੇ ਆਡੀਟੇਬਿਲਟੀ ਨੂੰ ਇਕਠੇ ਰੱਖਣ ਦੀ ਲੋੜ ਹੁੰਦੀ ਹੈ।