14 ਜੂਨ 2025·8 ਮਿੰਟ

ਗਾਹਕਾਂ ਦੀ ਸਹਿਮਤੀ ਅਤੇ ਪਸੰਦਾਂ ਨੂੰ ਪ੍ਰਬੰਧਿਤ ਕਰਨ ਲਈ ਵੈੱਬ ਐਪ ਬਣਾਓ

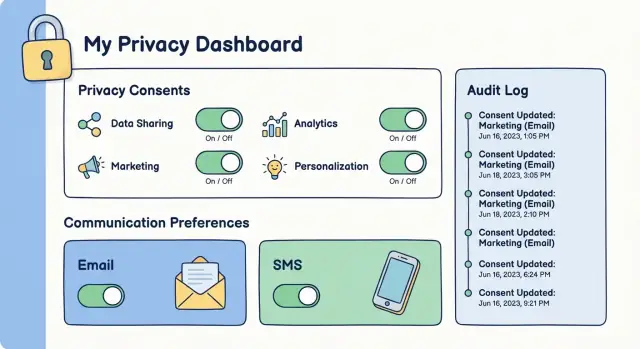

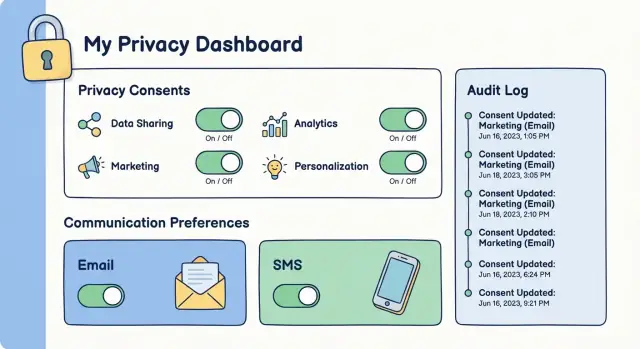

ਸਪਸ਼ਟ UX, ਆਡਿਟ ਲੌਗ, APIs ਅਤੇ ਮਜ਼ਬੂਤ ਸੁਰੱਖਿਆ ਨਾਲ ਸਹਿਮਤੀ ਅਤੇ ਪਸੰਦਾਂ ਦੀ ਵੇਬ ਐਪ ਡਿਜ਼ਾਈਨ, ਬਣਾਉਣ ਅਤੇ ਡਿਪਲੋਇ ਕਰਨ ਲਈ ਕਦਮ-ਦਰ-ਕਦਮ ਮਾਰਗਦਰਸ਼ਨ।

ਸਪਸ਼ਟ UX, ਆਡਿਟ ਲੌਗ, APIs ਅਤੇ ਮਜ਼ਬੂਤ ਸੁਰੱਖਿਆ ਨਾਲ ਸਹਿਮਤੀ ਅਤੇ ਪਸੰਦਾਂ ਦੀ ਵੇਬ ਐਪ ਡਿਜ਼ਾਈਨ, ਬਣਾਉਣ ਅਤੇ ਡਿਪਲੋਇ ਕਰਨ ਲਈ ਕਦਮ-ਦਰ-ਕਦਮ ਮਾਰਗਦਰਸ਼ਨ।

ਇੱਕ ਵੀ ਸਕ੍ਰੀਨ ਡਿਜ਼ਾਈਨ ਕਰਨ ਜਾਂ ਕੋਡ ਲਿਖਣ ਤੋਂ ਪਹਿਲਾਂ, ਇਹ ਸਾਫ਼ ਕਰੋ ਕਿ ਤੁਸੀਂ ਕੀ ਬਣਾ ਰਹੇ ਹੋ — ਅਤੇ ਕੀ ਨਹੀਂ। “ਸਹਿਮਤੀ” ਅਤੇ “ਪਸੰਦਾਂ” ਇੱਕੋ ਜਿਹੇ ਲੱਗਦੇ ਹਨ ਪਰ ਆਮ ਤੌਰ 'ਤੇ ਉਦੋਂਕਾਨੂੰਨੀ ਅਤੇ ਓਪਰੇਸ਼ਨਲ ਅਰਥ ਵੱਖਰੇ ਹੁੰਦੇ ਹਨ। ਸਹੀ ਪਰਿਭਾਸ਼ਾਵਾਂ ਜਲਦੀ ਨਿਰਧਾਰਿਤ ਕਰਨ ਨਾਲ ਬਾਅਦ ਵਿੱਚ ਉਪਯੋਗਕਤਾ ਭੁੱਲਾਂ ਅਤੇ ਟੁੱਟਣ ਵਾਲੀਆਂ ਇੰਟੀਗਰੇਸ਼ਨਾਂ ਤੋਂ ਬਚਿਆ ਜਾ ਸਕਦਾ ਹੈ।

ਸਹਿਮਤੀ ਉਹ ਇਜਾਜ਼ਤ ਹੈ ਜਿਸਦਾ ਤੁਸੀਂ ਬਾਅਦ ਵਿੱਚ ਸਬੂਤ ਦੇ ਸਕਣਾ ਚਾਹੀਦਾ (ਕਿਸ ਨੇ ਸਹਿਮਤੀ ਦਿੱਤੀ, ਕਿਸ ਲਈ, ਕਦੋਂ ਅਤੇ ਕਿਵੇਂ)। ਉਦਾਹਰਣਾਂ: ਮਾਰਕેટਿੰਗ ਈਮੇਲ ਲਈ ਸਹਿਮਤੀ ਜਾਂ ਟਰੈਕਿੰਗ ਕੁਕੀਜ਼ ਦੀ ਇਜਾਜ਼ਤ।

ਪਸੰਦਾਂ ਉਹ ਯੂਜ਼ਰ ਚੋਣਾਂ ਹਨ ਜੋ ਤਜਰਬੇ ਜਾਂ ਅਵਧੀ ਨੂੰ ਪ੍ਰਭਾਵਿਤ ਕਰਦੀਆਂ ਹਨ (ਹਫਤਾਵਾਰੀ ਬਨਾਮ ਮਹੀਨਾਵਾਰ ਅਪਡੇਟ, ਕਿਹੜੇ ਵਿਸ਼ੇ ਉਹ ਚਾਹੁੰਦੇ ਹਨ)। ਇਹਨਾਂ ਨੂੰ ਵੀ ਭਰੋਸੇਯੋਗ ਤਰੀਕੇ ਨਾਲ ਸਟੋਰ ਕੀਤਾ ਜਾਣਾ ਚਾਹੀਦਾ ਹੈ, ਪਰ ਆਮ ਤੌਰ 'ਤੇ ਇਹ ਕਾਨੂੰਨੀ opt-in ਵਰਗੀਆਂ ਨਹੀਂ ਹੁੰਦੀਆਂ।

ਦੱਸੋ ਕਿ ਪਹਿਲੇ ਦਿਨ ਤੁਸੀਂ ਕੀ ਪ੍ਰਬੰਧ ਕਰੋਗੇ:

ਇੱਕ ਆਮ ਗਲਤੀ ਹੈ ਮਾਰਕੀਟਿੰਗ ਸਹਿਮਤੀ ਨੂੰ ਟ੍ਰਾਂਜ਼ੈਕਸ਼ਨਲ ਸੁਨੇਹਿਆਂ (ਜਿਵੇਂ receipts ਜਾਂ password resets) ਨਾਲ ਮਿਲਾ ਦੇਣਾ। ਉਨ੍ਹਾਂ ਨੂੰ ਆਪਣੀਆਂ ਪਰਿਭਾਸ਼ਾਵਾਂ, ਡੇਟਾ ਮਾਡਲ ਅਤੇ UI ਵਿੱਚ ਵੱਖਰਾ ਰੱਖੋ।

ਇੱਕ consent management ਵੈੱਬ ਐਪ ਕਈ ਟੀਮਾਂ ਨੂੰ ਛੂਹਦਾ ਹੈ:

ਫੈਸਲਿਆਂ ਲਈ ਇਕ ਸਾਫ਼ ਮਾਲਕ ਨਿਯੁਕਤ ਕਰੋ, ਅਤੇ ਜਦੋਂ ਨਿਯਮ, ਵੇਂਡਰ ਜਾਂ ਸੁਨੇਹਾ ਬਦਲਦੇ ਹਨ ਤਾਂ ਅਪਡੇਟ ਲਈ ਹਲਕਾ ਪ੍ਰਕਿਰਿਆ ਨਿਰਧਾਰਤ ਕਰੋ।

ਕੋਈ ਕੁਝ ਮਾਪਣਯੋਗ ਨਤੀਜੇ ਚੁਣੋ, ਜਿਵੇਂ ਘੱਟ spam ਸ਼ਿਕਾਇਤਾਂ, ਗਲਤੀ ਕਰਕੇ ਹੋਏ ਅਣਸਬਸਕ੍ਰਾਈਬ ਘਟਨਾ, GDPR consent ਰਿਕਾਰਡਾਂ ਦੀ ਤੇਜ਼ ਰਿਕਵਰੀ, subscription preferences ਬਾਰੇ ਘੱਟ ਸਪੋਰਟ ਟਿਕਟ, ਅਤੇ ਮੰਗ 'ਤੇ consent ਦਾ ਸਬੂਤ ਦੇਣ ਵਿੱਚ ਸਮਾਂ ਘਟਾਉਣਾ।

ਗੋਪਨੀਯਤਾ ਨਿਯਮਾਂ ਨੂੰ ਵਾਸਤਵਿਕ ਉਤਪਾਦ ਲੋੜਾਂ ਵਿੱਚ ਬਦਲੋ। ਇਹ ਹਿੱਸਾ ਉੱਚ-ਸਤਹ ਉਦੇਸ਼ ਹੈ, ਕਾਨੂੰਨੀ ਸਲਾਹ ਨਹੀਂ—ਇਸਨੂੰ ਫੀਚਰ ਸਾਜ਼ੀ ਲਈ ਵਰਤੋ ਅਤੇ ਫਿਰ ਵਕੀਲ ਨਾਲ ਚੈੱਕ ਕਰੋ।

ਅਮਲੀ ਤੌਰ 'ਤੇ, ਇੱਕ consent management ਐਪ ਨੂੰ ਆਮ ਤੌਰ 'ਤੇ ਇਹਨਾਂ ਨੂੰ ਹੈਂਡਲ ਕਰਨ ਦੀ ਲੋੜ ਹੁੰਦੀ ਹੈ:

ਤੁਹਾਡੇ consent ਰਿਕਾਰਡਾਂ ਵਿੱਚ ਇਹ capturing ਹੋਣੀ ਚਾਹੀਦੀ ਹੈ:

consent ਰਿਕਾਰਡਾਂ ਅਤੇ ਆਡਿਟ ਲੌਗ ਲਈ ਡਾਟਾ ਰਿਟੇਨਸ਼ਨ ਨੀਤੀਆਂ ਅਤੇ ਸਮੇਂ ਦੀ ਪਰਿਭਾਸ਼ਾ ਬਣਾਓ (ਕਈ ਵਾਰ ਇਹ ਮਾਰਕੀਟਿੰਗ ਡਾਟਾ ਤੋਂ ਵੱਧ ਸਮੇਂ ਲਈ ਰੱਖੇ ਜਾਂਦੇ ਹਨ)। ਲੋੜੀਏ ਡੇਟਾ ਹੀ ਰੱਖੋ, ਇਸਨੂੰ ਸੁਰੱਖਿਅਤ ਰੱਖੋ, ਅਤੇ ਰਿਟੇਨਸ਼ਨ ਅਵਧੀਆਂ ਦਸਤਾਵੇਜ਼ੀਕृत ਕਰੋ। ਜੇ ਅਨਿਸ਼ਚਿਤ ਹੋ, ਤਾਂ “needs legal decision” ਨੋਟ ਨਾਲ ਅੰਦਰੂਨੀ ਨੀਤੀਆਂ ਨੂੰ ਜੋੜੋ (ਜਾਂ ਜਨਤਕ ਲਈ /privacy)।

ਅੰਤਿਮ ਨੀਤੀਆਂ — ਖਾਸ ਕਰਕੇ “sale/share” ਦੀ ਪਰਿਭਾਸ਼ਾ, ਕੁਕੀ ਵਰਗੀਕਰਨ, ਅਤੇ ਰਿਟੇਨਸ਼ਨ — ਨੂੰ ਵਕੀਲ ਨਾਲ ਰਿਵਿਊ ਕਰੋ।

ਇੱਕ consent management ਐਪ ਆਪਣੀ ਡੇਟਾ ਮਾਡਲ 'ਤੇ ਨਿਰਭਰ ਕਰਦੀ ਹੈ। ਜੇ ਸਕੀਮਾ “ਕੌਣ, ਕੀ, ਕਦੋਂ, ਅਤੇ ਕਿਵੇਂ” ਦਾ ਜਵਾਬ ਨਹੀਂ ਦੇ ਸਕਦਾ, ਤਾਂ ਤੁਸੀਂ compliance, support ਅਤੇ ਇੰਟੀਗਰੇਸ਼ਨ ਨਾਲ ਮੁਸ਼ਕਲਾਂ ਵਿੱਚ ਪੈ ਜਾਵੋਗੇ।

ਕੁਝ ਸਾਫ਼ ਬਿਲਡਿੰਗ ਬਲੌਕ ਨਾਲ ਸ਼ੁਰੂ ਕਰੋ:

ਇਹ ਵੱਖਰਾ ਕਰਨ ਨਾਲ ਤੁਹਾਡਾ preference center ਲਚਕੀਲਾ ਰਹਿੰਦਾ ਹੈ ਅਤੇ ਸਾਫ਼ GDPR consent ਰਿਕਾਰਡ ਅਤੇ CCPA opt-out ਸਿਗਨਲ ਮਿਲਦੇ ਹਨ।

ਹਰ ਫੈਸਲੇ ਨਾਲ ਜੁੜੇ ਨੋਟਿਸ/policy ਦਾ ਸਹੀ ਵਰਜਨ ਸਟੋਰ ਕਰੋ:

notice_id ਅਤੇ notice_version (ਜਾਂ content hash)ਇਸ ਤਰ੍ਹਾਂ, ਜਦੋਂ ਲਫ਼ਜ਼ ਬਦਲ ਜਾਂਦੇ ਹਨ, ਪੁਰਾਣੀਆਂ ਸਹਿਮਤੀਆਂ ਸਾਬਤ ਰਹਿਣਗੀਆਂ।

ਹਰ consent ਘਟਨਾ ਲਈ, ਜੋ ਸਬੂਤ ਤੁਹਾਡੇ ਖਤਰੇ ਦੇ ਸਤਰ ਲਈ ਲੋੜੀਂਦਾ ਹੋਵੇ ਉਹ ਲਿਖੋ:

ਲੋਕ ਦੋ ਵਾਰੀ ਸਾਈਨ ਅੱਪ ਕਰਦੇ ਹਨ। ਮਰਜਾਂ ਨੂੰ ਮਾਡਲ ਕਰੋ ਬਹੁਤ ਸਾਰੇ identifiers ਨੂੰ ਇੱਕ customer ਨਾਲ ਲਿੰਕ ਕਰਕੇ ਅਤੇ merge history ਰਿਕਾਰਡ ਕਰਕੇ।

ਵਾਪਸੀ ਨੂੰ ਖੁੱਲ੍ਹੇ ਤੌਰ 'ਤੇ ਦਰਸਾਓ:

status: granted / withdrawnwithdrawn_at ਅਤੇ ਕਾਰਨ (user action, admin request)ਇੱਕ preference center ਤਦ ਹੀ ਕੰਮ ਕਰਦੀ ਹੈ ਜਦ ਲੋਕ ਫੜ ਸਕਣ: “ਤੁਸੀਂ ਮੈਨੂੰ ਕੀ ਭੇਜੋਗੇ, ਅਤੇ ਮੈਨੂੰ ਇਸਨੂੰ ਕਿਵੇਂ ਬਦਲਨਾ ਹੈ?” ਸਪਸ਼ਟਤਾ ਨੂੰ ਅਹੰਕਾਰ ਤੋਂ ਉਪਰ ਰੱਖੋ, ਅਤੇ ਫੈਸਲੇ ਵਾਪਸ ਲੁੱਟਣਯੋਗ ਬਣਾਓ।

ਇਸਨੂੰ ਆਸਾਨ ਲੱਭਣ ਵਾਲਾ ਅਤੇ ਹਰ ਜਗ੍ਹਾ ਲਗਾਤਾਰ ਰੱਖੋ:

/preferences)ਇਹਨਾਂ ਤਿੰਨਾਂ ਵਿੱਚ ਵਰਡਿੰਗ ਅਤੇ ਸਰਚਨਾ ਇੱਕੋ ਜਿਹੀ ਰੱਖੋ ਤਾਂ ਕਿ ਯੂਜ਼ਰ ਨੂੰ ਅਜੀਬ ਪੇਜ਼ ਤੇ ਨਾ ਮਹਿਸੂਸ ਹੋਵੇ।

ਛੋਟੇ ਲੇਬਲ ਵਰਤੋ ਜਿਵੇਂ “Product updates” ਜਾਂ “Tips and how-tos,” ਅਤੇ ਜਰੂਰਤ ਪੈਣ 'ਤੇ ਇਕ ਲਾਈਨ ਦਾ ਵਰਣਨ ਦਿਓ। ਕਾਨੂੰਨੀ ਭਾਸ਼ਾ ਤੋਂ ਬਚੋ।

ਜਿੱਥੇ ਨਿਯਮ ਜਾਂ ਪਲੇਟਫਾਰਮ ਅਨੁਸਾਰ ਸਪਸ਼ਟ ਕਾਰਵਾਈ ਦੀ ਲੋੜ ਹੋਵੇ ਉੱਥੇ ਪਹਿਲਾਂ ਚੈਕ ਕੀਤੇ ਹੋਏ ਬਾਕਸ ਵਰਤੋਂ ਨਾ ਕਰੋ। ਜੇ ਤੁਹਾਨੂੰ ਕਈ ਇਜਾਜ਼ਤਾਂ ਲੈਣੀਆਂ ਹਨ, ਉਨ੍ਹਾਂ ਨੂੰ ਸਪਸ਼ਟ ਰੂਪ ਵਿੱਚ ਵੱਖਰਾ ਰੱਖੋ (ਉਦਾਹਰਣ: marketing emails ਵਿਰੁੱਧ SMS ਵਿਰੁੱਧ ਡੇਟਾ ਸਾਂਝਾ ਕਰਨ)।

ਲੋਕਾਂ ਨੂੰ ਵਿਸ਼ੇ ਨਾਲ ਐਨ-ਇਨ ਕਰਨ ਦਿਓ ਅਤੇ ਜੇ ਲੋੜ ਹੋਵੇ ਤਾਂ ਚੈਨਲ ਅਨੁਸਾਰ (Email, SMS, Push) ਵੀ। ਫਿਰ ਹਮੇਸ਼ਾ ਇੱਕ ਆਸਾਨ ਗਲੋਬਲ ਅਨਸਬਸਕ੍ਰਾਈਬ ਦਿਓ।

ਇੱਕ ਚੰਗਾ ਪੈਟਰਨ ਹੈ:

ਈਮੇਲ ਸਾਈਨਅੱਪ ਲਈ, ਜਿੱਥੇ ਲੋੜ ਹੋਵੇ ਉੱਥੇ double opt-in ਵਰਤੋ: ਯੂਜ਼ਰ ਨੂੰ ਇੱਕ ਪੁਸ਼ਟੀਕਰਨ ਈਮੇਲ ਭੇਜੋ ਜੋ ਲਿੰਕ 'ਤੇ ਕਲਿੱਕ ਕਰਨ 'ਤੇ ਹੀ ਸਬਸਕ੍ਰਿਪਸ਼ਨ ਐਕਟਿਵ ਹੋਵੇ। ਪੰਨੇ 'ਤੇ ਦੱਸੋ ਕਿ ਅਗਲਾ ਕਦਮ ਕੀ ਹੈ।

ਇਹ ਯਕੀਨੀ ਬਣਾਓ ਕਿ ਹਰ ਚੀਜ਼ ਕੀਬੋਰਡ ਨੈਵੀਗੇਸ਼ਨ ਨਾਲ ਕੰਮ ਕਰਦੀ ਹੈ, ਸਪਸ਼ਟ ਫੋਕਸ ਸਟੇਟ ਹਨ, ਕਾਂਟਰਾਸਟ ਕਾਫੀ ਹੈ, ਅਤੇ ਸਕ੍ਰੀਨ ਰੀਡਰ ਲਈ ਲੇਬਲ ਹਨ (ਜਿਵੇਂ: “Receive weekly digest emails: On/Off”).

ਤੁਹਾਡਾ ਬੈਕਐਂਡ API ਇਹ ਹੈ ਜੋ ਦਰਸਾਉਂਦਾ ਕਿ ਗਾਹਕ ਨੇ ਕੀ ਸਹਿਮਤੀ ਦਿੱਤੀ ਹੈ ਅਤੇ ਉਹ ਕੀ ਪ੍ਰਾਪਤ ਕਰਨਾ ਚਾਹੁੰਦਾ ਹੈ। ਸਾਫ਼, ਅਨੁਮਾਨ ਯੋਗ API ਨਾਲ preference center ਨੂੰ email, SMS ਅਤੇ CRM ਟੂਲਜ਼ ਨਾਲ ਜੁੜਨ ਵਿੱਚ ਆਸਾਨੀ ਰਹਿੰਦੀ ਹੈ।

ਸਰਫੇਸ ਨੂੰ ਛੋਟਾ ਅਤੇ ਸਪਸ਼ਟ ਰੱਖੋ। ਆਮ ਸੈੱਟ:

GET /api/preferences (ਜਾਂ admin ਲਈ GET /api/users/{id}/preferences)PUT /api/preferences — ਮੌਜੂਦਾ ਸੈੱਟ ਨੂੰ ਬਦਲਣਾ (ਪਾਰਸ਼ੀਅਲ ਅੱਪਡੇਟਾਂ ਨਾਲੋਂ ਜ਼ਿਆਦਾ ਸਪਸ਼ਟ)POST /api/consents/{type}/withdraw (ਇਹ “update” ਤੋਂ ਅਲੱਗ ਹੋਵੇ ਤਾਂ ਇਹ ਕਦੇ ਵੀ ਗਲਤੀ ਨਾਲ ਨਹੀਂ ਹੋਵੇ)ਹਰ consent ਕਿਸਮ ਨੂੰ ਸਪੱਸ਼ਟ ਨਾਮ ਦਿਓ (ਉਦਾਹਰਨ: email_marketing, sms_marketing, data_sharing).

ਬ੍ਰਾਉਜ਼ਰ ਅਤੇ ਇੰਟੀਗਰੇਸ਼ਨਾਂ ਨੂੰ ਰੀਟ੍ਰਾਈ ਕਰਨ ਦੀ ਲੋੜ ਹੁੰਦੀ ਹੈ। ਜੇ ਇਕ ਰੀਟ੍ਰਾਈ ਦੂਜਾ “unsubscribe” 이벤트 ਬਣਾਉਂਦਾ ਹੈ ਤਾਂ ਤੁਹਾਡਾ ਆਡਿਟ ਗੜਬੜ ਹੋ ਸਕਦਾ ਹੈ। Idempotency-Key ਹੈਡਰ (ਜਾਂ request_id ਫੀਲਡ) ਸਵੀਕਾਰ ਕਰੋ ਅਤੇ ਨਤੀਜਾ ਸਟੋਰ ਕਰੋ ਤਾਂ ਕਿ ਓਹੀ ਬੇਨਤੀ ਉਹੀ ਨਤੀਜ਼ਾ ਪੈਦਾ ਕਰੇ।

ਕੁਝ ਵੀ ਅਜਿਹਾ ਰੱਦ ਕਰੋ ਜੋ ਤੁਸੀਂ ਬਾਅਦ ਵਿੱਚ ਬਚਾ ਕੇ ਰੱਖਣਾ ਨਹੀਂ ਚਾਹੋਗੇ:

granted, denied, withdrawn) ਅਤੇ ਵੈਧ transitionsਪੇਸ਼ ਗੁਜ਼ਾਰੀਆਂ ਦੀਆਂ predictable error shapes ਵਾਪਸ ਕਰੋ (ਉਦਾਹਰਨ: code, message, field_errors) ਅਤੇ ਵਿਸ਼ੇਸ਼ ਜਾਣਕਾਰੀ ਲੀਕ ਨਾ ਕਰੋ। consent withdrawal ਅਤੇ account lookup ਵਰਗੇ ਸੰਵੇਦਨਸ਼ੀਲ ਐਂਡਪੌਇੰਟਾਂ 'ਤੇ rate-limit ਲਗਾਓ।

Frontend ਅਤੇ ਇੰਟੀਗਰੇਸ਼ਨ ਲਈ copy-paste requests ਅਤੇ responses ਨਾਲ ਇਕ internal API reference ਪ੍ਰਕਾਸ਼ਿਤ ਕਰੋ। ਇਸਨੂੰ versioned ਰੱਖੋ (ਉਦਾਹਰਨ: /api/v1/...) ਤਾਂ ਕਿ ਤਬਦੀਲੀਆਂ ਮੌਜੂਦਾ clients ਨੂੰ ਤੋੜ ਨਾ ਦੇਣ।

ਸੁਰੱਖਿਆ consent ਦਾ ਹਿੱਸਾ ਹੈ: ਜੇ ਕੋਈ ਖਾਤਾ ਹਾਈਜੈਕ ਜਾਂ ਬੇਈਮਾਨ ਬੇਨਤੀ ਕਰ ਸਕਦਾ ਹੈ, ਤਾਂ ਉਹ ਪਸੰਦਾਂ ਬਦਲ ਸਕਦਾ ਹੈ। ਪਹਿਲਾਂ ਪਛਾਣ ਦੀ ਰਕਸ਼ਾ ਕਰੋ, ਫਿਰ ਹਰ ਐਕਸ਼ਨ ਨੂੰ ਲਾਕ ਕਰੋ।

ਆਪਣੇ ਦਰਸ਼ਕ ਅਤੇ ਖਤਰੇ ਦੇ ਸਤਰ ਦੇ ਅਨੁਸਾਰ ਤਰੀਕਾ ਵਰਤੋ:

ਅਕਾਊਂਟ ਟੇਕਓਵਰ ਤੋਂ ਬਚਾਉਣ ਲਈ rate-limit login ਯਤਨ, ਸੰਵੇਦਨਸ਼ੀਲ ਤਬਦੀਲੀਆਂ ਦੀ notification, ਅਤੇ high-impact settings ਬਦਲਣ ਤੋਂ ਪਹਿਲਾਂ step-up verification ਦੀ ਸੋਚੋ।

UI ਨੂੰ ਅਣ-ਭਰੋਸੇਯੋਗ ਮਨਾ ਕਰੋ। ਤੁਹਾਡਾ ਬੈਕਐਂਡ ਇਹ ਯਕੀਨੀ ਬਣਾਉਂਦਾ:

ਬ੍ਰਾਊਜ਼ਰ-ਸਮ੍ਹੋ ਐਂਡਪੌਇੰਟਾਂ ਨੂੰ CSRF protection, ਕੜੇ CORS ਨਿਯਮ (ਸਿਰਫ ਤੁਹਾਡੇ origins), ਅਤੇ IDs 'ਤੇ ਖਾਸ ਚੈੱਕ ਨਾਲ ਮਜ਼ਬੂਤ ਕਰੋ ਤਾਂ ਕਿ horizontal privilege escalation ਨਾ ਹੋਵੇ।

ਡਾਟਾ in transit (HTTPS) ਅਤੇ at rest ਦੋਹਾਂ ਵਿੱਚ encrypt ਕਰੋ। ਉਹ ਘੱਟੋ-ਘੱਟ ਫੀਲਡ ਇਕੱਤਰ ਕਰੋ ਜੋ ਤੁਹਾਨੂੰ preference center ਚਲਾਉਣ ਲਈ ਚਾਹੀਦੇ ਹਨ—ਅਕਸਰ ਤੁਸੀਂ raw identifiers ਸਟੋਰ ਕਰਨ ਤੋਂ ਬਚ ਸਕਦੇ ਹੋ ਅਤੇ internal IDs ਜਾਂ hashed lookup keys ਵਰਤ ਸਕਦੇ ਹੋ। ਪੁਰਾਣੇ ਲੌਗਾਂ ਅਤੇ ਗੈਰ-ਸਰਗਰਮ ਖਾਤਿਆਂ ਲਈ ਡਾਟਾ ਰਿਟੇਨਸ਼ਨ ਨੀਤੀਆਂ ਲਾਗੂ ਕਰੋ।

ਆਡਿਟ ਲੌਗ ਜ਼ਰੂਰੀ ਹਨ, ਪਰ ਲੌਗਾਂ ਨੂੰ ਸੁਰੱਖਿਅਤ ਰੱਖੋ: ਪੂਰੇ session tokens, magic-link tokens ਜਾਂ ਗੈਰ-ਲੋੜੀਂਦਾ ਨਿੱਜੀ ਡਾਟਾ ਨਾ ਸਟੋਰ ਕਰੋ। ਪਬਲਿਕ-ਸਮ੍ਹੋ subscription ਫਾਰਮਾਂ ਲਈ CAPTCHA ਜਾਂ throttling ਸ਼ਾਮਲ ਕਰੋ ਤਾਂ ਕਿ ਬੋਟ sign-ups ਅਤੇ preference-tampering ਘੱਟ ਹੋਣ।

ਆਡਿਟ ਲੌਗ ਤੁਹਾਡਾ ਰਸੀਦ ਹੈ ਕਿ ਕਿਸੇ ਨੇ (ਜਾਂ ਵਾਪਸ ਲਿਆ) ਇਜਾਜ਼ਤ ਦਿੱਤੀ ਸੀ। ਇਹ ਸ਼ਿਕਾਇਤ, ਨਿਯੰਤਰਕ ਜਾਂ ਅੰਦਰੂਨੀ ਘਟਨਾ ਜਾਂਚ ਦੌਰਾਨ ਵੀ ਤੁਹਾਡੀ ਸਹਾਇਤਾ ਕਰਦੇ ਹਨ।

ਹਰ consent ਜਾਂ preference update ਲਈ ਇੱਕ append-only ਆਡਿਟ event ਬਣੋ ਜਿਸ ਵਿੱਚ ਸ਼ਾਮਲ ਹੋਵੇ:

ਇਹ ਡੀਟੇਲ ਤੁਹਾਨੂੰ ਪੂਰਾ ਇਤਿਹਾਸ ਦੁਬਾਰਾ ਬਣਾਉਣ ਯੋਗ ਬਣਾਉਂਦਾ — ਸਿਰਫ ਨਵੀਨਤਮ ਸਥਿਤੀ ਨਹੀਂ।

Operational logs (debug, performance, errors) ਜਲਦੀ ਘੁਮਦੇ ਹਨ ਅਤੇ ਫਿਲਟਰ ਜਾਂ drop ਹੋ ਸਕਦੇ ਹਨ। Audit logs ਨੂੰ ਸਬੂਤ ਵਾਂਗਾਂ ਵਰਤੋ:

ਆਡਿਟ ਟ੍ਰੇਲ ਤਦ ਹੀ ਮਦਦਗਾਰ ਹੈ ਜਦੋਂ ਤੁਸੀਂ ਇਸਨੂੰ ਪ੍ਰਾਪਤ ਕਰ ਸਕੋ। user ID, email, event type, date range, ਅਤੇ actor ਦੁਆਰਾ searchable views ਦਿਓ। ਜਾਂਚ ਲਈ export (CSV/JSON) ਦਾ ਸਮਰਥਨ ਵੀ ਦਿਓ — ਪਰ exports ਨੂੰ watermark ਅਤੇ traceable ਰੱਖੋ।

ਆਡਿਟ ਡਾਟਾ ਅਕਸਰ identifiers ਅਤੇ ਸੰਵੇਦਨਸ਼ੀਲ ਸੰਦਰਭ ਰੱਖਦਾ ਹੈ। ਸਖ਼ਤ access controls ਨਿਰਧਾਰਤ ਕਰੋ:

ਠੀਕ ਤਰੀਕੇ ਨਾਲ ਕੀਤਾ ਹੋਵੇ ਤਾਂ ਆਡਿਟ ਲੌਗ consent management ਨੂੰ “ਸਾਡੇ ਕੋਲ ਲੱਗਦਾ ਹੈ ਅਸੀਂ ਠੀਕ ਕੀਤਾ” ਤੋਂ “ਇਹ ਲੈਖ-ਰਖਾ ਹੈ” ਵਿੱਚ ਬਦਲ ਦਿੰਦੇ ਹਨ।

ਤੁਹਾਡੀ consent ਐਪ ਸਿਰਫ ਤਦ ਹੀ ਕੰਮ ਕਰਦੀ ਹੈ ਜਦ ਹਰ downstream ਸਿਸਟਮ (email, SMS, CRM, support tools) ਨਵੀਨਤਮ ਗਾਹਕ ਚੋਣਾਂ ਦਾ ਸਤਿਕਾਰ ਕਰੇ। Integration ਮਤਲਬ ਸਿਰਫ API ਕਨੈਕਟ ਕਰਨਾ ਨਹੀਂ, ਬਲਕਿ ਇਹ ਯਕੀਨੀ ਬਣਾਉਣਾ ਹੈ ਕਿ preferences ਸਮੇਂ ਨਾਲ drift ਨਾ ਕਰਣ।

Preference changes ਨੂੰ events ਵਜੋਂ ਸਮਝੋ ਜੋ replay ਕੀਤੇ ਜਾ ਸਕਦੇ ਹਨ। payload ਸਥਿਰ ਰੱਖੋ ਤਾਂ ਕਿ ਹਰ ਟੂਲ ਸਮਝ ਸਕੇ। ਨਿਆਮਿਕ ਨਿਊਨਤਮ:

ਇਹ structure consent ਦਾ ਸਬੂਤ ਬਣਾਉਂਦੀ ਹੈ ਤੇ ਇੰਟੀਗਰੇਸ਼ਨਾਂ ਨੂੰ ਸਧਾਰਨ ਰੱਖਦੀ ਹੈ।

ਜਦ ਯੂਜ਼ਰ preference center ਨੂੰ ਅਪਡੇਟ ਕਰਦਾ ਹੈ, ਤੁਰੰਤ ਤਬਦੀਲੀ ਨੂੰ ਤੁਹਾਡੇ email/SMS providers ਅਤੇ CRM ਨੂੰ ਧੱਕੋ। ਜੇ ਕੋਈ provider ਤੁਹਾਡੇ taxonomy ਦਾ ਸਹੀ ਸਮਰਥਨ ਨਹੀਂ ਕਰਦਾ, ਤਾਂ internal topics ਨੂੰ ਉਨ੍ਹਾਂ ਦੇ list/segment model ਨਾਲ map ਕਰੋ ਅਤੇ mapping ਦਸਤਾਵੇਜ਼਼ੀਕृत ਕਰੋ।

ਫੈਸਲਾ ਕਰੋ ਕਿ ਕਿਹੜਾ ਸਿਸਟਮ source of truth ਹੋਵੇਗਾ। ਆਮ ਤੌਰ 'ਤੇ ਇਹ ਤੁਹਾਡੀ consent API ਹੁੰਦੀ ਹੈ, ESPs ਅਤੇ CRMs caches ਵਜੋਂ ਕੰਮ ਕਰਦੇ ਹਨ।

ਓਪਰੇਸ਼ਨਲ ਵੇਰਵੇ ਮਹੱਤਵਪੂਰਨ ਹਨ:

Webhook ਹੋਣ ਦੇ ਬਾਵਜੂਦ, ਸਿਸਟਮ drift ਹੁੰਦੇ ਹਨ (failed requests, manual edits, outages)। ਦੈਨਿਕ reconciliation job ਚਲਾਓ ਜੋ consent records ਨੂੰ provider states ਨਾਲ ਤੁਲਨਾ ਕਰੇ ਅਤੇ ਫਰਕ ٹھੀਕ ਕਰੇ, ਹਰ automated correction ਲਈ ਆਡਿਟ ਦਰਜ ਕਰਦਾ ਹੋਏ।

ਤੁਹਾਡੀ consent ਐਪ ਉਨ੍ਹਾਂ ਗਾਹਕ ਬੇਨਤੀਆਂ ਨੂੰ ਸੁਰੱਖਿਅਤ ਤਰੀਕੇ ਨਾਲ ਸੰਭਾਲ ਸਕਦੀ ਹੋਵੇ: “ਮੈਨੂੰ ਦਿਖਾਓ”, “ਮੈਨੂੰ ਮਿਟਾ ਦਿਓ”, ਅਤੇ “ਇਸ ਨੂੰ ਠੀਕ ਕਰੋ।” ਇਹ GDPR (access/rectification/erasure) ਅਧਿਕਾਰਾਂ ਅਤੇ CCPA-style ਅਧਿਕਾਰਾਂ ਨਾਲ ਮਿਲਦੇ ਹਨ।

ਇੱਕ self-serve export ਦਿਓ ਜੋ ਆਸਾਨ ਸਮਝ ਵਾਲਾ ਹੋਵੇ ਅਤੇ ਜੇ ਯੂਜ਼ਰ account ਤੱਕ ਪਹੁੰਚ ਨਹੀਂ ਕਰ ਸਕਦਾ ਤਾਂ support ਨੂੰ ਦੇਣ ਲਈ ਵੀ ਆਸਾਨ ਹੋਵੇ।

Export ਵਿੱਚ ਸ਼ਾਮਲ ਕਰੋ:

ਫਾਰਮੈਟ portable ਰੱਖੋ (CSV/JSON) ਅਤੇ ਨਾਮ ਸਪਸ਼ਟ ਰੱਖੋ, ਜਿਵੇਂ “Consent history export.”

ਜੇ ਯੂਜ਼ਰ ਮਿਟਾਉਣ ਦੀ ਮੰਗ ਕਰਦਾ ਹੈ, ਤਾਂ ਕਈ ਵਾਰ ਤੁਹਾਨੂੰ ਕਾਨੂੰਨੀ ਕਾਰਨ ਜਾਂ ਦੁਬਾਰਾ ਸੰਪਰਕ ਤੋਂ ਰੋਕਣ ਲਈ ਸੀਮਤ ਰਿਕਾਰਡ ਰੱਖਣੇ ਪੈਂਦੇ ਹਨ। ਦੋ ਰਾਹ ਲਾਗੂ ਕਰੋ:

ਇਸਨੂੰ data retention ਨੀਤੀਆਂ ਨਾਲ ਜੋੜੋ ਤਾਂ ਕਿ ਸਬੂਤ ਹਮੇਸ਼ਾ ਲਈ ਨਾ ਰਹਿ ਜਾਣ।

Support ticket ਲਈ admin ਸੰਦ ਬਣਾਓ: user ਨਾਲ search, current preferences ਵੇਖੋ, ਅਤੇ ਤਬਦੀਲੀਆਂ ਦਾਖਲ ਕਰੋ। ਕਿਸੇ ਵੀ export, deletion, ਜਾਂ edit ਤੋਂ ਪਹਿਲਾਂ ਇੱਕ ਸਪਸ਼ਟ identity verification ਕਦਮ (email challenge, existing-session check, ਜਾਂ ਦਸਤਾਵੇਜ਼ੀ manual verification) ਲਾਜ਼ਮੀ ਕਰੋ।

High-risk actions ਲਈ approval workflow (ਦੋ-ਵਿਆਕਤੀ ਸਮੀਖਿਆ ਜਾਂ role-based approval) ਵਰਤੋ। ਹਰ ਕਾਰਵਾਈ ਅਤੇ approval ਨੂੰ ਆਡਿਟ ਟ੍ਰੇਲ ਵਿੱਚ ਲੌਗ ਕਰੋ ਤਾਂ ਕਿ ਤੁਸੀਂ ਪਤਾ ਲਾ ਸਕੋ “ਕੌਣ, ਕੀ, ਕਦੋਂ ਤੇ ਕਿਉਂ ਬਦਲਿਆ।”

consent management ਐਪ ਦੀ ਜਾਂਚ ਸਿਰਫ “ਟੌਗਲ ਸਹੀ ਹਿਲਦਾ ਹੈ?” ਨਹੀਂ; ਇਹ ਸਾਬਤ ਕਰਨੀ ਚਾਹੀਦੀ ਹੈ ਕਿ downstream ਕਾਰਵਾਈ (emails, SMS, exports, audience syncs) ਨਵੀਨਤਮ ਗਾਹਕ ਚੋਣਾਂ ਦਾ ਸਤਿਕਾਰ ਕਰ ਰਹੀ ਹੈ, ਦਬਾਅ ਅਤੇ edge cases ਸਮੇਤ।

ਉੱਚ-ਖਤਰਾ ਵਾਲੇ ਨਿਯਮਾਂ ਲਈ automated tests ਨਾਲ ਸ਼ੁਰੂ ਕਰੋ—ਖਾਸ ਕਰਕੇ ਉਹ ਜੋ ਨਨ-ਚਾਹੀਦੇ outreach ਨੂੰ ਟ੍ਰਿਗਰ ਕਰ ਸਕਦੇ ਹਨ:

ਇੱਕ ਮਦਦਗਾਰ ਪੈਟਰਨ: “ਦਿੱਤੇ consent state X 'ਤੇ, system action Y allowed/blocked ਹੈ” ਦਾ ਟੈਸਟ ਲਿਖੋ, ਉਹੀ decision logic ਵਰਤਦੇ ਹੋਏ ਜੋ sending systems call ਕਰਦੇ ਹਨ।

Consent ਤਬਦੀਲੀਆਂ ਅਜਿਹੀਆਂ ਸਮਿਆਂ ਹੁੰਦੀਆਂ ਹਨ: ਦੋ browser tabs, user ਨੇ ਦੋ ਵਾਰ ਕਲਿੱਕ ਕੀਤਾ, webhook ਆ ਰਿਹਾ ਹੈ ਜਦੋਂ agent preferences edit ਕਰ ਰਿਹਾ ਹੈ।

Preference center ਉੱਥੇ ਹੈ ਜਿੱਥੇ ਗਲਤੀਆਂ ਆਸਾਨ ਹੁੰਦੀਆਂ ਹਨ:

Consent ਡਾਟਾ ਸੰਵੇਦਨਸ਼ੀਲ ਹੁੰਦਾ ਹੈ ਅਤੇ ਅਕਸਰ identity ਨਾਲ ਜੁੜਿਆ ਹੁੰਦਾ ਹੈ:

End-to-end testing ਵਿੱਚ ਘੱਟੋ-ਘੱਟ ਇੱਕ “ਪੂਰੀ ਯਾਤਰਾ” ਸਕ੍ਰਿਪਟ ਸ਼ਾਮਲ ਕਰੋ: sign up → confirm (ਜੇ ਲੋੜ) → change preferences → verify sends are blocked/allowed → export proof of consent.

ਇੱਕ consent ਐਪ "ਬਣਾ ਕੇ ਭੁੱਲ ਜਾਓ" ਵਾਲੀ ਚੀਜ਼ ਨਹੀਂ ਹੈ। ਲੋਕ ਇਸ 'ਤੇ ਨਿਰਭਰ ਕਰਦੇ ਹਨ ਕਿ ਉਹਨਾਂ ਦੀਆਂ ਚੋਣਾਂ ਹਰ ਵਾਰੀ ਸਹੀ ਦਰਸਾਵਾਂ। ਰਿਲਾਇਬਿਲਟੀ ਜ਼ਿਆਦਾਤਰ ਓਪਰੇਸ਼ਨਲ ਹੈ: ਤੁਸੀਂ ਕਿਵੇਂ deploy ਕਰਦੇ ਹੋ, ਫੇਲ੍ਹਰ ਨੂੰ ਦੇਖਦੇ ਹੋ, ਅਤੇ ਤੁਰੰਤ ਠੀਕ ਕਰਦੇ ਹੋ।

dev, staging, ਅਤੇ production ਪੂਰੀ ਤਰ੍ਹਾਂ ਵੱਖ ਹੋਣ। Staging production-ਜਿਹਾ ਹੋਣਾ ਚਾਹੀਦਾ ਹੈ (ਉਸੇ ਇੰਟੀਗਰੇਸ਼ਨਾਂ, configuration shape), ਪਰ ਅਸਲੀ ਨਿੱਜੀ ਡੇਟਾ ਦੀ ਨਕਲ ਨਾ ਕਰੋ। ਜੇ ਤੁਹਾਨੂੰ test ਲਈ ਵਾਸਤਵਿਕ payloads ਚਾਹੀਦੇ ਹਨ, synthetic users ਅਤੇ anonymized identifiers ਵਰਤੋ।

consent ਇਤਿਹਾਸ ਇੱਕ ਕਾਨੂੰਨੀ ਰਿਕਾਰਡ ਹੈ, ਇਸ ਲਈ database migrations ਸੋਚ-ਸਮਝ ਕੇ ਕਰੋ। historical rows ਨੂੰ rewrite ਕਰਨ ਵਾਲੇ destructive changes ਤੋਂ ਬਚੋ। additive migrations (ਨਵੇਂ columns/tables) ਅਤੇ backfills ਵਰਗੀਆਂ approaches ਪਸੰਦ ਕਰੋ ਜੋ ਅਸਲ event trail ਨੂੰ ਬਚਾਏ ਰੱਖਣ।

ਮਾਈਗਰੇਸ਼ਨ ਸ਼ਿਪ ਕਰਨ ਤੋਂ ਪਹਿਲਾਂ ਪ੍ਰਮਾਣਿਤ ਕਰੋ:

Monitoring ਅਤੇ alerts ਸੈੱਟ ਕਰੋ:

Alerts actionable ਹੋਣ: integration ਨਾਮ, error code, ਅਤੇ sample request ID ਸ਼ਾਮਲ ਕਰੋ ਤਾਂ ਕਿ ਜ਼ਲਦੀ debug ਕੀਤਾ ਜਾ ਸਕੇ।

ਇਕ rollout ਲਈ rollback strategy ਹੋਣੀ ਚਾਹੀਦੀ ਹੈ ਜੋ defaults ਨੂੰ ਉਲਟ ਨਾ ਕਰੇ, preference center ਨੂੰ ਖ਼ਰਾਬ ਨਾ ਕਰੇ, ਜਾਂ opt-outs ਨੂੰ ਗਲਤ ਹਲ ਨਾਲ ਨਾ ਸੰਭਾਲੇ। ਆਮ ਪੈਟਰਨ ਵਿੱਚ feature flags, blue/green deploys, ਅਤੇ “disable writes” switches ਸ਼ਾਮਲ ਹਨ ਜੋ updates ਨੂੰ ਰੋਕ ਕੇ reads ਹੇਠਾਂ ਰੱਖਦੇ ਹਨ।

ਜੇ ਤੁਸੀਂ ਤੇਜ਼ iteration ਚਲਾਉਂਦੇ ਹੋ, ਤਾਂ snapshots ਅਤੇ rollback ਵਰਗੀਆਂ ਵਿਸ਼ੇਸ਼ਤਾਵਾਂ ਖਾਸ ਕਰਕੇ ਲਾਭਦਾਇਕ ਹੋ ਸਕਦੀਆਂ ਹਨ। ਉਦਾਹਰਣ ਲਈ, Koder.ai 'ਤੇ ਤੁਸੀਂ React preference center ਅਤੇ Go + PostgreSQL consent API ਪ੍ਰੋਟੋਟਾਈਪ ਕਰ ਸਕਦੇ ਹੋ, ਫਿਰ ਜੇ ਕਿਸੇ ਚੇਜ਼ ਨੇ consent capture ਜਾਂ audit logging ਪ੍ਰਭਾਵਿਤ ਕੀਤਾ ਤਾਂ ਸੁਰੱਖਿਅਤ ਤੌਰ 'ਤੇ rollback ਕਰ ਸਕਦੇ ਹੋ।

ਹਲਕੀ ਡੌਕਯੂਮੈਂਟੇਸ਼ਨ: release steps, alert meanings, on-call contacts, ਅਤੇ incident checklists। ਇੱਕ ਛੋਟਾ runbook outage ਨੂੰ predictable ਪ੍ਰਕਿਰਿਆ ਵਿੱਚ ਬਦਲ ਦਿੰਦਾ ਹੈ—ਅਤੇ ਦਿਖਾਉਂਦਾ ਹੈ ਕਿ ਤੁਸੀਂ ਤੇਜ਼ ਅਤੇ ਲਗਾਤਾਰ ਕਾਰਵਾਈ ਕੀਤੀ।

ਠੀਕ ਤਰੀਕੇ ਨਾਲ ਬਣੀ consent management ਐਪ ਵੀ ਈਨ੍ਹਾਂ ਨੁਕਸਾਨਾਂ ਕਾਰਨ ਨਾਕਾਮ ਹੋ ਸਕਦੀ ਹੈ। ਇਹ ਗਲਤੀਆਂ ਅਕਸਰ ਦੇਰ ਨਾਲ ਸਾਹਮਣੇ ਆਉਂਦੀਆਂ ਹਨ (ਕਈ ਵਾਰੀ ਕਾਨੂੰਨੀ ਸਮੀਖਿਆ ਦੇ ਦੌਰਾਨ ਜਾਂ ਗਾਹਕ ਸ਼ਿਕਾਇਤ ਤੋਂ ਬਾਅਦ), ਇਸ ਲਈ ਪਹਿਲਾਂ ਤੋਂ ਹੀ ਇਨ੍ਹਾਂ ਦੇ ਖਿਲਾਫ ਡਿਜ਼ਾਈਨ ਕਰੋ।

ਆਮ ਗਲਤੀ downstream tools ਨੂੰ ਚੁਪਚਾਪ ਚੋਣਾਂ overwrite ਕਰਨ ਦੇਣੀ ਹੈ—ਉਦਾਹਰਨ: ESP ਇੱਕ import ਤੋਂ ਬਾਅਦ user ਨੂੰ ਫਿਰ “subscribed” ਕਰ ਦਿੰਦਾ, ਜਾਂ CRM workflow context ਦੇ ਬਿਨਾਂ consent fields ਅਪਡੇਟ ਕਰਦਾ।

ਇਸਨੂੰ ਰੋਕੋ ਆਪਣੀ ਐਪ ਨੂੰ consent ਅਤੇ subscription preferences ਦਾ source of truth ਬਣਾਕੇ, ਅਤੇ integrations ਨੂੰ listeners ਵਜੋਂ treat ਕਰੋ। event-based updates (append-only events) ਨੂੰ ਪਸੰਦ ਕਰੋ ਬਜਾਏ periodic syncs ਦੇ ਜੋ state ਨੂੰ clobber ਕਰ ਸਕਦੇ ਹਨ। explicit ਨਿਯਮ ਰੱਖੋ: ਕੌਣ, ਕਿਹੜਾ system, ਅਤੇ ਕਿਹੜੀਆਂ ਆਗਿਆਵਾਂ ਨਾਲ ਬਦਲ ਸਕਦਾ ਹੈ।

“ਸਿਰਫਤਾ ਲਈ ਸਭ ਕੁਝ ਲੌਗ ਕਰ ਲਏ” ਦਾ ਲਾਲਚ ਮੁਸ਼ਕਲਾਂ ਪੈਦਾ ਕਰ ਸਕਦਾ ਹੈ। IP address, device fingerprints, ਜਾਂ ਸਥਾਨ ਇਕੱਠਾ ਕਰਨ ਨਾਲ compliance burden ਅਤੇ ਖਤਰਾ ਵਧਦਾ ਹੈ।

GDPR consent records ਨੂੰ ਉਹੀ ਜਾਣਕਾਰੀ ਰੱਖੋ ਜੋ ਸਹਿਮਤੀ ਸਾਬਤ ਕਰਨ ਲਈ ਲੋੜੀਦੀ ਹੈ: user identifier, purpose, timestamp, policy/version, channel, ਅਤੇ action। ਜੇ IP/device ਰੱਖਦੇ ਹੋ ਤਾਂ ਕਾਰਨ ਦਸਤਾਵੇਜ਼ ਕਰੋ, retention ਘਟਾਓ, ਅਤੇ access ਸੀਮਤ ਕਰੋ।

Pre-checked boxes, confusing toggles, bundled purposes (“marketing + partners + profiling”), ਜਾਂ ਔਖਾ opt-out consent ਨੂੰ ਅਣਵੈਧ ਕਰ ਸਕਦਾ ਹੈ ਅਤੇ ਭਰੋਸਾ ਘਟਾ ਸਕਦਾ ਹੈ।

ਸਪਸ਼ਟ ਲੇਬਲ, ਨੈਤ੍ਰਿਕ ਡਿਜ਼ਾਈਨ, ਅਤੇ ਸੁਰੱਖਿਅਤ defaults ਵਰਤੋ। opt-out ਨੂੰ opt-in ਜਿੱਤਾਂ ਆਸਾਨ ਬਣਾਓ। ਜੇ double opt-in ਵਰਤ ਰਹੇ ਹੋ ਤਾਂ ਯਕੀਨੀ ਬਣਾਓ ਕਿ confirmation step ਉਸੇ purpose(s) ਅਤੇ policy text ਨਾਲ ਜੁੜੀ ਹੋਈ ਹੈ।

ਤੁਹਾਡੀ policy text, purpose description ਜਾਂ vendor ਲਿਸਟ ਬਦਲਦੀ ਰਹੇਗੀ। ਜੇ ਤੁਹਾਡੀ ਸਿਸਟਮ ਵਰਜਨਾਂ ਨੂੰ ਟਰੈਕ ਨਹੀਂ ਕਰ ਸਕਦੀ, ਤਾਂ ਤੁਹਾਨੂੰ ਪਤਾ ਨਹੀਂ ਲੱਗੇਗਾ ਕਿ ਕਿਨ੍ਹਾਂ users ਨੇ ਕੀ ਸਵੀਕਾਰ ਕੀਤਾ।

ਹਰ consent event ਨਾਲ policy/version ਰਿਕਾਰਡ ਕਰੋ। ਜਦੋਂ ਬਦਲਾਅ material ਹੋਣ, re-consent trigger ਕਰੋ ਅਤੇ ਪੁਰਾਣੇ ਸਭੂਤ ਨੂੰ ਅਟਕਾਓ।

ਬਣਾਉਣਾ ਕੰਟਰੋਲ ਦਿੰਦਾ ਹੈ, ਪਰ ਇਹ ਲਗਾਤਾਰ ਕੰਮ (audits, edge cases, vendor changes) ਹੈ। ਖਰੀਦਣਾ ਸਮਾਂ-ਤੱਕ ਕੀਮਤ ਘਟਾ ਸਕਦਾ ਹੈ ਪਰ ਕਸਟਮਾਈਜ਼ੇਸ਼ਨ ਸੀਮਿਤ ਹੋ ਸਕਦੀ ਹੈ।

ਜੇ ਤੁਸੀਂ ਵਿਕਲਪਾਂ ਦੀ ਤਲਾਸ਼ ਕਰ ਰਹੇ ਹੋ ਤਾਂ ਪਹਿਲਾਂ ਲੋੜਾਂ ਦਾ ਨਕਸ਼ਾ ਬਣਾਓ ਅਤੇ ਫਿਰ ਕੁੱਲ ਲਾਗਤ ਅਤੇ ਓਪਰੇਸ਼ਨਲ ਕੋਸ਼ਿਸ਼ ਦੀ ਤੁਲਨਾ ਕਰੋ। ਜੇ ਤੁਸੀਂ ਤੇਜ਼ੀ ਨਾਲ ਅੱਗੇ ਵਧਣਾ ਚਾਹੁੰਦੇ ਹੋ ਪਰ ਕੋਡ ਮਾਲਕੀ ਨਹੀਂ ਛੱਡਣਾ ਚਾਹੁੰਦੇ, ਤਾਂ Koder.ai ਵਰਗਾ ਪਲੇਟਫਾਰਮ React preference center, backend services (Go), ਅਤੇ PostgreSQL schema ਨਾਲ ਤੇਜ਼ੀ ਨਾਲ prototype ਕਰਨ ਲਈ ਮਦਦ ਕਰ ਸਕਦਾ ਹੈ — ਫਿਰ ਜਦੋਂ ਤਿਆਰ ਹੋਵੋ ਤਾਂ source code export ਕਰੋ।

ਜੇ ਤੁਸੀਂ ਤੇਜ਼ ਰਸਤਾ ਚਾਹੁੰਦੇ ਹੋ, ਤਾਂ ਵੇਖੋ /pricing.

Start by separating legal consent (permission you must prove later) from preferences (choices about topics/frequency). Then define day-one scope:

Finally, assign ownership (Product/Marketing/Legal) and pick measurable success metrics (fewer complaints, faster proof retrieval).

Consent is a legally meaningful permission you need to evidence: who agreed to what, when, and how.

Preferences are experience choices (topics, frequency) that should be stored reliably but usually don’t equal a legal opt-in.

Keep them separate in both definitions and UI so you don’t accidentally treat a preference toggle like a compliant consent record.

Most apps need, at minimum:

Treat this as product requirements input and confirm final interpretations with counsel.

Capture the “five W’s” of consent:

Model consent as events and preferences as current state, typically with:

Add merge history for duplicate signups and explicit withdrawal fields (withdrawn_at, reason) so reversals are unambiguous.

Store exactly what they saw when they decided:

notice_id + notice_version (or content hash)When wording changes, you can prove older consents without rewriting history, and you can trigger re-consent only when changes are material.

Common UX patterns that reduce confusion:

/preferences), in-app settings, embedded widgetAim for reversible decisions and consistent wording everywhere.

A practical core API set:

GET /api/preferences to read current statePUT /api/preferences to replace state explicitlyPOST /api/consents/{type}/withdraw for irreversible/legal withdrawal actionsMake updates (via /) and validate allowed states/transitions so you don’t accept changes you can’t defend later.

Treat preference changes as replayable events and define a consistent payload:

Make your consent API the source of truth, push changes immediately to ESP/SMS/CRM, and run a daily reconciliation job to detect and fix drift (with audit entries for automated corrections).

Use a layered approach:

Security failures can become consent failures if attackers can change choices.

This is what makes consent defensible later.

Idempotency-Keyrequest_id