06 ਮਾਰਚ 2025·8 ਮਿੰਟ

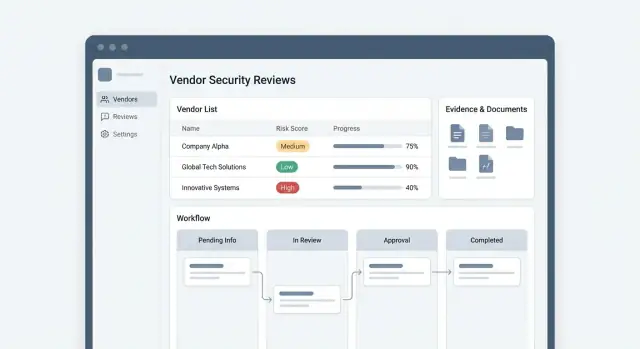

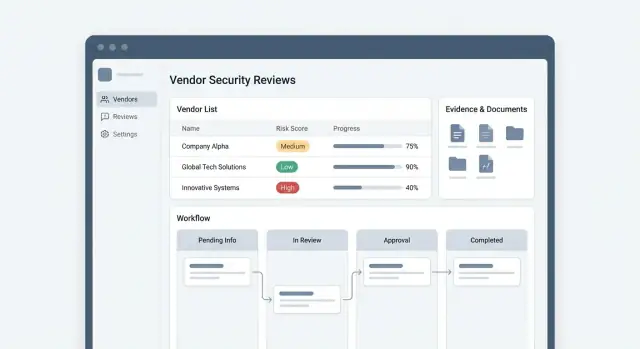

ਵੈਂਡਰ ਸੁਰੱਖਿਆ ਸਮੀਖਿਆ ਪ੍ਰਬੰਧਨ ਲਈ ਵੈੱਬ ਐਪ ਕਿਵੇਂ ਬਣਾਈਐ

ਇਕ ਵੈੱਬ ਐਪ ਡਿਜ਼ਾਈਨ ਅਤੇ ਲਾਂਚ ਕਰਨ ਦੀ ਕਦਮ-ਦਰ-कਦਮ ਗਾਈਡ ਜੋ ਵੈਂਡਰ ਸੁਰੱਖਿਆ ਸਮੀਖਿਆਵਾਂ ਨੂੰ ਠੀਕ ਕਰਦੀ ਹੈ: intake, ਪ੍ਰਸ਼ਨਾਵਲੀਆਂ, ਸਬੂਤ, ਰਿਸਕ ਸਕੋਰਿੰਗ, ਮਨਜ਼ੂਰੀਆਂ ਅਤੇ ਰਿਪੋਰਟਿੰਗ।

ਇਕ ਵੈੱਬ ਐਪ ਡਿਜ਼ਾਈਨ ਅਤੇ ਲਾਂਚ ਕਰਨ ਦੀ ਕਦਮ-ਦਰ-कਦਮ ਗਾਈਡ ਜੋ ਵੈਂਡਰ ਸੁਰੱਖਿਆ ਸਮੀਖਿਆਵਾਂ ਨੂੰ ਠੀਕ ਕਰਦੀ ਹੈ: intake, ਪ੍ਰਸ਼ਨਾਵਲੀਆਂ, ਸਬੂਤ, ਰਿਸਕ ਸਕੋਰਿੰਗ, ਮਨਜ਼ੂਰੀਆਂ ਅਤੇ ਰਿਪੋਰਟਿੰਗ।

स्क्रीन ਡਿਜ਼ਾਈਨ ਜਾਂ ਡੇਟਾਬੇਸ ਚੁਣਨ ਤੋਂ ਪਹਿਲਾਂ, ਇਸ ਗੱਲ 'ਤੇ ਸਹਿਮਤੀ ਬਣਾਓ ਕਿ ਐਪ ਦਾ ਮਕਸਦ ਕੀ ਹੈ ਅਤੇ ਇਹ ਕਿਸ ਲਈ ਹੈ। ਵੈਂਡਰ ਸੁਰੱਖਿਆ ਸਮੀਖਿਆ ਪ੍ਰਬੰਧਨ ਆਮ ਤੌਰ 'ਤੇ ਉਹਨਾਂ ਸਥਿਤੀਆਂ ਵਿੱਚ ਫੇਲ ਹੁੰਦਾ ਹੈ ਜਿੱਥੇ ਵੱਖ-ਵੱਖ ਟੀਮ ਇੱਕੋ ਹੀ ਸ਼ਬਦਾਂ ("ਸਮੀਖਿਆ," "ਮਨਜ਼ੂਰੀ," "ਖਤਰਾ") ਨੂੰ ਵੱਖ-ਵੱਖ ਅਰਥਾਂ ਵਿੱਚ ਵਰਤ ਰਹੀਆਂ ਹੁੰਦੀਆਂ ਹਨ।

ਅਕਸਰ ਪ੍ਰੋਗਰਾਮਾਂ ਨੂੰ ਘੱਟੋ-ਘੱਟ ਚਾਰ ਯੂਜ਼ਰ ਗਰੁੱਪਾਂ ਦੀ ਲੋੜ ਹੁੰਦੀ ਹੈ, ਹਰ ਇਕ ਦੇ ਵੱਖਰੇ ਲੋੜਾਂ ਨਾਲ:

ਡਿਜ਼ਾਈਨ ਇੰਪਲੀਕੇਸ਼ਨ: ਤੁਸੀਂ ਇੱਕ "ਇੱਕ ਵਰਕਫਲੋ" ਨਹੀਂ ਬਣਾ ਰਹੇ — ਤੁਸੀਂ ਇੱਕ ਸਾਂਝਾ ਸਿਸਟਮ ਬਣਾ ਰਹੇ ਹੋ ਜਿੱਥੇ ਹਰ ਰੋਲ ਇੱਕ ਕੁਰੀਟਡ ਵਿਊ ਵੇਖਦਾ ਹੈ।

ਸਪੱਸ਼ਟ ਭਾਸ਼ਾ ਵਿੱਚ ਪ੍ਰਸੈਸ ਦੀਆਂ ਸੀਮਾਵਾਂ ਲਿਖੋ। ਉਦਾਹਰਨ ਲਈ:

ਲਿਖੋ ਕਿ ਕੀ ਚੀਜ਼ ਸਮੀਖਿਆ ਨੂੰ ਟ੍ਰਿਗਰ ਕਰਦੀ ਹੈ (ਨਵੀਂ ਖਰੀਦ, ਨਵੀਨੀਕਰਨ, ਮੈਟੀਰੀਅਲ ਚੇੰਜ, ਨਵਾਂ ਡਾਟਾ ਕਿਸਮ) ਤੇ "ਮੁਕੰਮਲ" ਦਾ ਕੀ ਮਤਲਬ ਹੈ (ਮਨਜ਼ੂਰ, ਸ਼ਰਤਾਂ ਨਾਲ ਮਨਜ਼ੂਰ, ਨਾਕਾਰਾ, ਜਾਂ ਮੁਅੱਤਲ)।

ਆਪਣੀ ਸਕੋਪ ਨੂੰ ਕੰਕ੍ਰੀਟ ਬਣਾਓ ਅਤੇ ਜੋ ਅੱਜ ਦਰਦ ਦੇ ਰਹੇ ਹਨ ਉਹ ਲਿਸਟ ਕਰੋ:

ਇਹ ਪੇਨ ਪਾਇੰਟ ਤੁਹਾਡੇ ਰਿਕ्वਾਇਰਮੈਂਟ ਬੈਕਲੌਗ ਬਣ ਜਾਂਦੇ ਹਨ।

ਕੁਝ ਮੈਟ੍ਰਿਕਸ ਚੁਣੋ ਜੋ ਤੁਸੀਂ ਦਿਨ ਇੱਕ ਤੋਂ ਮਾਪ ਸਕਦੇ ਹੋ:

ਜੇ ਐਪ ਇਹ ਨਿਰਭਰ ਤਰੀਕੇ ਨਾਲ ਰਿਪੋਰਟ ਨਹੀਂ ਕਰ ਸਕਦੀ, ਤਾਂ ਇਹ ਅਸਲ ਵਿੱਚ ਪ੍ਰੋਗਰਾਮ ਨੂੰ ਮੈਨੇਜ ਨਹੀਂ ਕਰ ਰਹੀ — ਇਹ ਸਿਰਫ ਦਸਤਾਵੇਜ਼ ਸਟੋਰ ਕਰ ਰਹੀ ਹੈ।

ਇੱਕ ਸਪਸ਼ਟ ਵਰਕਫਲੋ "ਈਮੇਲ ਪਿੰਗ-ਪਾਂਗ" ਅਤੇ ਇੱਕ ਭਵੀਖਬਾਣੀ ਸਮੀਖਿਆ ਪ੍ਰੋਗਰਾਮ ਵਿੱਚ ਫਰਕ ਪੈਦਾ ਕਰਦਾ ਹੈ। ਸਕਰੀਨ ਬਣਾਉਣ ਤੋਂ ਪਹਿਲਾਂ, ਇੱਕ ਅੰਤੀਮ-ਟੂ-ਅੰਤੀਮ ਰਾਸ਼ਟ੍ਰਪਟ ਵਿਕਸਿਤ ਕਰੋ ਅਤੇ ਹਰ ਕਦਮ 'ਤੇ ਇਹ ਪਤਾ ਲਗਾਓ ਕਿ ਮਨਜ਼ੂਰੀ ਤੱਕ ਪਹੁੰਚਣ ਲਈ ਕੀ ਜ਼ਰੂਰੀ ਹੈ।

ਇੱਕ ਸਾਦਾ, ਲਾਈਨੀਅਰ ਰੁਖ ਨਾਲ ਸ਼ੁਰੂ ਕਰੋ ਜਿਸਨੂੰ ਤੁਸੀਂ ਬਾਅਦ ਵਿੱਚ ਵਧਾ ਸਕਦੇ ਹੋ:

Intake → Triage → Questionnaire → Evidence collection → Security assessment → Approval (or rejection).

ਹਰ ਸਟੇਜ ਲਈ, "ਮੁਕੰਮਲ" ਦਾ ਕੀ ਮਤਲਬ ਹੈ ਇਹ ਪਰਿਭਾਸ਼ਿਤ ਕਰੋ। ਉਦਾਹਰਨ ਲਈ, "Questionnaire complete" ਲਈ ਲੋੜ ਹੋ ਸਕਦੀ ਹੈ ਕਿ ਸਾਰੇ ਲਾਜ਼ਮੀ ਪ੍ਰਸ਼ਨ ਜਵਾਬ ਦਿੱਤੇ ਹੋਵਨ ਅਤੇ ਇੱਕ ਨਿਰਧਾਰਤ ਸੁਰੱਖਿਆ ਮਾਲਕ ਨਿਯੁਕਤ ਹੋਵੇ। "Evidence collected" ਲਈ ਕਮ-ਅਜ਼-ਕਮ ਦਸਤਾਵੇਜ਼ਾਂ (ਜਿਵੇਂ SOC 2 ਰਿਪੋਰਟ, pen test ਸੰਖੇਪ, ਡਾਟਾ ਫਲੋ ਡਾਇਗ੍ਰਾਮ) ਜਾਂ ਇੱਕ ਵਾਜਬ ਛੂਟ ਲੋੜੀਦੀ ਹੋ ਸਕਦੀ ਹੈ।

ਅਧਿਕਤਰ ਐਪਸ ਨੂੰ ਘੱਟੋ-ਘੱਟ ਤਿੰਨ ਤਰੀਕਿਆਂ ਨਾਲ ਸਮੀਖਿਆ ਬਣਾਉਣ ਦੀ ਲੋੜ ਹੁੰਦੀ ਹੈ:

ਇਹਨਾਂ ਨੂੰ ਵੱਖ-ਵੱਖ ਟੈਂਪਲੇਟ ਧਰੋ: ਉਹ ਇੱਕੋ ਵਰਕਫਲੋ ਸ਼ੇਅਰ ਕਰ ਸਕਦੇ ਹਨ ਪਰ ਵੱਖਰੇ ਡੀਫੌਲਟ ਪ੍ਰਾਇਓਰਿਟੀ, ਲਾਜ਼ਮੀ ਪ੍ਰਸ਼ਨਾਵਲੀਆਂ ਅਤੇ ਡਿਊ ਡੇਟਸ ਰੱਖ ਸਕਦੇ ਹਨ।

ਸਟੇਟਸ ਨੂੰ ਸਪਸ਼ਟ ਅਤੇ ਮਾਪਯੋਗ ਬਣਾਓ — ਖਾਸ ਕਰਕੇ "ਵੈਟਿੰਗ" ਸਟੇਟਸ। ਆਮ ਸਟੇਟਸ ਵਿੱਚ ਸ਼ਾਮਲ ਹਨ Waiting on vendor, In security review, Waiting on internal approver, Approved, Approved with exceptions, Rejected.

SLA ਨੂੰ ਸਟੇਟਸ ਮਾਲਕ (vendor ਵਿਰੁੱਧ ਆੰਤਰੀਕ ਟੀਮ) ਨਾਲ ਜੋੜੋ। ਇਸ ਨਾਲ ਤੁਹਾਡਾ ਡੈਸ਼ਬੋਰਡ "vendor ਵਲੋਂ ਰੁਕਿਆ" ਨੂੰ ਅਲੱਗ ਵੇਖਾ ਸਕੇਗਾ ਅਤੇ "ਆੰਤਰੀਕ ਬੈਕਲੌਗ" ਨੂੰ ਵੱਖ-ਵੱਖ ਤਰੀਕੇ ਨਾਲ ਦਰਸਾਏਗਾ, ਜੋ ਕਿ ਸਟਾਫਿੰਗ ਅਤੇ ਐਸਕਲੇਸ਼ਨ ਦੇ ਤਰੀਕੇ ਨੂੰ ਬਦਲਦਾ ਹੈ।

ਰੂਟਿੰਗ, ਰੀਮਾਈਂਡਰ ਅਤੇ ਨਵੀਨੀਕਰਨ ਬਣਾਉਣ ਨੂੰ ਆਟੋਮੈਟ ਕਰੋ। ਰਿਸਕ ਅਕਸੈਪਟੈਂਸ, ਤਬਦੀਲੀ ਕੰਟਰੋਲ ਅਤੇ ਮਨਜ਼ੂਰੀ ਲਈ ਮਨੁੱਖੀ ਫੈਸਲੇ ਰੱਖੋ।

ਇੱਕ ਉਪਯੋਗੀ ਨਿਯਮ: ਜੇ ਇੱਕ ਕਦਮ ਨੂੰ ਸੰਦਰਭ ਜਾਂ ਟਰੇਡ-ਆਫਸ ਦੀ ਲੋੜ ਹੈ, ਤਾਂ ਉਸਦੀ ਵਜ੍ਹਾ ਰਿਕਾਰਡ ਕਰੋ ਬਜਾਏ ਇਸਦੇ ਕਿ ਆਪ ਹੀ ਆਟੋ-ਡਿਸਾਈਡ ਕੀਤਾ ਜਾਵੇ।

ਇੱਕ ਸਾਫ਼ ਡੇਟਾ ਮਾਡਲ ਹੀ ਐਪ ਨੂੰ "ਇੱਕ-ਵਾਰ ਦੀ ਪ੍ਰਸ਼ਨਾਵਲੀ" ਤੋਂ ਇੱਕ ਦੁਹਰਾਏ ਯੋਗ ਪ੍ਰੋਗਰਾਮ ਵਿੱਚ ਬਦਲਣ ਦੀ ਯੋਗਤਾ ਦਿੰਦਾ ਹੈ, ਜਿਸ ਵਿੱਚ ਨਵੀਨੀਕਰਨ, ਮੈਟ੍ਰਿਕਸ ਅਤੇ ਇੱਕਸਾਰ ਫੈਸਲੇ ਹੋਂਦੇ ਹਨ। ਵੈਂਡਰ ਨੂੰ ਲੰਬੇ ਸਮੇਂ ਵਾਲਾ ਰਿਕਾਰਡ ਮਾਨੋ, ਅਤੇ ਹੋਰ ਸਭ ਕੁਝ ਉਸ ਨਾਲ ਜੁੜੀ ਸਮਾਂ-ਸੰਬੰਧੀ ਗਤੀਵਿਧੀਆਂ ਵਜੋਂ ਰੱਖੋ।

ਇੱਕ Vendor ਐਂਟਿਟੀ ਨਾਲ ਸ਼ੁਰੂ ਕਰੋ ਜੋ ਧੀਰੇ-ਧੀਰੇ ਬਦਲਦੀ ਹੈ ਅਤੇ ਹਰ ਜਗ੍ਹਾ ਦਰਸਾਈ ਜਾਂਦੀ ਹੈ। ਲਾਭਦਾਇਕ ਫੀਲਡ ਸ਼ਾਮਲ ਹਨ:

ਡੇਟਾ ਟਾਈਪਾਂ ਅਤੇ ਸਿਸਟਮਾਂ ਨੂੰ ਸਟ੍ਰੱਕਚਰਡ ਵੈਲਯੂਜ਼ (ਟੇਬਲ ਜਾਂ ਇਨਮ) ਵਜੋਂ ਮਾਡਲ ਕਰੋ, ਨਾ ਕਿ ਫ੍ਰੀ ਟੈਕਸਟ, ਤਾਂ ਜੋ ਰਿਪੋਰਟਿੰਗ ਸਹੀ ਰਹੇ।

ਹਰ Review ਇੱਕ ਸ્નੈਪਸ਼ਾਟ ਹੈ: ਕਦੋਂ ਸ਼ੁਰੂ ਹੋਇਆ, ਕਿਸ ਨੇ ਮੰਗ ਕੀਤੀ, ਸਕੋਪ, ਉਸ ਸਮੇਂ ਦੀ ਟੀਅਰ, SLA ਤਾਰੀਖਾਂ, ਅਤੇ ਆਖ਼ਰੀ ਫੈਸਲਾ (approved/approved with conditions/rejected)। ਫੈਸਲੇ ਦੀ ਤਰਕ ਅਤੇ ਕਿਸੇ ਵੀ ਛੂਟਾਂ ਦੇ ਲਿੰਕ ਵੀ ਰੱਖੋ।

QuestionnaireTemplate ਨੂੰ QuestionnaireResponse ਤੋਂ ਵੱਖਰਾ ਰੱਖੋ। ਟੈਂਪਲੇਟ ਸੈਕਸ਼ਨਸ, ਰੀਯੂਜ਼ੇਬਲ ਪ੍ਰਸ਼ਨਾਂ ਅਤੇ ਬਰਾਂਚਿੰਗ (ਸ਼ਰਤਾਂ ਦੇ ਆਧਾਰ 'ਤੇ) ਦਾ ਸਮਰਥਨ ਕਰਨੇ ਚਾਹੀਦੇ ਹਨ।

ਹਰ ਪ੍ਰਸ਼ਨ ਲਈ ਪਰਿਭਾਸ਼ਿਤ ਕਰੋ ਕਿ ਸਬੂਤ ਲਾਜ਼ਮੀ ਹੈ ਕਿ ਨਹੀਂ, ਮਨਜ਼ੂਰ ਕੀਤੇ ਜਾ ਸਕਣ ਵਾਲੇ ਜਵਾਬ ਕਿਸਮਾਂ (yes/no, multi-select, file upload), ਅਤੇ ਵੈਲਿਡੇਸ਼ਨ ਨਿਯਮ।

ਅਪਲੋਡਸ ਅਤੇ ਲਿੰਕਾਂ ਨੂੰ ਇੱਕ Evidence ਰਿਕਾਰਡ ਵਜੋਂ ਰੱਖੋ ਜੋ ਇੱਕ ਰਿਵਿਊ ਨਾਲ ਜੁੜਿਆ ਹੋਵੇ ਅਤੇ ਵਿਕਲਪਕ ਅੰਸ਼-ਪ੍ਰਸ਼ਨ ਨਾਲ ਜੋੜਿਆ ਜਾ ਸਕਦਾ ਹੈ। ਮੈਟਾ ਡੇਟਾ ਸ਼ਾਮਲ ਕਰੋ: ਕਿਸਮ, ਟਾਈਮਸਟੈਂਪ, ਕਿਸ ਨੇ ਦਿੱਤਾ, ਅਤੇ ਰਿਟੇਨਸ਼ਨ ਨਿਯਮ।

ਅੰਤ ਵਿੱਚ, ਸਮੀਖਿਆ ਲਿਖਤਾਂ—ਨੋਟਸ, ਖੋਜਾਂ, ਰੀਮੇਡੀਏਸ਼ਨ ਟਾਸਕ ਅਤੇ ਮਨਜ਼ੂਰੀਆਂ—ਨੂੰ ਪਹਿਲਾ-ਕਲਾਸ ਐਂਟਿਟੀ ਵਜੋਂ ਸਟੋਰ ਕਰੋ। ਪੂਰਾ review history ਰੱਖਣਾ ਨਵੀਨੀਕਰਨ, ਟਰੇਂਡ ਟ੍ਰੈਕਿੰਗ ਅਤੇ ਤੇਜ਼ ਫਾਲੋਅਪ ਲਈ ਜ਼ਰੂਰੀ ਹੈ।

ਸਾਫ਼ ਭੂਮਿਕਾਵਾਂ ਅਤੇ ਕਸਕ Permissions ਇੱਕ ਵੈਂਡਰ ਸੁਰੱਖਿਆ ਸਮੀਖਿਆ ਐਪ ਨੂੰ ਉਪਯੋਗੀ ਬਣਾਉਂਦੀਆਂ ਹਨ ਬਿਨਾਂ ਇਨਫਾਰਮੇਸ਼ਨ ਲੀਕ ਦੇ ਖਤਰੇ ਨੂੰ ਵਧਾਉਣ ਦੇ। ਇਸਨੂੰ ਸ਼ੁਰੂਆਤੀ ਦੌਰ 'ਚ ਡਿਜ਼ਾਈਨ ਕਰੋ, ਕਿਉਂਕਿ permissions ਤੁਹਾਡੇ ਵਰਕਫਲੋ, UI, ਨੋਟੀਫਿਕੇਸ਼ਨ ਅਤੇ ਆਡਿਟ ਟਰੇਲ ਨੂੰ ਪ੍ਰਭਾਵਤ ਕਰਦੇ ਹਨ।

ਅਧਿਕਤਰ ਟੀਮਾਂ ਨੂੰ ਪੰਜ ਭੂਮਿਕਾਵਾਂ ਦੀ ਲੋੜ ਪੈਂਦੀ ਹੈ:

ਭੂਮਿਕਾਵਾਂ ਨੂੰ "ਲੋਨਾਂ" ਤੋਂ ਵੱਖ ਰੱਖੋ। ਇੱਕੋ ਕਰਮਚਾਰੀ ਇੱਕ ਰਿਵਿਊ 'ਤੇ requester ਹੋ ਸਕਦਾ ਹੈ ਅਤੇ ਦੂਜੇ 'ਤੇ reviewer।

ਹਰ ਸਮੀਖਿਆ ਆਰਟੀਫੈਕਟ ਹਰ ਕਿਸੇ ਨੂੰ ਦਿਖਾਉਣਾ ਨਹੀਂ ਚਾਹੀਦਾ। SOC 2 ਰਿਪੋਰਟ, penetration test ਨਤੀਜੇ, ਸੁਰੱਖਿਆ ਨੀਤੀਆਂ ਅਤੇ ਠੇਕੇਦਾਰਾਂ ਵਾਲੇ ਆਈਟਮਾਂ ਨੂੰ restricted evidence ਵਜੋਂ ਟਰੈਟ ਕਰੋ।

ਵੈਕਤੀਗਤ ਤਰੀਕਾ:

ਵੈਂਡਰਾਂ ਨੂੰ ਸਿਰਫ਼ ਉਹੀ ਦਿਖਾਓ ਜੋ ਉਹਨਾਂ ਨੂੰ ਲੋੜੀਦਾ ਹੈ:

ਜਦੋਂ ਇੱਕ ਮੁੱਖ ਵਿਅਕਤੀ ਬਾਹਰ ਹੁੰਦਾ ਹੈ ਤਾਂ ਸਮੀਖਿਆ ਰੁਕਦੀ ਹੈ। ਇਹ ਸਹਾਇਤਾ ਕਰੋ:

ਇਸ ਨਾਲ ਸਮੀਖਿਆਵਾਂ ਚੱਲਦੀਆਂ ਰਹਿੰਦੀਆਂ ਹਨ ਅਤੇ least-privilege ਐਕਸੈਸ ਬਰਕਰਾਰ ਰਿਹਾ ਜਾਂਦਾ ਹੈ।

ਜਦੋਂ ਹਰ ਬੇਨਤੀ ਇੱਕ ਲੰਮੀ ਪ੍ਰਸ਼ਨਾਵਲੀ ਨਾਲ ਸ਼ੁਰੂ ਹੁੰਦੀ ਹੈ ਤਾਂ ਇੱਕ ਵੈਂਡਰ ਸਮੀਖਿਆ ਪ੍ਰੋਗਰਾਮ ਸਲੋ ਮਹਿਸੂਸ ਹੋ ਸਕਦਾ ਹੈ। ਸੁਧਾਰ ਇਹ ਹੈ ਕਿ intake (ਸਰਲ, ਹਲਕੀ) ਨੂੰ triage (ਸਹੀ ਰਸਤਾ ਨਿਰਧਾਰਿਤ) ਤੋਂ ਵੱਖ ਕਰੋ।

ਅਧਿਕਤਰ ਟੀਮਾਂ ਨੂੰ ਤਿੰਨ ਐਨਟ੍ਰੀ ਪੁਆਇੰਟਾਂ ਦੀ ਲੋੜ ਹੁੰਦੀ ਹੈ:

ਚੈਨਲ ਭਲਕੇ ਵੀ, ਸਭ ਨੂੰ ਇੱਕੋ "New Intake" ਕਿਊ ਵਿੱਚ ਨਾਰਮਲਾਈਜ਼ ਕਰੋ ਤਾਂ ਜੋ ਤੁਸੀਂ ਪੈਰਲੈਲ ਪ੍ਰਕਿਰਿਆਵਾਂ ਨਾ ਬਣਾਓ।

Intake ਫਾਰਮ ਇੰਨਾ ਛੋਟਾ ਰੱਖੋ ਕਿ ਲੋਕ ਅਧ-ਭਰਦੇ ਨਾ ਰਹਿਣ। ਖੇਤਰਾਂ ਨੂੰ ਐਸਾ ਰੱਖੋ ਜੋ ਰੂਟਿੰਗ ਅਤੇ ਪ੍ਰਾਇਓਰਿਟਾਈਜ਼ੇਸ਼ਨ ਯੋਗ ਬਣਾਉਂਦੇ ਹਨ:

ਗਹਿਰਾਈ ਵਾਲੇ ਸੁਰੱਖਿਆ ਪ੍ਰਸ਼ਨਾਂ ਨੂੰ ਉਸ ਸਮੇਂ ਤੱਕ ਟਾਲੋ ਜਦੋਂ ਤਕ ਤੁਸੀਂ ਸਮੀਖਿਆ ਲੈਵਲ ਨਹੀਂ ਜਾਣਦੇ।

ਸਾਦੀ ਫੈਸਲਾ ਨਿਯਮ ਵਰਤੋ ਤਾਂ ਜੋ ਰਿਸਕ ਅਤੇ ਤਤਕਾਲਤਾ ਵਾਰਗੀ ਵਰਗੀਕਰਨ ਹੋ ਜਾਏ। ਉਦਾਹਰਨ ਲਈ, high priority ਫਲੈਗ ਕਰੋ ਜੇ ਵੈਂਡਰ:

Triaged ਹੋਣ ਤੋਂ ਬਾਅਦ ਆਟੋਮੈਟਿਕ ਨਿਯੁਕਤੀ ਕਰੋ:

ਇਸ ਨਾਲ SLA ਪਰਭਾਵੀ ਰਹਿੰਦੇ ਹਨ ਅਤੇ "ਖੋਈ" ਹੋਈਆਂ ਸਮੀਖਿਆਵਾਂ ਕਿਸੇ ਦੇ ਇਨਬੌਕਸ ਵਿੱਚ ਪੈਈਆਂ ਨਹੀਂ ਰਹਿੰਦੀਆਂ।

ਪ੍ਰਸ਼ਨਾਵਲੀਆਂ ਅਤੇ ਸਬੂਤ ਦੀ UX ਉਹ ਥਾਂ ਹੈ ਜਿੱਥੇ ਵੈਂਡਰ ਸੁਰੱਖਿਆ ਸਮੀਖਿਆਵਾਂ ਜਾਂ ਤਾਂ ਤੇਜ਼ੀ ਨਾਲ ਚੱਲਦੀਆਂ ਹਨ—ਜਾਂ ਫਿਰ ਰੁਕ ਜਾਂਦੀਆਂ ਹਨ। ਇੱਕ ਐਸਾ ਫਲੋ ਲੱਖੋ ਜੋ ਅੰਤਰਿਕ ਰਿਵਿਊਅਰਾਂ ਲਈ ਭਵਿੱਖਬਾਣੀਯੋਗ ਹੋ ਅਤੇ ਵੈਂਡਰਾਂ ਲਈ ਵਾਸਤਵ ਵਿੱਚ ਆਸਾਨ ਹੋਵੇ।

ਟਾਈਅਰ (low/medium/high) ਨਾਲ ਜੋੜੇ ਇੱਕ ਛੋਟੇ ਪ੍ਰਸ਼ਨਾਵਲੀ ਟੈਂਪਲੇਟ ਲਾਇਬ੍ਰੇਰੀ ਬਣਾਓ। ਮਕਸਦ ਇਕਸਾਰਤਾ ਹੈ: ਇੱਕੋ ਵੈਂਡਰ ਕਿਸਮ ਹਰ ਵਾਰੀ ਇੱਕੋ ਪ੍ਰਸ਼ਨ ਵੇਖੇ, ਅਤੇ ਰਿਵਿਊਅਰਾਂ ਨੂੰ ਫਾਰਮ ਫਿਰ ਤੋਂ ਬਣਾਉਣ ਦੀ ਜ਼ਰੂਰਤ ਨਾ ਪਏ।

ਟੈਂਪਲੇਟ ਮੋਡਿਊਲਰ ਰੱਖੋ:

ਜਦੋਂ ਇੱਕ ਰਿਵਿਊ ਬਣਾਇਆ ਜਾਂਦਾ ਹੈ, ਟੀਅਰ ਦੇ ਅਧਾਰ 'ਤੇ ਟੈਂਪਲੇਟ ਪ੍ਰੀ-ਸਿਲੈਕਟ ਕਰੋ, ਅਤੇ ਵੈਂਡਰਾਂ ਨੂੰ ਇੱਕ ਸਪੱਸ਼ਟ ਪ੍ਰੋਗਰੈਸ ਇੰਡਿਕੇਟਰ ਦਿਖਾਓ (ਉਦਾਹਰਨ: 42 سوال, ~20 ਮਿੰਟ)।

ਵੈਂਡਰਾਂ ਕੋਲ ਅਕਸਰ ਪਹਿਲਾਂ ਤੋਂ ਮੌਜੂਦ ਆਰਟੀਫੈਕਟ ਹੁੰਦੇ ਹਨ ਜਿਵੇਂ SOC 2 ਰਿਪੋਰਟ, ISO ਸਰਟੀਫਿਕੇਟ, ਨੀਤੀਆਂ, ਅਤੇ ਸਕੈਨ ਸੰਖੇਪ। ਫਾਇਲ ਅਪਲੋਡਸ ਅਤੇ ਸੁਰੱਖਿਅਤ ਲਿੰਕਾਂ ਦੋਵਾਂ ਦਾ ਸਮਰਥਨ ਕਰੋ ਤਾਂ ਜੋ ਉਹ ਜੋ ਉਨ੍ਹਾਂ ਕੋਲ ਹੈ ਉਹ ਬਿਨਾਂ ਰੁਕਾਵਟ ਦੇ ਸਕਣ।

ਹਰ ਬੇਨਤੀ ਲਈ ਸਪਸ਼ਟ ਭਾਸ਼ਾ ਵਿੱਚ ਲੇਬਲ ਲਗਾਓ ("Upload SOC 2 Type II report (PDF) or share a time-limited link") ਅਤੇ ਇੱਕ ਛੋਟਾ "what good looks like" ਹਿੰਟ ਦਿਓ।

ਸਬੂਤ ਸਥਿਰ ਨਹੀਂ ਹੁੰਦਾ। ਹਰ ਆਰਟੀਫੈਕਟ ਨਾਲ ਮੈਟਾ ਡੇਟਾ ਸਟੋਰ ਕਰੋ—issue date, expiry date, coverage period, ਅਤੇ (ਵਿਕਲਪਕ) reviewer ਨੋਟਸ। ਫਿਰ ਉਸ ਮੈਟਾ ਡੇਟਾ ਨੂੰ ਨਵੀਨੀਕਰਨ ਨੋਟੀਫਿਕੇਸ਼ਨ ਲਈ ਵਰਤੋ (vendor ਅਤੇ ਅੰਤਰਿਕ ਤੌਰ 'ਤੇ) ਤਾਂ ਜੋ ਅਗਲਾ ਸਾਲਾਨਾ ਰਿਵਿਊ ਤੇਜ਼ ਹੋਵੇ।

ਹਰ ਵੈਂਡਰ ਪੇਜ ਤੁਰੰਤ ਤਿੰਨ ਸਵਾਲਾਂ ਦਾ ਜਵਾਬ ਦੇਵੇ: ਕੀ ਲੋੜੀਦਾ ਹੈ, ਕਦੋਂ ਹੋਣਾ ਹੈ, ਅਤੇ ਕਿਸਨੂੰ ਸੰਪਰਕ ਕਰਨਾ ਹੈ।

ਹਰ ਬੇਨਤੀ ਲਈ ਸਪਸ਼ਟ ਡਿਊ ਡੇਟਸ ਰੱਖੋ, ਆংশਿਕ ਸਬਮਿਸ਼ਨ ਦੀ ਆਗਿਆ ਦਿਓ, ਅਤੇ ਪ੍ਰਾਪਤੀ ਦੀ ਪੁਸ਼ਟੀ ਇੱਕ ਸਧਾਰਨ ਸਟੇਟਸ ਨਾਲ ਕਰੋ ("Submitted", "Needs clarification", "Accepted"). ਜੇ ਤੁਸੀਂ ਵੈਂਡਰ ਪਹੁੰਚ ਸਹਾਇਤਾ ਕਰਦੇ ਹੋ, ਤਾਂ ਉਨ੍ਹਾਂ ਨੂੰ ਇੱਕ ਜਨਰਲ ਨਿਰਦੇਸ਼ਾਂ ਵਾਲੀ ਲਿੰਕ ਦੀ ਬਜਾਏ ਸਿੱਧਾ ਉਨ੍ਹਾਂ ਦੀ ਚੈਕਲਿਸਟ ਦਿਖਾਓ।

Questionnaire "complete" ਹੋਣ 'ਤੇ ਸਮੀਖਿਆ ਖਤਮ ਨਹੀਂ ਹੁੰਦੀ। ਤੁਹਾਨੂੰ ਜਵਾਬਾਂ ਅਤੇ ਸਬੂਤ ਨੂੰ ਇੱਕ ਫੈਸਲੇ ਵਿੱਚ ਬਦਲਣ ਲਈ ਇੱਕ ਦੁਹਰਾਏ-ਯੋਗ ਤਰੀਕਾ ਚਾਹੀਦਾ ਹੈ ਜੋ ਸਟੇਕਹੋਲਡਰ ਭਰੋਸਾ ਕਰ ਸਕਦੇ ਹਨ ਅਤੇ ਆਡਿਟਰ ਟ੍ਰੇਸ ਕਰ ਸਕਦੇ ਹਨ।

ਸ਼ੁਰੂਆਤ tiering ਨਾਲ ਕਰੋ ਜੋ ਵੈਂਡਰ ਦੇ ਪ੍ਰਭਾਵ (ਡਾਟਾ ਸੰਵੇਦਨਸ਼ੀਲਤਾ + ਸਿਸਟਮ kritiek) 'ਤੇ ਆਧਾਰਿਤ ਹੈ। ਟੀਅਰ ਸੈੱਟ ਕਰਦਾ ਹੈ ਮਿਆਰ: payroll processor ਅਤੇ snack-delivery service ਇੱਕੋ ਤਰ੍ਹਾਂ ਦਾ ਮੁਲਾਂਕਣ ਨਹੀਂ ਹੋਣਾ ਚਾਹੀਦਾ।

ਫਿਰ ਟੀਅਰ ਦੇ ਅੰਦਰ weighted controls (encryption, access controls, incident response, SOC 2 coverage ਆਦਿ) ਵਰਤਕੇ ਸਕੋਰ ਕਰੋ। ਵਜ਼ਨ ਦਿਖਾਓ ਤਾਂ ਜੋ ਰਿਵਿਊਅਰ ਨਤੀਜਿਆਂ ਨੂੰ ਵਿਆਖਿਆ ਕਰ ਸਕਣ।

Red flags ਸ਼ਾਮਲ ਕਰੋ ਜੋ ਨੰਬਰਵਾਰ ਸਕੋਰ ਨੂੰ ਓਵਰਰਾਈਡ ਕਰ ਸਕਦੇ ਹਨ—ਜਿਵੇਂ "admin access ਲਈ MFA ਨਹੀਂ", "ਜਾਣਿਆ ਬ੍ਰੀਚ ਬਿਨਾਂ remediation plan", ਜਾਂ "ਡਾਟਾ ਮਿਟਾਉਣ ਨੂੰ ਸਹਾਇਤਾ ਨਹੀਂ ਕਰ ਸਕਦੇ"। Red flags ਸਪਸ਼ਟ ਨਿਯਮ ਹੋਣੇ ਚਾਹੀਦੇ, reviewer ਦੀ ਅਨੁਭੂਤੀ ਨਹੀਂ।

ਅਸਲ ਜ਼ਿੰਦਗੀ ਵਿੱਚ ਛੂਟਾਂ ਲੋੜੀਦੀਆਂ ਹਨ। ਉਹਨਾਂ ਨੂੰ ਪਹਿਲਾ-ਕਲਾਸ ਆਬਜੈਕਟ ਵਜੋਂ ਮਾਡਲ ਕਰੋ:

ਇਸ ਨਾਲ ਟੀਮਾਂ ਅੱਗੇ ਵਧ ਸਕਦੀਆਂ ਹਨ ਪਰ ਸਮੇਂ ਨਾਲ ਰਿਸਕ ਨੂੰ ਕਸਿਆ ਜਾ ਸਕਦਾ ਹੈ।

ਹਰ ਨਤੀਜੇ (Approve / Approve with conditions / Reject) ਨੂੰ ਤਰਕ, ਜੋੜੇ ਗਏ ਸਬੂਤ, ਅਤੇ ਫਾਲੋਅਪ ਟਾਸਕ ਨਾਲ ਯਕੀਨੀ ਬਣਾਓ। ਇਸ ਨਾਲ "ਟ੍ਰਾਇਬਲ ਨੋਲੇਜ" ਰੁਕਦੀ ਹੈ ਅਤੇ ਨਵੀਨੀਕਰਨ ਤੇਜ਼ ਹੁੰਦਾ ਹੈ।

ਇੱਕ ਪੰਨੇ ਦਾ "risk summary" ਦਰਸਾਓ: ਟੀਅਰ, ਸਕੋਰ, red flags, exception ਸਥਿਤੀ, ਫੈਸਲਾ, ਅਤੇ ਅਗਲੇ ਮਾਇਲਸਟੋਨ। Procurement ਅਤੇ ਲੀਡਰਸ਼ਿਪ ਲਈ ਪਠਜੋਗ ਰੱਖੋ—ਵਿਸਥਾਰ ਇੱਕ ਕਲਿੱਕ ਦੂਰ ਹੋਣ।

ਸੁਰੱਖਿਆ ਸਮੀਖਿਆਵਾਂ ਉਸ ਸਮੇਂ ਰੁਕ ਜਾਂਦੀਆਂ ਹਨ ਜਦੋਂ ਫੀਡਬੈਕ ਈਮੇਲ ਥ੍ਰੇਡਾਂ ਅਤੇ ਮੀਟਿੰਗ ਨੋਟਸ ਵਿੱਚ ਵਿਖਰ ਜਾਂਦਾ ਹੈ। ਤੁਹਾਡੀ ਐਪ ਨੂੰ ਸਹਿਯੋਗ ਨੂੰ ਡੀਫੌਲਟ ਬਣਾਉਣਾ ਚਾਹੀਦਾ ਹੈ: ਹਰ ਵੈਂਡਰ ਸਮੀਖਿਆ ਲਈ ਇੱਕ ਸਾਂਝਾ ਰਿਕਾਰਡ, ਸਪਸ਼ਟ ਮਾਲਕੀ, ਫੈਸਲੇ ਅਤੇ ਟਾਈਮਸਟੈਂਪ।

ਰਿਵਿਊ, ਵੱਖ-ਵੱਖ ਪ੍ਰਸ਼ਨਾਂ ਅਤੇ ਸਬੂਤ ਆਈਟਮਾਂ 'ਤੇ ਥ੍ਰੈਡ ਕੀਤੀਆਂ ਟਿੱਪਣੀਆਂ ਦੇ ਸਮਰਥਨ ਕਰੋ। @mentions ਜੋੜੋ ਤਾਂ ਕਿ ਕੰਮ ਸਹੀ ਲੋਕਾਂ ਤੱਕ ਰਸਾਈ ਹੋਵੇ (Security, Legal, Procurement, Engineering) ਅਤੇ ਇੱਕ ਸੌਖਾ ਨੋਟੀਫਿਕੇਸ਼ਨ ਫੀਡ ਬਣਾਓ।

ਨੋਟਸ ਦੋ ਕਿਸਮਾਂ ਵਿੱਚ ਵੰਡੋ:

ਇਹ ਵੰਡ ਗਲਤੀ ਨਾਲ ਓਵਰਸ਼ੇਅਰਿੰਗ ਨੂੰ ਰੋਕਦੀ ਹੈ ਅਤੇ ਵੈਂਡਰ ਅਨੁਭਵ ਨੂੰ ਜਵਾਬਦੇਹ ਰੱਖਦੀ ਹੈ।

ਮਨਜ਼ੂਰੀਆਂ ਨੂੰ ਇੱਕ ਸਪਸ਼ਟ ਸਾਈਨ-ਆਫ ਮਾਡਲ ਵਜੋਂ ਮਾਡਲ ਕਰੋ, ਨਾ ਕਿ ਇੱਕ ਸਟੇਟਸ ਬਦਲਾਅ ਜੋ ਕੋਈ ਅਸਾਨੀ ਨਾਲ ਸੋਧ ਸਕਦਾ ਹੈ। ਇੱਕ ਮਜ਼ਬੂਤ ਪੈਟਰਨ ਇਹ ਹੈ:

ਸ਼ਰਤ-ਆਧਾਰਤ ਮਨਜ਼ੂਰੀ ਲਈ ਲਾਜ਼ਮੀ ਕਾਰਵਾਈ, ਡੱਡਲਾਈਨ, ਵੈਰੀਫਿਕੇਸ਼ਨ ਮਾਲਕ, ਅਤੇ ਜੋ ਸਬੂਤ condition ਨੂੰ ਬੰਦ ਕਰੇਗਾ—ਇਹ ਸਾਰੇ ਕੈਪਚਰ ਕਰੋ। ਇਸ ਨਾਲ ਬਿਜ਼ਨਸ ਅੱਗੇ ਵੱਧ ਸਕਦਾ ਹੈ ਪਰ ਰਿਸਕ ਕੰਮ ਮਾਪਯੋਗ ਰਹਿੰਦਾ ਹੈ।

ਹਰ ਬੇਨਤੀ ਨੂੰ ਇੱਕ ਟਾਸਕ ਬਣਾਇਆ ਜਾਣਾ ਚਾਹੀਦਾ ਹੈ ਜਿਸ ਦਾ ਮਾਲਕ ਅਤੇ ਡਿਊ ਡੇਟ ਹੋਵੇ: “Review SOC 2,” “Confirm data retention clause,” “Validate SSO settings.” ਟਾਸਕ ਅੰਤਰਿਕ ਯੂਜ਼ਰਾਂ ਨੂੰ ਅਤੇ ਜਿੱਥੇ ਯੋਗ, ਵੈਂਡਰਾਂ ਨੂੰ ਅਸਾਈਨ ਕੀਤੇ ਜਾ ਸਕਦੇ ਹਨ।

ਵਿਕਲਪਿਕ ਤੌਰ 'ਤੇ ਟਾਸਕ ਨੂੰ Jira ਜਾਂ ਹੋਰ ਟਿਕਟਿੰਗ ਟੂਲ ਨਾਲ ਸਿੰਕ ਕਰੋ ਤਾਂ ਕਿ ਮੌਜੂਦਾ ਵਰਕਫਲੋ ਨਾਲ ਮੇਲ ਹੋਵੇ—ਪਰ vendor review ਨਿਯਮਤ ਸਿਸਟਮ ਰਹੇ।

Questionnaire edits, evidence uploads/deletions, status changes, approvals, ਅਤੇ condition sign-offs ਲਈ immutable audit trail ਰੱਖੋ।

ਹਰ ਐਂਟ੍ਰੀ ਵਿੱਚ ਸ਼ਾਮਲ ਕਰੋ: ਕਿਸਨੇ ਕੀਤਾ, ਕਦੋਂ ਕੀਤਾ, ਕੀ ਬਦਲਿਆ (ਪਹਿਲਾਂ/ਬਾਅਦ), ਅਤੇ ਜਦ ਲੋੜ ਹੋਵੇ ਕਾਰਨ। ਠੀਕ ਤਰੀਕੇ ਨਾਲ ਕੀਤਾ ਗਿਆ, ਇਹ ਆਡਿਟ ਨੂੰ ਸਹਾਇਕ ਬਣਾਉਂਦਾ, ਨਵੀਨੀਕਰਨ 'ਤੇ ਰੀਵਰਕ ਘਟਾਉਂਦਾ, ਅਤੇ ਰਿਪੋਰਟਿੰਗ ਭਰੋਸੇਯੋਗ ਬਣਾਉਂਦਾ।

ਇੰਟੇਗ੍ਰੇਸ਼ਨ ਫੈਸਲਾ ਕਰਦੇ ਹਨ ਕਿ ਤੁਹਾਡਾ ਵੈਂਡਰ ਸੁਰੱਖਿਆ ਸਮੀਖਿਆ ਐਪ "ਹੋਰ ਇੱਕ ਟੂਲ" ਮਹਿਸੂਸ ਹੋਵੇਗਾ ਜਾਂ ਮੌਜੂਦਾ ਕੰਮ ਦਾ ਕੁਦਰਤੀ ਵਾਧਾ। ਮਕਸਦ ਸਧਾਰਨ ਹੈ: ਦੁਹਰਾਏ ਡੇਟਾ ਐਨਟ੍ਰੀ ਘਟਾਉ, ਲੋਕਾਂ ਨੂੰ ਉਹਨਾਂ ਦੇ ਮੌਜੂਦਾ ਸਿਸਟਮਾਂ ਵਿੱਚ ਰੱਖੋ, ਅਤੇ ਇਹ ਯਕੀਨੀ ਬਣਾਉ ਕਿ ਸਬੂਤ ਅਤੇ ਫੈਸਲੇ ਬਾਦ ਵਿੱਚ ਆਸਾਨੀ ਨਾਲ ਮਿਲਣ।

ਅੰਤਰਿਕ ਰਿਵਿਊਅਰਾਂ ਲਈ SSO (SAML ਜਾਂ OIDC) ਦਾ ਸਮਰਥਨ ਕਰੋ ਤਾਂ ਕਿ ਐਕਸੇਸ ਤੁਹਾਡੇ IdP (Okta, Azure AD, Google Workspace) ਨਾਲ ਮਿਲਦੀ ਰਹੇ। ਇਹ onboarding ਅਤੇ offboarding ਨੂੰ ਭਰੋਸੇਯੋਗ ਬਣਾਉਂਦਾ ਅਤੇ ਗਰੁੱਪ-ਅਧਾਰਿਤ ਰੋਲ ਮੈਪਿੰਗ (ਜਿਵੇਂ "Security Reviewers" vs "Approvers") ਸੂਲਭ ਬਣਾਉਂਦਾ।

ਵੈਂਡਰਾਂ ਨੂੰ ਆਮ ਤੌਰ 'ਤੇ ਪੂਰੇ ਖਾਤੇ ਦੀ ਲੋੜ ਨਹੀਂ ਹੋਣੀ ਚਾਹੀਦੀ। ਇੱਕ ਆਮ ਪੈਟਰਨ ਹੈ time-bound magic links ਜੋ ਕਿ ਇੱਕ ਵਿਸ਼ੇਸ਼ ਪ੍ਰਸ਼ਨਾਵਲੀ ਜਾਂ ਸਬੂਤ ਬੇਨਤੀ ਲਈ ਸਕੋਪ ਕੀਤੇ ਹੋਏ ਹੁੰਦੇ ਹਨ। ਇਸਨੂੰ ਈਮੇਲ ਵੈਰੀਫਿਕੇਸ਼ਨ ਅਤੇ ਸਪਸ਼ਟ ਅਧਿਕਾਰ ਸਮਾਪਤੀ ਨਿਯਮਾਂ ਨਾਲ ਜੋੜੋ ਤਾਂ ਕਿ friction ਘੱਟ ਹੋਵੇ ਅਤੇ ਐਕਸੇਸ ਕੰਟਰੋਲ ਰਹੇ।

ਜਦੋਂ ਇੱਕ ਰਿਵਿਊ ਵਿੱਚ ਲੋੜੀਦੇ ਫਿਕਸ ਨਿਕਲੇਂ, ਟੀਮਾਂ ਅਕਸਰ ਉਹਨਾਂ ਨੂੰ Jira ਜਾਂ ServiceNow 'ਚ ਟ੍ਰੈਕ ਕਰਦੀਆਂ ਹਨ। ਇੰਟੇਗ੍ਰੇਸ਼ਨ ਕਰੋ ਤਾਂ ਕਿ ਰਿਵਿਊਅਰ ਇੱਕ finding ਤੋਂ ਸਿੱਧਾ remediation tickets ਬਣਾਉਂ ਸਕਣ, ਜੋ ਪ੍ਰੀਫਿਲਡ ਹਨ:

ਟਿਕਟ ਸਥਿਤੀ (Open/In Progress/Done) ਨੂੰ ਆਪਣੇ ਐਪ ਨਾਲ ਸਿੰਕ ਕਰੋ ਤਾਂ ਕਿ review owners ਨੂੰ ਅਪਡੇਟਸ ਲੱਭਣ ਲਈ ਪਿੱਛੇ ਨਾ ਭੱਜਣਾ ਪਏ।

ਲੋਕਾਂ ਨੂੰ ਉਹਨਾਂ ਜਗ੍ਹਾਂ 'ਤੇ ਨੋਟੀਫਾਈ ਕਰੋ ਜਿੱਥੇ ਉਹ ਪਹਿਲਾਂ ਹੀ ਕੰਮ ਕਰਦੇ ਹਨ:

ਸੁਨੇਹੇ ਕਾਰਵਾਈਯੋਗ ਪਰ ਘੱਟ ਤੋਂ ਘੱਟ ਰੱਖੋ, ਅਤੇ ਉਪਭੋਗਤਾਵਾਂ ਨੂੰ ਫ੍ਰਿਕਵੈਂਸੀ ਕਨਫਿਗਰ ਕਰਨ ਦੀ ਆਗਿਆ ਦਿਓ ਤਾਂ ਕਿ alert fatigue ਨਾ ਹੋਵੇ।

ਸਬੂਤ ਅਕਸਰ Google Drive, SharePoint, ਜਾਂ S3 ਵਿੱਚ ਰਹਿੰਦਾ ਹੈ। ਇੰਟੇਗ੍ਰੇਸ਼ਨ ਕਰੋ ਪਰ ਰੇਫਰੈਂਸ ਅਤੇ ਮੈਟਾਡੇਟਾ (file ID, version, uploader, timestamp) ਐਪ ਵਿੱਚ ਸਟੋਰ ਕਰੋ ਅਤੇ least-privilege ਐਕਸੈਸ ਲਗੂ ਕਰੋ।

ਸੰਵੇਦਨਸ਼ੀਲ ਫਾਈਲਾਂ ਦੀ ਅਣਵਾਜ਼ੀ ਨਕਲ ਕਰਨ ਤੋਂ ਬਚੋ; ਜੇ ਤੁਸੀਂ ਫਾਈਲ ਸਟੋਰ ਕਰਦੇ ਹੋ ਤਾਂ encryption, retention ਨੀਤੀਆਂ, ਅਤੇ ਰਿਵਿਊ-ਅਧਾਰਿਤ ਸਖਤ ਪਰਮਿਸ਼ਨ ਲਗਾਓ।

ਇੱਕ ਵਿਹਵਾਰਕ ਤਰੀਕਾ ਹੈ: evidence links ਐਪ ਵਿੱਚ ਰਹਿਣ, ਐਕਸੈਸ ਤੁਹਾਡੇ IdP ਨਾਲ ਨਿਯੰਤਰਿਤ ਹੋਵੇ, ਅਤੇ ਡਾਊਨਲੋਡ ਲੌਗ ਕੀਤੇ ਜਾਣ।

ਇੱਕ ਵੈਂਡਰ ਰਿਵਿਊ ਟੂਲ ਤੁਰੰਤ ਸੈਂਸੀਟਿਵ ਸਮੱਗਰੀ ਦਾ ਰਿਪੋਜ਼ਿਟਰੀ ਬਣ ਜਾਂਦਾ ਹੈ: SOC ਰਿਪੋਰਟ, pen test ਸੰਖੇਪ, ਆਰਕੀਟੈਕਚਰ ਡਾਇਗ੍ਰਾਮ, ਸੁਰੱਖਿਆ ਪ੍ਰਸ਼ਨਾਵਲੀਆਂ, ਅਤੇ ਕਈ ਵਾਰ ਨਿੱਜੀ ਡਾਟਾ (ਨਾਂ, ਈਮੇਲ, ਫੋਨ ਨੰਬਰ)। ਇਸਨੂੰ ਇੱਕ ਉੱਚ-ਮੁੱਲ ਵਾਲੇ ਅੰਤਰਿਕ ਸਿਸਟਮ ਵਾਂਗੋਂ ਤਰਤੀਬ ਦਿਓ।

ਸਬੂਤ ਸਭ ਤੋਂ ਵੱਡਾ ਰਿਸਕ ਸਰਫੇਸ ਹੈ ਕਿਉਂਕਿ ਇਹ ਅਣ-ਭਰੋਸੇਯੋਗ ਫਾਈਲਾਂ ਨੂੰ ਸਵੀਕਾਰ ਕਰਦਾ ਹੈ।

ਸਪਸ਼ਟ ਸੀਮਾਵਾਂ ਲਗਾਓ: ਫਾਈਲ ਟਾਇਪ allowlists, ਆਕਾਰ ਸੀਮਾਵਾਂ, ਅਤੇ ਸੁਸਤ ਅਪਲੋਡ ਲਈ timeout। ਹਰ ਫਾਈਲ 'ਤੇ malware scanning ਚਲਾਓ ਪਹਿਲਾਂ ਕਿ ਉਹ ਰਿਵਿਊਅਰਾਂ ਲਈ ਉਪਲਬਧ ਹੋਵੇ, ਅਤੇ ਸੰਦੇਹਾਸਪਦ ਆਈਟਮ ਨੂੰ quarantine ਕਰੋ।

ਫਾਈਲਾਂ ਨੂੰ rest 'ਤੇ encrypted ਰੱਖੋ (ਅਤੇ ਜੇ ਤੁਸੀਂ ਇਕ ਤੋਂ ਵਧੇਰੇ ਬਿਜ਼ਨਸ ਯੂਨਿਟਾਂ ਦੀ ਸੇਵਾ ਕਰਦੇ ਹੋ ਤਾਂ per-tenant keys ਅਧਿਕ ਵਧੀਆ)। short-lived, signed download links ਵਰਤੋ ਅਤੇ direct object storage paths ਦਾ ਪ੍ਰਕਾਸ਼ ਨਾ ਕਰੋ।

ਸੁਰੱਖਿਆ ਡਿਫੌਲਟ ਵੇਵਹਾਰ ਹੋਣਾ ਚਾਹੀਦਾ, ਵਿਕਲਪ ਨਹੀਂ।

least privilege ਵਰਤੋ: ਨਵੇਂ ਯੂਜ਼ਰ ਪਹਿਲਾਂ ਘੱਟੋ-ਘੱਟ ਐਕਸੈਸ ਨਾਲ ਸ਼ੁਰੂ ਕਰਨ, ਅਤੇ ਵੈਂਡਰ ਖਾਤਿਆਂ ਨੂੰ ਸਿਰਫ਼ ਆਪਣੀਆਂ ਮੰਗਾਂ ਹੀ ਵੇਖਣ ਦੀ ਆਗਿਆ ਦੇਵੋ। CSRF defenses, secure cookies, ਅਤੇ ਕਠੋਰ session expiration ਲਗੂ ਕਰੋ।

ਲੌਗਿਨ, upload endpoints, ਅਤੇ exports ਲਈ rate limiting ਅਤੇ abuse controls ਸ਼ਾਮਲ ਕਰੋ। ਸਾਰੇ ਇਨਪੁੱਟ, ਖਾਸ ਕਰਕੇ ਫ੍ਰੀ-ਟੈਕਸਟ ਖੇਤਰ ਜੋ UI 'ਚ render ਹੋ ਸਕਦੇ ਹਨ, validate ਅਤੇ sanitize ਕਰੋ।

ਸਬੂਤ ਅਤੇ ਕੁੰਜੀ ਵਰਕਫਲੋ ਇਵੈਂਟਸ ਦੀ ਪਹੁੰਚ ਲੌਗ ਕਰੋ: view/download files, exporting reports, risk scores ਬਦਲਨਾ, exceptions ਮਨਜ਼ੂਰ ਕਰਨਾ, ਅਤੇ permissions ਸੋਧਣਾ।

ਲੌਗ tamper-evident (append-only storage) ਅਤੇ vendor, review, ਅਤੇ user ਅਧਾਰ 'ਤੇ searchable ਹੋਣੇ ਚਾਹੀਦੇ ਹਨ। ਇੱਕ "audit trail" UI ਦਿਓ ਤਾਂ ਕਿ ਗੈਰ-ਟੈਕਨੀਕਲ ਸਟੇਕਹੋਲਡਰ ਠੀਕ-ਠੀਕ "ਕਿਸਨੇ ਕੀ ਵੇਖਿਆ, ਅਤੇ ਕਦੋਂ" ਦਾ ਜਵਾਬ ਲੱਭ ਸਕਣ।

ਲਿਖੋ ਕਿ ਤੁਸੀਂ questionnaires ਅਤੇ evidence ਕਿੰਨੀ ਦੇਰ ਲਈ ਰੱਖੋਗੇ, ਅਤੇ ਇਹ ਜ਼ਰੂਰੀ ਤਰੀਕੇ ਨਾਲ ਲਾਗੂ ਹੋਵੇ।

ਰਿਟੇਨਸ਼ਨ ਨੀਤੀਆਂ ਨੂੰ vendor/review ਕਿਸਮ ਦੇ ਆਧਾਰ 'ਤੇ ਸਮਰਥਨ ਕਰੋ, ਫਾਈਲਾਂ ਅਤੇ ਨਿਰਯਾਤ ਸੰਬੰਧੀ ਮਿਟਾਉਣ ਕਾਰਜਵਾਈਆਂ ਵਿੱਚ, ਅਤੇ "legal hold" ਫਲੈਗ ਦਾ ਸਹਾਰਾ ਦਿਓ ਜੋ ਮਿਟਾਉਣ ਨੂੰ ਰੋਕਦਾ ਹੈ। ਇਹ ਵਿਵਹਾਰ product settings ਅਤੇ ਅੰਦਰੂਨੀ ਨੀਤੀਆਂ ਵਿੱਚ ਦਸਤਾਵੇਜ਼ੀਕਰਨ ਕਰੋ, ਅਤੇ ਮਿਟਾਉਣ verify ਕਰਨ ਯੋਗ ਹੋਵੇ (ਉਦਾਹਰਨ: ਮਿਟਾਉਣ ਰਸੀਦਾਂ ਅਤੇ admin ਆਡਿਟ ਐਂਟ੍ਰੀ)।

ਰਿਪੋਰਟਿੰਗ ਉਹ ਥਾਂ ਹੈ ਜਿੱਥੇ ਤੁਹਾਡਾ ਰਿਵਿਊ ਪ੍ਰੋਗਰਾਮ ਮੈਨੇਜਯੋਗ ਬਣਦਾ ਹੈ: ਤੁਸੀਂ ਈਮੇਲ 'ਚ ਅਪਡੇਟਾਂ ਵੇਖਣਾ ਛੱਡ ਦਿੰਦੇ ਹੋ ਅਤੇ ਸਾਂਝੀ ਦਿਸ਼ਾ ਨਾਲ ਕੰਮ ਕਰਨ ਲੱਗਦੇ ਹੋ। ਡੈਸ਼ਬੋਰਡ ਉੱਤੇ ਧਿਆਨ ਇਸ ਗੱਲ 'ਤੇ ਹੋ ਕਿ "ਹੁਣ ਕੀ ਹੋ ਰਿਹਾ ਹੈ?" ਅਤੇ ਆਡਿਟਰਜ਼ ਲਈ ਐਕਸਪੋਰਟਸ ਬਿਨਾਂ ਮੈਨੂਅਲ ਸਪ੍ਰੈਡਸ਼ੀਟ ਦੇ ਮੇਲਅਨੁਕੂਲ ਹੋਣ।

ਇੱਕ ਲਾਇਕ ਹੋਮ ਡੈਸ਼ਬੋਰਡ ਚਾਰਟਾਂ ਤੋਂ ਘੱਟ ਅਤੇ ਕਿਊਜ਼ ਬਾਰੇ ਜ਼ਿਆਦਾ ਸੋਚੇ: ਸ਼ਾਮਲ ਕਰੋ:

ਫਿਲਟਰ ਮੁੱਖ-ਫੀਚਰ ਬਣਾਓ: business unit, criticality, reviewer, procurement owner, renewal month, ਅਤੇ integration-connected tickets।

Procurement ਅਤੇ ਬਿਜ਼ਨਸ ਮਾਲਕਾਂ ਲਈ ਇੱਕ ਸਧਾਰਾ "my vendors" ਦ੍ਰਿਸ਼ ਜੋੜੋ: ਉਹ ਕੀ ਉਡੀਕ ਕਰ ਰਹੇ ਹਨ, ਕੀ ਰੁਕਿਆ ਹੈ, ਅਤੇ ਕੀ ਮਨਜ਼ੂਰ ਹੋ ਚੁكਾ ਹੈ।

ਆਡਿਟ ਅਕਸਰ ਸਬੂਤ ਮੰਗਦੇ ਹਨ, সংক্ষেপ ਨਹੀਂ। ਤੁਹਾਡਾ ਐਕਸਪੋਰਟ ਦਿਖਾਉਣਾ ਚਾਹੀਦਾ ਹੈ:

CSV ਅਤੇ PDF ਇਕਸਪੋਰਟ ਸਮਰਥਨ ਕਰੋ, ਅਤੇ ਦਿਓ ਇੱਕ ਵਿਦਿਆ-ਸਮੇਂ ਲਈ ਇੱਕੇ ਵੈਂਡਰ "review packet" ਨਿਕਾਲਣ ਦੀ ਸਹੂਲਤ।

ਨਵੀਨੀਕਰਨ ਨੂੰ ਇੱਕ ਪ੍ਰੋਡਕਟ ਫੀਚਰ ਵਜੋਂ ਪ੍ਰਬੰਧ ਕਰੋ, ਨਾ ਕਿ ਸਪ੍ਰੈਡਸ਼ੀਟ।

Evidence expiry dates (ਉਦਾਹਰਨ: SOC 2 ਰਿਪੋਰਟ, pen tests, insurance) ਟਰੈਕ ਕਰੋ ਅਤੇ ਇੱਕ renewal calendar ਬਣਾਓ ਜਿਸ ਵਿੱਚ ਆਟੋਮੈਟਿਕ ਨੋਟੀਫਿਕੇਸ਼ਨ ਹੋਣ: ਪਹਿਲਾਂ vendor, ਫਿਰ ਅੰਤਰਿਕ ਮਾਲਕ, ਅਤੇ ਫਿਰ escalation। ਜਦੋਂ evidence ਨਵਾਂ ਕੀਤਾ ਜਾਂਦਾ ਹੈ, ਪੁਰਾਣੀ ਵਰਜਨ ਨੂੰ ਇਤਿਹਾਸ ਲਈ ਰੱਖੋ ਅਤੇ ਅਗਲੀ renewal date ਆਟੋਮੈਟਿਕ ਅਪਡੇਟ ਕਰੋ।

ਇੱਕ ਵੈਂਡਰ ਸੁਰੱਖਿਆ ਸਮੀਖਿਆ ਐਪ ਸ਼ਿਪ ਕਰਨਾ "ਸਭ ਕੁਝ ਬਣਾਉਣ" ਬਾਰੇ ਨਹੀਂ ਹੈ—ਇਹ ਇੱਕ ਵਰਕਫਲੋ ਨੂੰ end-to-end ਚਲਾਉਣ ਬਾਰੇ ਹੈ, ਫਿਰ ਅਸਲ ਵਰਤੋਂ ਦੇ ਨਾਲ ਤੀਵ੍ਰਤਾ ਨਾਲ ਸ਼ੁੱਧ ਕਰੋ।

ਸਪ੍ਰੈਡਸ਼ੀਟ ਅਤੇ ਇਨਬੌਕਸ ਥ੍ਰੇਡਸ ਨੂੰ ਬਦਲਣ ਵਾਲਾ ਇੱਕ ਪਤਲਾ, ਭਰੋਸੇਯੋਗ ਫਲੋ ਸ਼ੁਰੂ ਕਰੋ:

MVP ਦਲੀਲਾਤਮਕ ਰੱਖੋ: ਇੱਕ ਡਿਫੌਲਟ ਪ੍ਰਸ਼ਨਾਵਲੀ, ਇੱਕ ਰਿਸਕ ਰੇਟਿੰਗ, ਅਤੇ ਇੱਕ ਸਧਾਰਨ SLA ਟਾਈਮਰ। ਜਟਿਲ ਰੂਟਿੰਗ ਨਿਯਮ ਬਾਅਦ 'ਤੇ ਦੇਖੋ।

ਜੇ ਤੁਸੀਂ ਡਿਲਿਵਰੀ ਤੇਜ਼ ਕਰਨੀ ਹੈ, ਤਾਂ Koder.ai ਵਰਗਾ vibe-coding ਪਲੈਟਫਾਰਮ ਇਹ ਕਿਸਮ ਦੇ ਅੰਦਰੂਨੀ ਸਿਸਟਮ ਲਈ ਵ੍ਯਵਹਾਰਿਕ ਹੋ ਸਕਦਾ ਹੈ: ਤੂੰ intake ਫਲੋ, role-based ਵੀਉਜ਼, ਅਤੇ ਵਰਕਫਲੋ ਸਟੇਟਸ ਚੈਟ-ਅਧਾਰਿਤ ਇੰਪਲਿਮੈਂਟੇਸ਼ਨ ਰਾਹੀਂ iterates ਕਰ ਸਕਦੇ ਹੋ, ਫਿਰ ਜਦੋਂ ਤਿਆਰ ਹੋਵੋ ਤਾਂ ਸੋర్స్ ਕੋਡ export ਕਰ ਸਕਦੇ ਹੋ। ਇਹ ਖਾਸ ਤੌਰ 'ਤੇ ਮਦਦਗਾਰ ਹੁੰਦਾ ਹੈ ਜਦੋਂ ਤੁਹਾਡਾ "MVP" ਅਜੇ ਵੀ ਅਸਲ ਦੁਨੀਆਂ ਦੀਆਂ ਮੁਢਲੀ ਜ਼ਰੂਰਤਾਂ (SSO, audit trail, file handling, ਅਤੇ ਡੈਸ਼ਬੋਰਡ) ਦੀ ਲੋੜ ਰੱਖਦਾ ਹੈ ਬਿਨਾਂ ਮਹੀਨਿਆਂ ਲੰਬੇ ਬਣਾਉਣ ਚੱਕਰ ਦੇ।

ਇੱਕ ਟੀਮ (ਉਦਾਹਰਨ: IT, Procurement, ਜਾਂ Security) ਨਾਲ 2–4 ਹਫ਼ਤਿਆਂ ਲਈ ਪਾਇਲਟ ਚਲਾਓ। 10–20 ਸਰਗਰਮ ਰਿਵਿਊ ਚੁਣੋ ਅਤੇ ਸਿਰਫ਼ ਜ਼ਰੂਰੀ ਚੀਜ਼ਾਂ ਮਾਈਗਰੇਟ ਕਰੋ (vendor name, current status, final decision)। ਮਾਪੋ:

ਹਫਤਾਵਾਰ ਐਜਾਈਲ ਕੈਡੈਂਸ ਅਪਣਾਓ:

ਦੋ ਸਧੀਆਂ ਗਾਈਡ ਹਾਂ:

MVP ਤੋਂ ਬਾਅਦ ਦੀ ਯੋਜਨਾ ਵਿੱਚ ਸ਼ਾਮਲ ਕਰੋ: ਆਟੋਮੇਸ਼ਨ ਨਿਯਮ (ਡਾਟਾ ਟਾਈਪ ਦੇ ਆਧਾਰ 'ਤੇ routing), ਇੱਕ ਪੂਰਾ vendor portal, APIs, ਅਤੇ ਹੋਰ ਇੰਟੇਗ੍ਰੇਸ਼ਨਜ਼।

ਜੇ ਪ੍ਰਾਇਸਿੰਗ ਜਾਂ ਪੈਕੇਜਿੰਗ اپਣੇ ਗ੍ਰਹਿਣਯੋਗਤਾ 'ਤੇ ਅਸਰ ਪਾਉਂਦੀ ਹੈ (ਸੀਟਸ, vendors, storage), ਤਾਂ ਸ਼ੁਰੂਆਤੀ ਸਟੇਕਹੋਲਡਰਾਂ ਨੂੰ ਪਹਿਲਾਂ /pricing ਬਾਰੇ ਸੂਚਿਤ ਕਰੋ ਤਾਂ ਕਿ ਰੋਲਆਉਟ ਦੀ ਉਮੀਦਾਂ ਮਿਲਦੀ-ਜੁਲਦੀ ਰਹਿਣ।

Start by aligning on shared definitions and boundaries:

Write down what “done” means (approved, approved with conditions, rejected, deferred) so teams aren’t optimizing for different outcomes.

Most programs need distinct, role-based experiences for:

Design as one shared system with curated views per role, not one single workflow screen.

A common backbone is:

Intake → Triage → Questionnaire → Evidence collection → Security assessment → Approval (or rejection)

For each stage, define completion criteria (e.g., required questions answered, minimum evidence provided or an approved exception). This makes statuses measurable and reporting reliable.

Support at least three entry points:

Use templates per entry type so defaults (priority, questionnaires, due dates) match the situation without manual setup every time.

Use explicit statuses and assign ownership to each “waiting” state, for example:

Attach SLAs to the current owner (vendor vs internal). That lets dashboards distinguish external blockers from internal backlog.

Treat the vendor profile as durable and everything else as time-bound activity:

This structure enables renewals, metrics, and consistent decision history.

Build strong isolation and least-privilege access:

For low-friction access, consider time-bound magic links scoped to a specific request, with clear expiration rules.

Make evidence a first-class object with controls:

This prevents stale documents, supports renewals, and improves audit readiness.

Use a simple, explainable model:

Always store the decision record (rationale, linked evidence, follow-ups) so stakeholders and auditors can see why the outcome was reached.

Start with an MVP that replaces spreadsheets and email threads:

Pilot with 10–20 active reviews for 2–4 weeks, measure cycle time and stuck points, then iterate weekly with small friction- and risk-reducing improvements.