Co musi obsługiwać aplikacja (i dlaczego)

Wniosek o dostęp do danych — często nazywany DSAR (Data Subject Access Request) lub SAR — to sytuacja, gdy osoba pyta organizację, jakie dane osobowe o niej posiadacie, jak ich używacie i żąda ich kopii. Jeśli Twoja firma zbiera dane klientów, użytkowników, pracowników lub potencjalnych klientów, zakładaj, że takie wnioski będą się pojawiać.

Dobre obsłużenie wniosków to nie tylko unikanie kar. To kwestia zaufania: jasna, spójna odpowiedź pokazuje, że rozumiesz swoje dane i szanujesz prawa ludzi.

Regulacje i typy wniosków, które trzeba wspierać

Większość zespołów projektuje procesy pod GDPR i CCPA/CPRA w pierwszej kolejności, ale aplikacja powinna być elastyczna, by obsłużyć różne jurysdykcje i wewnętrzne polityki.

Typowe wnioski to:

- Dostęp: dostarczenie kopii danych i wymaganych kontekstów (źródła, cele, odbiorcy, okresy przechowywania tam, gdzie to ma zastosowanie).

- Usunięcie: skasowanie danych, gdy jest to możliwe, oraz udokumentowanie wyjątków (np. zapobieganie oszustwom, obowiązki prawne).

- Poprawka: poprawa nieprawidłowych danych osobowych w systemach.

- Przenoszalność: dostarczenie danych w formacie nadającym się do ponownego użycia.

Nawet w przypadku „dostępu” zakres może się różnić: klient może poprosić o „wszystko, co macie” albo dane związane z określonym kontem, okresem lub produktem.

Kto będzie pracował nad przepływem

Aplikacja DSAR leży na styku wielu interesariuszy:

- Zespół prywatności/prawny definiuje polityki, zatwierdzenia i treść odpowiedzi.

- Wsparcie przyjmuje wnioski i komunikuje się z wnioskującym.

- Bezpieczeństwo dba o weryfikację tożsamości, logowanie i bezpieczne dostarczenie.

- Inżynieria/IT utrzymuje konektory, źródła danych i niezawodność.

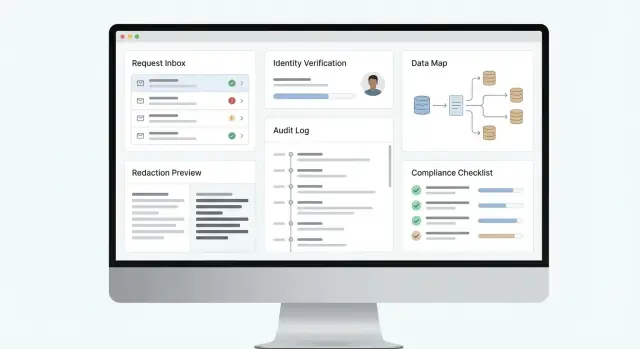

Jak wygląda „dobrze zrobione”

Silna aplikacja DSAR sprawia, że każdy wniosek jest terminowy, śledzalny i spójny. To znaczy: jasne przyjęcie wniosku, niezawodna weryfikacja tożsamości, przewidywalne zbieranie danych w systemach, udokumentowane decyzje (w tym odmowy lub częściowa realizacja) oraz audytowalny zapis kto co i kiedy zrobił.

Celem jest powtarzalny proces, który można obronić wewnętrznie i przed regulatorami, bez zamieniania każdego wniosku w pożarową akcję.

Zdefiniuj podstawowe wymagania i metryki sukcesu

Zanim zaprojektujesz ekrany czy wybierzesz narzędzia, ustal, co dla organizacji oznacza „zrobione”. Aplikacja DSAR odniesie sukces, gdy niezawodnie poprowadzi każdy wniosek od przyjęcia do dostarczenia, dotrzyma terminów prawnych (GDPR, CCPA itp.) i pozostawi obronny ślad dowodowy.

Zacznij od minimalnego przepływu end-to-end

Udokumentuj podstawowy przepływ DSAR, który aplikacja musi wspierać od pierwszego dnia:

- Przyjęcie i śledzenie wniosku od początku do końca: przechwyć typ wniosku (dostęp, usunięcie, poprawka, przenoszalność), jurysdykcję, reguły terminów i zmiany statusu od „odebrano” do „zrealizowano/odrzucono”.

- Weryfikacja tożsamości i sprawdzenie uprawnień: potwierdź, że wnioskujący jest tym, za kogo się podaje, i że ma prawo działać (np. rodzic/opiekun, pełnomocnik).

- Odkrywanie danych w systemach i przygotowanie struktury odpowiedzi: znajdź dane osobowe w priorytetowych systemach, zrekompensuj duplikaty i przygotuj eksport czytelny i spójny.

- Audytowalność: kto, co i dlaczego: zapisuj każdą akcję (wyniki weryfikacji, wyszukania, zatwierdzenia, redakcje, komunikację), aby móc uzasadnić decyzje.

Bądź praktyczny: zdefiniuj kanały przyjęć (tylko formularz webowy vs. e‑mail/wprowadzanie ręczne), ważne języki/lokalizacje i krawędziowe przypadki, które obsłużysz od początku (wspólne konta, byli pracownicy, nieletni).

Zdefiniuj mierzalne metryki sukcesu (by poprawiać)

Przekuj wymagania w KPI, które zespół może śledzić co tydzień:

- Czas do potwierdzenia (np. mediana od zgłoszenia do potwierdzenia odbioru)

- Czas do zakończenia i wskaźnik zgodności ze SLA (proc. zamkniętych w ustawowych terminach)

- Wyniki weryfikacji (wskaźnik pozytywnych weryfikacji, średni czas, proc. wymagających ręcznej weryfikacji)

- Pokrycie automatyzacją (proc. wniosków, gdzie kluczowe systemy przeszukano przez konektory vs. praca ręczna)

- Metryki jakości (wskaźnik ponownego otwarcia z powodu brakujących danych, błąd redakcji, satysfakcja klienta przy zamknięciu)

- Kompletność audytu (proc. spraw z wymaganymi dowodami i zalogowanymi zatwierdzeniami)

Wyjaśnij zakres i odpowiedzialność

Zapisz, kto jest właścicielem każdego kroku: zespół prywatności, wsparcie, bezpieczeństwo, prawnicy. Zdefiniuj role i uprawnienia na wysokim poziomie — przekształcisz to później w kontrolę dostępu i dzienniki audytu.

Jeśli standaryzujesz raportowanie do interesariuszy, ustal, co jest „jedynym źródłem prawdy” (aplikacja) i co trzeba eksportować do wewnętrznych narzędzi raportowych.

Wybierz architekturę skalującą się z wymaganiami zgodności

Aplikacja do wniosków o dostęp do danych to nie tylko formularz i przycisk eksportu. Twoja architektura musi wspierać ścisłe terminy, dowody dla audytorów i częste zmiany polityk — bez zamieniania każdego wniosku w projekt na zamówienie.

Oddziel doświadczenia: wnioskodawca, zespół prywatności i systemy

Większość zespołów ma trzy „twarze” produktu:

- Portal użytkownika (wnioskodawcy): złożenie wniosku, przesłanie dokumentów, śledzenie statusu, odbiór paczki z danymi.

- Portal administracyjny (zespół prywatności): triage, weryfikacja tożsamości, wyszukiwanie, przegląd/redakcja, zatwierdzanie i publikacja odpowiedzi.

- API wewnętrzne: pozwalają systemom (CRM, helpdesk, hurtownia danych) wymieniać informacje o statusie i dowodach automatycznie.

Rozdzielenie ich (nawet w jednym repozytorium) ułatwia uprawnienia, audyt i przyszłe zmiany.

Podstawowe usługi, które zostaną stabilne gdy dodasz konektory

Skalowalny przepływ DSAR zazwyczaj dzieli się na kilka kluczowych usług:

- Ingestia: przechwytuje wnioski z formularzy webowych, e‑maili lub ticketów.

- Tożsamość: weryfikacja, sprawdzenie uprawnień i eskalacja ryzyka.

- Konektory: pobierają dane z systemów wewnętrznych i procesorów.

- Realizacja: zbiera wyniki, dopasowuje i buduje paczkę odpowiedzi.

- Powiadomienia: przypomnienia o terminach, aktualizacje dla wnioskującego i wewnętrzne SLA.

Wybierz magazyny danych dopasowane do realiów zgodności

Użyj:

- Bazy operacyjnej do stanu wniosku i zadań.

- Przechowywania obiektów (object storage) dla wygenerowanych eksportów i załączników (ze ścisłą kontrolą dostępu i wygasaniem).

- Niezmienialnego dziennika audytu (append-only) dla zapisu kto co zrobił.

Jedna aplikacja vs. modułowe serwisy

Zacznij od jednej wdrażalnej aplikacji, jeśli wolumen jest niski i zespół mały — mniej elementów, szybsza iteracja. Przejdź do modułowych serwisów, gdy liczba konektorów, ruch lub wymagania audytowe rosną, żeby móc aktualizować integracje bez ryzyka dla workflow administracyjnego.

Gdzie Koder.ai może pomóc (bez zmiany wymagań zgodności)

Jeśli budujesz wewnętrznie, narzędzia takie jak Koder.ai mogą przyspieszyć początkową implementację, generując działający portal admina w React oraz backend Go + PostgreSQL z rozmowy strukturalnej.

Dwie funkcje platformy szczególnie pomocne w przepływach wymagających zgodności:

- Tryb planowania do mapowania ról, stanów spraw i wymagań dowodowych przed generowaniem ekranów i API.

- Snapshoty i rollback pozwalające szybko cofnąć zmiany konektorów i polityk, jeśli wpłyną na dokładność realizacji.

Nadal potrzebujesz podpisu zespołu prywatności/prawnego i przeglądu bezpieczeństwa, ale przyspieszenie budowy „pierwszego używalnego przepływu end-to-end” pomaga zespołom szybciej zweryfikować wymagania.

Doświadczenie przyjęcia wniosku to miejsce, w którym większość spraw DSAR wygrywa lub przegrywa. Jeśli ludzie nie potrafią łatwo złożyć wniosku — albo jeśli zespół nie potrafi go szybko zakwalifikować — terminy będą przepuszczane, będziesz nadmiernie zbierać dane lub stracisz ślad obietnic.

Oferuj trzy kanały przyjęć (kończące się w jednej kolejce)

Praktyczna aplikacja wspiera wiele punktów wejścia, ale normalizuje wszystko do jednego rekordu sprawy:

- Publiczny formularz dla osób bez konta.

- Uwierzytelniony portal dla zalogowanych klientów — możesz podprefillować dane i pozwolić na śledzenie statusu.

- Ingestia e‑mail→ticket tak, by wiadomości wysłane na privacy@… lub support@… stawały się automatycznie sprawami (załączniki zachowane).

Klucz to spójność: niezależnie od kanału wynik powinien zawierać te same pola sprawy, te same timery i ten sam ślad audytowy.

Zbieraj tylko to, co potrzebne (i nic ponadto)

Formularz przyjęcia powinien być krótki i ukierunkowany:

- Dane tożsamości (tylko tyle, by później zweryfikować): imię, sposób kontaktu i identyfikatory konta, jeśli są znane.

- Zakres wniosku: dostęp, usunięcie, poprawka, przenoszalność, „nie sprzedawać/udostępniać” itp., z opcjonalnym polem tekstowym.

- Jurysdykcja i terminy: wybór kraju/stanu (lub wykrycie na podstawie adresu), aby aplikacja mogła zastosować właściwy czas ustawowy.

Unikaj proszenia o wrażliwe dane „na wszelki wypadek”. Jeśli potrzebujesz więcej informacji, poproś o nie później w kroku weryfikacji.

Zdefiniuj prosty cykl życia sprawy

Uczyń stany sprawy jawne i widoczne dla personelu i wnioskujących:

odebrano → weryfikacja → w toku → gotowe → dostarczone → zamknięte

Każda zmiana powinna mieć jasne reguły: kto może ją wykonać, jakie dowody są wymagane (np. zakończona weryfikacja) i co jest logowane.

Automatyzuj SLA, przypomnienia i eskalacje

Od momentu utworzenia sprawy uruchom timery SLA powiązane z obowiązującymi regulacjami. Wysyłaj przypomnienia w miarę zbliżania się terminów, pauzuj zegary tam, gdzie polityka na to pozwala (np. oczekiwanie na wyjaśnienia) i dodaj reguły eskalacji (np. alert do menedżera, jeśli sprawa jest w stanie „weryfikacja” przez 5 dni).

Dobrze zaprojektowane przyjęcie i cykl życia czynią zgodność przewidywalnym procesem zamiast nieporządku w skrzynce odbiorczej.

Wdrożenie weryfikacji tożsamości i sprawdzeń uprawnień

Weryfikacja tożsamości to moment, gdy zgodność staje się realna: zaraz masz ujawnić dane osobowe, więc musisz być pewien, że wnioskujący to faktycznie ta osoba (lub ma prawo działać w jej imieniu). Wbuduj to jako priorytetowy krok, a nie dodatek.

Wybierz metody weryfikacji dopasowane do bazy użytkowników

Oferuj kilka opcji, by prawowici użytkownicy nie utknęli, a proces pozostał obronny:

- Link magiczny na e‑mail (dobry baseline dla niskiego ryzyka)

- SMS z kodem jednorazowym (gdy masz zweryfikowany numer)

- Logowanie do konta (silne, gdy użytkownik ma uwierzytelniony profil)

- Sprawdzenie dokumentu (skan dowodu + selfie lub przegląd ręczny, stosuj rzadko)

Informuj użytkownika jasno, co się stanie dalej i dlaczego. Jeśli to możliwe, podprefilluj dane dla zalogowanych użytkowników i unikaj żądania dodatkowych informacji, których nie potrzebujesz.

Wsparcie dla przedstawicieli, pełnomocników i nieletnich

Aplikacja powinna obsługiwać sytuacje, gdy wnioskujący nie jest osobą, której dane dotyczą:

- Pełnomocnicy/przedstawiciele: zbieraj pismo autoryzacyjne lub pełnomocnictwo i weryfikuj tożsamości obu stron (pełnomocnika i osoby, której dane dotyczą).

- Rodzice/opiekunowie dla nieletnich: żądaj dowodu opieki tam, gdzie to wymagane, i upewnij się, że odpowiedzi trafiają do właściwej osoby.

Modeluj to wyraźnie w schemacie danych (np. „wnioskodawca” vs „osoba, której dane dotyczą”) i zapisuj, jak ustalono uprawnienia.

Stosuj weryfikację opartą na ryzyku (i komunikuj to)

Nie każdy wniosek niesie to samo ryzyko. Ustaw reguły, które automatycznie podniosą próg weryfikacji, gdy:

- Wniosek dotyczy danych wrażliwych (zdrowotne, finansowe, dokładna lokalizacja)

- Odpowiedź będzie zawierać dokumenty lub pola tekstowe

- Wniosek pochodzi z nowego urządzenia, nietypowego regionu lub podejrzanej domeny e‑mail

Gdy eskalujesz weryfikację, pokaż krótkie, zrozumiałe uzasadnienie, by nie wydawało się to arbitralne.

Przechowuj dowody weryfikacji bezpiecznie — i usuwaj zgodnie z harmonogramem

Artefakty weryfikacji (dowody tożsamości, dokumenty, zdarzenia audytu) powinny być szyfrowane, dostępne tylko dla ograniczonej roli i przechowywane z jasno określonym limitem retencji. Przechowuj tylko to, co potrzebne, i automatyzuj usuwanie.

Traktuj dowody weryfikacji jako wrażliwe dane same w sobie, z wpisami w śladzie audytowym, by później móc wykazać zgodność.

Mapuj dane i buduj konektory systemowe

Dodaj konektory źródeł danych

Twórz zadania konektorów, które zapytują po identyfikatorze i zwracają zasięgnięte wyniki do przeglądu.

Aplikacja DSAR jest tyle dobra, ile twoja widoczność tam, gdzie rzeczywiście znajdują się dane osobowe. Zanim napiszesz pierwszy konektor, stwórz praktyczny inwentarz systemów, który będziesz aktualizować.

Stwórz żywy inwentarz systemów

Zacznij od systemów, które najpewniej zawierają dane identyfikujące użytkowników:

- Bazy danych (produkcyjne, analityczne, hurtownia danych)

- Narzędzia SaaS (CRM, email marketing, billing, analityka produktu)

- Systemy wsparcia (ticketing, transkrypty czatu, nagrania rozmów)

- Logi i strumienie zdarzeń (logi aplikacji, CDN/WAF, logi uwierzytelniania)

Dla każdego systemu zanotuj: właściciela, cel, kategorie danych, dostępne identyfikatory (email, user ID, device ID), sposób dostępu (API/SQL/eksport) i ograniczenia (limity, retencja, czas reakcji dostawcy). Ten inwentarz stanie się „źródłem prawdy” przy napływie wniosków.

Buduj konektory dopasowane do źródła

Konektory nie muszą być wymyślne; muszą być niezawodne:

- Pobieranie przez API dla narzędzi SaaS (synchronizacja inkrementalna, jeśli możliwa)

- Zapytania bazodanowe dla systemów własnych (parametryzowane zapytania po znanych identyfikatorach)

- Eksporty dostawców tam, gdzie brak API (określ format, częstotliwość i kto je wywołuje)

Utrzymuj konektory oddzielone od reszty aplikacji, by można je było aktualizować bez łamania workflow.

Normalizuj dane do przeglądu

Różne systemy opisują tę samą osobę inaczej. Normalizuj pobrane rekordy do spójnego schematu, aby recenzenci nie porównywali jabłek z pomarańczami. Prosty model to:

person_identifier (na czym dopasowano)data_category (profil, komunikacja, transakcje, telemetry)field_name i field_valuerecord_timestamp

Śledź prowieniencję dla każdego pola

Prowieniencja sprawia, że wyniki są obronne. Przechowuj metadane przy każdej wartości:

- System źródłowy i obiekt/tabela

- Czas pobrania i oryginalny znacznik czasu

- Metoda dopasowania (exact, fuzzy) i wskaźnik pewności

Gdy ktoś zapyta „Skąd to się wzięło?”, będziesz mieć precyzyjną odpowiedź — i sposób, by to naprawić lub usunąć.

Zbuduj mechanizm wyszukiwania i dopasowania danych

To jest część „znajdź wszystko o tej osobie” — i miejsce, gdzie najłatwiej popełnić błąd. Dobry mechanizm wyszukiwania jest przemyślany: przeszukuje szeroko, by być kompletnym, ale selektywnie, by nie pobierać danych osób trzecich.

Zacznij od jasnej strategii wyszukiwania

Zaprojektuj silnik wokół identyfikatorów, które możesz rzetelnie zebrać przy przyjęciu. Typowe punkty startowe: email, numer telefonu, ID klienta, numer zamówienia.

Następnie rozszerz o identyfikatory często występujące w produktach i systemach analitycznych:

- Powiązane konta (konta macierzyste/potomne, profile gospodarstw domowych)

- ID urządzeń i identyfikatory reklamowe (tam, gdzie to stosowne i prawnie dopuszczalne)

- ID sesji i cookie (zwykle niższa pewność)

Dla systemów bez stabilnego klucza dodaj fuzzy matching (np. normalizowane imiona + adres) i traktuj wyniki jako kandydatów do przeglądu.

Minimalizuj nadmierne pobieranie danych domyślnie

Unikaj pokusy „wyeksportowania całej tabeli użytkowników”. Buduj konektory, które potrafią zapytać po identyfikatorze i zwracać tylko istotne pola, szczególnie dla logów i strumieni zdarzeń. Mniej danych to krótszy przegląd i mniejsze ryzyko ujawnienia danych innej osoby.

Praktyczny wzorzec: przepływ dwustopniowy: (1) lekkie sprawdzenie „czy ten identyfikator występuje?”, potem (2) pobranie pełnych rekordów tylko dla potwierdzonych dopasowań.

Wymuś izolację wielonajemców

Jeśli aplikacja obsługuje wiele marek, regionów lub jednostek biznesowych, każde zapytanie musi mieć zakres tenant. Nakładaj filtry tenantów w warstwie konektora (nie tylko w UI) i weryfikuj je w testach, by zapobiec wyciekom między tenantami.

Obsługuj rzeczywiste krawędziowe przypadki

Zaplanuj duplikaty i niejednoznaczności:

- Zduplikowane profile w różnych systemach

- Wspólne adresy e‑mail (rodzinne skrzynki, adresy typu billing@)

- Scalenia kont i historyczne identyfikatory

Przechowuj wskaźnik pewności dopasowania, dowody (jaki identyfikator dopasowano) i znaczniki czasu, aby recenzenci mogli wyjaśnić i obronić wybór rekordów dołączonych lub pominiętych.

Dodaj przegląd, redakcję i pakowanie odpowiedzi

Zamień budowę na kredyty

Podziel się tym, co zbudujesz z Koder.ai i zdobądź kredyty w programie treściowym.

Gdy mechanizm wyszukiwania zgromadzi odpowiednie rekordy, nie wysyłaj ich od razu do wnioskującego. Większość organizacji potrzebuje etapu przeglądu przez człowieka, by zapobiec przypadkowemu ujawnieniu danych osób trzecich, informacji poufnych lub treści objętych ograniczeniami prawnymi.

Zbuduj użyteczną kolejkę przeglądu

Stwórz uporządkowane miejsce „przeglądu sprawy”, które pozwala recenzentom:

- Widzieć skompilowany zbiór danych pogrupowany wg systemów źródłowych (CRM, wsparcie, biling, logi produktu)

- Filtrować wg kategorii danych (identyfikatory, komunikacja, transakcje, dane urządzeń)

- Otwierać dowody źródłowe (ID rekordów, znaczniki czasu, system pochodzenia)

- Dodawać notatki wewnętrzne i żądać ponownego pobrania, jeśli czegoś brakuje

To także miejsce do standaryzacji decyzji. Mały zestaw typów decyzji (dołączyć, zredagować, wstrzymać, wymaga prawnej) utrzymuje spójność i ułatwia audyt.

Redakcja i wstrzymywanie: traktuj je jako funkcje pierwszej klasy

Aplikacja powinna umożliwiać zarówno usuwanie wrażliwych części rekordu, jak i wykluczanie całych rekordów, gdy ujawnienie jest zabronione.

Redakcja powinna obejmować:

- Dane osób trzecich (imiona, emaile, numery telefonów w wątkach wiadomości)

- Poufne informacje biznesowe (szczegóły narzędzi wewnętrznych, identyfikatory związane z bezpieczeństwem)

- Pola tekstowe, gdzie często ukrywają się wrażliwe treści (notatki, transkrypty, załączniki)

Wykluczenia powinny być możliwe, z udokumentowanym powodem (np. materiał objęty tajemnicą prawną, tajemnica handlowa). Nie tylko ukrywaj dane — zapisuj racjonalne uzasadnienie w strukturalny sposób, by móc bronić decyzję później.

Pakuj materiały dla ludzi i maszyn

Większość procesów DSAR najlepiej działa przy generowaniu dwóch zestawów:

- Raportu czytelnego dla człowieka (HTML/PDF) podsumowującego znalezione dane i to, co wyłączono lub zredagowano

- Eksportu maszynowego (JSON/CSV) zawierającego ujawnione dane w przewidywalnym schemacie

Dołącz metadata: źródła, istotne daty, wyjaśnienia redakcji/wyłączeń i jasne kroki następne (jak zadać pytania, jak odwołać się, jak poprawić dane). To zamienia odpowiedź z zrzutu danych w zrozumiały wynik.

Jeśli chcesz spójne brzmienie między sprawami, używaj szablonu odpowiedzi i wersjonuj go, by pokazać, który szablon użyto przy realizacji. Powiąż to z dziennikiem audytu, by każda zmiana pakietu była śledzona.

Kontrole bezpieczeństwa, uprawnienia i dzienniki audytu

Bezpieczeństwo to nie dodatek „później” w aplikacji DSAR — to podstawa, która chroni wrażliwe dane przed wyciekiem i pozwala wykazać, że każda sprawa była prowadzona poprawnie. Cel jest prosty: tylko właściwe osoby widzą właściwe dane, każda akcja jest śledzona, a eksporty nie mogą być nadużyte.

Uprawnienia oparte na rolach (RBAC)

Zacznij od jasnego RBAC. Typowe role:

- Privacy admin: konfiguruje polityki, konektory, szablony i eskalacje.

- Reviewer: przegląda pobrane rekordy, zgłasza wątpliwości, proponuje redakcje.

- Approver: finalne zatwierdzenie przed wydaniem danych.

- Auditor: dostęp tylko do odczytu do historii spraw i raportów.

Utrzymuj szczegółowe uprawnienia. Np. recenzent może oglądać dane, ale nie zmieniać terminów, a zatwierdzający może wydawać odpowiedź, ale nie edytować poświadczeń konektorów.

Niezmienny dziennik audytu (udowodnij, co się stało)

Workflow DSAR powinien generować append-only dziennik audytu obejmujący:

- Kto oglądał, zmieniał, eksportował lub usuwał cokolwiek

- Jakie rekordy były dostępne (przynajmniej identyfikatory i system źródłowy)

- Kiedy działania miały miejsce (znaczniki czasu z strefą)

- Dlaczego działania miały miejsce (notatki sprawy, kody decyzji)

Utrudnij manipulowanie wpisami: ogranicz prawa zapisu do usługi aplikacyjnej, zabroń edycji i rozważ write-once storage lub hashowanie/podpisywanie partii logów.

Dzienniki audytu to miejsce, w którym obronisz częściową ujemną decyzję lub odmowę.

Szyfrowanie, klucze i zarządzanie sekretami

Szyfruj w tranzycie (TLS) i w spoczynku (bazy, object storage, backupy). Przechowuj sekrety (tokeny API, poświadczenia baz) w dedykowanym managerze sekretów — nie w kodzie ani plikach konfiguracyjnych.

Dla eksportów używaj krótkotrwałych, podpisanych linków do pobrania i szyfrowanych plików, gdy to konieczne. Ogranicz, kto może generować eksporty i ustaw automatyczne wygasanie.

Zapobieganie nadużyciom i bezpieczne pobieranie

Aplikacje prywatności przyciągają próby skrobania i inżynierii społecznej. Dodaj:

- Ograniczenia szybkości i throttling na portalach i punktach pobrań

- Wykrywanie anomalii (nagłe skoki w liczbie spraw, powtarzające się nieudane weryfikacje, nietypowa aktywność administracyjna)

- Bezpieczne pobierania (skanowanie antywirusowe, znakowanie wodne, opcje „tylko podgląd” dla przeglądu wewnętrznego)

Te zabezpieczenia zmniejszają ryzyko, pozostawiając system użytecznym dla prawdziwych klientów i zespołów wewnętrznych.

Powiadomienia, terminy i komunikacja z klientem

Workflow DSAR wygrywa lub przegrywa dwie rzeczy, które klienci zauważają od razu: czy odpowiadasz na czas i czy aktualizacje są jasne i wiarygodne. Traktuj komunikację jako funkcję pierwszej klasy — nie kilka maili doklejonych na końcu.

Szablony wiadomości, które zachowują spójność

Zacznij od małego zestawu zatwierdzonych szablonów, które można lokalizować. Krótkie, konkretne i pozbawione nadmiaru treści prawnej.

Szablony do zbudowania:

- „Wymagana weryfikacja”: czego potrzebujemy, jak to dostarczyć, co dalej

- „Powiadomienie o przedłużeniu”: powód, nowy termin, prace w toku

- „Zakończenie”: co zostało dostarczone, jak bezpiecznie to pobrać, jak zadać pytanie lub odwołać się

Dodaj zmienne (ID sprawy, daty, link do portalu, metoda dostawy), aby aplikacja wypełniała szczegóły automatycznie przy zachowaniu słów zatwierdzonych przez dział prawny.

Śledzenie terminów wg jurysdykcji i typu wniosku

Terminy różnią się w zależności od prawa (np. GDPR vs CCPA/CPRA), typu wniosku i stanu weryfikacji. Aplikacja powinna obliczać i wyświetlać:

- Aktualny termin i uzasadnienie jego ustawienia (reguła + stan)

- Warunki pauzy (np. oczekiwanie na weryfikację) i wpływ na timery

- Uprawnienia do przedłużenia i akcję „wyślij powiadomienie o przedłużeniu” z zapisem w audycie

Pokaż terminy wszędzie: na liście spraw, w szczegółach sprawy i w przypomnieniach personelu.

Integracje: e‑mail, ticketing i komunikatory

Nie każda organizacja chce kolejnej skrzynki odbiorczej. Udostępn webhooki i integracje e‑mail, by aktualizacje płynęły do istniejących narzędzi (system ticketowy lub wewnętrzny chat).

Używaj zdarzeń takich jak case.created, verification.requested, deadline.updated, response.delivered.

Aktualizacje w portalu klienta i bezpieczne linki do pobrania

Prosty portal zmniejsza wymianę wiadomości: klienci widzą status, mogą przesyłać dokumenty i pobierać wyniki.

Przy dostarczaniu danych unikaj załączników. Dostarczaj czasowo ograniczone, uwierzytelnione linki do pobrania i jasne instrukcje, jak długo link jest aktywny i co zrobić, jeśli wygaśnie.

Retencja, raportowanie i dopasowanie do polityk

Zaplanuj cykl życia DSAR

Użyj trybu Planning, aby zmapować role, stany spraw i wymagania dotyczące dowodów przed wygenerowaniem czegokolwiek.

Retencja i raportowanie to moment, w którym narzędzie DSAR przestaje być tylko workflow i staje się systemem zgodności. Cel jest prosty: zachowaj to, co musisz, usuń to, czego nie potrzebujesz, i udowodnij to dowodami.

Ustal jasne zasady retencji (według typu artefaktu)

Zdefiniuj retencję według typu obiektu, nie tylko „sprawa zamknięta”. Typowy podział:

- Rekord sprawy (szczegóły wniosku, terminy, wykonane akcje)

- Dowody weryfikacji (dokumenty, kontrole liveness, tokeny)

- Eksporty i pakiety odpowiedzi (ZIP/PDF/JSON wysłane klientowi)

- Dzienniki audytu (niezmienna historia zdarzeń)

Ustaw okresy konfigurowalne wg jurysdykcji i typu wniosku. Np. możesz przechowywać dzienniki audytu dłużej niż dowody weryfikacji i usuwać eksporty krótko po dostawie, zachowując jedynie hash i metadane jako dowód wysyłki.

Zatrzymania prawne i wyjątki (pauzowanie lub ograniczanie przetwarzania)

Dodaj explicite status legal hold, który może wstrzymać timery usuwania i ograniczyć działania personelu. Powinien wspierać:

- Kod powodu (postępowanie sądowe, dochodzenie, spór kontraktowy)

- Zakres (cała sprawa vs konkretne źródła danych)

- Daty zatwierdzenia i przeglądu (by zatrzymania nie stały się permanentne)

Modeluj także wyłączenia i ograniczenia (np. dane osób trzecich, komunikacja objęta przywilejem). Traktuj je jako ustrukturyzowane wyniki, nie notatki wolnego tekstu, by można było je raportować.

Raportowanie, które przetrwa kontrolę

Regulatorzy i audytorzy chcą trendów, nie anegdot. Buduj raporty pokazujące:

- Wolumeny wg typu wniosku (dostęp, usunięcie, poprawka)

- Czasy odpowiedzi vs terminy ustawowe

- Wyniki (zrealizowane, częściowo zrealizowane, odrzucone)

- Używane wyjątki i częstotliwość ich stosowania

Eksportuj raporty w popularnych formatach i wersjonuj definicje raportów, by dane były wytłumaczalne.

Dopasuj do polityk (i odwołaj je w produkcie)

Aplikacja powinna odwoływać się do tych samych zasad, które organizacja publikuje. Umieść odwołania do wewnętrznych zasobów, takich jak zasady prywatności i bezpieczeństwa, w ustawieniach admina i widokach sprawy, by operatorzy mogli szybko zweryfikować powód decyzji.

Testy, monitoring i ciągła eksploatacja

Aplikacja DSAR nie jest „gotowa”, gdy interfejs działa. Najbardziej ryzykowne błędy pojawiają się na krawędziach: niejednoznaczne tożsamości, time‑outy konektorów i eksporty, które cicho pomijają sekcje. Planuj testy i operacje jako funkcje pierwszej klasy.

Testuj przypadki, które łamią zaufanie

Zbuduj powtarzalny zestaw testów wokół realnych pułapek DSAR:

- Wnioski niewłaściwej osoby: to samo imię, współdzielone aliasy e‑mail, zregenerowane numery telefonu. Sprawdź, że system odrzuca lub eskaluje przy niskiej pewności.

- Dopasowania częściowe: różne wersje imienia/adresu w systemach. Upewnij się, że logika dopasowania pokazuje dowody i wspiera ręczny przegląd.

- Duże konta: obsługa dużych historii transakcji i długich wątków — paginacja, time‑outy i limity rozmiaru eksportu.

- Załączniki: skany ID, pełnomocnictwa — testuj skan antywirusowy, ograniczenia typów, szyfrowanie przechowywania i sposób wyświetlania w audycie.

Dołącz „golden” zestawy testowe dla każdego konektora (przykładowe rekordy + oczekiwany output), aby zmiany schematów wykrywać wcześnie.

Monitoruj, co naprawdę zawodzi w produkcji

Monitoring operacyjny powinien obejmować zdrowie aplikacji i wskaźniki zgodności:

- Opóźnienia i wskaźniki błędów konektorów: śledź per system. Jeden wolny konektor HR lub CRM może zatrzymać całą sprawę.

- Zaległości w kolejkach: jeśli zadania pobierania/redakcji się kumulują, terminy będą przekraczane. Alertuj na wiek najstarszego zadania, nie tylko długość kolejki.

- Niepowodzenia eksportów: monitoruj błędy generowania, uszkodzone archiwa i brakujące sekcje.

- Błędy pobrań: wygasłe linki, problemy z uprawnieniami, powtarzane próby — to sygnały uszkodzonego przepływu dostawy.

Powiąż metryki z ustrukturyzowanymi logami, by móc odpowiedzieć: „Który system zawiódł, dla której sprawy i co widział użytkownik?”.

Zarządzanie zmianami i bezpieczne wdrożenie

Spodziewaj się fluktuacji: nowi dostawcy, zmiany nazw pól, awarie vendorów. Stwórz playbook konektora (właściciel, metoda autoryzacji, limity, znane pola PII) i proces zatwierdzania zmian schematu.

Praktyczny plan wdrożenia fazowego:

- Pilot w jednym regionie i 2–3 kluczowych systemach.

- Rozszerzenie do pozostałych systemów z shadow runami (generowanie odpowiedzi wewnętrznie przed wysyłką).

- Wzmocnienie testami obciążeniowymi, ścieżkami eskalacji i udokumentowanym on-call.

Checklista ciągłego usprawniania: miesięczny przegląd raportów błędów, dostrajanie progów dopasowań, aktualizacja szablonów, doszkalanie recenzentów i wycofywanie nieużywanych konektorów, by zmniejszyć ryzyko.

Jeśli szybko iterujesz, rozważ strategię środowisk umożliwiającą częste, niskoryzykowe wydania (np. wdrożenia etapowe z możliwością szybkiego cofnięcia). Platformy takie jak Koder.ai wspierają szybkie iteracje z opcją wdrożenia/hostingu i eksportu kodu, co bywa pomocne, gdy przepływy prywatności często się zmieniają i trzeba zachować zgodność implementacji i audytowalności.