14 cze 2025·8 min

Stwórz aplikację webową do zarządzania zgodami i preferencjami

Krok po kroku: zaprojektuj, zbuduj i wdroż aplikację webową do zarządzania zgodami i preferencjami z czytelnym UX, dziennikiem audytu, API i silnym zabezpieczeniem.

Krok po kroku: zaprojektuj, zbuduj i wdroż aplikację webową do zarządzania zgodami i preferencjami z czytelnym UX, dziennikiem audytu, API i silnym zabezpieczeniem.

Zanim zaprojektujesz ekrany lub napiszesz kod, dokładnie określ, co budujesz — i czego nie. „Zgoda” i „preferencje” brzmią podobnie, ale często mają różne znaczenia prawne i operacyjne. Wczesne sprecyzowanie tych definicji zapobiegnie mylącemu UX i podatnym integracjom później.

Zgoda to pozwolenie, które musisz później udowodnić (kto się zgodził, na co, kiedy i w jaki sposób). Przykłady: zgoda na otrzymywanie maili marketingowych lub pozwolenie na śledzące pliki cookie.

Preferencje to wybory użytkownika, które kształtują doświadczenie lub częstotliwość (cotygodniowy vs. comiesięczny newsletter, tematy zainteresowań). Nadal warto je przechowywać niezawodnie, ale zwykle nie są tym samym co prawny opt-in.

Zapisz, co będziesz obsługiwać od pierwszego dnia:

Częsty błąd to mieszanie zgody marketingowej z wiadomościami transakcyjnymi (paragon, reset hasła). Trzymaj je osobno w definicjach, modelu danych i UI.

Aplikacja do zarządzania zgodami dotyka wielu zespołów:

Przypisz jasnego właściciela decyzji i zdefiniuj lekki proces aktualizacji, gdy reguły, dostawcy lub komunikacja się zmienią.

Wybierz kilka mierzalnych wyników, np. mniej skarg na spam, mniej rezygnacji spowodowanych niejasnościami, szybsze pobieranie zapisów zgód RODO, mniej ticketów o preferencjach subskrypcji oraz krótszy czas potrzebny na dostarczenie dowodu zgody.

Przekształć reguły prywatności w praktyczne wymagania produktowe. Ta sekcja to ogólne wprowadzenie, nie porada prawna — użyj jej do kształtowania funkcji, a szczegóły potwierdź z counsel.

Funkcjonalnie aplikacja do zarządzania zgodami zwykle powinna obsługiwać:

Twoje zapisy zgód powinny zawierać:

Zdefiniuj polityki retencji dla zapisów zgód i dziennik audytu zgód (często przechowywany dłużej niż dane marketingowe). Zachowuj tylko to, co potrzebne, chroń dane i dokumentuj okresy przechowywania. Jeśli nie jesteś pewien, dodaj placeholder „wymaga decyzji prawnej” i połącz go z wewnętrznymi politykami (lub /privacy jeśli publiczne).

Decyzje polityczne — zwłaszcza co liczy się jako „sprzedaż/udostępnienie”, kategoryzacja cookie i retencja — powinny być przeglądane z prawnikiem.

Aplikacja do zarządzania zgodami opiera się na modelu danych. Jeśli schemat nie potrafi odpowiedzieć na „kto zgodził się na co, kiedy i jak?”, będziesz mieć problemy z zgodnością, wsparciem klienta i integracjami.

Zacznij od kilku jasnych budulców:

To rozdzielenie utrzymuje centrum preferencji elastyczne, a jednocześnie umożliwia czyste zapisy zgód RODO i sygnały opt-out CCPA.

Przechowaj dokładną wersję powiadomienia/polityki powiązaną z każdą decyzją:

notice_id i notice_version (lub hash treści)Dzięki temu, gdy tekst się zmieni, starsze zgody pozostają dowodowe.

Dla każdego zdarzenia zgody zapisz dowody adekwatne do poziomu ryzyka:

Ludzie rejestrują się dwa razy. Modeluj scalania łącząc wiele identyfikatorów z jednym klientem i zapisując historię merge'ów.

Przedstaw odwrócenia explicite:

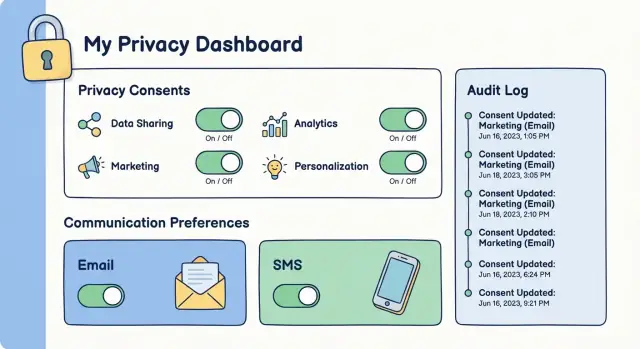

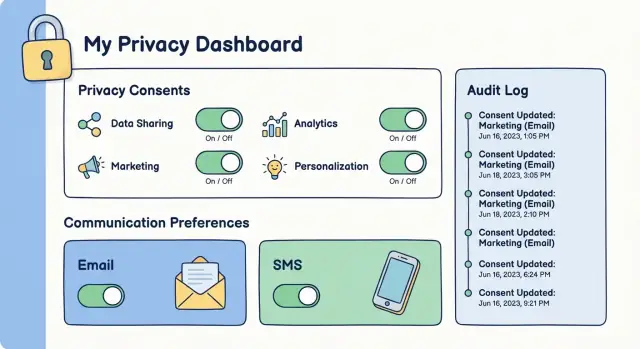

status: granted / withdrawnwithdrawn_at i powód (akcja użytkownika, żądanie admina)Centrum preferencji działa tylko wtedy, gdy użytkownicy szybko potrafią odpowiedzieć na pytanie: „Co mi wyślecie i jak mogę to zmienić?” Stawiaj na jasność zamiast pomysłowości i zachowaj możliwość cofnięcia decyzji.

Ułatw odnalezienie i zachowaj spójność w miejscach, gdzie użytkownicy wchodzą w interakcję:

Używaj tych samych sformułowań i struktury we wszystkich miejscach, aby użytkownik nie miał wrażenia, że trafił gdzieś obco.

Używaj krótkich etykiet typu „Aktualizacje produktu” lub „Wskazówki i poradniki” oraz jednolinijkowych opisów gdy potrzeba. Unikaj języka prawniczego.

Nie stosuj wstępnie zaznaczonych pól tam, gdzie przepisy lub zasady platform wymagają afirmatywnego działania. Jeśli pytasz o wiele zgód, rozdziel je wyraźnie (np. email marketing vs SMS vs udostępnianie danych partnerom).

Pozwól ludziom zapisać się po tematach i, gdy ma to sens, po kanałach (Email, SMS, Push). Daj też łatwą globalną rezygnację, zawsze widoczną.

Dobry schemat to:

Dla zapisów e-mail używaj double opt-in, gdy potrzeba: po wyborze preferencji wyślij mail potwierdzający, który aktywuje subskrypcję po kliknięciu. Na stronie wyjaśnij, co się stanie dalej.

Upewnij się, że wszystko działa przy nawigacji klawiaturą, ma wyraźne stany fokusów, wystarczający kontrast i etykiety zrozumiałe dla czytników ekranu (np. przełącznik opisujący wynik: „Otrzymuj cotygodniowy digest: Włączone/Wyłączone”).

Twój backend jest źródłem prawdy o tym, na co klient się zgodził i co chce otrzymywać. Czyste, przewidywalne API ułatwia podłączenie centrum preferencji do email/SMS/CRM bez konfliktów stanów.

Trzymaj powierzchnię małą i jasną. Typowy zestaw:

GET /api/preferences (lub GET /api/users/{id}/preferences dla adminów)PUT /api/preferences do zastąpienia bieżącego zestawu (czytelniejsze niż częściowe aktualizacje)POST /api/consents/{type}/withdraw (oddzielone od "update", by nie było przypadkowe)Nazewnictwo typów zgód powinno być jasne (np. email_marketing, sms_marketing, data_sharing).

Przeglądarki i integracje będą ponawiać zapytania. Jeśli ponowienie tworzy kolejne zdarzenie „unsubscribe”, dziennik audytu robi się nieczytelny. Wspieraj idempotencję przyjmując nagłówek Idempotency-Key (lub pole request_id) i zapisując wynik tak, by to samo żądanie dawało ten sam efekt.

Odrzucaj wszystko, czego nie chciałbyś bronić później:

granted, denied, withdrawn) i poprawne przejściaZwracaj przewidywalne kształty błędów (np. code, message, field_errors) i unikaj wycieku szczegółów. Limituj wrażliwe endpointy (wycofania zgód, wyszukiwanie kont), aby zmniejszyć nadużycia.

Opublikuj wewnętrzny referencyjny opis API z gotowymi do wklejenia zapytaniami i odpowiedziami (dla frontendów i integracji). Wersjonuj API (np. /api/v1/...), aby zmiany nie psuły istniejących klientów.

Bezpieczeństwo to część zgody: jeśli ktoś przejmie konto lub sfałszuje żądanie, może zmienić preferencje bez zgody właściciela. Zacznij od ochrony tożsamości, potem zabezpiecz każde działanie modyfikujące zgodę.

Wybierz podejście dopasowane do odbiorców i poziomu ryzyka:

Dodaj też zabezpieczenia przeciw przejęciu konta: limituj próby logowania, powiadamiaj o wrażliwych zmianach i rozważ step-up verification przed zmianą ustawień dużego wpływu (np. globalne opt-in/opt-out).

Traktuj UI jako nieufne. Backend musi weryfikować:

Utwierdzaj endpointy przeglądarkowe ochroną CSRF dla sesji cookie, restrykcyjnymi regułami CORS (pozwól tylko swoje originy) i eksplicytnymi sprawdzeniami ID, aby zapobiec eskalacji poziomej przywilejów.

Szyfruj dane w tranzycie (HTTPS) i w spoczynku. Zbieraj minimalny zestaw pól potrzebnych do działania centrum preferencji — często możesz unikać przechowywania surowych identyfikatorów używając wewnętrznych ID lub hashowanych kluczy wyszukiwania. Ustal i egzekwuj polityki retencji dla starych logów i nieaktywnych kont.

Dzienniki audytu są kluczowe, ale trzymaj je bezpiecznie: nie zapisuj pełnych tokenów sesji, tokenów magic-link ani niepotrzebnych danych osobowych. Dla formularzy publicznych dodaj CAPTCHA lub throttle, aby zmniejszyć botowe zapisy i manipulacje preferencjami.

Dzienniki audytu to twój paragon, że ktoś udzielił (lub wycofał) zgodę. Pomagają też wyjaśnić sytuację przy skardze, zapytaniu regulatora lub wewnętrznym przeglądzie incydentu.

Każda aktualizacja zgody lub preferencji powinna tworzyć append-only zdarzenie audytu, które zawiera:

Taki poziom szczegółu pozwala odtworzyć pełną historię — nie tylko aktualny stan.

Logi operacyjne (debug, wydajność, błędy) rotują szybko i łatwo je filtrować. Dzienniki audytu traktuj jako dowód:

Dziennik pomaga tylko wtedy, gdy można go odzyskać. Zapewnij widoki umożliwiające wyszukiwanie po ID użytkownika, emailu, typie zdarzenia, przedziale dat i aktorze. Wspieraj eksport (CSV/JSON) do śledztw — przy jednoczesnym znakowaniu eksportów i śledzeniu, kto je wygenerował.

Dane audytu często zawierają identyfikatory i wrażliwy kontekst. Zdefiniuj surową kontrolę dostępu:

Dobrze prowadzone dzienniki audytu zamieniają „wydaje nam się, że zrobiliśmy dobrze” w „oto dowód”.

Aplikacja do zarządzania zgodami działa tylko wtedy, gdy wszystkie systemy downstream (email, SMS, CRM, narzędzia wsparcia) rzeczywiście respektują najnowsze wybory klienta. Integracja to mniej „połączenie API”, a bardziej zapobieganie dryfowi preferencji.

Traktuj zmiany preferencji jak zdarzenia do odtworzenia. Utrzymuj spójny payload, by każde narzędzie mogło go zrozumieć. Praktyczne minimum:

Taka struktura pomaga w budowaniu dowodu zgody i utrzymaniu prostych integracji.

Gdy użytkownik zaktualizuje centrum preferencji, wypchnij zmianę natychmiast do providerów email/SMS i CRM. Dla providerów, którzy nie wspierają twojej taksonomii, zmapuj wewnętrzne tematy na ich modele list/segmentów i udokumentuj mapowanie.

Zdecyduj, który system jest źródłem prawdy. Zwykle to twoje API zgód, a narzędzia typu ESP/CRM działają jako cache.

Detale operacyjne mają znaczenie:

Nawet z webhookami systemy dryfują (nieudane requesty, ręczne edycje, awarie). Uruchamiaj codzienne zadanie reconciliujące twoje zapisy zgód z stanami providerów i naprawiające rozbieżności, zapisując wpis audytu dla każdej automatycznej korekty.

Twoja aplikacja nie jest kompletna, dopóki potrafi bezpiecznie obsługiwać rzeczywiste żądania klientów: „Pokażcie mi, co macie”, „Usuńcie mnie” i „Poprawcie to”. To podstawowe oczekiwania w RODO (dostęp/naprawa/usunięcie) i spójne z prawami w CCPA (opt-out i usunięcie).

Zapewnij samoobsługowy eksport, który jest czytelny i łatwy do dostarczenia wsparciu, jeśli użytkownik nie ma dostępu do konta.

W eksporcie powinno być:

Trzymaj format przenośny (CSV/JSON) i nazwij plik jasno, np. „Eksport historii zgód”.

Gdy użytkownik prosi o usunięcie, często nadal potrzebujesz ograniczonych zapisów ze względu na zgodność lub zapobieganie ponownym kontaktom. Wdróż dwie ścieżki:

Sparuj to z politykami retencji, aby dowody nie były przechowywane wiecznie.

Zbuduj narzędzia administracyjne dla ticketów wsparcia: wyszukiwanie po użytkowniku, podgląd bieżących preferencji i składanie zmian. Wymagaj wyraźnej weryfikacji tożsamości (wyzwanie emailowe, sprawdzenie istniejącej sesji lub udokumentowana weryfikacja manualna) przed eksportem, usunięciem lub edycją.

Akcje wysokiego ryzyka powinny iść przez workflow zatwierdzania (przegląd dwóch osób lub zatwierdzenie ról). Loguj każdą akcję i zatwierdzenie w audycie, by móc odpowiedzieć „kto zmienił co, kiedy i dlaczego”.

Testowanie aplikacji zgód to nie tylko „czy przełącznik się przesuwa?”. To udowodnienie, że każde downstreamowe działanie (maile, SMS, eksporty, synchronizacje) respektuje najnowszy wybór klienta, także w obciążeniu i przy edge-case'ach.

Zacznij od automatycznych testów wokół reguł wysokiego ryzyka — szczególnie tego, co może wywołać niechciane wysyłki:

Przydatny wzorzec: testuj „dla stanu zgody X, działanie Y jest dozwolone/zablokowane” używając tej samej logiki decyzyjnej, którą wywołują systemy wysyłkowe.

Zmiany zgód zachodzą w nieoczywistych momentach: dwie karty przeglądarki, podwójne kliknięcie, webhook przychodzący, gdy agent edytuje preferencje.

Centrum preferencji to miejsce, gdzie łatwo o błąd:

Dane zgód są wrażliwe i związane z tożsamością:

End-to-end testing powinien zawierać przynajmniej jeden pełny skrypt podróży: rejestracja → potwierdzenie (jeśli wymagane) → zmiana preferencji → weryfikacja, że wysyłki są blokowane/zezwalane → eksport dowodu zgody.

Aplikacja zgód to nie "postaw i zapomnij". Ludzie polegają na niej, by ich wybory były zawsze odzwierciedlone. Niezawodność to głównie operacje: jak wdrażasz, jak obserwujesz awarie i jak odzyskujesz.

Używaj wyraźnego rozdzielenia między dev, staging i production. Staging powinien być podobny do produkcji (te same integracje, podobna konfiguracja), ale unikaj kopiowania prawdziwych danych osobowych. Jeśli potrzebujesz realistycznych payloadów, używaj syntetycznych użytkowników i zanonimizowanych identyfikatorów.

Historia zgód to zapis prawny, więc planuj migracje bazy ostrożnie. Unikaj destrukcyjnych zmian, które przepisałyby lub skonsolidowały historyczne wiersze. Preferuj migracje addytywne (nowe kolumny/tabele) i backfille zachowujące pierwotny ślad zdarzeń.

Przed wdrożeniem migracji zweryfikuj:

Skonfiguruj monitoring i alerty dla:

Uczyń alerty akcjonowalne: dołącz nazwę integracji, kod błędu i przykładowe request_id do szybkiego debugowania.

Miej strategię rollbacku dla wydań, które przypadkowo zmieniają domyślne ustawienia, psują centrum preferencji lub źle obsługują opt-out. Typowe wzorce: feature flags, blue/green deploys i szybkie przełączniki "disable writes", które zatrzymują zapisy przy zachowaniu odczytów.

Jeśli pracujesz szybkim cyklem iteracyjnym, funkcje takie jak snapshots i rollback są szczególnie użyteczne. Na przykład, na Koder.ai możesz prototypować Reactowe centrum preferencji i Go + PostgreSQL API zgód, a potem bezpiecznie cofnąć zmiany, jeśli coś wpływa na przechwytywanie zgód lub logi audytu.

Utrzymuj lekką dokumentację: kroki wydania, znaczenie alertów, kontakty on-call i checklisty incydentów. Krótki runbook zamienia stresujący outage w przewidywalną procedurę — i pomaga udowodnić, że podjęto szybkie i spójne działania.

Nawet dobrze zbudowana aplikacja zgód może zawieść w szczegółach. Oto pułapki, które pojawiają się późno (często podczas przeglądu prawnego lub po skardze klienta), więc warto projektować przeciwko nim wcześniej.

Częsty błąd: narzędzia downstream cicho nadpisują wybory — np. ESP przywraca użytkownika do „subscribed” po imporcie, albo workflow CRM aktualizuje pola zgód bez kontekstu.

Unikaj tego, czyniąc aplikację źródłem prawdy dla zgód i preferencji, a integracje słuchaczami. Preferuj zdarzenia append-only zamiast okresowych synców, które mogą nadpisać stan. Dodaj reguły: kto może co zmieniać i z którego systemu.

Kusi zapisywać wszystko „na wszelki wypadek”, ale IP, fingerprinty urządzeń czy dokładna lokalizacja zwiększają obowiązki compliance i ryzyko. Skup się na tym, co potrzebne do udowodnienia zgody: identyfikator użytkownika, cel, znacznik czasu, wersja polityki, kanał i akcja. Jeśli zapisujesz IP/urządzenie, udokumentuj powód, ogranicz retencję i dostęp.

Wstępnie zaznaczone pola, mylące przełączniki, łączenie celów („marketing + partnerzy + profilowanie”) lub trudne do znalezienia opt-outy mogą unieważnić zgodę i naruszyć zaufanie.

Używaj jasnych etykiet, neutralnego designu i bezpiecznych domyślnych ustawień. Umożliwiaj rezygnację tak samo łatwo jak zapis. Jeśli stosujesz double opt-in, upewnij się, że krok potwierdzający odnosi się do tych samych celów i tekstu polityki.

Tekst polityki, opisy celów lub lista dostawców się zmienią. Jeśli system nie śledzi wersji, nie będziesz wiedzieć, na co użytkownicy się zgodzili.

Przechowuj wersję polityki/notice z każdym zdarzeniem zgody. Gdy zmiany są materialne, wymuś ponowną zgodę i zachowaj stare dowody.

Budowa daje kontrolę, ale to ciągła praca (audyty, edge-cases, zmiany dostawców). Kupno przyspiesza wdrożenie, ale może ograniczać elastyczność.

Jeśli oceniasz opcje, najpierw zmapuj wymagania, potem porównaj całkowity koszt i wysiłek operacyjny. Jeśli chcesz szybko ruszyć, nie tracąc kontroli nad kodem, platformy prototypujące takie jak Koder.ai pomogą szybko uruchomić centrum preferencji (React), backend (Go) i schemat PostgreSQL — a potem eksportować kod źródłowy gdy będziesz gotowy przejąć projekt do własnego pipeline'u.

Jeśli wolisz szybszą ścieżkę, zobacz /pricing.

Rozpocznij od rozdzielenia zgody prawnej (pozwolenie, które trzeba później udowodnić) od preferencji (wybory dotyczące tematów/częstotliwości). Następnie zdefiniuj zakres na pierwszy dzień:

Na koniec przypisz właścicieli (Product/Marketing/Legal) i wybierz mierzalne metryki sukcesu (mniej skarg, szybsze dostarczanie dowodów).

Zgoda to prawnie istotne pozwolenie, które musisz udowodnić: kto zgodził się na co, kiedy i w jaki sposób.

Preferencje to wybory dotyczące doświadczenia (tematy, częstotliwość), które warto przechowywać, ale zwykle nie są równoważne z prawnym opt-in.

Trzymaj je oddzielnie w definicjach i UI, aby nie traktować przypadkowej zmiany preferencji jak dowodu zgody.

Na poziomie funkcjonalnym aplikacja zazwyczaj powinna obsługiwać co najmniej:

Traktuj to jako wejście do wymagań produktowych i potwierdź interpretacje z prawnikiem.

Zarejestruj „pięć W” zgody:

Modeluj zgodę jako zdarzenia, a preferencje jako aktualny stan. Typowa struktura:

Dodaj historię scalania dla duplikatów i wyraźne pola wycofania (withdrawn_at, powód), żeby odwrócenia były jednoznaczne.

Przechowuj dokładnie to, co użytkownik zobaczył gdy podejmował decyzję:

notice_id + notice_version (lub hash treści)Gdy tekst się zmieni, stare zgody pozostaną dowodowe, a Ty możesz wymusić ponowną zgodę tylko gdy zmiany są istotne.

Wzorce UX, które redukują niejasności:

/preferences), ustawienia w aplikacji, osadzony widgetStawiaj na odwracalność decyzji i spójne sformułowania wszędzie.

Praktyczny zestaw endpointów:

GET /api/preferences do odczytu aktualnego stanuPUT /api/preferences do jawnej zamiany stanu (czytelniejsze niż częsciowe aktualizacje)POST /api/consents/{type}/withdraw dla działań wycofania (oddzielone od update, by nie było przypadkowe)Spraw, by aktualizacje były idempotentne ( / ) i waliduj dozwolone stany/przejścia.

Traktuj zmiany preferencji jako zdarzenia, które da się odtworzyć. Minimalny, spójny payload:

Uczyń API zgód źródłem prawdy, pchać zmiany natychmiast do ESP/SMS/CRM i uruchamiaj codzienną reconciliację dla dryfu (z wpisami audytu dla automatycznych poprawek).

Podejdź warstwowo:

Awaria zabezpieczeń może stać się awarią zgód, jeśli ktoś zmieni wybory bez uprawnienia.

To sprawia, że zgoda jest później możliwa do obrony.

Idempotency-Keyrequest_id