Co robi aplikacja do centralizowanego przeglądu wniosków o dostęp

Wnioski o dostęp pojawiają się wszędzie: szybka wiadomość na Slacku „dodaj mnie do projektu”, wątek mailowy z trzema menedżerami w CC, ticket w jednej z kilku kolejek i czasem arkusz kalkulacyjny, który ktoś aktualizuje „na razie”. Efekt jest przewidywalny: wnioski są pomijane, zatwierdzenia są niespójne, i nikt nie potrafi pewnie odpowiedzieć, kto co zatwierdził (ani dlaczego).

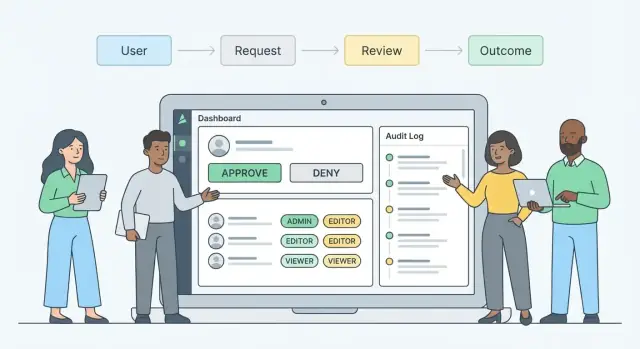

Centralizowana aplikacja do przeglądu wniosków rozwiązuje to, dając wnioskom jedną, ustrukturyzowaną przestrzeń.

„Centralizowany przegląd” prostymi słowami

Centralizowany przegląd oznacza, że każdy wniosek trafia do jednej skrzynki (kolejki) z tymi samymi zasadami: jakie informacje są wymagane, kto musi zatwierdzić i jak zapisywane są decyzje.

Zamiast prosić recenzentów o interpretację wiadomości w formie wolnego tekstu, aplikacja prowadzi wnioskodawców przez standardowy formularz, kieruje wniosek do właściwych zatwierdzających i zapisuje możliwy do prześledzenia ślad decyzji. Pomyśl: jeden system zapisu decyzji o dostępie, a nie zbiór zrzutów ekranu i historii czatów.

Kto zyskuje (i jak)

- Wnioskodawcy zyskują, bo wiedzą, gdzie złożyć wniosek, jakie szczegóły są potrzebne i jak sprawdzić status bez ciągłego pingowania ludzi.

- Zatwierdzający zyskują, bo otrzymują kompletne wnioski w spójnym formacie, mogą szybko podjąć decyzję tak/nie z kontekstem i przekazać uprawnienia lub eskalować, gdy trzeba.

- IT i bezpieczeństwo zyskują, bo mogą egzekwować zasadę najmniejszych uprawnień, zmniejszać ad-hoc wyjątki i ujednolicić proces zatwierdzania w zespołach.

- Audytorzy zyskują, bo aplikacja może wygenerować ślad audytu: kto prosił, kto zatwierdził, kiedy, jaki dostęp przyznano i kiedy wygasł lub został usunięty.

Na czym skupi się ten artykuł

Ten poradnik nie dotyczy budowy kompletnej platformy tożsamości od zera. Skupia się na praktycznym rdzeniu: projektowaniu workflow wniosków o dostęp, modelu danych zasobów i uprawnień oraz podstawach bezpieczeństwa, takich jak zatwierdzenia, śledzenie i sensowne kontrolki. Po lekturze powinieneś mieć jasny obraz tego, co aplikacja musi robić, zanim wybierzesz frameworki lub zaczniesz kodować.

Użytkownicy, role i odpowiedzialności

Centralizowana aplikacja do przeglądu wniosków żyje lub umiera dzięki jasności: kto jest zaangażowany, co może robić i co jest mu wyraźnie zabronione. Zacznij od zdefiniowania niewielkiego zestawu ról, a potem odwzoruj każdy ekran i akcję na te role.

Główni uczestnicy wniosku o dostęp

Wnioskodawca (pracownik/kontraktor): Składa wniosek, podaje uzasadnienie biznesowe i śledzi status. Powinien widzieć swoje wnioski, dodawać komentarze i anulować oczekujący wniosek — ale nie powinien widzieć wewnętrznych notatek recenzentów przeznaczonych tylko dla zatwierdzających.

Kierownik: Potwierdza, czy wniosek jest zgodny z obowiązkami osoby i czy termin ma sens. Zwykle może zatwierdzić/odrzucić, komentować, prosić o zmiany i przeglądać wnioski swoich bezpośrednich raportów.

Właściciel zasobu (właściciel systemu/aplikacji/danych): Waliduje, czy żądane uprawnienie jest odpowiednie dla danego zasobu i może zatwierdzić/odrzucić na podstawie ryzyka, licencji i ograniczeń operacyjnych.

Administrator IT / zespół realizacji: Realizuje zatwierdzony dostęp (lub uruchamia automatyzację). Powinien widzieć zatwierdzone wnioski, wykonywać kroki realizacji, dołączać dowody (zrzuty ekranu/wyciągi logów) i oznaczać realizację jako zakończoną — bez zmieniania decyzji zatwierdzających.

Recenzent ds. bezpieczeństwa/zgodności (opcjonalny krok): Przegląda dostęp wysokiego ryzyka (np. role administratorów, wrażliwe zbiory danych). Może zatwierdzać/odrzucać, dodawać wymagane kontrolki (MFA, odniesienia do ticketów) lub wymagać przyznania dostępu czasowego.

Audytor: Dostęp tylko do odczytu do wyszukiwania, filtrowania i eksportu dowodów. Brak możliwości komentowania bezpośrednio na aktywnych wnioskach.

Uprawnienia: co każda rola może widzieć i robić

Zdefiniuj uprawnienia na poziomie akcji: wyświetlanie, zatwierdzanie/odrzucanie, delegowanie, komentowanie i eksport. Trzymaj się rygoru: recenzenci powinni widzieć tylko wnioski przydzielone do nich oraz widoczność narzuconą polityką (np. kierownicy widzą wnioski swojego zespołu).

Separacja obowiązków (SoD)

Zapobiegaj samo-zatwierdzaniu i łańcuchom zamkniętym. Typowe zasady:

- Wnioskodawca nie może zatwierdzić własnego wniosku.

- Kierownik nie może zatwierdzać dostępu, który daje mu kontrolę nad własnymi zatwierdzeniami (np. administrator systemu zatwierdzającego).

- Dla ról wysokich uprawnień nie pozwalaj, by jedna osoba była jedyną bramką: wymagaj drugiego recenzenta (bezpieczeństwo lub kolejny właściciel).

Tymczasowe zastępstwa i delegacje

Planuj obsługę nieobecności od samego początku. Wspieraj delegacje czasowe (daty rozpoczęcia/zakończenia) z zapisem audytowym kto, komu delegował. Pokaż delegacje wyraźnie w UI zatwierdzania i pozwól administratorowi na awaryjne przekazanie odpowiedzialności — z obowiązkowym podaniem powodu.

Typy wniosków o dostęp i wymagane dane

Aplikacja działa najlepiej, gdy traktuje wnioski jako obiekty ustrukturyzowane, a nie wolnotekstowe wiadomości. Standaryzowane pola sprawiają, że routing jest przewidywalny, redukują pytania wsteczne i poprawiają ślad audytu.

Podstawowe typy wniosków

Większość zespołów pokryje większość potrzeb czterema typami wniosków:

- Nowy dostęp: przyznanie użytkownikowi dostępu do zasobu po raz pierwszy.

- Zmiana dostępu: modyfikacja istniejącego uprawnienia (np. Reader → Admin).

- Usunięcie dostępu: odbiór dostępu proaktywnie (offboarding, zmiana roli, porządki najmniejszych uprawnień).

- Przedłużenie: wydłużenie czasowego dostępu dłużej niż początkowo zatwierdzono.

Każdy typ powinien dobrze mapować się do modelu RBAC (rola, grupa, zestaw uprawnień), aby realizacja była jednoznaczna.

Wymagane dane (i dlaczego są ważne)

Przynajmniej uchwyć:

- Użytkownik (wnioskodawca vs. podmiot): kto potrzebuje dostępu.

- Zasób: system/aplikacja/projekt, do którego odnosi się uprawnienie.

- Poziom dostępu: rola/grupa/uprawnienie, o które proszą.

- Uzasadnienie biznesowe: krótkie wyjaśnienie, które recenzenci mogą ocenić.

- Czas trwania: stałe vs. czasowe, z datą końcową dla dostępu tymczasowego.

Dla zasobów wysokiego ryzyka wymagaj dodatkowych pól wspierających spójną politykę dostępową:

- Link do ticketa (np. incydent/change request): wiąże dostęp z udokumentowaną pracą.

- Potwierdzenie szkolenia: potwierdzenie wymaganego szkolenia z bezpieczeństwa/zgodności.

- Wrażliwość danych: czy dotyczy danych produkcyjnych, PII lub systemów finansowych.

Model statusów, by wszyscy wiedzieli, co dalej

Zdefiniuj jasny cykl życia, aby recenzenci, realizatorzy i wnioskodawcy zawsze wiedzieli, co następuje dalej:

Draft → Submitted → In Review → Approved/Denied → Fulfillment In Progress → Fulfilled → Expired/Revoked

Oddzielenie „Fulfilled” jest kluczowe: zatwierdzenie nie jest zakończeniem, dopóki dostęp nie zostanie faktycznie przyznany (ręcznie lub przez integrację SSO/prowizjonowanie). „Expired” (lub „Revoked”) pomaga egzekwować zasadę najmniejszych uprawnień dla przyznanych na czas dostępu.

Projekt workflow: routing, eskalacje i wyjątki

Dobry workflow jednocześnie przesuwa rutynowe wnioski szybko i spowalnia tylko wtedy, gdy ryzyko lub niejednoznaczność są wysokie. Klucz to uczynienie „kto zatwierdza co” explicite, przewidywalnym i łatwym do audytu.

Mapuj jasne ścieżki zatwierdzania

Zacznij od domyślnego łańcucha zatwierdzania, który odpowiada temu, jak decyzje są zwykle podejmowane. Częsty wzorzec to:

- Zatwierdzenie przez kierownika (czy dostęp jest potrzebny do roli i bieżącej pracy?)

- Zatwierdzenie właściciela zasobu (czy to zgodne z przeznaczeniem systemu?)

- Zatwierdzenie bezpieczeństwa (warunkowe) dla wrażliwych zasobów lub podwyższonych uprawnień

Utrzymuj widoczność ścieżki w widoku wniosku, by recenzenci wiedzieli, co będzie dalej, a wnioskodawcy czego się spodziewać.

Routing oparty na regułach (nie jeden uniwersalny szablon)

Twarde kodowanie ścieżek prowadzi do ciągłych wyjątków i pracy administracyjnej. Zamiast tego zdefiniuj reguły routingu na podstawie:

- Zasobu (np. „Finance ERP” zawsze wymaga zatwierdzenia właściciela)

- Poziomu ryzyka (np. role admina, dostęp produkcyjny, prawa zapisu)

- Atrybutów wnioskodawcy (dział, lokalizacja, typ zatrudnienia)

Reguły powinny być zrozumiałe dla osób nietechnicznych. Użyj edytora w stylu „kiedy/wtedy” (lub prostej tabeli) i dodaj bezpieczną ścieżkę zapasową, gdy żadna reguła nie pasuje.

SLA, eskalacje i automatyczne wygaszanie

Zatwierdzenia stoją w miejscu, jeśli nie zaprojektujesz zachowania ludzkiego. Zdefiniuj SLA dla każdego kroku (np. kierownik: 2 dni robocze; właściciel: 3 dni) i wdroż:

- Przypomnienia przed wygaśnięciem SLA

- Eskalację do delegata lub kolejnego zatwierdzającego

- Przypisanie zastępcze gdy recenzent jest nieobecny

- Auto-wygaszanie oczekujących wniosków po ustalonym czasie, z jasną ścieżką „wyślij ponownie”

Kontrolowane wyjątki

Będą potrzebne wyjątki, ale muszą być sformalizowane:

- Fast-track dla niskiego ryzyka (wciąż logowane)

- Dostęp awaryjny z limitami czasowymi i obowiązkową weryfikacją po fakcie

- Ręczne nadpisania tylko przez wyznaczonych administratorów, wymagające uzasadnienia i notatki audytowej

Traktuj wyjątki jako pełnoprawne stany workflow, a nie rozmowy poboczne na czacie. Dzięki temu zachowasz szybkość bez utraty odpowiedzialności.

UI i doświadczenie recenzenta

Aplikacja centralizująca przegląd wniosków wygrywa lub przegrywa tym, jak szybko recenzenci mogą podjąć pewną decyzję. UI powinno minimalizować poszukiwanie kontekstu, redukować pytania wsteczne i sprawiać, że „bezpieczny wybór” będzie oczywisty.

Podstawowe ekrany, które będą potrzebne

Formularz wniosku powinien przypominać prowadzone „checkout”: wybierz zasób, wybierz poziom dostępu, dodaj jasne uzasadnienie biznesowe, wybierz czas trwania (jeśli dotyczy) i dołącz linki lub pliki wspierające. Użyj stopniowego ujawniania pól — pokaż zaawansowane pola tylko gdy są potrzebne (np. dostęp awaryjny lub tymczasowy).

Skrzynka recenzenta to codzienne miejsce pracy. Niech będzie przejrzysta: wnioskodawca, zasób, uprawnienie, termin/SLA i prosty badge ryzyka. Przydatne filtry: „Wysokie ryzyko”, „Pilne”, „Mój zespół” i „Czeka na info”.

Szczegóły wniosku to miejsce podejmowania decyzji. Umieść kontrolki decyzyjne na górze, a dowody bezpośrednio pod nimi.

Ustawienia administracyjne powinny pozwalać adminom zarządzać formularzami, regułami routingu, szablonami i etykietami UI bez redeploya.

Ułatwiaj decyzje odpowiednim kontekstem

Recenzenci powinni widzieć:

- Obecny dostęp wnioskodawcy (co już mają)

- Wskazówki o dostępie rówieśników (np. „8 osób w Finansach ma tę rolę”) z agregacją chroniącą prywatność

- Tagi ryzyka (dane wrażliwe, dostęp produkcyjny, zewnętrzne udostępnianie, podwyższone uprawnienia)

- Podpowiedzi jakości uzasadnienia („Jakie zadanie? Na jak długo? Jaki ticket?”)

Prezentuj to w stałym panelu „Kontekst”, aby recenzenci wiedzieli, gdzie spojrzeć.

Akcje recenzenta (poza zatwierdzeniem/odrzuceniem)

Obsłuż typowe wyniki z rzeczywistości:

- Zatwierdź, Odrzuć (z wymaganym powodem)

- Poproś o informację (wysyła pytania do wnioskodawcy, wstrzymuje SLA)

- Deleguj (z zabezpieczeniami: tylko do dozwolonych recenzentów)

- Zatwierdź ze zmianami (zamień uprawnienie, skróć czas trwania, dodaj warunki)

Podstawy dostępności i użyteczności

Używaj jasnych etykiet (unikaj wewnętrznych akronimów), dużych celów kliknięcia i nawigacji klawiaturą dla triage skrzynki i przycisków decyzyjnych. Zapewnij mocne stany focus, znaczące kontrastowe badże statusu i układy przyjazne mobilnie dla szybkich zatwierdzeń. Upewnij się, że potwierdzenia są jawne („Zatwierdzasz dostęp Admin do X”) i zapobiegaj przypadkowym podwójnym wysyłkom z widocznymi stanami ładowania.

Model danych dla zasobów, uprawnień i wniosków

Zacznij od właściwego stosu

Uruchom aplikację webową React z backendem Go i PostgreSQL gotową do kolejek przeglądów.

Czysty model danych utrzymuje aplikację zrozumiałą w miarę skalowania. Jeśli recenzenci nie będą mogli zrozumieć, o co proszono, dlaczego i co się potem stało, UI i ślad audytu będą cierpieć.

Zdefiniuj „zasoby” vs „uprawnienia”

Oddziel przedmiot ochrony od konkretnego dostępu, który można przyznać:

- Zasób: aplikacja, baza danych, folder, tenant SaaS lub środowisko (Prod/Dev).

- Uprawnienie: grupa, rola, zestaw praw, przyznanie w bazie danych lub wpis ACL powiązany z zasobem.

To pozwala modelować wzorce typu „jedna aplikacja, wiele ról” lub „jedna baza, wiele schematów” bez zmuszania wszystkiego do konceptu pojedynczej roli.

Zaimplementuj model wniosku i jego drogę

Przynajmniej potrzebujesz tych relacji:

- Użytkownik → tworzy Wniosek z jednym lub wieloma Pozycjami wniosku

- Każda pozycja wniosku generuje jedną lub więcej Zatwierdzeń (kierownik, właściciel, bezpieczeństwo)

- Zatwierdzone pozycje tworzą Zadania realizacji (prowizjonowanie automatyczne lub ticket ręczny)

Trzymaj zatwierdzenia jako rekordy pierwszorzędne, nie pola na wniosku. Ułatwia to routing, ponowne zatwierdzenia i zbieranie dowodów.

Dostęp czasowy: daty efektywności mają znaczenie

Przechowuj dane czasu na poziomie pozycji wniosku:

- Data rozpoczęcia, data zakończenia i uzasadnienie

- Historia przedłużeń jako zapis dopisywany (kto przedłużył, z/do, uzasadnienie)

Taka struktura wspiera zasadę najmniejszych uprawnień i zapobiega „tymczasowemu” dostępowi, który przypadkowo staje się stałym.

Retencja i eksport bez bałaganu

Planuj retencję według typu rekordu: wnioski i zatwierdzenia często wymagają długoterminowego przechowywania; przejściowe powiadomienia zwykle nie. Dodaj identyfikatory przyjazne eksportowi (numer wniosku, klucz zasobu, klucz uprawnienia), aby audytorzy mogli filtrować i uzgadniać dane bez pisania niestandardowych zapytań.

Integracje tożsamości i katalogów

Twoja aplikacja nie może wiarygodnie przeglądać wniosków, jeśli nie wie, kim są ludzie, gdzie są w organizacji i co już mają. Integracje tożsamości i katalogów stają się źródłem prawdy dla tego kontekstu — i zapobiegają zatwierdzeniom opartym na przestarzałych arkuszach.

Wybierz źródło prawdy tożsamości

Zacznij od decyzji, który system zarządza którym faktem:

- Uwierzytelnianie (kto może się zalogować): zwykle dostawca SSO (Okta, Azure AD, Google Workspace) używający SAML/OIDC.

- Status zatrudnienia (kto powinien istnieć): często HR (Workday, BambooHR) dla dat zatrudnienia/zwolnienia, dat zakończenia kontraktu.

- Struktura organizacyjna i grupy (kto komu raportuje, aktualne członkostwa): typowo katalog (Azure AD, AD, Google) lub mieszanka HR + katalog.

Wiele zespołów używa modelu hybrydowego: HR dla statusu zatrudnienia i działu, katalog dla relacji menedżera i członkostw grupowych.

Importuj dane organizacyjne, na których polegasz

Przynajmniej synchronizuj:

- Profil użytkownika i identyfikatory (email, employee ID)

- Menedżer i łańcuch raportowania (pod routing)

- Dział / centrum kosztów (dla polityk zatwierdzania)

- Status zatrudnienia (aktywny, urlop, zwolniony)

- Aktualne członkostwa w grupach / uprawnienia (by wykrywać duplikaty i wymuszać najmniejsze uprawnienia)

Projektuj synci przyrostowe (delta) gdy to możliwe i zapisuj znaczniki „ostatnio zweryfikowano”, aby recenzenci widzieli świeżość danych.

Planuj zdarzenia cyklu życia

Workflow powinien reagować automatycznie na zmiany: nowi pracownicy mogą potrzebować pakietów bazowych, transfery mogą wywołać ponowny przegląd istniejących uprawnień, a zwolnienia/koniec kontraktu powinny uruchamiać zadania natychmiastowego cofnięcia i blokować nowe wnioski.

Obsłuż błędy jawnie

Udokumentuj, co się dzieje, gdy dane są nieporządne: przestarzały menedżer (routuj do zatwierdzającego działu), brak użytkownika (umożliw ręczne powiązanie tożsamości), duplikaty tożsamości (reguły scalania i bezpieczne blokowanie) oraz awarie katalogu (łagodne obniżenie funkcjonalności i kolejki retry). Jasne ścieżki błędów utrzymują wiarygodność zatwierdzeń i audytowalność.

Prowizjonowanie, realizacja i cofanie dostępu

Zatwierdzenia to tylko połowa zadania. Twoja aplikacja potrzebuje jasnej ścieżki od „Zatwierdzone” do „Dostęp faktycznie przyznany” oraz niezawodnego sposobu usunięcia dostępu później.

Wybór podejścia do realizacji

Większość zespołów używa jednego (lub mieszanki) modeli:

- Tworzenie ticketów w Jira/ServiceNow i realizacja przez zespół administratorów.

- Wywoływanie API do prowizjonowania bezpośrednio (np. dodanie do grupy, przypisanie roli, utworzenie uprawnienia).

- Wysyłanie zadań do administratorów wewnątrz aplikacji, gdy automatyzacja nie jest możliwa (z terminami i właścicielstwem).

Wybór zależy od twoich systemów i apetytu na ryzyko. Dla wysokiego wpływu ticket-based realizacja z drugą weryfikacją może być zaletą, a nie wadą.

Oddziel zatwierdzenie od statusu realizacji

Zaprojektuj workflow tak, aby Zatwierdzone ≠ Przyznane. Śledź realizację jako oddzielny stan, np.:

- Requested → Approved/Rejected

- Approved → Fulfillment Queued → In Progress → Granted (lub Failed)

To oddzielenie zapobiega fałszywemu przekonaniu i daje interesariuszom uczciwy widok tego, co jeszcze jest w toku.

Weryfikacja i dowody

Po realizacji dodaj krok weryfikacji: potwierdź, że dostęp został zastosowany w systemie docelowym. Przechowuj lekkie dowody, takie jak ID referencyjne (numer ticketa), znacznik czasu i „zweryfikowane przez” użytkownika lub automację. To zamienia zarządzanie dostępem w coś, co można udokumentować, a nie tylko twierdzić.

Cofanie i wygaśnięcie

Traktuj usuwanie jako pełnoprawną funkcję:

- Wspieraj daty końcowe już przy składaniu wniosku.

- Uruchamiaj auto-usunięcie po dacie końcowej (API) lub kolejkuj zadanie cofnięcia, jeśli jest ręczne.

- Rejestruj wyniki cofnięć (Removed/Failed) tak samo jak przyznania.

Gdy cofanie jest łatwe i widoczne, zasada najmniejszych uprawnień przestaje być sloganem, a staje się praktyką dnia codziennego.

Ślad audytu i dowody do przeglądów

Obniż koszty budowy dzięki kredytom

Udostępnij to, co zbudowałeś z Koder.ai lub zaproś współpracowników, aby zdobyć kredyty na czas rozwoju.

Aplikacja do centralizowanego przeglądu jest tak wiarygodna, jak jej dowody. Zatwierdzenia i odrzucenia muszą być wyjaśnialne miesiącami później — bez polegania na czyjejś pamięci lub zrzucie ekranu w wątku mailowym.

Zaprojektuj niezmienny dziennik audytu

Traktuj każdą znaczącą akcję jako zdarzenie i zapisz je w append-only dzienniku audytu. Przynajmniej zapisuj kto działał, co zrobił, kiedy, skąd i dlaczego.

To zwykle obejmuje:

- Tożsamość aktora (user ID, nazwa wyświetlana, rola w momencie działania)

- Typ akcji (submitted, approved, denied, reassigned, escalated, revoked)

- Znacznik czasu (po stronie serwera) i identyfikatory wniosku/zasobu

- Szczegóły źródła (IP, user agent, ID sesji SSO)

- Pola powodu (uzasadnienie decyzji i komentarze)

Zapisz kontekst decyzji (nie tylko decyzję)

Audytorzy często pytają: „Jakie informacje miał recenzent, gdy zatwierdził to?” Przechowuj kontekst decyzji razem ze zdarzeniem:

- Komentarze i ustrukturyzowane powody (np. „onboarding projektu”, „awaryjne dostęp”)

- Załączniki (tickety, wyjątki polityki)

- Zastosowana polityka lub reguła (mapowanie RBAC, wynik sprawdzenia zgodności SoD)

- Obejścia: kto nadpisał, co zostało pominięte i uzasadnienie

Przechowuj załączniki wersjonowane i powiązane z konkretnym krokiem wniosku, aby nie rozdzielały się później.

Zapobiegaj manipulacjom i wyjaśniaj zmiany administracyjne

Zrób dziennik audytu append-only (np. tabele write-once, niezmienny storage obiektów lub osobna usługa logowania). Ogranicz możliwości administratorów do dodawania zdarzeń korygujących zamiast edycji historii.

Jeśli zmiany konfiguracyjne wpływają na przeglądy (reguły routingu, grupy zatwierdzające, timery eskalacji), loguj je z wartościami przed/po. Ta historia zmian często jest równie ważna jak decyzja o dostępie.

Widoki audytowe i eksporty odpowiadające realnym pytaniom

Dostarcz widoki audytowe i eksporty z praktycznymi filtrami: po użytkowniku, zasobie, uprawnieniu, zakresie dat, statusie wniosku i zatwierdzającym. Eksporty powinny być spójne i kompletne (CSV/PDF), obsługiwać strefy czasowe i zachować identyfikatory, aby zapisy dało się powiązać z katalogiem lub systemem ticketowym.

Cel jest prosty: każde zatwierdzenie powinno szybko opowiedzieć kompletną historię z dowodem, któremu można zaufać.

Kontrole bezpieczeństwa i prywatności

Aplikacja do centralizowanego przeglądu szybko staje się istotnym celem: zawiera informacje o tym, kto ma dostęp do czego, dlaczego poproszono i kto to zatwierdził. Bezpieczeństwo i prywatność nie mogą być „dodane później” — kształtują projekt ról, ekranów i przechowywania danych.

Najmniejsze uprawnienia wewnątrz aplikacji

Zacznij od ograniczenia widoczności, nie tylko czynności. Wiele wniosków zawiera wrażliwy kontekst (nazwy klientów, ID incydentów, notatki HR).

Zdefiniuj jasne role aplikacyjne (np. wnioskodawca, recenzent, właściciel zasobu, audytor, admin) i zakres tego, co każda rola może zobaczyć:

- Recenzenci powinni widzieć tylko wnioski do nich skierowane, nie pełną kolejkę.

- Właściciele zasobów widzą wnioski dotyczące ich zasobów, nie wszystkich.

- Audytorzy mogą potrzebować dostępu tylko do odczytu decyzji i dowodów, ale nie do wszystkich pól wolnego tekstu, jeśli zawierają dane osobowe.

Traktuj dostęp administratorski jako wyjątek: wymagaj MFA, ogranicz go do małej grupy i loguj każdą uprzywilejowaną akcję.

Ochrona danych end-to-end

Szyfruj w tranzycie (TLS wszędzie) i w spoczynku (baza i kopie zapasowe). Przechowuj sekrety (hasła DB, klucze podpisujące, tokeny webhooków) w managerze sekretów, nie w plikach środowiskowych w repozytorium.

Bądź celowy w tym, co przechowujesz:

- Unikaj przechowywania surowych tokenów dostępu.

- Redaguj lub szablonizuj pola uzasadnień tam, gdzie to możliwe.

- Oddziel dane tożsamości od notatek wniosków, aby zmniejszyć przypadkowe ujawnienie.

Ochrona przed typowymi atakami

Wprowadź podstawowe zabezpieczenia wcześnie:

- Limity szybkości na logowanie, wyszukiwanie i endpointy API, aby ograniczyć scraping i brute force.

- Ochrona CSRF dla sesji przeglądarkowych; użyj ciasteczek SameSite i tokenów anti-CSRF.

- Ścisła walidacja wejścia po stronie serwera dla identyfikatorów, komentarzy i filtrów.

- Kontrole uploadu plików: whitelisty MIME, skanowanie, limity rozmiaru i przechowywanie plików poza rootem webowym.

Podstawy zgodności: minimalizuj, przechowuj i kontroluj logi

Ustal okresy retencji dla wniosków, komentarzy i załączników zgodnie z polityką (np. 1–7 lat dla dowodów audytowych, krócej dla notatek osobistych). Trzymaj kontrolowany dostęp do dziennika audytu z niezmiennymi zdarzeniami i ogranicz dostęp do logów tylko do audytorów i zespołu bezpieczeństwa. Jeśli wątpliwości — przechowuj mniej i dokumentuj, dlaczego coś przechowujesz.

Powiadomienia i komunikacja

Iteruj bezpiecznie nad kontrolami

Eksperymentuj z routingiem i uprawnieniami, a następnie bezpiecznie wycofuj zmiany, jeśli coś przestanie działać.

Powiadomienia to układ nerwowy workflow wniosków. Gdy są jasne i terminowe, wnioski poruszają się szybko, a recenzenci czują się pewnie. Gdy są hałaśliwe lub niejasne, ludzie je ignorują — i zatwierdzenia stoją w miejscu.

Co powiadamiać (i kiedy)

Przynajmniej obejmij trzy momenty:

- Potwierdzenie złożenia do wnioskodawcy, z informacją, co będzie dalej i oczekiwanymi terminami.

- Potrzeba zatwierdzenia do każdego recenzenta, z wystarczającym kontekstem do podjęcia decyzji.

- Decyzja podjęta do wnioskodawcy i wszystkich realizujących (IT/help desk), z opisem następnych kroków i datą wejścia w życie.

Utrzymuj spójność treści wiadomości pomiędzy kanałami, aby nie trzeba było szukać szczegółów.

Strategia kanałów: e-mail, chat i in-app

Użyj podejścia warstwowego:

- Powiadomienia w aplikacji dla użytkowników korzystających z aplikacji codziennie (recenzenci, admini). Niskie natężenie i łatwe do śledzenia.

- E-mail dla niezawodnej dostawy i audytowalności, szczególnie dla sporadycznych zatwierdzających.

- Czat (Slack/Teams) dla szybkiej reakcji, ale tylko jeśli użytkownicy wyrażą zgodę i możesz kontrolować częstotliwość.

Unikaj spamu przez łączenie niepilnych aktualizacji (np. codzienny digest) i rezerwuj natychmiastowe pingowanie dla zatwierdzeń i eskalacji.

Przypomnienia i eskalacje respektujące strefy czasowe

Przypomnienia powinny być przewidywalne i sprawiedliwe: wyślij pierwsze przypomnienie po zdefiniowanym oknie SLA, potem eskaluj tylko, jeśli brak akcji. Uwzględniaj godziny pracy i strefy czasowe, żeby recenzent w Sydney nie dostawał „przeterminowanych” alertów o 2:00 w nocy. Pozwól zespołom konfigurować ciche godziny i kalendarze świąteczne.

Szablony z wymaganym kontekstem (i deep linkiem)

Twórz szablony powiadomień, które zawsze zawierają:

- Wnioskodawcę, zasób, uprawnienie i uzasadnienie

- Sygnały ryzyka (np. podwyższone uprawnienia, dostęp produkcyjny)

- Datę/termin SLA i następnego zatwierdzającego

- Bezpośredni link do działania: /requests/{id}

Dobrze zaprojektowane powiadomienia redukują pytania wsteczne, przyspieszają zatwierdzanie i poprawiają gotowość do audytu bez przytłaczania ludzi.

Testowanie, uruchomienie i ciągłe usprawnienia

Aplikacja do centralizowanego przeglądu zdobywa zaufanie tylko wtedy, gdy zachowuje się przewidywalnie pod rzeczywistą presją: pilne wnioski, skomplikowany routing i ścisła separacja obowiązków. Zanim zaprosisz całą firmę, zdefiniuj, co oznacza „gotowe”, aby każdy testował w tym samym kierunku.

Zdefiniuj „gotowe” (by testowanie miało cel)

Zacznij od podstawowych przepływów, które musisz obsłużyć w dniu startu: utwórz wniosek → zroute’uj do właściwych recenzentów → zatwierdź/odrzuć → zrealizuj/cofaj → zarejestruj dowody.

Następnie wypisz ustawienia administracyjne niezbędne od startu (reguły routingu, grupy zatwierdzające, delegacje, czasy eskalacji, domyślne wygaszanie) oraz widoki raportowe, które potrzebujesz (otwarte backlogi, wiek wniosków, czas cyklu wg zespołu i podstawowy eksport dla audytu).

Testuj krytyczne ścieżki, które psują zatwierdzenia

Skoncentruj testy na scenariuszach, które mogą cicho spowodować błędny rezultat:

- Reguły routingu: czy właściwy zatwierdzający jest wybierany dla każdego zasobu/uprawnienia, łącznie z przypadkami brzegowymi (kontraktorzy, międzyzespołowe zasoby).

- Delegacje i zastępstwa: sprawdź, czy delegat widzi dokładnie to, co powinien, i czy odpowiedzialność jest widoczna.

- Wygasanie i dostęp czasowy: potwierdź przypomnienia, automatyczne wygaszanie i zachowanie przy opóźnionej realizacji.

- Kontrole uprawnień: recenzenci nie mogą zatwierdzać własnych wniosków; wnioskodawcy nie widzą cudzych wniosków bez intencji; administratorzy nie mogą nadpisywać historii.

Dodaj kilka „złych testów” (podwójne kliknięcia, częściowe awarie, retry) aby upewnić się, że nie powstaną podwójne zatwierdzenia lub sprzeczne stany.

Wdrażaj etapami kontrolowanymi

Uruchom pilotaż z grupą reprezentatywną: jeden zespół biznesowy, jeden zespół IT/realizacyjny i przynajmniej jeden właściciel zasobu wysokiego ryzyka. Utrzymuj krótki cykl feedbacku (cotygodniowe podsumowania problemów) i publikuj proste wskazówki, gdzie kierować wnioski w czasie przejścia.

Jeśli migracja następuje z maili lub ticketów, zaplanuj regułę odcięcia: nowe wnioski muszą być tworzone w aplikacji po dacie X; starsze elementy można zaimportować jako referencje tylko do odczytu lub zamknąć z udokumentowaną decyzją.

Mierz wyniki i poprawiaj

Śledź kilka metryk konsekwentnie: mediana czasu cyklu, liczba oczekujących wniosków, wskaźnik zatwierdzeń/odrzuceń i najczęstsze powody odrzuceń. Powody odrzuceń są szczególnie cenne — wskazują brakujące prerekwizyty, niejasne opisy zasobów lub zbyt szerokie typy wniosków.

Użyj tych sygnałów do poprawy routingu, zaostrzenia domyślnych zasad najmniejszych uprawnień i ulepszenia formularzy i powiadomień bez zmiany polityki co tydzień.

Szybsze wdrożenie (bez utraty kontroli)

Gdy workflow, role i model danych są jasne, głównym ryzykiem staje się dryf wykonawczy: niespójne ekrany, brak zdarzeń audytu czy „tymczasowe” skróty, które zamieniają się w trwałe luki.

Jeśli chcesz przyspieszyć dostawę, zachowując dyscyplinę architektoniczną, workflow typu vibe-coding może pomóc. Z Koder.ai zespoły mogą zbudować rdzeń aplikacji przeglądu dostępu ze strukturyzowanej specyfikacji (role, stany wniosków, reguły routingu i zdarzenia audytu) przez interfejs czatu — a następnie iterate bezpiecznie z Planning Mode, snapshots i rollback oraz eksport kodu źródłowego gdy będziesz gotowy włączyć projekt do standardowego SDLC. Domyślny stos Koder.ai (React dla frontu, Go + PostgreSQL dla backendu) dobrze pasuje do typowych potrzeb tutaj: UI w stylu skrzynki odbiorczej, silnie typowane workflow zatwierdzeń i niezmienne logowanie audytu.

Niezależnie od tego, czy użyjesz Koder.ai, czy tradycyjnego podejścia, sekwencja pozostaje ta sama: ustal role i reguły SoD, oddziel zatwierdzenia od realizacji i traktuj audytowalność jako cechę produktu, a nie dodatek.