Dlaczego wieloregionalność ma znaczenie dla lokalizacji danych

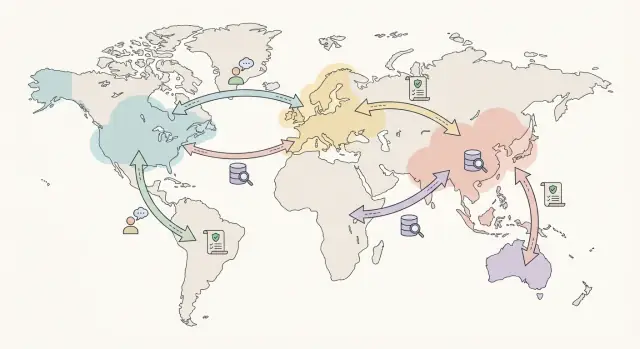

Pytania o lokalizację danych zwykle zaczynają się od prostego zapytania klienta: „Czy możecie przechowywać nasze dane w naszym kraju?” Trudność polega na tym, że ich użytkownicy, administratorzy i zespoły wsparcia mogą być rozproszeni globalnie. Hosting wieloregionalny pozwala spełnić lokalne wymagania dotyczące przechowywania, nie blokując codziennej pracy.

Ten wybór wpływa na trzy praktyczne decyzje:

- Gdzie dane są przechowywane (bazy danych, pliki, logi, kopie zapasowe)

- Gdzie dane są przetwarzane (serwery aplikacji, zadania w tle, analityka, funkcje AI)

- Kto ma do nich dostęp (Twój personel, kontrahenci, operatorzy chmury) i skąd

Jeśli którakolwiek z tych rzeczy odbywa się poza uzgodnionym regionem, nadal możesz mieć transfer transgraniczny, nawet jeśli główna baza pozostaje „lokalna”.

Kompromisy, których się spodziewać

Konfiguracje wieloregionalne pomagają w zgodności, ale nie są darmowe. Tracisz prostotę na rzecz kontroli. Koszty rosną (więcej infrastruktury i monitoringu). Złożoność też wzrasta (replikacja, failover, konfiguracje specyficzne dla regionu). Wydajność może również ucierpieć, bo musisz trzymać żądania i przetwarzanie w regionie zamiast korzystać z najbliższego serwera na świecie.

Przykład: klient z UE chce przechowywanie tylko w UE, ale połowa jego zespołu pracuje w USA. Jeśli administratorzy z USA logują się i robią eksporty, rodzi to pytania o dostęp i transfery. Jasna konfiguracja opisuje, co pozostaje w UE, co może być dostępne zdalnie i jakie zabezpieczenia obowiązują.

Typowe impulsy do rozmowy o regionach

Większość zespołów wraca do wyboru regionów, gdy wystąpi jedno z poniższych:

- Działy zakupów korporacyjnych żądają zobowiązań dotyczących lokalizacji w umowach i przeglądach bezpieczeństwa

- Branże regulowane (zdrowie, finanse, edukacja) wymagają ścisłych kontroli i ścieżek audytu

- Obciążenia sektora publicznego wymagają hostingu w kraju lub określonych zatwierdzonych lokalizacji

- Reguły transgraniczne i polityki wewnętrzne ograniczają, gdzie dane osobowe lub wrażliwe mogą być przechowywane albo przetwarzane

Kluczowe terminy: lokalizacja, transfery, dostęp i przetwarzanie

Lokalizacja danych to miejsce, w którym dane są przechowywane „w spoczynku”. Pomyśl o plikach bazy danych, object storage i backupach znajdujących się na dyskach w konkretnym kraju lub regionie chmurowym.

Często myli się lokalizację z dostępem i transferem. Dostęp dotyczy tego, kto może czytać lub zmieniać dane (np. inny krajowy inżynier wsparcia). Transfer to miejsce, przez które dane podróżują (np. wywołanie API przekraczające granice). Możesz spełniać zasady lokalizacji, a jednocześnie naruszać zasady transferu, jeśli dane rutynowo są wysyłane do innego regionu do analityki, monitoringu lub wsparcia.

Przetwarzanie to to, co robisz z danymi: przechowujesz je, indeksujesz, przeszukujesz, trenujesz na nich modele lub generujesz raporty. Przetwarzanie może odbywać się w innym miejscu niż magazynowanie, dlatego zespoły zgodności zwykle pytają o obie rzeczy.

Aby ułatwić dyskusję, pogrupuj dane w kilka codziennych koszyków: treści klientów (pliki, wiadomości, przesyłane pliki), dane konta i rozliczeń, metadane (ID, znaczniki czasu, konfiguracje), dane operacyjne (logi i zdarzenia bezpieczeństwa) oraz dane odzyskiwania (kopie zapasowe i repliki).

Podczas przeglądów prawie zawsze zostaniesz zapytany o dwa elementy: gdzie każdy koszyk jest przechowywany i dokąd może trafić. Klienci mogą też pytać, jak kontrolowany jest dostęp ludzki.

Przykład: główna baza jest w Niemczech (przechowywanie), ale śledzenie błędów jest w USA (transfer). Nawet jeśli treści klientów nigdy nie opuszczają Niemiec, logi mogą zawierać identyfikatory użytkowników lub fragmenty payloadów żądań, które już tak. Dlatego logi i analityka zasługują na osobne miejsce w dokumentacji.

W dokumentacji dąż do odpowiedzi na:

- Gdzie znajduje się główne przechowywanie i gdzie trzymane są kopie zapasowe?

- Które usługi otrzymują kopie (CDN, analityka, monitoring, email)?

- Kto może uzyskać dostęp do danych, skąd i na jakiej podstawie?

- Jakie przetwarzanie odbywa się poza regionem lokalizacji, jeśli w ogóle?

- Jaki jest okres przechowywania dla każdego typu danych?

Jasne warunki od początku oszczędzają czas, zwłaszcza gdy klienci chcą prostego, pewnego wyjaśnienia.

Zacznij od prostej inwentaryzacji danych i systemów

Zanim wybierzesz regiony, zapisz, jakie masz dane i gdzie one dotykają twojego stosu. Brzmi to banalnie, ale to najszybszy sposób, by uniknąć niespodzianek typu „myśleliśmy, że to zostaje w regionie”.

Zacznij od typów danych, nie od prawa. Większość produktów obsługuje mieszankę: dane kont klientów (PII), rekordy płatnicze (często tokenizowane, ale wciąż wrażliwe), rozmowy wsparcia i telemetrię produktu jak logi i zdarzenia. Uwzględnij też dane pochodne, jak raporty, tabele analityczne i streszczenia generowane przez AI.

Następnie wypisz każdy system, który może zobaczyć lub przechować te dane. Zwykle obejmuje to serwery aplikacji, bazy danych, object storage dla uploadów, dostawców email/SMS, monitoring błędów, narzędzia wsparcia klienta oraz konsole CI/CD lub administracyjne. Jeśli używasz snapshotów, backupów lub eksportów, traktuj je jak oddzielne magazyny danych.

Zarejestruj cykl życia danymi prostym językiem: jak dane są zbierane, gdzie są przechowywane, jakie przetwarzanie się odbywa (wyszukiwanie, rozliczenia, moderacja), z kim są dzielone (dostawcy, zespoły wewnętrzne), jak długo są przechowywane i jak faktycznie działa ich usuwanie (łącznie z backupami).

Utrzymuj inwentaryzację użyteczną. Mała lista kontrolna często wystarcza: typ danych, system, region (przechowywanie i przetwarzanie), co wywołuje ruch (akcja użytkownika, zadanie w tle, prośba wsparcia) i retencja.

Zmapuj przepływy danych przed wyborem regionów

Zanim wybierzesz lokalizacje, potrzebujesz prostego obrazu tego, dokąd dane faktycznie idą. Planowanie regionów może się nie powieść tylko przez papierkową robotę, jeśli nie potrafisz wyjaśnić ścieżki danych osobowych klientowi lub audytorowi.

Zacznij od diagramu w prostym języku. Jedna strona wystarczy. Opisz to jak historię: użytkownik loguje się, używa aplikacji, dane są zapisywane, a systemy pomocnicze rejestrują, co się stało. Oznacz każdy krok dwoma rzeczami: gdzie to działa (region lub kraj) i czy dane są w spoczynku (przechowywane) czy w tranzycie (przemieszczają się).

Nie zatrzymuj się na ścieżce „happy path”. Przepływy, które zaskakują ludzi, to te operacyjne: zgłoszenie wsparcia z zrzutem ekranu, sesja reakcji na incydent z tymczasowym dostępem, przywrócenie bazy z backupu lub eksport dla klienta.

Szybki sposób, by utrzymać mapę uczciwą, to uwzględnić:

- Ruch aplikacji i co jest logowane

- Główne przechowywanie plus backupy i snapshoty

- Obserwowalność (logi, tracery, raporty błędów) i retencję

- Dostęp ludzki (wsparcie, narzędzia administracyjne, reakcja na incydenty) i zatwierdzenia

- Ruch danych (eksporty, importy, przywrócenia, replikacja)

Dodaj podmioty trzecie, nawet jeśli wydają się drobne. Płatności, dostawa emaili, analityka i narzędzia wsparcia często przetwarzają identyfikatory. Zaznacz, jakie dane otrzymują, gdzie je przetwarzają i czy możesz wybrać ich region.

Gdy mapa jest jasna, wybór regionu staje się dopasowaniem, a nie zgadywaniem.

Jak wybrać regiony spełniające wymagania lokalizacji

Udostępnij i zdobądź kredyty

Zarabiaj kredyty, dzieląc się wnioskami z budowy przy użyciu Koder.ai.

Zacznij od reguły, nie od mapy chmury. Zapytaj, czego faktycznie wymagają Twoi klienci lub regulator: w którym kraju (lub zestawie krajów) dane muszą pozostać, które lokalizacje są wyraźnie niedozwolone i czy są wąskie wyjątki (np. dostęp wsparcia z innego kraju).

Kluczowa decyzja to, jak ścisła jest granica. Programy mogą wymagać jednocountry-only: przechowywanie, backupy i dostęp administracyjny w tym samym kraju. Inne akceptują szerszy obszar (np. zdefiniowana strefa gospodarcza), pod warunkiem, że możesz pokazać, gdzie dane są przechowywane i kto ma do nich dostęp.

Praktyczna lista kontrolna

Zanim się zobowiążesz, zweryfikuj każdy kandydacki region pod kątem rzeczywistych ograniczeń:

- Dopasowanie do zasad: czy region znajduje się wewnątrz dozwolonej geografii i czy zależności nie są poza nią (monitoring, logowanie, email, analityka)?

- Dopasowanie usług: czy potrzebne zarządzane usługi są dostępne (baza danych, object storage, load balancery, zarządzanie kluczami, prywatne sieci)?

- Kontrole danych: czy możesz trzymać klucze szyfrowania w regionie, ograniczyć dostęp administratorów i udowodnić, gdzie są backupy i snapshoty?

- Plan odporności: czy możesz przełączyć się bez opuszczania dozwolonej strefy?

- Rzeczywistość operacyjna: czy Twój zespół może to obsługiwać bez „wszyscy muszą mieć dostęp do produkcji z dowolnego miejsca” jako normy?

Bliskość nadal ma znaczenie, ale jest drugorzędna. Wybierz najbliższy zgodny region dla wydajności. Potem zarządzaj operacjami za pomocą procesów i kontroli dostępu (role, zatwierdzenia, konta break-glass), zamiast przenosić dane tam, gdzie najłatwiej je administrować.

Na koniec zapisz decyzję: dozwolona granica, wybrane regiony, plan failover i jakie dane mogą opuścić region (jeśli w ogóle). Jedna strona zapisów oszczędzi godziny przy wypełnianiu ankiet.

Utrzymanie rozsądnych opóźnień bez łamania zasad lokalizacji

Opóźnienia to w dużej mierze fizyka i liczba zapytań do danych. Odległość ma znaczenie, ale także dodatkowe rundy do bazy danych, trasowanie sieci i „zimne starty” serwisów skalujących się.

Zacznij od pomiaru przed zmianami. Wybierz 3–5 kluczowych akcji użytkownika (logowanie, załadowanie dashboardu, utworzenie zamówienia, wyszukiwanie, eksport raportu). Śledź p50 i p95 z geograficznych miejsc ważnych dla Ciebie. Trzymaj te wartości, by porównywać między wydaniami.

Prosta zasada: trzymaj chronione dane i ścieżki, które je dotykają, lokalnie, a resztę uczyn globalnie przyjazną. Największe zyski w wydajności zwykle pochodzą z ograniczenia rozmów między regionami.

Trzymaj lokalne ścieżki odczytu i zapisu

Jeśli użytkownik w Niemczech ma dane, które muszą pozostać w UE, dąż do utrzymania serwera aplikacji, bazy głównej i zadań background dla tego tenanta w UE. Unikaj wysyłania sprawdzania autoryzacji i sesji do innego regionu przy każdym żądaniu. Zmniejsz „czatowe” API przez redukcję liczby wywołań bazy danych na stronę.

Cache pomaga, ale uważaj, gdzie jest przechowywany. Cache’uj treści publiczne globalnie. Trzymaj cache’e specyficzne dla tenantów lub regulowane w dozwolonym regionie. Przetwarzanie partiami też pomaga: jedna zaplanowana aktualizacja jest lepsza niż kilkadziesiąt małych międzyregionalnych żądań.

Ustal cele i oddziel „szybkie” od „akceptowalnych”

Nie wszystko musi działać z taką samą prędkością. Traktuj logowanie i podstawowe akcje zapisu jako „musi być błyskawiczne”. Raporty, eksporty i analityka mogą być wolniejsze, jeśli to z wyprzedzeniem zakomunikujesz.

Statyczne zasoby to zwykle najprostszy zysk. Serwuj bundly JavaScript i obrazy blisko użytkowników przez globalne sieci dostarczania, trzymając API i dane osobowe w regionie lokalizacji.

Wzorce architektoniczne działające w konfiguracjach wieloregionalnych

Najbezpieczniejszym punktem startowym jest projekt, który trzyma dane klienta przywiązane do jednego regionu, jednocześnie dając możliwość odzyskania po awarii.

Active-passive vs active-active

Active-passive jest zwykle łatwiejsze do wytłumaczenia audytorom i klientom. Jeden region jest podstawowy dla tenanta, a drugi używany tylko w razie failoveru lub ściśle kontrolowanego DR.

Active-active może zmniejszyć przestoje i poprawić lokalne opóźnienia, ale rodzi trudne pytania: który region jest źródłem prawdy, jak zapobiec odchyleniom, i czy sama replikacja nie jest już transferem?

Praktyczny wybór:

- Użyj active-passive, kiedy zasady lokalizacji są ścisłe, zespół mały lub obciążenie zapisu duże.

- Użyj active-active tylko wtedy, gdy naprawdę tego potrzebujesz i model danych radzi sobie z konfliktami lub silną spójnością.

- Jeśli klienci są rozsiani po wielu krajach, rozważ „active per tenant” (każdy tenant aktywny w jednym regionie) zamiast jednego globalnego active-active.

Opcje umieszczania danych

Dla baz danych najczystsze jest rozwiązanie per-tenant: dane każdego tenanta żyją w regionalnej instancji Postgres, z kontrolami utrudniającymi zapytania między tenantami.

Jeśli masz wiele małych tenantów, partycjonowanie może działać, ale tylko jeśli możesz zagwarantować, że partycje nigdy nie opuszczają regionu i Twoje narzędzia nie uruchomią przypadkowo zapytań międzyregionowych. Sharding według tenantów lub geograficznie często jest rozsądnym kompromisem.

Backupy i DR potrzebują jasnej reguły. Jeśli backupy zostają w regionie, przywrócenia łatwiej uzasadnić. Jeśli kopiujesz backupy do innego regionu, udokumentuj podstawę prawną, szyfrowanie, miejsce trzymania kluczy i kto może uruchomić przywrócenie.

Logi i obserwowalność to miejsce, gdzie najczęściej dochodzi do przypadkowych transferów. Metryki można często centralizować, jeśli są zagregowane i niskiego ryzyka. Surowe logi, trace’y i payloady błędów mogą zawierać dane osobowe, więc trzymaj je regionalnie lub agresywnie redaguj.

Plan wdrożenia krok po kroku (od pilota do produkcji)

Zachowaj przenośność kodu

Eksportuj kod źródłowy, gdy potrzebujesz głębszej kontroli lub wewnętrznej weryfikacji.

Traktuj przeniesienie do wielu regionów jak wydanie produktu, nie jak zmianę infrastrukturalną w tle. Chcesz mieć spisane decyzje, mały pilotaż i dowody, które pokażesz podczas przeglądu.

1) Zapisz wymagania

Uchwyć zasady, które musisz przestrzegać: dozwolone lokalizacje, zakres danych i jak wygląda „dobrze”. Dołącz kryteria sukcesu, jak akceptowalne opóźnienia, cele odzyskiwania i jakie przypadki liczą się jako zatwierdzony dostęp międzygraniczny (np. logowania wsparcia).

2) Określ wybór regionu i routowanie tenantów

Zdecyduj, jak każdy klient trafia do regionu i jak wymuszasz to przypisanie. Utrzymuj to proste: nowi tenantci mają domyślny region, istniejący mają jawne przypisanie, a wyjątki wymagają zatwierdzenia. Upewnij się, że routing obejmuje ruch aplikacji, zadania w tle oraz miejsce, gdzie lądują backupy i logi.

3) Zbuduj środowiska regionalne i zmigruj pilota

Postaw pełny stos w regionie: aplikacja, baza, sekretne wartości, monitoring i backupy. Potem zmigruj jednego pilota end-to-end, łącznie z danymi historycznymi. Zrób snapshot przed migracją, by móc łatwo wrócić.

4) Udowodnij wydajność, odporność i kontrole dostępu

Uruchom testy odzwierciedlające realne użycie i zachowaj wyniki:

- Opóźnienia z głównych lokalizacji użytkowników

- Zachowanie przy failoverze i oczekiwania dotyczące spójności danych

- Przeglądy dostępu administracyjnego i wsparcia (kto, skąd, do czego)

- Alerty i logi audytowe, na które polegasz podczas incydentów

- Krótka checklistka „pytania klientów” z jasnymi odpowiedziami

5) Wdróż stopniowo z planem rollback

Przenoś tenantów w małych partiach, prowadź changelog i obserwuj wskaźniki błędów oraz ilość zgłoszeń do wsparcia. Dla każdej migracji miej zatwierdzony trigger rollbacku (np. podwyższone error rate przez 15 minut) i wyćwiczoną ścieżkę powrotu do poprzedniego regionu.

Dokumentacja pomagająca przy audytach i pytaniach klientów

Dobre projektowanie hostingu może i tak zawieść przegląd zgodności, jeśli nie potrafisz tego jasno wyjaśnić. Traktuj dokumentację jako część systemu: krótką, dokładną i łatwą do aktualizacji.

Zacznij od jednostronicowego podsumowania, które osoba nietechniczna przeczyta szybko. Powiedz, jakie dane muszą pozostać w regionie, co może wychodzić i dlaczego (rozliczenia, dostawa emaili, wykrywanie zagrożeń itp.). Wyraźnie zdefiniuj domyślne stanowisko: treści klientów są przechowywane w regionie, chyba że istnieje udokumentowany wyjątek.

Potem trzymaj aktualne dwa wspierające artefakty:

- Diagram przepływu danych pokazujący systemy i strzałki ruchu danych, łącznie ze ścieżkami dostępu administracyjnego i wsparcia

- Tabela listująca system, typ danych, region, retencję, kto ma dostęp i czy jest szyfrowane

Dodaj krótką notkę operacyjną obejmującą backupy i przywrócenia (gdzie są backupy, retencja, kto może uruchomić przywrócenie) oraz proces dostępu w incydentach/wsparciu (zatwierdzenia, logowanie, ograniczenia czasowe, powiadomienia klienta jeśli wymagane).

Formułuj to tak, by nadało się dla klienta. Dobry wzór: „Przechowywane w X, przetwarzane w Y, transfery kontrolowane przez Z.” Na przykład: „Treści użytkowników są przechowywane w regionie UE. Dostęp wsparcia wymaga zatwierdzenia ticketem i jest logowany. Zagregowane metryki mogą być przetwarzane poza UE, ale nie zawierają treści klientów.”

Trzymaj dowody blisko dokumentów. Zachowaj zrzuty konfiguracji regionów, kluczowe ustawienia środowiskowe i mały eksport logów audytowych pokazujących zatwierdzenia dostępu i kontrolę ruchu międzyregionowego.

Najczęstsze błędy i pułapki do unikania

Projektuj regiony per-tenant

Stwórz konfigurację per-tenant, którą przedstawisz w przeglądach bezpieczeństwa i audytach.

Większość problemów nie dotyczy głównej bazy. Pojawiają się wokół niej: obserwowalność, backupy i dostęp ludzki. To właśnie te luki klienci i audytorzy pytają jako pierwsze.

Częstą pułapką jest traktowanie logów, metryk i traców jako nieszkodliwych i wysyłanie ich do domyślnego, globalnego regionu. Te zapisy często zawierają identyfikatory użytkowników, IP, fragmenty payloadów czy notatki wsparcia. Jeśli dane aplikacji muszą pozostać w kraju, twoje dane obserwowalności zwykle powinny mieć te same zasady lub być agresywnie redagowane.

Innym częstym przeoczeniem są kopie zapasowe i repliki DR. Zespoły twierdzą, że lokalizacja jest zapewniona tam, gdzie działa produkcja, a potem zapominają o snapshotach i testach przywracania. Jeśli trzymasz główny w UE i „na wszelki wypadek” kopię w USA, stworzyłeś transfer. Upewnij się, że miejsca backupów, okresy retencji i procesy przywracania odpowiadają temu, co obiecujesz.

Dostęp to kolejny słaby punkt. Globalne konta administracyjne bez ścisłych kontroli mogą naruszyć lokalizację w praktyce, nawet jeśli przechowywanie jest poprawne. Stosuj najmniejsze uprawnienia, dostęp ograniczony do regionu, gdzie to możliwe, i ścieżki audytu pokazujące kto i skąd uzyskał dostęp.

Inne częste problemy to mieszanie tenantów o różnych wymaganiach lokalizacyjnych w tej samej bazie lub indeksie wyszukiwania, budowanie active-active zanim umiesz obsłużyć jego operacje, oraz traktowanie „wieloregionalne” jako sloganu zamiast wymuszonych reguł.

Szybkie kontrole i kolejne kroki

Zanim uznasz konfigurację za „gotową”, zrób szybki przegląd obejmujący zgodność i rzeczywiste działanie. Chcesz umieć odpowiedzieć na dwa pytania: gdzie żyją dane regulowane i co się dzieje, gdy coś się zepsuje.

Szybkie kontrole

Upewnij się, że każda decyzja odnosi się do twojej inwentaryzacji i mapy przepływów danych:

- Możesz wskazać jasną inwentaryzację: jakie dane przechowujesz, gdzie są przechowywane i kto ma do nich dostęp.

- Twoje przepływy danych są zmapowane end-to-end (aplikacja, baza, logi, analityka, narzędzia wsparcia) i potrafisz wyjaśnić każdy transfer międzyregionowy.

- Regiony są wybrane według zapisanych kryteriów (wymóg prawny, umowny, potrzeby operacyjne), nie tylko według bliskości.

- Cele opóźnień są mierzone na rzeczywistym ruchu, nie szacowane.

- Failover jest przetestowany i potwierdziłeś, gdzie trzymane są backupy i snapshoty.

Jeśli nie potrafisz odpowiedzieć na pytanie „czy wsparcie kiedykolwiek przegląda dane produkcyjne i skąd?”, nie jesteś gotowy na ankietę klienta. Zapisz proces dostępu wsparcia (role, zatwierdzenia, limity czasu, logowanie), by był powtarzalny.

Kolejne kroki

Wybierz jeden profil klienta i przeprowadź mały pilotaż przed szerokim wdrożeniem. Wybierz profil powszechny i z jasnymi regułami lokalizacji (np. „klient z UE z przechowywaniem tylko w UE”). Zbieraj dowody, które potem wykorzystasz: ustawienia regionów, logi dostępu i wyniki testów failoveru.

Jeśli chcesz szybciej iterować nad wdrożeniami i wyborem regionów, Koder.ai (koder.ai) to platforma vibe-coding, która może budować i wdrażać aplikacje z czatu i wspiera funkcje deploymentu/hostingu jak eksport kodu źródłowego oraz snapshoty/rollbacki — przydatne, gdy musisz testować zmiany i szybko odzyskiwać przy przenosinach między regionami.