Czym są mikroframeworki i dlaczego mają znaczenie

Mikroframeworki to lekkie frameworki webowe skupione na tym, co najważniejsze: przyjęciu żądania, skierowaniu go do właściwego handlera i zwróceniu odpowiedzi. W przeciwieństwie do frameworków full‑stack zwykle nie pakują wszystkiego, czego możesz potrzebować (paneli admina, ORM/warstw DB, generatorów formularzy, zadań w tle, pełnych flowów uwierzytelniania). Zamiast tego dają małe, stabilne jądro i pozwalają dodać tylko to, czego produkt naprawdę wymaga.

Mikroframeworki vs. frameworki full‑stack

Full‑stackowy framework przypomina kupno w pełni umeblowanego domu: spójne i wygodne, ale trudniejsze do przebudowy. Mikroframework jest bliższy pustej, ale solidnej przestrzeni: to ty decydujesz o pokojach, meblach i instalacjach.

Ta wolność to to, co rozumiemy przez architekturę niestandardową—projekt systemu formowany wokół potrzeb zespołu, domeny i ograniczeń operacyjnych. Mówiąc prosto: wybierasz komponenty (logowanie, dostęp do bazy, walidację, auth, przetwarzanie w tle) i decydujesz, jak je połączyć, zamiast przyjmować z góry określony „jeden słuszny sposób”.

Dlaczego zespoły wybierają mikroframeworki

Zespoły sięgają po mikroframeworki, gdy chcą:

- Szybko dotrzeć do pierwszego endpointu bez wiązania się z ciężkim stosem

- Elastyczności w doborze bibliotek (lub by ich unikać)

- Wdrożeń przyjaznych ograniczeniom, jak funkcje serverless, edge runtimes czy minimalne kontenery

- Wyraźnych granic między usługami lub modułami w miarę rośnięcia kodu

Co obejmie (i czego nie obejmie) ten artykuł

Skupimy się na tym, jak mikroframeworki wspierają projekt modularny: składaniu elementów, użyciu middleware i dodawaniu wstrzykiwania zależności, bez zamieniania projektu w eksperyment naukowy.

Nie porównamy konkretnych frameworków linia po linii ani nie będziemy twierdzić, że mikroframeworki zawsze są lepsze. Celem jest pomóc świadomie wybierać strukturę — i bezpiecznie ją ewoluować wraz ze zmianą wymagań.

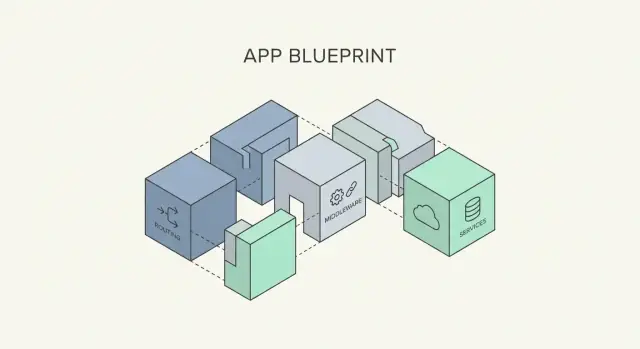

Podstawowa idea: składanie tylko potrzebnych części

Mikroframeworki działają najlepiej, gdy traktujesz aplikację jak zestaw klocków, nie jako gotowy dom. Zamiast akceptować opiniotwórczy stos, zaczynasz od małego jądra i dodajesz funkcje wtedy, gdy się one opłacają.

Zacznij od najmniejszego użytecznego rdzenia

Praktyczne „jądro” to zwykle:

- Routing: mapowanie URL do handlerów

- Obsługa żądań/odpowiedzi: spójny sposób czytania danych wejściowych i zwracania wyników

- Obsługa błędów: jedno miejsce konwertujące awarie na czytelne odpowiedzi

To wystarczy, by wysłać działający endpoint API lub stronę. Wszystko inne jest opcjonalne, dopóki nie będziesz mieć konkretnych powodów.

Dodawaj funkcje jako jawne moduły

Gdy potrzebujesz uwierzytelniania, walidacji czy logowania, dołącz je jako oddzielne komponenty — najlepiej za jasnymi interfejsami. To utrzymuje architekturę zrozumiałą: każdy nowy element powinien odpowiadać na pytania „jaki problem rozwiązuje?” i „gdzie się wtyka?”.

Przykłady modułów „dodaj tylko, co potrzebne”:

- Auth gdy masz prawdziwych użytkowników lub dostęp zewnętrzny

- Walidacja gdy wejścia zaczynają powodować błędy lub koszty wsparcia

- Logowanie/metryki gdy trzeba szybko debugować produkcję

Zachowaj odwracalność wczesnych decyzji

Na początku wybieraj rozwiązania, które cię nie uwikłają. Wol preferuj cienkie wrappery i konfigurację zamiast głębokiej magii frameworka. Jeśli możesz podmienić moduł bez przepisywania logiki biznesowej, robisz to dobrze.

Prosta definicja „gotowe” dla wyborów architektonicznych: zespół potrafi wyjaśnić cel każdego modułu, wymienić go w ciągu dnia lub dwóch i przetestować niezależnie.

Bloki konstrukcyjne architektury, które możesz mieszać

Mikroframeworki są z natury małe, co oznacza, że wybierasz „organy” swojej aplikacji zamiast dziedziczyć całe ciało. To sprawia, że architektura niestandardowa jest praktyczna: możesz zaczynać minimalistycznie, a potem dodawać elementy, gdy pojawi się realna potrzeba.

Obsługa żądań: router, handlery, middleware

Większość aplikacji opartych na mikroframeworku zaczyna się od routera, który mapuje URL na kontrolery (lub prostsze handlery). Kontrolery można organizować według funkcji (billing, accounts) lub interfejsu (web vs API), zależnie od preferowanej konserwacji kodu.

Middleware zwykle owija przepływ żądanie/odpowiedź i jest najlepszym miejscem na przekrojowe kwestie:

- Uwierzytelnianie i autoryzacja

- Ograniczanie przepustowości

- Cache’owanie

- Metryki, logowanie i śledzenie żądań

Ponieważ middleware jest kompozycyjne, możesz stosować je globalnie (wszystko potrzebuje logowania) lub tylko do określonych tras (endpointy admina wymagają silniejszego auth).

Dostęp do danych: wybierz odpowiedni poziom abstrakcji

Mikroframeworki rzadko narzucają warstwę danych, więc możesz dobrać taką, która pasuje do zespołu i obciążenia:

- ORM, gdy chcesz produktywności i spójnego modelowania

- Query builder dla większej kontroli bez pisania wszystkiego ręcznie

- Surowe SQL dla zapytań krytycznych wydajnościowo lub raportów

Dobry wzorzec to trzymanie dostępu do danych za repozytorium lub warstwą serwisów, by zmiana narzędzi później nie rozlała się po handlerach.

Moduły opcjonalne: zadania w tle i kolejki

Nie każdy produkt potrzebuje przetwarzania asynchronicznego od pierwszego dnia. Gdy będzie to konieczne, dodaj runner zadań i kolejkę (wysyłka maili, przetwarzanie wideo, webhooks). Traktuj zadania w tle jak oddzielny „punkt wejścia” do logiki domenowej, współdzielący te same serwisy co warstwa HTTP, zamiast duplikować reguły.

Middleware jako kręgosłup kwestii przekrojowych

Middleware to miejsce, gdzie mikroframeworki dają najwięcej wartości: pozwala zarządzać przekrojowymi potrzebami — rzeczami, które powinno dostać każde żądanie — bez rozdmuchiwania każdego handlera trasy. Cel jest prosty: trzymaj handlery skupione na logice biznesowej, a pozwól middleware obsłużyć instalację.

Trzymaj handlery małe, przenosząc wspólną pracę wyżej

Zamiast powtarzać te same sprawdzenia i nagłówki w każdym endpointzie, dodaj middleware raz. Czysty handler może wtedy wyglądać: sparsuj wejście, wywołaj serwis, zwróć odpowiedź. Reszta — auth, logowanie, domyślna walidacja, formatowanie odpowiedzi — może się dziać przed lub po.

Typowy porządek middleware (i dlaczego ma znaczenie)

Kolejność to zachowanie. Popularna, czytelna sekwencja to:

- Request ID + podstawowe logowanie: utwórz korelację wcześnie, żeby każda linia logu odpowiadała temu samemu żądaniu.

- Obsługa błędów / recovery: owinięcie reszty, by wyjątki zamieniać w spójne odpowiedzi błędów.

- Bezpieczeństwo i nagłówki HTTP: CORS, rate limiting, parsowanie auth/session — zanim wykonasz realną pracę.

- Parsowanie ciała + normalizacja wejścia: upewnij się, że handlery dostają przewidywalne dane.

- Kompresja: blisko końca, żeby skompresować ostateczne body odpowiedzi.

Jeśli kompresja uruchomi się za wcześnie, może pominąć błędy; jeśli obsługa błędów działa za późno, możesz wyciekać stack trace’y lub zwracać niespójne formaty.

Przykłady praktyczne, których od razu użyjesz

- Request IDs: dodaj nagłówek

X-Request-Id i umieść go w logach.

- Obsługa błędów: mapuj wyjątki na stabilny kształt JSON (

{ error, message, requestId }).

- CORS: centralnie wymuszaj dozwolone originy i nagłówki.

- Kompresja: zmniejszaj rozmiary payloadów dla API ciężkich w JSON.

Unikaj „middleware spaghetti”

Grupuj middleware według celu (observability, security, parsing, response shaping) i stosuj je tam, gdzie trzeba: globalnie dla naprawdę uniwersalnych reguł, i grupowo dla konkretnych obszarów (np. /admin). Nadaj każdemu middleware jasną nazwę i udokumentuj oczekiwaną kolejność krótkim komentarzem przy setupie, aby przyszłe zmiany nie psuły zachowania w tle.

Inversion of Control i Dependency Injection bez bólu

Mikroframework daje cienkie „request in, response out” jądro. Wszystko inne — dostęp do bazy, cache, email, zewnętrzne API — powinno być zamienialne. Tu właśnie pomagają Inversion of Control (IoC) i Dependency Injection (DI), bez zamieniania kodu w eksperyment naukowy.

IoC prostymi słowami: nie pozwól, by twój kod „chodził na zakupy”

Jeżeli feature potrzebuje bazy, kuszące jest stworzyć ją bezpośrednio w tym miejscu („nowy klient bazy tutaj”). Minusem jest to, że każde miejsce, które „idzie na zakupy”, będzie ściśle związane z konkretnym klientem bazy.

IoC odwraca to: feature prosi o to, czego potrzebuje, a okablowanie aplikacji podaje to. Feature staje się łatwiejszy do ponownego użycia i zmiany.

DI: podłączanie części zamiast ich wczepiania na stałe

Wstrzykiwanie zależności to po prostu przekazywanie zależności zamiast ich tworzenia wewnątrz. W setupie mikroframeworka często robi się to przy starcie:

- utwórz realne komponenty (baza, klient HTTP, logger)

- przekaż je do handlerów/serwisów

- trzymaj to okablowanie w jednym przewidywalnym miejscu

Nie potrzebujesz dużego kontenera DI, by czerpać korzyści. Zacznij od prostej zasady: konstruuj zależności w jednym miejscu i przekazuj je dalej.

Praktyczne podejście: interfejsy + adaptery wokół storage i API

Aby uczynić komponenty zamienialnymi, zdefiniuj „czego potrzebujesz” jako mały interfejs, a potem napisz adaptery dla konkretnych narzędzi.

Przykładowy wzorzec:

UserRepository (interfejs): findById, create, listPostgresUserRepository (adapter): implementuje metody używając PostgresaInMemoryUserRepository (adapter): implementuje te same metody dla testów

Twoja logika biznesowa zna tylko UserRepository, nie Postgresa. Podmiana storage’u staje się wyborem konfiguracyjnym, nie przebudową.

Ten sam pomysł działa dla zewnętrznych API:

PaymentsGateway (interfejs)StripePaymentsGateway (adapter)FakePaymentsGateway do developmentu lokalnego

Centralizuj i przewidywalnie konfigurację

Mikroframeworki ułatwiają przypadkowe rozsianie konfiguracji po modułach. Opieraj się temu.

Utrzymywalny wzorzec to:

- jeden moduł konfiguracji, który czyta zmienne środowiskowe raz

- jeden composition root (plik startowy), który buduje graf zależności

- trasy, które otrzymują już okablowane serwisy

To daje główny cel: podmieniaj komponenty bez przepisywania aplikacji. Zmiana bazy, zastąpienie klienta API lub dodanie kolejki staje się małą zmianą w warstwie okablowania — reszta kodu pozostaje stabilna.

Wzorce powszechnie wspierane przez mikroframeworki

Prototype Full Stack Quickly

Postaw frontend w React i backend bez ręcznego składania każdego pliku.

Mikroframeworki nie narzucają „jednej prawdziwej drogi” do strukturyzowania kodu. Zamiast tego dają routing, obsługę request/response i kilka punktów rozszerzeń — dzięki czemu możesz adoptować wzorce pasujące do wielkości zespołu, dojrzałości produktu i tempa zmian.

Warstwowa (Controller / Service / Repository)

To znajomy, „czysty i prosty” układ: kontrolery obsługują sprawy HTTP, serwisy trzymają reguły biznesowe, a repozytoria rozmawiają z bazą. Pasuje, gdy domena jest prostsza, zespół mały do średniego i chcesz przewidywalnych miejsc na kod. Mikroframeworki naturalnie to wspierają: trasy mapują na kontrolery, kontrolery wywołują serwisy, a repozytoria są wstrzykiwane lekką kompozycją.

Heksagonalna (Ports-and-Adapters)

Architektura heksagonalna przydaje się, gdy oczekujesz, że system przetrwa wybory dzisiaj — bazę danych, kolejki, zewnętrzne API czy nawet UI. Mikroframeworki pasują tutaj dobrze, bo „adapter” to często twoi HTTP handlerzy plus cienki krok tłumaczący na komendy domenowe. Twoje porty to interfejsy w domenie, a adaptery je implementują (SQL, REST clients, queue). Framework pozostaje na krawędzi, nie w centrum.

Modularny monolit (moduły funkcji z granicami)

Jeśli chcesz klarowności w stylu mikroserwisów bez obciążenia operacyjnego, modularny monolit jest silną opcją. Trzymasz jedną aplikację do wdrożenia, ale dzielisz ją na moduły funkcji (np. Billing, Accounts, Notifications) z wyraźnymi publicznymi API.

Mikroframeworki ułatwiają to, bo nie auto‑okablowują wszystkiego: każdy moduł może rejestrować własne trasy, zależności i dostęp do danych, przez co granice są widoczne i trudniej je przypadkowo naruszyć.

Minimalne ograniczenia, maksymalna intencja

We wszystkich trzech wzorcach korzyść jest ta sama: sam wybierasz reguły — układ folderów, kierunek zależności i granice modułów — a mikroframework daje stabilną, małą powierzchnię do wpięcia.

Od monolitu do mikroserwisów: wybór właściwego kształtu

Mikroframeworki ułatwiają start i pozostają elastyczne, ale nie odpowiadają same na pytanie: jaki „kształt” powinna przyjąć twoja architektura? Właściwy wybór zależy mniej od technologii, a bardziej od wielkości zespołu, tempa wydań i tego, jak bolesna stała się koordynacja.

Szybkie porównanie: monolit, modularny monolit, mikroserwisy

Monolit to jedna jednostka do wdrożenia. Często najszybsza droga do działającego produktu: jedno build, jeden zestaw logów, jedno miejsce debugowania.

Modularny monolit to nadal jedna jednostka do wdrożenia, ale wewnętrznie podzielona na jasne moduły (pakiety, bounded contexts, foldery funkcji). To częsty najlepszy „następny krok”, gdy kod rośnie — zwłaszcza przy mikroframeworkach, gdzie moduły są jawne.

Mikroserwisy dzielą wdrożenie na wiele usług. To może zmniejszyć sprzężenie między zespołami, ale mnoży pracę operacyjną.

Granice usług: kiedy dzielić (a kiedy nie)

Dziel, gdy granica już istnieje w pracy:

- Różne zespoły muszą wydawać niezależnie.

- Moduł ma odrębną własność danych i reguły (nie tylko inne endpointy).

- Wymagania skalowania są rzeczywiście różne (np. intensywne przetwarzanie w tle vs lekkie odczyty).

Unikaj dzielenia, gdy to tylko wygoda („ten folder jest duży”) lub gdy serwisy dzielą te same tabele DB. To znak, że nie znalazłeś stabilnej granicy.

API gateway i biblioteki współdzielone: plusy i minusy

API gateway może uprościć klientów (jeden punkt wejścia, scentralizowane auth/rate limiting). Minusem jest to, że może stać się wąskim gardłem i pojedynczym punktem awarii, jeśli stanie się zbyt „inteligentny”.

Biblioteki współdzielone przyspieszają rozwój (wspólna walidacja, logowanie, SDK), ale tworzą ukryte sprzężenia. Jeśli wiele usług musi się aktualizować jednocześnie, odtworzyłeś rozproszony monolit.

Koszty operacyjne do zaplanowania

Mikroserwisy dodają stałe koszty: więcej pipeline'ów deploy, wersjonowanie, service discovery, monitoring, śledzenie, obsługa incydentów i rotacje on‑call. Jeśli zespół nie potrafi wygodnie prowadzić tej machiny, modularny monolit z komponentami mikroframeworka często jest bezpieczniejszą architekturą.

Praktyczny blueprint: utrzymywalny setup mikroframeworka

Mikroframework daje wolność, ale utrzymywalność musisz zaprojektować. Cel to zrobić „części niestandardowe” łatwymi do znalezienia, łatwymi do podmiany i trudnymi do złego użycia.

1) Zacznij od czystej, nudnej struktury projektu

Wybierz strukturę, którą wytłumaczysz w minutę i egzekwuj przez code review. Praktyczny podział:

app/ (composition root: łączy moduły)modules/ (zdolności biznesowe)transport/ (routing HTTP, mapowanie żądań/odpowiedzi)shared/ (cross‑cutting utilities: config, logowanie, typy błędów)tests/

Trzymaj nazewnictwo konsekwentne: foldery modułów używają rzeczowników (billing, users), a punkty wejścia są przewidywalne (index, routes, service).

2) Zdefiniuj właścicielstwo modułów i publiczne API

Traktuj każdy moduł jak mały produkt z jasnymi granicami:

- Eksponuj małą publiczną powierzchnię (np.

modules/users/public.ts)

- Trzymaj wnętrza prywatne (

modules/users/internal/*)

- Dokumentuj właścicielstwo („kto zatwierdza zmiany”) i oczekiwania (SLA, zasady danych)

Unikaj importów „reach‑through” jak modules/orders/internal/db.ts z innego modułu. Jeśli inna część aplikacji tego potrzebuje, wypromuj to do public API.

3) Dodaj obserwowalność od pierwszego dnia

Nawet małe serwisy potrzebują widoczności:

- Strukturalne logi z request ID

- Mały zestaw metryk (opóźnienia, rate błędów, kluczowe liczniki biznesowe)

- Hooki do śledzenia, jeśli wykonujesz wywołania zewnętrzne (HTTP, DB, kolejka)

Umieść to w shared/observability, aby każdy handler korzystał z tych samych konwencji.

4) Ustandaryzuj walidację i odpowiedzi błędów

Spraw, aby błędy były przewidywalne dla klientów i czytelne dla ludzi. Zdefiniuj jeden kształt błędu (np. code, message, details, requestId) i jedną metodę walidacji (schemat na endpoint). Centralizuj mapowanie wyjątków na odpowiedzi HTTP, aby handlery pozostały skupione na logice biznesowej.

Gdzie pasuje Koder.ai (gdy chcesz szybkość bez lock‑in)

Jeśli celem jest szybkie tempo przy zachowaniu jawnej architektury w stylu mikroframeworka, Koder.ai może być przydatny jako narzędzie do szkicowania i iteracji, a nie zastępstwo dobrego projektu. Możesz opisać granice modułów, stos middleware i format błędów w czacie, wygenerować bazowy działający projekt (np. frontend React z backendem Go + PostgreSQL), a potem świadomie dopracować okablowanie.

Dwie funkcje szczególnie dobrze mapują się na pracę nad architekturą niestandardową:

- Tryb planowania do uzgadniania struktury (moduły, ports/adapters, grupy tras) przed generacją lub zmianą kodu.

- Migawki i rollback do bezpiecznego eksperymentowania z zmianami architektonicznymi (np. wprowadzenie DI, wydzielenie modułu, dodanie kolejki) bez obawy utknięcia.

Ponieważ Koder.ai wspiera eksport kodu źródłowego, możesz zachować własność architektury i ewoluować ją w swoim repo jak w projekcie ręcznie zbudowanym.

Strategie testowania, które chronią architektury niestandardowe

Build Only What You Need

Iteruj nad auth, walidacją i obserwowalnością jako jawne moduły, nie magię.

Systemy oparte na mikroframeworkach mogą sprawiać wrażenie „ręcznie składanych”, co powoduje, że testowanie mniej zależy od konwencji frameworka, a bardziej od ochrony szwów między częściami. Celem jest zaufanie bez zamieniania każdej zmiany w pełen test end‑to‑end.

Unit vs. integration: co priorytetować

Zacznij od testów jednostkowych dla reguł biznesowych (walidacja, wyceny, logika uprawnień), bo są szybkie i precyzyjnie lokalizują błędy.

Potem zainwestuj w mniejszą liczbę integracyjnych testów o wysokiej wartości, które ćwiczą okablowanie: routing → middleware → handler → granica persistence. Te testy łapią subtelne błędy pojawiające się przy łączeniu komponentów.

Testowanie middleware i handlerów żądań

Middleware to miejsce, gdzie ukrywa się przekrojowe zachowanie (auth, logowanie, rate limiting). Testuj je jak pipeline:

- Zbuduj minimalny kontekst żądania.

- Uruchom middleware z „następnym handlerem”, który zapisuje otrzymane dane.

- Asserty zarówno skutków ubocznych (np. dodane nagłówki), jak i przepływu kontroli (np. żądanie zablokowane przy braku auth).

Dla handlerów preferuj testowanie publicznego kształtu HTTP (kody statusu, nagłówki, body odpowiedzi) zamiast wewnętrznych wywołań funkcji. To utrzymuje testy stabilne, nawet gdy wewnętrzna implementacja się zmieni.

Izolowanie zewnętrznych usług przy pomocy DI lub fake’ów

Używaj DI (lub prostych parametrów konstruktora) do podmiany realnych zależności na fake’i:

- Fałszywe klienty maili/platności, by unikać wywołań sieciowych.

- In‑memory repositories do testów jednostkowych.

- Lokalne kontenery DB do kilku integracyjnych testów, które walidują zapytania.

Testy kontraktowe, gdy rośnie liczba zespołów

Gdy wiele usług lub zespołów zależy od API, dodaj testy kontraktowe, które zabezpieczają oczekiwania request/response. Testy po stronie providera zapewnią, że nie złamiesz konsumentów, nawet jeśli setup mikroframeworka i wewnętrzne moduły będą ewoluować.

Kompromisy i pułapki, na które warto uważać

Mikroframeworki dają wolność, ale wolność nie równa się automatycznej jasności. Główne ryzyka pojawiają się później — gdy zespół rośnie, baza kodu się rozrasta, a „tymczasowe” decyzje stają się trwałe.

Elastyczność może przerodzić się w niespójność

Przy mniejszej liczbie domyślnych konwencji dwa zespoły mogą zbudować tę samą funkcję w dwóch różnych stylach (routing, obsługa błędów, formaty odpowiedzi, logowanie). Taka niespójność spowalnia review i utrudnia onboardingu.

Proste zabezpieczenie: napisz krótką „szablon usługi” (struktura projektu, nazewnictwo, format błędów, pola logów) i egzekwuj go starter repo oraz kilkoma lintami.

Ukryte sprzężenia i rozrost shared‑utils

Projekty mikroframeworkowe często zaczynają czysto, a potem gromadzą folder utils/, który cicho staje się drugim frameworkiem. Gdy moduły współdzielą helpery, stałe i globalny stan, granice się zacierają, a zmiany powodują niespodziewane awarie.

Wol preferuj jawne shared packages z wersjonowaniem lub ograniczone współdzielenie: typy, interfejsy i dobrze przetestowane prymitywy. Jeśli helper zależy od reguł domenowych, prawdopodobnie należy go umieścić w module domenowym, a nie w „utils”.

Luki bezpieczeństwa przy samodzielnym składaniu auth i walidacji

Kiedy ręcznie okablowujesz uwierzytelnianie, autoryzację, walidację i rate limiting, łatwo pominąć trasę, zapomnieć middleware lub walidować tylko „happy path”.

Centralizuj domyślne ustawienia bezpieczeństwa: bezpieczne nagłówki, spójne sprawdzenia auth i walidację na krawędzi. Dodaj testy, które aserty, że chronione endpointy są naprawdę chronione.

Łańcuchy middleware mogą pogorszyć wydajność

Nieplanowane nakładanie się middleware dodaje narzut — szczególnie gdy wiele middleware parsuje ciałо, trafia do storage lub serializuje logi.

Trzymaj middleware małe i mierzalne. Dokumentuj standardową kolejność i przeglądaj nowe middleware pod kątem kosztów. Jeśli podejrzewasz nadmiarowość, profiluj żądania i usuwaj zbędne kroki.

Prosta instrukcja decyzji przy wyborze architektury

Turn Builds Into Credits

Zarabiaj kredyty, dzieląc się tym, co zbudowałeś z Koder.ai.

Mikroframeworki dają opcje — ale opcje wymagają procesu decyzyjnego. Celem nie jest znalezienie „najlepszej” architektury; chodzi o wybór kształtu, który zespół potrafi budować, eksploatować i zmieniać bez dramatu.

Krok 1: szybki checklist

Zanim wybierzesz „monolit” czy „mikroserwisy”, odpowiedz na:

- Wielkość i umiejętności zespołu: Czy macie zasoby, by obsługiwać wiele deployable services (on‑call, CI/CD, obserwowalność), czy potrzebujecie prostszego runtime?

- Terminy: Jeśli liczy się tempo, zacznij od mniejszej liczby ruchomych elementów i odłóż dzielenie.

- Wymogi compliance i bezpieczeństwa: Audyt, lokalizacja danych i kontrola dostępu często determinują strukturę bardziej niż wydajność.

Jeśli nie jesteś pewny, domyślnie wybierz modularny monolit zbudowany z komponentów mikroframeworka. Utrzymuje granice widoczne, a jednocześnie ułatwia wdrażanie.

Krok 2: wybierz konwencje wcześnie (i zapisz je)

Mikroframeworki nie wymuszą spójności za ciebie, więc ustal konwencje od razu:

- Styl routingu (RESTful resources vs. action routes)

- Układ folderów (wg funkcji vs. wg warstwy technicznej)

- Spójny format błędów (żeby klienci mogli przewidywalnie obsługiwać porażki)

Jednostronicowy „kontrakt usługi” w /docs zwykle wystarczy.

Krok 3: zdecyduj, które moduły są niezbędne

Zacznij od przekrojowych elementów, które będą potrzebne wszędzie:

- Uwierzytelnianie/autoryzacja

- Logowanie i śledzenie żądań

- Walidacja wejścia i obsługa błędów

Traktuj je jako moduły współdzielone, nie powielane fragmenty kodu.

Krok 4: oceniaj co kwartał

Architektury powinny się zmieniać wraz z wymaganiami. Co kwartał przeglądaj, gdzie wdrożenia zwalniają, które części skalują się inaczej i co się najczęściej psuje. Jeśli jedna domena staje się wąskim gardłem, to ona jest kandydatem do wydzielenia — nie cały system.

Przykładowa ewolucja: jak rośnie architektura niestandardowa

Rzadko zaczynasz z w pełni zaprojektowaną strukturą. Zwykle zaczyna się od jednego API, jednego zespołu i ostrych deadline’ów. Wartość pojawia się w miarę wzrostu produktu: nowe funkcje, więcej osób w kodzie i potrzeba rozciągnięcia architektury bez łamania.

Etap 1: jedno API z kilkoma trasami

Zaczynasz od minimalnej usługi: routing, parsowanie żądań i jeden adapter bazy. Większość logiki jest blisko endpointów, bo tak szybciej wypuścić.

Etap 2: funkcje stają się modułami

Gdy dodajesz auth, payments, notifications i reporting, wyodrębniasz je w moduły (foldery lub pakiety) z jasnymi publicznymi interfejsami. Każdy moduł posiada własne modele, reguły biznesowe i dostęp do danych, eksponując tylko to, czego inne moduły potrzebują.

Etap 3: kwestie przekrojowe przenoszą się do middleware

Logowanie, sprawdzenia auth, rate limiting i walidacja migracją do middleware, żeby każdy endpoint zachowywał się spójnie. Ponieważ kolejność ma znaczenie, powinna być udokumentowana.

Co dokumentować, żeby wzrost był przewidywalny

Dokumentuj:

- Granice modułów: co każdy moduł posiada i czego nie powinien dotykać

- Kolejność middleware: co działa najpierw, co najpóźniej i dlaczego

- SLA/oczekiwania: cele latencji, budżety błędów i kontrakty zależności (nawet jeśli najpierw nieformalne)

Sygnały, że czas na refaktoring lub dzielenie usług

Refaktoryzuj, gdy moduły zaczynają zbyt wiele współdzielić wewnętrznych części, czasy budowania zauważalnie rosną lub „małe zmiany” wymagają edycji w wielu modułach.

Rozważ wydzielenie na osobne usługi, gdy zespoły są blokowane przez wspólne wdrożenia, różne części wymagają innego skalowania lub granica integracji już zachowuje się jak odrębny produkt.

Podsumowanie i dalsze kroki

Mikroframeworki pasują, gdy chcesz kształtować aplikację wokół domeny, a nie wokół narzuconego stosu. Sprawdzają się szczególnie w zespołach, które cenią jasność ponad wygodę: jesteś gotów wybrać (i utrzymać) kilka kluczowych elementów zamian za czytelny kod w miarę zmiany wymagań.

Najważniejsze wnioski, które pomogą ci pozostać na właściwej drodze

Twoja elastyczność zadziała tylko wtedy, gdy ją ochronisz kilkoma nawykami:

- Najpierw granice: zdecyduj, co „należy do siebie” (moduły/usługi) i co nie może przeciekać przez granice.

- Moduły zamiast magii: preferuj małe, jawne komponenty z jasnymi odpowiedzialnościami i minimalnym stanem współdzielonym.

- Spójność bije kreatywność: standaryzuj kształty request/response, obsługę błędów, pola logów i wzorce konfiguracji.

- Testy to sieć bezpieczeństwa: po spersonalizowaniu architektury testy utrzymują refaktoryzacje i integracje bezpiecznymi.

Dalsze kroki, które możesz wykonać w tym tygodniu

Zacznij od dwóch lekkich artefaktów:

- Mapa modułów: wypisz kluczowe moduły, ich publiczne interfejsy i zależności, które zezwalasz między nimi.

- Stos middleware: zapisz kolejność i cel każdego middleware (auth, walidacja, rate limiting, tracing, obsługa błędów) oraz jakie dane może dodawać do kontekstu żądania.

Na koniec dokumentuj decyzje w miarę ich podejmowania — nawet krótkie notatki pomagają. Załóż stronę „Decyzje architektoniczne” w repo i przeglądaj ją okresowo, aby wczorajsze skróty nie stały się dzisiejszymi ograniczeniami.