15 sie 2025·8 min

Jak stworzyć aplikację webową do onboardingu i weryfikacji dostawców

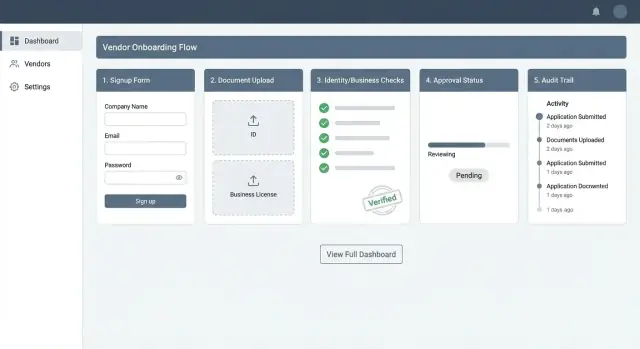

Dowiedz się, jak zaplanować, zaprojektować i zbudować aplikację webową do onboardingu i weryfikacji dostawców: workflowy, kontrole KYB/KYC, dokumenty, zatwierdzenia i zapisy gotowe do audytu.

Co robi aplikacja webowa do onboardingu i weryfikacji dostawców

Aplikacja webowa do onboardingu i weryfikacji dostawców zamienia „chcemy współpracować z tym dostawcą” w „ten dostawca jest zatwierdzony, poprawnie skonfigurowany i gotowy do płatności” — bez nieskończonych wątków email, porozrzucanych PDF-ów czy ręcznego kopiuj/wklej.

Cel: szybsze wdrożenie przy mniejszej liczbie ręcznych kroków

Główny cel to szybkość i kontrola. Dostawcy powinni przesyłać poprawne informacje za pierwszym razem, a zespoły wewnętrzne powinny je przeglądać wydajnie i spójnie.

Dobrze zaprojektowana aplikacja zazwyczaj redukuje:

- Korespondencję w obie strony („Możesz ponownie wysłać ten certyfikat?”)

- Podwójne wprowadzanie danych do systemów ERP/księgowych

- Czas do zatwierdzenia dla niskiego ryzyka, standardowych dostawców

Onboarding vs weryfikacja: co obejmuje

Te terminy bywają używane zamiennie, ale to różne części tego samego procesu:

- Onboarding zbiera i porządkuje informacje o dostawcy: dane firmy, kontakty, adresy, formularze podatkowe, dane bankowe, certyfikaty ubezpieczeniowe i wymagane polityki.

- Weryfikacja potwierdza te informacje: czy firma istnieje, sprawdzenie beneficjentów rzeczywistych tam, gdzie to wymagane, screening sankcji/list obserwacyjnych, potwierdzenie ID podatkowych i sprawdzenie, czy dane bankowe są prawdopodobne i należą do właściwej jednostki.

W praktyce aplikacja powinna obsługiwać oba aspekty: strukturyzowane zbieranie danych (onboarding) oraz automatyczne i ręczne kontrole (weryfikacja).

Kto zyskuje (i jak)

Jeden workflow pomaga wielu zespołom pracować z tym samym źródłem prawdy:

- Zakupy (Procurement) otrzymują jasne statusy („zaproszony / w toku / zatwierdzony”) i mniej opóźnień.

- Finanse/Księgowość dostają dokładne dane płatnicze i czystszy master vendor.

- Compliance/Ryzyko mogą stosować spójne kontrole, dokumentować decyzje i eskalować przypadki brzegowe.

- Dostawcy mają prosty portal do przesyłania informacji, dokumentów i śledzenia braków.

Co zbudujesz: portal + konsola administracyjna + kontrole

Na końcu tego przewodnika zbudujesz zasadniczo trzy powiązane elementy:

- Portal dostawcy do zaproszeń, wypełniania formularzy i przesyłania dokumentów.

- Konsolę recenzencką do oceny zgłoszeń, proszenia o poprawki, zatwierdzania/odrzucania i zostawiania notatek wewnętrznych.

- Kontrole weryfikacyjne (automatyczne tam, gdzie to możliwe) oraz jasna ścieżka do ręcznej weryfikacji, gdy system wykryje ryzyko lub braki.

Te elementy razem tworzą powtarzalny workflow onboardingu dostawcy, który jest prostszy w prowadzeniu, łatwiejszy do audytu i przyjemniejszy dla dostawców.

Zacznij od wymagań: typy dostawców, regiony i oczekiwane wyniki

Zanim zaprojektujesz ekrany lub wybierzesz narzędzia weryfikacyjne, ustal kim są twoi dostawcy i jak wygląda stan „gotowe”. Aplikacja do onboardingu odnosi sukces, gdy konsekwentnie zbiera właściwe informacje, daje klarowną decyzję i ustawia oczekiwania dla dostawców oraz recenzentów.

1) Zmapuj typy dostawców

Zdefiniuj początkowe kategorie dostawców, które będziesz obsługiwać, bo każdy typ wymaga innych danych i kroków weryfikacji:

- Osoby fizyczne / jednoosobowe działalności: często wymagają danych osobowych oraz dowodu, że mogą otrzymywać płatności.

- Małe firmy: mogą mieć ograniczoną dokumentację, nieformalne struktury i szybsze potrzeby wsparcia.

- Korporacje: zwykle więcej dokumentów, wiele kontaktów i surowsze wymagania kontraktowe.

Na początek utrzymaj listę krótką—dodatkowe przypadki dodawaj później na podstawie rzeczywistych zgłoszeń.

2) Ustal wymagane statusy (i ich znaczenie)

Zdefiniuj niewielki zestaw spójnych statusów, na których workflow może polegać:

- Zatwierdzony: dostawca może realizować transakcje; ewentualne pozostałe kroki są nieblokujące.

- Odrzucony: dostawca nie może transakować; dołącz kody powodów dla raportowania.

- Wymagane dodatkowe informacje: brakujące/niejasne dane lub dokumenty; dostawca musi podjąć działanie.

Zastanów się, czy potrzebujesz stanów pośrednich jak „W trakcie przeglądu” lub „W oczekiwaniu na weryfikację” do zarządzania oczekiwaniami.

3) Wybierz dokumenty i pola danych dla każdego typu dostawcy

Stwórz checklistę per typ dostawcy: profil podstawowy, dane firmy, właściciele/kontrolujący (jeśli dotyczy), formularze podatkowe i dane wypłat/banku.

Bądź konkretny co do pól opcjonalnych vs wymaganych, formatów plików oraz czy akceptujesz regionalne alternatywy (np. różne dokumenty rejestracyjne w zależności od kraju).

4) Zidentyfikuj ograniczenia: regiony, języki i terminy

Wypisz kraje/regiony, w których będziesz działać, obsługiwane języki i docelowe czasy reakcji (np. „wstępne kontrole natychmiastowe, przegląd ręczny w ciągu 24 godzin”). Te ograniczenia kształtują reguły walidacji, obsadę i komunikaty do użytkowników.

Podstawy zgodności: KYB/KYC, sankcje, podatki i bankowość

Wymogi zgodności to różnica między sprawnym onboardingiem a ciągłym poprawianiem błędów. Zanim zbudujesz formularze i workflow, zdecyduj, jakie kontrole musisz uruchamiać, kiedy je uruchamiać i co oznacza „powodzenie”.

KYB (podstawy) — firmy

Know Your Business (KYB) potwierdza, że dostawca to prawdziwa, zarejestrowana organizacja i że rozumiesz, kto za nią stoi. Typowe kontrole KYB obejmują:

- Dane rejestracyjne firmy (nazwa prawna, numer rejestracyjny, data rejestracji, status)

- Sprawdzenie adresu zarejestrowanego i adresu operacyjnego

- Informacje o właścicielach/beneficjentach rzeczywistych

Nawet jeśli dostawca zwraca „zweryfikowano”, przechowuj dowody, na które się powołałeś (źródło, znacznik czasu, identyfikator referencyjny), aby później wyjaśnić decyzję.

KYC (podstawy) — osoby powiązane z firmą

Jeśli w procesie występują osoby — właściciele rzeczywiści, dyrektorzy, upoważnieni sygnatariusze — możesz potrzebować KYC (weryfikacji tożsamości). Typowe kroki to pobranie imienia i nazwiska, daty urodzenia (tam, gdzie dozwolone) oraz sprawdzenie dowodu tożsamości lub alternatywnej metody weryfikacji.

Sankcje, PEP i listy obserwacyjne

Jeśli program tego wymaga, przeskanuj firmę i odpowiednie osoby przeciwko listom sankcji, bazom PEP (Politycznie Eksponowanych Osób) i innym listom obserwacyjnym.

Zdefiniuj wcześniej zasady obsługi dopasowań (np. automatyczne czyszczenie dopasowań o niskim zaufaniu, kierowanie potencjalnych dopasowań do ręcznego przeglądu).

Walidacja podatkowa i bankowa

Dostawcy zwykle nie mogą być opłaceni, dopóki dane podatkowe i bankowe nie będą poprawne:

- Podatki: W-9/W-8 (USA), numery VAT (UE/UK), lokalne odpowiedniki

- Bankowość: formaty IBAN/routing/numeru konta, porównanie nazwy posiadacza konta (tam, gdzie dostępne)

Obowiązkowe vs warunkowe (unikaj nadmiernego zbierania danych)

Ustaw pola warunkowo w zależności od regionu, typu dostawcy, metody płatności i poziomu ryzyka. Na przykład niskiego ryzyka dostawca krajowy może nie potrzebować danych o beneficjentach rzeczywistych, a natomiast dostawca transgraniczny o wysokim ryzyku już tak.

To skraca portal, poprawia wskaźniki ukończenia i jednocześnie spełnia wymogi zgodności.

Zaprojektuj end-to-end workflow (od zaproszenia do zatwierdzenia)

Przepływ onboardingu powinien być liniowy z perspektywy dostawcy, jednocześnie dając zespołowi jasne punkty kontrolne do weryfikacji i podejmowania decyzji. Celem jest ograniczenie korespondencji przy jednoczesnym wychwyceniu ryzyka jak najwcześniej.

1) Rejestracja dostawcy: tylko zaproszenia, samoobsługa czy oba

Większość zespołów wspiera dwie ścieżki wejścia:

- Linki zapraszające dla znanych dostawców (zakupy inicjują rekord, dostawca kończy proces). Linki zapraszające powinny być jednorazowe, ograniczone czasowo i powiązane z adresem email.

- Samoobsługowa rejestracja dla marketplace’ów lub otwartych programów. Dodaj podstawowe kontrole antyspamowe (weryfikacja email, limity zapytań) i jasno zakomunikuj wymagane dokumenty.

Jeśli oferujesz obie opcje, ustandaryzuj dalsze kroki, aby raportowanie i przegląd pozostały spójne.

2) Krok po kroku (stopniowe ujawnianie informacji)

Użyj prowadzonej sekwencji z widocznym wskaźnikiem postępu. Typowa kolejność:

- Profil: osoba kontaktowa, rola, preferowany język.

- Dane firmy: nazwa prawna, numer rejestracyjny, adres, właściciele rzeczywiści jeśli wymagane.

- Dokumenty: certyfikaty, dowody tożsamości, potwierdzenia adresu, formularze podatkowe.

- Wypłata: dane konta bankowego, metoda wypłaty, dopasowanie nazwy beneficjenta.

Automatycznie zapisuj wersje robocze i pozwól dostawcom wrócić później — to potrafi znacząco obniżyć porzucenia.

3) Weryfikacja: automatyczne kontrole + przegląd ręczny

Uruchamiaj automatyczne kontrole, gdy tylko będzie dostępna wystarczająca ilość danych (nie tylko na końcu). Kieruj wyjątki do ręcznego przeglądu: niespasowane nazwy, nieczytelne dokumenty, regiony wysokiego ryzyka lub trafienia na listy sankcyjne wymagające potwierdzenia analityka.

4) Flow zatwierdzania: zamknij pętlę z dostawcą

Modeluj decyzje jako Zatwierdź / Odrzuć / Wymagane dodatkowe informacje. Gdy brakuje informacji, wysyłaj zadanie z konkretnym poleceniem („Prześlij formularz podatkowy”, „Potwierdź beneficjenta bankowego”) z terminem, zamiast ogólnego maila.

5) Monitorowanie po zatwierdzeniu

Onboarding nie kończy się na zatwierdzeniu. Śledź zmiany (nowe konto bankowe, aktualizacje adresu, zmiany własności) i planuj okresowe re-weryfikacje według ryzyka — np. rocznie dla niskiego ryzyka, kwartalnie dla wysokiego ryzyka i natychmiast po krytycznych edycjach.

Doświadczenie użytkownika: portal dostawcy vs konsola recenzenta

Aplikacja do onboardingu dostawcy wygrywa lub przegrywa na podstawie dwóch doświadczeń: samoobsługowego portalu dostawcy (szybkość i jasność) oraz wewnętrznej konsoli recenzenta (kontrola i spójność). Traktuj je jak dwa osobne produkty o różnych celach.

Portal dostawcy: zmniejsz wysiłek, zwiększ pewność

Dostawcy powinni móc wypełnić wszystko bez wysyłania PDF-ów mailem. Podstawowe strony to:

- Konto: rejestracja/akceptacja zaproszenia, opcje hasła/SSO, ustawienia MFA.

- Profil firmy: nazwa prawna, numer rejestracyjny, adres, właściciele rzeczywiści (jeśli wymagane) i kontakty.

- Przesyłanie dokumentów: jasne wymagania według typu dostawcy/regionu, wskazówki co do rozmiaru pliku i akceptowalnych formatów.

- Status: prosty timeline (Złożono → W przeglądzie → Prośba o zmiany → Zatwierdzono/Odrzucono) z kolejnymi krokami.

Zadbaj o responsywność mobilną (duże pola, możliwość użycia aparatu do zdjęć dokumentów, zapisz i wróć) i dostępność (etykiety, nawigacja klawiaturowa, komunikaty o błędach wyjaśniające, jak naprawić problem).

Gdzie to możliwe, pokaż przykłady akceptowalnych dokumentów i wytłumacz, po co pole jest potrzebne, aby ograniczyć porzucenia.

Konsola recenzenta: szybkie decyzje z silnymi kontrolami

Użytkownicy wewnętrzni potrzebują celowego workspace’u:

- Kolejka: priorytetyzowana lista z filtrami (poziom ryzyka, region, SLA, brakujące elementy).

- Profil dostawcy: skonsolidowany widok danych, wyników weryfikacji i dokumentów.

- Decyzja: zatwierdź, odrzuć lub poproś o zmiany z ustrukturyzowanymi powodami.

- Notatki i historia: komentarze recenzentów, załączniki i pełna oś aktywności.

Role, powiadomienia i kopie audytowe

Używaj dostępu opartego na rolach, aby rozdzielić obowiązki (np. wnioskodawca vs recenzent vs zatwierdzający vs finanse). Powiadomienia powinny być oparte na szablonach (email/SMS/in-app), zawierać jasne wezwania do działania i zapisywać kopie audytowe wysłanych treści — szczególnie dla „prośba o zmiany” i decyzji końcowych.

Model danych: co trzeba przechowywać (i dlaczego)

Wystartuj pełny stos

Uruchom React z Go i PostgreSQL jako backend dla prawdziwej logiki onboardingu dostawców.

Aplikacja do onboardingu zwykle zalega, jeśli model danych jest zbyt prosty. Jeśli przechowujesz tylko „przesłane dokumenty” i pojedynczy flag „zatwierdzony/odrzucony”, szybko utkniesz, gdy wymagania się zmienią, audytor zapyta o szczegóły lub dodasz nowe kontrole KYB.

Podstawowe encje (twoje źródło prawdy)

Zacznij od wyraźnego rozdzielenia firmy (vendor) i osób korzystających z portalu.

- Organizacja (dostawca): nazwy prawne, numery rejestracyjne, numery podatkowe, typ działalności, kraje operacji.

- Użytkownik: tożsamość logowania dla użytkowników dostawcy i recenzentów (z rolami/uprawnieniami).

- Adresy: adres zarejestrowany, adres operacyjny, korespondencyjny — przechowuj jako oddzielną tabelę, aby obsługiwać wiele krajów i formatów.

- Dokumenty: najpierw metadane (typ, wystawca, data wydania/wygaśnięcia, status pliku). Sam plik przechowuj w obiekcie storage; w bazie trzymaj referencje.

Ta struktura obsługuje wiele kontaktów na dostawcę, wiele lokalizacji i wiele dokumentów na wymaganie.

Encje weryfikacji (co sprawdzano i co się stało)

Modeluj weryfikację jako zdarzenia w czasie, a nie jako pojedynczy wynik.

- Kontrole: „screening sankcji”, „zapytanie do rejestru firm”, „weryfikacja konta bankowego” itd.

- Wyniki: snapshot odpowiedzi dostawcy (pola znormalizowane + referencja do surowego payloadu), pewność dopasowania, znaczniki czasu.

- Ocena ryzyka: przechowuj zarówno wynik liczbowy, jak i wejścia użyte do jego wyliczenia.

- Akcje recenzentów: kto przeglądał, jaka decyzja, dlaczego i jakie dowody wykorzystano.

Encje workflow (jak praca przesuwa się dalej)

Onboarding to problem kolejkowania.

- Zadania i statusy: granularne kroki jak „Oczekiwanie na formularz podatkowy”, „Wymagana ręczna weryfikacja”, „Prośba o ponowne przesłanie”.

- Timery SLA: kiedy zadanie się zaczęło, zostało wstrzymane, przekroczone i rozwiązane.

- Komentarze: osobne pola dla notatek wewnętrznych i wiadomości widocznych dla dostawcy, żeby uniknąć przypadkowych wycieków.

Dane integracyjne (śladowalność między systemami)

Dla każdego wywołania zewnętrznego dostawcy przechowuj:

- Referencje zewnętrzne (ID aplikanta/dostawcy u providera)

- Zdarzenia webhook (ID zdarzenia, status podpisu, wynik przetwarzania)

- Powiązanie request/response (by wsparcie mogło odtworzyć problem)

Projektuj pod zmiany: wersjonowanie i historia

Zasady onboardingu ewoluują. Dodaj pola wersji do kontroli i kwestionariuszy oraz utrzymuj tabele historii (lub niemodyfikowalne rekordy audytowe) dla kluczowych obiektów.

Dzięki temu udowodnisz, co było znane w momencie zatwierdzenia, nawet gdy wymagania później się zmienią.

Integracje: dostawcy weryfikacji, storage i systemy back office

Integracje to moment, gdy formularz staje się systemem operacyjnym. Celem jest prostota: dostawca przesyła raz, zespół weryfikuje raz, a systemy downstream pozostają zsynchronizowane bez ręcznego przepisywania.

Budować czy kupić: outsourcuj kontrole, które często się zmieniają

Dla większości zespołów szybciej i bezpieczniej jest zlecić KYB, screening sankcji i tam gdzie potrzebne weryfikacje tożsamości sprawdzonym dostawcom. Ci dostawcy nadążają za zmianami regulacyjnymi, źródłami danych i wymaganiami dostępu.

Buduj wewnętrznie tylko to, co jest twoją przewagą: workflow zatwierdzania, politykę ryzyka i sposób łączenia sygnałów (np. „brak sankcji + ważny formularz podatkowy + zweryfikowane konto bankowe”). Trzymaj integracje modułowo, aby móc wymieniać dostawców bez przebudowy aplikacji.

Zbieranie dokumentów: storage, skan i zasady plików

Weryfikacja dostawcy zwykle wymaga wrażliwych plików (W-9/W-8, certyfikaty, listy bankowe). Używaj object storage z szyfrowaniem i URL-ami do bezpiecznego, krótkotrwałego przesyłania.

Dodaj zabezpieczenia przy przyjmowaniu plików: skan antywirusowy, white-lista typów plików (PDF/JPG/PNG), limity rozmiaru i podstawowe kontrole treści (np. odrzuć zaszyfrowane PDF-y, jeśli recenzenci nie mogą ich otworzyć). Przechowuj metadane dokumentu (typ, data wydania/wygaśnięcia, uploader, suma kontrolna) osobno od pliku.

Podpisy elektroniczne (gdy umowy są częścią onboardingu)

Jeśli potrzebujesz podpisów na warunkach, DPA lub MSA przed zatwierdzeniem, zintegruj dostawcę e-sign i zapisz finalne pdf plus dane audytowe podpisu (sygnatariusz, znaczniki czasu, ID koperty) w rekordzie dostawcy.

Synchronizacja back office + webhooks dla zdarzeń

Zaplanuj integrację z systemem księgowym/ERP, aby zsynchronizować dane „master vendor” po zatwierdzeniu (nazwa prawna, numery podatkowe tam gdzie dozwolone, dane płatnicze, adres remit-to).

Używaj webhooków dla aktualizacji statusu (złożono, kontrole rozpoczęte, zatwierdzono/odrzucono) i append-only logów zdarzeń, aby systemy zewnętrzne mogły reagować bez pollingu.

Bezpieczeństwo i prywatność: chroń PII i wrażliwe dokumenty

Zamień wymagania w plan

Zmapuj typy dostawców, wymagane dokumenty i oczekiwane wyniki zanim wygenerujesz kod.

Onboarding dostawcy zbiera bardzo wrażliwe dane: dane tożsamości, numery podatkowe, dokumenty bankowe i rejestracyjne. Traktuj bezpieczeństwo i prywatność jako funkcje produktu — nie jako ostatni punkt na liście.

Uwierzytelnianie: utrudnij podszywanie się

Dla dostawców zmniejsz ryzyko haseł, oferując magiczne linki email (krótkotrwałe, jednorazowe) lub SSO przy onboardingu dostawców z dużych organizacji.

Dla zespołu wewnętrznego wymuszaj MFA dla administratorów i wszystkich, którzy mogą przeglądać lub eksportować dokumenty.

Rozważ też kontrolę sesji: krótkie timeouty dla sesji adminów, walidacja urządzenia przy podwyższonej wrażliwości akcji (np. zmiana danych bankowych) i alerty o nietypowych lokalizacjach logowania.

Autoryzacja: najmniejsze uprawnienia i rozdzielenie obowiązków

Stosuj zasadę najmniejszych uprawnień, aby użytkownicy widzieli tylko to, czego potrzebują (np. „Viewer”, „Reviewer”, „Approver”, „Finance”).

Rozdziel obowiązki tak, aby osoba zgłaszająca zmianę (np. aktualizacja konta bankowego) nie mogła jej zatwierdzić. To prosta reguła zapobiegająca wielu oszustwom wewnętrznym.

Szyfrowanie: w tranzycie i w spoczynku

Zawsze używaj HTTPS/TLS dla danych w tranzycie. Dla danych w spoczynku szyfruj bazy danych i storage plików.

Przechowuj klucze w zarządzanej usłudze key management, rotuj je okresowo i ogranicz dostęp do kluczy. Upewnij się, że kopie zapasowe też są szyfrowane.

Obsługa PII: minimalizuj, redaguj i ogranicz ekspozycję

Zbieraj tylko to, co potrzebne do KYB/KYC i rozliczeń podatkowych. Domyślnie pokazuj zredagowane widoki w UI (np. maskuj numery podatkowe i numery kont bankowych), a opcja „pokaż” powinna wymagać dodatkowych uprawnień i generować zapis audytu.

Bezpieczne przesyłanie plików: kontrola, skan i weryfikacja

Używaj signed URLs, aby dostawcy mogli uploadować bez ujawniania poświadczeń. Egzekwuj limity rozmiaru i dozwolone typy oraz skanuj przesłane pliki pod kątem malware przed udostępnieniem recenzentom. Przechowuj dokumenty w prywatnych bucketach i udostępniaj je za pomocą linków o ograniczonym czasie ważności.

Jeśli publikujesz oczekiwania dotyczące bezpieczeństwa, umieść je dostępnie w portalu (np. /security), aby dostawcy wiedzieli, jak ich dane są chronione.

Logika weryfikacji: reguły, scoring ryzyka i przegląd ręczny

Logika weryfikacji to miejsce, gdzie „przesłane dokumenty” zmieniają się w obronną decyzję zatwierdzającą. Celem nie jest zautomatyzowanie wszystkiego — chodzi o szybkie decyzje dla łatwych przypadków i spójną obsługę trudnych.

Reguły automatyczne (szybkie, przewidywalne kontrole)

Zacznij od jasnych, deterministycznych reguł, które blokują postęp lub kierują do przeglądu. Przykłady:

- Brakujące pola/dokumenty: wymagane nazwy prawne, numer rejestracyjny, dane właścicieli, formularz podatkowy, potwierdzenie konta bankowego.

- Ograniczenia krajowe: kraj dostawcy nieobsługiwany, jurysdykcja wysokiego ryzyka, rozbieżność między krajem rejestracji a krajem operacyjnym.

- Duplikaty dostawców: ten sam numer rejestracyjny, numer podatkowy, konto bankowe lub domena email już istnieje.

Formułuj komunikaty walidacyjne konkretnie („Prześlij list bankowy z datą nie starszą niż 90 dni”) i wspieraj opcję Zapisz i kontynuuj później, aby dostawcy nie tracili postępu.

Scoring ryzyka (proste progi z wyjaśnieniami)

Użyj czytelnego modelu początkowego: Niskie / Średnie / Wysokie. Każdy próg obliczany z przejrzystych sygnałów, z powodami widocznymi dla recenzentów.

Przykładowe sygnały:

- Wysokie: dopasowanie do sankcji (nawet częściowe), kraj wysokiego ryzyka, niespójność własności, niezweryfikowana rejestracja.

- Średnie: nowa firma, ograniczona obecność online, drobna niezgodność w dokumentach.

- Niskie: zweryfikowane dane rejestrowe, czysty screening sankcji, spójne dokumenty.

Przechowuj zarówno wynik, jak i kody powodów (np. COUNTRY_HIGH_RISK, DOC_MISMATCH_NAME), aby recenzenci mogli wyjaśnić wynik bez zgadywania.

Lista kontrolna przeglądu ręcznego (spójne decyzje)

Daj recenzentom ustrukturyzowaną checklistę: dopasowanie tożsamości, ważność rejestracji, właściciele rzeczywiści, wyniki sankcji, zgodność podatkowa, dowód bankowy i „notatki dotyczące wyjątków”.

Obsługa wyjątków (nadpisania z odpowiedzialnością)

Pozwalaj na nadpisania, ale wymagaj obowiązkowego powodu i w razie potrzeby drugiego zatwierdzającego. To zapobiega cichym akceptacjom ryzyka i zmniejsza konieczność wyjaśnień przed audytorami.

Audytowalność i raportowanie: ułatwiaj dowodzenie przeglądów

Decyzja o onboardingowym dostawcy ma sens tylko wtedy, gdy możesz później odtworzyć dowody. Audytowalność nie jest tylko dla regulatorów — zmniejsza tarcia wewnętrzne, gdy Finanse, Zakupy i Compliance potrzebują zrozumieć, dlaczego dostawca został zatwierdzony, odrzucony lub odesłany po poprawki.

Zbuduj zaufany ślad audytu

Rejestruj „kto zmienił co i kiedy” dla każdego istotnego zdarzenia: edycje profilu, przesyłanie dokumentów, otrzymane wyniki weryfikacji, zmiany ocen ryzyka i przejścia statusów.

Trzymaj wpisy audytowe append-only (bez edycji), z znacznikiem czasu i powiązaniem z aktorem (użytkownik admina, użytkownik dostawcy lub system). Loguj kontekst: poprzednia wartość → nowa wartość, źródło (ręczne vs integracja) i niemodyfikowalny identyfikator rekordu dostawcy.

Rekordy decyzji: uzasadnij dlaczego

Dla każdego zatwierdzenia lub odrzucenia przechowuj rekord decyzji zawierający:

- Ostateczną decyzję i znacznik czasu

- Decydenta (lub łańcuch eskalacji)

- Dowody wspierające: wyniki providerów, dopasowane dane, notatki i referencje do dokumentów

- Wersję polityki/reguły użytej w danym momencie (by wyjaśnić decyzję po zmianie reguł)

To zamienia wiedzę plemienną w przejrzystą, audytowalną historię.

Retencja i usuwanie zgodnie z polityką

Zdefiniuj retencję wg typów danych (PII, formularze podatkowe, dane bankowe, dokumenty, logi audytu). Dostosuj do wymogów prawnych i polityki wewnętrznej oraz wymuś usuwanie — najlepiej przez automatyczne harmonogramy.

Gdy trzeba usunąć, rozważ selektywną redakcję (np. usuń dokumenty i wrażliwe pola) przy zachowaniu minimalnych metadanych audytu potrzebnych do rozliczalności.

Raportowanie, które poprawia przepustowość

Raporty operacyjne powinny ujawniać wąskie gardła: współczynnik zaproszeń do rozpoczętych, punkty porzucenia w portalu dokumentów, średni czas do zatwierdzenia wg typu/regionu oraz wolumen ręcznych przeglądów.

Eksporty dla audytora (z kontrolami)

Wspieraj eksport CSV/PDF dla konkretnych przypadków i zakresów czasowych, ale ogranicz to dostępem opartym na rolach, procesem zatwierdzającym eksporty masowe i logami eksportów. Audytorzy powinni dostać potrzebne dane — bez zamieniania eksportów w źródło wycieków.

Plan budowy: stack technologiczny, architektura, API i testy

Zwaliduj pilotem

Przetestuj przepływ na darmowym planie zanim zwiększysz skalę.

Aplikacja do onboardingu działa, gdy jest prosta w utrzymaniu i trudna do nadużyć. Plan budowy powinien priorytetyzować: bezpieczne traktowanie danych, jasne stany workflow i przewidywalne integracje (dostawcy weryfikacji, storage, email/SMS).

Opcje stacku technologicznego (proste wybory)

- React (frontend): świetny do płynnego portalu dostawcy (formularze, uploady, kroki postępu) i szybkiej konsoli admina.

- Django (Python): „baterie w zestawie” dla backendu — narzędzia admina, uwierzytelnianie i czyste modelowanie workflow.

- Laravel (PHP): produktywny do aplikacji CRUD z kolejkami, powiadomieniami i bogatym ekosystemem.

- Node.js (np. NestJS/Express): dobre, gdy zespół preferuje JS po obu stronach i potrzebna jest elastyczność integracji.

Wybierz to, czym zespół potrafi operować; aplikacje onboardingowe żyją długo.

Jeśli chcesz szybko zwalidować workflow przed pełnym budowaniem, narzędzia takie jak Koder.ai pomogą prototypować portal dostawcy i konsolę recenzenta na podstawie specyfikacji w czacie. Ponieważ mogą wygenerować frontendy React i backendy Go/PostgreSQL, to praktyczny sposób na iterację ról, kolejek i przejść statusów — a potem eksport źródeł, gdy flow zostanie potwierdzony.

Architektura: monolit vs usługi modułowe

Zacznij od modularnego monolitu dla większości zespołów: jedna aplikacja, jedna baza danych, wyraźne moduły (dostawcy, dokumenty, kontrole, recenzje). Szybciej wydasz produkt i łatwiej utrzymasz audytowalność.

Przechodź do oddzielnych usług, gdy ruch weryfikacji wzrośnie, integracji będzie dużo lub zespoły będą potrzebować niezależnych wdrożeń (np. dedykowana usługa „checks”). Nie dziel się zbyt wcześnie, jeśli to spowolni zmiany zgodności.

Projekt API: praktyczne endpointy REST

Trzymaj endpointy zgodne z workflow:

POST /vendors(utwórz rekord dostawcy),GET /vendors/{id}POST /vendors/{id}/invite(wyślij link do portalu)POST /vendors/{id}/documents(upload metadanych),GET /documents/{id}POST /vendors/{id}/checks(uruchom KYB/KYC/sankcje),GET /checks/{id}POST /vendors/{id}/submit(dostawca potwierdza kompletność)POST /vendors/{id}/decision(zatwierdź/odrzuć/poproś o zmiany)

Modeluj przejścia statusów explicite, aby chronić workflow zatwierdzania.

Zadania w tle: weryfikacje i przypomnienia

Użyj kolejki do wywołań providerów, retry, przetwarzania webhooków i przypomnień (np. „prześlij brakujący formularz podatkowy”). Joby obsługują też skan antywirusowy dokumentów i OCR bez blokowania UI.

Plan testów, który zapobiega poważnym incydentom

Skoncentruj się na:

- Walidacji formularzy (wymagane dokumenty wg regionu/typu dostawcy)

- Testach uprawnień (dostawca vs recenzent vs admin; zasada najmniejszych uprawnień)

- Mockach integracji dla dostawców weryfikacji i storage

- Testach workflow (nie można zatwierdzić bez wymaganych kontroli; zapis audytu zawsze tworzony)

Jeśli potrzebujesz dokładniejszej checklisty operacyjnej, sparuj to z /blog/security-privacy-pii dla higieny wdrożenia.

Wdrożenie, operacja i ulepszanie: praktyczna mapa drogowa

Aplikacja do onboardingu działa tylko wtedy, gdy dostawcy ją kończą, a recenzenci szybko czyszczą sprawy. Planuj wdrożenie jak zmianę operacyjną, nie tylko deploy.

Faza 1: wypuść najprostszy użyteczny flow

Zacznij od zbierania dokumentów + ręczny przegląd. To znaczy: zapraszaj dostawców, zbieraj dane firmy, pozwól przesyłać dokumenty i daj zespołowi jasny loop zatwierdzania/odrzucania z notatkami. Utrzymaj minimalne reguły, aby nauczyć się, czego recenzenci naprawdę potrzebują.

Jeśli trzeba ograniczyć zakres, wypuść pierwszą wersję w jednym regionie, dla jednego typu dostawcy lub jednej jednostki biznesowej.

Pilotaż z małą, prawdziwą grupą dostawców

Przeprowadź pilotaż z kilkoma dostawcami, którzy reprezentują typowy mix (nowi, międzynarodowi, wysoki/niski ryzyko). Mierz:

- Wskaźnik ukończeń (rozpoczęli vs złożyli)

- Czas do złożenia (mediana, nie tylko średnia)

- Główne punkty porzucenia (gdzie dostawcy rezygnują)

Użyj feedbacku, żeby poprawić niejasne pola, ograniczyć duplikaty uploadów i wyjaśnić komunikaty o koniecznej korekcie.

Dzień drugi operacji: stwórz playbook

Zdefiniuj playbook operacyjny zanim otworzysz dopływ masowy:

- SLA (np. „przegląd w ciągu 2 dni roboczych”)

- Ścieżki eskalacji (flagi oszustw, pilni dostawcy, dostawcy z poparciem kierownictwa)

- Szkolenie recenzentów (przykłady dobrych/złych dokumentów, powody odrzucenia, wytyczne dotyczące tonu)

Monitorowanie, które zapobiega niespodziankom

Monitoruj wskaźniki błędów onboardingu, czas kolejki przeglądu i dostępność providerów weryfikacji. Ustaw alerty, gdy kolejka rośnie lub provider pada, i miej plan awaryjny (wstrzymaj auto-checki, przejdź na tryb manualny).

Kolejne usprawnienia, które zwykle się opłacają

Po stabilizacji priorytetyzuj: wielojęzyczność, planowane re-weryfikacje (na podstawie dat wygaśnięcia) i samoobsługowe aktualizacje przez dostawcę z historią zmian i koniecznością ponownej weryfikacji przez recenzentów, jeśli to potrzebne.