13 cze 2025·8 min

Jak zbudować aplikację webową do scentralizowanej własności metryk

Poznaj praktyczny plan budowy aplikacji webowej centralizującej definicje metryk, właścicieli, zatwierdzenia i ponowne użycie między zespołami.

Poznaj praktyczny plan budowy aplikacji webowej centralizującej definicje metryk, właścicieli, zatwierdzenia i ponowne użycie między zespołami.

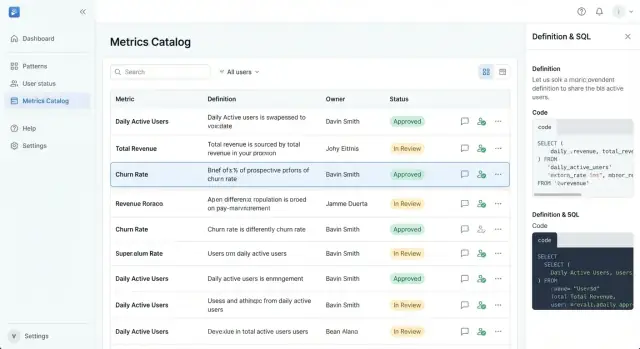

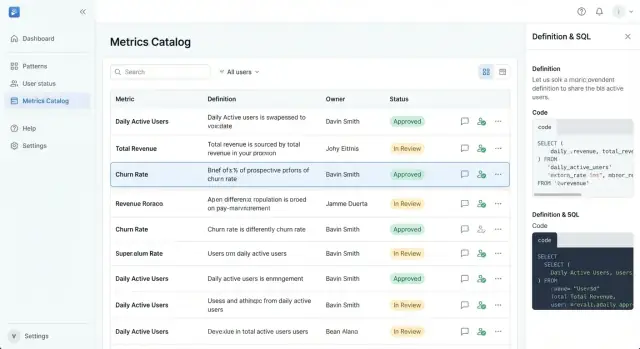

Scentralizowane metryki to jedno wspólne miejsce, gdzie definiuje się, przypisuje właścicieli i wyjaśnia metryki biznesowe — tak żeby wszyscy pracowali według tej samej instrukcji. W praktyce to katalog metryk (słownik KPI), w którym każda metryka ma jedną zatwierdzoną definicję, przypisanego właściciela i jasne wskazówki użycia.

Bez scentralizowanej definicji zespoły naturalnie tworzą własne wersje tego samego KPI. „Aktywni użytkownicy” mogą oznaczać „zalogowani” dla Productu, „wykonali dowolne zdarzenie” dla Analytics, a „płacący subskrybenci, którzy skorzystali z funkcji” dla Finance.

Każda wersja może być uzasadniona lokalnie — ale kiedy dashboard, kwartalny przegląd biznesowy i raport rozliczeniowy się nie zgadzają, szybko spada zaufanie.

Pojawiają się też ukryte koszty: duplikacja pracy, długie wątki na Slacku próbujące pogodzić liczby, zmiany na ostatnią chwilę przed prezentacjami dla zarządu oraz narastająca ilość wiedzy plemiennej, która przestaje działać przy rotacji osób.

Aplikacja do scentralizowanych metryk tworzy jedno źródło prawdy dla:

Chodzi nie o narzucanie jednej liczby do każdego pytania — ale o uczynienie różnic jawnych, zamierzonych i łatwych do znalezienia.

Wiesz, że governance metryk działa, gdy widzisz mniej sporów o metryki, szybsze cykle raportowania, mniej pytań „której definicji użyłeś?” oraz spójne KPI w dashboardach i na spotkaniach — nawet gdy firma się skaluję.

Zanim zaprojektujesz ekrany i workflowy, zdecyduj, za co aplikacja odpowiada. Aplikacja do scentralizowanych metryk zawiedzie, jeśli definicje będą żyć w komentarzach, arkuszach lub głowach ludzi. Model danych powinien sprawić, że każda metryka będzie wytłumaczalna, przeszukiwalna i bezpiecznie zmienialna.

Większość zespołów poradzi sobie z większością przypadków użycia, mając te obiekty:

Te obiekty sprawiają, że katalog wydaje się kompletny: użytkownik może przejść od metryki do jej podziałów, źródła, opiekuna i miejsc występowania.

Strona metryki powinna odpowiadać na: Co to jest? Jak to się oblicza? Kiedy powinienem tego użyć?

Dołącz pola takie jak:

Już na poziomie modelu danych zaplanuj governance:

Dobre katalogi są nawigowalne:

Jeśli dobrze odwzorujesz te obiekty i relacje, późniejsze UX (przeglądanie katalogu, strony metryk, szablony) stanie się proste — i definicje pozostaną spójne wraz ze wzrostem firmy.

Aplikacja do scentralizowanych metryk działa tylko wtedy, gdy każda metryka ma jasno określonego „dorosłego w pokoju”. Własność odpowiada na podstawowe pytania: Kto gwarantuje, że definicja jest poprawna? Kto zatwierdza zmiany? Kto informuje wszystkich o zmianach?

Właściciel metryki

Osoba odpowiedzialna za znaczenie i użycie metryki. Właściciele nie muszą pisać SQL, ale muszą mieć autorytet i kontekst.

Steward / recenzent

Bramkarz jakości, który sprawdza, czy definicje spełniają standardy (naming, jednostki, reguły segmentacji, dozwolone filtry) oraz czy metryka jest zgodna z istniejącymi metrykami.

Współtwórca (Contributor)

Każdy, kto może zaproponować nową metrykę lub edycję (Product Ops, Analytics, Finance, Growth itd.). Contributorzy przesuwają pomysły do przodu, ale nie wprowadzają zmian samodzielnie.

Konsument

Większość użytkowników: osoby, które czytają, wyszukują i odwołują się do metryk w dashboardach, dokumentach i planowaniu.

Admin

Zarządza samym systemem: uprawnienia, przypisywanie ról, szablony i akcje wysokiego ryzyka, jak przymusowe przepisywanie właściciela.

Właściciele odpowiadają za:

Ustal oczekiwania bezpośrednio w UI, żeby ludzie nie zgadywali:

Uczyń „metrykę bez właściciela” stanem pierwszej klasy. Pragmatyczna ścieżka:

Taka struktura zapobiega „duchowym” metrykom i utrzymuje stabilność definicji mimo rotacji zespołów.

Aplikacja działa, gdy jest jasne, kto może zmienić metrykę, jak ocenia się zmiany i co oznacza „zatwierdzone”. Prosty, niezawodny model to workflow oparty na statusach z explicytnymi uprawnieniami i widocznym śladem audytu.

Draft → Review → Approved → Deprecated powinno być czymś więcej niż etykietami — każdy status powinien kontrolować zachowanie:

Traktuj nowe metryki i zmiany jak propozycje. Propozycja powinna zawierać:

Spójna lista kontroli przyspiesza i ułatwia przeglądy:

Każda zmiana statusu powinna być zapisana: proponujący, recenzenci, zatwierdzający, znaczniki czasu oraz diff tego, co się zmieniło. Ta historia pozwala odpowiedzieć: „Kiedy ten KPI się zmienił i dlaczego?” Ułatwia też bezpieczne wycofanie zmian, gdy definicja powoduje niespodzianki.

Sukces aplikacji zależy od tego, czy ktoś w mniej niż minutę odpowie: „Czy ta metryka jest prawdziwa, aktualna i kto ją posiada?” UX powinien przypominać dobrze zorganizowany katalog produktowy, a nie narzędzie analityczne.

Zacznij od ekranu katalogu, który pozwala na szybkie przeskanowanie i pewny wybór.

Uczyń główną nawigację opiniotwórczą:

Karta/wiersz metryki powinna pokazywać minimum decyzyjne: nazwę metryki, krótki opis, badge statusu, właściciela i datę ostatniej aktualizacji. To zapobiega klikania w wiele stron tylko po to, by sprawdzić, czy metryka jest użyteczna.

Strona metryki powinna czytać się od góry do dołu jak specyfikacja:

Trzymaj treści techniczne zwinięte („Pokaż SQL / szczegóły obliczeń”), by użytkownicy nietechniczni nie musieli ich przetwarzać.

Szablony redukują niespójności. Używaj pól wymaganych (nazwa, definicja, właściciel, status, domena, licznik/mianownik lub formuła) i proponuj sformułowania typu „Count of…” lub „Percentage of…”. Prefilluj przykłady, by uniknąć pustych, niejasnych wpisów.

Pisz klarownie: unikaj skrótów w tytułach, wspieraj synonimy („Active Users” vs. „DAU”) i pokazuj podpowiedzi dla nieuniknionego żargonu. Zawsze pokazuj osobę–właściciela — ludzie bardziej ufają ludziom niż tabelom.

Jeśli aplikacja jest miejscem, gdzie definicje stają się oficjalne, kontrola dostępu nie może być dodatkiem. Nie chronisz tylko danych — chronisz decyzje: co liczy się jako Revenue, kto może to zmienić i kiedy.

Zacznij od jasnego podejścia do logowania i trzymaj je spójnie:

Niezależnie od wyboru, tożsamość powinna być stabilna: użytkownicy powinni mieć unikalne ID nawet jeśli zmieni im się email.

Użyj role-based access control (RBAC) dla szerokich uprawnień i dodaj własność zasobu dla precyzji.

Prosty model:

Nakładaj reguły właścicielskie typu „Tylko właściciel metryki (lub approver domeny) może edytować zatwierdzoną definicję.” To zapobiega przypadkowym zmianom, a jednocześnie wspiera współpracę.

Niektóre akcje powinny wymagać mocniejszych kontroli, ponieważ zmieniają zaufanie:

Praktyczne zabezpieczenia: dialogi potwierdzające z jasnym opisem wpływu, wymagane powody dla zmian oraz (dla działań wrażliwych) ponowna autoryzacja lub zatwierdzenie admina.

Dodaj obszar administracyjny wspierający operacje:

Nawet jeśli pierwsze wydanie jest małe, zaprojektowanie tych kontrolek wcześniej zapobiega wyjątkowym przypadkom i sprawia, że governance jest przewidywalne zamiast polityczne.

Gdy metryka się zmienia, zamieszanie rozprzestrzenia się szybciej niż aktualizacja. Traktuj każdą definicję jak wydanie produktu: wersjonuj, przeglądaj i ułatwiaj wycofanie, jeśli coś pójdzie nie tak.

Stwórz nową wersję za każdym razem, gdy cokolwiek, co może wpłynąć na interpretację, ulega zmianie — tekst definicji, logika, włączenia/wyłączenia, własność, progi, a nawet nazwa. „Drobna edycja” i „duża edycja” mogą istnieć, ale obie powinny być zapisywane jako wersje, aby można było odpowiedzieć: Której definicji użyliśmy, gdy podjęliśmy decyzję?

Praktyczna zasada: jeśli interesariusz mógłby zapytać „czy ta metryka się zmieniła?”, zasługuje na nową wersję.

Strona metryki powinna zawierać oś czasu pokazującą:

Zatwierdzenia powinny być powiązane z dokładną wersją, którą autoryzowały.

Wiele metryk wymaga definicji zmieniającej się w określonym momencie (nowa polityka cenowa, zmiana paczek produktowych). Wspieraj daty efektywne, aby aplikacja mogła pokazać:

To zapobiega przepisywaniu historii i pomaga analitykom prawidłowo porównać okresy.

Deprecjacja powinna być jawna, nie cicha. Gdy metryka jest zdeprecjonowana:

Dobrze przeprowadzona deprecjacja zmniejsza duplikację KPI, zachowując kontekst dla starych dashboardów i wcześniejszych decyzji.

Katalog metryk staje się źródłem prawdy dopiero wtedy, gdy pasuje do codziennej pracy: dashboardy BI, zapytania w hurtowni i zatwierdzenia w komunikatorze. Integracje zamieniają definicje w coś, czemu zespoły mogą ufać i ponownie używać.

Strona metryki powinna odpowiadać na proste pytanie: „Gdzie ta liczba jest używana?” Dodaj integrację z BI, która pozwoli łączyć metrykę z dashboardami, raportami lub konkretnymi kafelkami.

To tworzy dwukierunkową śledzalność:

/bi/dashboards/123 jeśli przechowujesz wewnętrzne referencje).Praktyczny zysk to szybsze audyty i mniej sporów: gdy dashboard wygląda dziwnie, ludzie mogą zweryfikować definicję zamiast ją na nowo przedyskutowywać.

Większość nieporozumień zaczyna się w zapytaniu. Uczyń powiązanie z hurtownią explicite:

Nie musisz wykonywać zapytań w aplikacji na początku. Nawet statyczny SQL i lineage dają recenzentom coś konkretnego do weryfikacji.

Przepuszczanie governance przez email spowalnia. Wysyłaj powiadomienia do Slack/Teams dla:

Dołącz deep link do strony metryki i konkretną akcję (review, approve, comment).

API pozwala innym systemom traktować metryki jako produkt, a nie dokument. Priorytetyzuj endpointy do wyszukiwania i odczytu:

Dodaj webhooks, żeby narzędzia mogły reagować w czasie rzeczywistym (np. adnotacja w BI po zdeprecjonowaniu metryki). Dokumentuj je przy /docs/api i dbaj o stabilność payloadów, by automatyzacje się nie łamały.

Razem te integracje redukują wiedzę plemienną i utrzymują własność metryk widoczną tam, gdzie zapadają decyzje.

Aplikacja działa tylko wtedy, gdy definicje są na tyle spójne, że dwie osoby czytające tę samą metrykę dochodzą do tej samej interpretacji. Standardy i kontrole jakości zamieniają „stronę z formułą” w coś, czemu zespoły mogą ufać i ponownie używać.

Zacznij od standaryzacji pól, które każda metryka musi mieć:

Uczyń te pola wymaganymi w szablonie metryki, nie tylko „zalecanymi”. Jeśli metryka nie spełnia standardu, nie jest gotowa do publikacji.

Większość sporów dzieje się na krawędziach. Dodaj sekcję „Przypadki brzegowe” z podpowiedziami dla:

Dodaj strukturyzowane pola walidacyjne, by użytkownicy wiedzieli, kiedy metryka jest zdrowa:

Przed zatwierdzeniem wymagaj check-listy typu:

Aplikacja powinna blokować wysłanie lub zatwierdzenie, dopóki wszystkie wymagane elementy nie przejdą, zamieniając jakość z wytycznej w obowiązkowy krok procesu.

Katalog metryk działa tylko wtedy, gdy staje się pierwszym przystankiem dla pytania „Co oznacza ta liczba?” Adopcja to problem produktowy: potrzebujesz jasnej wartości dla codziennych użytkowników, niskiego progu wejścia do współtworzenia oraz szybkich reakcji od właścicieli.

Instrumentuj proste sygnały, które pokazują, czy ludzie rzeczywiście korzystają z katalogu:

Użyj tych sygnałów do priorytetyzacji usprawnień. Na przykład wysoki odsetek „brak wyników” często oznacza niespójne nazwy lub brak synonimów — da się to naprawić szablonami i kuracją.

Ludzie bardziej ufają definicjom, gdy mogą zadawać pytania w kontekście. Dodaj lekkie mechanizmy feedbacku tam, gdzie pojawia się zamieszanie:

Kieruj feedback do właściciela i stewarda oraz pokazuj status („zdiagnozowane”, „w przeglądzie”, „zatwierdzone”), żeby użytkownicy widzieli postęp zamiast ciszy.

Adopcja utknie, gdy ludzie nie wiedzą, jak bezpiecznie współtworzyć. Udostępnij dwie widoczne ścieżki i linkuj je z pustego stanu i nawigacji:

Trzymaj te strony żywe (np. /docs/adding-a-metric i /docs/requesting-changes).

Ustal cotygodniowe spotkanie (30 minut wystarczy) z właścicielami i stewardami, by:

Konsekwencja napędza adopcję: szybkie odpowiedzi budują zaufanie, a zaufanie generuje powtarzalne użycie.

Bezpieczeństwo dla aplikacji zarządzającej metrykami to nie tylko zapobieganie wyciekom — to też utrzymanie katalogu wiarygodnym i bezpiecznym do codziennego udostępniania. Kluczowe jest jasne rozgraniczenie, co przechowujemy, czego nie i jak zapisujemy zmiany.

Traktuj aplikację jako źródło prawdy dla znaczenia, nie repozytorium surowych faktów.

Przechowuj bezpiecznie:

/dashboards/revenue)Unikaj przechowywania:

Gdy zespoły chcą przykładów, używaj syntetycznych przykładów („Order A, Order B”) lub agregatów („suma z zeszłego tygodnia”) z jasnymi etykietami.

Będziesz potrzebować śladu audytu dla zgodności i odpowiedzialności, ale logi mogą przypadkowo stać się wyciekiem danych.

Loguj:

Nie loguj:

Ustal retencję według polityki (np. 90–180 dni dla logów standardowych; dłużej dla zdarzeń audytowych) i oddziel logi audytu od debugowych, by móc zachować tylko to, co potrzebne.

Minimum oczekiwań:

Zacznij od pilotażowej domeny (np. Revenue lub Acquisition) i 1–2 zespołów. Zdefiniuj sukces mierzalnie, np. “% dashboardów powiązanych z zatwierdzonymi metrykami” lub “czas zatwierdzenia nowego KPI”. Iteruj nad punktami tarcia, potem rozszerzaj domena po domenie z lekkim szkoleniem i jasnym oczekiwaniem: jeśli nie ma tego w katalogu, to nie jest oficjalna metryka.

Jeśli zamierzasz zrobić to jako wewnętrzne narzędzie, najszybsza ścieżka to wypuszczenie cienkiej, ale kompletnej wersji — przegląd katalogu, strony metryk, RBAC i workflow zatwierdzania — a potem iteracja.

Zespoły często używają Koder.ai, aby szybko uruchomić pierwszą wersję: możesz opisać aplikację na czacie, użyć Planning Mode do zamknięcia zakresu i wygenerować działający stack (React frontend; Go + PostgreSQL backend). Potem snapshoty i rollback pomagają bezpiecznie iterować, a eksport kodu odblokowuje integrację z istniejącym pipeline'em inżynieryjnym. Wdrożenie/hosting i niestandardowe domeny są przydatne do wewnętrznych rolloutów, a plany free/pro/business/enterprise ułatwiają start mały i skalowanie governance wraz z adopcją.

Centralized metrics oznacza, że istnieje jedno wspólne, zatwierdzone miejsce do definiowania KPI — zazwyczaj katalog metryk / słownik KPI — dzięki czemu zespoły nie utrzymują sprzecznych wersji.

W praktyce każda metryka ma:

Zacznij od inwentaryzacji KPI, które pojawiają się na spotkaniach zarządu, w raportach finansowych i w kluczowych dashboardach, a potem porównaj definicje obok siebie.

Typowe sygnały ostrzegawcze:

Większość zespołów uzyskuje porządną pokrywalność przy użyciu tych obiektów:

Celuj w pola, które odpowiadają na pytania: Co to jest? Jak jest policzone? Kiedy powinienem tego użyć?

Praktyczny zestaw „wymaganych” pól:

Użyj workflowu opartego na statusach, który kontroluje, co jest edytowalne, a co jest „oficjalne”:

Przechowuj też rekord propozycji z opisem .

Zdefiniuj jasne role i powiąż je z uprawnieniami:

Wersjonuj za każdym razem, gdy zmiana może wpłynąć na interpretację (definicja, logika, filtry, ziarnistość, progi, a nawet zmiana nazwy).

Dołącz czytelną historię zmian:

Wspieraj daty efektywne, aby pokazać bieżące, nadchodzące i przeszłe definicje bez przepisywania historii.

Użyj modelu RBAC + uprawnienia na poziomie zasobu:

Dodaj dodatkowe zabezpieczenia dla działań krytycznych (publikacja/zatwierdzanie, deprecjacja/usuwanie, zmiana właściciela/uprawnień) poprzez dialogi potwierdzające i wymóg podania uzasadnienia.

Zacznij od integracji, które usuwają codzienne tarcie:

Traktuj adopcję jak wdrożenie produktu:

Dla bezpieczeństwa przechowuj definicje i metadane, nie surowe dane klientów ani sekrety. Prowadź logi zmian/zatwierdzeń, ustaw politykę retencji i testy przywracania kopii zapasowych.

Modeluj relacje explicite (np. dashboardy używają wielu metryk; metryki zależą od wielu źródeł).

Uczyń „metrykę bez właściciela” stanem pierwszej klasy z zasadami eskalacji (auto-sugestia → ograniczony czas → eskalacja do lidera governance).