- Przychody: utracone sprzedaże, nieodnowione subskrypcje, kary SLA

- Churn i zaufanie: użytkownicy nie wracają po złych doświadczeniach

- Utrata produktywności: wewnętrzne zespoły zablokowane, mnożą się obejścia ręczne

- Zgodność: ustalenia audytowe, naruszenia kontraktów, obowiązki raportowania

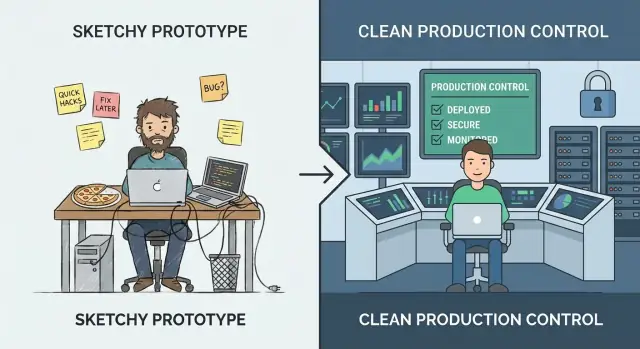

Jeśli wpływ jest trudny do oszacowania, zapytaj: \n\n### Wypisz największe ryzyka, które niesiesz\n\nWiększość porażek z prototypu do produkcji skupia się w kilku obszarach:\n\n- (brak backupów, niebezpieczne migracje, słabe kontrole dostępu)\n- (wyciek tokenów, zbyt szerokie uprawnienia, wystawione endpointy)\n- (działania LLM lub skrypty wykonujące złe zmiany w skali)\n\nSklasyfikuj ryzyka według prawdopodobieństwa × wpływu. To stanie się twoją mapą drogową utwardzania.\n\n### Wybierz cel niezawodności „wystarczająco dobry” dla twojego etapu\n\nUnikaj perfekcji. Wybierz cel odpowiadający aktualnym stawkom — np. „dostępność w godzinach pracy”, „99% powodzeń dla kluczowych przepływów” lub „przywrócenie w ciągu 1 godziny”. W miarę wzrostu użycia i zależności podnoś poprzeczkę celowo, a nie w panice.\n\n## Gotowość produkcyjna zaczyna się od własności i zakresu\n\n„Utwardzanie do produkcji” często zawodzi z prostego powodu: nikt nie potrafi powiedzieć, kto jest odpowiedzialny end-to-end, i nikt nie potrafi powiedzieć, co znaczy „zrobione”.\n\nZanim dodasz limity, testy obciążeniowe czy nowy stack logowania, ustal dwie podstawy: własność i zakres. One zamieniają otwarty projekt inżynieryjny w wykonalny zestaw zobowiązań.\n\n### Wyznacz właściciela (end-to-end)\n\nZapisz, kto jest właścicielem systemu end-to-end — nie tylko kodu. Właściciel odpowiada za dostępność, jakość danych, wydania i wpływ na użytkownika. To nie znaczy, że robi wszystko; oznacza, że podejmuje decyzje, koordynuje pracę i zapewnia, że ktoś jest na stanowisku, gdy coś pójdzie źle.\n\nJeśli własność jest dzielona, i tak nazwij głównego: jedną osobę/zespół, który może powiedzieć „tak/nie” i utrzymać spójność priorytetów.\n\n### Najpierw zdefiniuj ścieżki krytyczne\n\nZidentyfikuj główne podróże użytkownika i krytyczne ścieżki. To są przepływy, gdzie awaria tworzy realne szkody: rejestracja/logowanie, checkout, wysłanie wiadomości, import danych, generowanie raportu itp.\n\nMając ścieżki krytyczne, możesz utwardzać selektywnie:

Dla API: wprowadź wersjonowanie (nawet proste /v1) i publikuj changelog, aby konsumenci wiedzieli, co się zmieniło i kiedy.\n\nDla zmian w danych/schemacie: traktuj je jak wydania. Preferuj migracje kompatybilne wstecz (dodaj pola przed usunięciem starych) i dokumentuj je wraz z wydaniami aplikacji.\n\n### Podstawy pojemności: limity, rate limiting, progi skalowania\n\n„Wszystko działało wczoraj” często pęka, bo ruch, zadania wsadowe lub użycie klienta wzrosły.

Ustal podstawowe zabezpieczenia i oczekiwania: