23 maj 2025·8 min

Stwórz wewnętrzną aplikację ogłoszeń z potwierdzeniami odczytu

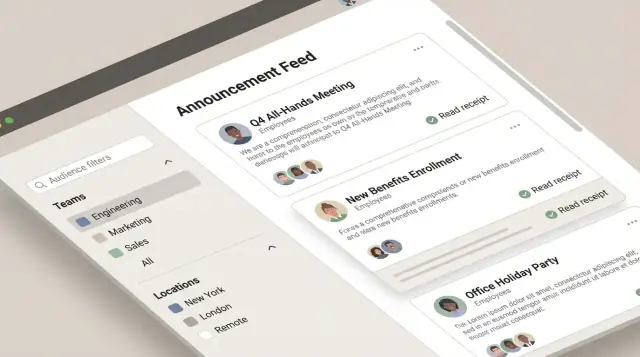

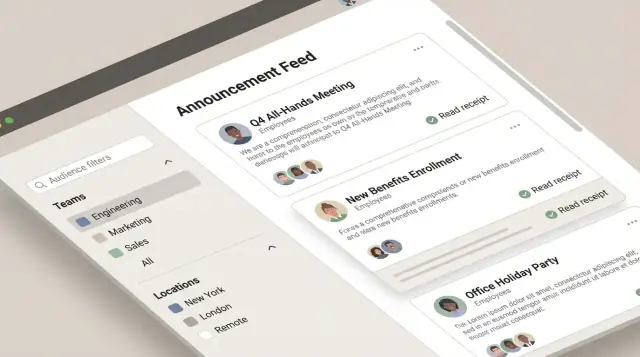

Dowiedz się, jak zaplanować, zbudować i wdrożyć aplikację webową do ogłoszeń wewnętrznych z potwierdzeniami odczytu, rolami, targetowaniem i prostą analityką.

Dowiedz się, jak zaplanować, zbudować i wdrożyć aplikację webową do ogłoszeń wewnętrznych z potwierdzeniami odczytu, rolami, targetowaniem i prostą analityką.

Wewnętrzna aplikacja do ogłoszeń rozwiązuje prosty, ale kosztowny problem: ważne informacje są pomijane, i nikt nie potrafi pewnie odpowiedzieć na pytanie „Czy wszyscy to zobaczyli?”. Wątki e‑mailowe, kanały czatu i wpisy na intranecie tworzą szum, a odpowiedzialność się zaciera — szczególnie przy zmianach polityk, powiadomieniach bezpieczeństwa, zamknięciach biura czy terminach świadczeń.

Dzięki wbudowanym potwierdzeniom odczytu wynik przesuwa się z „wysłaliśmy” do „możemy potwierdzić, że to przeczytano”. Ta jasność pomaga zespołom działać szybciej, redukuje powtarzające się pytania i daje HR oraz menedżerom niezawodny sposób na dopytanie bez zgadywania.

To nie jest tylko narzędzie HR. To system komunikacji pracowniczej używany przez różne grupy do różnych celów:

Kluczowe jest to, że każda grupa zyskuje: wydawcy wiedzą, co się stało, a pracownicy wiedzą, gdzie szukać, by nie przegapić krytycznych ogłoszeń.

Zdefiniuj cel aplikacji w jednym zdaniu: dostarczać kluczowe ogłoszenia do właściwych pracowników i potwierdzać, kto je przeczytał.

To implikuje kilka decyzji produktowych, które podejmiesz później (targetowanie, kontrola dostępu według ról, ślad audytu), ale trzymaj "dlaczego" zwięzłe. Jeśli nie potrafisz wyjaśnić, dlaczego potwierdzenie odczytu jest ważne dla Twojej organizacji, trudno będzie zdecydować, jakie dane przechowywać i jakie raporty budować.

Wybierz metryki odzwierciedlające zarówno skuteczność dostarczenia, jak i zachowanie pracowników:

Ustal cele w zależności od typu ogłoszenia. Post o „darmowym lunchu w piątek” i komunikat o „nowym wymaganiu bezpieczeństwa” nie powinny mieć tych samych oczekiwań. Dla komunikatów krytycznych możesz dążyć do 95% odczytu w ciągu 24–48 godzin i użyć tego celu do zaprojektowania powiadomień i działań przypominających.

Jeśli chcesz metryki north-star, użyj: % krytycznych ogłoszeń przeczytanych przez całą grupę docelową w wymaganym czasie.

Jasny zakres zapobiega temu, by aplikacja ogłoszeń stała się portalem „rób‑wszystko”. Zacznij od spisania, kto będzie jej używać (komunikacja, HR, IT, menedżerowie, wszyscy pracownicy) i jak wygląda sukces (np. krytyczne aktualizacje potwierdzone w ciągu 24 godzin).

Zdefiniuj pierwsze wydanie, które rozwiązuje podstawowy problem: publikowanie ukierunkowanych ogłoszeń i potwierdzanie, że zostały przeczytane.

Funkcje niezbędne (v1):

Funkcje „miłe do mieć” (później):

Jeśli chcesz szybko zweryfikować zakres, szybki prototyp może zmniejszyć ryzyko trudnych elementów (targetowanie, logika potwierdzeń, dashboardy) przed inwestycją w pełny build. Przykładowo, zespoły często używają Koder.ai do szybkiego wygenerowania wewnętrznej aplikacji przez chat — potem iterują nad przepływami (feed, widok szczegółowy, potwierdzanie) i eksportują kod źródłowy, gdy wymagania są stabilne.

Różne ogłoszenia wymagają różnych oczekiwań. Uzgodnij z góry niewielki zestaw typów:

Dla każdego typu zdefiniuj wymagane pola (data wygaśnięcia, czy wymagane potwierdzenie, priorytet) i kto może publikować.

Bądź konkretny, aby zespoły inżynieryjne i interesariusze się porozumieli:

Ten dokument zakresu stanie się Twoim planem budowy i odniesieniem do kontroli zmian, gdy pojawią się nowe żądania.

Jasne role i uprawnienia utrzymują wiarygodność ogłoszeń, zapobiegają przypadkowemu wysyłaniu do całej firmy i sprawiają, że potwierdzenia odczytu są obronne, gdy później pojawią się pytania.

Admin zarządza systemem: provisioning użytkowników, ustawienia organizacji, reguły retencji i integracje. Admini nie muszą tworzyć ogłoszeń na co dzień.

Publisher tworzy i publikuje ogłoszenia. Zazwyczaj to zespół komunikacji, HR lub IT.

Manager może sporządzać szkice lub wnioskować o ogłoszenia dla swojego zespołu i przeglądać potwierdzenia dla ogłoszeń, których jest właścicielem (lub dla swojej linii raportowania).

Employee czyta ogłoszenia i może je potwierdzać (jeśli wymagane). Pracownicy zwykle nie powinni widzieć potwierdzeń innych osób.

Audytor (opcjonalny) ma dostęp tylko do odczytu opublikowanych ogłoszeń, śladu audytu i eksportów do przeglądów zgodności.

Przynajmniej zdefiniuj uprawnienia dla: create, edit, publish, archive, view receipts i export. Implementuj uprawnienia na poziomie akcji (nie tylko przez rolę), aby później można było je łatwo rozszerzać bez przepisania logiki.

Praktyczny domyślny układ:

Jeśli zatwierdzenia są ważne, oddziel tworzenie od publikowania:

Udokumentuj te zasady w krótkiej „polityce dostępu” i udostępnij wewnętrznie (np. /help/access-policy).

Zanim narysujesz funkcje, naszkicuj momenty: co pracownik musi zrobić w mniej niż 10 sekund, a co admin bez szkolenia. Jasne UX zmniejsza też spory „nie widziałem tego”, gdy dodasz potwierdzenia odczytu.

Logowanie powinno być bez tarć: jednoprzyciskowe logowanie (jeśli dostępne), czytelne komunikaty błędów i bezpośrednia droga do miejsca, gdzie użytkownik skończył.

Feed to baza. Priorytetyzuj szybkie skanowanie: tytuł, krótki podgląd, kategoria/tag, znaczek targetowania (opcjonalny) i status (Nieprzeczytane/Przeczytane/Wymaga potwierdzenia). Dodaj prosty filtr Nieprzeczytane i pasek wyszukiwania.

Szczegóły ogłoszenia to miejsce, gdzie zdobywasz potwierdzenia. Pokaż pełną treść, załączniki/linki i wyraźny stan odczytu. Automatyczne „odczyt przy otwarciu” kusi, ale rozważ przypadkowe otwarcia. Jeśli wymagane są potwierdzenia, oddziel „Read” od „Acknowledge” jasnym komunikatem.

Composer powinien być lekki: tytuł, treść, selektor odbiorców, harmonogram publikacji i podgląd. Trzymaj zaawansowane opcje schowane.

Admin może zacząć jako jedna strona: zarządzanie użytkownikami/rolami, tworzenie grup i przegląd wydajności ogłoszeń.

Używaj czytelnej typografii, silnego kontrastu i widocznych obrysów fokusu. Zapewnij działanie wszystkich akcji z klawiatury.

Projektuj pod szybkie czytanie na urządzeniach mobilnych: duże cele dotykowe, przycisk „Acknowledge” przyklejony (kiedy wymagany) i stany ładowania, które nie blokują treści.

Jasny model danych sprawia, że potwierdzenia są wiarygodne, targetowanie przewidywalne, a raportowanie szybkie. Nie potrzebujesz dziesiątek tabel — wystarczy kilka dobrze dobranych encji i reguł ich relacji.

Przynajmniej odwzoruj:

Dla Announcement uwzględnij:

Rozważ też metadane przydatne później: created_by, updated_by, status (draft/scheduled/published) i znaczniki czasu. Wspiera to audyt bez dodatkowych tabel.

Targetowanie to częsta trudność wewnętrznych narzędzi. Wybierz strategię wcześnie:

Lista konkretnych użytkowników: przechowuj dokładny zestaw user_id dla ogłoszenia.

Najlepsze dla małych, precyzyjnych odbiorców. Trudniejsze do zarządzania w dużej organizacji.

Filtry grupowe: przechowuj reguły typu „Team = Support” lub „Location = Berlin”.

Dobre dla powtarzalnych wzorców, ale odbiorcy zmieniają się, gdy ludzie się przenoszą.

Snapshoty (zalecane dla potwierdzeń): przechowuj filtry podczas tworzenia, a przy publikacji rozwiąż je do stałej listy odbiorców.

To utrzymuje raportowanie i potwierdzenia stabilne: osoby celowane w momencie publikacji pozostają odbiorcami, nawet jeśli później ktoś zmieni zespół.

Receipts mogą szybko rosnąć. Ułatw wyszukiwanie ich:

To zapobiega duplikatom i przyspiesza typowe ekrany (np. „Czy Alex to przeczytał?” albo „Ile odczytów ma Ogłoszenie #42?”).

Potwierdzenia odczytu brzmią prosto („czy to przeczytał?”), ale detale decydują, czy raporty będą godne zaufania. Zacznij od zdefiniowania, co oznacza „odczyt” w Twojej organizacji — potem wdroż tę definicję spójnie.

Wybierz jeden główny sygnał i trzymaj się go:

Wiele zespołów śledzi oba: read i acknowledged: „read” jest pasywne, „acknowledged” — świadome potwierdzenie.

Utwórz dedykowany rekord potwierdzenia na użytkownika na ogłoszenie. Typowe pola:

user_idannouncement_idread_at (timestamp, nullable)acknowledged_at (timestamp, nullable)Opcjonalne diagnostyki jak device_type, app_version lub ip_hash dodawaj tylko wtedy, gdy naprawdę są potrzebne i masz zgodę polityki.

Aby uniknąć podwójnego liczenia, wymuś unikatowe ograniczenie na (user_id, announcement_id) i traktuj aktualizacje potwierdzeń jako upserty. To zapobiega zawyżonym liczbom odczytów przy powtórnych otwarciach, odświeżeniach czy kliknięciach z powiadomień.

Ogłoszenia bywają aktualizowane. Zdecyduj wcześniej, czy edycje mają zerować potwierdzenia:

Proste podejście to przechowywanie announcement_version (lub content_hash) na potwierdzeniu. Jeśli wersja się zmieni i zmiana jest oznaczona jako „wymaga ponownego potwierdzenia”, możesz wyczyścić acknowledged_at (i opcjonalnie read_at), zachowując ślad audytu poprzednich wersji.

Dobrze wykonane, potwierdzenia stają się wiarygodnym miernikiem — bez przekształcania w inwigilację czy hałaśliwe, niespójne dane.

Utrzymywalna wewnętrzna aplikacja ogłoszeń to mniej pogoń za najnowszymi narzędziami, a więcej wybór dobrze udokumentowanych komponentów, które Twój zespół potrafi obsługiwać przez lata. Celuj w stack z dobrą dokumentacją, dużą pulą specjalistów i prostym hostingiem.

Sprawdzona baza to mainstreamowy framework webowy sparowany z relacyjną bazą danych:

Bazy relacyjne ułatwiają modelowanie ogłoszeń, odbiorców i rekordów potwierdzeń z klarownymi relacjami, ograniczeniami i zapytaniami przyjaznymi raportowaniu.

Jeśli chcesz szybciej ruszyć z domyślnym nowoczesnym stackiem, Koder.ai często generuje frontend React z backendem w Go i PostgreSQL — przydatne, gdy chcesz mieć utrzymywalną bazę bez ręcznego składania każdego ekranu CRUD i checków uprawnień.

Nawet jeśli budujesz aplikację renderowaną po stronie serwera, zdefiniuj czyste REST endpoints, żeby UI i przyszłe integracje były proste:

GET /announcements (lista + filtry)POST /announcements (tworzenie)POST /announcements/{id}/publish (workflow publikacji)POST /announcements/{id}/receipts (oznacz jako przeczytane)GET /announcements/{id}/receipts (widoki raportowe)To utrzymuje odpowiedzialności czytelnymi i ułatwia audyt później.

Realtime jest miły, nie zawsze konieczny. Jeśli potrzebujesz natychmiastowych odznak „nowe ogłoszenie”, rozważ:

Zacznij od pollingu; przeskocz tylko wtedy, gdy użytkownicy zauważą opóźnienia.

Unikaj trzymania dużych plików w bazie danych. Wybierz object storage (np. zgodny z S3) i przechowuj w bazie tylko metadane (nazwa pliku, rozmiar, URL, uprawnienia). Jeśli załączniki są rzadkie i małe, możesz zacząć od lokalnego storage i migrować później.

Uwierzytelnienie to wejście do aplikacji — zrób to dobrze od początku, aby wszystkie późniejsze funkcje (targetowanie, potwierdzenia, analityka) dziedziczyły ten sam poziom zaufania.

Dla większości miejsc pracy SSO jest domyślnym wyborem, bo redukuje ryzyko haseł i pasuje do istniejącego sposobu logowania pracowników.

Wybierz jedno podejście i trzymaj się go:

HttpOnly, Secure i SameSite=Lax/Strict cookie. Odnawiaj ID sesji przy logowaniu i przy zmianach uprawnień.Zdefiniuj zarówno timeout bezczynności, jak i absolutny czas życia sesji, aby współdzielone urządzenia nie pozostawały zalogowane na zawsze.

Uwierzytelnienie potwierdza tożsamość; autoryzacja potwierdza uprawnienia. Egzekwuj autoryzację dla:

Traktuj te kontrole jako obowiązkowe reguły po stronie serwera — nie jako podpowiedzi w UI.

Nawet wewnętrzne aplikacje potrzebują zabezpieczeń:

Dobry composer to nie tyle fajne formatowanie, ile zapobieganie błędom. Traktuj każde ogłoszenie jak mały proces wydawniczy: jasna własność, przewidywalne stany i sposób naprawy bez zaśmiecania historii.

Użyj prostego, widocznego modelu statusów:

Aby zachować odpowiedzialność, zapisuj kto zmienił status i kiedy (łatwy do odczytania ślad audytu).

Planowanie zapobiega presji „wyślij teraz” i wspiera zespoły globalne.

W UI pokazuj strefę czasową i ostrzegaj, jeśli expire_at jest wcześniej niż publish_at.

Wybierz jeden format treści i trzymaj się go:

Dla większości zespołów podstawowy Markdown (nagłówki, listy, linki) to praktyczny kompromis.

Jeśli wspierasz załączniki, ustal oczekiwania:

Jeśli dostępne jest skanowanie antywirusowe w dostawcy storage, włącz je; w przeciwnym razie przynajmniej blokuj pliki wykonywalne i loguj uploady do dalszej analizy.

Dostarczanie łączy „opublikowaliśmy” z „pracownicy rzeczywiście to zobaczyli”. Celuj w kilka jasnych kanałów, spójne reguły i proste preferencje.

Zacznij od doświadczenia w aplikacji: odznaka „Nowe” w nagłówku, licznik nieprzeczytanych i feed, który wyróżnia nieprzeczytane elementy. To utrzymuje system w jednym miejscu i nie polega wyłącznie na skrzynkach mailowych.

Następnie dodaj powiadomienia e‑mail dla osób, które nie spędzają całego dnia w aplikacji. Trzymaj e‑maile krótkie: tytuł, pierwsza linia i przycisk prowadzący do szczegółów ogłoszenia.

Powiadomienia push mogą być opcjonalne (i później), bo zwiększają złożoność na wielu urządzeniach. Jeśli je dodasz, traktuj push jako kanał dodatkowy — nie jedyny.

Daj użytkownikom kontrolę bez przytłaczania ustawieniami:

Prosta reguła działa dobrze: domyślnie wszyscy w aplikacji + email dla kategorii wysokiej wagi, pozwól użytkownikom obniżyć (oprócz powiadomień prawnie wymaganych).

Pilne posty powinny być wizualnie wyróżnione i mogą być przypięte do góry, dopóki nie zostaną przeczytane. Jeśli polityka tego wymaga, dodaj przycisk „Acknowledge” oddzielny od normalnego odczytu, tak aby można było raportować jawne potwierdzenie.

Wprowadź zabezpieczenia: limituj masowe e‑maile, wymagaj podwyższonych uprawnień do wysyłania pilnych powiadomień i daj adminom kontrolę (np. „ogranicz liczbę pilnych postów w tygodniu” i „podgląd liczby odbiorców przed wysyłką”). To utrzymuje system w zaufaniu, a nie w ignorowaniu.

Potwierdzenia odczytu mają sens, gdy odpowiadają na praktyczne pytania: „Czy dotarło do właściwych osób?” i „Kogo trzeba jeszcze poprosić o przeczytanie?”. Trzymaj raporty proste, łatwe do zrozumienia i ograniczone do tego, czego wydawcy naprawdę potrzebują.

Zacznij od jednego widoku dashboardu na ogłoszenie pokazującego trzy liczby:

Jeśli przechowujesz zdarzenia, licz te wartości z tabeli receipts, zamiast mieszać logikę w UI. Pokaż też małą informację „ostatnia aktualizacja”, by wydawcy ufali danym.

Dodaj filtry odzwierciedlające rzeczywiste potrzeby, bez przemieniania aplikacji w narzędzie BI:

Po zastosowaniu filtrów utrzymuj podsumowanie delivered/read/unread, aby łatwo porównywać segmenty.

Eksport CSV jest przydatny do audytów i follow‑upów, ale powinien zawierać minimalnie potrzebne dane. Dobry domyślny zestaw to:

Unikaj eksportowania szczegółów urządzenia, adresów IP czy pełnych profili użytkowników, chyba że masz jasną politykę i zgodę.

Pozycjonuj potwierdzenia jako sposób potwierdzania krytycznych wiadomości (zmiany polityk, powiadomienia bezpieczeństwa, awarie), nie jako narzędzie do śledzenia produktywności. Rozważ pokazywanie menedżerom statystyk agregowanych domyślnie i wymaganie podwyższonych uprawnień do drill‑down na poziomie użytkownika, z śladem audytu kto uzyskał dostęp.

Prywatność i niezawodność decydują o tym, czy ludzie zaufają Twojej aplikacji ogłoszeń. Potwierdzenia odczytu są szczególnie wrażliwe: łatwo mogą być odebrane jako „śledzenie”, jeśli zbierasz więcej niż potrzeba lub przechowujesz je wiecznie.

Zacznij od minimalizacji danych: przechowuj tylko to, co potrzebne, by udowodnić, że potwierdzenie miało miejsce. Dla wielu zespołów to user ID, announcement ID, znacznik czasu i źródło klienta (web/mobile) — nie adresy IP, dane GPS ani szczegółowe odciski urządzeń.

Ustal opcje retencji z wyprzedzeniem:

Udokumentuj to krótką, jasną notką prywatności w aplikacji (link z /settings).

Zachowaj ślad audytu dla kluczowych akcji: kto publikował, edytował, archiwizował lub przywrócił ogłoszenie i kiedy. To pomaga rozwiązywać spory („Czy to zostało zmienione po wysyłce?”) i wspiera zgodność wewnętrzną.

Przetestuj najbardziej ryzykowne ścieżki:

Używaj oddzielnych środowisk (dev/staging/prod), uruchamiaj migracje bazy bezpiecznie i ustaw monitoring oraz kopie zapasowe. Śledź błędy i nieudane zadania (powiadomienia, zapisy potwierdzeń), aby problemy szybko wychodziły na jaw.

Jeśli korzystasz z podejścia platformowego, priorytetyzuj funkcje operacyjne, które naprawdę będziesz potrzebować — powtarzalne wdrożenia, separacja środowisk i możliwość rollbacku. (Na przykład, Koder.ai wspiera deployment/hosting oraz snapshoty i rollback, co może zmniejszyć ryzyko podczas iteracji workflowów targetowania i logiki potwierdzeń.)

Częste ulepszenia: wielojęzyczne ogłoszenia, wielorazowe szablony i integracje (Slack/Teams, email, synchronizacja katalogu HR).

Potwierdzenie odczytu odpowiada na praktyczne pytanie operacyjne: kto rzeczywiście zobaczył (i ewentualnie potwierdził) krytyczną wiadomość. Zmniejsza to niepewność przy sprawach takich jak zmiany polityk, powiadomienia bezpieczeństwa, zamknięcia biura czy terminy dotyczące świadczeń i zamienia „wysłaliśmy” na „możemy potwierdzić, że to przeczytano”.

Dobre metryki na etap v1 to:

read_at (lub acknowledged_at).Ustal różne cele w zależności od typu ogłoszenia (np. pilne/z bezpieczeństwa vs. news/kultura).

Solidny zakres na v1 zwykle obejmuje:

Zostaw „miłe do mieć” (zatwierdzenia, szablony, reakcje, zaawansowana analityka) na później, chyba że naprawdę są niezbędne od razu.

Zacznij od jasnych ról i konkretnych uprawnień:

Wybierz jedną główną definicję i konsekwentnie ją stosuj:

Wiele zespołów śledzi oba pola: dla pasywnych odczytów i dla wymaganych potwierdzeń.

Użyj dedykowanej tabeli receipts z jednym wierszem na użytkownika na ogłoszenie:

user_id, announcement_idread_at (nullable)Zadecyduj z góry, jak edycje wpływają na potwierdzenia:

Praktyczny wzorzec: przechowuj announcement_version (lub ) i czyść tylko, gdy wydawca oznaczy zmianę jako „wymaga ponownego potwierdzenia”, jednocześnie zachowując ślad audytu zmian.

Opcje targetowania zwykle mieszczą się w trzech podejściach:

Snapshoting utrzymuje stabilność raportowania i potwierdzeń: odbiorcami są osoby „ktore były celowane w momencie publikacji”, a nie te, które pasują do filtra dziś.

Używaj SSO (SAML/OIDC) jeśli to możliwe; zmniejsza ryzyko związane z hasłami i integruje się z istniejącym zarządzaniem tożsamością. Bez względu na metodę autoryzacji:

Trzymaj potwierdzenia użytecznymi, nie inwigilującymi:

Definiuj uprawnienia na poziomie akcji (create/edit/publish/archive/view receipts/export), nie tylko przez nazwę roli.

read_atacknowledged_atacknowledged_at (nullable)Wymuś unikatowe ograniczenie/indeks na (announcement_id, user_id) i zapisuj potwierdzenia jako upsert, aby uniknąć duplikatów przy odświeżeniach czy wielu urządzeniach.

content_hashacknowledged_atTraktuj autoryzację jako obowiązkową regułę backendu, nie jako wskazówkę w UI.

Dodaj krótką, zrozumiałą notkę o prywatności w aplikacji (np. link z /settings).