Dlaczego DNS ma znaczenie dla każdego użytkownika internetu

Za każdym razem, gdy wpisujesz adres strony, klikasz link lub wysyłasz e‑mail, opierasz się na prostej idei: ludzie powinni używać łatwych do zapamiętania nazw, a komputery mają znaleźć właściwą maszynę.

DNS rozwiązuje codzienny problem: komputery komunikują się za pomocą adresów liczbowych (adresów IP) jak 203.0.113.42, ale ludzie nie chcą zapamiętywać ciągów cyfr. Chcesz pamiętać example.com, a nie konkretny adres, którego ta strona używa dzisiaj.

DNS w jednym zdaniu

Domain Name System (DNS) to „książka adresowa” internetu, która tłumaczy przyjazne nazwy domen na adresy IP, których używają komputery, by się połączyć.

To tłumaczenie może wydawać się drobne, ale to różnica między internetem użytecznym a takim, który przypomina książkę telefoniczną napisaną wyłącznie cyframi.

Czego oczekiwać w tym przewodniku

To nietechniczna wycieczka — nie potrzeba wiedzy sieciowej. Przejdziemy przez:

- podstawową ideę stojącą za DNS i dlaczego był potrzebny

- kluczowe role (Twoje urządzenie, resolvery DNS i serwery autorytatywne)

- elementy, z którymi zetkniesz się, prowadząc stronę lub pocztę

- zagadnienia bezpieczeństwa i zaufania związane z DNS (oraz narzędzia, które pomagają)

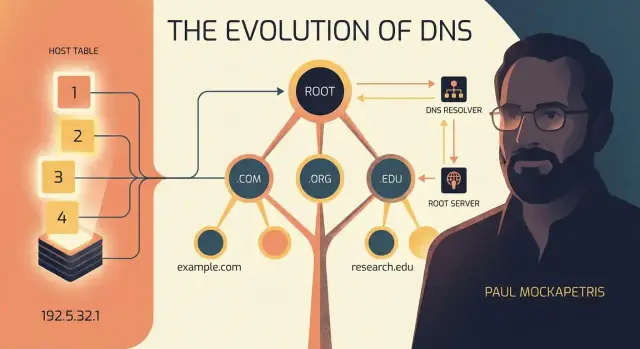

Po drodze poznasz Paula Mockapetrisa, inżyniera, który zaprojektował DNS na początku lat 80. Jego praca była ważna, bo nie stworzył tylko nowego formatu nazw — zaprojektował system, który mógł skalować się wraz z rozrostem internetu z małej sieci badawczej do środowiska obsługującego miliardy ludzi.

Jeśli kiedykolwiek Twoja strona „padła”, czekałeś, aż zmiana domeny się „rozpropaguje”, lub zastanawiałeś się, dlaczego ustawienia poczty zawierają tajemnicze wpisy DNS, to już znasz DNS od zewnątrz. Reszta artykułu wyjaśnia, co dzieje się za kulisami — jasno i bez żargonu.

Zanim powstał DNS: kiedy jeden współdzielony plik musiał nazywać wszystko

Dawno zanim ktokolwiek wpisywał znajomy adres WWW, wczesne sieci miały prostszy problem: jak dotrzeć do konkretnej maszyny? Komputery mogły się komunikować za pomocą adresów IP (liczb jak 10.0.0.5), ale ludzie woleli nazwy hostów — krótkie etykiety jak MIT-MC czy SRI-NIC, łatwiejsze do zapamiętania i przekazywania.

Pierwotna „usługa nazw”: HOSTS.TXT

Dla wczesnego ARPANET rozwiązaniem był jeden współdzielony plik o nazwie HOSTS.TXT. Był to zasadniczo spis: lista nazw hostów sparowanych z ich adresami IP.

Każdy komputer miał lokalną kopię tego pliku. Jeśli chciałeś połączyć się z maszyną po nazwie, system sprawdzał HOSTS.TXT i znajdował odpowiadający adres IP.

Na początku to działało, bo sieć była mała, zmiany zdarzały się rzadko, a miejsce, skąd pobierać aktualizacje, było jasne.

Dlaczego to przestało działać

Gdy coraz więcej organizacji dołączało, podejście zaczęło się załamywać pod naturalnym wzrostem:

- Aktualizacje stały się ciągłe. Pojawiały się nowe maszyny, adresy się zmieniały, a nazwy trzeba było poprawiać.

- Konflikty nazw mnożyły się. Dwie grupy mogły wybrać tę samą nazwę hosta, nie zdając sobie z tego sprawy.

- Opóźnienia w dystrybucji powodowały awarie. Jeśli Twoja kopia HOSTS.TXT była przestarzała, nazwa mogła wskazywać zły adres — albo wcale.

Sednem problemu była koordynacja. HOSTS.TXT był jak jedna współdzielona książka adresowa dla całego świata. Jeśli wszyscy zależą od tej samej książki, każda poprawka wymaga globalnej edycji, a każdy musi szybko pobrać najnowszą wersję. Gdy sieć osiągnęła pewien rozmiar, model „jeden plik dla wszystkiego” stał się zbyt wolny, zbyt scentralizowany i zbyt podatny na błędy.

DNS nie zastąpił idei mapowania nazw na liczby — zastąpił podatny sposób, w jaki to mapowanie było utrzymywane i rozpowszechniane.

Paul Mockapetris: inżynier stojący za skalowalnym pomysłem nazewnictwa

Na początku lat 80. internet przechodził od małej sieci badawczej do czegoś większego, bardziej chaotycznego i szerzej udostępnionego. Dołączano coraz więcej maszyn, organizacje chciały autonomii, a ludzie potrzebowali prostszego sposobu dotarcia do usług niż zapamiętywanie adresów numerycznych.

Paul Mockapetris, działający w tym środowisku, jest powszechnie uznawany za projektanta DNS. Jego wkład nie był krzykliwym produktem — to była inżynierska odpowiedź na bardzo praktyczne pytanie: jak zachować użyteczność nazw, gdy sieć ciągle rośnie?

Kluczowa intuicja: nazewnictwo musi się skalować

System nazewnictwa wydaje się prosty, dopóki nie wyobrazisz sobie, co wtedy znaczyło „proste”: jedna współdzielona lista nazw, którą wszyscy musieli pobierać i aktualizować. To podejście łamie się, gdy zmiany stają się częste. Każdy nowy host, zmiana nazwy lub poprawka zamienia się w pracę koordynacyjną dla wszystkich.

Główna intuicja Mockapetrisa była taka, że nazwy to nie tylko dane; to wspólne porozumienia. Jeśli sieć się rozszerza, system do tworzenia i dystrybuowania tych porozumień musi się rozszerzać również — bez wymogu, by każdy komputer ciągle pobierał listę mistrzowską.

Rozproszony system, a nie większy plik

DNS zastąpił ideę „jednego autorytatywnego pliku” projektem rozproszonym:

- Odpowiedzialność jest podzielona: różne organizacje zarządzają swoimi częściami przestrzeni nazw.

- Odpowiedzi znajdujemy, pytając odpowiednie serwery, zamiast kopiować cały świat lokalnie.

- Wyniki można cachować, więc większość zapytań jest szybka, a zmiany i tak rozchodzą się z czasem.

To cicha genialność: DNS nie został zaprojektowany, by być wyszukany; został zaprojektowany, by działać w rzeczywistych ograniczeniach — ograniczona przepustowość, częste zmiany, wielu niezależnych administratorów i sieć, która nie chciała przestać rosnąć.

Cele projektowe, które ukształtowały DNS

DNS nie został wynaleziony jako sprytne obejście — zaprojektowano go, aby rozwiązać konkretne, praktyczne problemy, które pojawiły się wraz z rozwojem wczesnego Internetu. Podejście Mockapetrisa polegało na wyznaczeniu jasnych celów, a potem zbudowaniu systemu nazw, który poradzi sobie przez dekady.

Cele, prostym językiem

- Skalowalny: miał działać nie tylko dla setek komputerów, ale dla milionów (a w końcu miliardów) nazw.

- Rozproszony: żadna pojedyncza maszyna lub plik nie mogły być odpowiedzialne za wszystko.

- Niezawodny: system powinien odpowiadać, nawet gdy niektóre serwery są niedostępne.

- Łatwy w zarządzaniu: organizacje musiały móc aktualizować własne nazwy bez proszenia globalnego administratora o edycję gigantycznej listy.

Delegacja: „sekretna przyprawa”

Kluczową koncepcją jest delegacja: różne grupy zarządzają różnymi częściami drzewa nazw.

Na przykład jedna organizacja zarządza tym, co pod .com, rejestrator pomaga Ci zarejestrować example.com, a Ty (lub Twój dostawca DNS) kontrolujesz rekordy dla www.example.com, mail.example.com itd. To czyści rozdziela odpowiedzialność, więc wzrost nie tworzy wąskiego gardła.

Zbudowany, by przetrwać awarie

DNS zakłada, że problemy się zdarzą — serwery padną, sieci się podzielą, trasy się zmienią. Dlatego opiera się na wielu autorytatywnych serwerach dla domeny i na cache’owaniu w resolverach, tak aby tymczasowa awaria nie przerwała natychmiast wszystkich zapytań.

Czym DNS jest (i czym nie jest)

DNS tłumaczy przyjazne nazwy na dane techniczne, najsłynniej — adresy IP. To nie jest „sam Internet” — to usługa nazewnicza i wyszukiwawcza, która pomaga Twoim urządzeniom znaleźć miejsce, z którym mają się połączyć.

DNS w jednym obrazie: hierarchia nazw

DNS sprawia, że nazwy są łatwiejsze do zarządzania, organizując je jak drzewo. Zamiast jednej olbrzymiej listy, w której każda nazwa musi być unikalna globalnie (i którą ktoś musiałby nadzorować), DNS dzieli nazewnictwo na poziomy i deleguje odpowiedzialność.

Hierarchia: root → TLD → domena → poddomena

Nazwa DNS czytana jest od prawej do lewej:

- Root: niewidoczna kropka na końcu każdej nazwy (często pomijana).

www.example.com. technicznie kończy się .

- TLD (domena najwyższego poziomu):

.com, .org, .net, kody krajów jak .uk

- Domena:

example w example.com

- Poddomena / host:

www w www.example.com

Zatem www.example.com można rozbić na:

com (TLD)example (domena zarejestrowana pod .com)www (etykieta, którą właściciel domeny tworzy i kontroluje)

Dlaczego hierarchia pomaga

Taka struktura zmniejsza konflikty, ponieważ nazwy muszą być unikalne tylko wewnątrz rodzica. Wiele organizacji może mieć www jako poddomenę, bo www.example.com i www.another-example.com się nie zderzają.

Rozkłada to też obciążenie. Operatorzy .com nie muszą zarządzać rekordami każdej strony; wskazują jedynie, kto odpowiada za example.com, a następnie właściciel example.com zarządza szczegółami.

„Strefa” na prosty język

Strefa to po prostu zarządzalna część tego drzewa — dane DNS, za które ktoś jest odpowiedzialny. Dla wielu zespołów „nasza strefa” oznacza „rekordy DNS dla example.com i poddomen, które hostujemy”, przechowywane na ich autorytatywnym dostawcy DNS.

Kto co robi: resolvery, serwery autorytatywne i Ty

Gdy wpisujesz nazwę w przeglądarce, nie pytasz „internetu” bezpośrednio. Kilku wyspecjalizowanych pomocników dzieli pracę, aby odpowiedź była szybka i niezawodna.

Główni aktorzy

Ty (Twoje urządzenie i przeglądarka) zaczynasz od prostego pytania: „Jaki adres IP odpowiada example.com?” Twoje urządzenie zwykle jeszcze nie zna odpowiedzi i nie chce dzwonić do kilkunastu serwerów, żeby ją uzyskać.

Rekurencyjny resolver robi poszukiwania w Twoim imieniu. Zwykle dostarcza go Twój ISP, dział IT w pracy/szkole albo publiczny resolver. Główna korzyść: może korzystać z cachowanych odpowiedzi z poprzednich zapytań, przyspieszając działanie dla wszystkich korzystających z niego.

Autorytatywne serwery DNS to źródło prawdy dla domeny. One nie „szukają internetu”; przechowują oficjalne rekordy mówiące, które IP, serwery poczty czy tokeny weryfikacyjne należą do danej domeny.

Wyszukiwanie krok po kroku (poziom ogólny)

- Twoje urządzenie pyta skonfigurowany rekurencyjny resolver o

example.com.

- Jeśli resolver ma świeżą, cachowaną odpowiedź, odsyła ją od razu.

- Jeśli nie, resolver pyta hierarchię DNS, gdzie znaleźć autorytatywne serwery dla tej domeny (zaczynając od góry i zawężając).

- Resolver trafia na autorytatywny serwer domeny, otrzymuje ostateczną odpowiedź i przekazuje ją urządzeniu.

- Twoja przeglądarka używa tego adresu IP, aby połączyć się ze stroną.

„Rekurencyjny” kontra „autorytatywny”, w jednej analogii

Pomyśl o rekurencyjnym resolverze jak o bibliotekarzu, który potrafi wyszukać informację dla Ciebie (i zapamiętuje popularne odpowiedzi), podczas gdy autorytatywny serwer to oficjalny katalog wydawcy: nie przegląda innych katalogów — po prostu stwierdza, co jest prawdą dla swoich książek.

Zapytanie DNS, krok po kroku (bez żargonu)

Gdy wpisujesz example.com w przeglądarce, przeglądarka nie szuka nazwy — potrzebuje adresu IP (liczby jak 93.184.216.34), żeby wiedzieć, dokąd się połączyć. DNS to system „znajdź mi numer dla tej nazwy”.

1) Przeglądarka pyta system operacyjny

Twoja przeglądarka najpierw pyta system operacyjny komputera/telefonu: „Czy znamy już adres IP dla example.com?” System sprawdza swoją krótkoterminową pamięć (cache). Jeśli znajdzie świeżą odpowiedź, zapytanie kończy się tutaj.

2) System pyta resolver DNS

Jeśli system nie ma odpowiedzi, przekazuje pytanie do resolvera DNS — zwykle prowadzonego przez ISP, firmę lub publicznego dostawcę. Resolver to Twój „konsjerż DNS”: wykonuje pracę, żeby Twoje urządzenie tego nie musiało robić.

3) Resolver podąża za wskazówkami: root → TLD → autorytatywny

Jeśli resolver nie ma odpowiedzi w cache, zaczyna kierowaną wyszukiwarkę:

- Serwer root: resolver pyta, gdzie znaleźć informacje o końcówce domeny (np.

.com). Serwer root nie daje końcowego IP — daje odsyłacze, kierując: „Zapytaj te serwery .com dalej.”

- Serwer TLD (

.com): resolver pyta serwery .com, gdzie jest obsługiwana domena example.com. To znów nie jest ostateczny IP — kolejne wskazówki: „Zapytaj ten autorytatywny serwer dla example.com.”

- Autorytatywny serwer: to źródło prawdy dla tej domeny. Odpowiada faktycznym rekordem (np.

A lub AAAA) zawierającym adres IP.

4) Odpowiedź wraca (i zwykle jest cache’owana)

Resolver odsyła IP do Twojego systemu, a potem do przeglądarki, która może nawiązać połączenie. Większość zapytań wydaje się natychmiastowa, ponieważ resolvery i urządzenia cache’ują odpowiedzi na czas określony przez właściciela domeny (TTL).

Prosty model mentalny

Łatwy do zapamiętania przepływ to: Przeglądarka → cache OS → cache resolvera → Root (odsyłacz) → TLD (odsyłacz) → Autorytatywny (odpowiedź) → z powrotem do przeglądarki.

Buforowanie i TTL: dlaczego DNS jest szybki (i czasem wolny w zmianach)

DNS byłby powolny, gdyby każda wizyta na stronie wymagała zaczynania od zera i pytania wielu serwerów o tę samą odpowiedź. Zamiast tego DNS polega na cache’owaniu — tymczasowej „pamięci” ostatnich zapytań — dzięki czemu większość użytkowników otrzymuje odpowiedzi w milisekundach.

Czym jest cache i dlaczego istnieje

Gdy urządzenie pyta resolver DNS o example.com, resolver może najpierw wykonać kilka zapytań. Po poznaniu odpowiedzi przechowuje ją w cache. Następna osoba, która zapyta o tę samą nazwę, otrzyma odpowiedź od ręki.

Cache istnieje z dwóch powodów:

- Szybkość: mniej rund sieciowych, szybsze ładowanie stron.

- Mniejsze obciążenie: autorytatywne serwery DNS nie muszą odpowiadać na każde pojedyncze zapytanie od każdego użytkownika.

TTL: „Jak długo trzymać tę odpowiedź zanim zapytasz znowu”

Każdy rekord DNS ma wartość TTL (Time To Live). Myśl o TTL jak o instrukcji: przechowuj tę odpowiedź przez X sekund, potem wyrzuć i zapytaj ponownie.

Jeśli rekord ma TTL 300, resolvery mogą go używać przez do 5 minut, zanim ponownie sprawdzą.

Kompromis: zmiana kontra stabilność

TTL to balans:

- Krótkie TTL pomagają szybciej rozchodzić się zmianom (przydatne podczas migracji), ale zwiększają ruch zapytań DNS.

- Długie TTL zmniejszają ruch i zwiększają stabilność, ale zmiany dłużej docierają do wszystkich.

Sytuacje praktyczne, gdzie TTL ma znaczenie

Jeśli przenosisz stronę na nowy hosting, zmieniasz CDN lub robisz cutover poczty (zmiana rekordów MX), TTL decyduje, jak szybko użytkownicy przestaną trafiać na stare miejsce.

Częsta praktyka: obniżyć TTL z wyprzedzeniem przed planowaną zmianą, wykonać przełączenie, a potem ponownie podnieść TTL, gdy wszystko jest stabilne. Dlatego DNS może być szybki na co dzień — i „oporny” tuż po aktualizacji.

Rekordy DNS, które faktycznie zobaczysz (A, AAAA, CNAME, MX, TXT)

Gdy logujesz się do panelu DNS, będziesz zwykle edytować kilka typów rekordów. Każdy rekord to mała instrukcja mówiąca, gdzie wysyłać ruch (web), gdzie doręczać pocztę lub jak weryfikować własność.

Popularne typy rekordów (z codziennymi przykładami)

| Record | Co robi | Prosty przykład |

|---|

| A | Wskazuje nazwę na adres IPv4 | example.com → 203.0.113.10 (serwer Twojej strony) |

| AAAA | Wskazuje nazwę na adres IPv6 | example.com → 2001:db8::10 (ten sam pomysł, nowsze adresowanie) |

| CNAME | Robi z jednej nazwy alias do innej nazwy | www.example.com → example.com (żeby obie wskazywały to samo) |

| MX | Mówi, gdzie powinna trafiać poczta dla domeny | example.com → mail.provider.com (priorytet 10) |

| TXT | Przechowuje „notatki”, które mogą czytać maszyny (weryfikacja, polityka pocztowa) | example.com ma rekord SPF jak v=spf1 include:mailgun.org ~all |

| NS | Mówi, które serwery autorytatywne hostują DNS dla domeny/strefy | example.com → ns1.dns-host.com |

| SOA | Nagłówek strefy: główny NS, kontakt admina i wartości czasowe | SOA dla example.com zawiera ns1.dns-host.com oraz timery retry/expire |

Błędy, na które ludzie wpadają

Kilka problemów powtarza się często:

- CNAME na apexie (

example.com). Wielu dostawców DNS tego nie pozwala, ponieważ nazwa główna musi też mieć rekordy takie jak NS i SOA. Jeśli potrzebujesz „root wskazuje na hostname”, użyj rekordu A/AAAA lub funkcji „ALIAS/ANAME” jeśli dostawca ją obsługuje.

- Konfliktujące rekordy: nie ustawiaj jednocześnie CNAME i A dla tej samej nazwy (np.

www). Wybierz jedno rozwiązanie.

- Literówki i formatowanie: jeden błędny znak w

mail.provider.com może zepsuć pocztę; brakujące/dodatkowe kropki i kopiowanie niewłaściwego pola hosta (np. @ vs www) to częste przyczyny awarii.

Jeśli przekazujesz wskazówki DNS zespołowi, mała tabela jak powyżej w dokumentacji (albo strona runbooku) przyspiesza przeglądy i rozwiązywanie problemów.

Kto prowadzi DNS: domeny, rejestratorzy i serwery root

DNS działa, bo odpowiedzialność jest rozdzielona między wiele organizacji. To rozdzielenie umożliwia przenoszenie dostawców, zmianę ustawień i utrzymanie nazwy online bez pytania „internetu” o pozwolenie.

Rejestracja domeny vs. hosting DNS (to nie to samo)

Rejestracja domeny to zakup prawa do używania nazwy (np. example.com) przez określony czas. To jak zarezerwowanie etykiety, aby nikt inny jej nie zajął.

Hosting DNS to prowadzenie ustawień, które mówią światu, gdzie ta nazwa ma wskazywać — Twoja strona, dostawca poczty, rekordy weryfikacyjne itd. Możesz zarejestrować domenę u jednej firmy, a hostować DNS u innej.

Rejestr, rejestrator i serwery nazw — role prostym językiem

- Rejestr: organizacja, która obsługuje TLD (np.

.com, .org, .uk). Utrzymuje oficjalną bazę, kto posiada jakie nazwy pod danym TLD i które serwery nazw są za nie odpowiedzialne.

- Rejestrator: detalista, u którego rejestrujesz (i odnawiasz) domenę. Rejestrator rozmawia z rejestrem w Twoim imieniu i pozwala edytować kluczowe ustawienia domeny.

- Serwery nazw: maszyny (prowadzone przez Twojego hosta DNS), które publikują rekordy Twojej domeny — A/AAAA, MX, TXT, CNAME itd. Nazywa się je autorytatywnymi, bo to one dają ostateczne odpowiedzi dla Twojej domeny.

Co robią (a czego nie robią) serwery root

Serwery root siedzą na szczycie DNS. Nie znają adresu IP Twojej strony i nie przechowują rekordów Twojej domeny. Ich zadanie jest węższe: mówią resolverom, gdzie znaleźć autorytatywne serwery dla każdego TLD (gdzie obsługiwana jest np. .com).

Delegacja: jak kontrola przechodzi z TLD do Twojej domeny

Gdy ustawiasz „serwery nazw” dla domeny u rejestratora, tworzysz delegację. Rejestr .com (przez swoje serwery autorytatywne) zacznie wtedy wskazywać zapytania o example.com na serwery nazw, które wybrałeś.

Od tego momentu to te serwery nazw kontrolują odpowiedzi, które reszta internetu otrzymuje — aż zmienisz delegację ponownie.

Bezpieczeństwo i zaufanie: co może pójść źle i jak DNS pomaga

DNS opiera się na zaufaniu: gdy wpisujesz nazwę, zakładasz, że odpowiedź kieruje do prawdziwej usługi. Zazwyczaj tak jest — ale DNS to też popularne miejsce ataków, bo drobna zmiana "gdzie ta nazwa prowadzi" może przekierować wielu ludzi.

Typowe ryzyka DNS (i jak się objawiają)

Klasycznym problemem jest podszywanie się lub zatrucie cache’u. Jeśli atakujący oszuka resolver i zmusi go do zapisania fałszywej odpowiedzi, użytkownicy mogą być wysyłani na zły adres IP nawet gdy wpisali poprawną domenę. Skutkiem mogą być strony phishingowe, złośliwe pliki do pobrania lub przechwycenie ruchu.

Innym problemem jest przejęcie domeny na poziomie rejestratora. Jeśli ktoś dostanie się do Twojego konta u rejestratora, może zmienić serwery nazw lub rekordy i skutecznie „przejąć” domenę bez dotykania hostingu.

Są też codzienne zagrożenia: błędne konfiguracje. Błędny CNAME, stary rekord TXT czy nieprawidłowy MX mogą zepsuć logowania, dostarczanie poczty lub weryfikacje. Takie awarie często wyglądają jak „internet przestał działać”, ale przyczyną jest drobna edycja DNS.

Jak DNSSEC pomaga (na wysokim poziomie)

DNSSEC dodaje kryptograficzne podpisy do danych DNS. Mówiąc prosto: odpowiedź DNS można zweryfikować, by potwierdzić, że nie została zmieniona w tranzycie i że pochodzi od autorytatywnego serwera domeny. DNSSEC nie szyfruje zapytań DNS ani nie ukrywa, czego szukasz, ale może zapobiec wielu rodzajom fałszywych odpowiedzi.

Prywatność: DoH i DoT

Tradycyjne zapytania DNS łatwo podglądać w sieci. DNS-over-HTTPS (DoH) i DNS-over-TLS (DoT) szyfrują połączenie między Twoim urządzeniem a resolverem, zmniejszając możliwość podsłuchu i niektóre manipulacje po drodze. Nie sprawiają, że DNS jest „anonimowy”, ale zmieniają, kto może widzieć i modyfikować zapytania.

Praktyczne zabezpieczenia dla zespołów

Używaj MFA w rejestratorze, włącz blokady transferu domeny i ogranicz, kto może edytować DNS. Traktuj zmiany DNS jak wdrożenia produkcyjne: wymagaj przeglądu, prowadź log zmian i skonfiguruj monitorowanie/powiadomienia o zmianach rekordów lub serwerów nazw, aby szybko wykrywać niespodzianki.

Praktyczne wskazówki DNS dla zespołów zarządzających stroną lub pocztą

DNS może wydawać się "ustaw i zapomnij", dopóki mała zmiana nie wyłączy strony lub poczty. Dobra wiadomość: kilka nawyków uczyni zarządzanie DNS przewidywalnym — nawet dla małych zespołów.

Prosta checklista dla małych zespołów

Rozpocznij od powtarzalnego, lekkiego procesu:

- Wybierz zaufanego dostawcę DNS: szukaj prostego interfejsu, historii zmian i wsparcia dla nowoczesnych rekordów (w tym TXT dla uwierzytelnień poczty). Jeśli domena jest zarejestrowana u jednej firmy, możesz bez problemu hostować DNS gdzie indziej.

- Zdecyduj o strategii TTL: TTL kontroluje, jak długo inni cache’ują Twoje rekordy. Używaj dłuższych TTL dla stabilnych usług (lepsza wydajność) i tymczasowo obniżaj TTL przed planowanymi migracjami (szybsze przełączenie).

- Dokumentuj każdą zmianę: zachowaj wspólną notatkę co się zmieniło, dlaczego, kiedy i kto zatwierdził. Dołącz poprzednie wartości, by szybko cofnąć błąd.

Nawyki niezawodności zapobiegające „tajemniczym awariom”

Większość problemów DNS nie jest skomplikowana — są po prostu trudne do szybkiego zauważenia.

- Używaj wielu serwerów nazw: dostawca DNS powinien publikować co najmniej dwa autorytatywne serwery nazw w różnych lokalizacjach. To zmniejsza ryzyko, że jedna awaria Cię wyłączy.

- Monitoruj z zewnątrz sieci: podstawowe monitorowanie dostępności, które sprawdza rozwiązywanie DNS (nie tylko HTTP), może wcześniej wykryć problemy.

- Miej plan rollbacku: przed zmianami skopiuj bieżące rekordy strefy. Jeśli coś się zepsuje, przywrócenie znanych dobrych wartości powinno zająć minuty, nie godziny.

Jeśli często wdrażasz aplikacje, DNS staje się częścią procesu release. Na przykład zespoły publikujące aplikacje z platform takich jak Koder.ai (gdzie możesz budować i wdrażać aplikacje przez czat, a potem podłączyć domeny niestandardowe) nadal polegają na tych samych zasadach: poprawne cele A/AAAA/CNAME, sensowne TTL podczas przełączeń i jasny plan przywracania, jeśli coś wskazuje w złe miejsce.

Dostarczalność poczty: rekordy DNS, które mają znaczenie

Jeśli wysyłasz e‑maile z własnej domeny, DNS bezpośrednio wpływa na to, czy wiadomości trafią do skrzynek odbiorczych.

- SPF (rekord TXT): wymienia, które serwery mogą wysyłać pocztę w imieniu Twojej domeny.

- DKIM (rekord TXT): dodaje kryptograficzny podpis, aby odbiorca mógł zweryfikować, że wiadomość nie została zmieniona.

- DMARC (rekord TXT): mówi odbiorcom, co robić, gdy kontrole SPF/DKIM zawiodą (i dostarcza raporty). Zacznij od polityki „monitoruj”, a potem zaostrzaj, gdy będziesz pewny.

Przyjazne ludziom nazwy sprawiły, że internet mógł się skalować poza małą społeczność badawczą. Traktuj DNS jak wspólną infrastrukturę — trochę uwagi na początku zapewni, że Twoja strona będzie osiągalna, a poczta zaufana, gdy będziesz się rozwijać.