Dlaczego VMware ma znaczenie wykraczające poza maszyny wirtualne

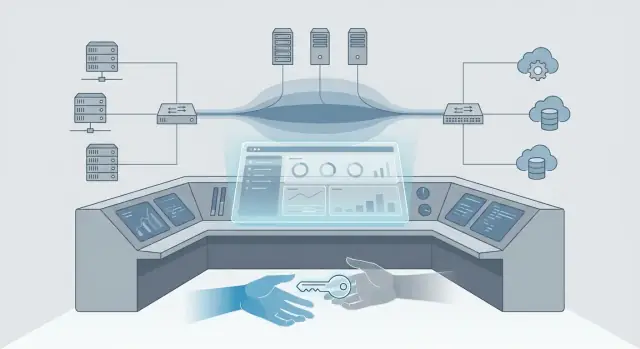

W uproszczeniu wirtualizacja to sposób uruchamiania wielu „wirtualnych” serwerów na jednej fizycznej maszynie — tak że jedna skrzynka może bezpiecznie zachowywać się jak wiele. Płaszczyzna sterowania to zestaw narzędzi i reguł, które mówią systemowi, co ma działać gdzie, kto może to zmieniać i jak jest to monitorowane. Jeśli wirtualizacja to silnik, to płaszczyzna sterowania to deska rozdzielcza, kierownica i przepisy drogowe.

Rola VMware: domyślna podstawa

VMware nie tylko pomógł organizacjom kupić mniej serwerów. Z czasem vSphere i vCenter stały się miejscem, w którym zespoły:

- przydzielają pojemność obliczeniową (i mówią „tak” lub „nie” prośbom)

- standaryzują szablony, klastry i operacyjne zabezpieczenia

- integrują kopie zapasowe, monitoring, kontrole bezpieczeństwa i zarządzanie zmianami

Dlatego VMware ma znaczenie wykraczające poza „uruchamianie VM‑ów”. W wielu przedsiębiorstwach stał się efektywnie warstwą operacyjną dla infrastruktury — punktem, w którym decyzje są egzekwowane i audytowane.

Co obejmuje ten tekst

Ten artykuł pokazuje, jak wirtualizacja rozrosła się do roli płaszczyzny sterowania w przedsiębiorstwie, dlaczego ta pozycja jest strategicznie ważna i co zwykle się zmienia przy przesunięciu własności i strategii produktu. Omówimy krótko historię, a potem skupimy się na praktycznych skutkach dla zespołów IT: operacje, sygnały budżetowe, ryzyko, zależności ekosystemu i realistyczne opcje (zostać, dywersyfikować, migrować) w horyzoncie 6–18 miesięcy.

Co możemy (i czego nie możemy) wiedzieć

Nie będziemy zgadywać poufnych roadmap ani przewidywać konkretnych ruchów handlowych. Skoncentrujemy się na obserwowalnych wzorcach: co zwykle zmienia się najpierw po przejęciu (pakiety, licencjonowanie, obsługa), jak te zmiany wpływają na codzienne operacje i jak podejmować decyzje przy niepełnych informacjach — bez zamrożenia czy nadreakcji.

Od konsolidacji do standardu: krótka historia

Wirtualizacja nie zaczęła się jako wielka idea platformowa. Zaczęła się jako praktyczne rozwiązanie: za dużo słabo wykorzystywanych serwerów, chaos sprzętowy i częste nocne awarie spowodowane tym, że jedna aplikacja zajmowała cały fizyczny serwer.

Krótka oś czasu: od efektywności do oczekiwania

Na początku przekaz był prosty — uruchom wiele obciążeń na jednym hoście i przestań kupować tyle serwerów. To szybko ewoluowało w operacyjny nawyk.

- Era konsolidacji serwerów: mniej maszyn fizycznych, lepsze wykorzystanie zasobów, szybsze provisionowanie.

- Era standaryzacji: jedno podejście do abstrakcji obliczeń, pamięci i sieci w całej organizacji.

- Era operacji: scentralizowane zarządzanie stało się równie ważne jak sam hypervisor.

Jak standaryzacja zmniejszyła złożoność między zespołami i lokalizacjami

Gdy wirtualizacja stała się powszechna, największym zyskiem nie było tylko "oszczędzanie na sprzęcie". Chodziło o to, że zespoły mogły powtarzać te same wzorce wszędzie.

Zamiast unikalnych konfiguracji serwerów w każdej lokalizacji, wirtualizacja promowała spójną bazę: podobne buildy hostów, wspólne szablony, przewidywalne planowanie pojemności i wspólne praktyki patchowania oraz odzyskiwania. To miało znaczenie dla:

- siedziby głównej vs. oddziałów

- środowisk produkcyjnych vs. testowych

- zespołów aplikacyjnych z różnymi harmonogramami wydawniczymi

Nawet jeśli sprzęt był różny, model operacyjny mógł pozostać w dużej mierze taki sam.

Zarządzanie w stylu vCenter: powierzchnia codziennej pracy

W miarę wzrostu środowisk punkt ciężkości przesunął się z pojedynczych hostów do scentralizowanego zarządzania. Narzędzia takie jak vCenter nie tylko „zarządzały wirtualizacją” — stały się miejscem, gdzie administratorzy wykonywali rutynowe zadania: kontrola dostępu, inwentaryzacja, alarmy, zdrowie klastra, alokacja zasobów i bezpieczne okna konserwacji.

W wielu organizacjach, jeśli coś nie było widoczne w konsoli zarządzającej, to praktycznie nie było możliwe do zarządzania.

Dlaczego „wystarczająco dobre wszędzie” bije „najlepsze rozwiązanie punktowe"

Jedna standardowa platforma może przewyższyć zbiór najlepszych w swojej klasie narzędzi, gdy cenisz powtarzalność. "Wystarczająco dobre wszędzie" często oznacza:

- mniej przekazań między zespołami

- prostsze szkolenie i onboardingi

- jaśniejszą odpowiedzialność operacyjną

Tak wirtualizacja przeszła z taktyki oszczędzania kosztów do standardowej praktyki — i przygotowała grunt pod rolę płaszczyzny sterowania.

Jak wirtualizacja przekształciła się w płaszczyznę sterowania przedsiębiorstwa

Wirtualizacja zaczęła się jako sposób na uruchamianie większej liczby obciążeń na mniejszej liczbie serwerów. Ale gdy większość aplikacji zaczęła żyć na wspólnej platformie wirtualnej, „miejsce, w które się najpierw klika”, stało się miejscem, gdzie decyzje są egzekwowane. Tak stos hypervisora ewoluuje w płaszczyznę sterowania przedsiębiorstwa.

Zespoły IT nie zarządzają tylko „obliczeniami”. Codzienne operacje obejmują:

- Obliczenia: alokacja CPU i pamięci, klastry hostów, planowanie pojemności

- Pamięć masowa: datastore'y, poziomy wydajności, snapshoty, replikacja

- Sieć: wirtualne przełączniki, segmentacja, wzorce load balancingu

- Tożsamość i dostęp: kto może provisionować, kto może zmieniać polityki, ślady audytu

- Aplikacje i usługi: reguły rozmieszczania, wymagania dostępności, okna konserwacji

Gdy te warstwy są orkiestrujące z jednej konsoli, wirtualizacja staje się praktycznym centrum operacyjnym — nawet jeśli sprzęt pod spodem jest różnorodny.

Scentralizowane provisionowanie, polityki i dostęp

Kluczowa zmiana polega na tym, że provisionowanie staje się napędzane politykami. Zamiast „zbuduj serwer”, zespoły definiują zabezpieczenia: zatwierdzone obrazy, limity rozmiarów, strefy sieciowe, reguły backupu i uprawnienia. Żądania przekładają się na ustandaryzowane wyniki.

Dlatego platformy takie jak vCenter zaczynają funkcjonować jak system operacyjny centrum danych: nie dlatego, że uruchamiają aplikacje, ale dlatego, że decydują, jak aplikacje są tworzone, rozmieszczane, zabezpieczane i utrzymywane.

Automatyzacja zamienia wybory w nawyki

Szablony, złote obrazy i pipeline'y automatyzacji cicho utrwalają zachowania. Gdy zespoły standaryzują szablon VM, schemat tagowania lub workflow patchowania i odzyskiwania, to rozprzestrzenia się po departamentach. Z czasem platforma nie tylko hostuje obciążenia — osadza praktyki operacyjne.

Gdzie przesuwa się środek ciężkości

Gdy jedna konsola zarządza „wszystkim”, punkt ciężkości przesuwa się z serwerów na zarządzanie: zatwierdzenia, dowody zgodności, rozdział obowiązków i kontrola zmian. Dlatego zmiana właściciela lub strategii wpływa nie tylko na ceny — wpływa na to, jak IT działa, jak szybko reaguje i jak bezpiecznie może wprowadzać zmiany.

Co oznacza „płaszczyzna sterowania” dla codziennych operacji

Kiedy ludzie mówią o VMware jako o „płaszczyźnie sterowania”, nie mają na myśli tylko miejsca, gdzie uruchamia się maszyny wirtualne. Mają na myśli miejsce, gdzie koordynowana jest codzienna praca: kto może co robić, co można bezpiecznie zmienić i jak wykrywa się oraz rozwiązuje problemy.

Operacje Day‑2: praca, która wypełnia kalendarz

Większość wysiłku IT dzieje się po początkowym wdrożeniu. W środowisku VMware płaszczyzna sterowania jest miejscem operacji Day‑2:

- Patchowanie i aktualizacje: koordynacja firmware hostów, patchowanie ESXi, aktualizacje vCenter, kontrole zdrowia klastra i plany rollbacku.

- Pojemność i wydajność: monitorowanie zapasu CPU/RAM/pamięci, dopasowywanie rozmiarów obciążeń i decyzje o dodaniu hostów lub rebalansie.

- Rozwiązywanie problemów: korelowanie alarmów, zdarzeń i wykresów wydajności, by zlokalizować, czy problem leży po stronie obliczeń, pamięci masowej, sieci czy aplikacji.

Ponieważ zadania te są scentralizowane, zespoły tworzą powtarzalne runbooki — okna zmian, kroki zatwierdzające i „znane dobre” sekwencje.

Umiejętności, runbooki i narzędzia są „lepkie” i to zrozumiałe

Z czasem wiedza o VMware staje się operacyjną pamięcią mięśniową: standardy nazewnictwa, wzorce projektowe klastrów i ćwiczenia odzyskiwania. Trudno to zastąpić nie dlatego, że nie ma alternatyw, ale dlatego, że spójność zmniejsza ryzyko. Nowa platforma często oznacza naukę nowych przypadków brzegowych, przepisanie runbooków i ponowne weryfikowanie założeń pod presją.

Reakcja na incydenty zależy od widoczności i uprawnień

W trakcie awarii respondenci polegają na płaszczyźnie sterowania w zakresie:

- Widoczności: alerty, oś czasu zdarzeń i historia wydajności.

- Uprawnień: kto może zrestartować VM, przenieść obciążenia lub zmienić konfigurację sieciową.

- Śladów audytu: dowodów, co, kiedy i przez kogo zostało zmienione.

Jeśli te przepływy się zmienią, średni czas przywrócenia też może ulec zmianie.

Ukryte zależności, które zauważysz dopiero po ich awarii

Wirtualizacja rzadko działa samotnie. Kopie zapasowe, monitoring, DR, zarządzanie konfiguracją i systemy ticketowe integrują się ściśle z vCenter i jego API. Plany DR mogą zakładać konkretne zachowania replikacji; zadania backupowe mogą polegać na snapshotach; monitoring może opierać się na tagach i folderach. Kiedy płaszczyzna sterowania się zmienia, te integracje bywają pierwszym „zaskoczeniem”, które trzeba zinwentaryzować i przetestować.

Zmiany własności: co zwykle zmienia się najpierw

Gdy platforma tak centralna jak VMware zmienia właściciela, technologia zwykle nie psuje się z dnia na dzień. Najpierw zmienia się otoczka handlowa: sposób zakupu, odnawiania i to, co uważa się za „normalne” w budżetowaniu i wsparciu.

Oddziel wartość produktu od warunków komercyjnych

Wiele zespołów nadal czerpie ogromną wartość operacyjną z vSphere i vCenter — ustandaryzowane provisionowanie, spójne operacje i znany zestaw narzędzi. Ta wartość może pozostać stabilna, nawet gdy szybko zmieniają się warunki komercyjne.

Pomaga prowadzić te dwie rozmowy oddzielnie:

- Wartość produktu: co platforma umożliwia (stabilność, automatyzacja, zarządzanie).

- Warunki komercyjne: metryki licencjonowania, pakiety, poziomy wsparcia, mechaniki odnowień i rabaty.

Dlaczego zmiana właściciela uruchamia przeglądy cen i pakietów

Nowy właściciel często ma mandat do uproszczenia katalogu, zwiększenia średniej wartości umowy lub przesunięcia klientów do mniejszej liczby bundli. To może oznaczać zmiany w:

- metrykach licencjonowania i minimach

- składzie bundli (co jest „w cenie”, a co dodatkiem)

- uprawnieniach wsparcia i poziomach reakcji

- terminach odnowień i strukturach kontraktowych

Typowe obawy przedsiębiorstw: odnowienia i przewidywalność

Najbardziej praktyczne zmartwienia są nudne, ale realne: „Ile to będzie kosztować w przyszłym roku?” i „Czy dostaniemy wieloletnią przewidywalność?” Finanse chcą stabilnych prognoz; IT chce pewności, że odnowienie nie zmusi do pośpiesznych decyzji architektonicznych.

Co zebrać przed rozmowami o odnowieniu

Zanim porozmawiasz o liczbach, zbuduj czysty zestaw faktów:

- Inwentarz: klastry, hosty, rdzenie, edycje i które środowiska są najważniejsze.

- Rzeczywiste użycie: jakie funkcje faktycznie wykorzystujecie vs. do czego macie prawo.

- Kontrakty i historia: aktualne SKU/bundle, daty odnowień, poziom wsparcia, warunki true‑up i wcześniejsze ustępstwa.

Z takimi danymi możesz negocjować jasno — czy planujesz zostać, dywersyfikować czy przygotować ścieżkę migracji.

Zmiany strategiczne: bundling, roadmapy i fokus produktu

Posiadaj kod, który tworzysz

Zachowaj pełną kontrolę nad zbudowanym kodem, eksportując źródła, gdy aplikacja jest gotowa do długoterminowego utrzymania.

Gdy dostawca platformy zmienia strategię, pierwszą rzeczą, którą wiele zespołów odczuwa, nie jest nowa funkcja — to nowy sposób kupowania i planowania. Dla klientów VMware obserwujących kierunek Broadcom praktyczny wpływ często widać w bundle’ach, priorytetach roadmapy i produktach, które dostają najwięcej uwagi.

Bundles: prostszy zakup, mniejsza elastyczność

Bundling może być pomocny: mniej SKU, mniej dyskusji „czy kupiliśmy właściwy dodatek?” i jaśniejsze ujednolicenie między zespołami.

Kosztem jest elastyczność. Jeśli bundle zawiera komponenty, których nie używasz (albo nie chcesz ujednolicać), możesz płacić za tzw. shelfware lub być popychanym do architektury „jeden rozmiar pasuje większości”. Bundles mogą też utrudniać pilotowanie alternatyw stopniowo — bo już nie kupujesz tylko potrzebnego kawałka.

Roadmapy produktowe zwykle faworyzują segmenty klientów, które przynoszą największe przychody i odnowienia. To może oznaczać:

- więcej uwagi dla dużych, ustandaryzowanych estate'ów

- mniejszą troskę o przypadki brzegowe, mniejsze wdrożenia lub niszowe integracje

- zmiany w szybkości dostarczania poprawek dla starszych wersji

To nie jest z definicji złe — ale zmienia sposób planowania aktualizacji i zależności.

Fokus produktu i ryzyko rozrostu narzędzi

Jeśli pewne możliwości zostaną zdegradowane, zespoły często wypełniają luki narzędziami punktowymi (backup, monitoring, zabezpieczenia, automatyzacja). To może rozwiązać natychmiastowe problemy, ale prowadzi do narastającego rozrostu narzędzi: więcej konsol, więcej umów, więcej integracji do utrzymania i więcej miejsc, gdzie mogą ukryć się incydenty.

Pytania do dostawców (i uzyskaj je na piśmie)

Poproś o jasne zobowiązania i granice:

- Jaki jest wspierany harmonogram dla naszych obecnych wersji i modelu wdrożenia?

- Które funkcje są na roadmapzie i jaki jest docelowy termin wydania?

- Co jest wyraźnie poza zakresem (i nie będzie wspierane) w przyszłości?

- Gdzie kończy się wsparcie: produkt dostawcy, integracja partnera, czy „najlepsze starania"?

Te odpowiedzi zamienią „zmianę strategii” w konkretne dane planistyczne dla budżetów, zasobów i ryzyka.

Co się zmienia dla zespołów IT, nie tylko dla CFO

Gdy VMware traktowany jest jako płaszczyzna sterowania, zmiana licencjonowania lub pakietowania nie zostaje w dziale zakupów. Zmienia przepływy pracy w IT: kto może zatwierdzać zmiany, jak szybko można provisionować środowiska i co znaczy „standard” między zespołami.

Administratorzy platformy często odczuwają pierwsze skutki. Jeśli uprawnienia upraszczane są do mniejszej liczby bundli, operacje dnia‑codziennego mogą stać się mniej elastyczne: może być potrzebne wewnętrzne zatwierdzenie użycia funkcji, która wcześniej była „po prostu dostępna”, albo trzeba ujednolicić konfiguracje.

Przejawia się to jako większe obciążenie administracyjne w miejscach niewidocznych dla innych — sprawdzanie licencji przed rozpoczęciem projektów, ciasne okna zmian dla zsynchronizowanych aktualizacji i większa koordynacja z zespołami zabezpieczeń i aplikacyjnymi wokół patchowania i dryfu konfiguracji.

Właściciele aplikacji: przewidywalna wydajność wymaga dowodów

Zespoły aplikacyjne są oceniane pod kątem wydajności i dostępności, ale zmiany platformy mogą zmienić podstawowe założenia. Jeśli klastry są rebalansowane, liczba hostów się zmienia lub wykorzystanie funkcji jest dostosowywane do nowych uprawnień, właściciele aplikacji mogą musieć ponownie przetestować zgodność i przetestować nowe bazowe wartości wydajności.

Szczególnie dotyczy to obciążeń polegających na konkretnych zachowaniach pamięci masowej, sieci lub HA/DR. Praktyczny skutek: bardziej ustrukturyzowane cykle testowe i jaśniejsza dokumentacja „czego ta aplikacja potrzebuje” przed zatwierdzeniem zmian.

Bezpieczeństwo i zgodność: polityka, logi i rozdział obowiązków

Jeśli warstwa wirtualizacji jest punktem egzekwowania segmentacji, dostępu uprzywilejowanego i śladów audytu, każda zmiana narzędzi lub standardowych konfiguracji wpływa na zgodność.

Zespoły bezpieczeństwa będą wymagać jaśniejszego rozdziału obowiązków (kto może co zmieniać w operacjach vCenter), spójnego przechowywania logów i mniejszej liczby „wyjątkowych” konfiguracji. Zespoły IT powinny spodziewać się bardziej sformalizowanych przeglądów dostępu i zapisów zmian.

Zakupy i finanse: operacyjna fala kosztu

Nawet jeśli wyzwalana jest kwestia kosztu, wpływ jest operacyjny: modele wewnętrznego rozliczania mogą wymagać aktualizacji, centra kosztów mogą renegocjować to, co uznają za „w cenie”, a prognozowanie staje się współpracą z zespołami platformowymi.

Dobrym sygnałem, że traktujecie wirtualizację jako płaszczyznę sterowania, jest to, gdy IT i finanse planują razem zamiast wyjaśniać niespodzianki po odnowieniu.

Zarządzanie ryzykiem: ciągłość, wsparcie i ekspozycja operacyjna

Wyprzedź ryzyko odtworzenia

Zbuduj tracker testów odtworzeniowych, aby kwartalne kontrole przywracania były zaplanowane, przypisane i rejestrowane.

Gdy platforma taka jak VMware zmienia właściciela i strategię, największe ryzyka często pojawiają się w „cichych” częściach IT: plany ciągłości, oczekiwania wsparcia i codzienne bezpieczeństwo operacyjne. Nawet jeśli nic się od razu nie psuje, długo utrzymywane założenia mogą się zmienić.

Ciągłość to nie tylko DR — to twój workflow odzyskiwania

Wielka zmiana platformowa może wpłynąć na backup, DR i retencję subtelnie. Produkty backupowe mogą zależeć od konkretnych API, uprawnień vCenter lub zachowania snapshotów. Runbooki DR często zakładają pewne funkcje klastra, domyślne ustawienia sieciowe i kroki orkiestracji. Plany retencji mogą też być dotknięte, jeśli integracje pamięci masowej lub workflow archiwizacji się zmienią.

Działanie: zweryfikuj cały proces przywracania end‑to‑end (nie tylko sukces backupu) dla systemów, które mają największe znaczenie — tożsamość tier‑0, narzędzia zarządzające i kluczowe aplikacje biznesowe.

Ekspozycja operacyjna: gdzie zespoły zostają zaskoczone

Typowe obszary ryzyka są operacyjne, a nie kontraktowe:

- Aktualizacje i patchowanie: zmiana tempa lub wymagań może zamienić rutynowe prace w projekty.

- Zgodność sterowników/firmware: węższe matryce wsparcia mogą stworzyć blokady dla starszych serwerów, HBA, NICów czy macierzy.

- Integracje: monitoring, agenty zabezpieczeń, konektory backupowe i skrypty automatyzacji mogą przestać działać, jeśli zmieni się API, uprawnienia lub pakowanie.

Praktyczne ryzyko to przestoje wynikające z „nieznanych nieznanych”, a nie tylko wyższe koszty.

Koncentracja dostawcy: kompromisy

Gdy jedna platforma dominuje, zyskujesz standaryzację, mniejszą liczbę umiejętności do utrzymania i spójne narzędzia. Kosztem jest zależność: mniej dróg ucieczki, jeśli licencjonowanie, wsparcie lub fokus produktu się zmienią. Ryzyko koncentracji jest najwyższe, gdy VMware podtrzymuje nie tylko obciążenia, ale też tożsamość, backupy, logowanie i automatyzację.

Praktyczne mitigacje, które możesz zacząć teraz

Udokumentuj, co faktycznie uruchamiasz (wersje, zależności i punkty integracji), zaostrz przeglądy dostępu dla ról vCenter/admin, i ustal rytm testów: kwartalne testy przywracania, półroczne ćwiczenia DR i lista weryfikacyjna przed aktualizacją, która uwzględnia zgodność sprzętową i potwierdzenia od dostawców trzecich.

Te kroki zmniejszają ryzyko operacyjne niezależnie od kierunku strategii.

Efekt w ekosystemie: partnerzy, narzędzia i interoperacyjność

VMware rzadko działa samotnie. Większość środowisk opiera się na sieci dostawców sprzętu, MSP, platform backupowych, narzędzi monitorujących, agentów zabezpieczeń i usług DR. Gdy zmienia się właściciel i strategia produktu, „promień rażenia” często pojawia się najpierw w tym ekosystemie — czasem zanim zauważysz to wewnątrz vCenter.

Dlaczego certyfikaty i matryce wsparcia mają znaczenie

Dostawcy sprzętu, MSP i ISV dopasowują swoje wsparcie do konkretnych wersji, edycji i wzorców wdrożenia. Ich certyfikaty i matryce wsparcia określają, co będą rozwiązywać — i kiedy poproszą o upgrade zanim zaangażują się.

Zmiana licencjonowania lub pakietowania może pośrednio wymusić aktualizacje (lub je uniemożliwić), co wpływa na to, czy model serwera, HBA, NIC, macierz lub proxy backupowe pozostaną wspierane.

Narzędzia firm trzecich: założenia cenowe i wsparcia mogą się zmienić

Wiele narzędzi firm trzecich historycznie wyceniano lub pakowano w oparciu o założenia „per gniazdo”, „per host” lub „per VM”. Jeśli model komercyjny platformy się zmieni, te narzędzia mogą dostosować sposób liczenia użycia, które funkcje wymagają dodatku lub które integracje są wliczone.

Oczekiwania wsparcia też mogą się przesunąć — np. ISV może wymagać konkretnego dostępu do API, kompatybilności wtyczek lub minimalnych wersji vSphere/vCenter, by wspierać integrację. Z czasem „kiedyś działało” staje się „działa, ale tylko na tych wersjach i w tych poziomach.”

Kubernetes i kontenery: obok, nie zamiast

Kontenery i Kubernetes często zmniejszają presję na rozrost VM‑ów, ale nie eliminują potrzeby wirtualizacji w wielu przedsiębiorstwach. Zespoły często uruchamiają Kubernetes na VM‑ach, polegają na wirtualnej sieci i politykach pamięci masowej oraz używają istniejących wzorców backupu i DR.

To oznacza, że interoperacyjność między narzędziami kontenerowymi a warstwą wirtualizacji wciąż ma znaczenie — szczególnie w obszarach tożsamości, sieci, pamięci masowej i obserwowalności.

Unikanie niespodzianek: weryfikuj zależności wcześnie

Zanim zobowiążesz się do "zostać, dywersyfikować lub migrować", zinwentaryzuj integracje, na których polegasz: backupy, DR, monitoring, CMDB, skanowanie podatności, MFA/SSO, nakładki sieciowo‑bezpieczeństwowe, wtyczki pamięci masowej i procedury MSP.

Następnie zweryfikuj trzy rzeczy: co jest wspierane dziś, co będzie wspierane po najbliższej aktualizacji i co stanie się nieobsługiwane, jeśli zmiany w pakietowaniu/licencjonowaniu zmienią sposób wdrażania lub zarządzania platformą.

Twoje opcje: zostać, dywersyfikować lub migrować

Gdy wirtualizacja działa jako twoja codzienna płaszczyzna sterowania, zmiana nie jest prostą „zamianą platformy”. Większość organizacji kończy na jednej z czterech ścieżek — czasem w kombinacji.

1) Zostać (i potraktować to jak projekt odnowienia)

Zostać nie znaczy „nic nie robić”. Zwykle oznacza to uporządkowanie inwentarza, standaryzację projektów klastrów i usunięcie przypadkowego rozproszenia, żeby płacić tylko za to, co faktycznie uruchamiacie.

Jeśli główny cel to kontrola kosztów, zacznij od dopasowania rozmiarów hostów, redukcji mało używanych klastrów i weryfikacji, które funkcje naprawdę są potrzebne. Jeśli celem jest odporność, skup się na higienie operacyjnej: rytmie patchowania, testach backupu i udokumentowanych krokach odzyskiwania.

2) Optymalizować (odchudź przed ruchem)

Optymalizacja to najczęstszy ruch krótkoterminowy, bo obniża ryzyko i kupuje czas. Typowe działania to konsolidacja domen zarządzania, porządkowanie szablonów/snapshotów i ujednolicanie standardów pamięci/sieci, by przyszłe migracje były mniej bolesne.

3) Dywersyfikować (używać alternatyw tam, gdzie pasują)

Dywersyfikacja działa najlepiej, gdy wybierasz „bezpieczne” obszary do wprowadzenia innego stosu bez przeplatformowywania wszystkiego naraz. Częste zastosowania:

- Małe klastry wspierające jeden zespół aplikacyjny

- Edge z ograniczonym przeciążeniem operacyjnym

- Dev/test z wyższą tolerancją przestojów

- Pilotaże VDI lub izolowane pule

Celem jest zwykle dywersyfikacja dostawców lub zwiększenie zwinności, nie natychmiastowa wymiana.

4) Migrować (częściowo lub w całości)

„Migracja” oznacza więcej niż przesunięcie VM‑ów. Zaplanuj pełny pakiet: obciążenia, sieć (VLANy, routing, firewalle, load balancery), pamięć (datastore'y, replikacja), backupy, monitoring, tożsamość/dostęp i — często niedoszacowane — umiejętności i procedury operacyjne.

Ustal realistyczne cele: czy optymalizujesz pod kątem ceny, szybkości wdrożenia, redukcji ryzyka czy elastyczności strategicznej? Jasne priorytety zapobiegną przemianie migracji w niekończącą się przebudowę.

Praktyczne ramy decyzyjne na najbliższe 6–18 miesięcy

Uczyń planowanie odnowień widocznym

Stwórz pulpit gotowości do odnowień, który platforma i zespół finansów mogą wspólnie aktualizować.

Jeśli VMware jest twoją operacyjną płaszczyzną sterowania, decyzje o przesunięciach strategii nie powinny zaczynać się od komunikatu prasowego dostawcy — powinny zaczynać się od twojego środowiska. W ciągu najbliższych 6–18 miesięcy dąż do zastąpienia założeń mierzalnymi faktami, a potem wybierz ścieżkę bazując na ryzyku i dopasowaniu operacyjnym.

1) Zbuduj inwentarz gotowy do decyzji

Stwórz inwentarz, któremu zespół operacyjny zaufa w trakcie incydentu, a nie arkusz przygotowany dla działu zakupów.

- Obciążenia: co działa dziś na vSphere (i gdzie)

- Krytyczność: wpływ biznesowy, RTO/RPO, sezony wysokiego obciążenia

- Zależności: współdzielona pamięć, backup, narzędzia sieci/bezpieczeństwo, tożsamość

- Właściciele: właściciel aplikacji + właściciel platformy + kontakt eskalacyjny

Ten inwentarz jest podstawą do zrozumienia, co naprawdę umożliwiają operacje vCenter — i co będzie trudne do odtworzenia gdzie indziej.

2) Zmierz wykorzystanie i dopasuj zanim porównasz opcje

Zanim zaczniesz debatować o licencjonowaniu vSphere czy alternatywach, policz swoje podstawy i usuń oczywisty nadmiar.

Skup się na:

- Zużyciu CPU, pamięci, pamięci masowej na poziomie klastra i VM

- Wzorach nadprowizjonowania (idle VM, przerośnięte szablony)

- Ekspozycji licencyjnej (co jest faktycznie używane vs. co jest wdrożone)

Dopasowywanie rozmiarów może natychmiast obniżyć koszty wirtualizacji i urealnić planowanie migracji.

3) Zdefiniuj kryteria odzwierciedlające twoje ograniczenia

Spisz kryteria decyzyjne i przypisz im wagę. Typowe kategorie:

- Ryzyko: tolerancja przestojów, zależność od dostawcy, ciągłość wsparcia

- Koszt: licencje, odświeżenie sprzętu, etaty operacyjne, szkolenia

- Czas: jak szybko potrzebujesz decyzji (i rollbacku)

- Umiejętności: co zespół potrafi obsługiwać pewnie

- Zgodność i wydajność: audyty, lokalizacja danych, opóźnienia

4) Prowadź pilota z zasadami bezpieczeństwa

Wybierz jedno reprezentatywne obciążenie (nie najłatwiejsze) i przeprowadź pilota z:

- Metrykami sukcesu (wydajność, odzyskiwanie, wysiłek operacyjny)

- Planem rollbacku (przetestowany, z jasnymi warunkami wyzwalającymi)

- Zatwierdzeniem kierownictwa co do granic ryzyka

Traktuj pilota jako próbę generalną operacji Day‑2 — nie tylko demo migracji.

5) Nie ignoruj warstwy „wewnętrznych narzędzi”

W rzeczywistych środowiskach dużą część płaszczyzny sterowania stanowią małe systemy: trackery inwentarza, pulpity odnowień, workflowy przeglądów dostępu, checklisty runbooków i koordynacja okien zmian.

Jeżeli musisz szybko zbudować lub zmodernizować te narzędzia, platforma typu rozmowa‑do‑aplikacji jak Koder.ai może pomóc zespołom stworzyć lekkie wewnętrzne aplikacje przez interfejs czatu (z trybem planowania, snapshotami/rollbackiem i eksportem kodu). Na przykład możesz prototypować aplikację inwentaryzującą integrację z vCenter lub pulpit gotowości do odnowień (front React, backend Go + PostgreSQL), hostować ją pod własną domeną i szybko iterować bez czekania na pełny cykl deweloperski.

Następne kroki: lista kontrolna, którą możesz rozpocząć w tym tygodniu

Nie potrzebujesz ukończonej „strategii platformowej”, żeby zrobić postęp. Cel na ten tydzień to zmniejszyć niepewność: znaj swoje daty, zakresy i kto musi być w pokoju, gdy decyzje zapadną.

1) Potwierdź kontrakt i rzeczywistość wsparcia (dziś)

Zacznij od faktów, które możesz pokazać na spotkaniu.

- Kluczowe daty: daty rozpoczęcia i zakończenia subskrypcji/ELA, okna true‑up, terminy powiadomień o odnowieniu i wszelkie klauzule automatycznego przedłużenia

- Pokrycie wsparcia: aktywny poziom wsparcia, które produkty są objęte (vSphere, vCenter, NSX itp.) i które środowiska są wyłączone (lab, DR, spółki zależne)

- Harmonogram odnowienia: pracuj wstecz od daty odnowienia, aby ustalić wewnętrzne terminy oceny, budżetowania, zakupów i zatwierdzeń

2) Ustal plan komunikacji (w tym tygodniu)

Zmiany własności i licencjonowania mogą zaskakiwać, gdy różne zespoły trzymają różne kawałki układanki.

Zbierz krótką grupę roboczą: platforma/wirtualizacja, bezpieczeństwo, właściciele aplikacji i finanse/zakupy. Uzgodnij:

- jednego odpowiedzialnego właściciela planu

- cotygodniowy 30‑minutowy checkpoint aż do wyjaśnienia kwestii odnowień

- jedno miejsce przechowywania decyzji i założeń (nawet wspólny dokument wystarczy)

3) Zbuduj pakiet dokumentacji gotowy do decyzji (2–3 godziny)

Dąż do „wystarczająco dobrego, by oszacować ryzyko i koszty”, a nie perfekcji.

- Diagramy architektury: klastry, topologia vCenter, kluczowe zależności (backup, monitoring, IAM)

- Runbooki: częstotliwość patchowania, kroki incydentowe, procedury DR i kto zatwierdza zmiany

- Model dostępu: role administratorów, konta break‑glass, status MFA i dostęp stron trzecich

4) Wpisz trzy elementy do kwartalnego przeglądu

Traktuj to jako cykl zarządzania, nie jednorazowy wysiłek.

Przeglądaj kwartalnie: aktualizacje roadmapy/licencjonowania dostawcy, koszty w toku vs. budżet oraz wskaźniki operacyjne (ilość incydentów, zgodność patchów, wyniki testów odzyskiwania). Dodaj wyniki do notatek przy następnym odnowieniu i planowaniu migracji.