Klargör mål och vem appen är till för

Innan du väljer funktioner eller teknikstack, definiera vad en "runbook" betyder i din organisation. Vissa team använder runbooks för incidentplaybooks (hög stress, tidskänsligt). Andra menar standardoperativa procedurer (upprepbara uppgifter), schemalagt underhåll eller kundsupport‑arbetsflöden. Om du inte bestämmer omfånget i förväg kommer appen försöka stödja alla dokumenttyper — och sluta med att inte stödja någon väl.

Definiera dina runbook‑typer (och vad som är "bra")

Skriv ner de kategorier du förväntar dig att appen ska innehålla, med ett kort exempel för varje:

- Incidentplaybooks: steg för "API‑latensspik", eskaleringsvägar, rollback‑instruktioner

- SOP:er: "Provisionsprocess för ny kund", "Rotera credentials", "Veckokontroll av kapacitet"

- Underhållsuppgifter: "Databaspatchning", "Förnyelse av certifikat"

Definiera också minimistandarder: obligatoriska fält (ägare, påverkade tjänster, senast granskad datum), vad "klart" betyder (alla steg avprickade, anteckningar fångade) och vad som bör undvikas (långa löpande texter som är svåra att skumma).

Identifiera målgrupper och deras begränsningar

Lista primära användare och vad de behöver i stunden:

- Jouransvariga ingenjörer: snabbhet, tydlighet, låg friktion vid multitasking

- Drift/support: konsekventa processer, färre handoffs, tydliga definitioner

- Chefer/ledare: insyn i täckning, granskningsfrekvens och ägarskap

Olika användare optimerar för olika saker. Att designa för on‑call‑fallet brukar tvinga gränssnittet att förbli enkelt och förutsägbart.

Sätt upp resultat och mätbara framgångsindikatorer

Välj 2–4 kärnresultat, till exempel snabbare respons, konsekvent utförande och enklare granskningar. Koppla sedan mätetal du kan följa:

- Tid att hitta rätt runbook (sök‑till‑öppna)

- Genomförandegrad för återkommande uppgifter

- Incidentens tid till mitigering när en playbook finns vs inte

- Granskningsfrekvens: % runbooks granskade senaste 90 dagarna

Dessa beslut bör styra varje senare val, från navigation till behörigheter.

Fånga krav från verkliga driftflöden

Innan du väljer teknikstack eller skissar skärmar, se hur drift faktiskt fungerar när något går sönder. En runbook‑hanteringsapp lyckas när den passar verkliga vanor: var folk söker svar, vad som är "bra nog" under en incident, och vad som ignoreras när alla är överbelastade.

Börja med det problem du löser

Intervjua jouransvariga, SRE:er, support och tjänsteägare. Be om specifika färska exempel, inte allmänna åsikter. Vanliga smärtpunkter inkluderar utspridda dokument i olika verktyg, föråldrade steg som inte längre matchar produktion, och oklart ägarskap (ingen vet vem som ska uppdatera en runbook efter en förändring).

Fånga varje smärta med en kort berättelse: vad hände, vad försökte teamet göra, vad gick fel, och vad hade hjälpt. Dessa berättelser blir acceptanskriterier senare.

Inventera befintliga källor och importbehov

Lista var runbooks och SOP:er ligger idag: wikis, Google Docs, Markdown‑repo, PDF:er, ärendekommentarer och incident‑postmortems. För varje källa, notera:

- Format och struktur (tabeller, checklistor, skärmdumpar, länkar)

- Volym och historik som måste bevaras

- Nödvändig metadata (tjänst, miljö, svårighetsgrad, ägare)

Detta talar om huruvida du behöver en bulk‑importör, enkel copy/paste‑migrering eller båda.

Kartlägg end‑to‑end‑flödet för runbooks

Skriv ner typisk livscykel: skapa → granska → använda → uppdatera. Lägg märke till vilka som deltar i varje steg, var godkännanden sker och vad som triggar uppdateringar (tjänstförändringar, incidentlärdomar, kvartalsgranskningar).

Identifiera efterlevnad och revisionsförväntningar

Även om ni inte är i en reglerad bransch behöver team ofta svar på "vem ändrade vad, när och varför". Definiera minimikrav för audit trails tidigt: ändringssammanfattningar, godkännaridentitet, tidsstämplar och möjlighet att jämföra versioner under incidenthantering.

Designa datamodellen för runbooks och versioner

En runbook‑app lyckas eller misslyckas beroende på om dess datamodell matchar hur driftteam verkligen arbetar: många runbooks, delade byggstenar, frekventa ändringar och hög tillit till "vad som var sant vid tidpunkten". Börja med att definiera kärnobjekten och deras relationer.

Kärnobjekt

Minst, modellera:

- Runbook: titel, sammanfattning, status (draft/published/archived), flaggor för svårighetsgrad/användningsfall, last_reviewed_at.

- Step: ordnade poster i en runbook (med valfri beslutsgren).

- Tag: lätta etiketter för sökning och filtrering.

- Service: vilken tjänst runbooken gäller (betalningar, API, datapipeline).

- Owner: person/team ansvarig för korrekthet.

- Version: immutabel snapshot av en runbook vid en tidpunkt.

- Execution: en inspelad "körning" av en runbook under en incident eller rutinuppgift.

Relationer som speglar drift

Runbooks lever sällan ensamma. Planera länkar så appen kan visa rätt dokument under press:

- Runbook ↔ Service (många‑till‑många): en tjänst kan ha flera runbooks; en runbook kan täcka flera tjänster.

- Runbook ↔ Incident‑typ / alert‑regel: lagra referenser till alert‑identifierare eller incidentkategorier så integrationer kan föreslå rätt playbook.

- Runbook ↔ Tags: för tvärgående frågor (databas, kundpåverkan, rollback).

Versionering: draft vs publicerad

Behandla versioner som append‑only poster. En Runbook pekar på en current_draft_version_id och en current_published_version_id.

- Redigering skapar nya draft‑versioner.

- Publicering "promoverar" en draft till publicerad (skapar en ny immutabel publicerad version).

- Behåll gamla versioner för revision och postmortems; överväg en behållningspolicy endast för drafts, inte publicerade versioner.

Lagra rikt innehåll och bilagor

För steg, lagra innehåll som Markdown (enkelt) eller strukturerade JSON‑block (bättre för checklistor, callouts och mallar). Håll bilagor utanför databasen: spara metadata (filnamn, storlek, content_type, storage_key) och lägg filer i objektlagring.

Denna struktur förbereder dig för pålitliga revisionsloggar och en smidig exekveringsupplevelse senare.

Planera funktionsuppsättningen och användarresor

En runbook‑app lyckas när den förblir förutsägbar under press. Börja med att definiera ett minimum viable product (MVP) som stöder kärnloopen: skriv en runbook, publicera den och använd den pålitligt i arbetet.

MVP: minimalt för att vara användbart

Håll första releasen tajt:

- Lista / bibliotek: bläddra runbooks efter tjänst, team och tagg.

- Visa: en ren read‑only‑sida som laddar snabbt och skriver ut väl.

- Skapa: börja från noll med titel, sammanfattning och ordnade steg.

- Redigera: gör draft‑ändringar utan att påverka publicerad version.

- Publicera: en tydlig åtgärd som gör en version "officiell".

- Sök: fulltextsök i titlar, sammanfattningar och stegtext.

Om du inte kan göra dessa sex saker snabbt spelar extra funktioner ingen roll.

"Bra att ha" senare (blockera inte första releasen)

När grunderna är stabila, lägg till kapabiliteter som förbättrar kontroll och insikt:

- Mallarna för vanliga incidenttyper och återkommande underhåll.

- Godkännanden och granskare för hög‑risk‑system.

- Exekveringar (checklistor) för att spela in vad som gjordes och när.

- Analys som mest använda runbooks, föråldrat innehåll och sök utan träffar.

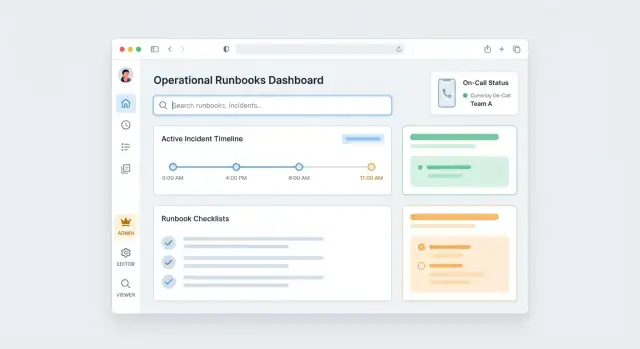

Layout: tre primära arbetsytor

Gör UI‑kartan så användare tänker:

- Runbook‑biblioteket: hitta och filtrera snabbt.

- Editorn: skriv, revidera och förhandsgranska publicerad vy.

- Exekveringsvy: ett fokuserat "gör stegen"‑läge med progressspårning.

En enkel sidkarta (förutsägbar navigation)

- /runbooks (bibliotek)

- /runbooks/new

- /runbooks/:id (publicerad vy)

- /runbooks/:id/edit (draft‑editor)

- /runbooks/:id/versions

- /runbooks/:id/execute (exekveringsläge)

- /search

Designa användarresor utifrån roller: en författare som skapar och publicerar, en responder som söker och kör, och en chef som granskar vad som är aktuellt och föråldrat.

Bygg en runbook‑editor som håller stegen tydliga och upprepbara

En runbook‑editor bör göra det enklaste sättet att skriva procedurer till det rätta sättet. Om folk lätt kan skapa rena, konsekventa steg snabbt, förblir runbooks användbara när stressen är hög och tiden är knapp.

Välj en editorstil som matchar dina användare

Det finns tre vanliga tillvägagångssätt:

- Markdown‑editor: snabbt för erfarna operatörer, bra för tangentbordsdrivna arbetsflöden, men lätt att driva in i inkonsekvent formatering.

- Block‑editor: strukturerat innehåll (steg, callouts, länkar) med god läsbarhet; vanligtvis bästa balans för blandade team.

- Form‑baserade steg: varje steg är ett formulär med specifika fält (åtgärd, förväntat resultat, ägare, länkar). Ger mest konsekvent output och är idealiskt när strikt repeterbarhet krävs.

Många team börjar med en block‑editor och lägger till form‑liknande begränsningar för kritiska stegtyper.

Modellera steg som förstaklass‑objekt

Istället för ett långt dokument, lagra en runbook som en ordnad lista steg med typer som:

- Text (kontext)

- Kommando (med kopieraknapp och valfritt "förväntat utdata")

- Länk (till dashboards, ärenden, docs)

- Beslut (if/then‑gren)

- Checklista (flera underpunkter)

- Varning (hög‑synlighetsvarningar)

Typade steg möjliggör konsekvent rendering, bättre sökning, säkrare återanvändning och förbättrad exekverings‑UX.

Lägg in skydd som förhindrar "mystiska steg"

Skydd håller innehållet läsbart och körbart:

- Obligatoriska fält (t.ex. varje kommando‑steg måste ha kommando och miljö)

- Validering (trasiga länkar, tomma platshållare, saknade förutsättningar)

- Förhandsgranskning som matchar exekveringsläget så författare ser vad responders ser

- Formateringsregler (begränsa rubriker, standardisera namn som "Verifiera…", "Rollback…", "Eskalera…")

Gör återanvändning enkel

Stöd mallar för vanliga mönster (triage, rollback, post‑incident‑kontroller) och en Duplicera runbook‑åtgärd som kopierar struktur men ber användaren uppdatera nyckelfält (tjänstnamn, on‑call‑kanal, dashboards). Återanvändning minskar variation — och variation är där misstag gömmer sig.

Lägg till godkännanden, ägarskap och påminnelser för granskning

Generera app-scaffold

Starta ett React-gränssnitt med en Go + PostgreSQL-backend utan tråkigt boilerplate-arbete.

Operativa runbooks är bara användbara när folk litar på dem. Ett lättviktslag för styrning — tydliga ägare, förutsägbart godkännandeflöde och återkommande granskningar — håller innehållet korrekt utan att göra varje ändring till en flaskhals.

Designa ett enkelt granskningsflöde

Börja med ett litet antal statusar som matchar hur team arbetar:

- Draft: skrivs eller uppdateras

- In review: väntar på feedback från specifika granskare

- Approved: klart, men kanske inte synligt för alla (valfritt buffersteg)

- Published: versionen som används under incidenter och rutinarbete

Gör övergångar explicita i UI (t.ex. "Begär granskning", "Godkänn & publicera"), och spela in vem som gjorde varje åtgärd och när.

Lägg till ägarskap och granskningsdatum

Varje runbook bör ha åtminstone:

- Primär ägare: ansvarig för korrekthet

- Backup‑ägare: täckning vid semester och rotationer

- Granskningsfrist (eller "granska var X dag"): så runbooks inte tyst blir föråldrade

Behandla ägarskap som ett operativt jourkoncept: ägare ändras när teamen förändras, och de förändringarna bör vara synliga.

Kräv ändringssammanfattningar vid redigeringar

När någon uppdaterar en publicerad runbook, be om en kort ändringssammanfattning och (när relevant) en obligatorisk kommentar som "Varför ändrar vi detta steg?". Detta skapar gemensam kontext för granskare och minskar fram‑och‑tillbaka under godkännande.

Planera notifieringar utan att låsa till en leverantör

Runbook‑granskningar fungerar bara om folk blir påminda. Skicka påminnelser för "granskning begärd" och "granskning snart förfallen", men undvik att hårdkoda e‑post eller Slack. Definiera ett enkelt notifieringsgränssnitt (händelser + mottagare) och koppla in providers senare — Slack idag, Teams imorgon — utan att skriva om kärnlogiken.

Hantera autentisering och behörigheter säkert

Operativa runbooks innehåller ofta information du inte vill sprida brett: interna URL:er, eskaleringskontakter, återställningskommandon och ibland känsliga konfigurationer. Behandla autentisering och auktorisering som en kärnfunktion, inte som en senare hårdningsuppgift.

Börja med enkel RBAC

Minst bör du implementera rollbaserad åtkomstkontroll med tre roller:

- Viewer: kan läsa runbooks och använda exekveringsläge.

- Editor: kan skapa och uppdatera runbooks de har åtkomst till.

- Admin: kan hantera behörigheter, team/tjänster och globala inställningar.

Håll rollerna konsekventa i UI (knappar, editoråtkomst, godkännanden) så användare inte behöver gissa vad de kan göra.

Scopea åtkomst efter team eller tjänst (och valfritt per runbook)

De flesta organisationer organiserar drift efter team eller tjänst, och behörigheter bör följa den strukturen. Ett praktiskt modell är:

- Användare tillhör ett eller flera team.

- Runbooks taggas mot en tjänst (ägd av ett team).

- Behörigheter ges på team/tjänst‑nivå.

För högre‑riskinnehåll, lägg till en valfri runbook‑nivå‑överstyrning (t.ex. "endast Database SREs kan redigera denna runbook"). Det håller systemet hanterbart och stödjer ändå undantag.

Skydda känsliga steg

Vissa steg bör vara synliga endast för en mindre grupp. Stöd restriktiva sektioner som "Känsliga detaljer" som kräver förhöjd behörighet för att se. Föredra redaction ("gömd för viewers") framför borttagning så runbooken ändå läser logiskt under press.

Håll autentisering flexibel

Även om du börjar med e‑post/lösenord, designa auth‑lagret så du kan lägga till SSO senare (OAuth, SAML). Använd en modulär approach för identitetsleverantörer och spara stabila användaridentifierare så byte till SSO inte bryter ägarskap, godkännanden eller revisionsloggar.

Gör runbooks lätta att hitta under press

Börja med ett gratis bygge

Börja på gratisnivån för att validera din MVP innan du går vidare till en större plan.

När något är trasigt vill ingen bläddra i dokumentation. De vill ha rätt runbook på några sekunder, även om de bara minns ett vagt ord från en alert eller ett meddelande. Sökbarhet är en produktfunktion, inte en trevlig‑att‑ha.

Bygg sök som beter sig som din on‑call‑hjärna

Implementera en sökruta som söker mer än titlar. Indexera titlar, tags, ägande tjänst och steg‑innehåll (inklusive kommandon, URL:er och felsträngar). Folk klistrar ofta in ett logg‑snutt eller alert‑text — steg‑nivå‑sök gör att det blir en träff.

Stöd toleranta matcher: delord, stavfel och prefix‑querys. Returnera resultat med markerade utdrag så användare snabbt kan bekräfta rätt procedur utan att öppna fem flikar.

Lägg till filter som snabbt minskar brus

Sök är snabbast när användare kan snäva kontexten. Ge filter som speglar hur ops‑team tänker:

- Tjänst (eller system/komponent)

- Svårighetsgrad (SEV‑nivåer, prioritet)

- Miljö (prod/stage/dev, region)

- Team/ägare

- Senast granskad datum (eller "granskning förfallen")

Gör filter ihärdiga över sessioner för on‑call‑användare och visa aktiva filter tydligt så det är klart varför resultat saknas.

Lär systemet synonymer och incident‑språk

Team använder inte ett enda vokabulär. "DB", "database", "postgres", "RDS" och ett internt smeknamn kan alla betyda samma sak. Lägg till ett lättvikts synonymlexikon som du kan uppdatera utan att deploya (admin‑UI eller konfig). Använd det vid frågetid (expandera söktermer) och eventuellt vid indexering.

Fånga även vanliga termer från incidentrubriker och alert‑etiketter för att hålla synonymerna i linje med verkligheten.

Designa en runbook‑vy för skumning, inte läsning

Runbook‑sidan bör vara informationsdens och skumläsbar: en tydlig sammanfattning, förutsättningar och en innehållsförteckning för steg. Visa viktig metadata högst upp (tjänst, miljötillämplighet, senast granskad, ägare) och håll steg korta, numrerade och kollapsbara.

Inkludera en "kopiera"‑funktion för kommandon och URL:er, och en kompakt del för "relaterade runbooks" för att hoppa till vanliga uppföljningar (t.ex. rollback, verifiering, eskalering).

Implementera exekveringsläge för incidenter och rutinuppgifter

Exekveringsläge är där dina runbooks slutar vara "dokumentation" och blir ett verktyg folk kan lita på under tidspress. Behandla det som en fokuserad, distraktionsfri vy som guidar någon från första till sista steg, samtidigt som det fångar vad som faktiskt hände.

Ett fokuserat UI: steg, status och tid

Varje steg bör ha tydlig status och en enkel kontrollyta:

- En kryssruta eller Markera som klart‑knapp (plus Hoppa över när lämpligt)

- Stegstatus som Inte startat / Pågående / Blockerat / Klart

- Valfria timers: en run‑nivå timer (sedan körningen startade) och steg‑nivå timers (tidsåtgång)

Små detaljer hjälper: pinna aktuellt steg, visa "nästa" och håll långa steg läsbara med kollapsbara detaljer.

Anteckningar, länkar och evidens — fångade i stunden

Medan du exekverar behöver operatörer lägga till kontext utan att lämna sidan. Tillåt per‑steg‑tillägg som:

- Fritextanteckningar (vad du såg, vad du försökte, varför du valde en väg)

- Länkar till dashboards, ärenden eller chattrådar

- Evidensbilagor (skärmdumpar, loggar, kommandooutput)

Gör dessa tillägg automatiskt tidsstämplade och bevara dem även om körningen pausas och återupptas.

Grenning och eskaleringsvägar

Reella procedurer är inte linjära. Stöd "if/then"‑grensteg så en runbook kan anpassa sig till villkor (t.ex. "Om felrate > 5% så..."). Inkludera även explicita Stop & escalate‑åtgärder som:

- Markerar körningen som eskalerad/blockerad

- Efterfrågar vem som kontaktades och varför

- Valfritt genererar en överlämningssammanfattning för nästa responder

Spara exekveringshistorik för lärande

Varje körning bör skapa en immutabel exekveringspost: vilken runbook‑version som användes, steg‑tidsstämplar, anteckningar, evidens och slutligt utfall. Detta blir sanningskällan för post‑incident‑granskningar och för att förbättra runbooken utan att förlita sig på minne.

Lägg till revisionsloggar och ändringshistorik som är pålitliga

När en runbook ändras är frågan under en incident inte "vad är senaste versionen?" — det är "kan vi lita på den, och hur hamnade den här?" En tydlig revisionslogg gör runbooks till pålitliga operativa register istället för redigerbara anteckningar.

Vad du bör logga (och varför det är viktigt)

Minst, logga varje meningsfull ändring med vem, vad och när. Gå ett steg längre och spara före/efter‑snapshots av innehållet (eller en strukturerad diff) så granskare kan se exakt vad som ändrats utan att gissa.

Fånga händelser utöver redigering, till exempel:

- Publiceringar: draft → published, published → archived, rollbacks

- Godkännande‑beslut: vem godkände/avvisade, tidsstämpel, valfri kommentar

- Ägarbyten: omfördelning av runbook‑ägare eller team

Detta skapar en tidslinje du kan lita på under post‑incident‑granskningar och compliance‑kontroller.

Revisionsvyer som fungerar under press

Ge användare en Audit‑flik per runbook som visar en kronologisk ström av ändringar med filter (editor, datumintervall, händelsetyp). Inkludera "visa denna version" och "jämför med aktuell"‑åtgärder så responders snabbt kan bekräfta att de följer rätt procedur.

Om din organisation behöver det, lägg till exportval som CSV/JSON för revisioner. Håll exporter behörighetsstyrda och avgränsade (en runbook eller ett tidsfönster), och överväg att länka till en intern admin‑sida för exportinställningar.

Behållningsregler och manipulationsskydd

Definiera behållningsregler som matchar era krav: till exempel, behåll fullständiga snapshots i 90 dagar, behåll sedan diffar och metadata i 1–7 år. Spara revisionsposter append‑only, begränsa radering och spela in administrativa överstyrningar som också kan granskas.

Koppla appen till alerts, incidenter och chattverktyg

Äg källkoden

Exportera källkoden till ditt repo för granskning, säkerhetskontroller och långsiktigt ägarskap.

Dina runbooks blir avsevärt mer användbara när de är ett klick från alerten som startade arbetet. Integrationer minskar också kontextbyten under incidenter, när folk är stressade och tiden knapp.

Börja med ett enkelt integrationskontrakt (webhooks + API)

De flesta team täcker 80% av behoven med två mönster:

- Incoming webhooks från alerting/incidentverktyg till din app (skapa eller uppdatera en "incidentkontext", föreslå runbooks).

- Outgoing webhooks eller API‑anrop från din app tillbaka till dessa verktyg (posta vald runbook‑länk, statusuppdateringar och nyckelbeslut).

Ett minimalt inkommande payload kan vara så litet som:

{

"service": "payments-api",

"event_type": "5xx_rate_high",

"severity": "critical",

"incident_id": "INC-1842",

"source_url": "https://…"

}

Deep links: ta responders till rätt runbook direkt

Designa din URL‑schema så en alert kan peka direkt på bästa match, vanligtvis genom tjänst + eventtyp (eller taggar som database, latency, deploy). Till exempel:

- Länk till en specifik runbook:

/runbooks/123

- Länk till exekveringsvyn med kontext:

/runbooks/123/execute?incident=INC-1842

- Länk till ett sökförinställt:

/runbooks?service=payments-api&event=5xx_rate_high

Detta gör det enkelt för alertsystem att inkludera URL i notifieringar och för människor att landa på rätt checklista utan extra sökande.

Chattnotifieringar och delning under en incident

Koppla in Slack eller Microsoft Teams så responders kan:

- Posta den valda runbook‑länken i incidentkanalen

- Dela en kort sammanfattning ("Vad vi följer, vem som äger det, aktuellt steg")

- Hålla runbooken synlig medan beslut fattas

Om du redan har dokumentation för integrationer, länka till den från ditt UI (t.ex. /docs/integrations) och exponera konfiguration där ops‑team förväntar sig det (en inställningssida plus en snabb testknapp).

Driftsätt, säkra och iterera utan att bromsa driften

Ett runbook‑system är en del av ditt operativa säkerhetsnät. Behandla det som en produktionsservice: driftsätt förutsägbart, skydda det mot vanliga fel och förbättra det i små, lågrisko‑steg.

Hosting, backups och katastrofåterställning

Börja med en hostingmodell ditt ops‑team kan stödja (managed platform, Kubernetes eller en enkel VM‑setup). Vad du än väljer, dokumentera det i en egen runbook.

Backups ska vara automatiska och testade. Det räcker inte med att "ta snapshots" — du måste vara säker på att du kan återställa:

- Databasbackups enligt schema (och före större uppgraderingar)

- Krypterade backups med begränsad åtkomst

- Rutinmässiga återställningstester (t.ex. månatligen) i en separat miljö

För DR, bestäm mål i förväg: hur mycket data du kan förlora (RPO) och hur snabbt appen måste vara tillbaka (RTO). Ha en lättvikts DR‑checklista som inkluderar DNS, secrets och verifierad återställningsprocedur.

Prestanda‑grunder som förhindrar friktion

Runbooks är mest värdefulla under press, så sikta på snabba sidladdningar och förutsägbar beteende:

- Caching för read‑heavy endpoints (runbook‑listor, mallar)

- Paginering och filtrering för sökresultat och audit‑vyer

- Rate limiting på autentisering och skrivåtgärder för att minska missbruk och oavsiktlig överbelastning

Logga även långsamma frågor tidigt; det är enklare än att gissa senare.

En teststrategi som skyddar förtroende

Fokusera tester på funktioner som, om de går sönder, skapar riskfyllt beteende:

- Behörighetskontroller (RBAC, ägarskap, godkännanden)

- Editorbeteende (stegordning, mallar, valideringar)

- Versionering (diffs, publiceringsflöde, rollback)

Lägg till ett litet antal end‑to‑end‑tester för "publicera en runbook" och "exekvera en runbook" för att fånga integrationsproblem.

Leverera iterativt, inte allt på en gång

Pilotta med ett team först — helst gruppen med frekvent jourarbete. Samla feedback i verktyget (snabba kommentarer) och i korta veckovisa genomgångar. Expandera gradvis: lägg till nästa team, migrera nästa uppsättning SOP:er och förfina mallar baserat på verklig användning snarare än antaganden.

Snabba upp leveransen med Koder.ai (utan att ändra ert ägarskap)

Om du vill gå från koncept till ett fungerande internt verktyg snabbt kan en vibe‑coding‑plattform som Koder.ai hjälpa dig prototypa runbook‑hanteringsappen från början till slut via ett chattdrivet spec. Du kan iterera på kärnflöden (bibliotek → editor → exekveringsläge) och sedan exportera källkoden när du är redo att granska, hårdna och köra den inom din standardprocess.

Koder.ai är särskilt praktiskt för denna typ av produkt eftersom det ligger i linje med vanliga implementationsval (React för webben; Go + PostgreSQL för backend) och stödjer planning‑läge, snapshots och rollback — användbart när du itererar på operativt kritiska funktioner som versionering, RBAC och revisionsloggar.