Vad en centraliserad app för åtkomstgranskning gör

Åtkomstförfrågningar dyker upp överallt: en snabb Slack‑meddelande "lägg till mig i projektet", ett e‑posttråd med tre chefer kopierade, en ticket i någon av flera köer, och ibland ett kalkylblad som någon uppdaterar "för nu". Resultatet är förutsägbart: förfrågningar missas, godkännanden blir inkonsekventa och ingen kan med säkerhet svara vem som godkände vad (eller varför).

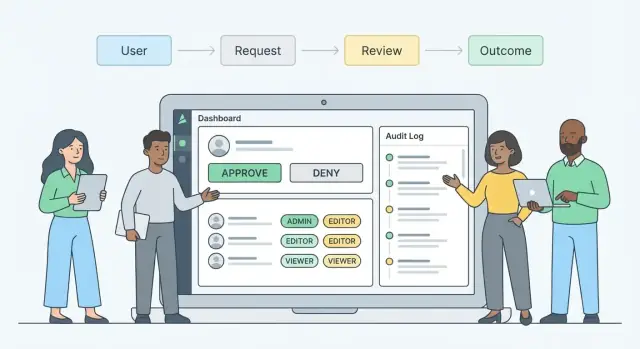

En centraliserad app för åtkomstgranskning löser detta genom att ge åtkomstförfrågningar ett enda, strukturerat hem.

"Centraliserad granskning" i klarspråk

Centraliserad granskning betyder att varje förfrågan flödar in i en inkorg (eller kö) med konsekventa regler för vilken information som krävs, vem som måste godkänna och hur beslut registreras.

Istället för att be granskare tolka friformsmeddelanden, leder appen den som begär genom ett standardformulär, routar förfrågan till rätt beslutsfattare och fångar ett spårbart beslutshistorik. Tänk: ett system som register för åtkomstbeslut, inte en samling skärmdumpar och chattloggar.

Vem gynnas (och hur)

- Begärande part gynnas eftersom de vet var de ska skicka en förfrågan, vilka detaljer som behövs och hur de kan kontrollera status utan att störa andra.

- Beslutsfattare får fullständiga förfrågningar i ett konsekvent format, kan fatta snabba ja/nej‑beslut med kontext och kan delegera eller eskalera vid behov.

- IT och säkerhet kan upprätthålla minst privilegium, minska ad‑hoc‑undantag och standardisera godkännandeprocessen över team.

- Revisorer får ett revisionsspår: vem begärde, vem godkände, när det skedde, vilken åtkomst som gavs och när den löpte ut eller togs bort.

Vad den här guiden fokuserar på

Den här guiden handlar inte om att bygga en fullständig identitetsplattform från grunden. Den fokuserar på den praktiska kärnan: design av ett arbetsflöde för åtkomstförfrågningar, datamodellen bakom resurser och behörigheter, samt säkerhetsgrunder som godkännanden, spårbarhet och rimliga kontroller. I slutet bör du ha en tydlig bild av vad appen behöver göra innan du väljer ramverk eller börjar kodsätta.

Användare, roller och ansvarsområden

En centraliserad åtkomstgranskningsapp vinner eller förlorar på tydlighet: vem är involverad, vad får de göra och vad är uttryckligen förbjudet. Börja med att definiera ett litet antal roller och mappa varje skärm och åtgärd till dessa roller.

Kärnaktörer i en åtkomstförfrågan

Begärande part (anställd/kontraktör): Skickar in förfrågan, lämnar affärsorsak och följer status. De ska kunna se sina egna förfrågningar, lägga till kommentarer och avbryta en väntande förfrågan — men inte se interna granskaranteckningar avsedda för beslutsfattare.

Chef: Bekräftar att förfrågan stämmer överens med personens arbetsuppgifter och att timingen är rimlig. Chefer kan normalt godkänna/avslå, kommentera, begära ändringar och se direktrapporteras förfrågningar.

Resursägare (system-/app-/dataägare): Validerar om den begärda behörigheten är lämplig för resursen och kan godkänna/avslå baserat på risk, licenser och operativa begränsningar.

IT‑admin / uppfyllnadsteam: Genomför godkänd åtkomst (eller triggar automation). De ska kunna se godkända förfrågningar, utföra uppfyllnadsteg, bifoga bevis (skärmdumpar/loggutdrag) och markera uppfyllnad som slutförd — utan att ändra godkännanden.

Säkerhets-/Compliance‑granskare (valfritt steg): Granskar högre riskåtkomster (t.ex. adminroller, känsliga dataset). De kan godkänna/avslå, lägga till nödvändiga kontroller (MFA, ticket‑referenser) eller kräva tidsbegränsad åtkomst.

Revisor: Endast läsbehörighet för sökning, filtrering och export av bevis. Ingen möjlighet att kommentera direkt i levande förfrågningar.

Behörigheter: vad varje roll kan se och göra

Definiera behörigheter på åtgärdsnivå: visa, godkänn/avslå, delegera, kommentera och exportera. Håll det strikt: granskare bör endast se förfrågningar som tilldelats dem, plus policydriven synlighet (t.ex. chefer ser sitt team).

Separation av uppgifter (SoD)

Förhindra själv‑godkännande och cirkulära godkännandekedjor. Vanliga regler:

- En begärande part kan inte godkänna sin egen förfrågan.

- En chef kan inte godkänna åtkomst som ger dem kontroll över sina egna godkännanden (t.ex. admin i godkännandesystemet).

- För högprivilegierade roller: tillåt inte en enda granskare som enda grindvakt — kräva en andra granskare (säkerhet eller ytterligare ägare).

Tillfällig täckning och delegationer

Planera för frånvaro från dag ett. Stöd tidsbegränsade delegationer (start/slutdatum) med revisionspost över vem som delegerade till vem. Visa delegationer tydligt i UI:t och tillåt nödsituationers omfördelning av en admin — med krav på motivering.

Typer av åtkomstförfrågningar och nödvändiga data

En centraliserad app fungerar bäst när förfrågningar behandlas som strukturerade objekt, inte friformsmeddelanden. Standardiserade indata gör routing förutsägbar, minskar fram‑och‑tillbaka och förbättrar revisionsspåret.

Kärntyper av förfrågningar

De flesta team täcker majoriteten av behoven med fyra förfrågningstyper:

- Ny åtkomst: ge en användare åtkomst till en resurs för första gången.

- Ändra åtkomst: modifiera en befintlig behörighet (t.ex. Reader → Admin).

- Ta bort åtkomst: återkalla åtkomst proaktivt (offboarding, rolländring, minst privilege‑rensning).

- Förlängning: förläng tidsbegränsad åtkomst längre än ursprungligen godkänt.

Varje typ bör kartläggas mot ert RBAC‑modell (roll, grupp, permissionset) så uppfyllnad blir entydig.

Obligatoriska data (och varför de är viktiga)

Minst fånga:

- Användare (begärande part vs. subjekt): vem behöver åtkomsten.

- Resurs: system/app/projekt som behörigheten avser.

- Åtkomstnivå: roll/grupp/behörighet som begärs.

- Affärsorsak: kort motivering som granskarna kan bedöma.

- Varaktighet: permanent eller tidsbegränsad, med slutdatum för temporär åtkomst.

För högre riskresurser krävs extra fält för konsekvent styrning:

- Ticket‑länk (t.ex. incident/change request): knyter åtkomst till dokumenterat arbete.

- Utbildningsbekräftelse: intyg om erforderlig säkerhets-/compliance‑utbildning.

- Datasensitivitet: om produktionsdata, PII eller finanssystem är involverade.

Statusmodell för att hålla alla i synk

Definiera en tydlig livscykel så granskare, uppfyllare och begärande alltid vet vad som händer härnäst:

Draft → Submitted → In Review → Approved/Denied → Fulfillment In Progress → Fulfilled → Expired/Revoked

Att hålla “Fulfilled” separat är kritiskt: ett godkännande är inte klart förrän åtkomsten faktiskt provisionerats (manuellt eller via SSO/provisioning‑integration). “Expired” (eller “Revoked”) hjälper till att upprätthålla minst privilegium för tidsbegränsade tillstånd.

Arbetsflödesdesign: routing, eskalationer och undantag

Ett bra arbetsflöde gör två saker samtidigt: flyttar rutinärenden snabbt och bromsar endast när risk eller otydlighet är hög. Nyckeln är att göra ”vem godkänner vad” explicit, förutsägbart och lätt att granska.

Kartlägg tydliga godkännandestigar

Börja med en standardkedja som matchar hur beslut normalt fattas. Ett vanligt mönster är:

- Chefsgodkännande (behöver denna åtkomst för sitt arbete?)

- Resursägarens godkännande (stämmer detta med hur systemet bör användas?)

- Säkerhetsgranskning (villkorlig) för känsliga resurser eller förhöjda behörigheter

Visa kedjan synligt i förfrågningsvyn så granskare vet vad som sker härnäst och begärande vet vad de kan förvänta sig.

Regelbaserad routing (inte en universallösning)

Hårdkodade routes leder till ständiga undantag och adminarbete. Definiera istället routingregler baserade på:

- Resurs (t.ex. “Finance ERP” kräver alltid ägarens godkännande)

- Risknivå (t.ex. adminroller, produktionsåtkomst, skrivbehörighet)

- Begärarens attribut (avdelning, plats, anställningsform)

Regler ska vara förståeliga för icke‑tekniker. Använd en "när/då"‑stil i editorn (eller en enkel tabell) och inkludera en säker fallback när ingen regel matchar.

SLA:er, eskalationer och auto‑expiry

Godkännanden stannar upp om du inte designar för mänskligt beteende. Definiera SLA per steg (t.ex. chef: 2 arbetsdagar; ägare: 3 dagar) och implementera:

- Påminnelser innan SLA löper ut

- Eskalering till delegat eller nästa nivå

- Omsättning när granskaren är ledig

- Auto‑expiry av väntande förfrågningar efter en satt tid, med tydlig väg för att skicka in på nytt

Undantag som förblir kontrollerade

Du behöver undantag, men de måste vara strukturerade:

- Snabbspår för låg‑riskåtkomst (fortfarande loggat)

- Nödsituationstillgång med tidsbegränsningar och obligatorisk efterhandsgranskning

- Manuella överstyrningar endast för utsedda admin, med krav på motivering och audit‑anteckning

Behandla undantag som förstklassiga arbetsflödesstater, inte sidokonversationer i chatt. Så bevarar du fart utan att tappa ansvarsskyldighet.

UI och granskarens upplevelse

En centraliserad granskningstjänst vinner eller förlorar på hur snabbt granskare kan fatta ett tryggt beslut. UI:t ska minimera letande efter kontext, minska fram‑och‑tillbaka och göra "säkra valet" uppenbart.

Kärnskärmar du behöver

Request‑formuläret ska kännas som en guidad checkout: välj resurs, välj åtkomstnivå, lägg till tydlig affärsorsak, välj varaktighet (om tillämpligt) och bifoga stödjande länkar eller filer. Använd progressiv avslöjning — visa avancerade fält endast vid behov (t.ex. nödsituation eller temporär åtkomst).

Granskarens inkorg är deras dagliga arbetsyta. Håll den snabböverskådlig: begärande, resurs, behörighet, förfallodatum/SLA och en enkel risk‑badge. Nyttiga filter: “Hög risk”, “Förfaller snart”, “Mitt team” och “Väntar på info”.

Förfrågningsdetalj är där beslut fattas. Placera beslutskontrollerna högst upp och bevisen direkt under.

Admininställningar ska låta admins hantera formulär, routingregler, mallar och UI‑etiketter utan nya deploys.

Gör besluten enkla med rätt kontext

Granskare bör se:

- Aktuell åtkomst för den begärande (vad de redan har)

- Peer‑åtkomst‑hints (t.ex. “8 personer i Finance har denna roll”) med integritetsbevarande aggregering

- Risk‑taggar (känsliga data, produktionsåtkomst, extern delning, förhöjda privilegier)

- Kvalitetspromptar för motivering (“Vilken uppgift? Hur länge? Vilken ticket?”)

Presentera detta i en konsekvent "Kontext"‑panel så granskare lär sig var de ska titta.

Granskarens åtgärder (utöver godkänn/avslå)

Stöd vanliga verkliga utfall:

- Godkänn, Avslå (med obligatorisk anledning)

- Begär mer info (skickar frågor tillbaka till begäraren, pausar SLA)

- Delegera (med styrregler: endast till tillåtna granskare)

- Godkänn med ändringar (byt behörighet, korta varaktighet, lägg till villkor)

Tillgänglighet och användbarhetsgrunder

Använd tydliga etiketter (undvik interna akronymer), stora klickytor och tangentbordsnavigering för inkorgsarbete och beslutsknappar. Ge tydliga fokus‑stater, högkontraststatusmärken och mobilvänliga layouter för snabba godkännanden. Ha explicita bekräftelser (”Du godkänner Admin‑åtkomst till X”) och förhindra oavsiktliga dubbelinlägg med synliga laddningsstater.

Datamodell för resurser, behörigheter och förfrågningar

Planera godkännanden utan gissningar

Kartlägg routingregler och separation av uppgifter innan du skriver kod, och generera sedan stommen.

En ren datamodell håller en åtkomstgranskningsapp begriplig när den växer. Om granskare inte kan förstå vad som begärs, varför och vad som hände därefter, kommer både UI och revisionsspår lida.

Definiera “resurser” vs “behörigheter”

Separera det skyddade objektet från den specifika åtkomst du kan ge:

- Resurs: en applikation, databas, mapp, SaaS‑tenant eller en miljö (Prod/Dev).

- Behörighet: en grupp, roll, permissionset, databasgrant eller mapp‑ACL kopplad till en resurs.

Detta låter dig modellera mönster som “en app, många roller” eller “en databas, många scheman” utan att tvinga allt till ett enda roll‑begrepp.

Modellera förfrågan och dess resa

Minst vill du ha dessa kärnrelationer:

- User → skapar en Request för en eller flera Request items

- Varje request item genererar en eller flera Approvals (chef, ägare, security)

- Godkända items skapar Fulfillment tasks (automatisk provision eller manuell ticket)

Behandla approvals som förstaklassposter, inte bara fält på förfrågan. Det gör routing, omgodkännanden och evidensinsamling enklare.

Tidsbegränsad åtkomst: effektiva datum som betyder något

Spara åtkomsttider på request‑item‑nivå:

- Startdatum, slutdatum och orsak

- Förlängningshistoria som en append‑only‑logg (vem förlängde, från/till, motivering)

Denna struktur stödjer minst privilegium och hindrar att “tillfällig” åtkomst blir permanent av misstag.

Retention och export utan röran

Planera retention per posttyp: förfrågningar och godkännanden behöver ofta lång retention; transienta notiser brukar inte. Lägg till exportvänliga identifierare (begärandenummer, resursnyckel, behörighetsnyckel) så revisorer kan filtrera och avstämma utan komplexa frågor.

Identitets‑ och katalogintegrationer

Din app kan inte granska åtkomstförfrågningar pålitligt om den inte vet vem folk är, var de sitter i organisationen och vad de redan har. Identitets‑ och katalogintegrationer blir sanningskällan för den kontexten — och förhindrar att godkännanden baseras på utdaterade kalkylblad.

Välj din identitetskällas sanningskälla

Bestäm vilket system som äger vilka fakta:

- Autentisering (vem kan logga in): vanligtvis en SSO‑leverantör (Okta, Azure AD, Google Workspace) via SAML/OIDC.

- Arbetskraftsstatus (vem ska finnas): ofta HR‑system (Workday, BambooHR) för start‑ och slutdatum.

- Organisationsstruktur och grupper (vem rapporterar till vem, nuvarande medlemskap): typiskt en katalog (Azure AD, AD, Google) eller en kombination HR + katalog.

Många team använder en hybridmodell: HR för anställningsstatus och katalog för managerrelationer och gruppmedlemskap.

Importera den organisationsdata du kommer att lita på

Minst synka:

- Användarprofil och identifierare (e‑post, employee ID)

- Chef och rapporteringskedja (för routing)

- Avdelning / cost center (för policybaserade godkännanden)

- Anställningsstatus (aktiv, ledig, avslutad)

- Nuvarande gruppmedlemskap / behörigheter (för att upptäcka dubbletter och upprätthålla minst privilegium)

Designa synkar som inkrementella (delta) pulls när möjligt och spara "senast verifierad"‑tidsstämplar så granskare kan se hur färsk datan är.

Planera för livscykelhändelser

Arbetsflödet ska reagera automatiskt på förändringar: nyanställda kan behöva baseline‑paket; överflyttningar kan trigga re‑granskning av befintliga behörigheter; uppsägningar och kontraktsutgång bör köa omedelbara återkallningsuppgifter och blockera nya förfrågningar.

Hantera fel explicit

Dokumentera vad som händer när data är rörig: utdaterad chefinfo (routen till avdelningsgranskare), saknade användare (tillåt manuell identitetskoppling), dubbla identiteter (merge‑regler och säkra blockeringar) och katalogavbrott (graceful degradation plus retry‑köer). Klara felvägar håller godkännanden trovärdiga och granskbara.

Provisionering, uppfyllnad och återkallande

Godkännanden är bara halva jobbet. Appen behöver en tydlig väg från “Approved” till “Åtkomst är faktiskt given”, plus ett pålitligt sätt att ta bort åtkomst senare.

Välja en uppfyllnadsmetod

De flesta team använder en (eller en mix) av dessa modeller:

- Skapa tickets i Jira/ServiceNow och låt ett adminteam utföra dem.

- Anropa API:er för att provisionera direkt (t.ex. lägga till i en grupp, tilldela en roll, skapa en behörighet).

- Skicka uppgifter till admins i appen när automation inte är möjlig (med förfallodatum och ägarskap).

Bästa valet beror på era system och risktolerans. För hög‑impact‑åtkomst kan ticket‑baserad uppfyllnad med en andra granskare vara en funktion, inte ett hinder.

Separera godkännande från uppfyllnadsstatus

Designa arbetsflödet så att Approved ≠ Granted. Spåra uppfyllnad som en egen state‑maskin, t.ex.:

- Requested → Approved/Rejected

- Approved → Fulfillment Queued → In Progress → Granted (eller Failed)

Denna separation förhindrar falsk trygghet och ger intressenter en ärlig bild av vad som väntar.

Verifiering och bevis

Efter uppfyllnad, lägg till ett verifieringssteg: bekräfta att åtkomsten lagts till i mål‑systemet. Spara lättviktig evidens som referens‑ID (ticketnummer), tidsstämpel och "verifierad av" användare eller automationkörning. Detta gör åtkomststyrning till något du kan bevisa, inte bara påstå.

Återkallande och utgång

Behandla återkallande som förstaklassfunktion:

- Stöd slutdatum redan vid begäran.

- Kör auto‑ta bort när slutdatum passerar (API‑drivet) eller köa en återkallningsuppgift om det är manuellt.

- Registrera återkallningsutfall (Removed/Failed) på samma sätt som beviljanden.

När återkallning är enkel och synlig blir minst privilegium daglig praxis, inte ett slogan.

Revisionsspår och bevis för granskningar

Äg kodbasen senare

Behåll takten nu och exportera sedan källkoden när ni är redo att ta in den i er SDLC.

En centraliserad åtkomstgranskningstjänst är bara så trovärdig som dess bevis. Godkännanden och avslagsbeslut måste kunna förklaras månader senare — utan att förlita sig på någons minne eller en skärmdump i ett e‑posttråd.

Designa en immutabel auditlogg

Behandla varje meningsfull åtgärd som en händelse och skriv den till en append‑only auditlogg. Minst registrera vem agerade, vad de gjorde, när de gjorde det, varifrån och varför.

Det inkluderar vanligtvis:

- Aktörsidentitet (user ID, visningsnamn, roll vid tidpunkten)

- Åtgärdstyp (submitted, approved, denied, reassigned, escalated, revoked)

- Tidsstämpel (server‑side) och request/resource‑identifierare

- Källdetaljer (IP‑adress, user agent, SSO‑session ID)

- Motiveringsfält (beslutsrational och fritekstkommentarer)

Fånga beslutskontext (inte bara beslutet)

Revisorer frågar ofta: "Vilken information hade granskaren när denne godkände detta?" Spara beslutskontext tillsammans med händelsen:

- Kommentarer och strukturerade skäl (t.ex. "projekt‑onboarding", "break‑glass emergency")

- Bilagor (tickets, policy‑undantag)

- Den policy eller regel som tillämpades (RBAC‑mappning, behörighetskontrollresultat)

- Overrides: vem överstyrde, vad som kringgicks och motivering

Håll bilagor versionerade och länkade till det specifika beslutsteget så de inte separeras senare.

Förhindra manipulation och tydliggör adminändringar

Gör auditloggen append‑only i lagring (t.ex. write‑once‑tabeller, immutabel object‑storage eller en separat loggtjänst). Begränsa adminmöjligheter till att lägga till korrigerande händelser snarare än att redigera historiken.

Om konfigurationsändringar påverkar granskningar (routingregler, approver‑grupper, eskaleringstider), logga även dessa med före/efter‑värden. Den historiken är ofta lika viktig som åtkomstbeslutet.

Revisionsvyer och exporter som svarar på verkliga frågor

Erbjud revisionsvänliga skärmar och exporter med praktiska filter: per användare, resurs, behörighet, datumintervall, förfrågningsstatus och beslutsfattare. Exporter ska vara konsekventa och kompletta (CSV/PDF), hantera tidszoner och behålla identifierare så poster kan matchas mot katalog eller ticket‑system.

Målet är enkelt: varje godkännande ska snabbt berätta en komplett historia, med bevis du kan lita på.

Säkerhets‑ och integritetskontroller

En centraliserad åtkomstgranskningsapp blir snabbt ett högt värde‑mål: den innehåller vem som har åtkomst till vad, varför de begärde det och vem som godkände. Säkerhet och integritet kan inte läggas till senare — de formar hur du designar roller, skärmar och datalagring.

Minst privilegium inuti appen

Börja med att låsa ner synlighet, inte bara åtgärder. Många förfrågningar innehåller känslig kontext (kundnamn, incident‑ID, HR‑anteckningar).

Definiera tydliga applikationsroller (t.ex. requester, reviewer, resource owner, auditor, admin) och avgränsa vad varje roll kan se:

- Granskare ska bara se förfrågningar routade till dem, inte hela kön.

- Resursägare kan se förfrågningar för sina resurser, inte allas.

- Revisorer kan behöva read‑only‑åtkomst till beslut och bevis, men inte alla fritekstfält om de innehåller persondata.

Behandla adminåtkomst som exceptionellt: kräva MFA, begränsa till en liten grupp och logga varje privilegierad åtgärd.

Skydda data end‑to‑end

Kryptera i transit (TLS överallt) och i vila (databas och backups). Förvara hemligheter (DB‑lösenord, signeringsnycklar, webhook‑tokens) i en secrets manager, inte i miljöfiler i repo.

Var noga med vad du sparar:

- Undvik att lagra råa access‑tokens.

- Redigera eller mallforma motiveringsfält där det är möjligt.

- Separera identitetsdata från förfrågningsanteckningar för att minska oavsiktlig exponering.

Skydd mot vanliga attacker

Inför baslinjekontroller tidigt:

- Rate limits på inloggning, sök och API‑endpoints för att minska scraping och brute force.

- CSRF‑skydd för webbsessioner; använd SameSite‑kakor och anti‑CSRF‑tokens.

- Strikt inputvalidering (server‑side) för ID:n, kommentarer och filter.

- Filuppladdningskontroller: whitelistade MIME‑typer, skanning, storleksgränser och lagring utanför webroot.

Compliance‑grunder: minimera, behåll och kontrollera loggar

Sätt retentionperioder för förfrågningar, kommentarer och bilagor baserat på policy (t.ex. 1–7 år för revisionsbevis, kortare för personliga anteckningar). Ha en åtkomstkontrollerad auditlogg med immutabla händelser och begränsa loggåtkomst till revisorer och säkerhet. När du är osäker: spara mindre — och dokumentera varför du behåller det du behåller.

Notifieringar och kommunikation

Börja med rätt stack

Sätt upp en React-webbapp med en Go- och PostgreSQL-backend redo för granskningsköer.

Notifieringar är nervsystemet i ett åtkomstförfrågningsarbetsflöde. När de är tydliga och i rätt tid flyttas ärenden snabbt och granskare känner sig trygga. När de är bullriga eller vaga ignoreras de — och godkännanden stannar av.

Vad man bör notifiera om (och när)

Minst täck tre ögonblick:

- Bekräftelse av inskick till den som begär, inklusive vad som händer härnäst och förväntade tidsramar.

- Godkännande krävs till varje granskare, med tillräcklig kontext för att fatta beslut snabbt.

- Beslut fattat till begäraren och eventuella downstream‑uppfyllare (IT/helpdesk), inklusive nästa steg och effektiva datum.

Håll meddelandeinnehållet konsekvent över kanaler så folk inte behöver söka efter detaljer.

Kanalstrategi: e‑post, chatt och in‑app

Använd en tiersstrategi:

- In‑app‑notiser för användare som redan är i appen dagligen (granskare, admins). Lågbrusigt och lätt att spåra.

- E‑post för pålitlig leverans och revisionsbarhet, särskilt för tillfälliga beslutsfattare.

- Chatt (Slack/Teams) för snabba svar, men endast om användare väljer att opta in och du kan kontrollera frekvens.

Undvik spam genom att batcha icke‑brådskande uppdateringar (t.ex. daglig digest) och reservera realtidspingar för godkännanden och eskalationer.

Påminnelser och eskalationer som respekterar tidszoner

Påminnelser bör vara förutsägbara och rättvisa: skicka första påminnelsen efter en definierad SLA‑period, eskalera bara om ingen åtgärd tagits. Applicera arbets‑tider och lokala tidszoner så en granskare i Sydney inte får “försenings”‑varningar kl. 02:00. Låt team konfigurera tysta timmar och helgkalendrar.

Mallar med obligatorisk kontext (och deep links)

Skapa notifieringsmallar som alltid innehåller:

- Begärande part, resurs, behörighet och motivering

- Risk‑signaler (t.ex. förhöjda privilegier, produktionsåtkomst)

- Förfallodatum/SLA och nästa beslutsfattare

- En deep link för att agera direkt: /requests/{id}

Väl designade notifieringar minskar fram‑och‑tillbaka, snabbar upp godkännandeprocessen och förbättrar revisionsberedskapen utan att överväldiga användare.

Testning, lansering och kontinuerliga förbättringar

En centraliserad åtkomstgranskningsapp förtjänar förtroende först när den beter sig förutsägbart under verklig press: brådskande förfrågningar, komplex routing och strikt separation av uppgifter. Innan du bjuder in hela företaget, definiera vad “klart” betyder så alla testar mot samma målbild.

Definiera "klart" (så testning har ett mål)

Börja med kärnflödena ni måste stödja dag ett: skapa förfrågan → routa till rätt granskare(r) → godkänn/avslå → uppfyll/återkalla → registrera bevis.

Lista sedan admininställningar som är icke‑förhandlingsbara (routingregler, approver‑grupper, delegation, eskaleringstider, standarder för utgång) och rapporteringsvyer ni behöver (öppen backlog, åldrande förfrågningar, cykeltid per team och export för revision).

Testa kritiska vägar som bryter godkännanden

Fokusera tester på scenarier som tyst kan producera felaktiga utfall:

- Routingregler: korrekt beslutsfattare för varje resurs/behörighet, inklusive edge‑cases (kontraktörer, tvärfunktionella resurser).

- Delegation och frånvaro: verifiera att delegaten ser exakt vad de ska och att ansvar förblir synligt.

- Utgång och tidsbegränsad åtkomst: bekräfta påminnelser, automatisk expiration och vad som händer när uppfyllnad fördröjs.

- Behörighetskontroller: granskare kan inte godkänna egen åtkomst; begärande kan inte se andras förfrågningar om inte avsikten är det; admins kan inte skriva om historik.

Lägg till ett litet set "onda tester" (dubblett‑klick, partiella fel, retries) för att säkerställa att ni inte skapar dubbelgodkännanden eller motsägelsefulla tillstånd.

Rulla ut i kontrollerade steg

Lansera med en pilotgrupp som representerar verkligheten: ett affärsteam, ett IT/uppfyllnadsteam och åtminstone en ägare av hög‑riskresurs. Ha en kort feedbackloop (veckovis genomgång av smärtpunkter) och publicera enkla riktlinjer för vart förfrågningar ska under övergången.

Om ni migrerar från e‑post eller ticketing, planera en cutoff‑regel: nya förfrågningar måste skapas i appen efter datum X; äldre ärenden kan importeras som read‑only‑referenser eller avslutas med dokumenterat beslut.

Mät resultat och förbättra

Spåra ett fåtal mått konsekvent: median cykeltid, antal väntande förfrågningar, godkännande/avslags‑grad och vanliga avslagsorsaker. Avslagsorsaker är särskilt värdefulla — de pekar på saknade förutsättningar, otydliga resursbeskrivningar eller för breda förfrågningstyper.

Använd dessa signaler för att förfina routing, skärpa minst privilegium‑standarder och förbättra formulär och notifieringar utan att ändra underliggande policy varje vecka.

Implementera snabbare (utan att offra kontroller)

När arbetsflödet, rollerna och datamodellen är tydliga blir huvudrisken genomförandefel: inkonsekventa skärmar, saknade audit‑händelser eller "tillfälliga" genvägar som blir permanenta brister.

Om ni vill snabba upp leverans samtidigt som arkitekturen förblir disciplinerad kan en vibe‑kodningsprocess hjälpa. Med Koder.ai kan team bygga kärnan i en åtkomstgranskningsapp från en strukturerad specifikation (roller, request‑statusar, routingregler och audit‑händelser) genom ett chattdrivet gränssnitt — sedan iterera säkert med Planning Mode, snapshots och rollback, och export av källkod när ni är redo att ta in det i er vanliga SDLC. Koder.ai:s standardstack (React för webben, Go + PostgreSQL för backend) passar väl för typiska behov här: inkorgs‑liknande UI, starkt typade godkännandearbetsflöden och append‑only auditlogging.

Oavsett om ni använder Koder.ai eller en traditionell byggmetod, förblir sekvenseringen densamma: lås roller och SoD‑regler, separera godkännande från uppfyllnad och behandla revisionsbarhet som en produktfunktion — inte en eftertanke.