Vad appen bör göra (omfattning och mål)

Innan du väljer leverantör, designar databasen eller bygger en sändningskö — definiera vad “framgång” betyder för din e‑postkampanjhanteringsapp. En tydlig omfattning håller produkten användbar för marknadsförare och säker för leveransbarheten.

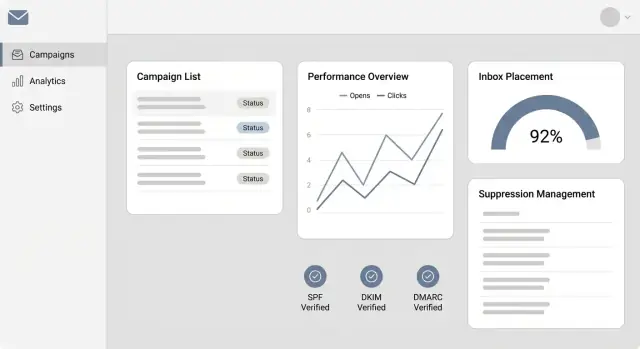

Kärnmål: skicka kampanjer utan att skada leveransbarheten

Minst bör appen låta ett team skapa, schemalägga, skicka och analysera e‑postkampanjer samtidigt som den upprätthåller skydd som förhindrar dåligt sändarbete (oavsiktliga massutskick, ignorera opt‑outs eller upprepade försök till adresser som studsar).

Tänk på resultatet som: pålitlig leverans + trovärdig rapportering + konsekvent efterlevnad.

Klargör avsändartyper (de beter sig olika)

Din omfattning bör uttryckligen inkludera (eller utesluta) dessa strömmar, eftersom de har olika innehållsbehov, takt och risk:

- Marknadsföringsutskick: kampanjer, nyhetsbrev, meddelanden till stora målgrupper.

- Produktuppdateringar: funktionssläpp, driftmeddelanden, community‑meddelanden.

- Transaktionella: kvitton, lösenordsåterställningar, säkerhetsvarningar (måste ofta vara snabba och mycket pålitliga).

- Livscykel: onboarding, återengageringssekvenser, vårdsekvenser utlösta av beteenden.

Om du stödjer flera typer, bestäm tidigt om de delar samma avsändaridentitet och suppression‑regler — eller behöver separata konfigurationer.

Identifiera nyckelroller och vad varje roll måste kunna göra

Definiera behörigheter enkelt så teamen inte tränger sig på varandra:

- Admin: hanterar domäner/avsändare, efterlevnadsinställningar, användaråtkomst och integrationer.

- Marknadsförare: bygger målgrupper, skapar innehåll, schemalägger utskick, kör A/B‑tester.

- Analytiker: läser rapporter, exporterar data, validerar attribution och trender.

- Support: undersöker “varför fick jag inte mailet?”, hanterar klagomål, löser avregistreringar.

Välj framgångsmått som kopplar till verkliga utfall

Undvik bara skryt‑mått. Mät ett litet urval som speglar både leveransbarhet och affärspåverkan:

- Inkorgsandel / placering (när signaler finns) och leveransframgång

- Klagomålsfrekvens och avregistreringsfrekvens

- Bounce‑frekvens (hard vs. soft)

- Engagemang (öppningar/klick med kända begränsningar)

- Intäkt eller konverteringsattribution, där det är tillämpligt

Sätt begränsningar tidigt (så arkitekturen matchar verkligheten)

Skriv ner dina ramar nu:

- Budget (leverantörskostnader, datalagring, analys)

- Teamstorlek och kompetens (hur mycket kan ni drifta 24/7?)

- Efterlevnadsbehov (avregistrering, samtyckeslogg, retention)

- Sändningsvolym och tillväxt (idag vs. 12 månader)

Ett praktiskt levererbart för denna sektion är ett en‑sidigt “produktkontrakt” som beskriver vem appen är för, vilka meddelanden den skickar och vilka mått som definierar framgång.

Kärnarkitektur och build‑eller‑köp‑beslut

Innan du ritar lådor i ett diagram, bestäm vad du faktiskt bygger: en kampanjhanterare (UI + schemaläggning + rapportering) eller ett e‑postleveranssystem (MTA‑nivå ansvar). De flesta team lyckas bäst genom att bygga produktupplevelsen och integrera specialistinfrastruktur.

Bygg vs. integrera (vad att outsourca)

Sändning: Använd en e‑post‑API/SMTP‑leverantör (SES, Mailgun, SendGrid, Postmark osv.) om ni inte har ett dedikerat team för leveransbarhet. Leverantörer hanterar IP‑rykte, feedback‑loopar, warm‑up‑verktyg och webhook‑event‑strömmar.

Länkspårning & analys: Många leverantörer erbjuder klick/öppningsspårning, men ni kan ändå vilja ha en egen redirect‑domän och klickloggar för konsekvent rapportering över leverantörer. Om ni bygger spårning, håll det minimalt: en redirect‑tjänst plus event‑ingest.

Mallhantering: Bygg redigeringsflödet, men överväg att integrera en mogen HTML‑mailredigerare (eller åtminstone MJML‑rendering). E‑post‑HTML är krävande; att outsourca editorn minskar supportbördan.

Baslinjearkitektur: monolit + kö vs. tjänster

För en MVP fungerar en modulär monolit bra:

- Webapp (admin UI + publika endpoints)

- Worker‑process för bakgrundsjobb

- Meddelandekö för sändningsjobb och webhooks

Dela upp i tjänster senare bara om skala eller organisationsgränser kräver det (t.ex. dedikerad tracking‑tjänst eller webhook‑ingest‑tjänst).

Databutrymmen: “sanningskälla” vs. event‑firehose

Använd en relationsdatabas som system of record för tenants, användare, audiences, kampanjer, mallar, scheman och suppression‑tillstånd.

För sändning och spårningshändelser, planera en append‑only event store/logg (t.ex. separat tabell partitionerad per dag, eller ett loggsystem). Målet är att inhämta högvolyms‑events utan att sakta ner kärn‑CRUD.

Bakgrundsjobb du bör planera för

- Schemaläggning (fan‑out av kampanjmottagare till sändjobb)

- Rate‑kontroll och leverantörsthrottling

- Retries med backoff och idempotensnycklar

- Bounce/klagomålshantering från webhooks

- Dagliga rollups (leveransbarhet och kampanjsummeringar)

Multitenant‑beslut

Om du stödjer flera varumärken/kunder, definiera tenancy tidigt: tenant‑scopead datatillgång, per‑tenant sändningsdomäner och per‑tenant suppression‑regler. Även om du börjar singel‑tenant, designa schemat så att lägga till en tenant_id senare inte kräver omskrivning.

Snabba upp bygget (utan att låsa in)

Om målet är att snabbt leverera en fungerande kampanjhanterare (UI, databas, bakgrundsjobb och webhook‑endpoints), kan en vibe‑kodningsplattform som Koder.ai hjälpa dig att prototypa och iterera snabbare samtidigt som du behåller kontroll över arkitekturen. Du kan beskriva systemet i ett chattstyrt “planning mode”, generera en React‑baserad webapp med Go + PostgreSQL‑backend och sedan exportera källkoden när du är redo att ta över repot och deployment‑pipen.

Detta är särskilt användbart för att bygga “limmet” — admin‑UI, segmenterings‑CRUD, kö‑stödda sändjobb och webhook‑ingest — medan du fortsätter att förlita dig på en specialistleverantör för leveranskritiska utskick.

Datamodell för kontakter, kampanjer och events

En tydlig datamodell är skillnaden mellan “vi skickade ett mail” och “vi kan förklara exakt vad som hände, till vem och varför.” Du vill ha entiteter som stödjer segmentering, efterlevnad och pålitlig eventbearbetning — utan att låsa in dig.

Kärnobjekt (och hur de relaterar)

Minst, modellera dessa som förstklassiga tabeller/kollektioner:

- Users: personer som loggar in.

- Workspaces: konton/organisationer. De flesta objekt tillhör ett workspace.

- Audiences: logiska listor (t.ex. “Nyhetsbrev”, “Kunder”).

- Contacts: enskilda mottagare.

- Segments: sparade regler som väljer kontakter från en audience.

- Campaigns: det vi avser att skicka (innehåll + inställningar).

- Sends: exekveringspost för ett specifikt kampanjutskick.

- Events: tidslinjen för vad som hände (delivery, bounce, unsubscribe osv.).

Ett vanligt mönster: Workspace → Audience → Contact, och Campaign → Send → Event, där Send också refererar det audience/segment‑snapshot som användes.

Kontaktfält: håll identiteten stabil, historiken tydlig

Rekommenderade kontaktfält:

email (normaliserad + gemener), plus valfritt namestatus (t.ex. active, unsubscribed, bounced, complained, blocked)source (import, API, formulärnamn, integration)consent (mer än en boolean): spara consent_status, consent_timestamp och consent_sourceattributes (JSON/custom‑fält för segmentering: plan, stad, taggar)- tidsstämplar:

created_at, updated_at, och helst last_seen_at / last_engaged_at

Undvik att radera kontakter för “rensning”. Ändra i stället status och behåll posten för efterlevnad och rapportering.

Kampanj‑ och sändningsfält: separera innehåll från exekvering

För kampanjer, spåra:

subject, from_name, from_email, reply_totemplate_version (immunt snapshot‑referens)tracking_options (öppnings-/klickspårning på/av, UTM‑standarder)

Använd en send‑post för operativa detaljer:

scheduled_at, started_at, completed_at- måldefinition: audience id + segment id, plus ett lagrat “segment query”‑snapshot

- räkningar: avsedda mottagare, skickade, levererade, misslyckade

Eventmodell: en tabell, många typer, strikt auditspår

Spara events som en append‑only‑ström med en konsekvent form:

event_type: delivered, opened, clicked, bounced, complained, unsubscribed- foreign keys:

send_id, contact_id (och valfritt message_id)

- metadata: tidsstämpel, IP/user‑agent (där tillämpligt), bounce‑koder, klick‑URL

- idempotensfält: provider event id + hash för att förhindra dubbletter

Designa för auditspårbarhet

För nyckelobjekt (contacts, campaigns, segments), lägg till created_by, updated_by, och överväg en liten change log‑tabell som fångar vem ändrade vad, när och före/efter‑värden. Det gör support, efterlevnadsförfrågningar och leveransutredningar mycket enklare.

Audience‑hantering, segmentering och samtycke

Audience‑hantering är där en e‑postkampanjapp antingen förtjänar förtroende — eller skapar problem. Behandla kontakter som långlivade poster med tydliga regler för hur de läggs till, uppdateras och får ta emot mail.

Importer som inte förorenar din lista

CSV‑import ska kännas enkel för användaren, men strikt bakom kulisserna.

Validera obligatoriska fält (minst e‑post), normalisera versaler/blanksteg och avvisa uppenbart ogiltiga adresser tidigt. Lägg till dedupliceringsregler (vanligtvis per normaliserad e‑post) och bestäm vad som händer vid konflikt: skriv endast över tomma fält, skriv alltid över eller “fråga vid import”.

Fältmappning är viktigt eftersom verkliga kalkylblad är röriga (“First Name”, “fname”, “Given name”). Låt användare mappa kolumner till kända fält och skapa anpassade fält vid behov.

Segmentering: regler, inte manuella kopior

Segmentering fungerar bäst som sparade regler som uppdateras automatiskt. Stöd filter baserat på:

- Attribut (plats, plan, registreringskälla)

- Engagemang (öppnat senaste 30 dagar, klickat kampanj X)

- Taggar (VIP, webbinar‑registrerad)

- Anpassade filter (vilket anpassat fält + operatorer som helst)

Håll segment begripliga: visa en förhandsräkning och en “varför ingår”‑genomgång för ett provurval av kontakter.

Samtycke och preferenser per kontakt

Spara samtycke som förstaklassdata: status (opted‑in, opted‑out), tidsstämpel, källa (formulär, import, API) och, när relevant, vilken lista eller syfte det gäller.

Ditt preferenscenter bör låta folk avregistrera sig från specifika kategorier utan att lämna andra, och varje ändring ska vara revisibel. Koppla till ditt preferensflöde från texten "/blog/compliance-unsubscribe" om du täcker det någon annanstans.

Internationaliseringsdetaljer som minskar fel

Nam n och adresser är inte en‑storlek‑passar‑alla. Stöd Unicode, flexibla namnfält, landsspecifika adressformat och en kontaktlevel tidszon för schemaläggning av “kl. 09:00 lokal tid”‑utsändningar.

Behörighetskontroller före varje sändning

Innan du köar upp mottagare, filtrera till endast behöriga kontakter: inte avregistrerade, inte på suppression‑listor och med giltigt samtycke för den meddelandetypen. Visa regeln i UI så användare förstår varför vissa kontakter inte får kampanjen.

E‑postkomposition: mallar, förhandsgranskningar och innehålls‑QA

En perfekt sändningspipeline kan ändå underprestera om innehållet är svårt att läsa, inkonsekvent eller saknar obligatoriska element. Behandla komposition som en produktfunktion: den ska göra “bra e‑post” till standard.

Mallar som skalar (block + versionering)

Börja med ett mallsystem byggt av återanvändbara block — header, hero, text, knapp, produktgrid, footer — så kampanjer förblir konsekventa tvärs över team.

Lägg till versionering för mallar och block. Redigerare bör kunna:

- skapa en ny version (“Holiday footer v3”) utan att skriva över den gamla

- se var ett block används (“används i 12 mallar”)

- återgå när en ändring bryter renderingen

Inkludera testutskick på båda nivåer: skicka en mall till dig själv innan den kopplas till en kampanj, och skicka ett kampanjutkast till en liten intern lista innan schemaläggning.

Redigeringsalternativ: välj efter dina användare

De flesta appar stödjer flera redigeringslägen:

- Grundläggande HTML för avancerade användare och importerade designer

- Drag‑and‑drop för snabbhet och skydd (med strikta layoutbegränsningar)

- Markdown‑till‑HTML för innehållstunga nyhetsbrev (snabbt skrivande, förutsägbart resultat)

Spara alltid “källan” (HTML/Markdown/JSON‑block) och den renderade HTML separat så du kan rendera om efter buggfixar.

Förhandsgranskningar och plain‑text

Erbjud förhandsgranskningar för vanliga brytpunkter (desktop/mobile) och klient‑quirks. Enkla verktyg hjälper: viewport‑växlingar, mörkt läge‑simulering och en “visa tabellkanter”‑option.

Generera alltid och låt redigera en plain‑text‑version. Det hjälper tillgänglighet, minskar friction med vissa spamfilter och förbättrar läsbarhet för text‑föredragande användare.

Länkomskrivning + innehålls‑QA

Om du spårar klick, skriv om länkar på ett sätt som förblir läsbart (t.ex. behåll UTM‑parametrar och visa destinationen vid hover). Håll interna länkar relativa i din app‑UI (t.ex. texten "/blog/template-guide").

Innan skick, kör kontroller:

- spam‑trigger‑fraser och överdriven interpunktion/stora bokstäver

- brutna länkar och saknad alt‑text på nyckelbilder

- saknad avregistreringsadress och företagsfooterdetaljer

- inkonsistent “from”‑namn/adress kontra kampanjinställningar

Gör kontrollern åtgärdbar: markera exakt block, föreslå fixar och klassificera problem som “måste åtgärdas” vs. “varning”.

Sändningspipeline: köer, schemaläggning och rate control

Ta emot bounces och klagomål

Skapa webhook‑endpoints, idempotenskontroller och eventnormalisering med ett tydligt internt schema.

En sändningspipeline är appens “trafiksystem”: den bestämmer hur mail skickas, när de släpps och hur snabbt de rampas upp utan att skada leveransbarheten.

Välj sändningsmetod

De flesta appar börjar med en leverantörs‑API (SendGrid, Mailgun, SES, Postmark) eftersom du får skalning, webhook‑feedback och rykteverktyg med mindre arbete. SMTP‑reläer funkar när du behöver kompatibilitet med befintliga system. En egenhanterad MTA ger maximal kontroll, men kräver löpande drift (IP warm‑up, bounce‑behandling, abuse‑hantering, övervakning).

Datamodellen bör behandla avsändaren som en konfigurerbar “leveranskanal” så du kan byta metod senare utan att skriva om kampanjer.

Kö‑först‑arkitektur (med säkerhetsbälte)

Skicka inte direkt från en webbförfrågan. Lägg i stället upp mottagarnivåjobb (eller små batcher) i en kö och låt workers leverera dem.

Nyckelmekanik:

- Rate limiting: globala begränsningar plus per‑avsändare, per‑kampanj och per‑domän.

- Backoff och retry: temporära fel (4xx, timeouts) ska retryas med exponentiell backoff; permanenta fel (5xx, hard bounces) ska stoppa.

- Idempotensnycklar: säkerställ att jobbreplay inte skickar dubletter. Använd en nyckel som

{campaign_id}:{recipient_id}:{variant_id}.

Schemaläggning och throttling som respekterar inkorgar

Schemaläggning bör stödja tidszoner (spara användarens föredragna zon; konvertera till UTC för exekvering). För leveransbarhet, throttla per mottagardomän (t.ex. gmail.com, yahoo.com). Det låter dig sakta ner “heta” domäner utan att blockera hela kampanjen.

Ett praktiskt tillvägagångssätt är att behålla domän‑buckets med oberoende token‑bucket‑gränser och justera dynamiskt vid deferrals.

Separata strömmar för att skydda rykte

Håll transaktionella och marknadsförings‑utskick i separata flöden (helst separata subdomäner och/eller IP‑pooler). På så sätt försinkar inte en högvolymskampanj lösenordsåterställningar eller orderbekräftelser.

Logga mottagarliga utfall

Spara en immutabel event‑kedja per mottagare: queued → sent → delivered/soft bounce/hard bounce/complaint/unsubscribe. Det stödjer kundsupport (“varför fick jag inte det?”), revisioner och korrekt suppression‑beteende framöver.

Leveransbarhets‑grund: SPF, DKIM, DMARC och domäner

Leveransbarhet börjar med att bevisa för mailbox‑leverantörer att du får skicka “som” din domän. De tre kärnkontrollerna är SPF, DKIM och DMARC — plus hur dina domäner är konfigurerade.

SPF (vem får skicka)

SPF är en DNS‑post som listar vilka servrar som får skicka mail för din domän. Praktisk slutsats: om din app (eller din ESP) skickar från yourbrand.com, bör SPF inkludera den leverantör som appen använder.

Ditt UI bör generera ett SPF‑värde (eller ett “include”‑snippet) och tydligt varna användare att inte skapa flera SPF‑poster (vanligt konfigurationsfel).

DKIM (meddelandeintegritet)

DKIM lägger till en kryptografisk signatur i varje mail. Den publika nyckeln ligger i DNS; leverantören använder den för att bekräfta att mailet inte ändrats och är kopplat till din domän.

I appen, erbjud “Skapa DKIM” per sändningsdomän och visa sedan exakt DNS‑host/valor att kopiera/lägg in.

DMARC (policy + rapportering)

DMARC talar om för inboxarna vad de ska göra när SPF/DKIM misslyckas — och vart rapporter ska skickas. Börja med en monitoreringspolicy (ofta p=none) för att samla rapporter, och skärp sedan till quarantine eller reject när allt är stabilt.

DMARC är också där alignment spelar roll: domänen i den synliga “From”‑adressen bör alignera med SPF och/eller DKIM.

Domänalignment, return‑path och tracking‑domäner

Uppmuntra användare att hålla From‑domänen i linje med den autentiserade domänen. Om din leverantör låter dig konfigurera en anpassad return‑path (bounce‑domän), styr användare mot samma organisationsdomän (t.ex. mail.yourbrand.com) för att minska förtroendeproblem.

För klick-/öppningsspårning, stöd en anpassad tracking‑domän (CNAME som track.yourbrand.com). Kräv TLS (HTTPS) och automatisk kontroll av certifikatstatus för att undvika brutna länkar och browser‑varningar.

Automatisk verifiering + varningar

Bygg en “Verify DNS”‑knapp som kontrollerar propagation och flaggar:

- Saknad SPF/DKIM/DMARC

- Flera SPF‑poster

- DMARC närvarande men ej aligned

- Tracking‑domän felkonfigurerad eller utan giltig TLS

Länka användare till en setup‑checklista som texten "/blog/domain-authentication-checklist" för snabbare felsökning.

Bounce, klagomål och avregistreringshantering

Äg koden tidigt

När du är redo, exportera källkoden och ta full kontroll över repot.

Om du inte behandlar bounces, klagomål och avregistreringar som förstaklassfunktioner, kommer de tyst att urholka leveransbarheten. Målet är enkelt: ta emot varje event från din sändningsleverantör, översätt det till ett internt format och applicera suppression‑regler automatiskt — och snabbt.

Ta emot events via webhooks (och förvänta dubbletter)

De flesta leverantörer skickar webhooks för events som delivered, bounced, complained och unsubscribed. Din webhook‑endpoint bör vara:

- Idempotent: samma event kan levereras flera gånger, i fel ordning eller retried.

- Snabb: acka leverantören snabbt (ofta inom sekunder), och bearbeta sedan asynkront.

Ett vanligt tillvägagångssätt är att spara ett unikt leverantörs‑event‑ID (eller en hash av stabila fält) och ignorera upprepningar. Logga även rå payload för revision/felsökning.

Normalisera leverantörsevents till ett schema

Olika leverantörer namnger samma saker olika. Normalisera till ett internt event‑model, till exempel:

event_type: delivered | bounce | complaint | unsubscribeoccurred_atprovider, provider_message_id, provider_event_idcontact_id (eller email), campaign_id, send_idbounce_type: soft | hard (om tillämpligt)reason / smtp_code / category

Detta gör rapportering och suppression konsekvent även om du byter leverantör senare.

Suppressionregler: soft vs. hard bounces

Behandla hard bounces (ogiltig adress, icke‑existerande domän) som omedelbar suppression. För soft bounces (mailbox full, temporärt fel), undertryck endast efter en tröskel — till exempel “3 soft bounces inom 7 dagar” — och kyl sedan ner eller suppressa permanent beroende på policy.

Behåll suppression på e‑postidentitetsnivå (e‑post + domän), inte bara per kampanj, så en dålig adress inte fortsätter att försöka få utskick.

Klagomål och avregistreringar: suppress omedelbart

Klagomål (från feedback‑loopar) är en stark negativ signal. Applicera omedelbar suppression och stoppa alla framtida utskick till den adressen.

Avregistreringar ska också vara omedelbara och globala för den list‑omfattning du lovat. Spara metadata för avregistrering (källa, tidsstämpel, kampanj) så support kan svara “varför slutade jag få mail?” utan gissningar.

Om du vill, koppla suppression‑beteende till din användarvy för inställningar (t.ex. texten "/settings/suppression") så teamen förstår vad som händer bakom kulisserna.

Spåra öppningar, klick och konverteringar (med reservationer)

Spårning hjälper att jämföra kampanjer och upptäcka problem, men det är lätt att övertolka siffror. Bygg analys som är användbar för beslut — och ärlig om osäkerheter.

Öppningsspårning: hjälpsamt men allt mer osäkert

Öppningsspårning görs vanligtvis med en liten “pixel” bild. När en klient laddar bilden registreras ett öppnings‑event.

Begränsningar att designa för:

- Många klienter blockerar bilder som standard, så en verklig läsning kan visas som “ingen öppning”.

- Privacy‑funktioner (särskilt Apple Mail Privacy Protection) kan för‑hämta bilder och skapa öppningar som inte betyder att personen faktiskt läst mailet.

Praktisk hållning: behandla öppningar som en riktning (t.ex. “denna ämnesrad presterade bättre”), inte som bevis på uppmärksamhet.

Klickspårning: omdirigeringar, UTM och bot‑filtrering

Klickspårning är mer handlingsbar. Vanligt mönster: ersätt länkar med en tracking‑URL (din redirect‑tjänst), och vidarekoppla sedan till slutdestinationen.

Bästa praxis:

- Lägg till UTM‑parametrar (source, medium, campaign) så analysverktyg kan attribuera trafik.

- Lägg in grundläggande bot‑filtrering (kända scanner user‑agents, “klickat omedelbart efter leverans”, upprepade träffar utan cookies). Du fångar inte allt, men kan minska uppenbar uppblåsning.

Spara länkstatistik och engagemangstidslinjer

Modellera analys på två nivåer:

- Per‑länk‑statistik (unika klick, totala klick, första/sista klick‑tidsstämplar) för kampanjrapportering.

- Per‑mottagare engagemangstidslinje (delivered → öppnat? → klickat → konverterat) för segmentering och uppföljningar.

Var tydlig i UI: “unique” är bästa‑försök, och “open rate” är inte en faktisk läsrate.

Konverteringar och vad metrics inte kan bevisa

Om du spårar konverteringar (köp, signup), koppla dem via UTM‑parametrar eller ett lätt server‑side endpoint. Attribution är ändå inte perfekt (flera enheter, fördröjda handlingar, adblockers).

Exporter och API‑åtkomst

Erbjud CSV‑exporter och ett API för events och aggregerade statistiker så team kan använda sina BI‑verktyg. Håll endpoints enkla (per kampanj, datumintervall, mottagare) och dokumentera rate limits i texten "/docs/api".

Övervakning, rapportering och leveranslarm

Du kan inte förbättra leveransbarhet utan insyn. Övervakning bör snabbt svara på två frågor: accepterar mailbox‑leverantörer meddelanden? och engagerar mottagarna sig?. Bygg rapporter så en icke‑teknisk marknadsförare kan hitta problem på minuter, inte timmar.

Instrumentpaneler som talar sanning

Börja med en enkel “leveranshälsa”‑panel som kombinerar:

- Leveransgrad (accepterade vs. studsar)

- Klagomålsfrekvens (spam‑rapporter)

- Avregistreringsfrekvens

- Engagemangstrender (öppningar/klick där det finns)

- Top kampanjer och största förändringar vecka‑till‑vecka

Undvik fåfänga‑diagram som döljer problem. En kampanj med höga öppningar men stigande klagomål är ett framtida blockeringsproblem.

Inkorgsplacering‑signal(er) (utan att låtsas veta allt)

Sann inkorgsplacering är svårt att mäta direkt. Använd proxy‑mått som korrelerar väl:

- Spikar i hard bounces (dålig lista eller plötsligt block)

- Spikar i klagomål (innehåll eller targeting‑problem)

- Deferrals/throttling (en leverantör saktar ner dig)

Om du integrerar leverantörernas feedback‑loopar eller postmaster‑verktyg, behandla dem som signaler, inte absolut sanning.

Larm som väcker rätt person

Larm bör vara åtgärdbara och kopplade till trösklar och tidsfönster:

- Bounce‑spik per kampanj eller per sändningsdomän

- Klagomålsspik (särskilt över 0.1% beroende på volym)

- Autentiseringsfel (SPF/DKIM/DMARC‑misalignment)

- Webhook‑driftstopp eller event‑backlog (spårningsluckor kan dölja incidenter)

Skicka larm till e‑post + Slack, och länka direkt till en filtrerad vy (t.ex. "/reports?domain=gmail.com&window=24h").

Per‑domän prestandavyer

Bryt ned mått per mottagardomän (gmail.com, outlook.com, yahoo.com). Throttling eller blockering börjar ofta hos en leverantör. Visa sändhastighet, deferrals, bounces och klagomål per domän för att peka ut var du ska sakta ner eller pausa.

Incidentlogg för organisatoriskt minne

Lägg till en incidentlogg med tidsstämplar, omfattning (kampanj/domän), symptom, misstänkt orsak, åtgärder och utfall. Med tiden blir detta din playbook — och gör “vi fixade det en gång” repeterbart.

Säkerhet, integritet och efterlevnad

Gör om omfattning till en byggplan

Beskriv din e-postapps omfattning och arkitektur i Koder.ai:s planning-läge och iterera snabbt.

Säkerhet och efterlevnad formar hur du lagrar data, hur du skickar och vad du får göra med mottagarinformation.

Kontosäkerhet (vem får göra vad)

Börja med tydliga roller och rättigheter: till exempel “Owner”, “Admin”, “Campaign Creator”, “Viewer” och en begränsad “API‑only” roll för integrationer. Gör riskfyllda åtgärder explicita och auditerbara (exportera kontakter, ändra sändningsdomäner, redigera suppression‑listor).

Lägg till 2FA för interaktiva användare och behandla API‑åtkomst som förstaklass: scopade API‑nycklar, rotation, utgång och per‑nyckelbehörigheter. För enterprise‑kunder, inkludera IP‑allowlists för både admin‑UI och API.

Dataskydd (skydda vad du lagrar)

Kryptera känsliga data i vila (särskilt kontaktidenterare, samtycksmetadata och anpassade fält). Håll hemligheter utanför databasen när möjligt: använd en secrets‑manager för SMTP‑credentials, webhook‑signeringshemligheter och krypteringsnycklar.

Tillämpa minst privilegier överallt: “sending service” ska inte kunna läsa fullständiga kontakt‑exporter, och rapportjobb ska inte kunna skriva till billing. Logga också åtkomst till känsliga endpoints och exporter så kunder kan undersöka misstänkt aktivitet.

Integritet & efterlevnad (vad du måste respektera)

Avregistreringshantering måste vara omedelbar och pålitlig. Spara suppression‑poster (avregistreringar, bounces, klagomål) i en hållbar suppression‑lista, behåll dem tillräckligt länge för att förhindra oavsiktlig återmejlning, och spara bevis: tidsstämpel, källa (länk‑klick, webhook‑event, admin‑åtgärd) och kampanj.

Spåra samtycke så att du kan bevisa vad användaren godkände, när och hur (formulär, import, API). För mer om autentiseringsgrunder kopplade till förtroende och efterlevnad, se texten "/blog/email-authentication-basics".

Säkra sändningsinställningar (skydda nya avsändare)

Respektera sändningsgränser och erbjud ett “safe mode” för nya konton: lägre dagliga tak, tvingad warm‑up‑plan och varningar innan stora utskick. Kombinera detta med tydliga planbegränsningar och uppgraderingsvägar i texten "/pricing".

Från MVP till produktion: tester, lansering och nästa features

Din första release bör bevisa hela loopen: bygg en audience, skicka en riktig kampanj och bearbeta korrekt vad som händer efteråt. Om du inte litar på event‑strömmen (bounces, klagomål, avregistreringar) har du inte ett produktionssystem ännu.

MVP‑checklista (den “minst fullständiga” loopen)

Sikta på en snäv funktionsuppsättning som stödjer verklig användning:

- Importera kontakter (CSV + grundläggande validering), spara samtyckesstatus och tillämpa en suppression‑lista

- Skapa en mall, förhandsgranska den och skicka ett testmail till dig själv

- Schemalägg och skicka en kampanj genom din sändningspipeline (köer + rate control)

- Ta emot leverantörswebhooks för leveranshändelser (bounce, complaint, unsubscribe) och uppdatera kontaktstatus

- Grundläggande rapporter: skickat, levererat, studsat, klagat, avregistrerat (per kampanj)

Testplan som förhindrar smärtsamma överraskningar

Behandla segmentering och webhook‑bearbetning som mission‑critical.

- Enhetstester: segmentregler, samtyckeslogik, suppression‑precedens, avregistreringshantering

- Integrationstester: webhook‑signaturer, idempotens (dubblett‑events), mappning av leverantörsevents till internt schema

- Loadtester: kö‑throughput, samtidighetsgränser, databashotspots och retry‑beteende vid leverantörsslowdowns

Driftplan (vad som håller det hälsosamt)

Produkts stabilitet är mest operations:

- Strukturerad loggning med korrelations‑ID:n (

campaign_id, message_id)

- Metriker och larm (kölängd, sändhastigheter, fel‑takter, webhook‑lag)

- Backups och restore‑övningar för primärdatabasen

- Tydliga retry‑policys och dead‑letter‑köer för poison‑meddelanden

- Runbooks: “webhook backlog”, “sending paused”, “high complaint rate”, “sudden bounce spike”

Rullout‑strategi och säker skalning

Börja med interna utskick, sedan en liten pilotgrupp, och ramp upp volym gradvis. Håll konservativa rate limits i början och öka bara när bounce/complaint‑nivåer är inom mål. Behåll en “kill switch” för att pausa utskick globalt.

Nästa features att planera (men som inte får blockera lansering)

När kärnloopen är pålitlig, lägg till A/B‑tester, automation‑journeys, ett preferenscenter och flerspråkiga mallar. En lätt onboarding‑guide i texten "/blog/deliverability-basics" minskar också nybörjarmisstag.

Om ni itererar snabbt kan features som snapshots och rollback också minska risken när ni ändrar segmentering, suppression‑logik eller webhook‑bearbetning. (Till exempel stödjer Koder.ai snapshots så team kan återgå efter en regression — användbart när ni skalar från MVP till produktion.)