14 apr. 2025·8 min

Hur mikroramverk möjliggör flexibla anpassade arkitekturer

Lär dig hur mikroramverk låter team bygga anpassade arkitekturer med tydliga moduler, middleware och gränser — samt vilka avvägningar, mönster och fallgropar som finns.

Lär dig hur mikroramverk låter team bygga anpassade arkitekturer med tydliga moduler, middleware och gränser — samt vilka avvägningar, mönster och fallgropar som finns.

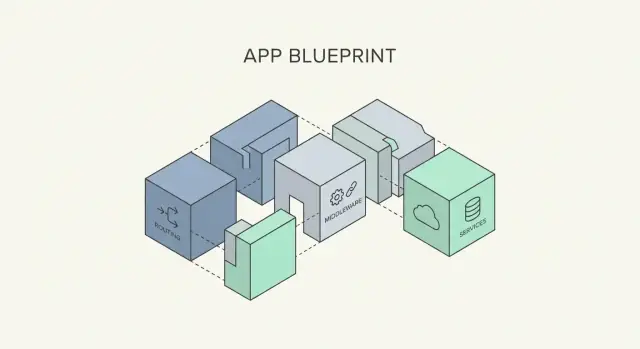

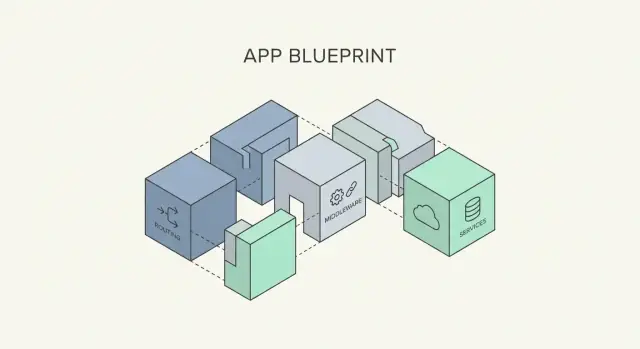

Mikroramverk är lätta webbramverk som fokuserar på det väsentliga: ta emot en förfrågan, routa den till rätt handler och returnera ett svar. Till skillnad från fullstack‑ramverk paketerar de vanligtvis inte allt du kan tänkas behöva (adminpaneler, ORM/databaslager, formulärbyggare, bakgrundsjobb, autentiseringsflöden). Istället erbjuder de en liten, stabil kärna och låter dig lägga till bara det ditt produkt faktiskt behöver.

Ett fullstack‑ramverk är som att köpa ett fullt möblerat hus: konsekvent och bekvämt, men svårare att bygga om. Ett mikroramverk liknar mer ett tomt men strukturellt stabilt utrymme: du bestämmer rummen, möblerna och installationerna.

Den friheten är vad vi menar med anpassad arkitektur — ett systemdesign format efter ditt teams behov, ditt domän och dina driftkrav. Enkelt uttryckt: du väljer komponenterna (loggning, databasåtkomst, validering, auth, bakgrundsprocesser) och bestämmer hur de kopplas, istället för att acceptera en förbestämd ”enda rätta” väg.

Team når ofta efter mikroramverk när de vill:

Vi fokuserar på hur mikroramverk stödjer modulär design: sätta ihop byggstenar, använda middleware och lägga till beroendeinjektion utan att förvandla projektet till ett vetenskapligt experiment.

Vi kommer inte jämföra specifika ramverk rad för rad eller påstå att mikroramverk alltid är bättre. Målet är att hjälpa dig välja struktur med eftertanke — och utveckla den tryggt när kraven ändras.

Mikroramverk fungerar bäst när du behandlar din applikation som ett kit, inte ett förbyggt hus. Istället för att acceptera en åsiktsstyrd stack börjar du med en liten kärna och lägger till funktionalitet först när den betalar sig.

En praktisk ”kärna” är vanligtvis bara:

Det räcker för att skicka en fungerande API‑endpoint eller webbsida. Allt annat är valfritt tills du har en konkret anledning.

När du behöver autentisering, validering eller loggning, lägg till dem som separata komponenter — helst bakom tydliga gränssnitt. Det håller arkitekturen begriplig: varje ny del ska svara på “vilket problem löser detta?” och “var ansluter det?”.

Exempel på moduler enligt principen “lägg bara till vad du behöver”:

Välj tidigt lösningar som inte fångar dig. Föredra tunna wrappers och konfiguration framför djup ramverksmagi. Om du kan byta en modul utan att skriva om affärslogiken, gör du rätt.

En enkel definition av klart för arkitekturval: teamet kan förklara syftet med varje modul, byta ut den på en dag eller två och testa den oberoende.

Mikroramverk håller sig små av design, vilket betyder att du får välja applikationens “organ” istället för att ärva en hel kropp. Det är det som gör anpassad arkitektur praktisk: du kan börja minimalt och lägga till delar först när ett verkligt behov visar sig.

De flesta appar byggda på mikroramverk börjar med en router som mappar URL:er till controllers (eller enklare request handlers). Controllers kan organiseras efter funktion (billing, accounts) eller efter gränssnitt (webb vs API), beroende på hur du vill underhålla koden.

Middleware brukar omsluta request/response‑flödet och är bästa platsen för tvärgående ansvar:

Eftersom middleware är komponerbar kan du applicera det globalt (allt behöver loggning) eller bara på specifika rutter (admin‑endpoints kräver striktare auth).

Mikroramverk tvingar sällan fram ett datalager, så du kan välja en som matchar ditt team och din belastning:

Ett bra mönster är att hålla dataåtkomst bakom ett repository‑ eller servicelager, så att byte av verktyg senare inte sprider sig genom handler‑lagret.

Inte varje produkt behöver asynkron bearbetning från dag ett. När det behövs, lägg till en jobbrunner och en kö (e‑post, videobehandling, webhooks). Behandla bakgrundsjobb som en separat ”inpassering” till din domänlogik och dela samma services som HTTP‑lagret istället för att duplicera regler.

Middleware är där mikroramverk ger mest effekt: det låter dig hantera tvärgående behov — saker varje request bör få — utan att svälla varje route handler. Målet är enkelt: håll handlers fokuserade på affärslogik och låt middleware sköta röran.

Istället för att upprepa samma kontroller och headers i varje endpoint, lägg till middleware en gång. En ren handler kan då se ut som: parsa input, kalla en service, returnera ett svar. Allt annat — auth, loggning, valideringsstandarder, svarformatering — kan ske före eller efter.

Ordning är beteende. En vanlig, läsbar sekvens är:

Om kompression körs för tidigt kan den missa fel; om felhantering körs för sent riskerar du att exponera stacktraces eller returnera inkonsekventa format.

X-Request-Id header och inkludera den i loggar.{ error, message, requestId }).Gruppera middleware efter syfte (observability, säkerhet, parsing, svarsfomatering) och applicera på rätt scope: globalt för verkligt universella regler, och route‑grupper för specifika områden (t.ex. /admin). Namnge varje middleware tydligt och dokumentera förväntad ordning i en kort kommentar nära setup så framtida ändringar inte tyst bryter beteende.

Ett mikroramverk ger dig en tunn ”request in, response out”‑kärna. Allt annat — databasåtkomst, caching, e‑post, tredjeparts‑API:er — bör vara utbytbara. Där hjälper Inversion of Control (IoC) och Dependency Injection (DI), utan att förvandla kodbasen till ett vetenskapligt projekt.

Om en funktion behöver en databas är det frestande att skapa den direkt inne i funktionen (”new database client här”). Nackdelen: varje plats som ”går och handlar” blir hårt bunden till den specifika databasclienten.

IoC vänder på det: din funktion ber om vad den behöver och appens wiring levererar det. Funktionen blir lättare att återanvända och byta.

Dependency Injection betyder helt enkelt att skicka in beroenden istället för att skapa dem internt. I ett mikroramverksupplägg görs detta ofta vid startup:

Du behöver inte en stor DI‑container för att få fördelarna. Börja med en enkel regel: konstruera beroenden på ett ställe och skicka ner dem.

För att göra komponenter utbytbara, definiera ”vad du behöver” som ett litet interface och skriv adapters för specifika verktyg.

Exempelpattern:

UserRepository (interface): findById, create, listPostgresUserRepository (adapter): implementerar dessa metoder med PostgresInMemoryUserRepository (adapter): implementerar samma metoder för testerDin affärslogik känner bara till UserRepository, inte Postgres. Att byta lagring blir en konfigurationsval, inte en omskrivning.

Samma idé gäller för externa API:er:

PaymentsGateway interfaceStripePaymentsGateway adapterFakePaymentsGateway för lokal utvecklingMikroramverk gör det lätt att av misstag sprida konfiguration över moduler. Motstå det.

Ett underhållsbart mönster är:

Det här ger huvudmålet: byt komponenter utan att skriva om appen. Att byta databas, ersätta en API‑klient eller lägga till en kö blir en liten ändring i wiring‑lagret — medan resten av koden förblir stabil.

Mikroramverk tvingar inte fram en ”enda sann väg” för kodstruktur. Istället ger de routing, request/response‑hantering och ett litet antal förlängningspunkter — så att du kan adoptera mönster som passar teamstorlek, produktmognad och förändringstakt.

Detta är det bekanta ”rent och enkelt” upplägget: controllers hanterar HTTP‑frågor, services håller affärsregler och repositories pratar med databasen.

Det passar när ditt domän är rak, teamet är litet till medelstort, och du vill ha förutsägbara platser att lägga kod. Mikroramverk stödjer det naturligt: routes mappar till controllers, controllers kallar services och repositories kopplas in via lätt manuell komposition.

Hexagonal arkitektur är användbar när du förväntar dig att systemet ska överleva dagens val — databas, message bus, tredjeparts‑API:er eller till och med UI.

Mikroramverk fungerar bra här eftersom ”adapter”‑lagret ofta är dina HTTP‑handlers plus en tunn översättning till domänkommandon. Dina portar är interfaces i domänen och adapters implementerar dem (SQL, REST‑klienter, köer). Ramverket ligger i kanten, inte i centrum.

Om du vill ha mikroservice‑lik tydlighet utan driftkostnaden är en modulär monolit ett starkt alternativ. Du behåller en deploybar app, men delar upp den i funktionsmoduler (t.ex. Billing, Accounts, Notifications) med explicita publika API:er.

Mikroramverk gör detta enklare eftersom de inte auto‑kopplar allt: varje modul kan registrera sina egna routes, beroenden och dataåtkomst, vilket gör gränser synliga och svårare att av misstag bryta igenom.

I alla tre mönstren är fördelen densamma: du väljer reglerna — mappstruktur, beroenderiktning och modulgränser — medan mikroramverket ger en stabil, liten yta att ansluta mot.

Mikroramverk gör det enkelt att börja litet och förbli flexibla, men de svarar inte på den större frågan: vilken “form” ska ditt system ha? Rätt val beror mindre på teknik och mer på teamstorlek, releaserfrekvens och hur smärtsamt koordinering har blivit.

En monolit levereras som en deploybar enhet. Det är ofta snabbast till en fungerande produkt: en byggning, en logguppsättning, en plats att felsöka.

En modulär monolit är fortfarande en deploybar enhet, men internt uppdelad i tydliga moduler (paket, bounded contexts, funktionsmappar). Detta är ofta det bästa nästa steget när kodbasen växer — särskilt med mikroramverk där du kan hålla moduler explicita.

Mikrotjänster delar upp leveransen i flera tjänster. Det kan minska kopplingen mellan team, men multiplicerar också driftarbete.

Dela när en gräns redan är verklig i ert arbete:

Undvik delning när det mest handlar om bekvämlighet (”den här mappen är stor”) eller när tjänster skulle dela samma databastabeller. Det är ett tecken på att du inte hittat en stabil gräns ännu.

En API gateway kan förenkla klienter (en ingångspunkt, centraliserad auth/rate limiting). Nackdelen: den kan bli en flaskhals och en enda felpunkt om den blir för smart.

Delade bibliotek snabbar på utveckling (gemensam validering, loggning, SDK:er), men skapar också dold koppling. Om flera tjänster måste uppgraderas samtidigt har du återskapat en distribuerad monolit.

Mikrotjänster ger återkommande kostnader: fler deploy‑pipelines, versionering, service discovery, övervakning, tracing, incidenthantering och on‑call‑rotationer. Om ditt team inte bekvämt kan driva den maskinerin är en modulär monolit byggd med mikroramverkskomponenter ofta en säkrare arkitektur.

Ett mikroramverk ger dig frihet, men underhållbarhet måste du designa in. Målet är att göra de ”anpassade” delarna lätta att hitta, lätta att byta ut och svåra att missbruka.

Välj en struktur du kan förklara på en minut och verkställ med code review. En praktisk uppdelning är:

app/ (composition root: kopplar moduler)modules/ (affärskapaciteter)transport/ (HTTP‑routing, request/response‑mappning)shared/ (tvärgående verktyg: config, logging, feltyper)tests/Håll namngivningen konsekvent: modulmappar använder substantiv (billing, users) och entry points är förutsägbara (index, routes, service).

Behandla varje modul som en liten produkt med tydliga gränser:

modules/users/public.ts)modules/users/internal/*)Undvik "reach‑through" imports som modules/orders/internal/db.ts från en annan modul. Om något annat behöver det, promotera det till det publika API:et.

Även små tjänster behöver grundläggande synlighet:

Lägg dessa i shared/observability så varje route handler använder samma konventioner.

Gör fel förutsägbara för klienter och lätta att felsöka för människor. Definiera en fel‑form (t.ex. code, message, details, requestId) och en valideringsmetod (schema per endpoint). Centralisera mappning från interna undantag till HTTP‑svar så handlers kan fokusera på affärslogik.

Om målet är att röra sig snabbt samtidigt som du håller en mikroramverks‑lik arkitektur tydlig, kan Koder.ai vara användbart som ett scaffoldings‑ och itereringsverktyg snarare än en ersättning för god design. Du kan beskriva dina önskade modulgränser, middleware‑stack och error‑format i chatten, generera en fungerande basapp (t.ex. en React‑frontend med en Go + PostgreSQL‑backend) och sedan förfina wiringen med eftertanke.

Två funktioner passar särskilt bra för arbete med anpassad arkitektur:

Eftersom Koder.ai stödjer export av källkod kan du behålla ägarskap av arkitekturen och vidareutveckla den i ditt repo på samma sätt som med ett handbyggt mikroramverksprojekt.

Mikroramverksbaserade system kan kännas ”handsydda”, vilket gör testning mindre beroende av ett ramverkskonventioner och mer om att skydda skarvarna mellan dina delar. Målet är förtroende utan att varje ändring kräver full end‑to‑end‑körning.

Börja med unit‑tester för affärsregler (validering, prissättning, permissionslogik) eftersom de är snabba och pekar ut fel exakt.

Investera sedan i ett mindre antal högt värderade integrationstester som övar wiring: routing → middleware → handler → persistensgräns. Dessa fångar subtila buggar som uppstår när komponenter kombineras.

Middleware är där tvärgående beteenden gömmer sig (auth, loggning, rate limits). Testa det som en pipeline:

För handlers, föredra att testa den publika HTTP‑formen (statuskoder, headers, response body) snarare än interna funktionsanrop. Det håller tester stabila även om internstruktur ändras.

Använd beroendeinjektion (eller enkla konstruktionsparametrar) för att byta riktiga beroenden mot fakes:

När flera tjänster eller team beror på ett API, lägg till kontraktstester som låser request/response‑förväntningar. Provider‑sida kontraktstester säkerställer att du inte oavsiktligt bryter konsumenter, även om din mikroramverks‑setup och interna moduler förändras.

Mikroramverk ger frihet, men frihet blir inte automatiskt klarhet. De största riskerna visar sig senare — när teamet växer, kodbasen expanderar och ”tillfälliga” beslut blir permanenta.

Med färre inbyggda konventioner kan två team bygga samma funktion på två olika sätt (routing, felhantering, svarsformat, loggning). Den inkonsekvensen saktar ner granskningar och försvårar introduktion.

Ett enkelt skydd är: skriv en kort "service template"‑dokument (projektstruktur, namngivning, felformat, loggfält) och verkställ den med ett startrepo och några linters.

Mikroramverksprojekt börjar ofta rena, men samlar sedan en utils/‑mapp som tyst blir ett sekundärt ramverk. När moduler delar helpers, konstanter och globalt tillstånd suddas gränser ut och ändringar skapar oväntade fel.

Föredra explicita delade paket med versionering, eller håll delning minimal: typer, interfaces och vältestade primitiva. Om en helper beror på affärsregler hör den sannolikt hemma i en domänmodul, inte i “utils”.

När du manuellt kopplar autentisering, auktorisering, inputvalidering och rate limiting är det lätt att missa en route, glömma middleware eller bara validera “happy path”.

Centralisera säkerhetsdefaults: säkra headers, konsekventa auth‑kontroller och validering i kanten. Lägg till tester som försäkrar att skyddade endpoints faktiskt är skyddade.

Oplanerade middleware‑lager lägger overhead — särskilt om flera middleware parsar bodies, träffar lagring eller serialiserar loggar.

Håll middleware små och mätbara. Dokumentera standardordningen och granska ny middleware för kostnad. Om du misstänker svällning, profilera requests och ta bort redundanta steg.

Mikroramverk ger dig val — men val behöver en beslutsprocess. Målet är inte att hitta den “bästa” arkitekturen; det är att välja en form som ditt team kan bygga, drifta och förändra utan drama.

Innan du väljer “monolit” eller “mikrotjänster”, svara på dessa:

Om du är osäker, defaulta till en modulär monolit byggd med ett mikroramverk. Den håller gränserna tydliga samtidigt som den är enkel att leverera.

Mikroramverk kommer inte att tvinga konsekvens åt dig, så välj konventioner från början:

Ett enkelsidigt "service contract" i /docs räcker ofta.

Börja med tvärgående delar du behöver överallt:

Behandla dessa som delade moduler, inte kopierade kodstycken.

Arkitektur bör förändras med krav. Varje kvartal, granska var deployer bromsar, vilka delar skalar olika och vad som oftast går sönder. Om ett domän blir en flaskhals är det din kandidat att dela nästa — inte hela systemet.

Ett mikroramverksupplägg startar sällan ”fullt designat”. Det börjar ofta med ett API, ett team och en tajt deadline. Värdet visar sig när produkten växer: nya funktioner kommer, fler personer rör i koden och arkitekturen behöver töjas utan att brista.

Du börjar med en minimal tjänst: routing, request‑parsing och en databasadapter. Mycket logik ligger nära endpoints för att snabbare leverera.

När du lägger till auth, betalningar, notiser och rapportering separerar du dem i moduler (mappar eller paket) med tydliga publika gränssnitt. Varje modul äger sina modeller, affärsregler och dataåtkomst och exponerar bara det andra moduler behöver.

Loggning, auth‑kontroller, rate limiting och requestvalidering migrerar till middleware så varje endpoint beter sig konsekvent. Eftersom ordningen spelar roll bör du dokumentera den.

Dokumentera:

Refaktorera när moduler börjar dela för mycket intern kod, buildtider blir märkbara eller ”små ändringar” kräver edit i flera moduler.

Överväg att dela upp i separata tjänster när team blockeras av delade deployment, olika delar behöver skala separat eller en integrationsgräns redan beter sig som en separat produkt.

Mikroramverk passar när du vill forma applikationen efter din domän snarare än efter ett förskrivet stack. De fungerar särskilt bra för team som värderar tydlighet framför bekvämlighet: du är villig att välja (och underhålla) några nyckelbyggstenar i utbyte mot en kodbas som förblir begriplig när krav förändras.

Din flexibilitet betalar sig bara om du skyddar den med några vanor:

Börja med två lätta artefakter:

Dokumentera beslut när du tar dem — även korta anteckningar hjälper. Håll en “Architecture Decisions”‑sida i ditt repo och återbesök den regelbundet så gårdagens genvägar inte blir dagens begränsningar.

Ett mikroramverk fokuserar på det grundläggande: routing, request/response‑hantering och enkla förlängningspunkter.

Ett fullstack‑ramverk brukar däremot paketera många “batterier inkluderade”‑funktioner (ORM, auth, admin, formulär, bakgrundsjobb). Mikroramverk byter bekvämlighet mot kontroll — du lägger bara till det du behöver och bestämmer själv hur delarna kopplas ihop.

Mikroramverk passar bra när du vill:

Ett ”minsta användbara kärna” brukar vara:

Starta där, leverera en endpoint, och lägg till moduler först när de tydligt ger värde (auth, validering, observability, köer).

Middleware är bäst för tvärgående ansvar som gäller brett, till exempel:

Håll route‑handlers fokuserade på affärslogik: parse → kalla service → returnera svar.

Ordningen påverkar beteendet. En vanlig, pålitlig sekvens är:

Dokumentera ordningen nära setup‑koden så framtida ändringar inte tyst ändrar svar eller säkerhetsantaganden.

Inversion of Control betyder att din affärskod inte konstruerar sina egna beroenden (den “går inte och handlar”). Istället förser applikations‑wiring det som behövs.

Praktiskt: bygg databasclient, logger och API‑klienter vid uppstart, och passera dem till services/handlers. Det minskar tight coupling och gör testning och utbytbarhet enklare.

Nej. De flesta fördelar med DI får du med en enkel composition root:

Lägg till en DI‑container först om beroendegraphen blir svårhanterlig — börja inte med onödig komplexitet.

Sätt lagring och externa API:er bakom små gränssnitt (ports), och implementera adapters:

UserRepository‑interface med findById, create, listPostgresUserRepository för produktionEn praktisk struktur som håller gränser synliga:

app/ composition root (wiring)modules/ funktionsmoduler (domänkapaciteter)transport/ HTTP‑routing + request/response‑mappningshared/ config, logging, feltyper, observabilityPrio på snabba enhetstester för affärslogik, följt av färre men värdefulla integrationstester som testar hela kedjan (routing → middleware → handler → persistensgräns).

Använd DI/fakes för att isolera externa beroenden, och testa middleware som en pipeline (assert headers, sidoeffekter och blockering). Om flera team förlitar sig på API:er, lägg till kontraktstester för att förhindra brott.

InMemoryUserRepository för testerHandlers/services beror på interfacet, inte på den konkreta verktyget. Att byta databas eller leverantör blir en konfigurations‑/wiring‑ändring, inte en omskrivning.

tests/Håll modulers publika API tydliga (t.ex. modules/users/public.ts) och undvik reach‑through‑importer till intern kod.