09 aug. 2025·7 min

Mönster för miljökonfiguration för dev, staging, prod

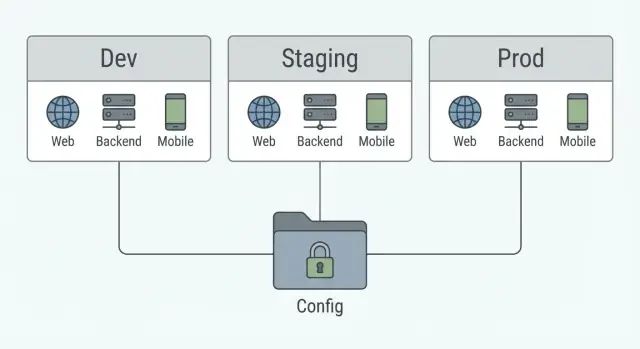

Mönster för miljökonfiguration som håller URL:er, nycklar och feature-flaggor utanför koden över webb, backend och mobil i dev, staging och prod.

Varför hårdkodad konfiguration fortsätter ställa till problem

Hårdkodad konfiguration känns okej första dagen. Sen behöver du en staging-miljö, en andra API eller en snabb funktionstoggle, och den "enkla" ändringen blir en risk för releasen. Lösningen är enkel: håll miljövärden utanför källfilerna och lägg dem i en förutsägbar uppsättning.

De vanliga bovarna är lätta att känna igen:

- API-bas-URL:er inbakade i appen (ringa production när du testar, eller ringa dev efter release)

- API-nycklar committade till repot (läckor, överraskande kostnader, nöddriftningar)

- Feature-toggles skrivna som konstanter (du måste skicka kod för att stänga av något)

- Analys- och felrapporterings-ID:n hårdkodade (data hamnar på fel ställe)

"Ändra det bara för prod" skapar en vana av sista-minuten-ändringar. De ändringarna hoppar ofta över granskning, tester och repeterbarhet. En person ändrar en URL, en annan ändrar en nyckel, och nu kan du inte svara på en enkel fråga: vilken exakt konfiguration levererades med den här builden?

Ett vanligt scenario: du bygger en ny mobilversion mot staging, sen byter någon URL till prod precis före release. Backend ändras igen nästa dag och du måste göra rollback. Om URL:en är hårdkodad innebär rollback ännu en appuppdatering. Användarna väntar och supportärenden hopar sig.

Målet här är ett enkelt schema som fungerar över en webbapp, en Go-backend och en Flutter-mobilapp:

- tydliga regler för vad som hör hemma i kod vs config

- säkra standardvärden för dev, staging och prod

- feature-switchar som kan ändras utan full rebuild

- hemligheter hanteras utanför kodbasen, med möjlighet att rotera dem

Vad som egentligen skiljer sig mellan dev, staging och prod

Dev, staging och prod ska kännas som samma app som körs på tre olika platser. Poängen är att ändra värden, inte beteende.

Det som bör ändras är allt som är kopplat till var appen körs eller vem som använder den: bas-URL:er och hostnamn, autentiseringsuppgifter, sandbox vs riktiga integrationer och säkerhetskontroller som loggnivå eller striktare säkerhetsinställningar i prod.

Det som bör vara oförändrat är logiken och kontraktet mellan delar. API-rutter, request- och response-format, funktionsnamn och kärnregler bör inte variera med miljö. Om staging beter sig annorlunda slutar det vara ett pålitligt genrep inför production.

En praktisk regel för "ny miljö" vs "nytt konfigvärde": skapa en ny miljö bara när du behöver ett isolerat system (separata data, åtkomst och risk). Om du bara behöver andra endpoints eller andra siffror, lägg till ett konfigvärde istället.

Exempel: du vill testa en ny sökleverantör. Om det är säkert att slå på den för en liten grupp, behåll en staging-miljö och lägg till en feature-flagga. Om det kräver en separat databas och strikta åtkomstkontroller är det dags för en ny miljö.

En praktisk konfigmodell du kan återanvända överallt

En bra uppsättning gör en sak väl: den gör det svårt att oavsiktligt skicka med en dev-URL, en testnyckel eller en ofullständig funktion.

Använd samma tre lager för varje app (webb, backend, mobil):

- Standardvärden: säkra värden som fungerar på de flesta ställen.

- Miljö-överstyrningar: vad som ändras för dev, staging, prod.

- Hemligheter: känsliga värden som aldrig finns i repot.

För att undvika förvirring, välj en enda sanningskälla per app och håll dig till den. Till exempel läser backend från miljövariabler vid uppstart, webbappen läser från build-tidsvariabler eller en liten runtime-configfil, och mobilappen läser från en liten miljöfil vald vid build-tid. Konsistens inom varje app är viktigare än att tvinga exakt samma mekanism överallt.

Ett enkelt, återanvändbart schema ser ut så här:

- Standardvärden finns i koden som icke-känsliga konstanter (timeouts, sidstorlek, antal retry-försök).

- Överstyrningar finns i miljöspecifika filer eller miljövariabler (API-bas-URL, analytics på/av).

- Hemligheter finns i en secret store och injiceras under deploy/build (JWT-secret, databasslösenord, tredjeparts-API-nycklar).

Namngivning som folk förstår

Ge varje konfigpost ett tydligt namn som svarar på tre frågor: vad det är, var det gäller och vilken typ det är.

En praktisk konvention:

- Prefixa med app: WEB_, API_, MOBILE_

- Använd VERSALER med understreck

- Gruppera efter syfte: API_BASE_URL, AUTH_JWT_SECRET, FEATURES_NEW_CHECKOUT

- Håll booleaner explicita: FEATURES_SEARCH_ENABLED=true

På så vis behöver ingen gissa om "BASE_URL" är för React-appen, Go-servicen eller Flutter-appen.

Steg för steg: webbappskonfig (React) utan hårdkodning

React-kod körs i användarens webbläsare, så allt du skickar kan läsas. Målet är enkelt: håll hemligheter på servern och låt webbläsaren läsa bara "säkra" inställningar som API-bas-URL, appnamn eller en icke-känslig feature-toggle.

1) Bestäm vad som är build-tid vs runtime

Build-tidskonfig injiceras när du bygger bundeln. Det är okej för värden som sällan ändras och som är säkra att exponera.

Runtime-konfig laddas när appen startar (t.ex. från en liten JSON-fil som serveras med appen, eller en injicerad global). Det är bättre för värden du kan vilja ändra efter deploy, som att byta API-bas-URL mellan miljöer.

En enkel regel: om det inte borde kräva att UI byggs om, gör det runtime.

2) Spara API-bas-URL utan att committa den

Ha en lokal fil för utvecklare (inte committad) och sätt riktiga värden i din deploy-pipeline.

- Lokal dev: använd

.env.local(gitignored) med något somVITE_API_BASE_URL=http://localhost:8080 - CI/CD: sätt

VITE_API_BASE_URLsom en miljövariabel i buildjobbet, eller lägg den i en runtime-configfil som skapas under deploy

Runtime-exempel (serveras bredvid din app):

{ "apiBaseUrl": "https://api.staging.example.com", "features": { "newCheckout": false } }

Sen laddar du den en gång vid uppstart och håller den på ett ställe:

export async function loadConfig() {

const res = await fetch('/config.json', { cache: 'no-store' });

return res.json();

}

3) Exponera bara säkra värden till webbläsaren

Behandla allt i React-env-vars som publikt. Lägg inte lösenord, privata API-nycklar eller databas-URL:er i webbappen.

Säkra exempel: API-bas-URL, Sentry DSN (publik), build-version och enkla feature-flaggor.

Steg för steg: backendkonfig (Go) som du kan validera

Backendkonfig förblir säkrare när den är typad, laddas från miljövariabler och valideras innan servern börjar ta emot trafik.

Börja med att bestämma vad backend behöver för att köras, och gör de värdena explicita. Typiska "måste-ha"-värden är:

APP_ENV(dev, staging, prod)HTTP_ADDR(till exempel:8080)DATABASE_URL(Postgres DSN)PUBLIC_BASE_URL(används för callbacks och länkar)API_KEY(för en tredjepartstjänst)

Läs sedan in dem i en struct och fail-fast om något saknas eller är felaktigt formaterat. På så sätt hittar du problem på sekunder, inte efter en partiell deploy.

package config

import (

"errors"

"net/url"

"os"

"strings"

)

type Config struct {

Env string

HTTPAddr string

DatabaseURL string

PublicBaseURL string

APIKey string

}

func Load() (Config, error) {

c := Config{

Env: mustGet("APP_ENV"),

HTTPAddr: getDefault("HTTP_ADDR", ":8080"),

DatabaseURL: mustGet("DATABASE_URL"),

PublicBaseURL: mustGet("PUBLIC_BASE_URL"),

APIKey: mustGet("API_KEY"),

}

return c, c.Validate()

}

func (c Config) Validate() error {

if c.Env != "dev" && c.Env != "staging" && c.Env != "prod" {

return errors.New("APP_ENV must be dev, staging, or prod")

}

if _, err := url.ParseRequestURI(c.PublicBaseURL); err != nil {

return errors.New("PUBLIC_BASE_URL must be a valid URL")

}

if !strings.HasPrefix(c.DatabaseURL, "postgres://") {

return errors.New("DATABASE_URL must start with postgres://")

}

return nil

}

func mustGet(k string) string {

v, ok := os.LookupEnv(k)

if !ok || strings.TrimSpace(v) == "" {

panic("missing env var: " + k)

}

return v

}

func getDefault(k, def string) string {

if v, ok := os.LookupEnv(k); ok && strings.TrimSpace(v) != "" {

return v

}

return def

}

Detta håller databassnips, API-nycklar och callback-URL:er utanför koden och utanför git. I hostade miljöer injicerar du dessa env-vars per miljö så dev, staging och prod kan skilja utan att ändra en enda rad.

Steg för steg: mobilkonfig (Flutter) som förblir flexibel

Write the config plan

Map your config contract first, then generate the app around it in planning mode.

Flutter-appar behöver vanligtvis två lager av konfig: build-tidsflavors (vad du släpper) och runtime-inställningar (vad appen kan ändra utan ny release). Att hålla dessa separata förhindrar att "bara en snabb URL-ändring" blir en akut omlbuild.

1) Använd flavors för identitet, inte endpoints

Skapa tre flavors: dev, staging, prod. Flavors bör styra saker som måste vara fasta vid build-tid, som appnamn, bundle id, signering, analytics-projekt och om debug-verktyg är aktiverade.

Skicka sedan bara icke-känsliga standarder med --dart-define (eller din CI) så att du aldrig hårdkodar dem i koden:

ENV=stagingDEFAULT_API_BASE=https://api-staging.example.comCONFIG_URL=https://config.example.com/mobile.json

I Dart läser du dem med String.fromEnvironment och bygger ett enkelt AppConfig-objekt vid uppstart.

2) Lägg URL:er och switchar i en hämtad konfig

Om du vill undvika rebuilds för små endpoint-ändringar, behandla inte API-bas-URL som en konstant. Hämta en liten konfigfil vid appstart (och cache:a den). Flavor bestämmer bara varifrån konfigen hämtas.

En praktisk uppdelning:

- Flavor (build-tid): appidentitet, standardconfig-URL, crash reporting-projekt

- Remote config (runtime): API-bas-URL, feature-flaggor, rollout-procent, underhållsläge

- Hemligheter: skickas aldrig med i appen (mobilbinärer kan inspekteras)

Om du flyttar din backend uppdaterar du remote config för att peka på den nya bas-URL:en. Befintliga användare plockar upp den vid nästa uppstart, med ett säkert fallback till senaste cachade värde.

Feature-flaggor och switchar som inte blir kaos

Feature-flaggor är användbara för gradvisa releaser, A/B-tester, snabba avstängningar och test av riskfyllda ändringar i staging innan de slås på i prod. De ersätter inte säkerhetskontroller. Om en flagg skyddar något som måste vara säkrat är det inte en flagg — det är en auth-regel.

Behandla varje flagg som ett API: tydligt namn, en ägare och ett slutdatum.

Namngivning som gör avsikten tydlig

Använd namn som säger vad som händer när flaggan är PÅ, och vilken del av produkten den berör. Ett enkelt schema:

feature.checkout_new_ui_enabled(kundvänd funktion)ops.payments_kill_switch(nödoff-switch)exp.search_rerank_v2(experiment)release.api_v3_rollout_pct(gradvis rollout)debug.show_network_logs(diagnostik)

Föredra positiva booleaner (..._enabled) framför dubbelnegativ. Håll en stabil prefix så du kan söka och granska flaggor.

Standardvärden, skydd och städning

Börja med säkra standarder: om flaggtjänsten är nere bör din app bete sig som den stabila versionen.

Ett realistiskt mönster: skicka en ny endpoint i backend, behåll den gamla igång, och använd release.api_v3_rollout_pct för att gradvis flytta trafik. Om felincidenter ökar, slå tillbaka utan hotfix.

För att undvika flagg-ansamling, ha några regler:

- Varje flagg har en ägare och ett "ta bort före"-datum

- Ta bort flaggor inom 1–2 releaser efter full rollout

- Logga flaggvärden i nyckelflöden för debugging

- Granska flaggor månadsvis likt beroenden

Hemligheter: lagring, åtkomst och rotationsprinciper

Keep browser config safe

Create a React app that uses safe runtime config for API URLs and feature switches.

En "hemlighet" är allt som orsakar skada om det läcker. Tänk API-tokens, databasslösenord, OAuth-klienthemligheter, signing-nycklar (JWT), webhook-hemligheter och privata certifikat. Inte hemligheter: API-bas-URL:er, buildnummer, feature-flaggor eller publika analytics-ID:n.

Separera hemligheter från resten av inställningarna. Utvecklare ska kunna ändra säker konfig fritt, medan hemligheter injiceras endast vid runtime och bara där de behövs.

Var hemligheter bör finnas (per miljö)

I dev, håll hemligheter lokala och återställbara. Använd en .env-fil eller systemets keychain och gör det enkelt att nollställa. Committa aldrig filen.

I staging och prod bör hemligheter ligga i en dedikerad secret store, inte i koden, inte i chattloggar och inte inbakade i mobilappar.

- Web (React): lägg inte hemligheter i webbläsaren. Om klienten behöver en token, använd en kortlivad token utfärdad av din backend.

- Backend (Go): ladda hemligheter från miljövariabler eller en secrets manager vid uppstart, och håll dem endast i minnet.

- Mobil (Flutter): behandla appen som publik. Alla "hemligheter" i appen kan extraheras, så använd backend-utfärdade tokens och enhetens säkra lagring endast för sessionsdata.

Rotationsprinciper (utan att bryta produktion)

Rotation misslyckas när du byter en nyckel och glömmer att gamla klienter fortfarande använder den. Planera ett överlappande fönster.

- Stöd två giltiga hemligheter samtidigt (aktiv + tidigare) under en kort period.

- Rulla ut den nya hemligheten först, byt sedan den "aktiva" pekaren.

- Övervaka autentiseringsfel, ta bort den gamla hemligheten efter fönstrets slut.

- Logga hemlighetsversioner (inte värden) för säker debugging.

Detta överlappande tillvägagångssätt fungerar för API-nycklar, webhook-hemligheter och signing-nycklar. Det undviker överraskande driftstopp.

Exempel på rollout: byta API-URL utan att påverka användare

Du har en staging-API och en ny produktions-API. Målet är att flytta trafik i faser, med en snabb väg tillbaka om något ser konstigt ut. Det här är lättare när appen läser API-bas-URL från konfig, inte från kod.

Behandla API-URL som ett deploy-tidsvärde överallt. I webbappen (React) är det ofta ett build-tidsvärde eller en runtime-configfil. I mobil (Flutter) är det typiskt en flavor plus remote config. I backend (Go) är det en runtime env-var. Det viktiga är konsistens: koden använder ett variabelnamn (till exempel API_BASE_URL) och bäddar aldrig in URL:en i komponenter, tjänster eller skärmar.

En säker, fasad rollout kan se ut så här:

- Deploya prod-API och håll den "mörk" (endast intern trafik) medan staging är standard.

- Byt backendberoenden först (om din backend kallar andra tjänster), använd env-vars och en snabb restart.

- Flytta webbtrafik i en liten andel (eller bara interna konton).

- Släpp mobilappen med den nya setupen, men håll en serverstyrd flagga för att fördröja switchen tills du är redo.

- Öka trafiken gradvis och ha rollback redo.

Verifiering handlar mest om att fånga mismatch tidigt. Innan riktiga användare påverkas, kontrollera att health-endpoints svarar, auth-flöden fungerar och att samma testkonto kan genomföra en nyckeljounrey end-to-end.

Snabb checklista innan du skickar

De flesta produktionskonfigbuggar är tråkiga: ett staging-värde kvar, en flagg default flipped eller en API-nyckel saknas i en region. En snabb genomgång fångar de flesta.

Innan du deployar, bekräfta att tre saker matchar målmiljön: endpoints, hemligheter och standarder.

- Bas-URL:er pekar till rätt ställe (API, auth, CDN, betalningar). Kontrollera webb, backend och mobil separat.

- Inga testnycklar i produktion, och inga produktionsnycklar i dev eller staging. Bekräfta också att nyckelnamn matchar vad appen förväntar sig.

- Feature-flaggor har säkra standarder. Allt riskfyllt bör vara avstängt som standard och aktiveras med avsikt.

- Build- och releasesättningar matchar (bundle ID/paketnamn, anpassad domän, CORS-origins, OAuth redirect-URL:er).

- Observability är konfigurerat (loggar, felrapportering, tracing) och satt till rätt miljölabel.

Gör sedan ett snabbt smoke-test. Välj ett riktigt användarflöde och kör det end-to-end med en nyinstallation eller ren webbläsarprofil så du inte förlitar dig på cachade tokens.

- Öppna appen och bekräfta att den laddar utan console-fel.

- Logga in och gör en API-anrop som kräver auth (profil, inställningar eller en enkel lista).

- Trigga ett kontrollerat fel (felaktig input eller offline-läge) och kontrollera att du ser ett vänligt meddelande, inte en blank skärm.

- Kontrollera loggar och felrapportering: ett testfel bör dyka upp under rätt miljö inom några minuter.

En praktisk vana: behandla staging som production med andra värden. Det betyder samma konfigschema, samma valideringsregler och samma deploymentsform. Endast värdena bör skilja, inte strukturen.

Vanliga misstag som leder till driftstopp

Build with environment-ready config

Create a React, Go, or Flutter app and set dev, staging, and prod values from day one.

De flesta konfigurationsdriftstoppen är inte exotiska. De är enkla misstag som smyger igenom eftersom konfig är spridd över filer, build-steg och dashboards, och ingen kan svara: "Vilka värden kommer den här appen använda just nu?" En bra setup gör den frågan lätt.

Blanda build-tid och runtime-inställningar

En vanlig fälla är att lägga runtime-värden på build-tidsplatser. Att baka in en API-bas-URL i en React-build betyder att du måste bygga om för varje miljö. Då deployas fel artefakt och produktion pekar på staging.

En säkrare regel: baka bara in värden som verkligen aldrig ändras efter release (som en appversion). Håll miljödetaIljer (API-URL:er, feature-switchar, analytics-endpoints) som runtime där det är möjligt, och gör sanningskällan uppenbar.

Skicka med dev-endpoints eller testnycklar

Detta händer när standarder är "hjälpsamma" men osäkra. En mobilapp kan defaulta till en dev-API om den inte kan läsa konfig, eller en backend kan falla tillbaka till en lokal databas om en env-var saknas. Det gör en liten konfigmiss till ett fullvärdigt driftstopp.

Två vanor hjälper:

- Fail closed: om ett obligatoriskt värde saknas, krascha tidigt med ett tydligt fel.

- Gör produktion svårast att felkonfigurera: inga dev-standarder, inga testnycklar godkända, inga debug-endpoints aktiverade.

Ett realistiskt exempel: en release går ut på en fredag kväll, och produktionsbygget innehåller av misstag en staging-betalningsnyckel. Allt "fungerar" tills transaktioner tyst misslyckas. Lösningen är inte ett nytt betalbibliotek. Det är validering som avvisar icke-produktionsnycklar i production.

Låta staging glida ifrån production

Staging som inte matchar production ger falsk trygghet. Olika databasinställningar, saknade bakgrundsjobb eller extra feature-flaggor gör att buggar dyker upp först efter launch.

Håll staging nära genom att spegla samma konfigschema, samma valideringsregler och samma deploymentsform. Endast värdena ska skilja, inte strukturen.

Nästa steg: gör konfig tråkig, repeterbar och säker

Målet är inte avancerade verktyg. Det är tråkig konsekvens: samma namn, samma typer, samma regler över dev, staging och prod. När konfig är förutsägbar slutar releaser kännas riskfyllda.

Börja med att skriva ner ett tydligt konfigkontrakt på ett ställe. Håll det kort men specifikt: varje nyckelnamn, dess typ (string, number, boolean), var det får komma ifrån (env var, remote config, build-tid) och dess default. Lägg till anteckningar för värden som aldrig får sättas i en klientapp (som privata API-nycklar). Behandla detta kontrakt som ett API: ändringar behöver granskning.

Gör sedan misstag upptäckbara tidigt. Bästa tiden att upptäcka en saknad API-bas-URL är i CI, inte efter deployment. Lägg till automatisk validering som laddar konfig på samma sätt som din app och kontrollerar:

- obligatoriska värden finns (inga tomma strängar)

- typerna är korrekta (inga "true" vs true-problem)

- prod-specifika regler uppfylls (t.ex. HTTPS krävs)

- feature-flaggor har kända namn (inga stavfel)

- hemligheter inte är incheckade i repot

Slutligen, gör det enkelt att återhämta sig när en konfigändring är fel. Snapshotta vad som körs, ändra en sak i taget, verifiera snabbt och ha en rollback-väg.

Om du bygger och deployar med en plattform som Koder.ai (koder.ai), gäller samma regler: behandla miljövärden som inputs till build och hosting, håll hemligheter utanför exporterad kod och validera konfig innan du skickar. Den konsekvensen är det som gör redeploys och rollbacks rutinmässiga.

När konfig är dokumenterad, validerad och reversibel slutar den vara en källa till driftstopp och blir en normal del av leverans.