06 sep. 2025·8 min

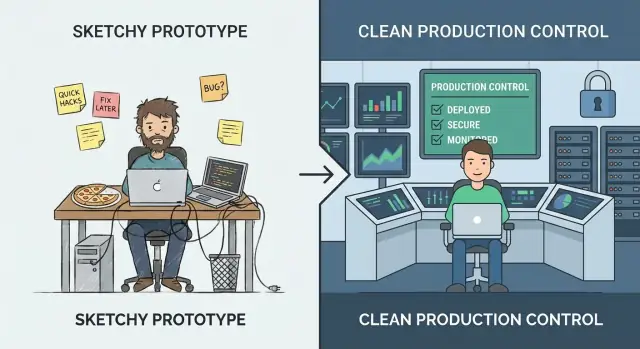

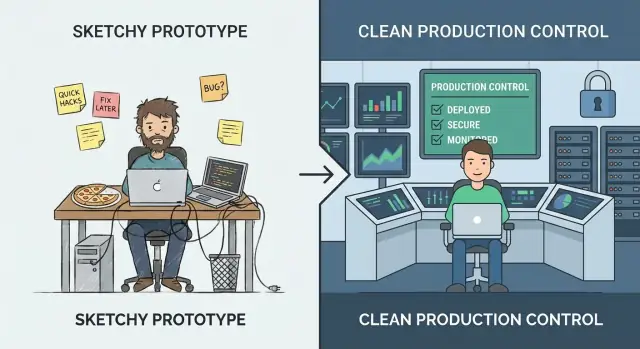

När sluta med vibe coding och hårda system för produktion

Lär dig tecknen på att en prototyp blir en riktig produkt, och få en praktisk checklista för att hårda tillförlitlighet, säkerhet, testning och drift inför produktion.

Lär dig tecknen på att en prototyp blir en riktig produkt, och få en praktisk checklista för att hårda tillförlitlighet, säkerhet, testning och drift inför produktion.

“Vibe coding” är fasen där hastighet slår precision. Du experimenterar, lär dig vad användare faktiskt vill ha och provar idéer som kanske inte överlever veckan. Målet är insikt: validera ett arbetsflöde, bevisa ett värdeerbjudande eller bekräfta att den data du behöver ens finns. I det här läget är grova kanter normalt—manuella steg, svag felhantering och kod optimerad för att snabbt nå “fungerar”.

“Produktionshårdning” är annorlunda. Det är arbetet med att göra beteendet förutsägbart under verklig användning: röriga indata, partiella avbrott, hög belastning och människor som gör saker du inte förutsåg. Hårdning handlar mindre om att lägga till funktioner och mer om att minska överraskningar—så att systemet går sönder säkert, återhämtar sig rent och är begripligt för nästa person som måste driva det.

Om du hårdar för tidigt kan du sakta ner lärandet. Du kan investera i skalbarhet, automation eller polerad arkitektur för en produktinriktning som ändras nästa vecka. Det är dyrt och kan få ett litet team att känna sig fast.

Om du hårdar för sent skapar du risk. Samma genvägar som var okej för en demo blir kundsynliga incidenter: datainkonsekvens, säkerhetsluckor och driftstopp som skadar förtroendet.

En praktisk metod är att fortsätta experimentera samtidigt som du hårdar systemets “tunna midja”: de få nyckelvägar som måste vara tillförlitliga (registrering, betalningar, dataskrivningar, kritiska integrationer). Du kan fortfarande iterera snabbt på perifera funktioner—bara låt inte prototyplassumtioner styra de delar som riktiga användare förlitar sig på dagligen.

Det är också där verktygsval spelar roll. Plattformar byggda för snabb iteration kan hjälpa dig att stanna i “vibe”-läge utan att förlora förmågan att professionalisera senare. Till exempel är Koder.ai designad för vibe-coding via chat för att skapa webb-, backend- och mobilappar, men den stöder också export av källkod, deployment/hosting, anpassade domäner och snapshots/rollback—funktioner som direkt kopplar till “tunna midjan”-tänkandet (skicka snabbt, men skydda kritiska vägar och återhämta dig snabbt).

Vibe coding lyser när du försöker lära dig snabbt: kan den här idén fungera alls? Misstaget är att anta att samma vanor håller när verkliga människor (eller verkliga affärsprocesser) blir beroende av resultatet.

Ett användbart sätt att avgöra vad som ska hårdas är att namnge vilket stadium ni är i:

När du rör dig åt höger skiftar frågan från “Fungerar det?” till “Kan vi lita på det?” Det lägger till förväntningar som förutsägbar prestanda, tydlig felhantering, auditspår och möjligheten att rulla tillbaka ändringar. Det tvingar dig också att definiera ägandeskap: vem är ansvarig när något går sönder?

Buggar åtgärdade under idé/demo är billiga eftersom du ändrar kod som ingen förlitar sig på. Efter lansering kan samma bugg trigga supporttid, datarensning, kundförlust eller missade deadlines. Hårdning är inte perfektionism—det är att minska spridningsradien för oundvikliga misstag.

Ett internt verktyg som triggar fakturor, routar leads eller kontrollerar åtkomst är redan produktion om verksamheten är beroende av det. Om ett fel stoppar arbete, exponerar data eller skapar finansiell risk, behandla det som produktion—även om bara 20 personer använder det.

En prototyp får vara skör. Den bevisar en idé, öppnar en konversation och hjälper dig att lära snabbt. I samma ögonblick verkliga människor börjar förlita sig på den, ökar kostnaden för “snabba fixar”—och riskerna går från besvärliga till affärspåverkande.

Din publik förändras. Om användarantalet stadigt ökar, ni har betalkunder eller ni signerat något med upptime-/responsförväntningar, experimenterar ni inte längre—ni levererar en tjänst.

Datan blev känsligare. Den dag ditt system börjar hantera PII (namn, e-post, adresser), finansiell data, autentiseringsuppgifter eller privata filer behöver du starkare åtkomstkontroller, auditspår och säkrare standardinställningar. En prototyp kan vara “säker nog för en demo.” Verklig data kan inte.

Användningen blir rutin eller affärskritisk. När verktyget blir en del av någons dagliga arbetsflöde—eller när fel blockerar order, rapportering, onboarding eller kundsupport—slutar driftstopp och konstiga kantfall att vara acceptabla.

Andra team är beroende av dina utdata. Om interna team bygger processer kring dina dashboards, exporter, webhooks eller API:er blir varje förändring en potentiell breaking change. Du kommer känna press att hålla beteendet konsekvent och kommunicera ändringar.

Fel blir återkommande. En stadig ström av “det bröts”-meddelanden, Slack-ping och supportärenden är en tydlig indikator på att ni spenderar mer tid på reaktivt arbete än på lärande. Det är din signal att investera i stabilitet istället för fler funktioner.

Om en timmes driftstopp skulle vara pinsamt är ni nära produktion. Om det skulle vara dyrt—förlorad intäkt, brutna löften eller skadat förtroende—är ni redan där.

Om ni argumenterar om huruvida appen är “redo” ställer ni redan fel fråga. Den bättre frågan är: vad kostar det om vi har fel? Produktionshårdning är inte ett ärofullt märke—det är ett svar på risk.

Skriv ner vad ett fel ser ut som för ert system. Vanliga kategorier:

Var specifik. “Sökning tar 12 sekunder för 20% av användarna under peak” är åtgärdbart; “prestandaproblem” är det inte.

Du behöver inte perfekta siffror—använd intervall.

Om påverkan känns svår att kvantifiera, fråga: Vem får en page? Vem ber om ursäkt? Vem betalar?

De flesta prototyp-till-produktion-fel klustrar i ett fåtal områden:

Ranka risker efter sannolikhet × påverkan. Det blir er hårdningsfärdplan.

Undvik perfektion. Välj ett mål som matchar nuvarande insatser—t.ex. “tillgänglighet under kontorstid”, “99% framgång för kärnflöden” eller “återställ inom 1 timme.” När användning och beroenden växer höj ribban medvetet i stället för att agera i panik.

“Att hårda för produktion” misslyckas ofta av en enkel anledning: ingen kan säga vem som är ansvarig för systemet end-to-end, och ingen kan säga vad “klart” betyder.

Innan du lägger till rate limits, load tests eller en ny loggstack, lås två grunder: ägarskap och omfång. De förvandlar ett öppet ingenjörsprojekt till en hanterbar uppsättning åtaganden.

Skriv ner vem som äger systemet end-to-end—inte bara koden. Ägaren är ansvarig för tillgänglighet, datakvalitet, releaser och användarpåverkan. Det betyder inte att hen gör allt; det betyder att hen fattar beslut, koordinerar arbete och ser till att någon är på plats när något går fel.

Om ägarskapet är delat, namnge ändå en primär: en person/team som kan säga “ja/nej” och hålla prioriteringar konsekventa.

Identifiera primära användarresor och kritiska vägar. Dessa är flöden där fel skapar verklig skada: signup/login, checkout, skicka ett meddelande, importera data, generera en rapport osv.

När ni har kritiska vägar kan ni hårda selektivt:

Dokumentera vad som ingår nu vs. senare för att undvika ändlös hårdning. Produktionsberedskap är inte “perfekt mjukvara”; det är “tillräckligt säker för den här publiken, med kända begränsningar.” Var explicit om vad ni inte stödjer än (regioner, webbläsare, peaktrafik, integrationer).

Skapa ett lättviktigt runbook-skelett: hur man deployar, rollbackar, felsöker. Håll det kort och användbart klockan 02:00—en checklista, nyckel-dashboards, vanliga felbilder och vem man kontaktar. Du kan utveckla det över tid, men du kan inte improvisera det under din första incident.

Tillförlitlighet handlar inte om att göra misslyckanden omöjliga—det handlar om att göra beteendet förutsägbart när saker går fel eller blir fullt belastade. Prototyper “fungerar på min maskin” eftersom trafiken är låg, indatan vänlig och ingen bankar på samma endpoint samtidigt.

Börja med tråkiga, högavkastande försvar:

När systemet inte kan göra hela jobbet bör det fortfarande göra det säkraste jobbet. Det kan innebära att servera ett cacheat värde, inaktivera en icke-kritisk funktion eller returnera ett “försök igen” svar med en request ID. Föredra graceful degradation framför tysta partiella skrivningar eller förvirrande generiska fel.

Under belastning händer dubblettförfrågningar och överlappande jobb (dubbelklick, nätverksretry, redelivery i köer). Designa för det:

Tillförlitlighet inkluderar “inte korrupta data.” Använd transaktioner för flerstegs-skrivningar, lägg till constraints (unika nycklar, foreign keys) och praktisera migrationdisciplin (bakåtkompatibla ändringar, testade utrullningar).

Sätt gränser för CPU, minne, connection pools, köstorlekar och request-payloads. Utan gränser kan en högljudd tenant—eller en dålig fråga—svälta resten.

Säkerhetshårdning betyder inte att förvandla din prototyp till en fästning. Det betyder att uppnå en minimistandard där ett vanligt misstag—en exponerad länk, en läckt token, en nyfiken användare—inte blir en kundpåverkande incident.

Om du har “ett environment” har du en blast-radie. Skapa separata dev/staging/prod-upplägg med minimalt delade hemligheter. Staging bör vara tillräckligt lik produktion för att avslöja problem, men den bör inte återanvända produktionsuppgifter eller känslig data.

Många prototyper stannar vid “inloggning fungerar.” Produktion behöver minsta privilegium:

Flytta API-nycklar, databaslösenord och signing-secrets till en secrets manager eller säkra miljövariabler. Se sedan till att de inte kan läcka:

Du får mest värde genom att adressera ett par vanliga feltyper:

Bestäm vem som äger uppdateringar och hur ofta ni patchar beroenden och base images. En enkel plan (veckokoll + månatliga uppgraderingar, akuta fixes inom 24–72 timmar) slår “vi gör det senare.”

Testning är det som förvandlar “det fungerade på min maskin” till “det fortsätter fungera för kunder.” Målet är inte perfekt täckning—det är förtroende för beteenden som är dyrast att bryta: fakturering, dataintegritet, behörigheter, nyckelflöden och allt som är svårt att debugga i produktion.

En praktisk pyramid ser ofta ut så här:

Om appen mest är API + databas, luta mer mot integrationstester. Om den är UI-tung, håll en liten uppsättning E2E-flöden som speglar hur användare faktiskt lyckas (och misslyckas).

När en bugg kostar tid, pengar eller förtroende, lägg till ett regressionstest omedelbart. Prioritera beteenden som “en kund kan inte checka ut”, “ett jobb dubbeldebiterar” eller “en uppdatering korruptar poster.” Det skapar ett växande säkerhetsnät runt de högst riskfyllda områdena istället för att sprida tester överallt.

Integrationstester bör vara deterministiska. Använd fixtures och seedad data så att testkörningar inte beror på vad som råkar finnas i en utvecklares lokala databas. Återställ state mellan tester och håll testdata liten men representativ.

Du behöver inget fullskaligt load-testprogram än, men du bör ha snabba prestandakontroller för nyckelendpoints och bakgrundsjobb. Ett enkelt tröskelbaserat smoke-test (t.ex. p95-svarstid under X ms med liten samtidighet) fångar upp uppenbara regressioner tidigt.

Varje ändring bör köra automatiska grindar:

Om tester inte körs automatiskt är de valfria—och produktionen kommer förr eller senare att bevisa det.

När en prototyp brister kan du ofta “bara prova igen.” I produktion förvandlas det antagandet till driftstopp, churn och långa nätter. Observabilitet förkortar tiden mellan “något känns fel” och “här är exakt vad som ändrades, var och vem som påverkas.”

Logga det som betyder något, inte allt. Du vill ha tillräcklig kontext för att reproducera ett problem utan att dumpa känsliga data.

En bra regel: varje fel-logg ska göra det uppenbart vad som misslyckades och vad man ska kontrollera härnäst.

Metriker ger dig en levande puls. Minst, spåra de gyllene signalerna:

Dessa metrik hjälper dig skilja mellan “fler användare” och “något är fel.”

Om en användaråtgärd triggar flera tjänster, köer eller tredjepartssamtal, förvandlar tracing mysteriet till en tidslinje. Även grundläggande distribuerad tracing kan visa var tiden spenderas och vilket beroende som fallerar.

Larmspam gör att folk ignorerar larm. Definiera:

Bygg en enkel dashboard som omedelbart svarar: Är det nere? Är det segt? Varför? Om den inte kan det är den dekoration—inte drift.

Hårdning handlar inte bara om kodkvalitet—det handlar också om hur du förändrar systemet när folk är beroende av det. Prototyper tolererar “push to main och hoppas.” Produktion gör inte det. Release- och driftpraxis gör utskick till en rutin istället för ett högriskmoment.

Gör byggen och deployment upprepbara, skriptade och tråkiga. En enkel CI/CD-pipeline bör: köra kontroller, bygga artefakten på samma sätt varje gång, deploya till ett känt environment och spela in exakt vad som ändrades.

Vinsten är konsistens: du kan reproducera en release, jämföra två versioner och undvika “fungerar på min maskin”-överraskningar.

Feature flags låter dig separera deploy (få kod till produktion) från release (slå på för användare). Det betyder att du kan skicka små ändringar ofta, aktivera dem gradvis och stänga av snabbt om något går fel.

Håll flaggorna disciplinerade: namnge tydligt, sätt ägare och ta bort dem när experimentet är över. Permanenta “mystery flags” blir en egen drift-risk.

En rollback-strategi är bara verklig om du testat den. Bestäm vad “rollback” betyder för ert system:

Repeter sedan i en säker miljö. Tima hur lång tid det tar och dokumentera exakta steg. Om rollback kräver en expert som är på semester, är det inte en strategi.

Om du använder en plattform som redan stödjer säker återställning, utnyttja det. Till exempel kan Koder.ai:s snapshots och rollback-workflow göra “stoppa blödningen” till en förstklassig, upprepbar åtgärd samtidigt som du behåller snabb iteration.

När andra system eller kunder är beroende av dina gränssnitt behöver ändringar skydd:

För API:er: inför versionering (även en enkel /v1) och publicera en changelog så konsumenter vet vad som ändrats och när.

För data/schema-ändringar: behandla dem som förstklassiga releaser. Föredra bakåtkompatibla migrationer (lägg till fält innan du tar bort gamla) och dokumentera dem tillsammans med applikationsreleaser.

“Allt fungerade igår” går ofta sönder eftersom trafik, batchjobb eller kundanvändning ökade.

Sätt grundläggande skydd och förväntningar:

Gjort väl gör release- och driftdisciplin att skickande känns säkert—även när ni går snabbt.

Incidenter är oundvikliga när verkliga användare litar på ditt system. Skillnaden mellan “en dålig dag” och “en affärshotande dag” är om ni bestämt—i förväg—vem gör vad, hur ni kommunicerar och hur ni lär.

Ha detta som ett kort dokument alla kan hitta (fäst i Slack, länka i README eller lägg i /runbooks). En praktisk checklista brukar täcka:

Skriv postmortems som fokuserar på åtgärder, inte skuld. Bra postmortems ger konkreta uppföljningar: saknat larm → lägg till ett larm; oklart ägarskap → tilldela on-call; riskabel deploy → lägg till en canary-ste g. Håll tonen faktabaserad och gör det enkelt att bidra.

Spåra upprepningar uttryckligen: samma timeout varje vecka är inte “otur”, det är en backlogpost. Behåll en lista över återkommande problem och konvertera de största bovarna till planerat arbete med ägare och tidsfrister.

Definiera SLA/SLO först när ni är redo att mäta och upprätthålla dem. Om ni ännu inte har konsekvent övervakning och en ansvarig för respons, börja med interna mål och grundläggande larm, och formalisera löften senare.

Du behöver inte hårda allt på en gång. Du behöver hårda de delar som kan skada användare, pengar eller ryktet—och hålla resten flexibelt så du kan fortsätta lära.

Om något av dessa ingår i användarresan, behandla dem som “produktionsvägar” och hårda dem innan ni ökar åtkomsten:

Håll dessa lättare medan ni fortfarande hittar produktmarknadsfit:

Prova 1–2 veckor fokuserat på endast den kritiska vägen. Exit-kriterier bör vara konkreta:

För att undvika att pendla mellan kaos och över-engineering, alternera:

Om du vill ha en en-sidig version av detta, gör ovanstående punkter till en checklist och granska vid varje lansering eller expansionssteg.

Vibe coding optimerar för hastighet och lärande: bevisa en idé, validera ett arbetsflöde och upptäck krav.

Produktionshårdning optimerar för förutsägbarhet och säkerhet: hantera rörliga indata, fel, belastning och långsiktig underhållbarhet.

En användbar regel: vibe coding svarar på “Bör vi bygga detta?”; hårdning svarar på “Kan vi lita på detta varje dag?”

Du hårdar för tidigt när du fortfarande byter riktning varje vecka och lägger mer tid på arkitektur än på att validera värde.

Praktiska tecken på att du är för tidig:

Du har väntat för länge när tillförlitlighetsproblem blir kundsynliga eller blockerar verksamheten.

Vanliga signaler:

“Tunna midjan” är den lilla uppsättning kärnvägar som allt annat beror på (de flöden som ger störst spridning vid fel).

Det brukar inkludera:

Hårda dessa först; håll perifera funktioner experimentella bakom feature-flaggor.

Använd mål som passar nuvarande risk, inte perfektion.

Exempel:

Börja med att skriva ner felmod i enkla termer (driftstopp, felaktiga resultat, långsamma svar), estimera affärspåverkan.

En enkel metod:

Om “felaktiga resultat” är möjligt, prioritera det—tyst felaktighet kan vara värre än driftstopp.

Minst: sätt skydd vid gränser och beroenden:

Detta ger mycket värde utan att kräva perfekt arkitektur.

Möt en minimistandard som förhindrar vanliga “lätta” incidenter:

Om du hanterar PII/finansiell data, behandla detta som icke-förhandlingsbart.

Fokusera tester på det som är dyrast att bryta:

Automatisera i CI så tester inte är valfria: lint/typecheck + unit/integration + grundläggande beroendeskanning.

Gör det enkelt att svara: “Är det nere? Är det segt? Varför?”

Praktiska startpunkter:

Det gör incidenter till rutin istället för nödlägen.