05 okt. 2025·8 min

Skapa en realtidswebbapp för att övervaka och förebygga SLA‑brott

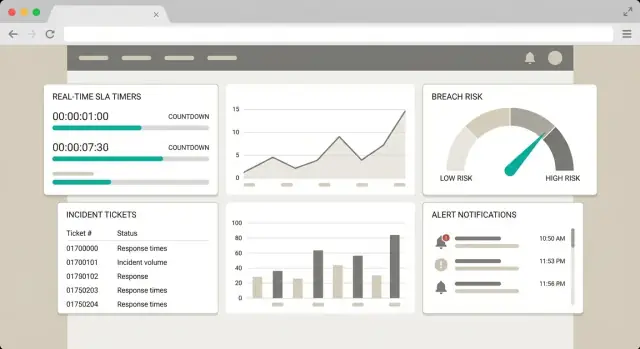

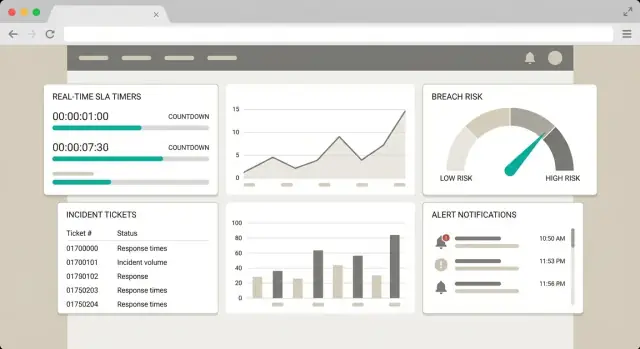

Lär dig en praktisk plan för att bygga en webbapp som spårar SLA‑timers, upptäcker överträdelser i realtid, varnar team och visualiserar efterlevnad i realtid.

Lär dig en praktisk plan för att bygga en webbapp som spårar SLA‑timers, upptäcker överträdelser i realtid, varnar team och visualiserar efterlevnad i realtid.

Innan du designar skärmar eller skriver detektionslogik, var tydlig med vad appen ska förhindra. “SLA‑övervakning” kan betyda allt från en daglig rapport till sekund‑för‑sekund prognoser—det är väldigt olika produkter med väldigt olika arkitekturella behov.

Börja med att komma överens om det reaktionsfönster som ditt team realistiskt kan genomföra.

Om er supportorganisation arbetar i 5–10 minuterscykler (triage‑köer, paging‑rotationer) kan “realtid” innebära att dashboarden uppdateras varje minut med aviseringar inom 2 minuter. Om ni hanterar hög‑svårighetsincidenter där minuter räknas kan ni behöva en 10–30 sekunders detekterings‑och‑avisering‑loop.

Skriv ner detta som ett mätbart mål, till exempel: “Detektera potentiella överträdelser inom 60 sekunder och meddela on‑call inom 2 minuter.” Detta blir en styrregel för senare avvägningar i arkitektur och kostnad.

Lista de specifika löften ni spårar och definiera varje i klart språk:

Notera också hur dessa relaterar till SLO och SLA‑definitionerna i er organisation. Om ert interna SLO skiljer sig från kund‑SLA:n kan appen behöva spåra båda: en för operativ förbättring, en för kontraktsrisk.

Nämn vilka grupper som kommer använda eller förlita sig på systemet: support, engineering, customer success, teamledare/chefer och incidenthantering/on‑call.

För varje grupp fånga vad de behöver avgöra i stunden: “Är detta ärende i riskzonen?”, “Vem äger det?”, “Behöver vi eskalera?” Detta formar din dashboard, aviseringar och behörigheter.

Målet är inte bara synlighet—det är snabb handling. Bestäm vad som ska hända när risken ökar eller en överträdelse inträffar:

Ett bra resultatmål: “Minska SLA‑överträdelse genom att möjliggöra detektion och incidenthantering inom vårt överenskomna reaktionsfönster.”

Innan du bygger detektionslogik, skriv exakt vad som räknas som “bra” och “dåligt” för er tjänst. De flesta SLA‑problem är inte tekniska—de är definitionsproblem.

En SLA (Service Level Agreement) är ett löfte till kunder, ofta med konsekvenser (krediter, påföljder, kontraktsvillkor). Ett SLO (Service Level Objective) är ett internt mål ni strävar efter för att ligga tryggt över SLA:n. En KPI (Key Performance Indicator) är vilken mätpunkt som helst ni följer (användbart, men inte alltid kopplat till ett löfte).

Exempel: SLA = “svara inom 1 timme.” SLO = “svara inom 30 minuter.” KPI = “genomsnittlig första svarstid.”

Lista varje överträdelse‑typ ni behöver upptäcka och vilken händelse som startar timern.

Vanliga kategorier:

Var tydlig med vad som räknas som “svar” (publikt svar vs internt meddelande) och “upplösning” (resolved vs closed), och om återöppning återställer timern.

Många SLA:er räknar bara tid under kontorstid. Definiera kalendern: arbetsdagar, helgdagar, start/slut‑tider och vilken tidszon som används för beräkningen (kundens, kontraktets eller teamets). Bestäm också vad som händer när arbete korsar gränser (t.ex. ett ärende kommer in 16:55 med en 30‑minuters‑SLA).

Dokumentera när SLA‑klockan stoppas, till exempel:

Skriv dessa som regler appen kan tillämpa konsekvent, och spara exempel på knepiga fall för senare testning.

Din SLA‑monitor är bara så bra som datan som matar den. Börja med att identifiera ”systemen för sanning” för varje SLA‑klocka. För många team är ticketingverktyget sanningskällan för livscykeltidsstämplar, medan övervakning och loggar förklarar varför något hände.

De flesta realtids‑SLA‑upplägg hämtar från ett litet set kärnsystem:

Om två system säger olika saker, bestäm i förväg vilket som vinner för varje fält (t.ex. “ticket‑status från ServiceNow, kundnivå från CRM”).

Som minimum, spåra händelser som startar, stoppar eller ändrar SLA‑timern:

Tänk också på operationella händelser: kalenderändringar för kontorstid, kundens tidszonsuppdateringar och helgdagsschemaändringar.

Föredra webhooks för nära‑realtidsuppdateringar. Använd polling när webhooks inte finns eller är opålitliga. Ha API‑export/backfills för rekonsiliering (t.ex. nattliga jobb som fyller luckor). Många team hamnar i en hybrid: webhook för snabbhet, periodisk polling för säkerhet.

Riktiga system är röriga. Förvänta dig:

Behandla dessa som produktkrav, inte “kantfall”—din detektion av överträdelser beror på att de hanteras korrekt.

En bra SLA‑övervakningsapp är lättare att bygga (och underhålla) när arkitekturen är klar och medvetet enkel. På hög nivå bygger du en pipeline som förvandlar råa operationella signaler till “SLA‑state”, och sedan använder det för att avisera folk och driva en dashboard.

Tänk i fem block:

Denna separation håller ansvar tydligt: ingest bör inte innehålla SLA‑logik, och dashboards ska inte köra tunga beräkningar.

Bestäm tidigt hur “realtid” ni verkligen behöver vara.

Ett pragmatiskt grepp är att börja med frekvent omräkning för en eller två SLA‑regler, och sedan flytta hög‑påverkansregler till streaming.

Undvik multi‑region och komplexitet i miljöer i början. En region, en produktionsmiljö och en minimal staging är oftast tillräckligt tills du validerat datakvalitet och aviseringars nytta. Gör “skala senare” till en designbegränsning, inte ett byggkrav.

Om du vill snabba upp den första fungerande versionen av dashboarden och arbetsflöden kan en vibe‑kodningsplattform som Koder.ai hjälpa dig att scaffolda en React‑baserad UI och en Go + PostgreSQL‑backend snabbt från en chatt‑styrd specifikation, och sedan iterera på skärmar och filter när du validerar vad responderar faktiskt behöver.

Skriv ner dessa innan implementation:

Händelseingest är där er SLA‑monitor antingen blir pålitlig—eller bullrig och förvirrande. Målet är enkelt: acceptera händelser från många verktyg, konvertera dem till ett enhetligt sanningsformat och lagra tillräcklig kontext för att förklara varje SLA‑beslut senare.

Börja med att standardisera vad en “SLA‑relevant händelse” ser ut som, även om upstream‑system varierar. En praktisk baslinje inkluderar:

ticket_id (eller case/arbetsobjekt‑ID)timestamp (när ändringen hände, inte när ni tog emot den)status (opened, assigned, waiting_on_customer, resolved, etc.)priority (P1–P4 eller motsvarighet)customer (konto/tenant‑identifierare)sla_plan (vilka SLA‑regler som gäller)Versionera schemat (t.ex. schema_version) så ni kan utveckla fält utan att bryta äldre producenter.

Olika system kallar samma sak olika: “Solved” vs “Resolved”, “Urgent” vs “P1”, tidszonskillnader eller saknade prioriteringar. Bygg ett litet normaliseringslager som:

is_customer_wait eller is_pause) som förenklar överträdelologiken senareIntegrationer försöker ofta igen. Er ingest måste vara idempotent så upprepade händelser inte skapar dubbletter. Vanliga metoder:

event_id och avvisa dubbletterticket_id + timestamp + status) och upsertaNär någon frågar “Varför fick vi en avisering?” behöver du ett papper‑spår. Spara varje accepterad råhändelse och varje normaliserad händelse, plus vem/vad som ändrade den. Denna audit‑historik är avgörande för kundsamtal och interna granskningar.

Vissa händelser kommer misslyckas att parseas eller valideras. Droppa dem inte tyst. Routa dem till en dead‑letter‑kö/tabell med felorsak, originalpayload och retry‑räknare, så ni kan åtgärda mappingar och spela upp säkert.

Din SLA‑app behöver två olika “minnen”: vad som är sant just nu (för att trigga aviseringar) och vad som hände över tid (för att förklara och bevisa varför det larmade).

Aktuell state är senaste kända status för varje arbetsobjekt (ticket/incident/order) plus dess aktiva SLA‑timers (starttid, pausad tid, förfallotid, återstående minuter, nuvarande ägare).

Välj en store optimerad för snabba läs/skrivningar per ID och enkla filter. Vanliga alternativ är relationsdatabas (Postgres/MySQL) eller key‑value (Redis/DynamoDB). För många team räcker Postgres och gör rapporteringen enkel.

Håll state‑modellen liten och query‑vänlig. Du kommer läsa den konstant för vyer som “snart i riskzonen”.

Historiken ska fånga varje ändring som en oföränderlig post: created, assigned, priority changed, status updated, customer replied, on‑hold start/stop osv.

En append‑only event‑tabell (eller event store) gör revisioner och uppspelning möjliga. Om ni senare hittar en bugg i överträdeslogiken kan ni reprocessa händelser för att återbygga state och jämföra resultat.

Praktiskt mönster: state‑tabell + events‑tabell i samma databas först; flytta till separata analytics‑lagringar senare om volymen växer.

Definiera retention efter syfte:

Använd partitioner (per månad/kvartal) för att göra arkivering och delete förutsägbara.

Planera för de frågor dashboarden kommer ställa mest:

due_at och status (och eventuellt queue/team).breached_at (eller beräknad breach‑flagga) och datum.(customer_id, due_at).Här vinns prestanda: strukturera lagringen kring era topp 3–5 vyer, inte varje möjlig rapport.

Realtidsdetektion handlar mest om en sak: att omvandla röriga, mänskliga arbetsflöden (assigned, waiting on customer, reopened, transferred) till tydliga SLA‑timers ni kan lita på.

Börja med att definiera vilka händelser som styr SLA‑klockan för varje typ av ärende. Vanliga mönster:

Från dessa händelser, beräkna en förfallotid. För strikta SLA:er kan det vara “created_at + 2 hours.” För kontorstids‑SLA:er är det “2 arbetstimmar”, vilket kräver en kalender.

Skapa en liten kalendermodul som konsekvent svarar på två frågor:

Håll helgdagar, arbetstider och tidszoner på ett ställe så varje SLA‑regel använder samma logik.

När du har en förfallotid är beräkningen av återstående tid enkel: due_time - now (i arbetstimmar om tillämpligt). Definiera sedan risk‑trösklar som “förfaller inom 15 minuter” eller “mindre än 10% av SLA kvar.” Detta driver brådskebadges och routning av aviseringar.

Du kan:

En praktisk hybrid är event‑driven uppdatering för noggrannhet, plus en minut‑tick för att fånga tid‑baserade tröskelövergångar även utan nya händelser.

Aviseringar är där din SLA‑övervakning blir operativ. Målet är inte “fler notiser”—det är att rätt person ska ta rätt åtgärd före en deadline är missad.

Använd ett litet set av aviseringstyper med tydlig innebörd:

Koppla varje typ till olika brådskekanaler (chat för varningar, paging för bekräftade överträdelser osv.).

Routning bör vara datadriven, inte hårdkodad. Använd en enkel regler‑tabell som: service → ansvarigt team, och applicera sedan modifierare:

Detta undviker “sänd till alla” och gör ägarskap synligt.

SLA‑state kan växla snabbt under incidenthantering. Deduplicera på en stabil nyckel som (ticket_id, sla_rule_id, alert_type) och applicera:

Överväg även att paketera flera varningar i en enda periodisk sammanfattning.

Varje notis ska svara på “vad, när, vem, vad göra”:

Om någon inte kan agera inom 30 sekunder efter att ha läst notisen behövs bättre kontext.

En bra SLA‑dashboard handlar mindre om diagram och mer om att hjälpa någon bestämma vad som ska göras nästa på under en minut. Designa UI:t kring tre frågor: Vad riskerar? Varför? Vilken åtgärd?

Börja med fyra enkla vyer, var och en med ett tydligt syfte:

Håll standardvyn fokuserad på breaching soon, eftersom där prevention sker.

Ge användarna ett litet set filter som motsvarar verkligt ägarskap och triagebeslut:

Gör filter sticky per användare så de inte behöver ställa in om varje besök.

Varje rad i “breaching soon” bör innehålla en kort, enkel förklaring, till exempel:

Lägg till en “Detaljer”‑drawer som visar tidslinjen för SLA‑state‑ändringar (startad, pausad, återupptagen, brutit), så användaren kan lita på beräkningen utan att räkna själv.

Designa standardflödet som: granska → öppna → agera → bekräfta.

Varje objekt bör ha åtgärdsknappar som hoppar till sanningskällan:

Om ni stödjer snabba åtgärder (assignera, ändra prioritet, lägga till notis), visa dem bara där de kan appliceras konsekvent och auditera ändringen.

En realtids SLA‑monitor blir snart ett system‑av‑register för prestanda, incidenter och kundpåverkan. Behandla den som produktionsmjukvara från dag ett: begränsa vem som kan göra vad, skydda kunddata och dokumentera hur data lagras och tas bort.

Börja med en liten, tydlig behörighetsmodell och utöka bara när det behövs. Ett vanligt upplägg är:

Håll behörigheter i linje med arbetsflöden. Till exempel kan en operator uppdatera incidentstatus, men bara en admin får ändra SLA‑timers eller eskaleringsregler.

SLA‑övervakning inkluderar ofta kundidentifierare, kontraktsnivåer och ärendeinnehåll. Minimera exponering:

Integrationer (ticketing, chat, metrics, incidentverktyg) är vanliga svaga punkter:

Definiera regler innan ni samlat månader av historik:

Skriv ner dessa regler och reflektera dem i UI så teamet vet vad systemet sparar—och hur länge.

Att testa en SLA‑övervakningsapp handlar mindre om “laddar UI:t” och mer om “räknas timers, pauser och trösklar exakt som kontraktet kräver—varje gång”. Ett litet misstag (tidszoner, kontorstider, saknade händelser) kan skapa bullriga aviseringar eller, ännu värre, missade överträdelser.

Gör era SLA‑regler till konkreta scenarier ni kan simulera end‑to‑end. Inkludera normala flöden och obekväma kantfall:

Bevisa att er överträdelsedetektering är stabil under verklig operationell rörighet, inte bara rent demo‑data.

Skapa replaybara event‑fixtures: ett litet bibliotek med “incident‑tidslinjer” ni kan köra genom ingest och beräkning när ni ändrar logik. Detta hjälper er verifiera beräkningar över tid och förhindrar regressioner.

Håll fixtures versionsstyrda (i Git) och inkludera förväntade utdata: beräknad återstående tid, övertid‑ögonblick, pausfönster och aviseringstriggers.

Behandla SLA‑monitorn som vilket produktionssystem som helst och lägg till dess egna hälsosignaler:

Om din dashboard visar “grönt” medan händelser sitter fast, kommer ni snabbt tappa förtroende.

Skriv en kort, tydlig runbook för vanliga felscenarion: fastställda konsumenter, schemaändringar, upstream‑avbrott och backfills. Inkludera steg för att säkert spela upp händelser och rekalkylera timers (vilken period, vilka tenants och hur undvika dubbel‑avisering). Länka den från era interna docs eller en enkel sida som runbooks/sla‑monitoring.

Att leverera en SLA‑övervakningsapp är enklast när ni behandlar den som en produkt, inte ett engångsprojekt. Börja med en MVP som bevisar end‑to‑end‑loopen: ingest → utvärdera → avisera → bekräfta att det hjälpte någon att agera.

Välj en datakälla, en SLA‑typ och grundläggande aviseringar. Till exempel, övervaka “första svarstid” med ett enda ticket‑feed och skicka en varning när klockan är på väg att gå ut (inte bara efter att den brustit). Detta håller scope snävt samtidigt som ni validerar de svåra delarna: tidsstämplar, arbetstidsfönster och ägarskap.

När MVP:n är stabil, expandera i små steg: lägg till en andra SLA‑typ (t.ex. upplösning), sedan en andra datakälla, och därefter rikare arbetsflöden.

Sätt upp dev, staging och production tidigt. Staging bör spegla produktionskonfigurationer (integrationer, scheman, eskaleringsvägar) utan att notifiera riktiga responders.

Använd feature flags för att rulla ut:

Om ni bygger snabbt med en plattform som Koder.ai är snapshots och rollback användbara: skicka UI‑ och regeländringar till en pilot och återställ snabbt om aviseringarna blir bullriga.

Skriv korta, praktiska setup‑dokument: “Koppla datakälla”, “Skapa en SLA”, “Testa en avisering”, “Vad göra när du får en notis”. Ha dem nära produkten, t.ex. en intern sida docs/sla‑monitoring.

Efter initial adoption, prioritera förbättringar som ökar förtroende och minskar buller:

Iterera utifrån verkliga incidenter: varje avisering ska lära er vad som går att automatisera, förtydliga eller ta bort.

Ett SLA‑övervakningsmål är en mätbar formulering som definierar:

Skriv det som ett testbart mål: “Detektera potentiella överträdelser inom X sekunder och notify on‑call inom Y minuter.”

Definiera “realtid” utifrån ert teams förmåga att svara, inte enbart vad som är tekniskt möjligt.

Nyckeln är att fastställa ett (händelse → beräkning → avisering/dashboard) och designa systemet efter det.

Börja med de kundvända löftena ni faktiskt kan bryta mot (och eventuellt måste kompensera för). Vanliga första prioriteringar:

Många team håller också ett internt som är striktare än SLA. Om ni har båda, lagra och visa båda så operatörer kan agera tidigt samtidigt som ni rapporterar kontraktsmässig efterlevnad korrekt.

SLA‑missar är ofta problem i hur man definierar dem. Klargör:

Koda dessa som deterministiska regler och bygg en testbibliotek av exempel‑tidslinjer att verifiera mot.

Definiera en konsekvent kalenderregeluppsättning:

Implementera en återanvändbar kalendermodul som konsekvent kan svara på:

Välj ett “system of record” för varje fält och dokumentera vad som gäller vid konflikt.

Typiska källor:

För near‑realtidsbeteende, föredra ; komplettera med för rekonstruktion och missade händelser.

Minst, fånga händelser som startar, stoppar eller ändrar SLA‑klockan:

Planera även för ofta bortglömda händelser som kalenderuppdateringar, tidszonsändringar och helgdagsschema — de kan ändra förfallotider utan att ett ärende rörs.

Använd en enkel fem‑block‑pipeline:

Båda kan användas beroende på brådskan:

En bra hybrid: event‑driven uppdatering för korrekthet plus en minutsnivåtick för att fånga tröskelövergångar även utan nya händelser.

Behandla aviseringar som ett arbetsflöde, inte ett eldningssystem:

Håll SLA‑logiken utanför ingest‑steget och tunga beräkningar utanför dashboarden. Börja med en enkel distribution (en region, minimala miljöer) tills ni litar på datakvalitet och aviseringarnas nytta.

(work_item_id, sla_rule_id, alert_type) och skicka endast vid tillståndsövergångar med en cooldown.Varje avisering ska innehålla: ansvarig/on‑call, förfallotid och kvarvarande tid, nästa åtgärd, och länkar som /tickets/{id} och /sla/tickets/{id}.