Varför DNS betyder något för alla som använder internet

Varje gång du skriver en webbadress, klickar på en länk eller skickar e‑post bygger du på en enkel idé: människor ska kunna använda minnesvärda namn, medan datorer sköter att hitta rätt maskin.

DNS löser ett vardagsproblem: datorer kommunicerar med numeriska adresser (IP‑adresser) som 203.0.113.42, men människor vill inte memorera långa nummerserier. Du vill komma ihåg example.com, inte vilken adress den webbplatsen råkar använda i dag.

DNS, i en mening

Domain Name System (DNS) är internets "adressbok" som översätter människovänliga domännamn till de IP‑adresser som datorer använder för att koppla upp sig.

Den översättningen låter kanske liten, men det är skillnaden mellan ett internet som är användbart och ett som känns som en telefonkatalog skriven helt i siffror.

Vad du kan förvänta dig i den här guiden

Detta är en icke‑teknisk rundtur—ingen nätverksbakgrund krävs. Vi går igenom:

- Den grundläggande idén bakom DNS och varför den behövdes

- De viktigaste rollerna (din enhet, DNS‑resolvers och auktoritativa servrar)

- De delar du faktiskt stöter på när du driver en webbplats eller e‑post

- Säkerhets‑ och förtroendefrågor som DNS väcker (och verktyg som hjälper)

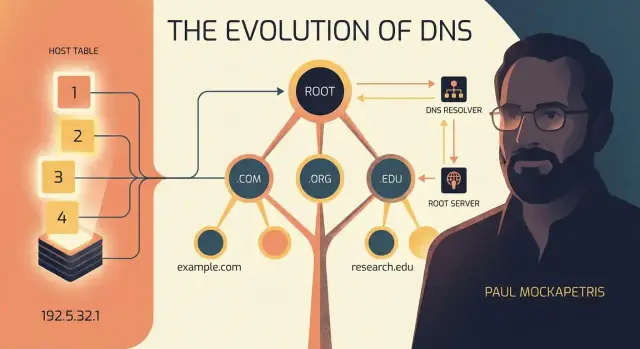

På vägen möter du Paul Mockapetris, ingenjören som designade DNS i början av 1980‑talet. Hans arbete var viktigt eftersom han inte bara skapade ett nytt namnformat—han konstruerade ett system som kunde skalas när internet växte från ett litet forskningsnätverk till något som används av miljarder människor.

Om du någonsin haft en site som "går ner", väntat på att en domänändring ska "propagera", eller undrat varför e‑postinställningar innehåller mystiska DNS‑poster, så har du redan sett DNS från utsidan. Resten av den här artikeln förklarar vad som händer bakom kulisserna—klart och utan jargong.

Före DNS: När en delad fil var tvungen att namnge allt

Långt innan någon skrev en välkänd webbadress hade tidiga nätverk ett enklare problem: hur når du en specifik maskin? Datorer kunde prata med varandra med IP‑adresser (nummer som 10.0.0.5), men människor föredrog hostnames—korta etiketter som MIT-MC eller SRI-NIC som var lättare att minnas och dela.

Den ursprungliga "namntjänsten": HOSTS.TXT

För det tidiga ARPANET var lösningen en enda delad fil kallad HOSTS.TXT. Den var i praktiken en uppslagslista: en lista med hostnamn parade med deras IP‑adresser.

Varje dator hade en lokal kopia av den här filen. Om du ville ansluta till en maskin via namn kontrollerade systemet HOSTS.TXT och hittade motsvarande IP‑adress.

Det fungerade först eftersom nätverket var litet, ändringar var relativt sällsynta och det fanns en tydlig plats att hämta uppdateringar från.

Varför det slutade fungera

När fler organisationer anslöt började tillvägagångssättet få problem under normal tillväxt:

- Uppdateringar blev ständiga. Nya maskiner dök upp, adresser ändrades och namn behövde justeras.

- Namnkonflikter ökade. Två grupper kunde välja samma hostname utan att veta om det.

- Distribueringsfördröjning orsakade driftstörningar. Om din HOSTS.TXT‑kopia var föråldrad kunde ett hostname peka till fel adress—eller ingen alls.

Kärnproblemet var koordinering. HOSTS.TXT var som en delad adressbok för hela världen. Om alla är beroende av samma bok kräver varje korrigering en global redigering, och alla måste ladda ner den senaste versionen snabbt. När nätverket nådde en viss storlek blev den modellen för långsam, för centraliserad och för felbenägen.

DNS ersatte inte idén att kartlägga namn till nummer—det ersatte det sköra sättet som kartläggningen underhölls och distribuerades på.

Paul Mockapetris: Ingenjören bakom en skalbar namnidé

I början av 1980‑talet höll internet på att förändras från ett litet forskningsnätverk till något större, rörigare och mer delat. Fler maskiner anslöt, organisationer ville ha autonomi och folk behövde ett enklare sätt att nå tjänster än att memorera numeriska adresser.

Paul Mockapetris, som arbetade i den miljön, krediteras i stor utsträckning som designern av DNS. Hans bidrag var inte ett flashigt produkt—det var ett ingenjörssvar på en mycket praktisk fråga: hur håller du namn användbara när nätverket fortsätter att växa?

Kärninsikten: namngivning måste skalas

Ett namngivningssystem låter enkelt tills du föreställer dig vad "enkelt" betydde då: en delad lista med namn som alla var tvungna att ladda ner och hålla uppdaterad. Den metoden fallerar så snart förändring blir konstant. Varje ny host, namnbyte eller korrigering förvandlas till koordinationsarbete för alla.

Mockapetris nyckelinsikt var att namn inte bara är data; de är gemensamma överenskommelser. Om nätverket expanderar måste systemet för att skapa och distribuera dessa överenskommelser också expandera—utan att kräva att varje dator ständigt hämtar ett masterregister.

Ett distribuerat system, inte en större fil

DNS ersatte idén om "en auktoritativ fil" med en distribuerad design:

- Ansvar delas upp: olika organisationer sköter sina egna delar av namnrymden.

- Svar upptäcks genom att fråga rätt servrar, istället för att kopiera hela världen lokalt.

- Resultat kan cachelagras så de flesta uppslag går snabbt, samtidigt som ändringar får tid att spridas.

Det är den tysta briljansen: DNS var inte designat för att vara smart; det var designat för att fortsätta fungera under verkliga begränsningar—begränsad bandbredd, frekventa ändringar, många oberoende administratörer och ett nätverk som vägrade sluta växa.

DNS uppfanns inte som en smart genväg—det designades för att lösa praktiska problem som visade sig när det tidiga internet växte. Mockapetris metod var att först sätta tydliga mål, och sedan bygga ett namnsystem som kunde hålla jämna steg i årtionden.

Målen, på enkelt språk

- Skalbart: Det skulle fungera inte bara för hundratals datorer, utan för miljoner (och så småningom miljarder) namn.

- Distribuerat: Ingen enskild huvudfil eller en central maskin kunde vara ansvarig för allt.

- Robust: Systemet ska fortfarande svara även om vissa servrar ligger nere eller är oåtkomliga.

- Lätt att administrera: Organisationer behövde ett sätt att uppdatera sina egna namn utan att be en global administratör redigera en jättestor lista.

Delegering: "hemliga ingrediensen"

Nyckelkonceptet är delegering: olika grupper ansvarar för olika delar av namnträdet.

Till exempel sköter en organisation vad som ligger under .com, en registrar hjälper dig att göra anspråk på example.com, och sedan kontrollerar du (eller din DNS‑leverantör) posterna för www.example.com, mail.example.com och så vidare. Detta delar upp ansvaret tydligt, så tillväxt inte skapar en flaskhals.

Byggt för att överleva fel

DNS antar att problem kommer att hända—servrar kraschar, nätverk partitioneras, rutter ändras. Så det litar på flera auktoritativa servrar för en domän och på cache i resolvers, så ett tillfälligt avbrott inte omedelbart bryter varje uppslag.

Vad DNS är (och inte är)

DNS översätter människovänliga namn till teknisk data, mest känt IP‑adresser. Det är inte "internet självt"—det är en namngivnings‑ och uppslagsservice som hjälper dina enheter att hitta vart de ska ansluta.

DNS i en bild: en hierarki av namn

DNS gör namn hanterbara genom att organisera dem som ett träd. Istället för en jättestor lista där varje namn måste vara unikt globalt (och någon måste övervaka det), delar DNS namngivningen i nivåer och delegerar ansvaret.

Hierarkin: rot → TLD → domän → subdomän

Ett DNS‑namn läses från höger till vänster:

- Rot: den osynliga punkten i slutet av varje namn (ofta utelämnad).

www.example.com. slutar tekniskt med en .

- TLD (Top‑Level Domain):

.com, .org, .net, landskoder som .uk

- Domän:

example i example.com

- Subdomän / host:

www i www.example.com

Så www.example.com kan brytas ner till:

com (TLD)example (domänen registrerad under .com)www (en etikett domänägaren skapar och kontrollerar)

Varför hierarkin hjälper

Strukturen minskar konflikter eftersom namn bara behöver vara unika inom sin förälder. Många organisationer kan ha en www‑subdomän, eftersom www.example.com och www.another-example.com inte kolliderar.

Den sprider också arbetsbelastningen. Operatörerna för .com behöver inte hantera varje webbplats poster; de pekar bara på vem som ansvarar för example.com, och sedan hanterar example.com‑ägaren detaljerna.

"Zon" på vardagssvenska

En zon är helt enkelt en hanterbar del av det trädet—DNS‑data som någon ansvarar för att publicera. För många team betyder "vår zon" "DNS‑poster för example.com och de subdomäner vi hostar," lagrade på deras auktoritativa DNS‑leverantör.

Vem gör vad: resolvers, auktoritativa servrar och du

När du skriver ett webbnamn i en webbläsare frågar du inte "internet" direkt. Ett par specialiserade hjälpare delar upp arbetet så svaret kan hittas snabbt och pålitligt.

Huvudaktörerna

Du (din enhet och webbläsare) börjar med en enkel fråga: "Vilken IP‑adress matchar example.com?" Din enhet vet vanligtvis inte svaret än, och den vill inte ringa ett dussin servrar för att ta reda på det.

En rekursiv resolver gör sökandet åt dig. Den tillhandahålls ofta av din ISP, din arbetsplats/skolas IT eller en publik resolver. Nyckelfördelen: den kan återanvända cachelagrade svar från tidigare uppslag, vilket snabbar upp svar för alla som använder den.

Auktoritativa DNS‑servrar är sanningskällan för en domän. De "söker" inte internet; de innehåller de officiella posterna som talar om vilka IP‑adresser, mailservrar eller verifieringstokens som hör till den domänen.

Ett uppslag, steg för steg (högnivå)

- Din enhet frågar sin konfigurerade rekursiva resolver efter

example.com.

- Om resolvern redan har ett färskt svar i cache svarar den omedelbart.

- Om inte, frågar resolvern DNS‑hierarkin var de auktoritativa servrarna för den domänen finns (börjar från toppen och snävar in).

- Resolversn når domänens auktoritativa server, får det slutliga svaret och returnerar det till din enhet.

- Din webbläsare använder den IP‑adressen för att ansluta till webbplatsen.

"Rekursiv" vs "auktoritativ", i en analogi

Se den rekursiva resolvern som en bibliotekarie som kan leta upp saker åt dig (och minns populära svar), medan en auktoritativ server är förlagets officiella katalog: den bläddrar inte i andra kataloger—den säger helt enkelt vad som gäller för sina egna böcker.

Ett DNS‑uppslag, steg för steg (utan jargong)

När du skriver example.com i webbläsaren letar webbläsaren inte efter ett namn—den behöver en IP‑adress (ett nummer som 93.184.216.34) för att veta vart den ska ansluta. DNS är systemet "hitta numret för det här namnet".

1) Webbläsaren frågar operativsystemet

Din webbläsare frågar först din dator/telefons operativsystem: "Vet vi redan IP‑adressen för example.com?" OS:et kollar sitt korttidsminne (cache). Hittar det ett färskt svar slutar uppslaget här.

2) OS:et frågar en DNS‑resolver

Om OS:et inte har svaret vidarebefordrar det frågan till en DNS‑resolver—vanligtvis körd av din ISP, ditt företag eller en publik leverantör. Tänk på resolvern som din "DNS‑concierge": den gör jobbet så din enhet slipper.

3) Resolversn följer anvisningar: rot → TLD → auktoritativ

Om resonvern inte har svaret i cache startar den en guidad sökning:

- Rotserver: Resolversn frågar var man kan hitta information för domänslutet (som

.com). Rotservern ger inte slutlig IP—den ger referenser, i praktiken vägbeskrivningar: "Fråga dessa .com‑servrar nästa."

- TLD‑server (

.com): Resolversn frågar .com‑servrarna var example.com hanteras. Återigen inte slutlig IP—mer vägbeskrivning: "Fråga den här auktoritativa servern för example.com."

- Auktoritativ server: Detta är sanningskällan för den domänen. Den svarar med den faktiska posten (till exempel en

A eller AAAA) som innehåller IP‑adressen.

4) Svaret återvänder (och cachas oftast)

Resolvren skickar IP‑adressen tillbaka till ditt OS och vidare till webbläsaren, som slutligen kan ansluta. De flesta uppslag känns omedelbara eftersom resolvers och enheter cachelagrar svar under en period som domänägaren angett (TTL).

Ett enkelt mentalt flöde

Ett lätt att komma ihåg flöde är: Webbläsare → OS‑cache → Resolver‑cache → Rot (referens) → TLD (referens) → Auktoritativ (svar) → tillbaka till webbläsaren.

Caching och TTL: Varför DNS är snabbt (och ibland långsamt att ändra)

DNS skulle kännas smärtsamt långsamt om varje sidbesök krävde att man börjar från början och frågar flera servrar för samma svar. Istället förlitar sig DNS på caching—temporärt "minne" av nyliga uppslag—så de flesta användare får svar på millisekunder.

Vad caching är (och varför det finns)

När din enhet frågar en DNS‑resolver efter example.com kan resolvern behöva göra en del arbete första gången. Efter att den lärt sig svaret sparar den det i en cache. Nästa person som frågar efter samma namn kan få svar omedelbart.

Caching finns av två skäl:

- Hastighet: färre nätverksturer, snabbare sidladdningar.

- Minskad belastning: auktoritativa DNS‑servrar behöver inte svara på varje förfrågan från varje användare.

TTL: "Hur länge behålla detta svar innan man frågar igen"

Varje DNS‑post serveras med ett TTL (Time To Live)‑värde. Tänk på TTL som en instruktion som säger: behåll detta svar i X sekunder, kasta det sedan och fråga igen.

Om en post har TTL 300 kan resolvers återanvända den i upp till 5 minuter innan de kontrollerar på nytt.

Avvägningen: förändring kontra stabilitet

TTL är en avvägning:

- Kort TTL hjälper ändringar att spridas snabbare (bra vid migreringar), men kan öka antalet DNS‑frågor.

- Lång TTL minskar frågetrafik och gör systemet stabilare, men ändringar tar längre tid att nå alla.

Riktiga situationer där TTL spelar roll

Om du flyttar en webbplats till en ny host, byter CDN eller gör ett e‑postcutover (ändrar MX‑poster) avgör TTL hur snabbt användare slutar hamna på det gamla stället.

Ett vanligt tillvägagångssätt är att sänka TTL i förväg inför en planerad ändring, genomföra bytet och sedan höja TTL igen när allt är stabilt. Det förklarar varför DNS kan vara snabbt i vardagen—och varför det kan kännas "trögt" precis efter en uppdatering.

DNS‑poster du faktiskt kommer se (A, AAAA, CNAME, MX, TXT)

När du loggar in på en DNS‑panel kommer du mest redigera ett fåtal posttyper. Varje post är en liten instruktion som talar om vart internet ska skicka folk (webb), vart e‑post ska levereras eller hur man verifierar ägarskap.

De vanliga posttyperna (med vardagliga exempel)

| Post | Vad den gör | Enkelt exempel |

|---|

| A | Pekar ett namn till en IPv4‑adress | example.com → 203.0.113.10 (din webbserver) |

| AAAA | Pekar ett namn till en IPv6‑adress | example.com → 2001:db8::10 (samma idé, nyare adressering) |

| CNAME | Gör ett namn till en alias för ett annat namn | www.example.com → example.com (så båda går till samma ställe) |

| MX | Säger vart e‑post för domänen ska gå | example.com → mail.provider.com (prioritet 10) |

| TXT | Lagrar "anteckningar" som maskiner kan läsa (verifiering, e‑postpolicy) | example.com har en SPF‑post som v=spf1 include:mailgun.org ~all |

| NS | Anger vilka auktoritativa servrar som hostar DNS för en domän/zon | example.com → ns1.dns-host.com |

| SOA | Zonens "huvud": primär NS, adminkontakt och tidvärden | example.com SOA innehåller ns1.dns-host.com och retry/expire‑tider |

Vanliga misstag folk gör

Några DNS‑fel återkommer ofta:

- Sätta en CNAME i apex (

example.com). Många DNS‑leverantörer tillåter inte det eftersom rotnamnet också måste bära poster som NS och SOA. Om du behöver "root till ett värdnamn", använd en A/AAAA‑post eller en "ALIAS/ANAME"‑funktion om din leverantör stödjer det.

- Konflikter mellan poster: sätt inte både en CNAME och en A‑post för samma hostname (t.ex.

www). Välj en strategi.

- Stavfel och formateringsfällor: en felaktig tecken i

mail.provider.com kan bryta e‑post; saknade/extra punkter och att klippa in fel fält (t.ex. @ vs www) är vanliga orsaker till driftstörningar.

Om du delar DNS‑riktlinjer med ett team gör en liten tabell som den ovan i era dokument (eller en runbook) granskningar och felsökningar mycket snabbare.

Vem driver DNS: domäner, registratorer och rotservrar

DNS fungerar eftersom ansvar delas över många organisationer. Denna uppdelning är också anledningen till att du kan byta leverantör, ändra inställningar och hålla ditt namn online utan att fråga "internet" om tillstånd.

Domänregistrering vs DNS‑hosting (inte samma sak)

Att registrera en domän är att köpa rätten att använda ett namn (som example.com) för en period. Tänk på det som att reservera en etikett så att ingen annan kan ta den.

DNS‑hosting är att driva inställningarna som talar om för världen vart det namnet ska peka—din webbplats, e‑postleverantör, verifieringsposter med mera. Du kan registrera en domän hos ett företag och hosta DNS hos ett annat.

Registry, registrar och namnservrar—på enkelt språk

- Registry: Organisationen som driver en toppdomän (TLD) som

.com, .org eller .uk. Den håller den officiella databasen över vem som innehar varje namn under den TLD:n och vilka namnservrar som ansvarar för dem.

- Registrar: Återförsäljaren du använder för att registrera (och förnya) en domän. Registraren pratar med registret åt dig och låter dig redigera centrala domäninställningar.

- Namnservrar: Maskinerna (körda av din DNS‑host) som publicerar din domäns DNS‑poster—A/AAAA, MX, TXT, CNAME osv. Dessa kallas auktoritativa eftersom de ger de slutgiltiga svaren för din domän.

Vad rotservrar gör (och inte gör)

Rotservrar sitter högst upp i DNS. De vet inte din webbplats IP‑adress och de lagrar inte din domäns poster. Deras jobb är snävare: de berättar för resolvers var de kan hitta de auktoritativa servrarna för varje TLD (t.ex. var .com hanteras).

Delegering: hur kontrollen flyttas från TLD till din domän

När du ställer in "name servers" för din domän hos din registrar skapar du en delegering. .com‑registret (via sina auktoritativa servrar) kommer då peka uppslag för example.com till de namnservrar du valt.

Från det ögonblicket kontrollerar de namnservrarna de svar resten av internet får—tills du ändrar delegeringen igen.

Säkerhet och förtroende: Vad kan gå fel och hur DNS hjälper

DNS bygger på förtroende: när du skriver ett namn förväntar du dig att svaret pekar på den riktiga tjänsten. Oftast gör det det—men DNS är också en populär attackyta, eftersom en liten ändring i "vart det här namnet går" kan dirigera många användare fel.

Vanliga DNS‑risker (och hur de ser ut)

Ett klassiskt problem är spoofing eller cache poisoning. Om en angripare kan lura en DNS‑resolver att lagra ett falskt svar kan användare skickas till fel IP även om de skrev rätt domän. Resultatet kan vara phishing‑sidor, skadlig nedladdning eller avlyssnad trafik.

Ett annat problem är kapning av domänen på registratornivå. Om någon kommer åt ditt registratorkonto kan de ändra namnservrar eller DNS‑poster och effektivt "ta över" din domän utan att röra din webbhosting.

Sedan finns vardagsfaran: felkonfigurationer. En stray CNAME, en gammal TXT‑post eller en felaktig MX‑post kan bryta inloggningar, e‑postleverans eller verifieringskontroller. Dessa fel ser ofta ut som att "internet ligger nere", men grundorsaken är en liten DNS‑ändring.

Hur DNSSEC hjälper (högnivå)

DNSSEC lägger till kryptografiska signaturer till DNS‑data. Enkelt uttryckt: DNS‑svaret kan valideras för att bekräfta att det inte har ändrats under resan och att det verkligen kom från domänens auktoritativa DNS. DNSSEC krypterar inte DNS eller gör dina uppslag anonyma, men kan förhindra många typer av förfalskade svar från att accepteras.

Sekretess: DoH och DoT

Traditionella DNS‑frågor är lätta för nätverk att observera. DNS‑over‑HTTPS (DoH) och DNS‑over‑TLS (DoT) krypterar anslutningen mellan din enhet och en resolver, vilket minskar avlyssning och viss manipulation på vägen. De gör dig inte anonym, men de ändrar vem som kan se och manipulera förfrågningar.

Praktiska skydd för team

Använd MFA på ditt registratorkonto, aktivera domän-/transferlås och begränsa vem som kan redigera DNS. Behandla DNS‑ändringar som produktionsutrullningar: kräva granskning, sköt en ändringslogg och sätt upp övervakning/larm för post‑ eller namnserverändringar så du snabbt får kännedom om överraskningar.

Praktiska DNS‑tips för team som hanterar en webbplats eller e‑post

DNS kan kännas som "sätt och glöm", tills en liten ändring slår ut webbplatsen eller e‑post. Den goda nyheten: några vanor gör DNS‑hantering förutsägbar—även för små team.

En enkel checklista för små team

Börja med en lättviktig process du kan upprepa:

- Välj en DNS‑leverantör du litar på: leta efter ett enkelt gränssnitt, tydlig ändringshistorik och stöd för moderna poster (inklusive TXT för e‑postautentisering). Om din domän är registrerad hos ett företag är det ok att hosta DNS någon annanstans.

- Bestäm en TTL‑strategi: TTL kontrollerar hur länge andra cachelagrar dina poster. Använd längre TTL för stabila tjänster (bättre prestanda) och tillfälligt sänk TTL före planerade migreringar (snabbare övergång).

- Dokumentera varje ändring: håll en delad anteckning med vad som ändrades, varför, när och vem godkände. Inkludera tidigare värden så du snabbt kan ångra misstag.

Tillförlitlighetsvanor som förhindrar "mystiska avbrott"

De flesta DNS‑problem är inte komplicerade—de är bara svåra att upptäcka snabbt.

- Använd flera namnservrar: din DNS‑leverantör bör publicera minst två auktoritativa namnservrar på olika platser. Det minskar risken att ett enda fel tar dig offline.

- Övervaka utifrån: enkel uptime‑övervakning som kontrollerar DNS‑upplösning (inte bara HTTP) kan upptäcka problem tidigare.

- Ha en rollback‑plan: innan ändringar, kopiera de aktuella zonposterna. Om något går sönder bör återställning av kända fungerande värden ta minuter, inte timmar.

Om ni deployar ofta blir DNS en del av release‑processen. Till exempel förlitar sig team som levererar webbappar från plattformar som Koder.ai (där du kan bygga och driftsätta appar via chatten och sedan koppla egna domäner) fortfarande på samma grundprinciper: korrekta A/AAAA/CNAME‑mål, förnuftiga TTL‑inställningar vid cutovers och en tydlig återställningsväg om något pekar fel.

E‑postleverans: DNS‑poster som spelar roll

Om du skickar e‑post från din domän påverkar DNS direkt om meddelanden når inkorgar.

- SPF (TXT‑post): listar vilka servrar som får skicka mail för din domän.

- DKIM (TXT‑post): lägger till en kryptografisk signatur så mottagare kan verifiera att meddelandet inte ändrats.

- DMARC (TXT‑post): berättar för mottagare vad de ska göra när SPF/DKIM‑kontroller misslyckas (och ger rapportering). Börja med en "övervaknings"‑policy och skärp sedan när du är säker.

Människovänliga namn gjorde att internet kunde skala bortom en liten forskningsgemenskap. Behandla DNS som delad infrastruktur—lite omsorg upfront håller din site nåbar och din e‑post betrodd när ni växer.