Vad en centraliserad riskregister‑app bör lösa

Ett riskregister börjar ofta som ett kalkylblad — och det fungerar tills flera team behöver uppdatera det samtidigt.

Varför kalkylblad fallerar

Kalkylblad har svårt med grunderna i delat operativt ansvar:

- Versionskaos: “Final_v7_reallyfinal.xlsx” blir normen och ingen vet vilken fil som är aktuell.

- Otydligt ägarskap: en rad tvingar inte fram vem som måste granska, godkänna eller uppdatera en risk, så ansvar flyter iväg.

- Rapporteringsvärk: att rulla upp risker per avdelning, projekt eller kategori innebär ofta manuella filter, pivottabeller och kopiera‑klistra.

- Revisionsbehov: när ledning eller revisorer frågar “vem ändrade poängen och varför?” ger kalkylblad sällan en trovärdig ändringshistorik.

En centraliserad app löser dessa problem genom att göra uppdateringar synliga, spårbara och konsekventa — utan att varje ändring kräver ett koordineringsmöte.

Mål att sikta mot

En bra riskregister‑webbapp bör leverera:

- En sanningskälla: en post per risk, med tydlig aktuell status.

- Konsekvens: standardfält, gemensam taxonomi och enhetlig poängmetod.

- Synlighet: alla ser samma bild — filtrerad till deras ansvarsområde.

- Ansvarstagande: namngivna ägare, förfallodatum och obligatoriska granskningar utan att förlita sig på e‑postpåminnelser.

Vad “centraliserad” faktiskt betyder

“Centraliserad” behöver inte betyda “styrs av en person”. Det betyder:

- Ett system (inte många filer)

- Gemensam taxonomi (vanliga kategorier, orsaker, konsekvenser, kontroller)

- Standardpoängsättning (så att “Hög” betyder samma sak i alla team)

Detta möjliggör aggregerad rapportering och jämförelser mellan risker.

Sätt gränsen: riskregister vs full GRC

Ett centraliserat riskregister fokuserar på att fånga, poängsätta, spåra och rapportera risker från början till slut.

En fullständig GRC‑svit lägger till bredare funktioner som policymanagement, compliance‑kartläggning, leverantörsriskprogram, evidensinsamling och kontinuerlig kontrollövervakning. Att definiera denna avgränsning tidigt håller första releasen fokuserad på de arbetsflöden folk faktiskt kommer att använda.

Definiera användare, roller och styrning

Innan du designar skärmar eller databas‑tabeller, definiera vem som ska använda riskregistret och vad “bra” ser ut operativt. De flesta riskregisterprojekt misslyckas inte för att mjukvaran inte kan spara risker, utan för att ingen är överens om vem som får ändra vad — eller vem som är ansvarig när något är försenat.

Nyckelpersonas (håll det litet)

Börja med ett fåtal tydliga roller som matchar verkligt beteende:

- Riskägare: ansvarig för risken, uppdaterar status och driver åtgärder.

- Granskare/godkännare: validerar kvalitet (formulering, poängsättning, kontroller) och godkänner viktiga ändringar.

- Admin: hanterar mallar, fält, användare och konfiguration; löser åtkomstproblem.

- Revisor: endast läs + tillgång till bevis; behöver spårbarhet och konsistens.

- Chefsvy: vill ha sammanfattningar och trender, inte redigeringsrättigheter.

Om du lägger till för många roller tidigt kommer ditt MVP att fastna i diskussioner om kantfall.

Rollbehörigheter (skapa, redigera, godkänna, stänga)

Definiera behörigheter på åtgärdsnivå. Ett praktiskt basupplägg:

- Skapa: riskägare (och ibland admins).

- Redigera: riskägaren medan risken är i Draft; begränsade ändringar efter godkännande.

- Godkänna: granskare/godkännare (aldrig samma person som riskägaren för hög‑allvarliga objekt).

- Stänga: riskägaren begär stängning; granskaren bekräftar att stängningskriterier uppfyllts.

Bestäm också vem som får ändra känsliga fält (t.ex. riskpoäng, kategori, förfallodatum). För många team är dessa endast för granskare för att förhindra ”poängnedsättning”.

Styrningsregler som appen kan upprätthålla

Skriv styrning som enkla, testbara regler som UI kan stödja:

- Obligatoriska fält: minimala uppgifter för att vara handlingsbar (ägare, konsekvens, sannolikhet, påverkad enhet, förfallodatum).

- Granskningsfrekvens: t.ex. kvartalsvis granskning för medelrisker, månadsvis för höga risker.

- Eskaleringskriterier: försenade åtgärder, hög poäng, upprepade incidenter eller misslyckade kontroller.

Ägarskap: risker och kontroller

Dokumentera ägarskap separat för varje objekt:

- Varje risk har exakt en ansvarig ägare.

- Varje kontroll (eller mitigering) har en ägare och ett mål‑datum.

Denna tydlighet förhindrar “alla äger det”‑situationer och gör rapportering meningsfull senare.

Kärnmodell: riskfält och relationer

Ett riskregister lyckas eller misslyckas på sin datamodell. Om fälten är för få blir rapporteringen svag. Om de är för komplexa slutar folk använda det. Börja med en “minimalt användbar” riskpost och lägg sedan till kontext och relationer som gör registret handlingsbart.

Minsta riskfält (icke förhandlingsbara)

Minst bör varje risk spara:

- Titel: kort, sökbar sammanfattning

- Beskrivning: vad som kan hända och varför det är viktigt

- Kategori: t.ex. operationell, compliance, säkerhet, finansiell

- Ägare: en ansvarig person (inte en grupp)

- Status: Draft → Review → Approved → Monitored → Closed

- Datum: skapad, nästa granskningsdatum, måldatum, stängningsdatum (vid behov)

Dessa fält stödjer prioritering, ansvar och en tydlig “vad händer”-vy.

Kontextfält (vad gör filter och rapporter användbara)

Lägg till ett litet antal kontextfält som speglar hur organisationen pratar om arbete:

- Affärsenhet (avdelning/division)

- Process/System (det som är i riskzonen)

- Plats (site/region)

- Projekt (initiativ/program)

- Leverantör (tredje part involverad)

Gör de flesta av dessa valfria så team kan börja logga risker utan att blockeras.

Relaterade objekt (gör risker till arbete)

Modellera dessa som separata objekt länkade till en risk, istället för att stoppa allt i ett långt formulär:

- Kontroller (vad som minskar sannolikhet/konsekvens)

- Incidenter (händelser som realiserats eller nära miss)

- Åtgärder/mitigeringar (uppgifter med ansvariga och förfallodatum)

- Bevis (bevis för att en kontroll eller åtgärd existerar/utförts)

- Bilagor (filer, skärmdumpar, dokument)

Denna struktur möjliggör ren historik, bättre återanvändning och tydligare rapportering.

Inkludera lättviktig metadata för att stödja förvaltning:

- Taggar (flexibla, användardefinierade)

- Källa (revision, självidentifiering, incidentgranskning)

- Skapad av och senast uppdaterad

- Granskningsdatum (nästa planerade check)

Om du vill ha en mall för att validera dessa fält med intressenter, lägg till en kort “data dictionary” i dina interna docs (eller referera till /blog/risk-register-field-guide).

Riskpoängsättning och prioritering

Ett riskregister blir användbart när folk snabbt kan svara på två frågor: “Vad ska vi ta itu med först?” och “Fungerar vår åtgärd?” Det är riskenas poängsättning som gör det möjligt.

Håll matematiken enkel: sannolikhet × konsekvens

För de flesta team räcker en enkel formel:

Riskpoäng = Sannolikhet × Konsekvens

Det är lätt att förklara, lätt att granska och lätt att visualisera i en heatmap.

Definiera tydliga skalor i vardagligt språk

Välj en skala som matchar er mognad — vanligt är 1–3 (enklare) eller 1–5 (fler nyanser). Nyckeln är att definiera vad varje nivå betyder utan facktermer.

Exempel (1–5):

- Sannolikhet 1 (Sällsynt): Osannolikt att inträffa nästa år

- Sannolikhet 3 (Möjligt): Kan inträffa några gånger per år

- Sannolikhet 5 (Nästan säkert): Förväntas inträffa ofta

Gör samma för Konsekvens, med exempel folk känner igen (t.ex. “mindre kundstörning” vs “regulatoriskt brott”). Om ni jobbar över team kan ni erbjuda konsekvensvägledning per kategori (finansiell, juridisk, operationell) samtidigt som ni behåller ett gemensamt totalvärde.

Inneboende vs återstående risk (och hur mitigering ändrar poängen)

Stöd två poäng:

- Inneboende risk: före kontroller/åtgärder

- Återstående risk: efter befintliga kontroller/åtgärder

I appen, gör kopplingen synlig: när en mitigering markeras som implemented (eller dess effektivitet uppdateras), be användare granska den återstående sannolikheten/konsekvensen. Det håller poängsättningen bunden till verkligheten istället för en engångsuppskattning.

Planera för undantag utan att bryta systemet

Inte varje risk passar formeln. Din poängdesign bör hantera:

- Endast kvalitativa risker: tillåt “Ej poängsatt” med obligatorisk motivering

- Okänd sannolikhet/konsekvens: stöd “TBD” med påminnelse att omvärdera före ett datum

- Anpassade mått: för specifika team, tillåt ett extra fält (t.ex. “kundförtroende”) utan att ändra den gemensamma kärnpoängen

Prioritering kan sedan kombinera poängen med enkla regler som “Hög återstående poäng” eller “Försenad granskning” så de mest angelägna punkterna hamnar överst.

Arbetsflöde från identifiering till stängning

Lägg till revisionslogg och åtkomst

Implementera rollbaserat åtkomst och en revisionsvänlig historik så förändringar behålls spårbara.

En centraliserad riskregister‑app är bara så användbar som det arbetsflöde den upprätthåller. Målet är att göra nästa rätta steg uppenbart, samtidigt som undantag kan hanteras när verkligheten är rörig.

Kartlägg en tydlig livscykel

Börja med ett litet antal statusar som alla kan komma ihåg:

- Draft: risken är fångad men inte validerad.

- Review: ämnesexperter bekräftar beskrivning, omfång och initial poängsättning.

- Approved: risken accepteras i registret som aktiv.

- Monitored: kontroller och åtgärder är på plats; risken följs över tid.

- Closed: risken är inte längre relevant, har åtgärdats eller aktiviteten bakom den har avslutats.

Håll statusdefinitioner synliga i UI (tooltips eller sidopanel) så icke‑tekniska team inte behöver gissa.

Upprätthåll obligatoriska steg i varje fas

Lägg till lätta “grindar” så att godkännanden betyder något. Exempel:

- Innan Draft → Review: kräva titel, kategori, ägare, påverkad yta och initial sannolikhet/konsekvens.

- Innan Review → Approved: kräva minst en kontroll (befintlig eller planerad) och en tydlig motivering för vald poäng.

- Innan Approved → Monitored: kräva minst en åtgärd/uppgift med ägare och förfallodatum.

- Innan Monitored → Closed: kräva stängningsorsak och bevis (filuppladdning eller länk).

Dessa kontroller förhindrar tomma poster utan att göra appen till ett formulärfyllar‑projekt.

Spåra åtgärder som ett litet projekt

Behandla mitigeringar som förstaklassdata:

- Uppgifter med ägare, förfallodatum, status och färdigställandeanteckningar

- Bevis (dokument, skärmdumpar, ticketlänkar)

- Påminnelser och eskalering vid försenade förfallodatum

En risk ska visa “vad som görs” vid en blick, inte gömt i kommentarer.

Stöd omvärdering och återöppning

Risker förändras. Bygg in periodiska granskningar (t.ex. kvartalsvis) och logga varje omvärdering:

- granskningsdatum, granskare, uppdaterad sannolikhet/konsekvens och anteckningar

- automatiska påminnelser när nästa granskning är förfallen

- möjlighet att återöppna stängda risker med obligatorisk motivering och en ny granskningscykel

Det skapar kontinuitet: intressenter kan se hur poängen utvecklats och varför beslut fattades.

UX och navigation för icke‑tekniska team

En riskregister‑webbapp lyckas eller misslyckas på hur snabbt någon kan lägga till en risk, hitta den senare och förstå vad som är nästa steg. För icke‑tekniska team, sikta på ”uppenbar” navigation, minimalt med klick och skärmar som läses som en checklista — inte en databas.

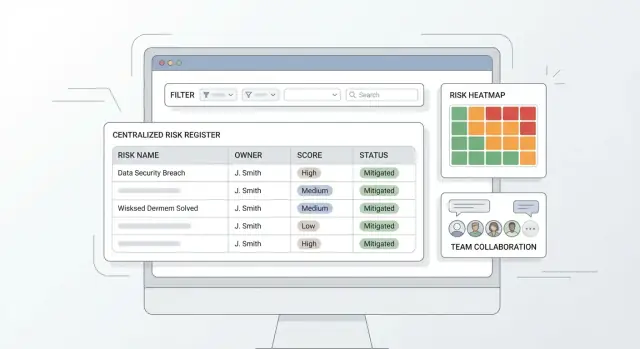

Nyckelsidor att designa först

Börja med ett litet antal förutsägbara destinationer som täcker vardagsflödet:

- Risklista: hem för bläddring, filtrering och massändringar.

- Risdetalj: en överskådlig sida som svarar “vad är det, hur allvarligt är det, vem äger det, vad görs?”.

- Kontrollbibliotek: återanvändbara kontroller/åtgärder så team inte uppfinner samma text varje gång.

- Åtgärdsspårare: uppgifter med ägare och förfallodatum, separerat från risktexten.

- Instrumentpanel: snabb överblick med heatmap, försenade åtgärder och toppändringar.

Håll navigationen konsekvent (vänster sidofält eller toppflikar) och gör primära handlingen synlig överallt (t.ex. “Ny risk”).

Snabb dataregistrering: standardvärden, mallar och mindre skrivande

Dataregistrering ska kännas som att fylla i ett kort formulär, inte att skriva en rapport.

Använd sinnesmässiga standardvärden (t.ex. status = Draft för nya objekt; sannolikhet/konsekvens förifyllt till en mittnivå) och mallar för vanliga kategorier (leverantörsrisk, projektrisk, compliance‑risk). Mallar kan förifylla fält som kategori, typiska kontroller och föreslagna åtgärdstyper.

Hjälp också användare att undvika upprepande skrivande:

- dropdowns för kategori, status, behandling

- typeahead för ägare och länkade kontroller

- “Spara och lägg till nästa” för snabb fångst under workshops

Filtrering och sökning som beter sig likadant överallt

Team kommer att lita på verktyget när de kan svara “visa allt som är relevant för mig”. Bygg en filtermodell och återanvänd den i risklistan, åtgärdsspåraren och instrumentpanelens drilldowns.

Prioritera filter folk verkligen ber om: kategori, ägare, poäng, status och förfallodatum. Lägg till en enkel nyckelordssökning som kontrollerar titel, beskrivning och taggar. Gör det enkelt att rensa filter och spara vanliga vyer (t.ex. “Mina risker”, “Försenade åtgärder”).

Gör risktdetaljen överskådlig

Risdetaljsidan bör läsas uppifrån och ner utan att leta:

- Sammanfattning (titel, kort beskrivning, kategori, ägare)

- Poängsättning (aktuell sannolikhet/konsekvens, totalpoäng, trend)

- Kontroller (länkade kontroller med effektivitet)

- Åtgärder (öppna uppgifter med förfallodatum och ägare)

- Historik (nyckeländringar för spårbarhet)

- Filer (bevis, skärmdumpar, policyer)

Använd tydliga sektionsrubriker, kortfattade fältnamn och markera det som är brådskande (t.ex. försenade åtgärder). Det gör centraliserad riskhantering begriplig även för nya användare.

Behörigheter, revisionslogg och säkerhetsgrunder

Lansera med säkrare iteration

Distribuera och hosta din första version, och fortsätt säkert med snapshots och rollback.

Ett riskregister innehåller ofta känsligt innehåll (finansiell exponering, leverantörsproblem, personalärenden). Tydliga behörigheter och en pålitlig revisionslogg skyddar människor, ökar förtroende och gör granskningar enklare.

Åtkomstnivåer som matchar hur team arbetar

Börja med en enkel modell och utöka bara vid behov. Vanliga åtkomstomfång:

- Org‑omfattande risker: synliga för många anställda, redigerbara av riskägare och admins.

- Affärsenhetsrisker: synliga inom en avdelning (t.ex. Finance, Operations).

- Projektbaserade risker: begränsade till ett projektteam och intressenter.

- Konfidentiella risker: begränsade till en liten grupp (t.ex. Legal, HR) med striktare export/delningskontroller.

Kombinera omfång med roller (Viewer, Contributor, Approver, Admin). Håll “vem kan godkänna/stänga en risk” separat från “vem kan redigera fält” så ansvar hålls konsekvent.

Revisionslogg: vem ändrade vad, när och varför

Varje meningsfull ändring ska spelas in automatiskt:

- Aktör (användare/servicekonto)

- Tidsstämpel (med tidszon)

- Fält‑diff (gammalt → nytt)

- Ändringsanteckningar (obligatoriska för statusändringar, poängändringar och stängningar)

Detta stödjer interna granskningar och minskar fram‑och‑tillbaka vid revisioner. Gör revisionshistoriken läsbar i UI och exportbar för styrningsteam.

Säkerhetsgrunder att planera från dag ett

Behandla säkerhet som produktfunktioner, inte bara infrastruktur:

- SSO‑val (SAML/OIDC) för större organisationer; behåll lokal inloggning för små team.

- Lösenordspolicyer (längd, återanvändningsbegränsningar) och MFA där möjligt.

- Kryptering i transit (TLS) och i vila (databas/lagring).

- Sessions‑timeout och utloggning för delade maskiner.

Retentions‑ och raderingsregler (undvik oavsiktlig förlust)

Definiera hur länge stängda risker och bevis sparas, vem som kan radera poster och vad “radera” innebär. Många team föredrar soft delete (arkiverat + återställbart) och tidsbaserad retention, med undantag för legal hold.

Om du senare lägger till exports eller integrationer, se till att konfidentiella risker skyddas av samma regler.

Samarbete och aviseringar

Skicka arbetsflödet först

Prototypa Draft → Review → Approved och stängnings‑grindarna snabbt, och iterera sedan med intressenterna.

Ett riskregister hålls aktuellt när rätt personer kan diskutera förändringar snabbt — och när appen puttar dem vid rätt tillfällen. Samarbetsfunktioner bör vara lätta, strukturerade och knutna till riskposten så beslut inte försvinner i e‑posttrådar.

Samarbete knutet till risken

Börja med en kommentars tråd på varje risk. Håll det enkelt men användbart:

- @omnämnanden för att fånga ägare, kontrollansvariga, Finance, Legal eller andra som behövs för validering.

- Granskningsförfrågningar som en förstaklassåtgärd (t.ex. “Begär granskning från Security” eller “Begär godkännande från Riskkommittén”). Detta är tydligare än “titta gärna” i en kommentar.

- Inline‑kontext: visa vad som ändrats (poäng, förfallodatum, mitigeringstatus) bredvid diskussionen så granskare slipper jämföra versioner manuellt.

Om du redan planerar en separat revisionslogg, duplicera den inte här — kommentarer är för samarbete, inte för compliance‑loggning.

Aviseringar som matchar verkligt riskarbete

Aviseringar bör triggas på händelser som påverkar prioriteringar och ansvar:

- Förfallodatum för åtgärder (kommande, förfallodagen, försenade).

- Poängändringar (uppdaterad sannolikhet/konsekvens, återstående risk omräknad) eftersom dessa ofta styr eskalering.

- Godkännanden (begärt, godkänt, avvisat) så arbetsflöden inte stagnerar.

- Försenade åtgärder med tydlig uppmaning (öppna uppgiften, omfördela, förläng datum med anledning).

Leverera aviseringar där folk faktiskt arbetar: in‑app inkorg plus e‑post och, valfritt senare, Slack/Teams‑integrationer.

Återkommande granskningspåminnelser utan att störa

Många risker behöver regelbunden granskning även när inget brinner. Stöd återkommande påminnelser (månatligen/kvartalsvis) på riskkategori‑nivå (t.ex. Leverantör, InfoSec, Operationell) så team kan anpassa sig till styrningsintervaller.

Minska brus med användarkontroller

Över‑avisering dödar adoption. Låt användare välja:

- Sammandrag vs realtid (dagligt/veckovis sammanfattning)

- Vilka händelser de bryr sig om (poängändringar, omnämnanden, godkännanden)

- Tysta timmar och tidszon

Bra standardinställningar betyder mycket: meddela riskägare och åtgärdsägare som standard; andra prenumererar själva.

Instrumentpaneler, rapporter och export

Instrumentpaneler är där ett riskregister visar sitt värde: de förvandlar en lång risklista till ett kort antal beslut. Sikta på några ”alltid användbara” rutor, och låt folk borra sig ner i underliggande poster.

Kärninstrumentpaneler att leverera tidigt

Börja med fyra vyer som svarar vanliga frågor:

- Topprisker: högst prioriterade poster (efter poäng), med aktuell status och nästa granskningsdatum.

- Risker per ägare: enkel översikt över vem ansvarar för vad.

- Försenade åtgärder: mitigeringar som passerat förfallodatum, grupperade per team eller ägare.

- Trend över tid: antal öppna risker och genomsnittlig poäng per månad/kvartal för att visa om exponeringen förbättras.

Heatmap (och hur den räknas ut)

En heatmap är en matris Sannolikhet × Konsekvens. Varje risk hamnar i en cell baserat på sina nuvarande värden (t.ex. 1–5). För att beräkna vad du visar:

- Cellplacering:

rad = konsekvens, kolumn = sannolikhet.

- Riskpoäng:

poäng = sannolikhet * konsekvens.

- Cellintensitet: färgband baserat på trösklar (t.ex. 1–6 grönt, 7–14 gult, 15–25 rött).

- Antal och borrning: visa antal risker per cell; klicka på en cell för att filtrera registret till den mängden.

Om du stödjer återstående risk, låt användare växla Inneboende vs Återstående så pre‑ och post‑kontrollexponering inte blandas.

Rapporter, styrelsematerial och revisionsvänliga exporter

Chefer behöver ofta ögonblicksbilder, medan revisorer behöver bevis. Erbjud en‑klick‑export till CSV/XLSX/PDF som inkluderar tillämpade filter, genererad tid/tidsstämpel och nyckelfält (poäng, ägare, kontroller, åtgärder, senast uppdaterad).

Sparade vyer för vanliga målgrupper

Lägg till “sparade vyer” med förinställda filter och kolumner, till exempel Chefssammanfattning, Riskägare och Revisionsdetalj. Gör dem delbara via relativa länkar (t.ex. /risks?view=executive) så team kan återvända till samma avtalade bild.